Regeln für geplante Analysen in Microsoft Sentinel

Geplante Regeln sind der bei weitem am häufigsten verwendete Typ von Analyseregeln. Sie basieren auf Kusto-Abfragen, die so konfiguriert sind, dass sie in regelmäßigen Abständen ausgeführt werden und Rohdaten aus einem definierten Rückblickzeitraum untersuchen. Abfragen können komplexe statistische Vorgänge für ihre Zieldaten ausführen und dabei Baselines und Ausreißer in Ereignisgruppen anzeigen. Wenn die Anzahl der von der Abfrage erfassten Ergebnisse den in der Regel konfigurierten Schwellenwert überschreitet, erzeugt die Regel eine Warnung.

Dieser Artikel wird erläutert, wie Regeln für geplante Analysen erstellt werden, und es werden alle Konfigurationsoptionen und deren Bedeutung vorgestellt. Die Informationen in diesem Artikel sind in zwei Szenarien hilfreich:

Erstellen einer Analyseregel aus einer Vorlage: Verwenden Sie die Abfragelogik sowie die Planungs- und Rückblickseinstellungen wie in der Vorlage definiert, oder passen Sie sie an, um neue Regeln zu erstellen.

Erstellen einer Analyseregel von Grund auf neu: Erstellen Sie Ihre eigene Abfrage und Regel von Grund auf neu. Um dies effektiv zu tun, sollten Sie über gründliche Kenntnisse in Data Science und der Abfragesprache Kusto verfügen.

Wichtig

Microsoft Sentinel ist in der Unified Security Operations Platform von Microsoft im Microsoft Defender-Portal allgemein verfügbar. Für die Vorschau ist Microsoft Sentinel im Defender-Portal ohne Microsoft Defender XDR oder eine E5-Lizenz verfügbar. Weitere Informationen finden Sie unter Microsoft Sentinel im Microsoft Defender-Portal.

Vorlagen für Analyseregeln

Die Abfragen in Vorlagen für geplante Regeln wurden von Sicherheits- und Data Science-Experten von Microsoft oder vom Anbieter der Lösung geschrieben, der die Vorlage bereitstellt.

Verwenden Sie eine Analyseregelvorlage, indem Sie einen Vorlagennamen aus der Vorlagenliste auswählen und eine Regel auf Grundlage dieser Vorlage erstellen.

Jede Vorlage enthält eine Liste der erforderlichen Datenquellen. Wenn Sie die Vorlage öffnen, werden die Datenquellen automatisch auf Verfügbarkeit überprüft. Verfügbarkeit bedeutet, dass die Datenquelle verbunden ist und dass regelmäßig Daten über sie erfasst werden. Wenn eine der erforderlichen Datenquellen nicht verfügbar ist, können Sie die Regel nicht erstellen, und möglicherweise wird auch eine Fehlermeldung angezeigt.

Wenn Sie eine Regel aus einer Vorlage erstellen, wird der Regelerstellungs-Assistent auf der Grundlage der ausgewählten Vorlage geöffnet. Alle Details werden automatisch ausgefüllt, und Sie können die Logik und andere Regeleinstellungen an Ihre spezifischen Anforderungen anpassen. Sie können diesen Vorgang wiederholen, um weitere Regeln basierend auf der Vorlage zu erstellen. Wenn Sie das Ende des Regelerstellungs-Assistenten erreichen, werden Ihre Anpassungen überprüft, und die Regel wird erstellt. Die neuen Regeln werden auf der Seite Analyse auf der Registerkarte Aktive Regeln angezeigt. Ebenso wird auf der Registerkarte Regelvorlagen die Vorlage, aus der Sie die Regel erstellt haben, nun mit dem Tag In use angezeigt.

Analyseregelvorlagen werden von ihren Autoren ständig gewartet, um Fehler zu beheben oder die Abfrage zu verfeinern. Wenn eine Vorlage aktualisiert wird, werden alle auf dieser Vorlage basierenden Regeln mit dem Tag Update angezeigt, und Sie haben die Möglichkeit, diese Regeln so zu ändern, dass sie die an der Vorlage vorgenommenen Änderungen enthalten. Sie können auch alle Änderungen, die Sie an einer Regel vorgenommen haben, rückgängig machen und die Regel wieder auf die ursprüngliche vorlagenbasierte Version zurücksetzen. Weitere Informationen finden Sie unter Verwalten von Vorlagenversionen für Ihre Regeln für geplante Analysen in Microsoft Sentinel.

Nachdem Sie sich mit den Konfigurationsoptionen in diesem Artikel vertraut gemacht haben, lesen Sie Erstellen von Regeln für geplante Analysen aus Vorlagen.

Im restlichen Artikel werden alle Möglichkeiten zum Anpassen der Regelkonfiguration erläutert.

Analyseregelkonfiguration

In diesem Abschnitt werden die wichtigsten Überlegungen erläutert, die Sie berücksichtigen müssen, bevor Sie mit der Konfiguration Ihrer Regeln beginnen.

Analyseregelname und Details

Die erste Seite des Analyseregel-Assistenten enthält die grundlegenden Informationen zur Regel.

Name: Der Name der Regel, der in der Liste der Regeln und in allen regelbasierten Filtern angezeigt wird. Der Name muss in Ihrem Arbeitsbereich eindeutig sein.

Beschreibung: Eine Freitextbeschreibung des Zwecks der Regel.

ID: Die GUID der Regel als Azure-Ressource, die unter anderem in API-Anforderungen und Antworten verwendet wird. Diese GUID wird nur beim Erstellen der Regel zugewiesen. Deshalb wird sie nur angezeigt, wenn Sie eine vorhandene Regel bearbeiten. Da es sich um ein schreibgeschütztes Feld handelt, ist es abgeblendet und kann nicht geändert werden. Es ist noch nicht vorhanden, wenn eine neue Regel aus einer Vorlage oder von Grund auf neu erstellt wird.

Schweregrad: Eine Bewertung, die den von dieser Regel erstellten Warnungen zugewiesen wird. Der Schweregrad einer Aktivität ist eine Berechnung der potenziellen negativen Auswirkungen des Auftretens der Aktivität.

| Severity | Beschreibung |

|---|---|

| Zur Information | Keine Auswirkungen auf Ihr System, aber die Informationen könnten ein Hinweis auf zukünftige Schritte sein, die Bedrohungsakteure plant. |

| Niedrig | Die unmittelbaren Auswirkungen wären minimal. Bedrohungsakteure müssten wahrscheinlich mehrere Schritte durchführen, bevor eine Umgebung beeinflusst werden kann. |

| Mittel | Die Bedrohungsakteure könnten die Umgebung mit dieser Aktivität in gewisser Weise beeinflussen, doch wäre diese Auswirkungen nur von begrenztem Umfang oder würde zusätzliche Aktivitäten erfordern. |

| Hoch | Die identifizierte Aktivität bietet Bedrohungsakteuren umfassenden Zugriff auf Aktionen in der Umgebung oder wird durch Auswirkungen auf die Umgebung ausgelöst. |

Die Standardwerte für den Schweregrad sind keine Garantie für den Grad der aktuellen Auswirkungen oder der Auswirkungen auf die Umgebung. Passen Sie Warnungsdetails an, um den Schweregrad, die Taktiken und andere Eigenschaften einer bestimmten Instanz einer Warnung mit den Werten aller relevanten Felder aus einer Abfrageausgabe anzupassen.

Schweregraddefinitionen für Microsoft Sentinel-Analyseregelvorlagen sind nur für Warnungen relevant, die von Analyseregeln erstellt werden. Bei Warnungen, die aus anderen Diensten erfasst werden, wird der Schweregrad vom Sicherheitsdienst der Quelle definiert.

MITRE ATT&CK: Eine Spezifikation der Angriffstaktiken und -Techniken, die durch die von dieser Regel erfassten Aktivitäten dargestellt werden. Diese basieren auf den Taktiken und Techniken des MITRE ATT&CK®-Frameworks.

Die hier in der Regel definierten MITRE ATT&CK-Taktiken und -Techniken gelten für alle Warnungen, die von der Regel generiert werden. Sie gelten auch für alle Vorfälle, die aus diesen Warnungen erstellt werden.

Weitere Informationen zur Maximierung Ihrer Abdeckung der MITRE ATT&CK-Bedrohungslandschaft finden Sie unter Grundlegendes zur Sicherheitsabdeckung durch das MITRE ATT&CK®-Framework.

Status: Beim Erstellen der Regel wird der Status standardmäßig auf Aktiviert festgelegt. Dies bedeutet, dass die Regel nach der Erstellung sofort ausgeführt wird. Wenn sie nicht sofort ausgeführt werden soll, haben Sie zwei Möglichkeiten:

- Wählen Sie Deaktiviert aus, und die Regel wird ohne Ausführung erstellt. Wenn die Regel ausgeführt werden soll, suchen Sie sie auf der Registerkarte Aktive Regeln, und aktivieren Sie sie von dort aus.

- Planen Sie die Regel so, dass sie erstmals an einem bestimmten Datum und zu einer bestimmten Uhrzeit ausgeführt wird. Diese Methode befindet sich derzeit in der PREVIEW. Weitere Informationen finden Sie unter Abfrageplanung weiter unten in diesem Artikel.

Regelabfrage

Dies ist das Wesen der Regel: Sie entscheiden, welche Informationen in den von dieser Regel erstellten Warnungen enthalten sind und wie diese Informationen organisiert werden. Diese Konfiguration hat Auswirkungen darauf, wie die daraus resultierenden Vorfälle aussehen und wie einfach oder schwierig sie zu untersuchen, zu beheben und zu lösen sind. Es ist wichtig, dass Ihre Warnmeldungen so viele Informationen wie möglich enthalten und dass diese Informationen leicht zugänglich sind.

Anzeigen oder Eingeben der Kusto-Abfrage zum Analysieren der Protokollrohdaten Wenn Sie eine Regel von Grund auf neu erstellen, sollten Sie Ihre Abfrage planen und entwerfen, bevor Sie diesen Assistenten öffnen. Sie können Abfragen auf der Seite Protokolle erstellen und testen.

Alles, was Sie in das Regelabfragefenster eingeben, wird sofort überprüft, sodass Sie sofort sehen, wenn Sie Fehler machen.

Bewährte Methoden für Analyseregelabfragen

Es wird empfohlen, einen ASIM (Advanced Security Information Model)-Parser statt einer nativen Tabelle als Abfragequelle zu verwenden. Dadurch wird sichergestellt, dass die Abfrage alle aktuellen oder zukünftigen relevanten Datenquellen oder Datenquellenfamilien unterstützt, anstatt sich auf eine einzelne Datenquelle zu verlassen.

Die Abfrage sollte zwischen 1 und 10.000 Zeichen lang sein und darf weder

search *nochunion *enthalten. Sie können benutzerdefinierte Funktionen verwenden, um die Einschränkung der Abfragelänge zu überwinden, da eine einzelne Funktion Dutzende von Codezeilen ersetzen kann.Das Erstellen von Azure Data Explorer-Abfragen mit ADX-Funktionen innerhalb des Log Analytics-Abfragefensters wird nicht unterstützt.

Wenn Sie bei Verwendung der

bag_unpack-Funktion in einer Abfrage mithilfe von „project field1“ die Spalten als Felder projizieren und die Spalte nicht vorhanden ist, treten bei der Abfrage Fehler auf. Um dies zu verhindern, müssen Sie die Spalte wie folgt projizieren:project field1 = column_ifexists("field1","")

Weitere Hilfe beim Erstellen von Kusto-Abfragen finden Sie in den folgenden Artikeln:

- Kusto-Abfragesprache in Microsoft Sentinel

- KQL-Kurzübersicht

- Bewährte Methoden für Kusto-Abfragespracheabfragen

Warnungserweiterung

Wenn Sie möchten, dass Warnungen ihre Ergebnisse offenlegen, damit sie sofort in Vorfällen sichtbar sind und entsprechend nachverfolgt und untersucht werden können, verwenden Sie die Konfiguration der Warnungserweiterung, um alle wichtigen Informationen in den Warnungen anzuzeigen.

Diese Warnungserweiterung hat den zusätzlichen Vorteil, dass die Ergebnisse auf einfache und zugängliche Weise dargestellt werden.

Sie können drei Arten von Warnungserweiterungen konfigurieren:

- Entitätszuordnung

- Benutzerdefinierte Details

- Warnungsdetails (auch dynamischer Inhalt genannt)

Entitätszuordnung

Entitäten sind die Spieler auf beiden Seiten jedes Angriffsgeschehens. Die Identifizierung aller Entitäten in einer Warnung ist für das Erkennen und Untersuchen von Bedrohungen unerlässlich. Um sicherzustellen, dass Microsoft Sentinel die Entitäten in Ihren Rohdaten identifiziert, müssen Sie die von Microsoft Sentinel erkannten Entitätstypen in Ihren Abfrageergebnissen Feldern zuordnen. Diese Zuordnung integriert die identifizierten Entitäten in das Entitäten-Feld in Ihrem Warnungsschema.

Weitere Informationen zum Zuordnen von Entitäten und eine umfassende Anleitung finden Sie unter Zuordnen von Datenfeldern zu Entitäten in Microsoft Sentinel.

Benutzerdefinierte Details

Standardmäßig sind nur die Warnungsentitäten und Metadaten in Vorfällen sichtbar, ohne einen Drilldown in den Rohereignissen in den Abfrageergebnissen auszuführen. Damit andere Feldern aus Ihren Abfrageergebnissen sofort in Ihren Warnungen und Vorfällen sichtbar sind, definieren Sie sie als benutzerdefinierte Details. Microsoft Sentinel integriert diese benutzerdefinierten Details in das Feld ExtendedProperties in Ihre Warnungen, wodurch sie in Ihren Warnungen und in allen Vorfällen angezeigt werden, die aus diesen Warnungen erstellt wurden.

Weitere Informationen zum Anzeigen von benutzerdefinierten Details und eine umfassende Anleitung finden Sie unter Anzeigen benutzerdefinierter Ereignisdetails in Warnungen in Microsoft Sentinel.

Warnungsdetails

Mit dieser Einstellung können Sie ansonsten standardmäßige Warnungseigenschaften entsprechend dem Inhalt verschiedener Felder in jeder einzelnen Warnung anpassen. Diese Anpassungen sind in das ExtendedProperties-Feld in Ihre Warnungen integriert. Sie können zum Beispiel den Namen oder die Beschreibung der Warnung anpassen, um einen Benutzernamen oder eine IP-Adresse einzuschließen, die in der Warnung enthalten sind.

Weitere Informationen zum Anpassen von Warnungsdetails und eine umfassende Anleitung finden Sie unter Anpassen von Warnungsdetails in Microsoft Sentinel.

Hinweis

Im Microsoft Defender-Portal ist das Defender XDR-Korrelationsmodul ausschließlich für die Benennung von Vorfällen verantwortlich, sodass alle von Ihnen angepassten Namen von Warnungen möglicherweise überschrieben werden, wenn Vorfälle aus diesen Warnungen erstellt werden.

Abfrageplanung

Die folgenden Parameter bestimmen, wie oft die geplante Regel ausgeführt wird und welche Zeitspanne bei jeder Ausführung untersucht wird.

| Einstellung | Behavior |

|---|---|

| Abfrage ausführen alle | Steuert das Abfrageintervall: wie oft die Abfrage ausgeführt wird. |

| Durchsuchen der Daten der letzten | Bestimmt den Nachschlagezeitraum: der Zeitraum, der von der Abfrage abgedeckt wird. |

Der zulässige Bereich für beide Parameter beträgt zwischen 5 Minuten bis 14 Tage.

Das Abfrageintervall muss kürzer oder gleich dem Nachschlagezeitraum sein. Wenn es kürzer ist, überlappen sich die Abfragezeiträume, und dies kann zur Duplizierung der Ergebnissen führen. Die Regelprüfung erlaubt es Ihnen jedoch nicht, ein Intervall festzulegen, das länger als der Nachschlagezeitraum ist, da dies zu Lücken in Ihrer Abdeckung führen würde.

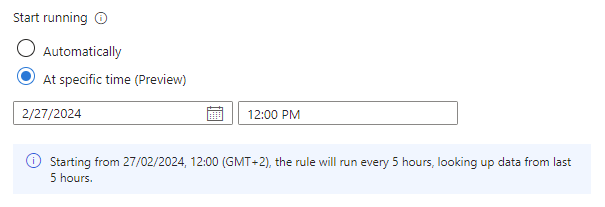

Mit der Einstellung Ausführung starten, die jetzt in der Vorschauversion ist, können Sie eine Regel mit dem Status Aktiviert erstellen, doch die erste Ausführung bis zu einem vordefinierten Datum und einer vordefinierten Uhrzeit verzögern. Diese Einstellung ist hilfreich, wenn Sie die Ausführung Ihrer Regeln danach ausrichten wollen, wann Daten aus der Quelle erwartungsgemäß erfasst werden oder wann Ihre SOC-Analysten ihren Arbeitstag beginnen.

| Einstellung | Behavior |

|---|---|

| Automatisch | Die Regel wird zum ersten Mal ausgeführt, sobald sie erstellt wurde, und danach in dem Intervall, das in der Einstellung Abfrage ausführen alle festgelegt ist. |

| Zu einem bestimmten Zeitpunkt (Vorschau) | Legen Sie ein Datum und eine Uhrzeit für die erste Ausführung der Regel fest, danach wird sie in dem Intervall ausgeführt wird, das in der Einstellung Abfrage ausführen alle festgelegt ist. |

Die Zeit für Start der Ausführung muss zwischen 10 Minuten und 30 Tagen nach der Zeit der Regelerstellung (oder Aktivierung) liegen.

Die Textzeile unter der Einstellung Ausführung starten (mit dem Informationssymbol auf der linken Seite) fasst die aktuellen Abfrageplanungs- und Rückblickseinstellungen zusammen.

Hinweis

Erfassungsverzögerung

Microsoft Sentinel führt geplante Analyseregeln mit einer fünfminütigen Verzögerung nach der geplanten Zeit aus, um die Wartezeit zu berücksichtigen, die zwischen der Erstellung eines Ereignisses in der Quelle und dessen Erfassung in Microsoft Sentinel auftreten kann, und um eine vollständige Abdeckung ohne Datenduplizierung zu gewährleisten.

Weitere Informationen finden Sie unter Behandeln von Erfassungsverzögerungen in Regeln für geplante Analysen.

Warnungsschwellenwert

Viele Arten von Sicherheitsereignissen sind normal oder sogar in geringem Umfang zu erwarten, weisen jedoch auf eine Bedrohung hin, wenn Sie häufig auftreten. Unterschiedliche Größenordnungen können unterschiedliche Arten von Bedrohungen bedeuten. Beispielsweise sind zwei oder drei fehlgeschlagene Anmeldeversuche innerhalb einer Minute ein Zeichen dafür, dass sich ein Benutzer oder eine Benutzerin nicht an ein Kennwort erinnert, aber fünfzig fehlgeschlagene Anmeldeversuche innerhalb einer Minute könnten auf einen menschlichen Angriff hindeuten, und bei tausend fehlgeschlagenen Anmeldeversuchen handelt es sich wahrscheinlich um einen automatisierten Angriff.

Je nachdem, welche Art von Aktivität Ihre Regel erkennt, können Sie eine Mindestanzahl von Ereignissen (Abfrageergebnisse) festlegen, die zum Auslösen einer Warnung erforderlich sind. Dieser Schwellenwert gilt separat für jede einzelne Regelausführung, nicht für alle Ausführungen zusammen.

Der Schwellenwert kann auch auf eine maximale Anzahl von Ergebnissen oder eine bestimmte Zahl festgelegt werden.

Ereignisgruppierung

Es gibt zwei Möglichkeiten, mit der Gruppierung von Ereignissen in Warnungen umzugehen:

Group all events into a single alert: (Alle Ereignisse in einer einzelnen Warnung gruppieren) Das ist die Standardeinstellung. Die Regel generiert bei jeder Ausführung eine einzelne Warnung, solange die Anzahl der von der Abfrage zurückgegebenen Ergebnisse den oben erläuterten Warnungsschwellenwert überschreitet. Diese einzelne Warnung fasst alle Ereignisse zusammen, die in den Abfrageergebnissen zurückgegeben wurden.

Trigger an alert for each event: (Eine Warnung für jedes Ereignis auslösen) Diese Regel generiert eine eindeutige Warnung für jedes Ereignis (Ergebnis), das von der Abfrage zurückgegeben wird. Dieser Modus ist hilfreich, wenn die Ereignisse einzeln angezeigt oder nach bestimmten Parametern – etwa Benutzername oder Hostname – gruppiert werden sollen. Sie können diese Parameter in der Abfrage definieren. |

Analyseregeln können bis zu 150 Warnungen generieren. Wenn Ereignisgruppierung auf Warnung für jedes Ereignis auslösen festgelegt ist und die Abfrage der Regel mehr als 150 Ereignisse zurückgibt, dann generieren die ersten 149 Ereignisse je eine eindeutige Warnung (für 149 Warnungen), und die 150. Warnung wird den gesamten Satz der zurückgegebenen Ereignisse zusammenfassen. Mit anderen Worten, die 150. Warnung wäre generiert worden, wenn Ereignisgruppierung auf Alle Ereignisse in einer einzigen Warnung gruppieren festgelegt worden wäre.

Die Warnung Eine Warnung für jedes Ereignis auslösen kann zu einem Problem führen, bei dem Abfrageergebnisse fehlen oder anders als erwartet sind. Weitere Informationen zu diesem Szenario finden Sie unter Problembehandlung von Analyseregeln in Microsoft Sentinel | Problem: Keine Ereignisse in den Abfrageergebnissen.

Unterdrückung

Wenn Sie möchten, dass diese Regel nach dem Generieren einer Warnung deaktiviert wird, legen Sie die Einstellung Ausführung der Abfrage nach dem Generieren einer Warnung beenden auf Ein fest. In diesem Fall müssen Sie unter Abfrageausführung beenden für: den Zeitraum festlegen, über den die Abfrage nicht ausgeführt werden soll (bis zu 24 Stunden).

Ergebnissimulation

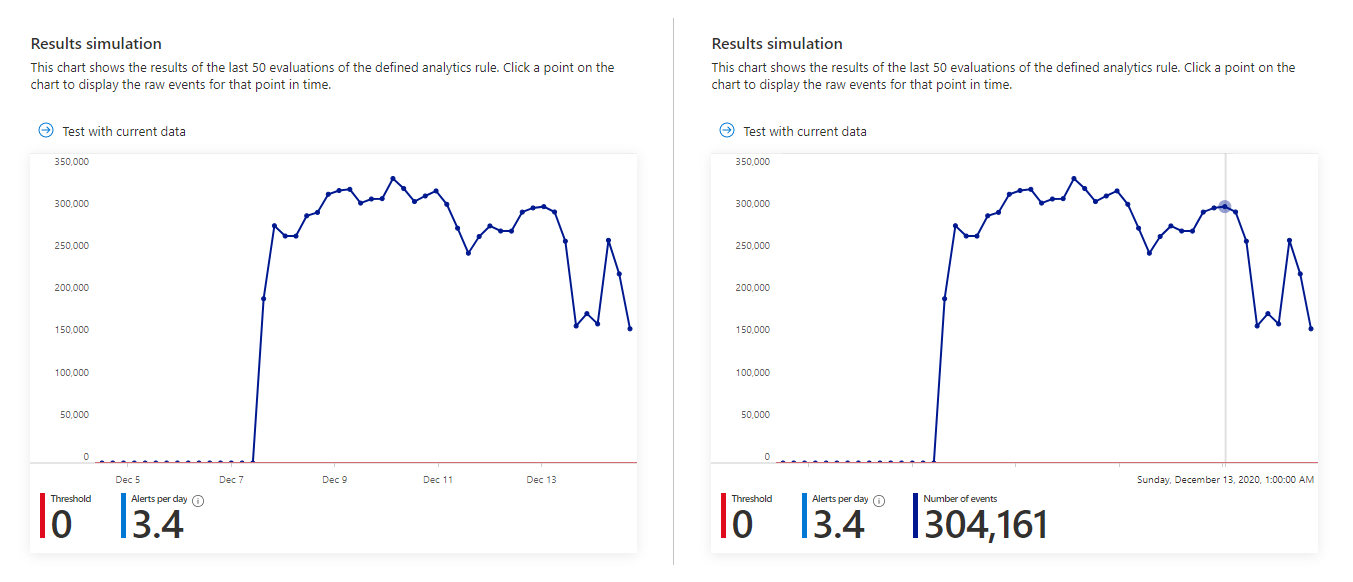

Mit dem Analyseregel-Assistenten können Sie die Wirksamkeit der Regel testen, indem Sie sie für den aktuellen Datensatz ausführen. Wenn Sie den Test ausführen, wird im Fenster Ergebnissimulation ein Diagramm der Ergebnisse angezeigt, die die Abfrage bei den letzten 50 Durchläufen gemäß dem aktuell definierten Zeitplan generiert hätte. Wenn Sie die Abfrage ändern, können Sie den Test erneut ausführen, um das Diagramm zu aktualisieren. Das Diagramm zeigt die Anzahl der Ergebnisse im definierten Zeitraum, der durch die von Ihnen festgelegte Abfragezeitplan bestimmt wird.

Die Ergebnissimulation für die Abfrage im obigen Screenshot könnte wie folgt aussehen. Die linke Seite ist die Standardansicht, und die rechte Seite zeigt, was Sie sehen, wenn Sie im Diagramm auf einen bestimmten Zeitpunkt zeigen.

Wenn Sie sehen, dass Ihre Abfrage zu viele oder zu häufig Warnungen auslösen würde, können Sie mit den Einstellungen für Planung und Schwellenwert experimentieren und die Simulation erneut ausführen.

Incidenteinstellungen

Wählen Sie aus, ob Microsoft Sentinel Warnungen in verwertbare Vorfälle verwandeln soll.

Die Erstellung von Vorfällen ist standardmäßig aktiviert. Microsoft Sentinel erstellt aus jeder Warnung, die von der Regel generiert wird, einen einzelnen, separaten Vorfall.

Wenn durch diese Regel nicht alle Incidents erstellt werden sollen (z. B. wenn Sie mit dieser Regel nur Informationen für die nachfolgende Analyse sammeln möchten), legen Sie diese Einstellung auf Deaktiviert fest.

Wichtig

Wenn Sie Microsoft Sentinel in das Defender-Portal integriert haben, ist Microsoft Defender für das Erstellen von Vorfällen verantwortlich. Wenn Sie jedoch möchten, dass Defender XDR Vorfälle für diese Warnung erstellt, müssen Sie diese Einstellung aktiviert lassen. Defender XDR übernimmt die hier definierte Anweisung.

Dies darf nicht mit dem Microsoft Security-Regeltyp verwechsel werden, der Vorfälle für Warnungen erstellt, die in Microsoft Defender-Diensten generiert werden. Diese Regeln werden automatisch deaktiviert, wenn Sie Microsoft Sentinel in das Defender-Portal integrieren.

Informationen dazu, wie statt einem Vorfall für jede einzelne Warnung ein einzelner Vorfall aus einer Gruppe von Warnungen erstellt wird, finden Sie im nächsten Abschnitt.

Warnungsgruppierung

Legen Sie fest, ob und wie Warnungen in Vorfällen gruppiert werden sollen. Standardmäßig erstellt Microsoft Sentinel für jede generierte Warnung einen Vorfall. Sie haben die Möglichkeit, stattdessen mehrere Warnungen zu einem einzigen Vorfall zusammenzufassen.

Der Vorfall wird erst erstellt, nachdem alle Warnungen generiert worden sind. Alle Warnungen werden dem Vorfall unmittelbar nach seiner Erstellung hinzugefügt.

Bis zu 150 Warnungen können in einem einzelnen Vorfall gruppiert werden. Wenn von einer Regel, die Warnungen zu einem einzelnen Vorfall gruppiert, mehr als 150 Warnungen generiert werden, wird ein neuer Vorfall mit denselben Vorfallinformationen wie für den ursprünglichen Vorfall generiert, und die überzähligen Warnungen werden in dem neuen Vorfall zusammengefasst.

Wenn Sie Warnungen gruppieren möchten, legen Sie die Einstellung für die Warnungsgruppierung auf Aktiviert fest.

Beim Gruppieren von Warnungen sind einige Optionen zu berücksichtigen:

Zeitrahmen: Standardmäßig werden Warnungen, die bis zu 5 Stunden nach der ersten Warnung in einem Vorfall erstellt wurden, demselben Vorfall hinzugefügt. Nach 5 Stunden wird ein neuer Vorfall erstellt. Sie können diesen Zeitraum ändern und einen Wert zwischen 5 Minuten und 7 Tagen wählen.

Gruppierungskriterien: Legen Sie fest, welche Warnungen in der Gruppe aufgenommen werden sollen. In der folgenden Tabelle sind die Auswahlmöglichkeiten aufgeführt:

Option BESCHREIBUNG Warnungen in einem einzigen Incident gruppieren, wenn alle Entitäten übereinstimmen Warnungen werden gruppiert, wenn sie identische Werte für jede der oben definierten zugeordneten Entitäten aufweisen. Dies ist die empfohlene Einstellung. Alle von dieser Regel ausgelösten Warnungen in einem einzigen Incident gruppieren Alle von dieser Regel generierten Warnungen werden zusammengefasst, auch wenn sie keine identischen Werte haben. Gruppieren von Warnungen in einem einzigen Incident, wenn die ausgewählten Entitäten und Details übereinstimmen Warnungen werden gruppiert, wenn sie identische Werte für alle zugeordneten Entitäten, Warnungsdetailsund benutzerdefinierten Details, die Sie für diese Einstellung auswählen, aufweisen. Wählen Sie die Entitäten und Details aus den Dropdownlisten aus, die angezeigt werden, wenn Sie diese Option aktivieren.

Sie können diese Einstellung verwenden, wenn Sie z. B. separate Incidents basierend auf der Quell- oder Ziel-IP-Adresse erstellen oder Warnungen mit einer bestimmten Entität und einem bestimmten Schweregrad gruppieren möchten.

Hinweis: Wenn Sie diese Option aktivieren, müssen Sie mindestens eine Entität oder ein Detail für die Regel ausgewählt haben. Andernfalls schlägt die Regelüberprüfung fehl, und die Regel wird nicht erstellt.Erneutes Öffnen von Vorfällen: Wenn ein Vorfall gelöst oder geschlossen wurde und später eine weitere Warnung generiert wird, die zu diesem Vorfall gehören würde, haben Sie folgende Möglichkeiten: Legen Sie diese Einstellung auf Aktiviert fest, wenn der geschlossene Vorfall erneut geöffnet werden soll, oder übernehmen Sie die Einstellung Deaktiviert, wenn durch die Warnung ein neuer Vorfall erzeugt werden soll.

Die Option zum erneuten Öffnen geschlossener Vorfälle ist nicht verfügbar, wenn Sie Microsoft Sentinel in das Defender-Portal integriert haben.

Automatisierte Antwort

Mit Microsoft Sentinel können Sie automatisierte Antworten festlegen, die in folgenden Fällen ausgegeben werden:

- Eine Warnung wird von dieser Analyseregel generiert.

- Ein Vorfall wird aus Warnungen erstellt, die von dieser Analyseregel generiert werden.

- Ein Vorfall wird mit Warnungen aktualisiert, die von dieser Analyseregel generiert werden.

Informationen zu den verschiedenen Arten von Antworten, die gestaltet und automatisiert werden können, finden Sie unter Automatisieren der Reaktion auf Bedrohungen in Microsoft Sentinel mit Automatisierungsregeln.

Unter der Überschrift Automatisierungsregeln zeigt der Assistent eine Liste der bereits für den gesamten Arbeitsbereich definierten Automatisierungsregeln an, deren Bedingungen für diese Analyseregel gelten. Sie können eine dieser vorhandenen Regeln bearbeiten oder eine neue Automatisierungsregel erstellen, die nur für die betreffende Analyseregel gilt.

Verwenden Sie Automatisierungsregeln, um grundlegende Selektierungen, Zuweisungen und Workflows durchzuführen sowie Vorfälle zu schließen.

Automatisieren Sie komplexere Aufgaben, und rufen Sie Antworten von Remotesystemen auf, um Bedrohungen zu beheben, indem Sie Playbooks aus diesen Automatisierungsregeln aufrufen. Sie können Playbooks für Vorfälle wie auch für einzelne Warnungen aufrufen.

Weitere Informationen und Anweisungen zum Erstellen von Playbooks und Automatisierungsregeln finden Sie unter Automatisieren von Reaktionen auf Bedrohungen.

Weitere Informationen darüber, wann Sie den Vorfallerstellungsauslöser, den Vorfallaktualisierungsauslöser oder den Warnungserstellungsauslöser verwenden sollten, finden Sie unter Verwendung von Auslösern und Aktionen in Microsoft Sentinel-Playbooks.

Unter der Überschrift Warnungsautomatisierung (klassisch) wird möglicherweise eine Liste der Playbooks angezeigt, die so konfiguriert sind, dass sie automatisch mit einer alten Methode ausgeführt werden, die im März 2026 als veraltet gekennzeichnet wird. Sie können dieser Liste nichts hinzufügen. Für alle hier aufgeführten Playbooks sollten Automatisierungsregeln erstellt werden, die auf dem durch die Warnung erstellten Trigger basieren, um die Playbooks aufzurufen. Betätigen Sie danach die Optionspunkte am Ende der Zeile des aufgeführten Playbooks und wählen Sie Entfernen aus. Eine vollständige Anleitung finden Sie unter Migrieren Ihrer Microsoft Sentinel-Warnauslöser für Playbooks in Automatisierungsregeln.

Nächste Schritte

Wenn Sie Microsoft Sentinel-Analyseregeln zum Erkennen von Bedrohungen in Ihrer Umgebung verwenden, stellen Sie sicher, dass Sie alle Regeln aktivieren, die Ihren verbundenen Datenquellen zugeordnet sind, um eine vollständige Sicherheitsabdeckung für Ihre Umgebung zu gewährleisten.

Um die Aktivierung von Regeln zu automatisieren, können Sie Regeln über die API und die PowerShell an Microsoft Sentinel weiterleiten, was allerdings zusätzlichen Aufwand erfordert. Wenn Sie die API oder PowerShell verwenden, müssen Sie die Regeln zunächst in JSON exportieren, bevor Sie die Regeln aktivieren. Eine API oder PowerShell kann hilfreich sein, wenn Sie Regeln in mehreren Instanzen von Microsoft Sentinel mit identischen Einstellungen in jeder Instanz aktivieren.

Weitere Informationen finden Sie unter:

- Exportieren und Importieren von Analyseregeln in und aus ARM-Vorlagen

- Problembehandlung für Analyseregeln in Microsoft Sentinel

- Navigieren und Untersuchen von Incidents mit Microsoft Sentinel

- Entitäten in Microsoft Sentinel

- Tutorial: Verwenden von Playbooks mit Automatisierungsregeln in Microsoft Sentinel

Erfahren Sie außerdem anhand eines Beispiels, wie benutzerdefinierte Analyseregeln bei der Überwachung von Zoom mit einem benutzerdefinierten Connector eingesetzt werden.