Grundlegendes zur Sicherheitsabdeckung durch das MITRE ATT&CK®-Framework

MITRE ATT&CK ist eine öffentlich zugängliche Wissensdatenbank mit Taktiken und Techniken, die häufig von Angreifern verwendet werden, und wird durch Beobachtungen in der realen Welt erstellt und gepflegt. Viele Organisationen verwenden die MITRE ATT&CK-Wissensdatenbank, um spezifische Bedrohungsmodelle und Methoden zu entwickeln, mit denen sie den Sicherheitsstatus in ihren Umgebungen überprüfen können.

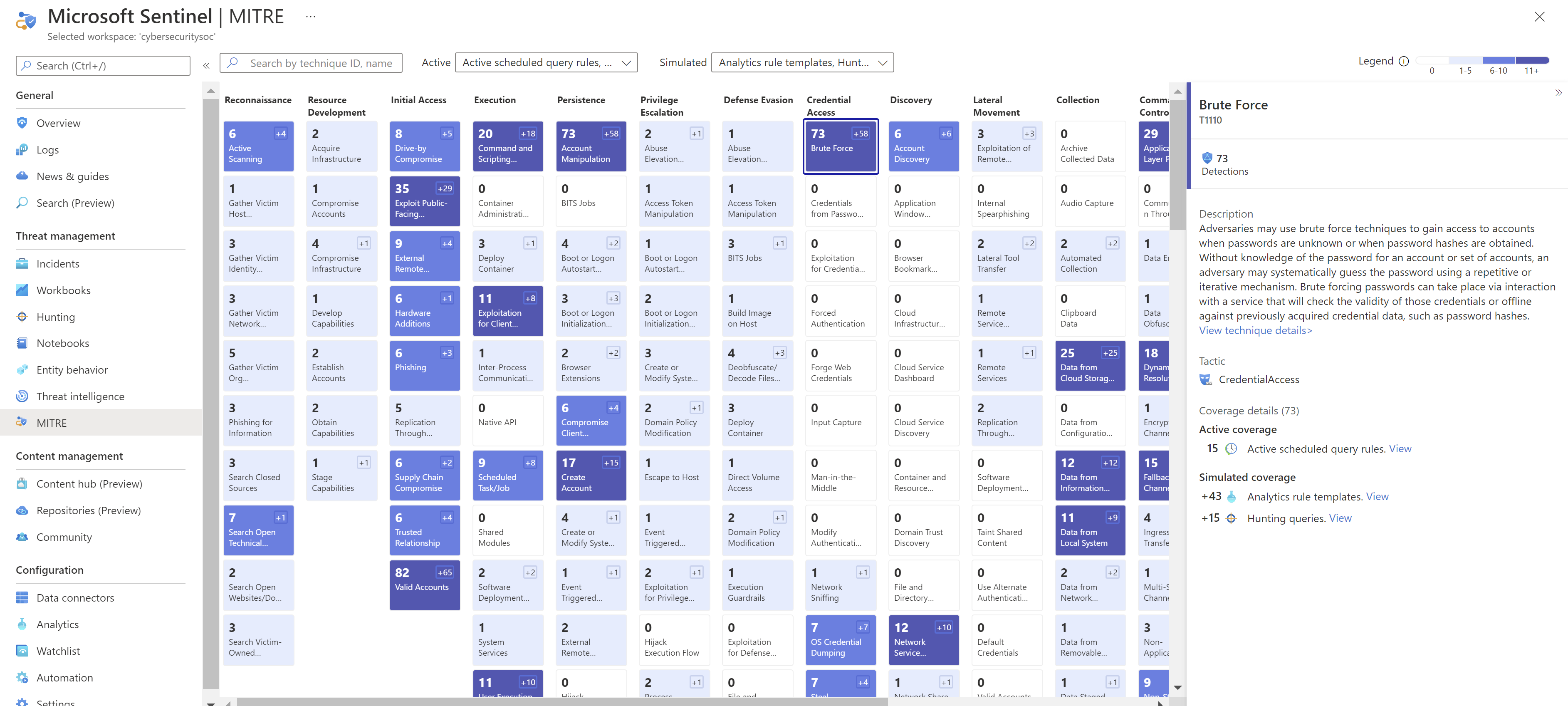

Microsoft Sentinel analysiert erfasste Daten nicht nur, um Bedrohungen zu erkennen und Sie bei der Untersuchung zu unterstützen, sondern auch um die Art und Abdeckung des Sicherheitsstatus Ihrer Organisation zu visualisieren.

In diesem Artikel wird beschrieben, wie Sie die Seite MITRE in Microsoft Sentinel verwenden, um die bereits in Ihrem Arbeitsbereich aktiven Analyseregeln (Erkennungen) anzuzeigen, sowie diejenigen Erkennungen, die Ihnen zur Konfiguration zur Verfügung stehen, um die Sicherheitsabdeckung Ihrer Organisation, basierend auf den Taktiken und Methoden des MITRE ATT&CK®-Frameworks, zu verstehen.

Wichtig

Die Seite „MITRE“ in Microsoft Sentinel befindet sich derzeit in der VORSCHAUPHASE. Die ergänzenden Bestimmungen für Azure-Vorschauen enthalten rechtliche Bedingungen, die für Azure-Features gelten, die sich in der Beta- oder Vorschauversion befinden bzw. anderweitig noch nicht zur allgemeinen Verfügbarkeit freigegeben sind.

Voraussetzungen

Bevor Sie die MITRE-Abdeckung für Ihre Organisation in Microsoft Sentinel anzeigen können, stellen Sie sicher, dass Sie über die folgenden Voraussetzungen verfügen:

- Eine aktive Microsoft Sentinel-Instanz.

- Erforderliche Berechtigungen zum Anzeigen von Inhalten in Microsoft Sentinel. Für weitere Informationen, siehe Rollen und Berechtigungen in Microsoft Sentinel.

- Datenconnectors, die für die Erfassung relevanter Sicherheitsdaten in Microsoft Sentinel konfiguriert sind. Weitere Informationen finden Sie unter Microsoft Sentinel-Datenconnectors.

- Aktive Regeln für geplante Abfragen und Quasi-Echtzeit-Regeln (Near Real-Time, NRT), die in Microsoft Sentinel eingerichtet sind. Weitere Informationen finden Sie unter Bedrohungserkennung in Microsoft Sentinel.

- Vertrautheit mit dem MITRE ATT&CK-Framework und seinen Taktiken und Methoden.

MITRE ATT&CK Framework-Version

Microsoft Sentinel richtet sich derzeit nach dem MITRE ATT&CK Framework, Version 13.

Anzeigen der aktuellen MITRE-Abdeckung

Standardmäßig werden in der Abdeckungsmatrix sowohl die derzeit aktiven Regeln für geplante Abfragen als auch die Quasi-Echtzeitregeln (Near Real-Time, NRT) angegeben.

Führen Sie je nach verwendetem Portal eine der folgenden Aktionen aus:

Wählen Sie im Azure-Portal unter Bedrohungsmanagement MITRE ATT&CK (Vorschau) aus.

Verwenden Sie eine der folgenden Methoden:

Verwenden Sie die Legende, um zu verstehen, wie viele Erkennungen derzeit in Ihrem Arbeitsbereich für eine bestimmte Methode aktiv sind.

Verwenden Sie die Suchleiste, um anhand des Methodennamens oder der ID nach einer bestimmten Methode in der Matrix zu suchen, um den Sicherheitsstatus Ihrer Organisation für die ausgewählte Methode anzuzeigen.

Wählen Sie eine bestimmte Methode in der Matrix aus, um weitere Details im Detailbereich anzuzeigen. Verwenden Sie dort die Links, um zu einem der folgenden Orte zu wechseln:

Wählen Sie im Bereich Beschreibung Vollständige Methodendetails anzeigen ... aus, um weitere Informationen zur ausgewählten Technik in der MITRE ATT&CK Framework Knowledge Base zu erhalten.

Scrollen Sie im Bereich nach unten und wählen Sie Links zu einem der aktiven Elemente aus, um zum relevanten Bereich in Microsoft Sentinel zu springen.

Wählen Sie beispielsweise Hunting-Abfragen aus, um zur Seite Hunting zu wechseln. Dort sehen Sie eine gefilterte Liste der Hunting-Abfragen, die der ausgewählten Methode zugeordnet sind und Ihnen in Ihrem Arbeitsbereich zur Konfiguration zur Verfügung stehen.

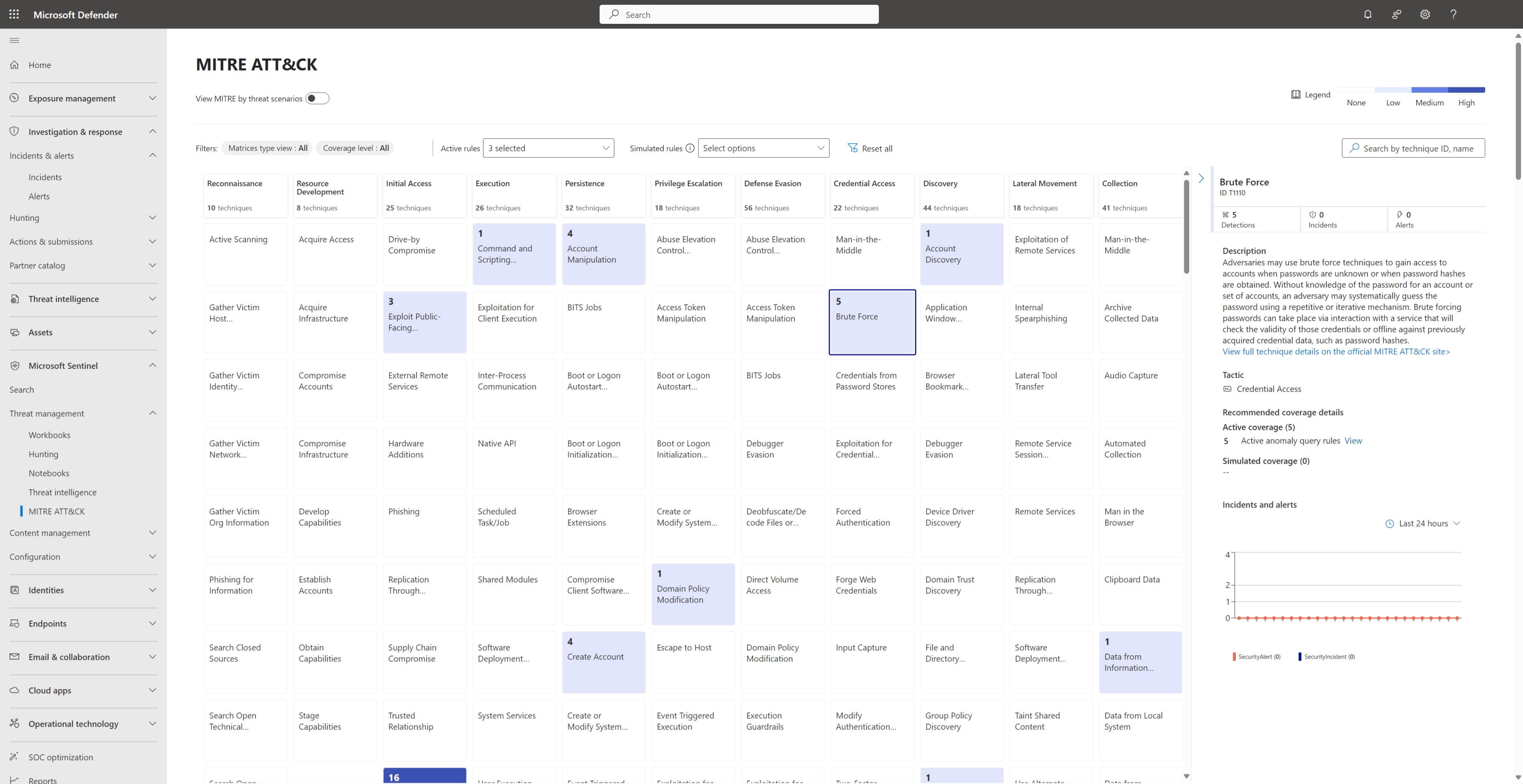

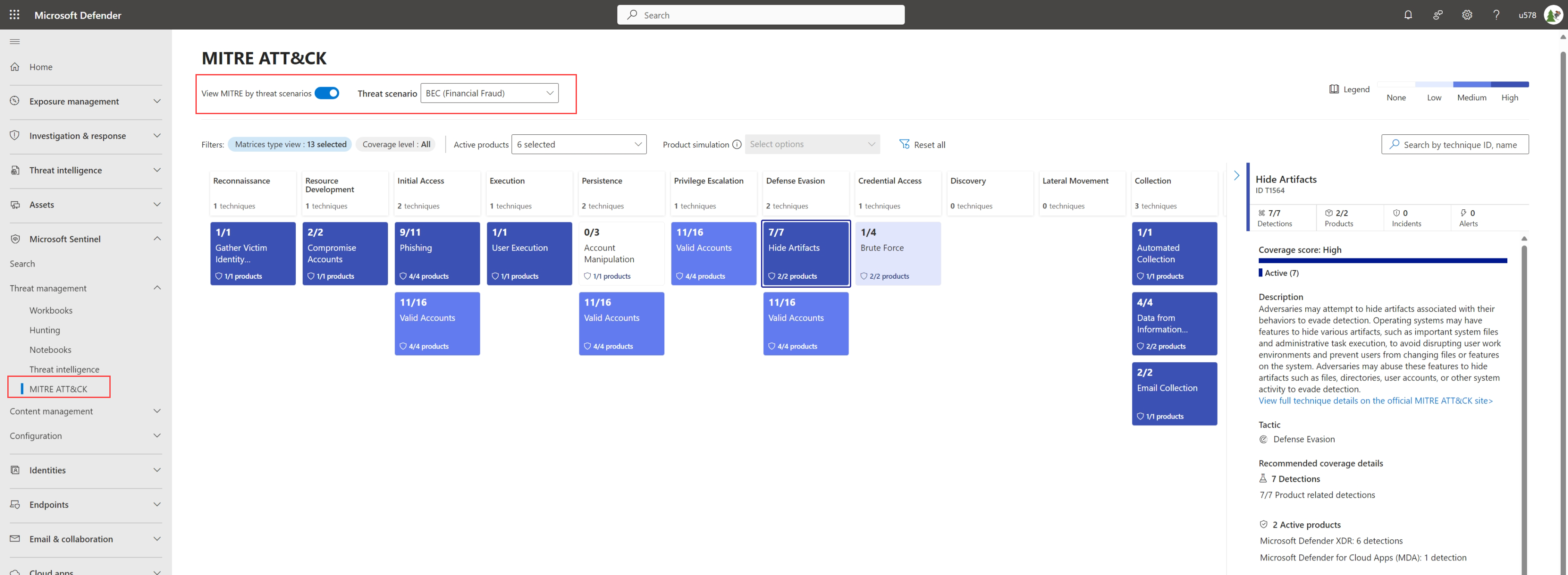

Im Defender-Portal werden im Detailbereich auch empfohlene Abdeckungsdetails angezeigt, einschließlich des Verhältnisses aktiver Erkennungen und Sicherheitsdienste (Produkte) aller empfohlenen Erkennungen und Dienste für die ausgewählte Technik.

Simulieren einer möglichen Abdeckung mit verfügbaren Erkennungen

In der MITRE-Abdeckungsmatrix bezieht sich die simulierte Abdeckung auf Erkennungen, die in Ihrem Microsoft Sentinel-Arbeitsbereich verfügbar, aber derzeit nicht konfiguriert sind. Zeigen Sie Ihre simulierte Abdeckung an, um den möglichen Sicherheitsstatus Ihrer Organisation zu verstehen, wenn Sie alle für Sie verfügbaren Erkennungen konfigurieren würden.

Wählen Sie zunächst in Microsoft Sentinel unter Bedrohungsmanagement die Option MITRE ATTA&CK (Vorschau) und dann Elemente im Menü Simulierte Regeln aus, um den möglichen Sicherheitsstatus Ihrer Organisation zu simulieren.

Verwenden Sie von dort aus die Elemente der Seite, wie Sie sie sonst in der simulierten Abdeckung für eine bestimmte Methode anzeigen würden.

Verwenden des MITRE ATT&CK-Frameworks in Analyseregeln und Vorfällen

Wenn Sie über eine geplante Regel mit angewandten MITRE-Methoden verfügen, die regelmäßig in Ihrem Microsoft Sentinel-Arbeitsbereich ausgeführt wird, verbessert dies den Sicherheitsstatus, der für Ihre Organisation in der MITRE-Abdeckungsmatrix angezeigt wird.

Analyseregeln:

- Wählen Sie beim Konfigurieren von Analyseregeln bestimmte MITRE-Methoden aus, die auf Ihre Regel angewendet werden sollen.

- Wenn Sie nach Analyseregeln suchen, filtern Sie die angezeigten Regeln nach Methode, um Ihre Regeln schneller zu finden.

Weitere Informationen finden Sie unter Standardmäßig verfügbare Erkennung von Bedrohungen und Erstellen benutzerdefinierter Analyseregeln zum Erkennen von Bedrohungen.

Vorfälle:

Wenn Incidents für Warnungen erstellt werden, die durch Regeln mit konfigurierten MITRE-Methoden verfügbar gemacht werden, werden die Methoden ebenfalls den Incidents hinzugefügt.

Weitere Informationen finden Sie unter Untersuchen von Vorfällen mit Microsoft Sentinel. Wenn Ihr Arbeitsbereich in die Unified Security Operations(SecOps)-Plattform von Microsoft integriert ist, dann untersuchen Sie stattdessen Vorfälle im Microsoft Defender-Portal.

Bedrohungssuche:

- Wählen Sie beim Erstellen einer neuen Hunting-Abfrage die spezifischen Taktiken und Methoden aus, die auf Ihre Abfrage angewendet werden sollen.

- Wenn Sie nach aktiven Hunting-Abfragen suchen, filtern Sie die angezeigten Abfragen nach den Methoden, indem Sie ein Element aus der Liste oberhalb des Rasters auswählen. Wählen Sie eine Abfrage aus, um die Taktik- und Methodendetails im Detailbereich auf der Seite anzuzeigen.

- Verwenden Sie beim Erstellen von Lesezeichen entweder die von der Hunting-Abfrage geerbte Methodenzuordnung, oder erstellen Sie eine eigene Zuordnung.

Weitere Informationen finden Sie unter Suchen nach Bedrohungen mit Microsoft Sentinel und Nachverfolgen von Daten während der Suche (Hunting) mit Microsoft Sentinel.

Zugehöriger Inhalt

Weitere Informationen finden Sie unter: