Hinzufügen von Indikatoren zu Microsoft Sentinel Threat Intelligence per Massenvorgang aus einer CSV- oder JSON-Datei

In diesem Artikel fügen Sie Indikatoren aus einer CSV- oder JSON-Datei zu Microsoft Sentinel Threat Intelligence hinzu. Der Austausch von Threat Intelligence-Informationen erfolgt immer noch über E-Mails und andere informelle Kanäle während einer laufenden Untersuchung. Sie haben die Möglichkeit, Indikatoren direkt in Microsoft Sentinel Threat Intelligence zu importieren, damit Sie neue Bedrohungen schnell an Ihr Team weiterleiten können. Sie stellen die Bedrohungen für andere Analysen zur Verfügung, etwa zum Erstellen von Sicherheitswarnungen, Vorfällen und automatisierten Antworten.

Wichtig

Diese Funktion steht derzeit als Vorschau zur Verfügung. Die ergänzenden Nutzungsbedingungen für Microsoft Azure-Vorschauversionen enthalten weitere rechtliche Bedingungen. Sie gelten für diejenigen Azure-Features, die sich in der Beta- oder Vorschauversion befinden oder aber anderweitig noch nicht zur allgemeinen Verfügbarkeit freigegeben sind.

Microsoft Sentinel ist auf der Unified Security Operations Platform von Microsoft im Microsoft Defender-Portal allgemein verfügbar. Für die Preview ist Microsoft Sentinel im Defender-Portal ohne Microsoft Defender XDR oder eine E5-Lizenz verfügbar. Weitere Informationen finden Sie unter Microsoft Sentinel im Microsoft Defender-Portal.

Voraussetzungen

Sie benötigen Lese- und Schreibberechtigungen für den Microsoft Azure Sentinel-Arbeitsbereich, um Ihre Bedrohungsindikatoren zu speichern.

Auswählen einer Importvorlage für Ihre Indikatoren

Fügen Sie Threat Intelligence mehrere Indikatoren mit einer speziell gestalteten CSV- oder JSON-Datei hinzu. Laden Sie die Dateivorlagen herunter, um sich mit den Feldern und deren Zuordnung zu Ihren Daten vertraut zu machen. Überprüfen Sie die Pflichtfelder für jeden Vorlagentyp, um Ihre Daten vor dem Importieren zu überprüfen.

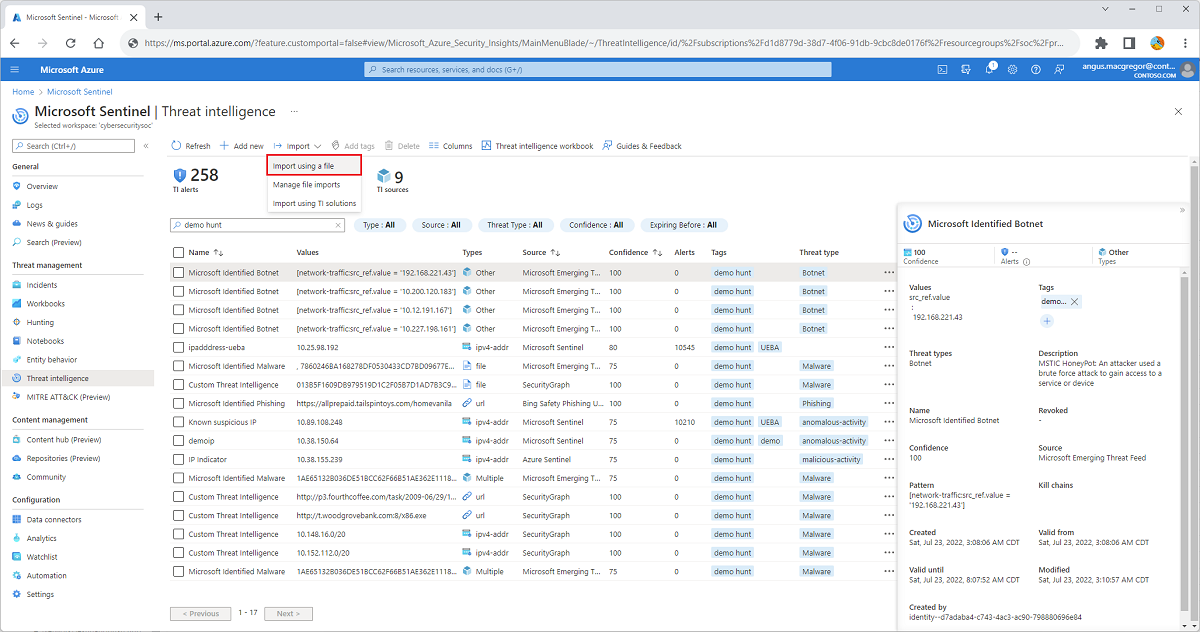

Wählen Sie für Microsoft Sentinel im Azure-Portal unter Bedrohungsmanagement die Option Threat Intelligence aus.

Wählen Sie für Microsoft Sentinel im Defender-Portal die Option Microsoft Sentinel>Verwaltung von Bedrohungen>Threat intelligence aus.

Wählen Sie Importieren>Mithilfe einer Datei importieren aus.

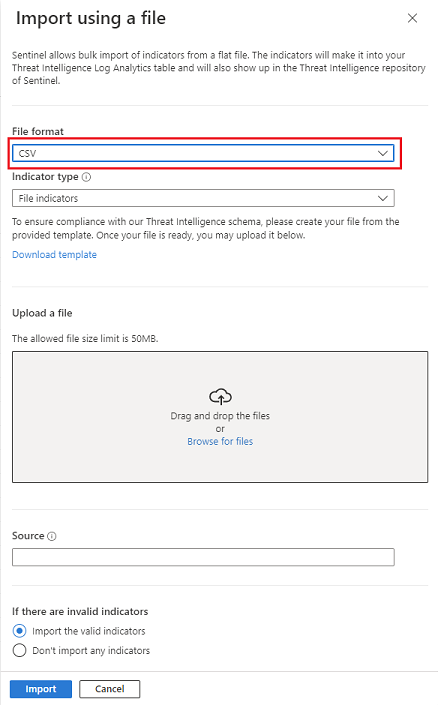

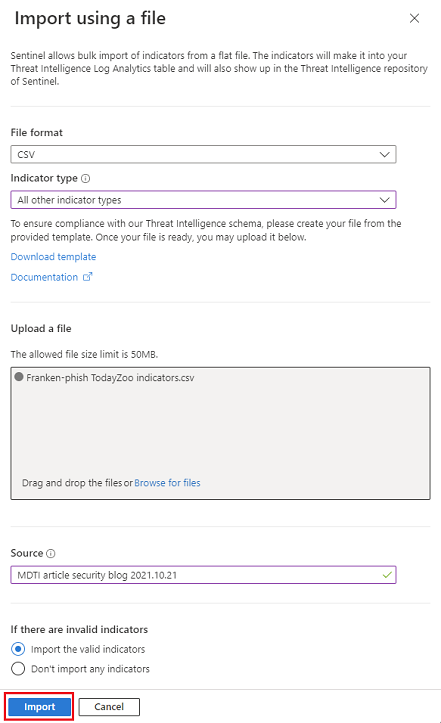

Wählen Sie im Dropdownmenü Dateiformat die Option CSV oder JSON aus.

Wählen Sie den Link Vorlage herunterladen aus, nachdem Sie eine Vorlage für den Massenupload ausgewählt haben.

Gruppieren Sie Ihre Indikatoren ggf. nach Quelle, da jeder Dateiupload eine benötigt.

Die Vorlagen stellen alle Felder bereit, die Sie zum Erstellen eines einzelnen gültigen Indikators benötigen, einschließlich Pflichtfelder und Validierungsparameter. Replizieren Sie diese Struktur, um weitere Indikatoren in einer Datei aufzufüllen. Weitere Informationen zu den Vorlagen finden Sie unter Grundlegendes zu den Importvorlagen.

Hochladen der Indikatordatei

Ändern Sie den Dateinamen aus der Standardvorlage, behalten Sie jedoch die Dateierweiterung „.csv“ oder „.json“ bei. Wenn Sie einen eindeutigen Dateinamen erstellen, wird es einfacher, Ihre Importe im Bereich Dateiimporte verwalten zu überwachen.

Ziehen Sie die Indikatordatei in den Abschnitt Datei hochladen, oder suchen Sie über den Link nach der Datei.

Geben Sie eine Quelle für die Indikatoren im Textfeld Quelle ein. Mit diesem Wert werden alle in dieser Datei enthaltenen Indikatoren versehen. Diese Eigenschaft als

SourceSystem-Feld anzeigen. Die Quelle wird auch im Bereich Dateiimporte verwalten angezeigt. Weitere Informationen finden Sie unter Arbeiten mit Bedrohungsindikatoren.Wählen Sie aus, wie Microsoft Sentinel ungültige Indikatoreinträge behandeln soll, indem Sie am unteren Rand des Bereichs Mithilfe einer Datei importieren eine der Schaltflächen auswählen:

- Importieren Sie nur die gültigen Indikatoren, und lassen Sie alle ungültigen Indikatoren in der Datei aus.

- Importieren Sie keine Indikatoren, wenn ein einzelner Indikator in der Datei ungültig ist.

Klicken Sie auf Importieren.

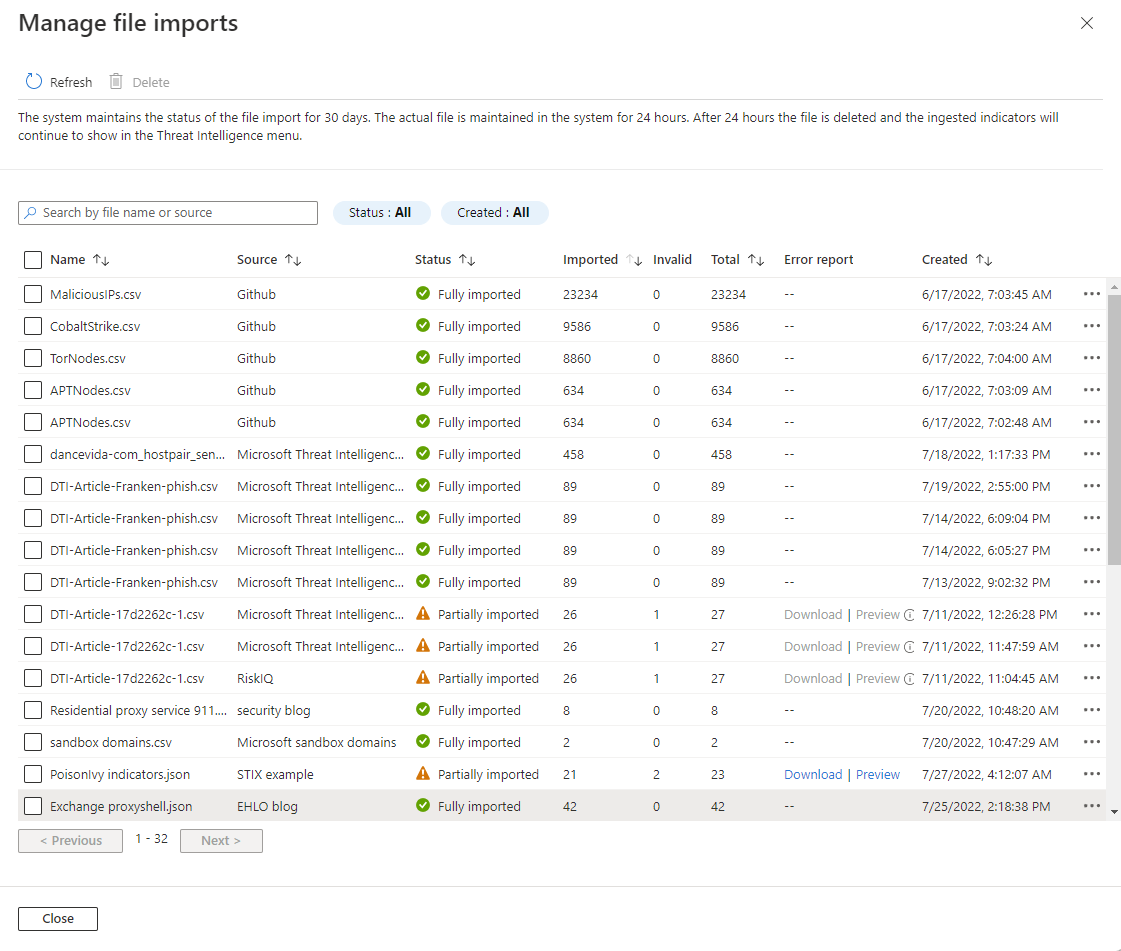

Verwalten von Dateiimporten

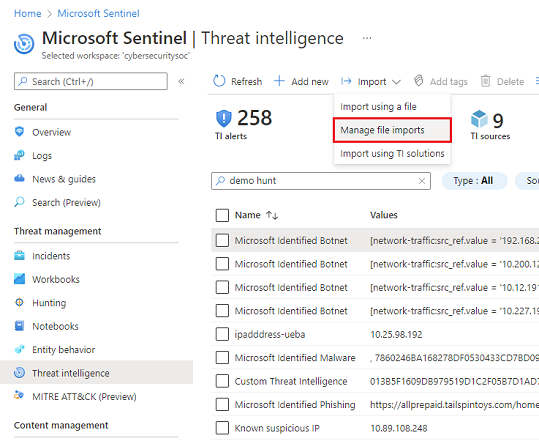

Überwachen Sie Ihre Importe, und zeigen Sie Fehlerberichte für teilweise importierte oder nicht erfolgreiche Importe an.

Wählen Sie Importieren>Dateiimporte verwalten aus.

Überprüfen Sie den Status importierter Dateien und die Anzahl ungültiger Indikatoreinträge. Die gültige Indikatoranzahl wird aktualisiert, nachdem die Datei verarbeitet wurde. Warten Sie, bis der Import abgeschlossen ist, um die aktualisierte Anzahl der gültigen Indikatoren zu erhalten.

Sie können Importe anzeigen und sortieren, indem Sie die Quelle, den Namen der Indikatordatei, die Anzahl der importierten Indikatoren, die gesamte Anzahl von Indikatoren in jeder Datei oder das Datum der Erstellung auswählen.

Wählen Sie die Vorschau der Fehlerdatei aus, oder laden Sie die Fehlerdatei herunter, die die Fehler zu ungültigen Indikatoren enthält.

Microsoft Sentinel behält den Status des Dateiimports 30 Tage lang bei. Die tatsächliche Datei und die zugeordnete Fehlerdatei werden 24 Stunden im System gespeichert. Nach 24 Stunden werden die Datei und die Fehlerdatei gelöscht, aber die erfassten Indikatoren werden weiterhin im Menü „Threat Intelligence“ angezeigt.

Grundlegendes zu den Importvorlagen

Überprüfen Sie jede Vorlage, um sicherzustellen, dass Ihre Indikatoren erfolgreich importiert werden. Achten Sie darauf, auf die Anweisungen in der Vorlagendatei und auf die folgenden ergänzenden Anleitungen zu verweisen.

CSV-Vorlagenstruktur

Wählen Sie im Dropdownmenü Indikatortyps die Option CSV aus. Wählen Sie dann die Option Dateiindikatoren oder Alle anderen Indikatortypen aus.

Die CSV-Vorlage muss mehrere Spalten enthalten, um den Dateiindikatortyp aufzunehmen, da Dateiindikatoren mehrere Hashtypen wie MD5 und SHA256 aufweisen können. Alle anderen Indikatortypen wie IP-Adressen erfordern nur den beobachtbaren Typ und den beobachtbaren Wert.

Die Spaltenüberschriften für die CSV-Vorlage Alle anderen Indikatortypen enthalten Felder wie

threatTypes, einzelne oder mehreretags,confidenceundtlpLevel. Traffic Light Protocol (TLP) ist eine Vertraulichkeitsbezeichnung, die Entscheidungen bezüglich der Freigabe von Threat Intelligence-Daten erleichtert.Nur die Felder

validFrom,observableTypeundobservableValuesind erforderlich.Löschen Sie die gesamte erste Zeile aus der Vorlage, um die Kommentare vor dem Upload zu entfernen.

Die maximale Dateigröße für einen CSV-Dateiimport beträgt 50 MB.

Hier sehen Sie ein Beispiel für einen Indikator vom Typ „domain-name“ der die CSV-Vorlage verwendet:

threatTypes,tags,name,description,confidence,revoked,validFrom,validUntil,tlpLevel,severity,observableType,observableValue

Phishing,"demo, csv",MDTI article - Franken-Phish domainname,Entity appears in MDTI article Franken-phish,100,,2022-07-18T12:00:00.000Z,,white,5,domain-name,1776769042.tailspintoys.com

JSON-Vorlagenstruktur

Es gibt nur eine JSON-Vorlage für alle Indikatortypen. Die JSON-Vorlage basiert auf dem STIX 2.1-Format.

Das

pattern-Element unterstützt die Indikatortypenfile,ipv4-addr,ipv6-addr,domain-name,url,user-account,email-addrundwindows-registry-key.Entfernen Sie die Vorlagenkommentare vor dem Hochladen.

Schließen Sie den letzten Indikator im Array mit

}ohne Komma.Die maximale Dateigröße für einen JSON-Dateiimport beträgt 250 MB.

Hier sehen Sie ein Beispiel für einen Indikator vom Typ ipv4-addr der die JSON-Vorlage verwendet:

[

{

"type": "indicator",

"id": "indicator--dbc48d87-b5e9-4380-85ae-e1184abf5ff4",

"spec_version": "2.1",

"pattern": "[ipv4-addr:value = '198.168.100.5']",

"pattern_type": "stix",

"created": "2022-07-27T12:00:00.000Z",

"modified": "2022-07-27T12:00:00.000Z",

"valid_from": "2016-07-20T12:00:00.000Z",

"name": "Sample IPv4 indicator",

"description": "This indicator implements an observation expression.",

"indicator_types": [

"anonymization",

"malicious-activity"

],

"kill_chain_phases": [

{

"kill_chain_name": "mandiant-attack-lifecycle-model",

"phase_name": "establish-foothold"

}

],

"labels": ["proxy","demo"],

"confidence": "95",

"lang": "",

"external_references": [],

"object_marking_refs": [],

"granular_markings": []

}

]

Zugehöriger Inhalt

In diesem Artikel haben Sie erfahren, wie Sie Threat Intelligence manuell optimieren, indem Sie in Flatfiles gesammelte Indikatoren importieren. Weitere Informationen dazu, wie andere Analysen in Microsoft Sentinel mithilfe von Indikatoren optimiert werden können, finden Sie in den folgenden Artikeln: