Berechtigte und zeitgebundene Rollenzuweisungen in Azure RBAC

Wenn Sie über eine der Lizenzen Microsoft Entra ID P2 oder Microsoft Entra ID Governance verfügen, ist Microsoft Entra Privileged Identity Management (PIM) in die Schritte zur Rollenzuweisung integriert. Sie können beispielsweise Benutzern Rollen für einen begrenzten Zeitraum zuweisen. Sie können Benutzer auch die Berechtigung für Rollenzuweisungen erteilen, die sie aktivieren müssen, um die Rolle zu verwenden, z. B. durch das Anfordern einer Genehmigung. Berechtigte Rollenzuweisungen bieten Just-In-Time-Zugriff auf eine Rolle für einen begrenzten Zeitraum.

In diesem Artikel wird die Integration von Azure RBAC (rollenbasierte Zugriffssteuerung) und Microsoft Entra Privileged Identity Management (PIM) beim Erstellen von berechtigten und zeitgebundenen Rollenzuweisungen beschrieben.

PIM-Funktionalität

Wenn Sie PIM verwenden, können Sie berechtigte und zeitgebundene Rollenzuweisungen im Azure-Portal auf der Seite Zugriffssteuerung (IAM) erstellen. Sie können berechtigte Rollenzuweisungen für Benutzende, aber nicht für Anwendungen, Dienstprinzipale oder verwaltete Identitäten erstellen, da sie die Aktivierungsschritte nicht ausführen können. Auf der Seite „Zugriffssteuerung (IAM)“ können Sie berechtigte Rollenzuweisungen im Verwaltungsgruppen-, Abonnement- und Ressourcengruppenbereich erstellen, jedoch nicht im Geltungsbereich einzelner Ressourcen.

Das folgende Beispiel zeigt die Registerkarte Zuweisungstyp, wenn Sie eine Rollenzuweisung mithilfe der Seite Zugriffssteuerung (IAM) hinzufügen. Diese Funktion wird in Phasen bereitgestellt und ist daher möglicherweise noch nicht in Ihrem Mandanten verfügbar oder sieht auf Ihrer Benutzeroberfläche anders aus.

Die verfügbaren Optionen für Zuweisungstypen können je nach PIM-Richtlinie variieren. So definiert die PIM-Richtlinie beispielsweise, ob dauerhafte Zuweisungen erstellt werden können, welche maximale Dauer zeitgebundene Zuweisungen haben dürfen, welche Anforderungen für die Rollenaktivierung gelten (Genehmigung, Multi-Faktor-Authentifizierung oder Authentifizierungskontext für bedingten Zugriff) und weitere Einstellungen. Weitere Informationen finden Sie unter Konfigurieren von Rolleneinstellungen für Azure-Ressourcen in Privileged Identity Management.

Benutzende mit berechtigten und/oder zeitgebundenen Zuweisungen müssen über eine gültige Lizenz verfügen. Wenn Sie die PIM-Funktion nicht verwenden möchten, wählen Sie den Zuordnungstyp Aktiv und die Zuweisungsdauer Dauerhaft aus. Diese Einstellungen erstellen eine Rollenzuweisung, bei der der Prinzipal immer über die Berechtigungen in der Rolle verfügt.

Machen Sie sich zum besseren Verständnis von PIM mit den folgenden Begriffen vertraut.

| Begriff oder Konzept | Rollenzuweisungskategorie | BESCHREIBUNG |

|---|---|---|

| berechtigt | type | Eine Rollenzuweisung, bei der ein Benutzer mindestens eine Aktion ausführen muss, um die Rolle nutzen zu können. Wenn ein Benutzer zu einer Rolle berechtigt ist, kann er die Rolle aktivieren, wenn er privilegierte Aufgaben ausführen muss. Es gibt keinen Unterschied hinsichtlich des Zugriffs zwischen einer permanenten und einer berechtigten Rollenzuweisung. Der einzige Unterschied ist, dass einige Benutzer den Zugriff nicht jederzeit benötigen. |

| aktiv | type | Eine Rollenzuweisung, bei der ein Benutzer keine Aktion ausführen muss, um die Rolle nutzen zu können. Bei als aktiv zugewiesenen Benutzern sind die Berechtigungen der Rolle zugewiesen. |

| aktivieren | Das Ausführen mindestens einer Aktion zum Verwenden einer Rolle, zu der der Benutzer berechtigt ist. Beispiele für Aktionen sind eine erfolgreiche Multi-Faktor-Authentifizierung (MFA)-Überprüfung, die Angabe einer geschäftlichen Begründung oder das Anfordern einer Genehmigung von den angegebenen genehmigenden Personen. | |

| dauerhaft berechtigt | Duration | Eine Rollenzuweisung, bei der ein Benutzer immer zum Aktivieren der Rolle berechtigt ist. |

| dauerhaft aktiv | Duration | Eine Rollenzuweisung, bei der ein Benutzer die Rolle jederzeit ohne vorherige Aktion verwenden kann. |

| zeitgebunden berechtigt | Duration | Eine Rollenzuweisung, bei der ein Benutzer nur innerhalb eines Zeitraums (Start- und Enddatum) zum Aktivieren der Rolle berechtigt ist. |

| zeitgebunden aktiv | Duration | Eine Rollenzuweisung, bei der ein Benutzer die Rolle nur innerhalb eines Zeitraums (Start- und Enddatum) verwenden kann |

| Just-in-Time-Zugriff (JIT) | Ein Modell, bei dem Benutzer temporäre Berechtigungen zum Ausführen privilegierter Aufgaben erhalten. Dieses Modell verhindert, dass böswillige oder nicht autorisierte Benutzer nach dem Ablauf der Berechtigungen Zugriff erhalten. Der Zugriff wird nur gewährt, wenn Benutzer ihn benötigen. | |

| Prinzip des Zugriffs mit den geringsten Rechten | Eine empfohlene Sicherheitsmethode, bei der alle Benutzer nur die zum Ausführen der Aufgaben, für die sie autorisiert sind, mindestens erforderlichen Berechtigungen erhalten. Diese Methode minimiert die Anzahl von globalen Administratoren, indem stattdessen spezifische Administratorrollen für bestimmte Szenarien verwendet werden. |

Weitere Informationen finden Sie unter Was ist Microsoft Entra Privileged Identity Management?.

Auflisten berechtigter und zeitgebundener Rollenzuweisungen

Wenn Sie sehen möchten, welche Benutzenden die PIM-Funktion verwenden, können Sie die folgenden Optionen zum Auflisten berechtigter und zeitgebundener Rollenzuweisungen verwenden.

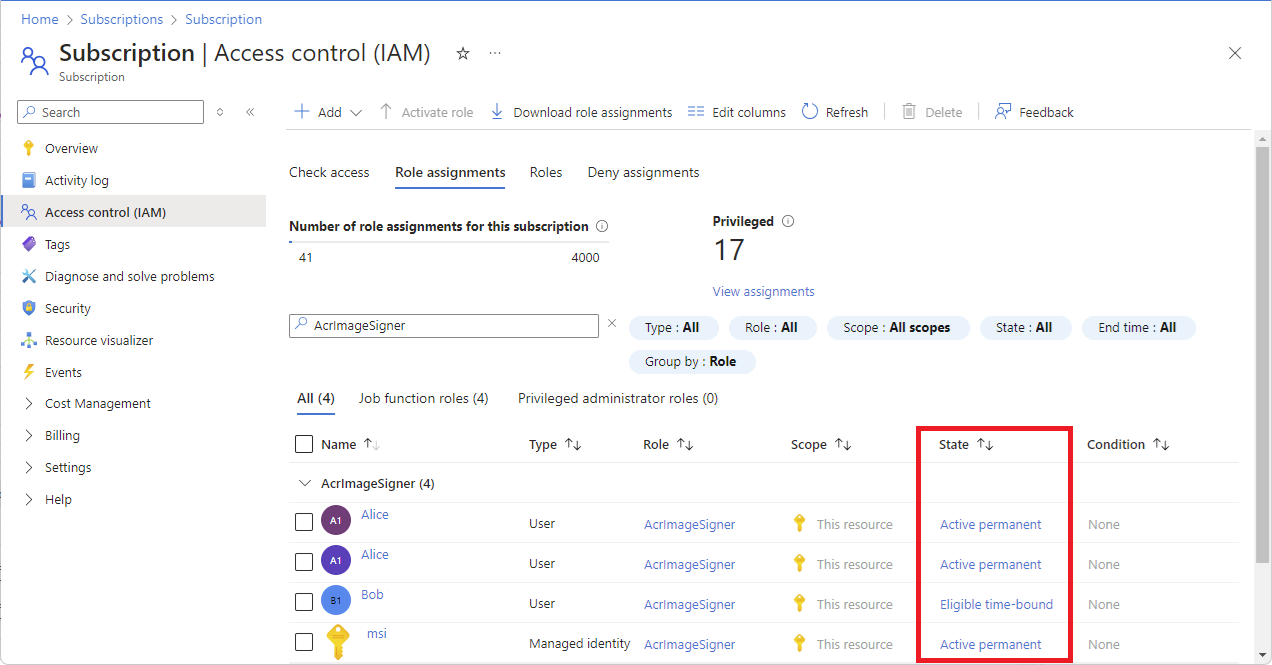

Option 1: Auflisten im Azure-Portal

Melden Sie sich beim Azure-Portal an, öffnen Sie die Seite Zugriffssteuerung (IAM), und wählen Sie die Registerkarte Rollenzuweisungen aus.

Filtern Sie nach berechtigten und zeitgebundenen Rollenzuweisungen.

Sie können nach Status gruppieren und sortieren und nach Rollenzuweisungen suchen, die nicht vom Typ Dauerhaft aktiv sind.

Option 2: Auflisten mit PowerShell

Es gibt keinen speziellen PowerShell-Befehl, mit dem Sie sowohl die berechtigten als auch die aktiven zeitgebundenen Rollenzuweisungen auflisten können. Verwenden Sie den Befehl Get-AzRoleEligibilitySchedule, um Ihre berechtigten Rollenzuweisungen aufzulisten. Verwenden Sie den Befehl Get-AzRoleAssignmentSchedule, um Ihre aktiven Rollenzuweisungen aufzulisten.

In diesem Beispiel wird gezeigt, wie Sie berechtigte und zeitgebundene Rollenzuweisungen in einem Abonnement auflisten, das die folgenden Rollenzuweisungstypen enthält:

- Dauerhaft berechtigt

- Zeitgebunden berechtigt

- Zeitgebunden aktiv

Der Befehl Where-Object filtert dauerhaft aktive Rollenzuweisungen heraus, die mit Azure RBAC ohne PIM verfügbar sind.

Get-AzRoleEligibilitySchedule -Scope /subscriptions/<subscriptionId>

Get-AzRoleAssignmentSchedule -Scope /subscriptions/<subscriptionId> | Where-Object {$_.EndDateTime -ne $null }

Weitere Informationen dazu, wie Geltungsbereiche erstellt werden, finden Sie unter Grundlegendes zu Geltungsbereichen für Azure RBAC.

Umwandeln berechtigter und zeitgebundener Rollenzuweisungen in dauerhaft aktive

Wenn Ihre Organisation aus Prozess- oder Compliancegründen die Verwendung von PIM einschränken muss, können Sie diese Rollenzuweisungen in dauerhaft aktive Zuweisungen umwandeln.

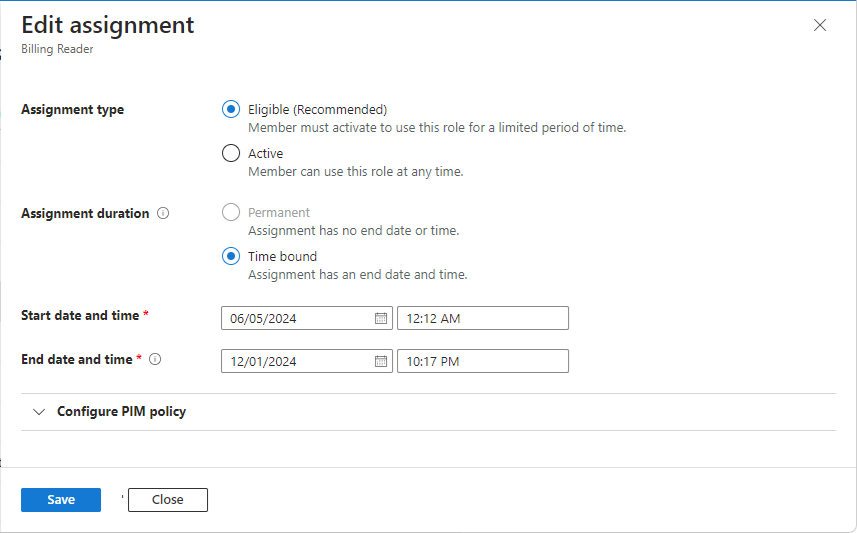

Option 1: Umwandeln über das Azure-Portal

Wählen Sie im Azure-Portal auf der Registerkarte Rollenzuweisungen in der Spalte Status die Links Dauerhaft berechtigt, Zeitgebunden berechtigt und Zeitgebunden aktiv für jede Rollenzuweisung aus, die Sie umwandeln möchten.

Wählen Sie im Bereich Zuweisung bearbeiten als Zuweisungstyp Aktiv und als Zuordnungsdauer Dauerhaft aus.

Weitere Informationen finden Sie unter Bearbeiten von Zuweisungen.

Wenn Sie fertig sind, wählen Sie Speichern aus.

Es kann einige Zeit dauern, bis Ihre Änderungen im Portal verarbeitet wurden und angezeigt werden.

Wiederholen Sie diese Schritte für alle Rollenzuweisungen in den Geltungsbereichen von Verwaltungsgruppen, Abonnements und Ressourcengruppen, die Sie umwandeln möchten.

Wenn Sie Rollenzuweisungen im Geltungsbereich von Ressourcen umwandeln möchten, müssen Sie die Änderungen direkt in PIM vornehmen.

Option 2: Umwandeln mit PowerShell

Es gibt keinen Befehl und keine API, um Rollenzuweisungen direkt in einen anderen Status oder Typ umzuwandeln. Führen Sie daher stattdessen die folgenden Schritte aus.

Wichtig

Das Entfernen von Rollenzuweisungen kann möglicherweise zu Unterbrechungen in Ihrer Umgebung führen. Sie sollten die Auswirkungen genau verstehen, bevor Sie diese Schritte ausführen.

Rufen Sie die Liste aller berechtigten und zeitgebundenen Rollenzuweisungen ab, und speichern Sie sie an einem sicheren Ort, um Datenverluste zu verhindern.

Wichtig

Es ist wichtig, dass Sie die Liste der berechtigten und zeitgebundenen Rollenzuweisungen speichern, da die Schritte erfordern, dass Sie diese Rollenzuweisungen entfernen, bevor Sie dieselben Rollenzuweisungen als dauerhaft aktiv neu erstellen können.

Verwenden Sie den Befehl New-AzRoleEligibilityScheduleRequest, um Ihre berechtigten Rollenzuweisungen zu entfernen.

In diesem Beispiel wird gezeigt, wie Sie eine berechtigte Rollenzuweisung entfernen.

$guid = New-Guid New-AzRoleEligibilityScheduleRequest -Name $guid -Scope <Scope> -PrincipalId <PrincipalId> -RoleDefinitionId <RoleDefinitionId> -RequestType AdminRemoveVerwenden Sie den Befehl New-AzRoleAssignmentScheduleRequest, um Ihre aktiven zeitgebundenen Rollenzuweisungen zu entfernen.

In diesem Beispiel wird gezeigt, wie eine aktive zeitgebundene Rollenzuweisung entfernt wird.

$guid = New-Guid New-AzRoleAssignmentScheduleRequest -Name $guid -Scope <Scope> -PrincipalId <PrincipalId> -RoleDefinitionId <RoleDefinitionId> -RequestType AdminRemoveVerwenden Sie den Befehl Get-AzRoleAssignment, um nach einer vorhandenen Rollenzuweisung zu suchen, und den Befehl New-AzRoleAssignment, um eine dauerhaft aktive Rollenzuweisung mit Azure RBAC für jede berechtigte und zeitgebundene Rollenzuweisung zu erstellen.

In diesem Beispiel wird gezeigt, wie Sie nach einer vorhandenen Rollenzuweisung suchen und eine dauerhaft aktive Rollenzuweisung mit Azure RBAC erstellen.

$result = Get-AzRoleAssignment -ObjectId $RA.PrincipalId -RoleDefinitionName $RA.RoleDefinitionDisplayName -Scope $RA.Scope; if($result -eq $null) { New-AzRoleAssignment -ObjectId $RA.PrincipalId -RoleDefinitionName $RA.RoleDefinitionDisplayName -Scope $RA.Scope }

Einschränken der Erstellung berechtigter oder zeitgebundener Rollenzuweisungen

Wenn Ihre Organisation aus Prozess- oder Compliancegründen die Verwendung von PIM einschränken muss, können Sie die Erstellung von berechtigten oder zeitgebundenen Rollenzuweisungen mit Azure Policy einschränken. Weitere Informationen finden Sie unter Was ist Azure Policy?.

Die folgende Beispielrichtlinie schränkt die Erstellung berechtigter und zeitgebundener Rollenzuweisungen mit Ausnahme einer bestimmten Liste von Identitäten ein. Sie können noch weitere Parameter und Überprüfungen für andere Bedingungen zum Zulassen hinzufügen.

{

"properties": {

"displayName": "Limit eligible and active time-bound role assignments except for allowed principal IDs",

"policyType": "Custom",

"mode": "All",

"metadata": {

"createdBy": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"createdOn": "2024-11-05T02:31:25.1246591Z",

"updatedBy": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"updatedOn": "2024-11-06T07:58:17.1699721Z"

},

"version": "1.0.0",

"parameters": {

"allowedPrincipalIds": {

"type": "Array",

"metadata": {

"displayName": "Allowed Principal IDs",

"description": "A list of principal IDs that can receive PIM role assignments."

},

"defaultValue": []

}

},

"policyRule": {

"if": {

"anyof": [

{

"allOf": [

{

"field": "type",

"equals": "Microsoft.Authorization/roleEligibilityScheduleRequests"

},

{

"not": {

"field": "Microsoft.Authorization/roleEligibilityScheduleRequests/principalId",

"in": "[parameters('allowedPrincipalIds')]"

}

}

]

},

{

"allOf": [

{

"field": "type",

"equals": "Microsoft.Authorization/roleAssignmentScheduleRequests"

},

{

"not": {

"field": "Microsoft.Authorization/roleAssignmentScheduleRequests/principalId",

"in": "[parameters('allowedPrincipalIds')]"

}

}

]

}

]

},

"then": {

"effect": "deny"

}

},

"versions": [

"1.0.0"

]

},

"id": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4ef/providers/Microsoft.Authorization/policyDefinitions/1aaaaaa1-2bb2-3cc3-4dd4-5eeeeeeeeee5",

"type": "Microsoft.Authorization/policyDefinitions",

"name": "1aaaaaa1-2bb2-3cc3-4dd4-5eeeeeeeeee5",

"systemData": {

"createdBy": "test1@contoso.com",

"createdByType": "User",

"createdAt": "2024-11-05T02:31:25.0836273Z",

"lastModifiedBy": "test1@contoso.com",

"lastModifiedByType": "User",

"lastModifiedAt": "2024-11-06T07:58:17.1651655Z"

}

}

Weitere Informationen zu PIM-Ressourceneigenschaften finden Sie in den folgenden REST-API-Dokumenten:

Weitere Informationen zum Zuweisen einer Azure Policy-Richtlinie mit Parametern finden Sie im Tutorial: Erstellen und Verwalten von Richtlinien zum Erzwingen der Compliance.