Azure Operator Nexus Security

Azure Operator Nexus wurde entwickelt und entwickelt, um sowohl die neuesten Sicherheitsbedrohungen zu erkennen als auch zu verteidigen und die strengen Anforderungen von Behörden- und Branchensicherheitsstandards einzuhalten. Zwei Eckpfeiler bilden die Grundlage ihrer Sicherheitsarchitektur:

- Sicherheit standardmäßig – Sicherheitsresilienz ist ein inhärenter Bestandteil der Plattform mit wenig bis zu keinen Konfigurationsänderungen, die für die sichere Verwendung erforderlich sind.

- Annehmen eines Verstoßes – Die zugrunde liegende Annahme besteht darin, dass jedes System kompromittiert werden kann, und als solches ist es das Ziel, die Auswirkungen einer Sicherheitsverletzung zu minimieren, wenn eins auftritt.

Azure Operator Nexus realisiert die oben genannten, indem Sie Cloud-native Sicherheitstools von Microsoft nutzen, die Ihnen die Möglichkeit bieten, Ihren Cloudsicherheitsstatus zu verbessern und gleichzeitig Ihre Betreiberarbeitslasten zu schützen.

Plattformweiter Schutz über Microsoft Defender für Cloud

Microsoft Defender für Cloud ist eine cloudnative Anwendungsschutzplattform (CNAPP), die die Sicherheitsfunktionen bereitstellt, die erforderlich sind, um Ihre Ressourcen zu härten, Ihren Sicherheitsstatus zu verwalten, Cyberangriffe zu schützen und das Sicherheitsmanagement zu optimieren. Dies sind einige der wichtigsten Features von Defender für Cloud, die für die Azure Operator Nexus-Plattform gelten:

- Risikosicherheitsbewertung für virtuelle Computer, Containerregistrierungen und SQL-Ressourcen: Aktivieren Sie einfach Lösungen zur Sicherheitsrisikobewertung, um Sicherheitsrisiken zu ermitteln, zu verwalten und zu beheben. Zeigen Sie die Ergebnisse direkt in Defender für Cloud an, untersuchen Sie sie, und beheben Sie sie.

- Hybridsicherheit: Verschaffen Sie sich einen einheitlichen Überblick über die Sicherheit all Ihrer lokalen und cloudbasierten Workloads. Wenden Sie Sicherheitsrichtlinien an, und bewerten Sie kontinuierlich die Sicherheit Ihrer Hybridcloud-Workloads, um die Einhaltung von Sicherheitsstandards zu gewährleisten. Sammeln, durchsuchen und analysieren Sie Sicherheitsdaten aus zahlreichen Quellen (einschließlich Firewalls und Partnerlösungen).

- Bedrohungsschutzwarnungen: Mit erweiterten Verhaltensanalysen und Microsoft Intelligent Security Graph sind Sie neuen Arten von Cyberangriffen immer einen Schritt voraus. Mit integrierten Verhaltensanalysen und Machine Learning können Angriffe und Zero-Day-Exploits erkannt werden. Überwachen Sie Netzwerke, Computer und Clouddienste auf neue Angriffe und auf Aktivitäten nach einer Sicherheitsverletzung. Optimieren Sie die Untersuchung mit interaktiven Tools und kontextbezogenen Informationen zu Bedrohungen.

- Überwachung der Einhaltung einer Reihe von Standards - Defender für Cloud bewertet kontinuierlich Ihre Hybrid-Cloud-Umgebung, um die Risikofaktoren gemäß den Kontrollen und Best Practices in Azure Security Benchmark zu analysieren. Wenn Sie die erweiterten Sicherheitsfunktionen aktivieren, können Sie je nach den Anforderungen Ihres Unternehmens eine Reihe anderer Industriestandards, gesetzlicher Normen und Benchmarks anwenden. Über das Dashboard zur Einhaltung gesetzlicher Bestimmungen können Sie Standards hinzufügen und die Konformität nachverfolgen.

- Containersicherheitsfeatures: Profitieren Sie in Ihren Containerumgebungen von der Handhabung von Sicherheitsrisiken und des Schutzes vor Bedrohungen in Echtzeit.

Es gibt erweiterte Sicherheitsoptionen, mit denen Sie Ihre lokalen Hostserver sowie die Kubernetes-Cluster schützen können, die Ihre Operatorworkloads ausführen. Diese Optionen werden unten beschrieben.

Betriebssystemschutz des Bare-Metal-Computers über Microsoft Defender für Endpunkt

Azure Operator Nexus Bare-Metal-Computer (BMMs), die die lokalen Infrastruktur-Computeserver hosten, sind geschützt, wenn Sie die Microsoft Defender für Endpunkt-Lösung aktivieren möchten. Microsoft Defender für Endpunkt bietet präventive Antivirusfunktionen (AV), Endpunkterkennung und -reaktion (EDR) und Sicherheitsrisikoverwaltungsfunktionen.

Sie haben die Möglichkeit, Microsoft Defender für Endpunktschutz zu aktivieren, sobald Sie einen Microsoft Defender für Server-Plan ausgewählt und aktiviert haben, da die Aktivierung des Defender für Server-Plans eine Voraussetzung für Microsoft Defender für Endpunkt ist. Nach der Aktivierung wird die Microsoft Defender for Endpoint-Konfiguration von der Plattform verwaltet, um eine optimale Sicherheit und Leistung sicherzustellen und das Risiko von Fehlkonfigurationen zu verringern.

Kubernetes Clusterworkloadschutz über Microsoft Defender für Container

Lokale Kubernetes-Cluster, die Ihre Operatorworkloads ausführen, sind geschützt, wenn Sie die Microsoft Defender for Containers-Lösung aktivieren möchten. Microsoft Defender für Container bietet Laufzeitbedrohungsschutz für Cluster und Linux-Knoten sowie clusterbasierte Umgebungshärtungen vor Fehlkonfigurationen.

Sie haben die Möglichkeit, defender for Containers-Schutz in Defender für Cloud zu aktivieren, indem Sie den Defender for Containers-Plan aktivieren.

Cloudsicherheit ist eine gemeinsame Verantwortung

Es ist wichtig zu verstehen, dass Sicherheit in einer Cloudumgebung eine gemeinsame Verantwortung zwischen Ihnen und dem Cloudanbieter ist. Die Verantwortlichkeiten variieren je nach Art des Clouddiensts, auf dem Ihre Workloads ausgeführt werden, unabhängig davon, ob es sich um Software as a Service (SaaS), Platform as a Service (PaaS) oder Infrastructure as a Service (IaaS) handelt und wo die Workloads gehostet werden – innerhalb der Cloudanbieter oder Ihrer eigenen lokalen Rechenzentren.

Azure Operator Nexus-Workloads werden auf Servern in Ihren Rechenzentren ausgeführt, sodass Sie die Kontrolle über Änderungen an Ihrer lokalen Umgebung haben. Microsoft stellt regelmäßig neue Plattformversionen zur Verfügung, die Sicherheits- und andere Updates enthalten. Sie müssen dann entscheiden, wann diese Versionen entsprechend den Geschäftlichen Anforderungen Ihrer Organisation auf Ihre Umgebung angewendet werden sollen.

Überprüfung der Kubernetes-Sicherheitsbenchmarks

Auf Branchenstandards abgestimmte Tools für Sicherheitsbenchmarks werden verwendet, um die Azure Operator Nexus-Plattform auf Sicherheitskonformität zu überprüfen. Zu diesen Tools gehören OpenSCAP, um die Konformität mit den Maßnahmen im STIG (Security Technical Implementation Guide, Technischer Implementierungsleitfaden für Sicherheit) von Kubernetes zu bewerten, und Kube-Bench von Aqua Security, um die Konformität mit den CIS-Kubernetes-Benchmarks (Center for Internet Security) zu bewerten.

Einige Maßnahmen können technisch nicht in der Azure Operator Nexus-Umgebung implementiert werden. Diese Ausnahmen sind weiter unten für die entsprechenden Nexus-Schichten dokumentiert.

Umgebungskontrollen wie RBAC- und Dienstkontotests werden von diesen Tools nicht ausgewertet, da die Ergebnisse je nach Kundenanforderungen unterschiedlich sein können.

NTF = Not Technically Feasible (Technisch nicht machbar)

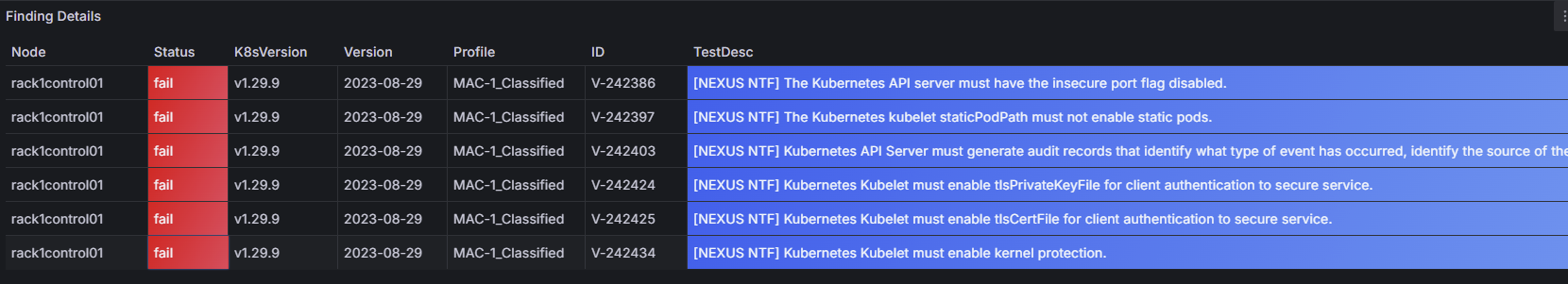

OpenSCAP STIG – V2R2

Cluster

| STIG-ID | Empfehlungsbeschreibung | Status | Problem |

|---|---|---|---|

| V-242386 | Für den Kubernetes-API-Server muss das unsichere Portflag deaktiviert sein. | NTF | Diese Überprüfung ist in v1.24.0 und höher veraltet. |

| V-242397 | Das Kubernetes-Kubelet „staticPodPath“ darf keine statischen Pods aktivieren. | NTF | Nur für Steuerknoten aktiviert, für kubeadm erforderlich |

| V-242403 | Der Kubernetes-API-Server muss Überwachungsdatensätze generieren, die den Ereignistyp identifizieren und die Quelle des Ereignisses identifizieren, die Ereignisergebnisse enthalten sowie alle Benutzer und alle Container identifizieren, die dem Ereignis zugeordnet sind. | NTF | Bestimmte API-Anforderungen und -Antworten enthalten Geheimnisse und werden daher nicht in den Überwachungsprotokollen erfasst. |

| V-242424 | Das Kubernetes-Kubelet muss „tlsPrivateKeyFile“ für die Clientauthentifizierung beim sicheren Dienst aktivieren. | NTF | Kubelet-SANs enthalten nur den Hostnamen. |

| V-242425 | Das Kubernetes-Kubelet muss „tlsCertFile“ für die Clientauthentifizierung beim sicheren Dienst aktivieren. | NTF | Kubelet-SANs enthalten nur den Hostnamen. |

| V-242434 | Das Kubernetes-Kubelet muss den Kernelschutz aktivieren. | NTF | Das Aktivieren des Kernelschutzes ist für kubeadm in Nexus nicht machbar. |

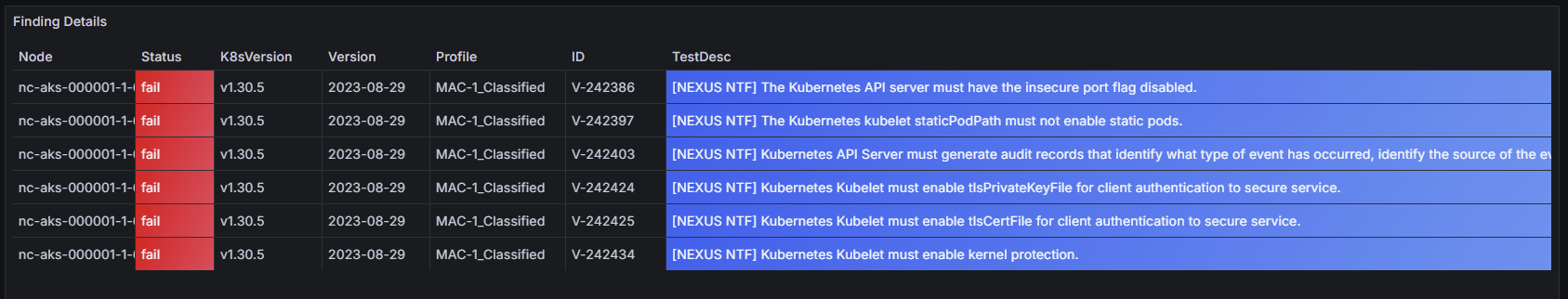

Nexus Kubernetes-Cluster

| STIG-ID | Empfehlungsbeschreibung | Status | Problem |

|---|---|---|---|

| V-242386 | Für den Kubernetes-API-Server muss das unsichere Portflag deaktiviert sein. | NTF | Diese Überprüfung ist in v1.24.0 und höher veraltet. |

| V-242397 | Das Kubernetes-Kubelet „staticPodPath“ darf keine statischen Pods aktivieren. | NTF | Nur für Steuerknoten aktiviert, für kubeadm erforderlich |

| V-242403 | Der Kubernetes-API-Server muss Überwachungsdatensätze generieren, die den Ereignistyp identifizieren und die Quelle des Ereignisses identifizieren, die Ereignisergebnisse enthalten sowie alle Benutzer und alle Container identifizieren, die dem Ereignis zugeordnet sind. | NTF | Bestimmte API-Anforderungen und -Antworten enthalten Geheimnisse und werden daher nicht in den Überwachungsprotokollen erfasst. |

| V-242424 | Das Kubernetes-Kubelet muss „tlsPrivateKeyFile“ für die Clientauthentifizierung beim sicheren Dienst aktivieren. | NTF | Kubelet-SANs enthalten nur den Hostnamen. |

| V-242425 | Das Kubernetes-Kubelet muss „tlsCertFile“ für die Clientauthentifizierung beim sicheren Dienst aktivieren. | NTF | Kubelet-SANs enthalten nur den Hostnamen. |

| V-242434 | Das Kubernetes-Kubelet muss den Kernelschutz aktivieren. | NTF | Das Aktivieren des Kernelschutzes ist für kubeadm in Nexus nicht machbar. |

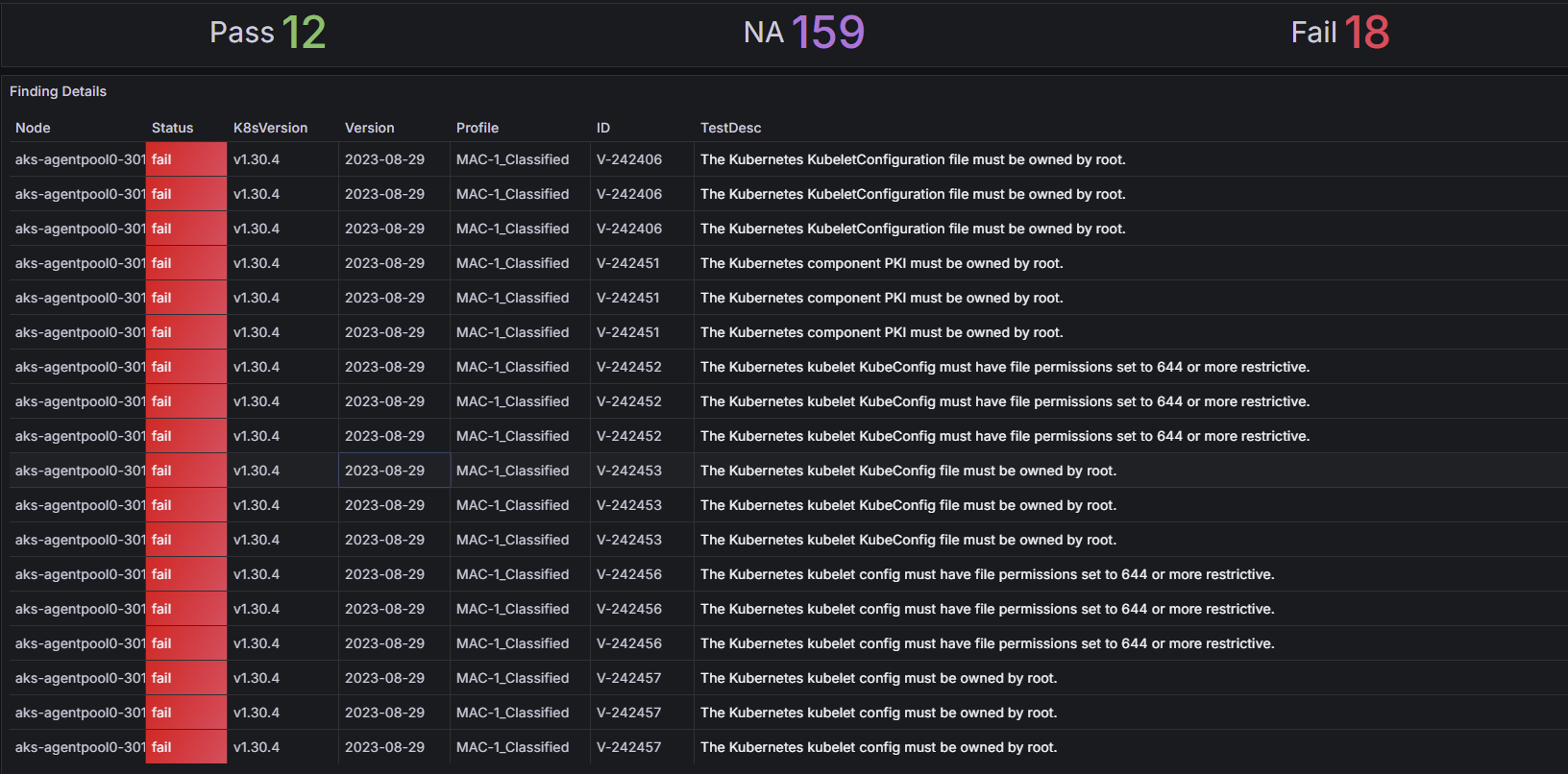

Cluster-Manager – Azure Kubernetes

Da es sich bei Azure Kubernetes Service (AKS) um einen sicheren Dienst handelt, ist er mit den Standards SOC, ISO, PCI-DSS und HIPAA konform. Die folgende Abbildung zeigt die OpenSCAP-Dateiberechtigungsausnahmen für die AKS-Implementierung des Cluster-Managers.

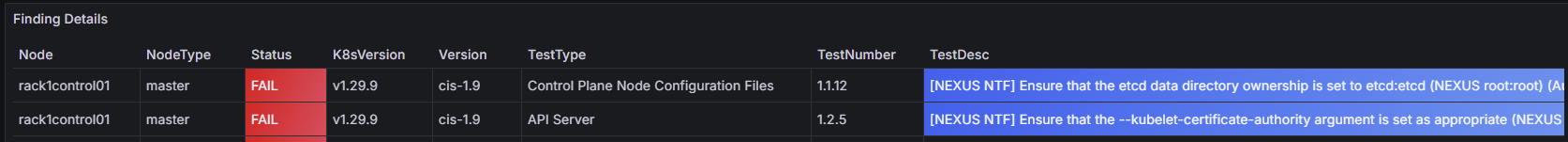

Aquasec Kube-Bench – CIS 1.9

Cluster

| CIS-ID | Empfehlungsbeschreibung | Status | Problem |

|---|---|---|---|

| 1 | Komponenten der Steuerungsebene | ||

| 1.1 | Knotenkonfigurationsdateien der Steuerungsebene | ||

| 1.1.12 | Stellen Sie sicher, dass der Besitz des etcd-Datenverzeichnisses auf etcd:etcd festgelegt ist. |

NTF | Nexus ist root:root, etcd-Benutzer ist nicht für kubeadm konfiguriert. |

| 1.2 | API-Server | ||

| 1.1.12 | Stellen Sie sicher, dass das Argument --kubelet-certificate-authority angemessen festgelegt ist. |

NTF | Kubelet-SANs enthalten nur den Hostnamen. |

Nexus Kubernetes-Cluster

| CIS-ID | Empfehlungsbeschreibung | Status | Problem |

|---|---|---|---|

| 1 | Komponenten der Steuerungsebene | ||

| 1.1 | Knotenkonfigurationsdateien der Steuerungsebene | ||

| 1.1.12 | Stellen Sie sicher, dass der Besitz des etcd-Datenverzeichnisses auf etcd:etcd festgelegt ist. |

NTF | Nexus ist root:root, etcd-Benutzer ist nicht für kubeadm konfiguriert. |

| 1.2 | API-Server | ||

| 1.1.12 | Stellen Sie sicher, dass das Argument --kubelet-certificate-authority angemessen festgelegt ist. |

NTF | Kubelet-SANs enthalten nur den Hostnamen. |

Cluster-Manager – Azure Kubernetes

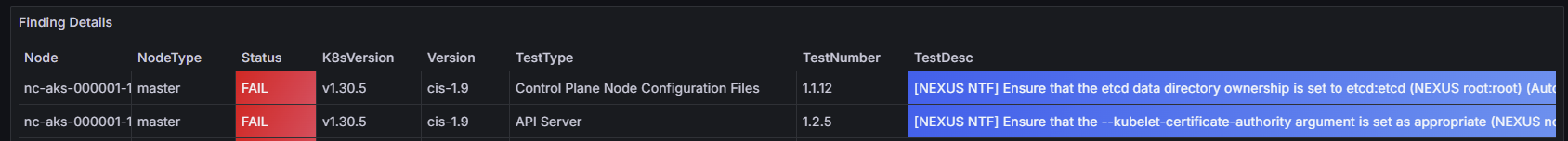

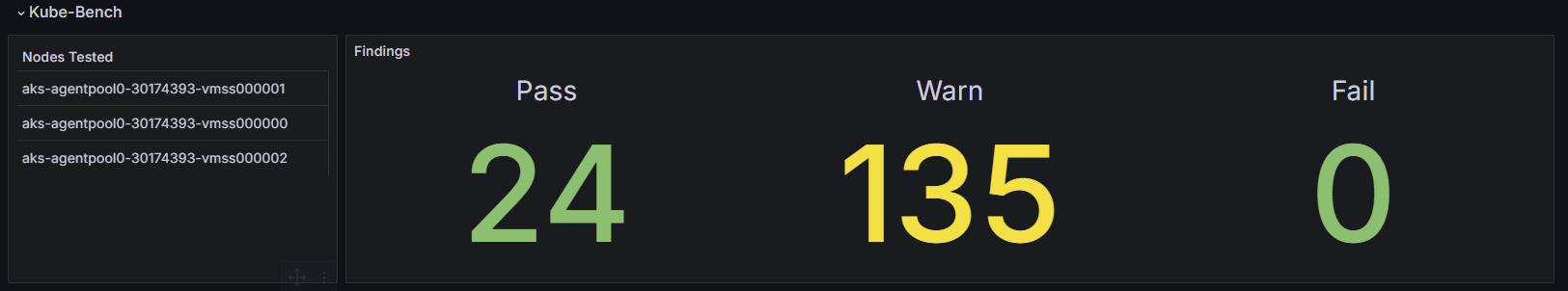

Der Operator Nexus-Cluster-Manager ist eine AKS-Implementierung. Die folgende Abbildung zeigt die Kube-Bench-Ausnahmen für den Cluster-Manager. Ein vollständiger Bericht zur Auswertung der CIS-Benchmark-Steuerungen für Azure Kubernetes Service (AKS) finden Sie hier.