Schützen des Ursprungs mit Private Link in Azure Front Door Premium

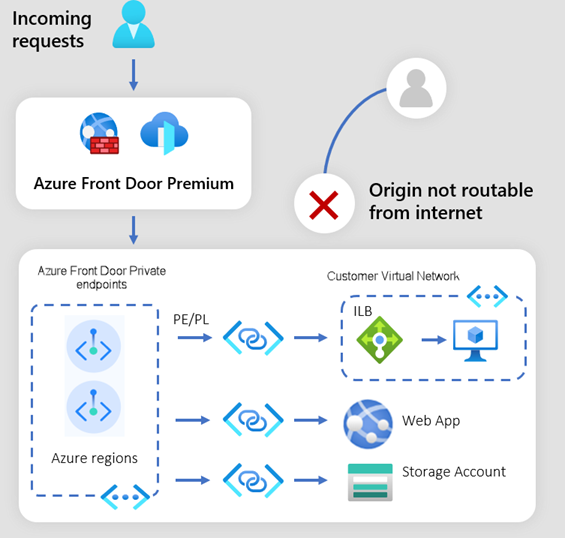

Mit Azure Private Link können Sie über einen privaten Endpunkt in Ihrem virtuellen Netzwerk auf Azure-PaaS-Dienste sowie auf in Azure gehostete Dienste zugreifen. Der Datenverkehr zwischen Ihrem virtuellen Netzwerk und dem Dienst wird über das Microsoft-Backbonenetzwerk übertragen und dadurch vom öffentlichen Internet isoliert.

Azure Front Door Premium kann über Private Link eine Verbindung mit Ihrem Ursprung herstellen. Ihr Ursprung kann in Ihrem privaten virtuellen Netzwerk oder als PaaS-Dienst wie Azure-Web-App oder Azure Storage gehostet werden. Mit Private Link wird die Notwendigkeit beseitigt, dass Ihr Ursprung öffentlich zugänglich ist.

Funktionsweise von Private Link

Wenn Sie Private Link für Ihren Ursprung in Azure Front Door Premium aktivieren, erstellt Front Door in Ihrem Namen einen privaten Endpunkt aus dem von verwalteten regionalen privaten Azure Front Door-Netzwerk. Sie erhalten eine Anforderung für einen privaten Azure Front Door-Endpunkt am Ursprung zur Genehmigung.

Wichtig

Sie müssen die Verbindung mit dem privaten Endpunkt genehmigen, damit der Datenverkehr privat an den Ursprung übertragen werden kann. Sie können Verbindungen mit privaten Endpunkten mithilfe des Azure-Portals, der Azure CLI oder mithilfe von Azure PowerShell genehmigen. Weitere Informationen finden Sie unter Verwalten einer Verbindung mit einem privaten Endpunkt.

Nachdem Sie einen Ursprung für Private Link aktiviert und die Verbindung mit dem privaten Endpunkt genehmigt haben, kann es einige Minuten dauern, bis die Verbindung hergestellt ist. Während dieser Zeit erhalten Anforderungen an den Ursprung eine Azure Front Door-Fehlermeldung. Sobald die Verbindung hergestellt ist, wird die Fehlermeldung nicht mehr angezeigt.

Nachdem Ihre Anforderung genehmigt wurde, wird eine private IP-Adresse aus dem verwalteten virtuellen Azure Front Door-Netzwerk zugewiesen. Der Datenverkehr zwischen Azure Front Door und Ihrem Ursprung kommuniziert mithilfe der eingerichteten privaten Verbindung über das Microsoft-Backbonenetzwerk. Eingehender Datenverkehr zu Ihrem Ursprung ist jetzt geschützt, wenn er bei Azure Front Door eingeht.

Unterstützte Ursprünge

Die Ursprungsunterstützung für die direkte Konnektivität von privaten Endpunkten ist derzeit auf Folgendes beschränkt:

- Blob Storage

- Web App

- Interne Lastenausgleichsmodule oder jedwede Dienste, die interne Lastenausgleichsmodule wie Azure Kubernetes Service, Azure Container Apps oder Azure Red Hat OpenShift verfügbar machen

- Statische Speicherwebsite

- Application Gateway (Public Preview) Verwenden Sie es nicht in Produktionsumgebungen)

- API-Management (Public Preview) Verwenden Sie es nicht in Produktionsumgebungen)

- Azure Container Apps (Public Preview) Verwenden Sie es nicht in Produktionsumgebungen)

Hinweis

- Dieses Feature wird mit Azure App Service-Slots oder Functions nicht unterstützt.

Regionale Verfügbarkeit

Private Azure Front Door-Verbindungen sind in den folgenden Regionen verfügbar:

| Amerika | Europa | Afrika | Asien-Pazifik |

|---|---|---|---|

| Brasilien Süd | Frankreich, Mitte | Südafrika, Norden | Australien, Osten |

| Kanada, Mitte | Deutschland, Westen-Mitte | Indien, Mitte | |

| USA (Mitte) | Nordeuropa | Japan, Osten | |

| East US | Norwegen, Osten | Korea, Mitte | |

| USA (Ost) 2 | UK, Süden | Asien, Osten | |

| USA Süd Mitte | Europa, Westen | ||

| USA, Westen 3 | Schweden, Mitte | ||

| US Gov Arizona | |||

| US Gov Texas | |||

| US Government, Virginia |

Das Private Link-Feature von Azure Front Door ist regionsunabhängig, aber für die beste Latenz sollten Sie immer eine Azure-Region wählen, die Ihrem Ursprung am nächsten ist, wenn Sie den Private Link-Endpunkt in Azure Front Door aktivieren. Wenn die Region Ihres Ursprungs in der Liste der Regionen, die AFD Private Link unterstützen, nicht unterstützt wird, wählen Sie die nächstgelegene Region aus. Sie können Roundtrip-Latenzstatistiken von Azure-Netzwerken verwenden, um die nächste Region hinsichtlich der Latenz zu ermitteln.

Zuordnung eines privaten Endpunkts zu einem Azure Front Door-Profil

Erstellen des privaten Endpunkts

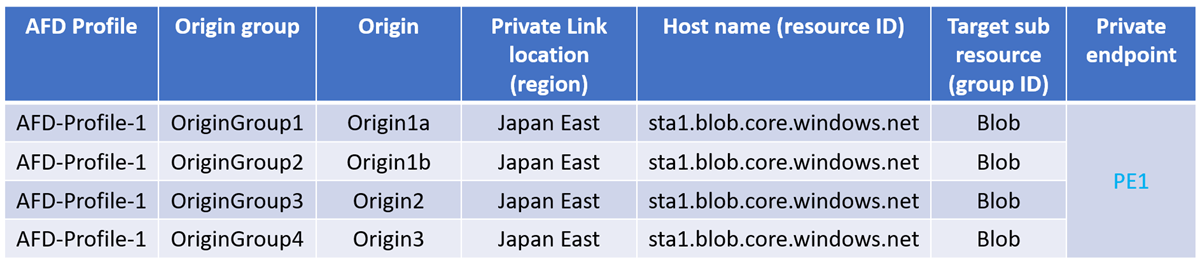

Wenn innerhalb eines einzelnen Azure Front Door-Profils mindestens zwei Private Link-fähige Ursprünge mit demselben Satz aus Private Link, Ressourcen-ID und Gruppen-ID erstellt werden, wird für alle diese Ursprünge nur ein privater Endpunkt erstellt. Verbindungen mit dem Back-End können über diesen privaten Endpunkt aktiviert werden. Dieses Setup bedeutet, dass Sie den privaten Endpunkt nur einmal genehmigen müssen, da nur ein privater Endpunkt erstellt wird. Wenn Sie mehr Private Link-fähige Ursprünge mit demselben Satz aus Private Link-Standort, Ressourcen-ID und Gruppen-ID erstellen, müssen Sie keine privaten Endpunkte mehr genehmigen.

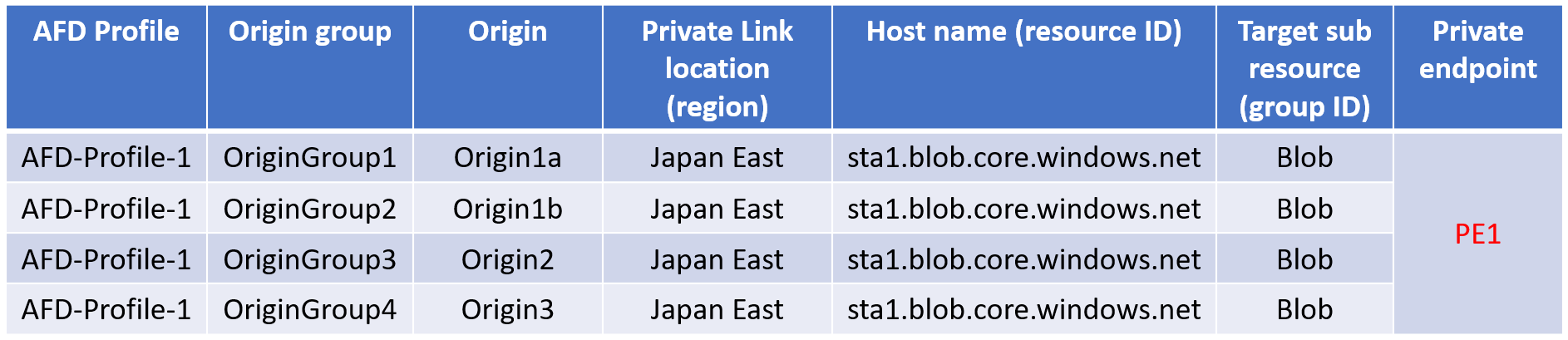

Einzelner privater Endpunkt

So wird beispielsweise ein einzelner privater Endpunkt für alle verschiedenen Ursprünge in verschiedenen aber im selben Azure Front Door-Profil Ursprungsgruppen erstellt, wie in der folgenden Tabelle gezeigt:

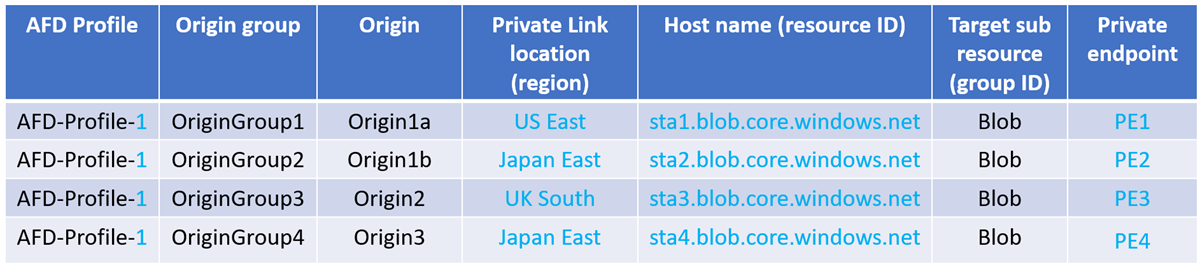

Mehrere private Endpunkte

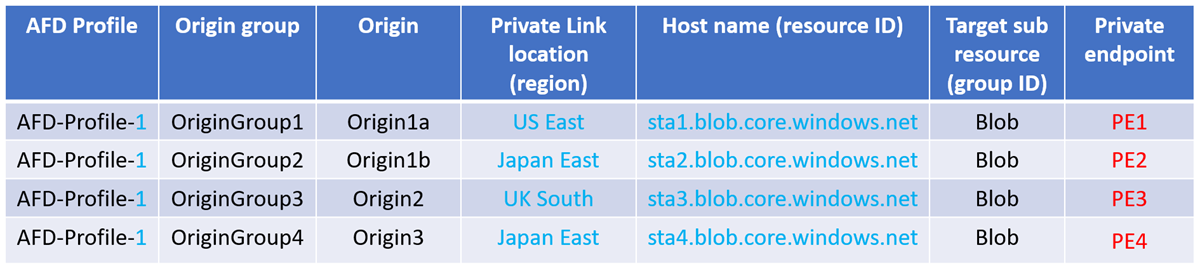

Im folgenden Szenario wird ein neuer privater Endpunkt erstellt:

Wenn sich die Region, die Ressourcen-ID oder die Gruppen-ID ändert:

Hinweis

Der Private Link-Standort und der Hostname wurden geändert, was dazu führt, dass zusätzliche private Endpunkte erstellt werden, die jeweils eine Genehmigung erfordern.

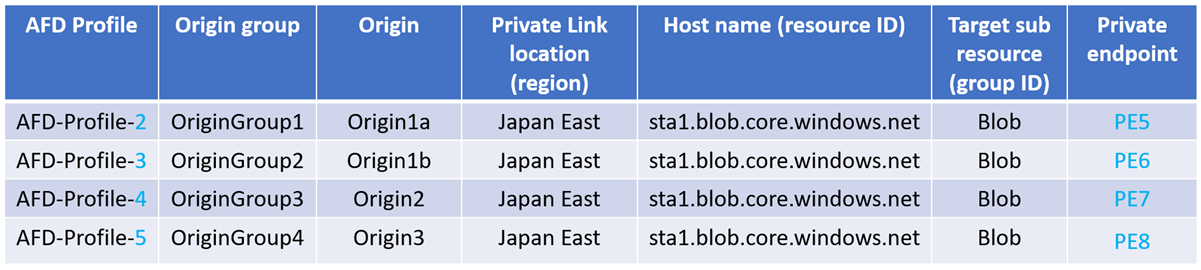

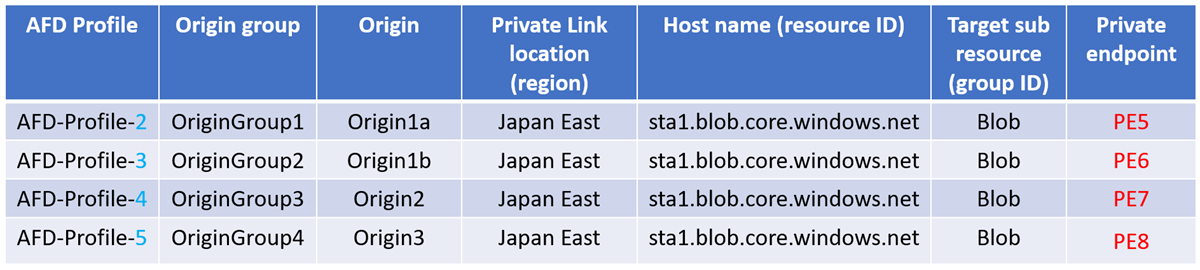

Wenn sich das Azure Front Door-Profil ändert:

Hinweis

Wenn Sie Private Link für Ursprünge in verschiedenen Front Door-Profilen aktivieren, werden zusätzliche private Endpunkte erstellt, die jeweils genehmigt werden müssen.

Entfernen privater Endpunkte

Wenn ein Azure Front Door-Profil gelöscht wird, werden auch die dem Profil zugeordneten privaten Endpunkte gelöscht.

Einzelner privater Endpunkt

Wird „AFD-Profil-1“ gelöscht, wird auch der private Endpunkt „PE1“ für alle Ursprünge gelöscht.

Mehrere private Endpunkte

Wird „AFD-Profil-1“ gelöscht, werden auch alle privaten Endpunkte von „PE1“ bis „PE4“ gelöscht.

Das Löschen eines Azure Front Door-Profils wirkt sich nicht auf private Endpunkte aus, die für ein anderes Front Door-Profil erstellt wurden.

Zum Beispiel:

- Wird „AFD-Profil-2“ gelöscht, wird nur „PE5“ entfernt.

- Wird „AFD-Profil-3“ gelöscht, wird nur „PE6“ entfernt.

- Wird „AFD-Profil-4“ gelöscht, wird nur „PE7“ entfernt.

- Wird „AFD-Profil-5“ gelöscht, wird nur „PE8“ entfernt.

Nächste Schritte

- Erfahren Sie, wie Sie Azure Front Door Premium mit einem Web-App-Ursprung mithilfe von Private Link verbinden.

- Informieren Sie sich ausführlicher über das Verbinden von Azure Front Door Premium mit einem Speicherkontoursprung mithilfe von Private Link.

- Erfahren Sie mehr über das Verbinden von Azure Front Door Premium mit einem internen Lastenausgleichsursprung mit Private Link.

- Erfahren Sie, wie Sie Azure Front Door Premium mithilfe von Private Link mit einem statischen Speicherwebsite-Ursprung verbinden.

- Erfahren Sie mehr über das Verbinden von Azure Front Door Premium mit einem Azure Application Gateway-Ursprung mithilfe von Private Link (Vorschau).

- Erfahren Sie mehr über das Verbinden von Azure Front Door Premium mit einem API Management-Ursprung mithilfe von Private Link.

- Erfahren Sie mehr über das Verbinden von Azure Front Door Premium mit einem Azure Container Apps-Ursprung mithilfe von Private Link.