Verbinden von Azure Front Door Premium mit einer statischen Speicherwebsite mithilfe von Private Link

Dieser Artikel führt Sie durch die Konfiguration der Azure Front Door Premium-Ebene für die private Verbindung mit Ihrer statischen Speicherwebsite unter Verwendung des Azure Private Link-Diensts.

Voraussetzungen

- Ein Azure-Konto mit einem aktiven Abonnement. Sie können ein Konto kostenlos erstellen.

- Erstellen Sie einen Private Link-Dienst für Ihre Ursprungswebserver.

- Die statische Speicherwebsite ist für Ihr Speicherkonto aktiviert. Erfahren Sie, wie Sie eine statische Website aktivieren.

Private Link für eine statische Speicherwebsite aktivieren

In diesem Abschnitt ordnen Sie den Private Link-Dienst einem privaten Endpunkt zu, der im privaten Netzwerk von Azure Front Door erstellt wurde.

Melden Sie sich beim Azure-Portal an.

Wählen Sie in Ihrem Azure Front Door Premium-Profil unter Einstellungen die Option Ursprungsgruppen aus.

Wählen Sie die Ursprungsgruppe aus, die den Ursprung der statischen Speicherwebsite enthält, für den Sie Private Link aktivieren möchten.

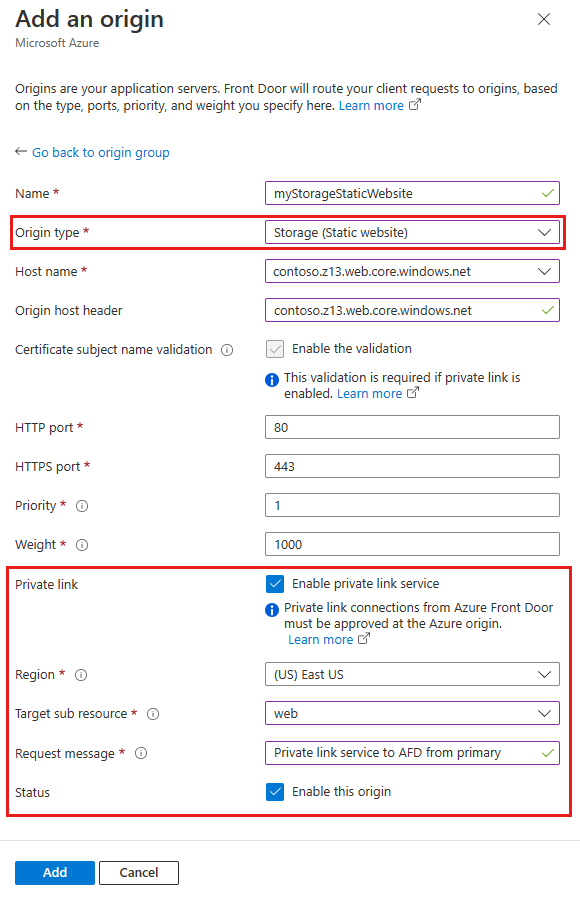

Wählen Sie + Ursprung hinzufügen aus, um einen neuen Ursprung eines statischen Speicherkontos hinzuzufügen, oder wählen Sie einen zuvor erstellten Ursprung eines statischen Speicherkontos aus der Liste aus.

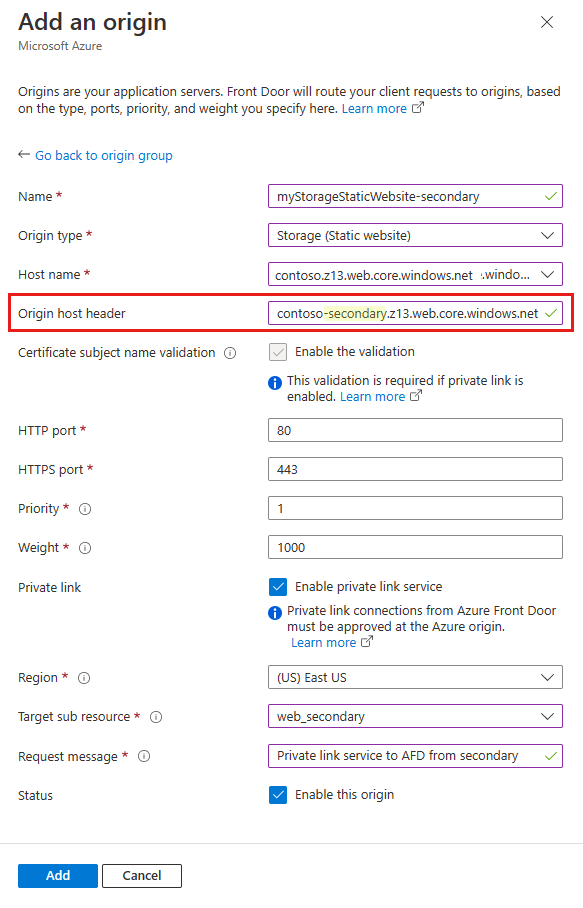

Die folgende Tabelle enthält Informationen dazu, welche Werte bei der Aktivierung von Private Link mit Azure Front Door in den entsprechenden Feldern ausgewählt werden müssen. Wählen Sie die folgenden Einstellungen aus bzw. geben Sie sie ein, um die statische Speicherwebsite zu konfigurieren, mit der Azure Front Door Premium privat verbunden werden soll.

Einstellung Wert Name Geben Sie einen Namen ein, um den Ursprung dieser statischen Speicherwebsite zu identifizieren. Ursprungstyp Speicher (statische Website) Hostname Wählen Sie in der Dropdownliste den Host aus, den Sie als Ursprung verwenden möchten. Header des Ursprungshosts Sie können den Hostheader des Ursprungs anpassen oder die Standardeinstellungen verwenden. HTTP-Port 80 (Standardwert) HTTPS-Port 443 (Standard) Priorität Unterschiedliche Ursprünge können unterschiedliche Prioritäten zur Bereitstellung primärer, sekundärer und Sicherungsursprünge aufweisen. Weight 1000 (Standard). Weisen Sie Ihrem anderen Ursprung Gewichtungen zu, wenn Sie Datenverkehr verteilen möchten. Region Wählen Sie die Region aus, die identisch ist oder Ihrem Ursprung am nächsten ist. Untergeordnete Zielressource Dies ist der Typ der untergeordneten Ressource für die zuvor ausgewählte Ressource, auf die Ihr privater Endpunkt zugreifen kann. Sie können web oder web_secondary auswählen. Request-Nachricht Benutzerdefinierte Nachricht, die beim Genehmigen des privaten Endpunkts angezeigt wird. Wählen Sie dann Hinzufügen aus, um Ihre Konfiguration zu speichern. Wählen Sie anschließend Aktualisieren aus, um Ihre Änderungen zu speichern.

Genehmigen der privaten Endpunktverbindung über das Speicherkonto

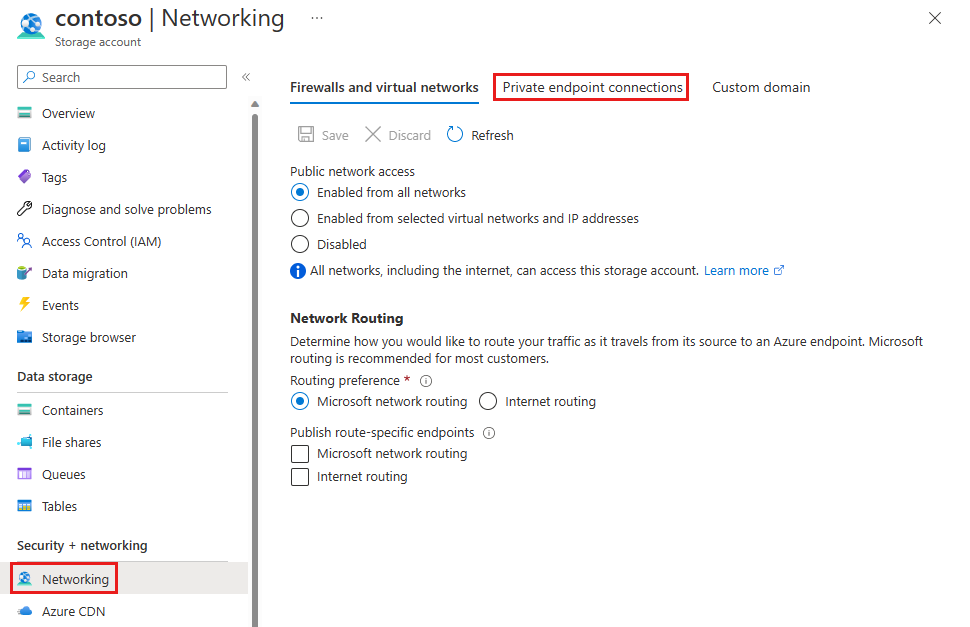

Wechseln Sie zu dem Speicherkonto, das Sie privat mit Azure Front Door Premium verbinden möchten. Wählen Sie Netzwerk unter Einstellungen aus.

Wählen Sie unter Netzwerk die Option Verbindungen mit privatem Endpunkt aus.

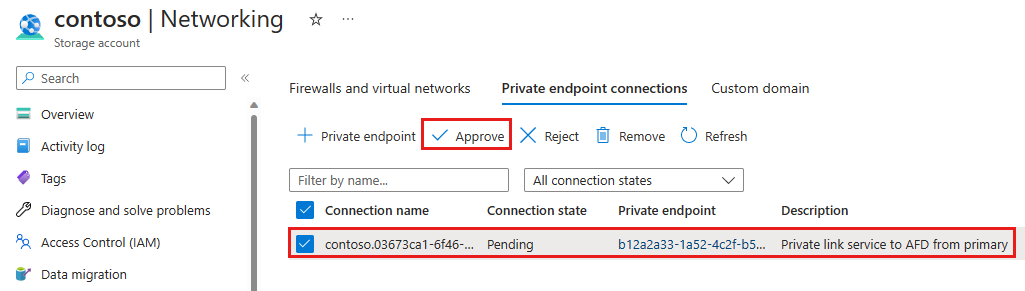

Wählen Sie die ausstehende Anforderung für den privaten Endpunkt aus Azure Front Door Premium aus, und wählen Sie dann Genehmigen aus.

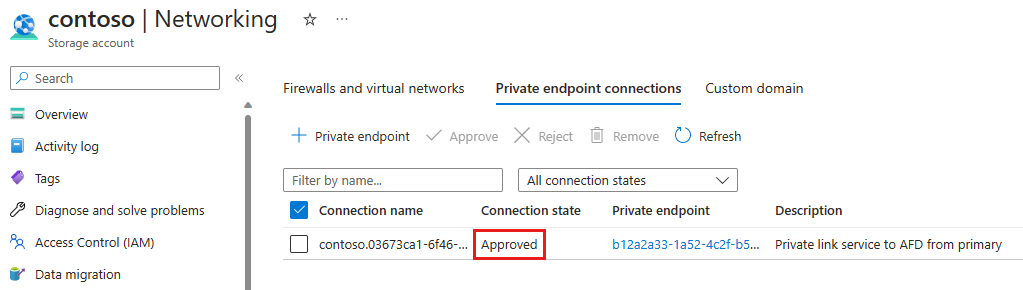

Nach der Genehmigung wird der Verbindungsstatus des privaten Endpunkts als Genehmigt angezeigt.

Erstellen einer privaten Endpunktverbindung mit web_secondary

Wenn Sie eine Verbindung mit einem privaten Endpunkt mit der sekundären Unterressource der statischen Speicherwebsite herstellen, müssen Sie dem Ursprungs-Hostheader das Suffix -secondary hinzufügen. Wenn Ihr Ursprungs-Hostheader beispielsweise contoso.z13.web.core.windows.net ist, müssen Sie ihn in contoso-secondary.z13.web.core.windows.net ändern.

Sobald der Ursprung hinzugefügt und die Verbindung mit dem privaten Endpunkt genehmigt wird, können Sie die private Verbindung mit Ihrer statischen Speicherwebsite testen.

Dieser Artikel führt Sie durch die Konfiguration der Azure Front Door Premium-Ebene für eine private Verbindung mit Ihrem Speicherkonto unter Verwendung des Azure Private Link-Diensts und der Azure CLI.

Voraussetzungen – CLI

Voraussetzungen

Verwenden Sie die Bash-Umgebung in Azure Cloud Shell. Weitere Informationen finden Sie unter Schnellstart für Bash in Azure Cloud Shell.

Wenn Sie CLI-Referenzbefehle lieber lokal ausführen, installieren Sie die Azure CLI. Wenn Sie Windows oder macOS ausführen, sollten Sie die Azure CLI in einem Docker-Container ausführen. Weitere Informationen finden Sie unter Ausführen der Azure CLI in einem Docker-Container.

Wenn Sie eine lokale Installation verwenden, melden Sie sich mithilfe des Befehls az login bei der Azure CLI an. Führen Sie die in Ihrem Terminal angezeigten Schritte aus, um den Authentifizierungsprozess abzuschließen. Informationen zu anderen Anmeldeoptionen finden Sie unter Anmelden mit der Azure CLI.

Installieren Sie die Azure CLI-Erweiterung beim ersten Einsatz, wenn Sie dazu aufgefordert werden. Weitere Informationen zu Erweiterungen finden Sie unter Verwenden von Erweiterungen mit der Azure CLI.

Führen Sie az version aus, um die installierte Version und die abhängigen Bibliotheken zu ermitteln. Führen Sie az upgrade aus, um das Upgrade auf die aktuelle Version durchzuführen.

- Ein Azure-Konto mit einem aktiven Abonnement. Sie können kostenlos ein Konto erstellen.

- Sie benötigen ein funktionierendes Azure Front Door Premium-Profil, einen Endpunkt und eine Ursprungsgruppe. Informationen zum Erstellen eines Azure Front Door-Profils finden Sie unter Erstellen einer Front Door-Instanz: Azure CLI.

Aktivieren eines privaten Links zu einer statischen Speicherwebsite in Azure Front Door Premium

- Führen Sie az afd origin create aus, um einen neuen Azure Front Door-Ursprung zu erstellen. Geben Sie die folgenden Einstellungen ein, um die statische Speicherwebsite zu konfigurieren, mit der Azure Front Door Premium privat verbunden werden soll. Beachten Sie, dass

private-link-locationsich in einer der verfügbaren Regionen befinden und derprivate-link-sub-resource-type-Wert Blob lauten muss.

az afd origin create --enabled-state Enabled \

--resource-group testRG \

--origin-group-name default-origin-group \

--origin-name pvtStaticSite \

--profile-name testAFD \

--host-name example.z13.web.core.windows.net\

--origin-host-header example.z13.web.core.windows.net\

--http-port 80 \

--https-port 443 \

--priority 1 \

--weight 500 \

--enable-private-link true \

--private-link-location EastUS \

--private-link-request-message 'AFD Storage static website origin Private Link request.' \

--private-link-resource /subscriptions/00000000-0000-0000-0000-00000000000/resourceGroups/testRG/providers/Microsoft.Storage/storageAccounts/testingafdpl \

--private-link-sub-resource-type web

Genehmigen der privaten Endpunktverbindung über das Speicherkonto

- Führen Sie az network private-endpoint-connection list aus, um die privaten Endpunktverbindungen für Ihr Speicherkonto aufzulisten. Notieren Sie sich die „Ressourcen-ID“ der privaten Endpunktverbindung, die in Ihrem Speicherkonto verfügbar ist, in der ersten Zeile Ihrer Ausgabe.

az network private-endpoint-connection list -g testRG -n testingafdpl --type Microsoft.Storage/storageAccounts

- Führen Sie az network private-endpoint-connection approve aus, um die private Endpunktverbindung zu genehmigen.

az network private-endpoint-connection approve --id /subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/testRG/providers/Microsoft.Storage/storageAccounts/testingafdpl/privateEndpointConnections/testingafdpl.00000000-0000-0000-0000-000000000000

Erstellen einer privaten Endpunktverbindung mit Web_secondary

Wenn Sie eine Verbindung mit einem privaten Endpunkt mit der sekundären Unterressource der statischen Speicherwebsite herstellen, müssen Sie dem Ursprungs-Hostheader das Suffix -secondary hinzufügen. Wenn ihr Ursprungshostheader beispielsweise example.z13.web.core.windows.net ist, müssen Sie ihn in example-secondary.z13.web.core.windows.net ändern.

Sobald der Ursprung hinzugefügt und die Verbindung mit dem privaten Endpunkt genehmigt wird, können Sie die private Verbindung mit Ihrer statischen Speicherwebsite testen.