Was ist die Ermittlung?

Microsoft Defender External Attack Surface Management (Defender EASM) nutzt proprietäre Ermittlungstechnologie von Microsoft, um kontinuierlich die Angriffsfläche Ihres Unternehmens zu definieren, die dem Internet ausgesetzt ist. Die Ermittlungsfunktion von Defender EASM scannt bekannte Ressourcen, die Ihrer Organisation gehören, um zuvor unbekannte und nicht überwachte Eigenschaften aufzudecken. Ermittelte Ressourcen werden im Bestand Ihrer Organisation indiziert. Defender EASM bietet Ihnen in einer einzigen Ansicht ein dynamisches Aufzeichnungssystem für Webanwendungen, Abhängigkeiten von Drittanbietern und Webinfrastrukturen unter der Verwaltung Ihrer Organisation.

Durch den Defender EASM-Ermittlungsprozess kann Ihre Organisation ihre sich ständig ändernde digitale Angriffsfläche proaktiv überwachen. Sie können neu entstehende Risiken und Richtlinienverletzungen erkennen, sobald diese auftreten.

Viele Programme für Sicherheitsrisiken bieten keine Transparenz außerhalb ihrer Firewall. Externe Risiken und Bedrohungen, die die Hauptursache für Datenpannen sind, werden nicht wahrgenommen.

Gleichzeitig wächst der digitale Bestand schneller, als das Sicherheitsteam des Unternehmens diesen schützen kann. Digitale Initiativen und die häufig vorhandene „Schatten-IT“ führen zu einer vergrößerten Angriffsfläche außerhalb der Firewall. In diesem Tempo ist es fast unmöglich, Kontrollen und Schutzmaßnahmen sowie Complianceanforderungen zu überprüfen.

Ohne Defender EASM ist es fast unmöglich, Sicherheitsrisiken zu identifizieren und zu entfernen. Scanner können über die Firewall hinaus nicht die vollständige Angriffsfläche bewerten.

Funktionsweise

Um eine umfassende Zuordnung der Angriffsoberfläche Ihrer Organisation zu erstellen, nimmt sich Defender EASM zuerst bekannte Ressourcen (Seeds) vor. Ermittlungsseeds werden rekursiv gescannt, um zusätzliche Entitäten über ihre Verbindungen zu Seeds zu ermitteln.

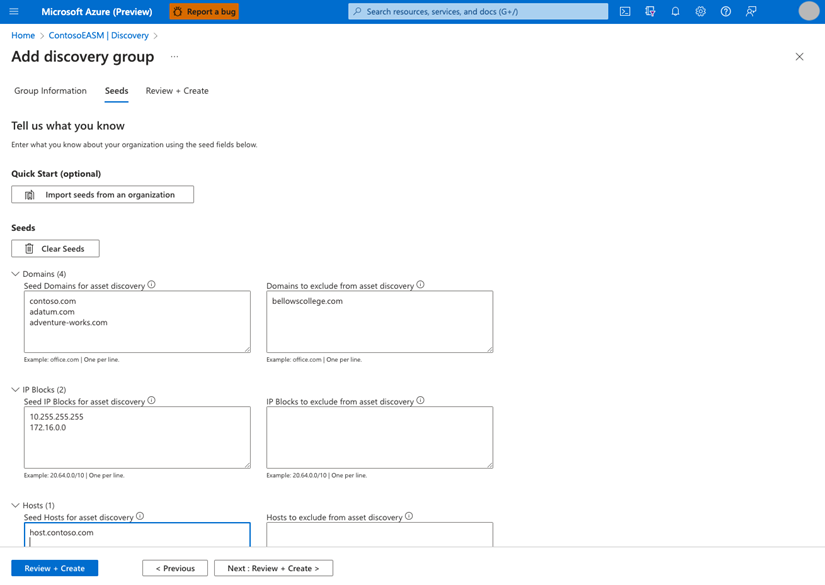

Ein Ausgangsseed kann eine der folgenden Arten von Webinfrastruktur sein, die von Microsoft indiziert werden:

- Domänen

- IP-Adressblöcke

- Hosts

- E-Mail-Kontakte

- Autonome Systemnamen (ASNs)

- WhoIs-Organisationen

Das System beginnt mit einem Seed und deckt dann Zuordnungen zu anderen Onlineinfrastrukturelementen auf, um weitere Ressourcen Ihrer Organisation zu ermitteln. Im Laufe dieses Prozesses wird schließlich Ihr Angriffsflächenbestand erstellt. Der Ermittlungsprozess verwendet Ermittlungsseeds als zentrale Knoten. Dann arbeitet er sich nach außen in Richtung der Peripherie Ihrer Angriffsfläche vor. Er identifiziert alle Infrastrukturelemente, die direkt mit dem Seed verbunden sind, und anschließend alle Elemente im Zusammenhang mit den einzelnen Elementen in der ersten Verbindungsgruppe. Der Prozess wird wiederholt und erweitert, bis die Grenze der Verwaltungsverantwortlichkeit Ihrer Organisation erreicht ist.

Um beispielsweise alle Elemente in der Infrastruktur von Contoso zu ermitteln, können Sie die Domäne contoso.com als Ausgangsseed verwenden. Beginnend bei diesem Seed können Sie die folgenden Quellen konsultieren und die folgenden Beziehungen ableiten:

| Datenquelle | Elemente mit möglichen Beziehungen zu Contoso |

|---|---|

| Whois-Datensätze | Andere Domänennamen, die in der Kontakt-E-Mail oder Organisation registriert sind, die zum Registrieren von contoso.com verwendet wurde |

| Whois-Datensätze | Alle Domänennamen, die bei einer beliebigen E-Mail-Adresse mit @contoso.com registriert sind |

| Whois-Datensätze | Andere Domänen, die demselben Namensserver zugeordnet sind wie contoso.com |

| DNS-Datensätze | Alle beobachteten Hosts in den Domänen, die Contoso besitzt, und alle Websites, die diesen Hosts zugeordnet sind |

| DNS-Datensätze | Domänen mit unterschiedlichen Hosts, die jedoch in dieselben IP-Blöcke aufgelöst werden |

| DNS-Datensätze | E-Mail-Server, die Domänennamen im Besitz von Contoso zugeordnet sind |

| SSL-Zertifikate | Alle SSL-Zertifikate (Secure Sockets Layer), die mit jedem der Hosts verbunden sind, und alle anderen Hosts, die dieselben SSL-Zertifikate verwenden |

| ASN-Datensätze | Andere IP-Blöcke, die derselben ASN zugeordnet sind wie die IP-Blöcke, die mit Hosts unter den Domänennamen von Contoso verbunden sind, einschließlich aller Hosts und Domänen, die in diese aufgelöst werden |

Mithilfe dieser Verbindungen ersten Grades können Sie schnell neue Ressourcen ableiten, die untersucht werden sollen. Bevor Defender EASM weitere Rekursionen ausführen, wird bestimmt, ob eine Verbindung stark genug ist, damit eine ermittelte Entität automatisch als bestätigter Bestand hinzugefügt wird. Für jede dieser Ressourcen führt das Ermittlungssystem automatisierte, rekursive Suchvorgänge basierend auf allen verfügbaren Attributen aus, um Verbindungen zweiten und dritten Grades zu finden. Dieser sich wiederholende Prozess liefert weitere Informationen über die Onlineinfrastruktur einer Organisation. Es werden also verschiedene Ressourcen ermittelt, die möglicherweise anderweitig nicht erkannt und dann überwacht werden.

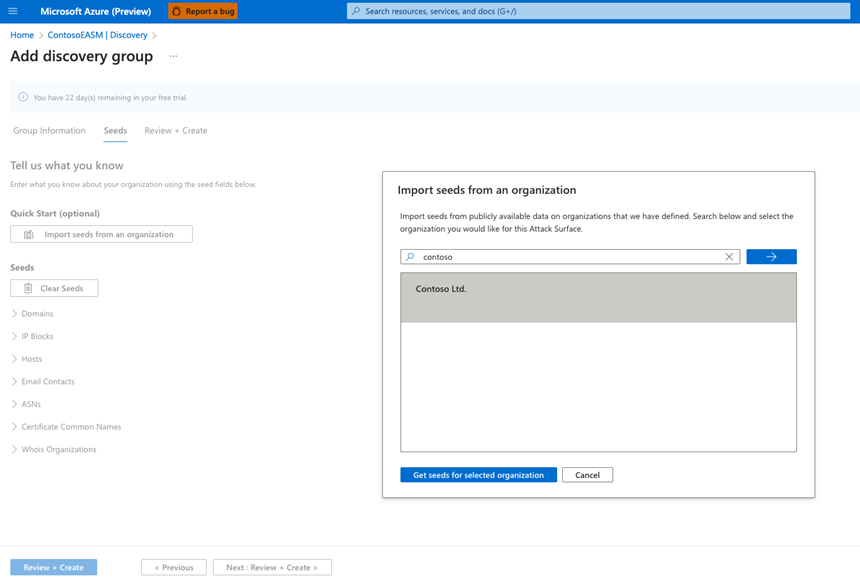

Automatisierte und benutzerdefinierte Angriffsflächen im Vergleich

Bei der ersten Verwendung von Defender EASM können Sie auf einen vordefinierten Bestand für Ihre Organisation zugreifen, um Ihre Workflows schnell einzurichten. Im Bereich Erste Schritte können Benutzer nach ihrer Organisation suchen, um ihren Bestand schnell auf der Grundlage der Ressourcenverbindungen aufzufüllen, die bereits von Defender EASM identifiziert wurden. Es wird empfohlen, dass alle Benutzer vor dem Erstellen eines benutzerdefinierten Bestands nach dem vordefinierten Angriffsflächenbestand ihrer Organisation suchen.

Um einen benutzerdefinierten Bestand zu erstellen, können Benutzer Ermittlungsgruppen erstellen, um die Seeds zu organisieren und zu verwalten, die sie beim Ausführen von Ermittlungen verwenden. Benutzer können separate Ermittlungsgruppen verwenden, um den Ermittlungsprozess zu automatisieren, wodurch die Seedliste konfiguriert wird und Zeitpläne für wiederkehrende Ausführung eingerichtet werden.

Bestätigter Bestand und Ressourcenkandidaten im Vergleich

Wenn die Ermittlungs-Engine eine starke Verbindung zwischen einer potenziellen Ressource und dem Ausgangsseed erkennt, kennzeichnet das System die Ressource automatisch mit dem Status Bestätigter Bestand. Wenn die Verbindungen mit diesem Seed iterativ gescannt und Verbindungen dritten oder vierten Grades ermittelt werden, sinkt das Vertrauen des Systems in den Besitz aller neu entdeckten Ressourcen. Ebenso kann das System Ressourcen erkennen, die für Ihre Organisation relevant sind, aber sich nicht direkt Ihrem Besitz befinden.

Aus diesen Gründen wird neu entdeckten Ressourcen einer der folgenden Status zugewiesen:

| Name des Zustands | Beschreibung |

|---|---|

| Genehmigter Bestand | Ein Element, das Teil der Angriffsfläche in Ihrem Besitz ist. Es handelt sich um ein Element, für das Sie direkt verantwortlich sind. |

| Abhängigkeit | Infrastruktur, die im Besitz eines Drittanbieters ist, aber Teil Ihrer Angriffsfläche ist, da sie den Betrieb Ihrer eigenen Ressourcen direkt unterstützt. Sie können z. B. von einem IT-Anbieter abhängig sein, um Ihre Webinhalte zu hosten. Da die Domäne, der Hostname und Seiten Teil Ihres genehmigten Bestands sind, sollte die IP-Adresse für den Host als Abhängigkeit behandelt werden. |

| Nur überwachen | Eine Ressource, die für Ihre Angriffsfläche relevant ist, aber weder direkt kontrolliert wird noch eine technische Abhängigkeit ist. Beispielsweise können unabhängige Franchises oder Ressourcen, die zu verbundenen Unternehmen gehören, mit Nur überwachen anstatt mit Genehmigter Bestand bezeichnet werden, um diese beiden Gruppen zu Berichtszwecken zu trennen. |

| Kandidat | Eine Ressource, die in Beziehung zu den bekannten Seedressourcen Ihrer Organisation steht, aber deren Verbindung nicht stark genug für die sofortige Bezeichnung Genehmigter Bestand ist. Sie müssen diese Ressourcenkandidaten manuell überprüfen, um den Besitz zu ermitteln. |

| Untersuchung erforderlich | Dieser Status ähnelt dem Status Kandidat, wird jedoch auf Ressourcen angewendet, für deren Validierung eine manuelle Untersuchung erforderlich ist. Dieser Status wird basierend auf unseren intern generierten Konfidenzbewertungen bestimmt, die die Stärke der erkannten Verbindungen zwischen Ressourcen beurteilen. Diese geben nicht die genaue Beziehung der Infrastruktur zu der Organisation an, sondern kennzeichnen die Ressource für eine zusätzliche Überprüfung, um zu bestimmen, wie sie kategorisiert werden soll. |

Beim Überprüfen von Ressourcen wird empfohlen, mit Ressourcen mit der Kennzeichnung Untersuchung erforderlich zu beginnen. Ressourcendetails werden im Laufe der Zeit kontinuierlich aktualisiert, um eine genaue Zuordnung der Ressourcenstatus und -beziehungen zu erhalten, sowie um neue Ressourcen direkt bei der Erstellung zu ermitteln. Der Ermittlungsprozess wird verwaltet, indem Seeds in Ermittlungsgruppen platziert werden, für die Sie die wiederkehrende Ausführung planen können. Sobald ein Bestand aufgefüllt wurde, scannt das Defender EASM-System Ihre Ressourcen kontinuierlich mit der virtuellen Benutzertechnologie von Microsoft, um neue, detaillierte Daten zu jeder Ressource zu ermitteln. Dieser Prozess untersucht den Inhalt und das Verhalten jeder Seite in Websites, auf die der Prozess anwendbar ist. So werden nützliche Informationen bereitgestellt, die Sie verwenden können, um Sicherheitsrisiken, Complianceprobleme und andere potenzielle Risiken für Ihre Organisation zu identifizieren.