Aktivieren der Anmeldung für Java JBoss EAP-Apps mit MSAL4J mit Azure Active Directory B2C

In diesem Artikel wird eine Java-JBoss-EAP-Anwendung veranschaulicht, die Benutzer bei Azure Active Directory B2C (Azure AD B2C) mithilfe der Microsoft Authentication Library for Java (MSAL4J) authentifiziert.

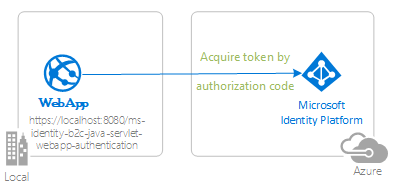

In der folgenden Abbildung wird die Topologie für diese App veranschaulicht:

Die App verwendet MSAL4J, um Benutzer anzumelden und ein ID-Token von Azure AD B2C abzurufen. Das ID-Token beweist, dass der Benutzer bei einem Azure AD B2C-Mandanten authentifiziert wird.

Voraussetzungen

- JDK Version 8 oder höher

- Maven 3

- Einen Azure AD B2C-Mandanten. Weitere Informationen finden Sie unter Tutorial: Erstellen eines Azure Active Directory-B2C-Mandanten

- Ein Benutzerkonto in Ihrem eigenen Azure AD B2C-Mandanten

Empfehlungen

- Vertrautheit mit den Java / Jakarta Servlets.

- Vertrautheit mit Linux/OSX-Terminal.

- jwt.ms zum Überprüfen Ihrer Token.

- Fiddler zur Überwachung Ihrer Netzwerkaktivität und Problembehandlung.

- Lesen Sie den Microsoft Entra ID-Blog, um mit den neuesten Entwicklungen auf dem neuesten Stand zu bleiben.

Einrichten des Beispiels

Die folgenden Abschnitte zeigen Ihnen, wie der Beispielcode für die Anwendung eingerichtet wird.

Klonen oder Herunterladen des Beispielrepositorys

Um das Beispiel zu klonen, öffnen Sie ein Bash-Fenster, und verwenden Sie den folgenden Befehl:

git clone https://github.com/Azure-Samples/ms-identity-msal-java-samples.git

cd 3-java-servlet-web-app/1-Authentication/sign-in-b2c

Wechseln Sie alternativ zum Repository ms-identity-msal-java-samples, laden Sie es dann als .zip-Datei herunter, und extrahieren Sie diese auf Ihre Festplatte.

Wichtig

Um Längenbeschränkungen für Dateipfade unter Windows zu vermeiden, klonen oder extrahieren Sie das Repository in ein Verzeichnis in der Nähe des Stamms Ihrer Festplatte.

Registrieren der Beispielanwendung bei Ihrem Azure AD B2C-Mandanten

Das Beispiel enthält eine vorab registrierte Anwendung für Testzwecke. Wenn Sie einen eigenen Azure AD B2C-Mandanten und Ihre eigene Anwendung verwenden möchten, führen Sie die Schritte in den folgenden Abschnitten aus, um die Anwendung im Azure-Portal zu registrieren und zu konfigurieren. Fahren Sie andernfalls mit den Schritten zum Ausführen des Beispiels fort.

Auswählen des Azure AD B2C-Mandanten, in dem Sie Ihre Anwendungen erstellen möchten

Verwenden Sie die folgenden Schritte, um den Mandanten auszuwählen:

Melden Sie sich beim Azure-Portal an.

Wenn Ihr Konto in mehreren Azure AD B2C-Mandanten vorhanden ist, wählen Sie Ihr Profil oben rechts im Azure-Portal aus und dann Verzeichnis wechseln, um Ihre Portalsitzung in den gewünschten Azure AD B2C-Mandanten zu ändern.

Erstellen von Benutzerflows und benutzerdefinierten Richtlinien

Informationen zum Erstellen von allgemeinen Benutzerflows wie „Registrierung und Anmeldung“, „Profilbearbeitung“ und „Kennwortzurücksetzung“ finden Sie unter Tutorial: Erstellen von Benutzerflows in Azure Active Directory B2C.

Sie sollten auch das Erstellen von Benutzerdefinierten Richtlinien in Azure Active Directory B2C in Betracht ziehen, dies liegt jedoch außerhalb des Umfangs dieses Tutorials.

Hinzufügen externer Identitätsanbieter

Siehe Tutorial: Hinzufügen eines Identitätsanbieters zu Ihrem Azure Active Directory B2C-Mandanten

Registrieren der App (ms-identity-b2c-java-servlet-webapp-authentication)

Gehen Sie wie folgt vor, um die App zu registrieren:

Navigieren Sie zum Azure-Portal und klicken Sie auf Azure AD B2C.

Wählen Sie im Navigationsbereich App-Registrierungen und dann Neue Registrierung aus.

Geben Sie auf der daraufhin angezeigten Seite Anwendung registrieren die folgenden Registrierungsinformationen Ihrer App ein:

- Geben Sie im Abschnitt Name einen aussagekräftigen Anwendungsnamen ein, der den Benutzern der App angezeigt wird (beispielsweise

ms-identity-b2c-java-servlet-webapp-authentication). - Wählen Sie unter Unterstützte Kontotypen die Option Konten in allen Organisationsverzeichnissen und persönliche Microsoft-Konten (z.B. Skype, Xbox, Outlook.com) aus.

- Wählen Sie im Abschnitt Umleitungs-URI (optional) im Kombinationsfeld die Option Web aus, und geben Sie die folgenden Umleitungs-URIs ein:

http://localhost:8080/ms-identity-b2c-java-servlet-webapp-authentication/auth_redirect

- Geben Sie im Abschnitt Name einen aussagekräftigen Anwendungsnamen ein, der den Benutzern der App angezeigt wird (beispielsweise

Wählen Sie Registrieren aus, um die Anwendung zu erstellen.

Suchen Sie auf der Registrierungsseite der App den Wert Anwendungsclient-ID, und notieren Sie ihn zur späteren Verwendung. Sie verwenden diesen Wert in den Konfigurationsdateien Ihrer App.

Wählen Sie Speichern aus, um Ihre Änderungen zu speichern.

Wählen Sie auf der Registrierungsseite der App Zertifikate & Geheimnisse aus, um die Seite zu öffnen, in dem Sie Geheimnisse generieren und Zertifikate hochladen können.

Wählen Sie im Abschnitt Geheime Clientschlüssel die Option Neuer geheimer Clientschlüssel aus.

Geben Sie eine Beschreibung ein (z. B. App-Geheimnis).

Wählen Sie eine der verfügbaren Laufzeiten aus: In 1 Jahr, In 2 Jahren oder Läuft nie ab.

Wählen Sie Hinzufügen. Der generierte Wert wird angezeigt.

Kopieren und speichern Sie den generierten Wert zur Verwendung in späteren Schritten. Sie benötigen diesen Wert für die Konfigurationsdateien des Codes. Dieser Schlüsselwert wird nicht erneut angezeigt, und Sie können ihn auch nicht auf andere Weise abrufen. Achten Sie daher darauf, ihn aus dem Azure-Portal zu speichern, bevor Sie zu einem anderen Bildschirm oder Bereich navigieren.

Konfigurieren der App (ms-identity-b2c-java-servlet-webapp-authentication) für die Verwendung der App-Registrierung

Führen Sie die folgenden Schritte aus, um die App zu konfigurieren:

Hinweis

In den folgenden Schritten ist ClientID identisch mit Application ID oder AppId.

Öffnen Sie das Projekt in Ihrem IDE.

Öffnen Sie die Datei ./src/main/resources/authentication.properties.

Suchen Sie die Eigenschaft

aad.clientId, und ersetzen Sie den vorhandenen Wert durch die Anwendungs-IDclientIdderms-identity-b2c-java-servlet-webapp-authentication-Anwendung aus dem Azure-Portal.Suchen Sie den App-Schlüssel

aad.secret, und ersetzen Sie den vorhandenen Wert durch den Wert, den Sie beim Erstellen derms-identity-b2c-java-servlet-webapp-authentication-Anwendung gespeichert haben (im Azure-Portal).Suchen Sie die

aad.scopes-Eigenschaft, und ersetzen Sie die vorhandene AnwendungsclientId durch den Wert, den Sie inaad.clientIdim Schritt 1 dieses Abschnitts eingefügt haben.Suchen Sie die Eigenschaft

aad.authority, und ersetzen Sie die erste Instanz vonfabrikamb2cdurch den Namen des Azure AD B2C-Mandanten, in dem Sie diems-identity-b2c-java-servlet-webapp-authentication-Anwendung im Azure-Portal erstellt haben.Suchen Sie die Eigenschaft

aad.authority, und ersetzen Sie die zweite Instanz vonfabrikamb2cdurch den Namen des Azure AD B2C-Mandanten, in dem Sie diems-identity-b2c-java-servlet-webapp-authentication-Anwendung im Azure-Portal erstellt haben.Suchen Sie die Eigenschaft

aad.signInPolicy, und ersetzen Sie sie durch den Namen der Registrierungs-/Anmelde-Benutzerflussrichtlinie, die Sie im Azure AD B2C-Mandanten erstellt haben, in dem Sie diems-identity-b2c-java-servlet-webapp-authentication-Anwendung im Azure-Portal erstellt haben.Suchen Sie die Eigenschaft

aad.passwordResetPolicy, und ersetzen Sie sie durch den Namen der Benutzerflussrichtlinie zur Kennwortrücksetzung, die Sie im Azure AD B2C-Mandanten erstellt haben, in dem Sie diems-identity-b2c-java-servlet-webapp-authentication-Anwendung im Azure-Portal erstellt haben.Suchen Sie die Eigenschaft

aad.editProfilePolicy, und ersetzen Sie sie durch den Namen der Benutzerflussrichtlinie zum Bearbeiten des Profils, die Sie im Azure AD B2C-Mandanten erstellt haben, in dem Sie diems-identity-b2c-java-servlet-webapp-authentication-Anwendung im Azure-Portal erstellt haben.

Erstellen des Beispiels

Um das Beispiel mit Maven zu erstellen, navigieren Sie zu dem Verzeichnis, das die pom.xml-Datei für das Beispiel enthält, und führen Sie dann den folgenden Befehl aus:

mvn clean package

Dieser Befehl generiert eine .war-Datei, die Sie auf verschiedenen Anwendungsservern ausführen können.

Ausführen des Beispiels

In den folgenden Abschnitten wird veranschaulicht, wie Sie das Beispiel in Azure App Service bereitstellen.

Voraussetzungen

Maven-Plug-In für Azure App Service-Apps

Wenn Maven nicht Ihr bevorzugtes Entwicklungstool ist, lesen Sie die folgenden ähnlichen Lernprogramme, die andere Tools verwenden:

Konfigurieren des Maven-Plug-Ins

Der Bereitstellungsprozess für Azure App Service verwendet automatisch Ihre Azure-Anmeldeinformation aus der Azure CLI. Wenn die Azure CLI nicht lokal installiert ist, führt das Maven-Plug-In die Authentifizierung über OAuth oder die Geräteanmeldung durch. Weitere Informationen finden Sie unter Authentifizierung mit Maven-Plug-Ins.

Gehen Sie wie folgt vor, um das Plug-In zu konfigurieren:

Führen Sie den als nächstes gezeigten Maven-Befehl aus, um die Bereitstellung zu konfigurieren. Dieser Befehl unterstützt Sie beim Einrichten des App Service-Betriebssystems, der Java-Version und der Tomcat-Version.

mvn com.microsoft.azure:azure-webapp-maven-plugin:2.12.0:configDrücken Sie für Neue Ausführungskonfiguration erstellen die Taste Y und dann die Eingabetaste.

Drücken Sie für Wert für Betriebssystem die Taste 2 für Linux und dann die Eingabetaste.

Drücken Sie für Wert für javaVersion definieren die Taste 2 für Java 11 und dann die Eingabetaste.

Drücken Sie für Wert definieren für webContainer die Taste 1 für JBosseap7 und dann die Eingabetaste.

Drücken Sie für Wert definieren für pricingTier die Eingabetaste, um die P1v3-Standardschicht auszuwählen.

Drücken Sie zum Bestätigen die Taste Y und dann die Eingabetaste.

Das folgende Beispiel zeigt die Ausgabe des Bereitstellungsprozesses:

Please confirm webapp properties

AppName : msal4j-servlet-auth-1707220080695

ResourceGroup : msal4j-servlet-auth-1707220080695-rg

Region : centralus

PricingTier : P1v3

OS : Linux

Java Version: Java 11

Web server stack: JBosseap 7

Deploy to slot : false

Confirm (Y/N) [Y]:

[INFO] Saving configuration to pom.

[INFO] ------------------------------------------------------------------------

[INFO] BUILD SUCCESS

[INFO] ------------------------------------------------------------------------

[INFO] Total time: 26.196 s

[INFO] Finished at: 2024-02-06T11:48:16Z

[INFO] ------------------------------------------------------------------------

Nachdem Sie Ihre Auswahl bestätigt haben, fügt das Plug-in die Plug-in-Konfiguration und die erforderlichen Einstellungen in der pom.xml-Datei Ihres Projekts hinzu, um Ihre App zur Ausführung in Azure App Service zu konfigurieren.

Der relevante Teil der pom.xml-Datei sollte ähnlich wie im folgenden Beispiel aussehen.

<build>

<plugins>

<plugin>

<groupId>com.microsoft.azure</groupId>

<artifactId>>azure-webapp-maven-plugin</artifactId>

<version>x.xx.x</version>

<configuration>

<schemaVersion>v2</schemaVersion>

<resourceGroup>your-resourcegroup-name</resourceGroup>

<appName>your-app-name</appName>

...

</configuration>

</plugin>

</plugins>

</build>

Sie können die Konfigurationen für App Service direkt in der Datei pom.xml ändern. Einige gängige Konfigurationen sind in der folgenden Tabelle aufgeführt:

| Eigenschaft | Erforderlich | Beschreibung | Version |

|---|---|---|---|

schemaVersion |

false | Die Version des Konfigurationsschemas. Unterstützte Werte: v1 und v2. |

1.5.2 |

subscriptionId |

false | Die Abonnement-ID. | 0.1.0+ |

resourceGroup |

true | Die Azure-Ressourcengruppe für Ihre App. | 0.1.0+ |

appName |

true | Der Name Ihrer App. | 0.1.0+ |

region |

false | Die Region, in der Ihre App gehostet werden soll. Der Standardwert ist centralus. Gültige Regionen finden Sie unter Unterstützte Regionen. |

0.1.0+ |

pricingTier |

false | Der Tarif für Ihre App. Der Standardwert ist P1v2 für eine Produktionsworkload. Der empfohlene Mindestwert für die Java-Entwicklung und -Tests ist B2. Weitere Informationen finden Sie unter App Service – Preise. |

0.1.0+ |

runtime |

false | Die Laufzeitumgebungskonfiguration. Weitere Informationen finden Sie unter Konfigurationsdetails. | 0.1.0+ |

deployment |

false | Die Bereitstellungskonfiguration. Weitere Informationen finden Sie unter Konfigurationsdetails. | 0.1.0+ |

Eine vollständige Liste der Konfigurationen finden Sie in der Dokumentation zur Plug-In-Referenz. Alle Azure Maven-Plug-ins verwenden einen gemeinsamen Satz von Konfigurationen. Diese Konfigurationen finden Sie unter Allgemeine Konfigurationen. Azure App Service-spezifische Konfigurationen finden Sie unter Azure-App: Konfigurationsdetails.

Denken Sie daran, die Werte für appName und resourceGroup zur späteren Verwendung zu speichern.

Vorbereiten der App zur Bereitstellung

Wenn Sie Ihre Anwendung in App Service bereitstellen, ändert sich ihre Umleitungs-URL in die Umleitungs-URL Ihrer bereitgestellten App-Instanz. Führen Sie die folgenden Schritte aus, um diese Einstellungen in der Eigenschaftsdatei zu ändern:

Navigieren Sie zur Datei authentication.properties, und ändern Sie den Wert

app.homePagedes Domänennamens Ihrer bereitgestellten App hinzu, wie im folgenden Beispiel gezeigt. Wenn Sie beispielsweiseexample-domainals den App-Namen ausgewählt haben, müssen Sie jetzthttps://example-domain.azurewebsites.netfür den Wertapp.homePageverwenden. Stellen Sie sicher, dass Sie das Protokoll auch vonhttpinhttpsgeändert haben.# app.homePage is by default set to dev server address and app context path on the server # for apps deployed to azure, use https://your-sub-domain.azurewebsites.net app.homePage=https://<your-app-name>.azurewebsites.netVerwenden Sie nach dem Speichern dieser Datei den folgenden Befehl, um Ihre App neu zu erstellen:

mvn clean package

Wichtig

In derselben Datei authentication.properties haben Sie eine Einstellung für aad.secret. Es empfiehlt sich nicht, diesen Wert für App Service bereitzustellen. Ebenso wenig ist es eine bewährte Methode, diesen Wert in Ihrem Code zu belassen und ihn möglicherweise an Ihr Git-Repository zu übertragen. Wenn Sie diesen geheimen Wert aus Ihrem Code entfernen möchten, finden Sie ausführlichere Anleitungen im Abschnitt Bereitstellen in App Service – Geheimwert entfernen ". Diese Anleitung fügt zusätzliche Schritte zum Pushen des geheimen Werts an Key Vault und zum Verwenden von Key Vault-Verweisen hinzu.

Aktualisieren Sie die Registrierung Ihrer Microsoft Entra ID-App.

Da sich der Umleitungs-URI in Ihrer bereitgestellten App in Azure App Service ändert, müssen Sie auch den Umleitungs-URI in Ihrer Microsoft Entra ID-App-Registrierung ändern. Durchlaufen Sie folgende Schritte, um diese Änderung wirksam zu machen:

Navigieren Sie zur Seite App-Registrierungen von Microsoft Identity Platform für Entwickler.

Verwenden Sie das Suchfeld, um nach Ihrer App-Registrierung zu suchen. Beispiel:

java-servlet-webapp-authentication.Öffnen Sie die App-Registrierung, indem Sie den Namen auswählen.

Wählen Sie im oberen Menü Authentifizierung aus.

Wählen Sie unter Web - Umleitungs-URIs die Option URI hinzufügen aus.

Füllen Sie den URI Ihrer App aus, indem Sie

/auth/redirectanfügen. Beispiel:https://<your-app-name>.azurewebsites.net/auth/redirect.Wählen Sie Speichern.

Bereitstellen der App

Sie können Ihre App jetzt in Azure App Service bereitstellen. Verwenden Sie den folgenden Befehl, um sicherzustellen, dass Sie bei Ihrer Azure-Umgebung angemeldet sind, um die Bereitstellung auszuführen:

az login

Wenn alle Konfigurationseinstellungen in Ihrer pom.xml-Datei eingerichtet sind, können Sie Ihre Java-App mit einem einzigen Befehl in Azure bereitstellen:

mvn package azure-webapp:deploy

Nach Abschluss der Bereitstellung steht Ihre Anwendung unter http://<your-app-name>.azurewebsites.net/ bereit. Öffnen Sie die URL mit Ihrem lokalen Webbrowser, in dem die Startseite der msal4j-servlet-auth-Anwendung angezeigt werden soll.

Untersuchen des Beispiels

Gehen Sie folgendermaßen vor, um das Beispiel zu erkunden:

- Beachten Sie den angemeldeten oder abgemeldeten Status, der in der Mitte des Bildschirms angezeigt wird.

- Wählen Sie in der Ecke die Schaltfläche „Kontextsensitiv“ aus. Diese Schaltfläche lautet Anmelden, wenn Sie die App zum ersten Mal ausführen.

- Folgen Sie auf der nächsten Seite den Anweisungen, und melden Sie sich mit einem Konto Ihres ausgewählten Identitätsanbieters an.

- Beachten Sie, dass die kontextsensitive Schaltfläche jetzt Abmelden lautet und Ihren Benutzernamen anzeigt.

- Klicken Sie auf ID-Tokendetails, um die decodierten Ansprüche des ID-Tokens anzuzeigen.

- Sie haben auch die Möglichkeit, Ihr Profil zu bearbeiten. Wählen Sie den Link aus, um Details wie Ihren Anzeigenamen, Ihren Aufenthaltsort und Ihren Beruf zu bearbeiten.

- Verwenden Sie die Schaltfläche in der Ecke, um sich abzumelden.

- Navigieren Sie nach dem Abmelden zur folgenden URL für die Tokendetailseite:

http://localhost:8080/ms-identity-b2c-java-servlet-webapp-authentication/auth_token_details. Hier können Sie sehen, wie die App anstelle der ID-Tokenansprüche einen401: unauthorized-Fehler anzeigt.

Informationen zum Code

In diesem Beispiel wird die Verwendung von MSAL4J zum Anmelden von Benutzern bei Ihrem Azure AD B2C-Mandanten veranschaulicht.

Contents

Die folgende Tabelle zeigt den Inhalt des Beispielprojektordners:

| Datei/Ordner | Beschreibung |

|---|---|

| AuthHelper.java | Hilfsfunktionen für die Authentifizierung. |

| Config.java | Wird beim Start ausgeführt und konfiguriert den Eigenschaftenleser und das Protokollierungstool. |

| authentication.properties | Microsoft Entra ID und Programmkonfiguration. |

| AuthenticationFilter.java | Leitet nicht authentifizierte Anforderungen an geschützte Ressourcen auf eine 401-Seite um. |

| MsalAuthSession | Instanziiert mit einem HttpSession. Speichert alle MSAL-bezogenen Sitzungsattribute im Sitzungsattribut. |

| *Servlet.java | Alle verfügbaren Endpunkte werden in Java-Klassen definiert, wobei Namen in Servlet.enden. |

| CHANGELOG.md | Liste der Änderungen am Beispiel. |

| CONTRIBUTING.md | Richtlinien für einen Beitrag zum Beispiel. |

| LIZENZ | Die Lizenz für das Beispiel. |

ConfidentialClientApplication

Eine ConfidentialClientApplication Instanz wird in der AuthHelper.java-Datei erstellt, wie im folgenden Beispiel gezeigt. Dieses Objekt hilft beim Erstellen der Azure AD B2C-Autorisierungs-URL und auch beim Austauschen des Authentifizierungstokens für ein Zugriffstoken.

IClientSecret secret = ClientCredentialFactory.createFromSecret(SECRET);

confClientInstance = ConfidentialClientApplication

.builder(CLIENT_ID, secret)

.b2cAuthority(AUTHORITY + policy)

.build();

Es werden die folgenden Parameter für die Instanziierung verwendet:

- Die Client-ID der App.

- Der geheime Clientschlüssel, der eine Anforderung für vertrauliche Clientanwendungen ist.

- Die Azure AD B2C Authority mit Verkettung mit der geeigneten

UserFlowPolicyfür die Registrierung, Anmeldung, Profilbearbeitung oder Kennwortzurücksetzung.

In diesem Beispiel werden diese Werte aus der Datei authentication.properties mithilfe eines Eigenschaftenlesers in der Config.java-Datei gelesen.

Ausführliche exemplarische Vorgehensweise

Die folgenden Schritte bieten eine exemplarische Vorgehensweise für die Funktionalität der App:

Der erste Schritt des Anmeldeprozesses besteht darin, eine Anforderung an den

/authorize-Endpunkt für Ihren Azure Active Directory B2C-Mandanten zu senden. Die MSAL4J-InstanzConfidentialClientApplicationwird verwendet, um eine Autorisierungsanforderungs-URL zu erstellen, und die App leitet den Browser zu dieser URL um, wie im folgenden Beispiel gezeigt:final ConfidentialClientApplication client = getConfidentialClientInstance(policy); final AuthorizationRequestUrlParameters parameters = AuthorizationRequestUrlParameters .builder(REDIRECT_URI, Collections.singleton(SCOPES)).responseMode(ResponseMode.QUERY) .prompt(Prompt.SELECT_ACCOUNT).state(state).nonce(nonce).build(); final String redirectUrl = client.getAuthorizationRequestUrl(parameters).toString(); Config.logger.log(Level.INFO, "Redirecting user to {0}", redirectUrl); resp.setStatus(302); resp.sendRedirect(redirectUrl);In der folgenden Liste werden die Features dieses Codes beschrieben:

AuthorizationRequestUrlParameters: Diese Parameter müssen zum Erstellen einer AuthorizationRequestUrl-Klasse festgelegt werden.REDIRECT_URI: Wo Azure AD B2C den Browser zusammen mit dem Authentifizierungscode umleitet, nachdem die Benutzeranmeldeinformationen gesammelt wurden.SCOPES: Bereiche stellen die Berechtigungen dar, die von der Anwendung angefordert wurden.Normalerweise reichen die drei Bereiche

openid profile offline_accessaus, um eine ID-Token-Antwort zu erhalten. MSAL4J erfordert jedoch alle Antworten von Azure AD B2C, um auch ein Zugriffstoken zu enthalten.Damit Azure AD B2C ein Zugriffstoken sowie ein ID-Token ausgibt, muss die Anforderung einen zusätzlichen Ressourcenbereich enthalten. Da für diese App kein externer Ressourcenbereich erforderlich ist, fügt sie eine eigene Client-ID als vierten Bereich hinzu, um ein Zugriffstoken zu erhalten.

Eine vollständige Liste der von der App angeforderten Bereiche finden Sie in der Datei authentication.properties.

ResponseMode.QUERY: Azure AD B2C kann die Antwort als Formularparameter in einer HTTP POST-Anforderung oder als Abfragezeichenfolgenparameter in einer HTTP GET-Anforderung zurückgeben.Prompt.SELECT_ACCOUNT: Azure AD B2C sollte den Benutzer dazu auffordern, das Konto auszuwählen, für das er sich authentifizieren möchte.state: Eine eindeutige Variable, die von der App in die Sitzung in jeder Tokenanforderung festgelegt und nach Erhalt des entsprechenden Azure AD B2C-Umleitungsrückrufs zerstört wurde. Die Statusvariable stellt sicher, dass Azure AD B2C-Anforderungen an/auth_redirect endpointtatsächlich von Azure AD B2C-Autorisierungsanforderungen stammen, die von dieser App und dieser Sitzung stammen, wodurch CSRF-Angriffe verhindert werden. Dies geschieht in der AADRedirectServlet.java-Datei.nonce: Eine eindeutige Variable, die von der App in die Sitzung in jeder Tokenanforderung festgelegt und nach erhalt des entsprechenden Tokens zerstört wird. Diese Nonce wird in die resultierenden Token transkribiert, die von Azure AD B2C ausgegeben werden, wodurch sichergestellt wird, dass kein Token-Replay-Angriff stattfindet.

Azure Active Directory B2C zeigt dem Benutzer eine Anmeldeeingabeaufforderung an. Wenn der Anmeldeversuch erfolgreich ist, wird der Browser des Benutzers zum Umleitungsendpunkt dieser App umgeleitet. Eine erfolgreiche Anforderung an diesen Endpunkt enthält einen Autorisierungscode.

Anschließend wechselt die

ConfidentialClientApplication-Instanz diesen Autorisierungscode für ein ID-Token und ein Zugriffstoken aus Azure Active Directory B2C, wie im folgenden Beispiel gezeigt:final AuthorizationCodeParameters authParams = AuthorizationCodeParameters .builder(authCode, new URI(REDIRECT_URI)) .scopes(Collections.singleton(SCOPES)).build(); final ConfidentialClientApplication client = AuthHelper .getConfidentialClientInstance(policy); final Future<IAuthenticationResult> future = client.acquireToken(authParams); final IAuthenticationResult result = future.get();In der folgenden Liste werden die Features dieses Codes beschrieben:

AuthorizationCodeParameters: Diese Parameter müssen festgelegt werden, damit der Autorisierungscode für ein ID- und/oder ein Zugriffstoken ausgetauscht werden kann.authCode: Hierbei handelt es sich um den Autorisierungscode, der am Umleitungsendpunkt empfangen wurde.REDIRECT_URI: Der im vorherigen Schritt verwendete Umleitungs-URI muss noch mal übergeben werden.SCOPES: Die im vorherigen Schritt verwendeten Bereiche müssen noch einmal übergeben werden.

Wenn

acquireTokenerfolgreich ist, werden die Tokenansprüche extrahiert, und der Nonce-Anspruch wird anhand der in der Sitzung gespeicherten Nonce überprüft, wie im folgenden Beispiel gezeigt:parseJWTClaimsSetAndStoreResultInSession(msalAuth, result, serializedTokenCache); validateNonce(msalAuth) processSuccessfulAuthentication(msalAuth);Wenn die Nonce erfolgreich überprüft wird, wird der Authentifizierungsstatus in eine serverseitige Sitzung eingefügt, wobei Methoden genutzt werden, die von der

MsalAuthSession-Klasse verfügbar gemacht werden, wie im folgenden Beispiel gezeigt:msalAuth.setAuthenticated(true); msalAuth.setUsername(msalAuth.getIdTokenClaims().get("name"));

Weitere Informationen

- Was ist Azure Active Directory B2C?

- In Active Directory B2C verwendbare Anwendungstypen

- Empfehlungen und bewährte Methoden für Azure Active Directory B2C

- Azure AD B2C-Sitzung

- MSAL (Microsoft Authentication Library) für Java

Weitere Informationen zur Funktionsweise von OAuth 2.0-Protokollen in diesem Szenario und anderen Szenarien finden Sie unter Authentifizierungsszenarien für Microsoft Entra ID.