Konfigurieren einer verwalteten Identität für ein Dev Center

In diesem Handbuch wird erläutert, wie Sie eine verwaltete Identität für Ihr Dev Center für Azure-Bereitstellungsumgebungen hinzufügen und konfigurieren, um eine sichere Bereitstellung für Entwicklungsteams zu ermöglichen.

Azure Deployment Environments nutzt verwaltete Identitäten, um Entwicklungsteams Self-Service-Bereitstellungsfunktionen zu bieten, ohne ihnen Zugriff auf die Abonnements zu geben, in denen Azure-Ressourcen erstellt werden. Eine verwaltete Identität fügt jedem Dienst, der die Microsoft Entra-Authentifizierung unterstützt, Funktionen mit erhöhten Rechten und sichere Authentifizierung hinzu.

Die verwaltete Identität, die einem Dev Center zugeordnet ist, sollte sowohl der Rolle „Mitwirkender“ als auch der Rolle „Benutzerzugriffsadministrator“ in den Bereitstellungsabonnements für jeden Umgebungstyp zugewiesen werden. Wenn eine Umgebungsbereitstellung angefordert wird, gewährt der Dienst den Bereitstellungsidentitäten, die pro Umgebungstyp eingerichtet sind, die entsprechenden Berechtigungen, um Bereitstellungen im Auftrag des Benutzers auszuführen. Die verwaltete Identität, die mit einem Dev Center verknüpft ist, wird auch zum Hinzufügen zu einem Katalog und für den Zugriff auf Umgebungsdefinitionen in diesem Katalog verwendet.

Hinzufügen einer verwalteten Identität

In Azure Deployment Environments können Sie zwei Arten verwalteter Identitäten verwenden:

- Systemseitig zugewiesene Identität: Eine systemseitig zugewiesene Identität ist entweder an Ihr Dev Center oder an den Projektumgebungstyp gebunden. Eine systemseitig zugewiesene Identität wird gelöscht, wenn die angefügte Ressource gelöscht wird. Ein Dev Center oder ein Projektumgebungstyp kann nur eine systemseitig zugewiesene Identität verwenden.

- Benutzerseitig zugewiesene Identität: Eine benutzerseitig zugewiesene Identität ist eine eigenständige Azure-Ressource, die Ihrem Dev Center oder einem Projektumgebungstyp zugewiesen werden kann. Für Azure Deployment Environments kann ein Dev Center oder ein Projektumgebungstyp nur eine benutzerseitig zugewiesene Identität verwenden.

Wenn Sie sich für die Verwendung benutzerseitig zugewiesener Identitäten entscheiden, sollten Sie als aus Sicherheitsgründen verschiedene Identitäten für Ihr Projekt und für Ihr Dev Center verwenden. Projektidentitäten sollten im Vergleich zu einem Dev Center einen begrenzteren Zugriff auf Ressourcen haben.

Hinweis

Wenn Sie in Azure Deployment Environments sowohl eine systemseitig zugewiesene als auch eine benutzerseitig zugewiesene Identität hinzufügen, wird nur die benutzerseitig zugewiesene Identität verwendet.

Hinzufügen einer systemseitig zugewiesenen verwalteten Identität

Melden Sie sich beim Azure-Portal an, und navigieren Sie zu „Azure Deployment Environments“.

Wählen Sie unter Dev Centers Ihr Dev Center aus.

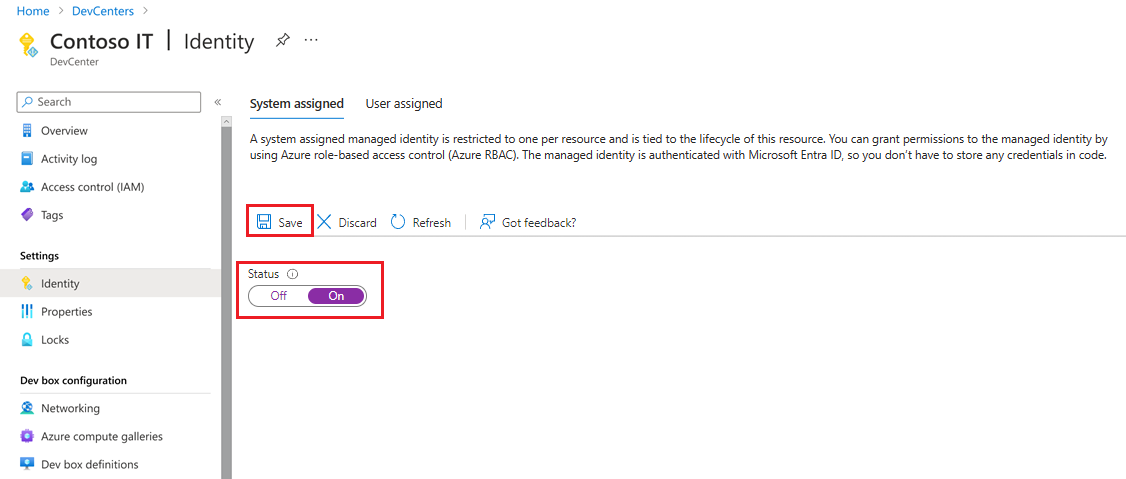

Wählen Sie im Menü auf der linken Seite unter Einstellungen die Option Identität aus.

Legen Sie unter Systemseitig zugewiesenStatus auf Ein fest.

Wählen Sie Speichern.

Wählen Sie im Dialogfeld Systemseitig zugewiesene verwaltete Identität aktivieren die Option Ja aus.

Hinzufügen einer benutzerseitig zugewiesenen verwalteten Identität

Melden Sie sich beim Azure-Portal an, und navigieren Sie zu „Azure Deployment Environments“.

Wählen Sie unter Dev Centers Ihr Dev Center aus.

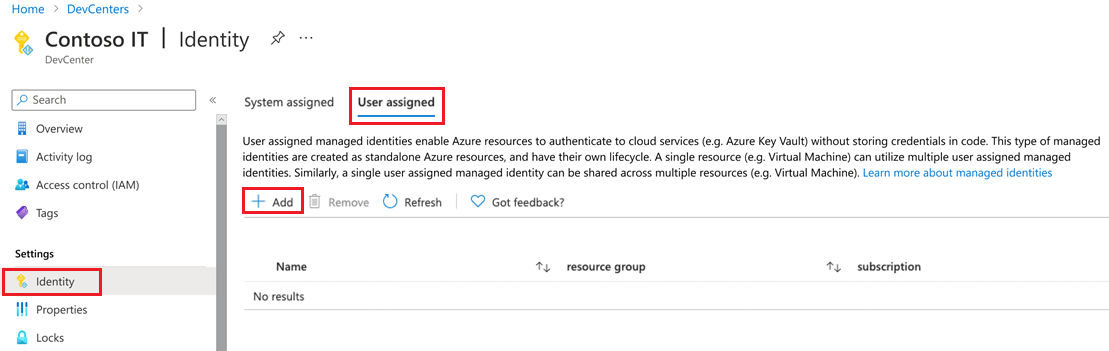

Wählen Sie im Menü auf der linken Seite unter Einstellungen die Option Identität aus.

Wählen Sie unter Benutzerseitig zugewiesen die Option Hinzufügen aus, um eine vorhandene Identität anzufügen.

Geben Sie unter Benutzerseitig zugewiesene verwaltete Identität hinzufügen die folgenden Informationen ein, oder wählen Sie sie aus:

- Wählen Sie unter Abonnement das Abonnement aus, in dem die Identität vorhanden ist.

- Wählen Sie unter Benutzerseitig zugewiesene verwaltete Identitäten eine vorhandene Identität aus.

- Wählen Sie Hinzufügen.

Zuweisen einer Abonnementrollenzuweisung

Der Identität, die dem Dev Center angefügt ist, sollte den Rollen „Mitwirkender“ und „Benutzerzugriffsadministrator“ für alle Bereitstellungsabonnements und die Rolle „Leser“ für alle Abonnements zugewiesen werden, die das entsprechende Projekt enthalten. Wenn ein Benutzer eine Umgebung erstellt oder bereitstellt, gewährt der Dienst den entsprechenden Zugriff auf die Bereitstellungsidentität, die an den Projektumgebungstyp angefügt ist. Die Bereitstellungsidentität verwendet den Zugriff, um Bereitstellungen im Namen des Benutzers bzw. der Benutzerin durchzuführen. Sie können die verwaltete Identität verwenden, um Entwickler*innen das Erstellen von Umgebungen zu ermöglichen, ohne ihnen Zugriff auf das Abonnement zu gewähren.

Hinzufügen einer Rollenzuweisung zu einer systemseitig zugewiesenen verwalteten Identität

Navigieren Sie im Azure-Portal zu Ihrem Dev Center in Azure-Bereitstellungsumgebungen.

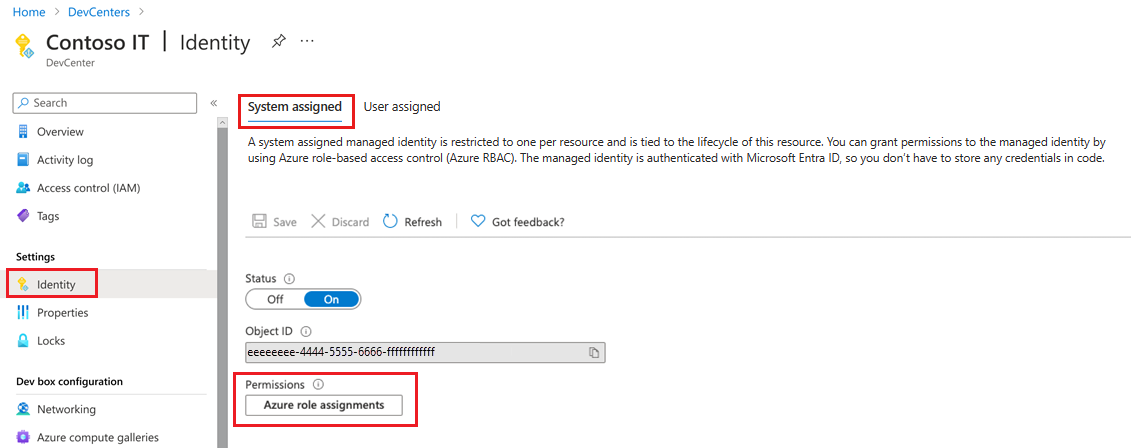

Wählen Sie im Menü auf der linken Seite unter Einstellungen die Option Identität aus.

Wählen Sie unter Systemseitig zugewiesen>Berechtigungendie Option Azure-Rollenzuweisungen aus.

Um den Zugriff „Mitwirkender“ auf das Abonnement zu gewähren, wählen Sie Rollenzuweisung hinzufügen (Vorschau) aus, geben die folgenden Informationen ein oder wählen sie aus, und wählen Sie dann Speichern:

Name Wert Umfang Subscription Abonnement Wählen Sie das Abonnement aus, in dem die verwaltete Identität verwendet werden soll. Rolle Mitwirkender Um den Zugriff „Benutzerzugriffsadministrator“ auf das Abonnement zu gewähren, wählen Sie Rollenzuweisung hinzufügen (Vorschau) aus, geben die folgenden Informationen ein oder wählen sie aus, und wählen Sie dann Speichern:

Name Wert Umfang Subscription Abonnement Wählen Sie das Abonnement aus, in dem die verwaltete Identität verwendet werden soll. Rolle Benutzerzugriffsadministrator

Hinzufügen einer Rollenzuweisung zu einer benutzerseitig zugewiesenen verwalteten Identität

Navigieren Sie im Azure-Portal zu Ihrem Dev Center.

Wählen Sie im Menü auf der linken Seite unter Einstellungen die Option Identität aus.

Wählen Sie unter Benutzerseitig zugewiesen die Identität aus.

Wählen Sie im Menü auf der linken Seite Azure-Rollenzuweisungen aus.

Um den Zugriff „Mitwirkender“ auf das Abonnement zu gewähren, wählen Sie Rollenzuweisung hinzufügen (Vorschau) aus, geben die folgenden Informationen ein oder wählen sie aus, und wählen Sie dann Speichern:

Name Wert Umfang Subscription Abonnement Wählen Sie das Abonnement aus, in dem die verwaltete Identität verwendet werden soll. Rolle Mitwirkender Um den Zugriff „Benutzerzugriffsadministrator“ auf das Abonnement zu gewähren, wählen Sie Rollenzuweisung hinzufügen (Vorschau) aus, geben die folgenden Informationen ein oder wählen sie aus, und wählen Sie dann Speichern:

Name Wert Umfang Subscription Abonnement Wählen Sie das Abonnement aus, in dem die verwaltete Identität verwendet werden soll. Rolle Benutzerzugriffsadministrator

Gewähren des Zugriffs der verwalteten Identität auf das Schlüsseltresorgeheimnis

Sie können Ihren Schlüsseltresor so einrichten, dass er entweder eine Schlüsseltresor-Zugriffsrichtlinie oder eine Rollenbasierte Zugriffssteuerung in Azure verwendet.

Hinweis

Bevor Sie ein Repository als Katalog hinzufügen können, müssen Sie der verwalteten Identität Zugriff auf den Schlüsseltresorschlüssel gewähren, der das persönliche Zugriffstoken des Repositorys enthält.

Key Vault-Zugriffsrichtlinie

Wenn der Schlüsseltresor für die Verwendung einer Schlüsseltresor-Zugriffsrichtlinie konfiguriert ist:

Wechseln Sie im Azure-Portal zum Schlüsseltresor, der das Geheimnis mit dem persönlichen Zugriffstoken enthält.

Wählen Sie im linken Menü Zugriffsrichtlinien aus, und wählen Sie dann Erstellen aus.

Geben Sie unter Zugriffsrichtlinie erstellen die folgenden Informationen ein, oder wählen Sie sie aus:

- Aktivieren Sie auf der Registerkarte Berechtigungen unter Berechtigungen für Geheimnis das Kontrollkästchen Abrufen, und wählen Sie dann Weiter aus.

- Wählen Sie auf der Registerkarte Prinzipal die Identität aus, die an das Dev Center angefügt ist.

- Klicken Sie auf Überprüfen und erstellen und dann auf Erstellen.

Rollenbasierte Zugriffssteuerung (Azure)

Wenn der Schlüsseltresor so konfiguriert ist, dass die rollenbasierte Azure-Zugriffssteuerung verwendet wird:

Wechseln Sie im Azure-Portal zum Schlüsseltresor, der das Geheimnis mit dem persönlichen Zugriffstoken enthält.

Wählen Sie im linken Menü Zugriffssteuerung (IAM) aus.

Wählen Sie die Identität aus, und wählen Sie im linken Menü die Option Azure-Rollenzuweisungen aus.

Wählen Sie Rollenzuweisung hinzufügen aus, und geben Sie dann die folgenden Informationen ein, oder wählen Sie sie aus:

- Wählen Sie für Bereich den Schlüsseltresor aus.

- Wählen Sie für Abonnement das Abonnement aus, das den Schlüsseltresor enthält.

- Wählen Sie für Ressource den Schlüsseltresor aus.

- Wählen Sie für Rolle die Option Key Vault-Geheimnisbenutzer aus.

- Wählen Sie Speichern.