Einführung in die Schadsoftwareüberprüfung

Die Schadsoftwareüberprüfung in Microsoft Defender for Storage verbessert die Sicherheit Ihrer Azure Storage-Konten, indem Schadsoftwarebedrohungen erkannt und minimiert werden. Sie verwendet Microsoft Defender Antivirus, um Ihre Speicherinhalte zu überprüfen und so Sicherheit und Compliance sicherzustellen.

Defender for Storage bietet zwei Arten von Schadsoftwareüberprüfungen:

Schadsoftwareüberprüfung beim Hochladen: Scannt Blobs automatisch, wenn sie hochgeladen oder geändert werden, wodurch Erkennung nahezu in Echtzeit bereitgestellt wird. Diese Art von Überprüfung eignet sich ideal für Anwendungen, die häufige Benutzeruploads umfassen, wie Webanwendungen oder Plattformen für die Zusammenarbeit. Durch das Scannen von Inhalten, die hochgeladen werden, wird verhindert, dass schädliche Dateien in Ihre Speicherumgebung gelangen und nachgelagert verteilt werden.

On-Demand-Schadsoftwareüberprüfung: Ermöglicht es Ihnen, vorhandene Blobs bei Bedarf zu scannen, wodurch sie ideal für die Reaktion auf Vorfälle, Compliance und proaktive Sicherheit geeignet ist. Dieser Überprüfungstyp eignet sich ideal zum Einrichten einer Sicherheitsbasislinie, indem alle vorhandenen Daten überprüft werden, auf Sicherheitswarnungen reagiert wird oder Überwachungen vorbereitet werden.

Mit diesen Optionen können Sie Ihre Speicherkonten schützen, Complianceanforderungen erfüllen und die Datenintegrität aufrecht erhalten.

Warum Schadsoftwareüberprüfung wichtig ist

Inhalte, die in den Cloudspeicher hochgeladen werden, können Schadsoftware einführen und Risiken für Ihre Organisation darstellen. Das Scannen von Inhalten auf Schadsoftware verhindert, dass schädliche Dateien in Ihre Umgebung gelangen oder verbreitet werden.

Schadsoftwareüberprüfung in Defender for Storage hilft durch:

Erkennen bösartiger Inhalte: Identifiziert und entschärft Schadsoftwarebedrohungen.

Verbesserung des Sicherheitsstatus: Fügt eine Sicherheitsebene hinzu, um die Verbreitung von Schadsoftware zu verhindern.

Unterstützung der Compliance: Hilft, Konformitätsanforderungen zu erfüllen.

Vereinfachung der Sicherheitsverwaltung: Bietet eine cloudnative, wartungsarme Lösung, die im großen Stil konfiguriert werden kann.

Schlüsselfunktionen

Eine integrierte SaaS-Lösung: Ermöglicht eine einfache Aktivierung im großen Stil ohne Wartungsaufwand.

Umfassende Antischadsoftware-Funktionen: Überprüfung mit Microsoft Defender Antivirus (MDAV), um polymorphe und metamorphe Schadsoftware abzufangen.

Umfassende Erkennung: überprüft alle Dateitypen, einschließlich Archiven wie ZIP- und RAR-Dateien, bis zu 50 GB pro Blob.

Flexible Überprüfungsoptionen: Bietet On-Upload- und On-Demand-Überprüfung basierend auf Ihren Anforderungen.

Integration mit Sicherheitswarnungen: Generiert detaillierte Warnungen in Microsoft Defender for Cloud.

Unterstützung für Automatisierung: Ermöglicht automatisierte Antworten mithilfe von Azure-Diensten wie Logic Apps und Funktions-Apps.

Compliance und Überwachung: Protokolliert Überprüfungsergebnisse für Compliance und Überwachung.

Unterstützung für private Endpunkte: Schadsoftwareüberprüfung unterstützt private Endpunkte, um den Datenschutz zu gewährleisten, indem die Gefährdung aus dem öffentlichen Internets beseitigt wird.

Welche Art von Schadsoftwareüberprüfung funktioniert für Ihre Anforderungen?

Wenn Sie sofortigen Schutz für häufige Uploads wünschen, ist die Schadsoftwareüberprüfung beim Hochladen die richtige Wahl. Sie eignet sich am besten zum Überprüfen von Inhalten, die Benutzer in Web-Apps hochladen, um freigegebene Multimediaressourcen zu schützen und Compliance in regulierten Sektoren sicherzustellen. Das Überprüfen beim Hochladen ist auch wirksam, wenn Sie Daten von Drittanbietern integrieren, Plattformen für die Zusammenarbeit schützen oder Datenpipelines und Machine Learning-Datasets schützen müssen. Weitere Informationen finden Sie unter Schadsoftwareüberprüfung beim Hochladen.

Wenn Sie Sicherheitsbaselines einrichten möchten, ist die On-Demand-Schadsoftwareüberprüfung eine gute Wahl. Sie bietet auch Flexibilität, Überprüfungen basierend auf bestimmten Anforderungen auszuführen. Die On-Demand-Überprüfung eignet sich gut für Vorfallreaktion, Compliance und proaktive Sicherheitspraktiken. Sie können sie verwenden, um Scans als Reaktion auf Sicherheitstrigger zu automatisieren, sich mit geplanten Überprüfungen auf Audits vorzubereiten oder proaktiv gespeicherte Daten auf Schadsoftware zu überprüfen. Darüber hinaus trägt die On-Demand-Überprüfung dazu bei, die Sicherheit der Kunden zu gewährleisten und Daten vor der Archivierung oder dem Austausch zu überprüfen. Weitere Informationen finden Sie unter Schadsoftwareüberprüfung nach Bedarf.

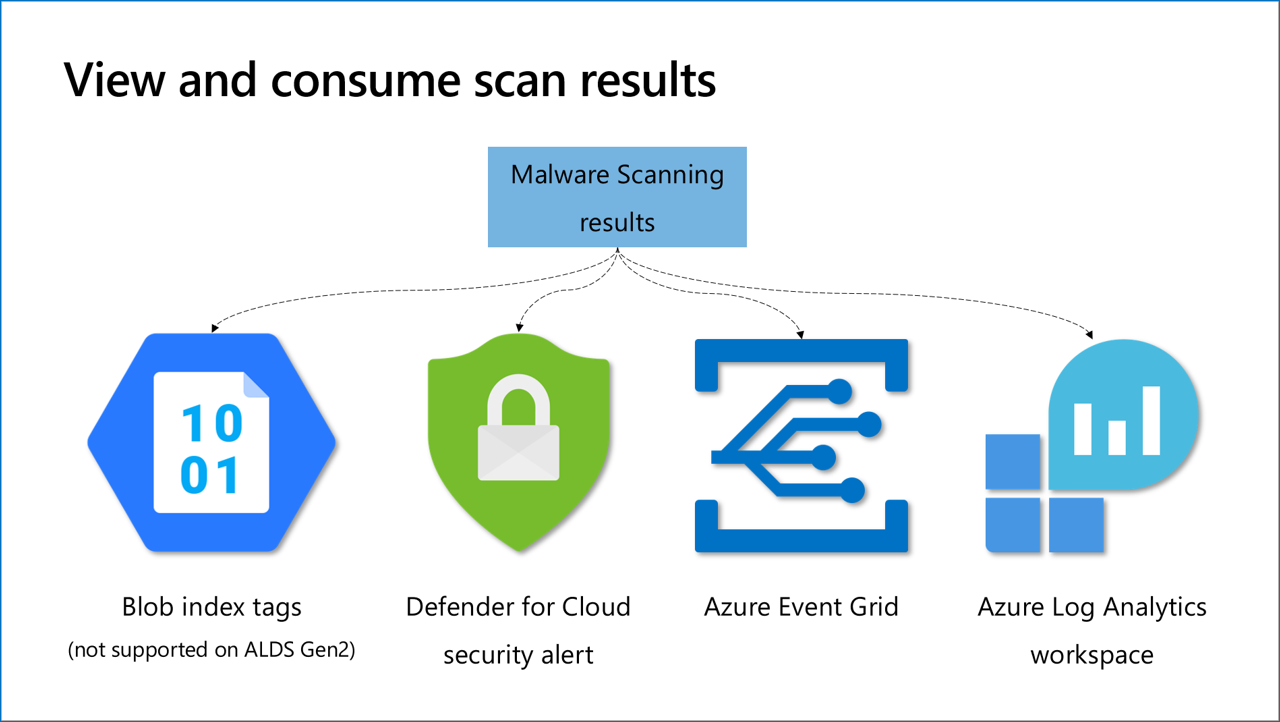

Bereitstellen von Überprüfungsergebnissen

Die Scanergebnisse der Schadsoftwareüberprüfung sind über vier Methoden verfügbar. Nach der Einrichtung werden Scanergebnisse als Blobindextags für jede gescannte Datei im Speicherkonto und als Microsoft Defender for Cloud-Sicherheitswarnungen angezeigt, wenn eine Datei als schädlich identifiziert wird.

Sie können zusätzliche Methoden für Scanergebnisse konfigurieren, z. B. Event Grid und Log Analytics. Diese Methoden erfordern eine zusätzliche Konfiguration. Im nächsten Abschnitt erfahren Sie mehr über die verschiedenen Methoden für Scanergebnisse.

Scanergebnisse

Blobindextags

Blobindextags sind Metadatenfelder in einem Blob. Sie kategorisieren Daten in Ihrem Speicherkonto mithilfe von Schlüssel/Wert-Tagattributen. Diese Tags werden automatisch indiziert und als durchsuchbarer mehrdimensionaler Index verfügbar gemacht, um Daten einfach finden zu können. Die Scanergebnisse sind präzise und zeigen das Scanergebnis der Schadsoftwareüberprüfung und die Scanzeit in UTC der Schadsoftwareüberprüfung in den Blobmetadaten an. Andere Ergebnistypen (Warnungen, Ereignisse, Protokolle) bieten weitere Informationen.

Anwendungen können Blobindextags verwenden, um Workflows zu automatisieren, sie sind aber nicht manipulationssicher. Weitere Informationen finden Sie unter Einrichten der Reaktion.

Hinweis

Der Zugriff auf Indextags erfordert Berechtigungen. Weitere Informationen finden Sie unter Abrufen, Festlegen und Aktualisieren von Blobindextags.

Defender for Cloud-Sicherheitswarnungen

Wenn eine schädliche Datei erkannt wird, generiert Microsoft Defender for Cloud eine Microsoft Defender for Cloud-Sicherheitswarnung. Um die Warnung anzuzeigen, wechseln Sie zu Microsoft Defender for Cloud-Sicherheitswarnungen. Die Sicherheitswarnung enthält Details und Kontext für die Datei, den Schadsoftwaretyp sowie empfohlene Untersuchungs- und Wartungsschritte. Um diese Warnungen für die Wartung zu verwenden, haben Sie folgende Möglichkeiten:

- Zeigen Sie Sicherheitswarnungen im Azure-Portal an, indem Sie zu Microsoft Defender for Cloud>Sicherheitswarnungen navigieren.

- Konfigurieren Sie Automatisierungen basierend auf diesen Warnungen.

- Exportieren Sie Sicherheitswarnungen in ein SIEM. Sie können Sicherheitswarnungen kontinuierlich in Microsoft Sentinel (das SIEM von Microsoft) mithilfe des Microsoft Sentinel-Connectors exportieren, oder in ein anderes SIEM Ihrer Wahl.

Erfahren Sie mehr über das Reagieren auf Sicherheitswarnungen.

Event Grid-Ereignis

Event Grid ist nützlich für die ereignisgesteuerte Automatisierung. Es ist die schnellste Methode, um Ergebnisse mit minimaler Wartezeit in einer Form von Ereignissen zu erhalten, die Sie zum Automatisieren von Reaktionen verwenden können.

Ereignisse aus benutzerdefinierten Event Grid-Themen können mit mehreren Endpunkttypen konsumiert werden. Die nützlichsten Szenarien für Schadsoftwareüberprüfungen sind:

- Funktions-App (früher als Azure-Funktion bezeichnet) – verwenden einer serverlosen Funktion, um Code für automatisierte Reaktionen wie Verschieben, Löschen oder in Quarantäne verschieben auszuführen.

- Webhook – zum Herstellen einer Verbindung mit einer Anwendung.

- Event Hubs und Service Bus-Warteschlange – zur Benachrichtigung nachgelagerter Consumer. Erfahren Sie, wie Sie die Schadsoftwareüberprüfung so konfigurieren, dass jedes Überprüfungsergebnis automatisch zu Automatisierungszwecken an ein Event Grid-Thema gesendet wird.

Protokollanalyse

Möglicherweise möchten Sie Ihre Scanergebnisse protokollieren, um Beweise für die Compliance zu haben oder Scanergebnisse zu untersuchen. Wenn Sie ein Protokollanalysearbeitsbereichsziel einrichten, können Sie jedes Scanergebnis in einem zentralen Protokollrepository speichern, das einfach abzufragen ist. Sie können die Ergebnisse anzeigen, indem Sie zum Zielarbeitsbereich für die Protokollanalyse navigieren und nach der StorageMalwareScanningResults-Tabelle suchen.

Erfahren Sie mehr über das Einrichten der Protokollierung für die Überprüfung von Schadsoftware.

Tipp

Wir laden Sie ein, die Funktion zur Überprüfung von Schadsoftware in Defender for Storage in unserem Praxislab zu erkunden. Befolgen Sie die Anleitungen zum Ninja-Training, um eine detaillierte, schrittweise Anleitung zum Einrichten und Testen der End-to-End-Überprüfung der Schadsoftware zu erhalten, einschließlich der Konfiguration von Antworten auf Scan-Ergebnisse. Dies ist Teil des Projekts „Labs“, das Kunden dabei unterstützt, Microsoft Defender for Cloud zu nutzen und praktische Erfahrungen mit dessen Funktionen bereitzustellen.

Reaktionsautomatisierung

Die Malware-Überprüfung unterstützt automatisierte Reaktionen, z. B. das Löschen oder das Isolieren (unter Quarantäne stellen) verdächtiger Dateien. Dies kann mithilfe von Blobs-Indextags oder durch Einrichten von Ereignisrasterereignissen für Automatisierungszwecke verwaltet werden. Sie können Reaktionen auf folgende Weise automatisieren:

- Blockieren des Zugriffs auf nicht überprüfte oder schädliche Dateien mithilfe von ABAC (Attribute-Based Access Control, attributbasierte Zugriffssteuerung)

- Schädliche Dateien automatisch löschen oder verschieben, um betroffene Dateien mithilfe von Logic Apps (basierend auf Sicherheitswarnungen) oder Event Grid mit Funktions-Apps (basierend auf Scanergebnissen) in Quarantäne zu setzen.

- Weiterleiten sauberer Dateien an einen anderen Speicherort mithilfe von Event Grid mit Funktions-Apps.

Erfahren Sie mehr über das Einrichten der Reaktion auf Ergebnisse der Schadsoftwareüberprüfung.

Einrichten der Schadsoftwareüberprüfung

Wenn die Schadsoftwareüberprüfung aktiviert ist, werden die folgenden Aktionen automatisch in Ihrer Umgebung ausgeführt:

- Für jedes Speicherkonto, für das Sie die Schadsoftwareüberprüfung aktivieren, wird eine Event Grid-Systemthemaressource in derselben Ressourcengruppe des Speicherkontos erstellt, die vom Dienst für die Schadsoftwareüberprüfung verwendet wird, um auf Blobuploadtrigger zu lauschen. Das Entfernen dieser Ressource beschädigt die Funktionalität der Schadsoftwareüberprüfung.

- Um Ihre Daten zu scannen, benötigt der Malware-Überprüfungsdienst Zugriff auf Ihre Daten. Während der Dienstaktivierung wird in Ihrem Azure-Abonnement eine neue Datenscannerressource namens

StorageDataScannererstellt und einer systemseitig zugewiesenen verwalteten Identität zugewiesen. Dieser Ressource wird die Rollenzuweisung „Besitzer von Speicherblobdaten“ zugewiesen, die ihr den Zugriff auf Ihre Daten zum Zwecke der Malware-Überprüfung und der Ermittlung vertraulicher Daten ermöglicht. - Die Ressource

StorageDataScannerwird ebenfalls den Ressourcenzugriffsregeln der Netzwerk-ACL des Speicherkontos hinzugefügt. Auf diese Weise kann Defender Ihre Daten scannen, wenn der öffentliche Netzwerkzugriff auf das Speicherkonto eingeschränkt ist. - Wenn Sie die Schadsoftwareüberprüfung auf Abonnementebene aktivieren, wird eine neue Ressource namens

StorageAccounts/securityOperators/DefenderForStorageSecurityOperatorin Ihrem Azure-Abonnement erstellt. Dieser Ressource wird eine systemseitig verwaltete Identität zugewiesen. Sie wird verwendet, um Defender for Storage und die Konfigurationen der Malware-Überprüfung für vorhandene Speicherkonten zu aktivieren und zu reparieren. Darüber hinaus wird auf neue Speicherkonten überprüft, die im Abonnement erstellt wurden, um die Schadsoftwareüberprüfung zu ermöglichen. Diese Ressource verfügt über spezifische Rollenzuweisungen mit den erforderlichen Berechtigungen zum Aktivieren der Schadsoftwareüberprüfung.

Hinweis

Die Schadsoftwareüberprüfung hängt von bestimmten Ressourcen, Identitäten und Netzwerkeinstellungen ab, um ordnungsgemäß zu funktionieren. Wenn Sie diese ändern oder löschen, funktioniert die Schadsoftwareüberprüfung nicht mehr. Um den normalen Betrieb wiederherzustellen, können Sie die Option deaktivieren und wieder aktivieren.

Unterstützte Inhalte und Einschränkungen

Unterstützte Inhalte

Dateitypen: Alle Dateitypen, einschließlich Archive wie ZIP-Dateien.

Dateigröße: Blobs bis zu 50 GB Größe.

Einschränkungen

Nicht unterstützte Speicherkonten: Legacy v1-Speicherkonten werden nicht unterstützt.

Nicht unterstützter Dienst: Schadsoftwareüberprüfung unterstützt Azure Files nicht.

Nicht unterstützte Blobtypen:Anfüge- und Seitenblobs werden nicht unterstützt.

Nicht unterstützte Verschlüsselung: Clientseitig verschlüsselte Blobs können nicht gescannt werden, da der Dienst sie nicht entschlüsseln kann. Blobs, die mit kundenverwalteten Schlüsseln (Customer Managed Keys, CMK) verschlüsselt sind, werden unterstützt.

Nicht unterstützte Protokolle: Blobs, die über das Network File System (NFS) 3.0-Protokoll hochgeladen wurden, werden nicht gescannt.

Blobindextags: Indextags werden für Speicherkonten mit aktivierten hierarchischen Namespaces (Azure Data Lake Storage Gen2) nicht unterstützt.

Nicht unterstützte Regionen: In einigen Regionen wird die Schadsoftwareüberprüfung noch nicht unterstützt. Der Dienst wird laufend auf neue Regionen ausgedehnt. Die aktuelle Liste der unterstützten Regionen finden Sie unter Verfügbarkeit von Defender for Cloud.

Event Grid: Event Grid-Themen, für die der öffentliche Netzwerkzugriff nicht aktiviert ist (d. h. Verbindungen mit privaten Endpunkten), werden von der Schadsoftwareüberprüfung in Defender für Storage nicht unterstützt.

Blob wird nach der Aktualisierung der Metadaten eventuell nicht gescannt werden: Wenn die Metadaten eines Blobs bald nach dem Upload aktualisiert werden, kann die Überprüfung das Blob beim Hochladen möglicherweise nicht überprüfen. Um dieses Problem zu vermeiden, empfiehlt es sich, Blobmetadaten in BlobOpenWriteOptions anzugeben oder die Aktualisierung der Blobmetadaten zu verzögern, bis das Blob gescannt wurde.

Sonstige Kosten

Azure Services: Schadsoftwareüberprüfung verwendet andere Azure-Dienste, die möglicherweise weitere Kosten verursachen:

- Azure Storage-Lesevorgänge

- Azure Storage-Blobindizierung

- Azure Event Grid-Ereignisse

Blobüberprüfungen und Auswirkungen auf IOPS

Jedes Mal, wenn der Schadsoftwarescandienst eine Datei überprüft, löst er einen anderen Lesevorgang aus und aktualisiert das Indextag. Dies gilt sowohl für die Überprüfung beim Hochladen, die nach dem Hochladen oder Ändern des Blobs auftritt, als auch für On-Demand-Überprüfung. Trotz dieser Vorgänge kann weiterhin auf die überprüften Dateien zugegriffen werden. Die Auswirkungen auf Eingabe-/Ausgabevorgänge pro Sekunde (IOPS) sind minimal, wodurch sichergestellt wird, dass diese Vorgänge in der Regel keine erhebliche Last darstellen.

Szenarien, in denen Schadsoftwareüberprüfung unwirksam ist

Während die Schadsoftwareüberprüfung umfassende Erkennungsfunktionen bietet, gibt es bestimmte Szenarien, in denen sie aufgrund von inhärenten Einschränkungen ineffektiv sein kann. Es ist wichtig, diese Szenarien sorgfältig auszuwerten, bevor Sie sich für die Aktivierung der Schadsoftwareüberprüfung auf einem Speicherkonto entscheiden:

- Segmentierte Daten: Die Schadsoftwareüberprüfung erkennt Schadsoftware in Blobs, die segmentierte Daten enthalten nicht effektiv, z. B. Dateien, die in kleinere Teile aufgeteilt sind. Dieses Problem tritt bei Sicherungsdiensten auf, die Sicherungsdaten in Datenblöcken in Speicherkonten hochladen. Die Überprüfung kann schädliche Inhalte übersehen oder fehlerhaften sauberen Inhalt kennzeichnen, was zu falsch negativen und falsch positiven Ergebnissen führt. Um dieses Risiko zu minimieren, sollten Sie weitere Sicherheitsmaßnahmen implementieren, z. B. das Scannen von Daten, bevor sie segmentiert werden oder nachdem sie vollständig neu zusammengesetzt wurden.

- Verschlüsselte Daten: Die Schadsoftwareüberprüfung unterstützt keine clientseitig verschlüsselten Daten. Diese Daten können vom Dienst nicht entschlüsselt werden, was bedeutet, dass Schadsoftware innerhalb dieser verschlüsselten Blobs nicht erkannt wird. Stellen Sie bei Bedarf sicher, dass die Überprüfung vor dem Verschlüsselungsprozess erfolgt, oder verwenden Sie unterstützte Verschlüsselungsmethoden wie vom Kunden verwaltete Schlüssel (Customer Managed Keys, CMK) für die Verschlüsselung im Ruhezustand. Berücksichtigen Sie bei der Entscheidung, die Schadsoftwareüberprüfung zu aktivieren, ob andere unterstützte Dateien in das Speicherkonto hochgeladen werden. Bewerten Sie außerdem, ob Angreifer diesen Uploadstream ausnutzen könnten, um Schadsoftware einzuführen.

Unterschiede bei der Erkennung von Schadsoftware zwischen Azure Storage und Endpunktumgebungen

Defender for Storage verwendet bei der Überprüfung auf Schadsoftware die gleiche Antischadsoftware-Engine und die gleichen aktuellen Signaturen wie Defender for Endpoint. Dateien, die in Azure Storage hochgeladen werden, fehlen jedoch bestimmte Metadaten, die von der Antischadsoftware-Engine benötigt werden. Verglichen mit Defender for Endpoint können diese fehlenden Metadaten in Azure Storage zu einer höheren Rate an verpassten Erkennungen (False Negatives) führen.

Nachfolgend finden Sie einige Beispiele für fehlende Metadaten:

Webmarkierung (Mark Of The Web, MOTW): MOTW ist ein Windows-Sicherheitsfeature zur Nachverfolgung von heruntergeladenen Dateien aus dem Internet. Beim Hochladen von Dateien in Azure Storage gehen diese Metadaten jedoch verloren.

Dateipfadkontext: Auf Standardbetriebssystemen kann der Dateipfad weiteren Kontext für die Bedrohungserkennung bereitstellen. So wird beispielsweise eine Datei, die versucht, Änderungen an Systemspeicherorten wie

C:\Windows\System32vorzunehmen, als verdächtig gekennzeichnet und näher analysiert. In Azure Storage kann der Kontext bestimmter Dateipfade innerhalb des Blobs nicht auf die gleiche Weise genutzt werden.Verhaltensdaten: Defender for Storage analysiert den Inhalt von Dateien, ohne sie auszuführen. Die Lösung untersucht die Dateien und emuliert ggf. ihre Ausführung, um sie auf Schadsoftware zu überprüfen. Bestimmte Arten von Schadsoftware, die ihre schädliche Natur nur während der Ausführung offenbaren, werden bei diesem Ansatz allerdings möglicherweise nicht erkannt.

Zugriff und Datenschutz

Datenzugriffsanforderungen

Der Malware-Überprüfungsdienst erfordert Zugriff auf Ihre Daten, um nach Schadsoftware zu suchen. Während der Dienstaktivierung wird eine neue Datenscannerressource namens StorageDataScanner in Ihrem Azure-Abonnement erstellt. Dieser Ressource wird eine systemseitig zugewiesene verwaltete Identität sowie die Rollenzuweisung „Besitzer von Speicherblobdaten” zugewiesen, damit sie auf Ihre Daten zugreifen und sie überprüfen kann.

Wenn die Netzwerkkonfiguration Ihres Speicherkontos auf „Öffentlichen Netzwerkzugriff von ausgewählten virtuellen Netzwerken und IP-Adressen aktivieren“ festgelegt ist, wird die Ressource StorageDataScanner dem Abschnitt „Ressourceninstanzen“ unter der Netzwerkkonfiguration des Speicherkontos hinzugefügt, um den Zugriff zum Überprüfen Ihrer Daten zu ermöglichen.

Datenschutz und regionale Verarbeitung

Regionale Verarbeitung: Die Überprüfung erfolgt innerhalb der Azure-Region Ihres Speicherkontos, um die Anforderungen an die Datenresidenz einzuhalten.

Datenverarbeitung: Überprüfte Dateien werden nicht gespeichert. In einigen Fällen können Dateimetadaten (z. B. SHA-256-Hash) zur weiteren Analyse für Microsoft Defender for Endpoint freigegeben werden.

Umgang mit möglichen falsch positiven und falsch negativen Ergebnissen

Falsch positive Ergebnisse

Falsch positive Ergebnisse treten auf, wenn das System eine gutartige Datei fälschlicherweise als böswillig identifiziert. So beheben Sie diese Probleme:

Zur Analyse übermitteln

Verwenden Sie das Portal für Beispielübermittlung, um falsch positive Ergebnisse zu melden.

Wählen Sie beim Übermitteln „Microsoft Defender for Storage“ als Quelle aus.

Suppress alerts (Warnungen unterdrücken)

- Erstellen Sie Unterdrückungsregeln in Defender for Cloud, um bestimmte wiederkehrende falsch positive Warnungen zu verhindern.

Beheben von nicht erkannter Schadsoftware (falsch negative Ergebnisse)

Falsch negative Ergebnisse treten auf, wenn das System eine schädliche Datei nicht erkennt. Wenn Sie vermuten, dass dies passiert ist, können Sie die nicht erkannte Schadsoftware melden, indem Sie die Datei zur Analyse über das Portal für Beispielübermittlung einreichen. Achten Sie darauf, so viel Kontext wie möglich anzugeben, um zu erklären, warum die Datei böswillig ist.

Hinweis

Das regelmäßige Melden falsch positiver und negativer Ergebnisse trägt dazu bei, die Genauigkeit des Schadsoftwareerkennungssystems im Laufe der Zeit zu verbessern.