Setupantwort auf die Schadsoftwareüberprüfung

Richten Sie automatisierte Reaktionen ein, um schädliche Dateien zu verschieben oder zu entfernen bzw. unschädliche Dateien an ein anderes Ziel zu verschieben oder dort zu erfassen. Wählen Sie die bevorzugte Reaktionsoption aus, die zur Architektur Ihres Szenarios passt.

Mit der Malware-Überprüfung können Sie die Automatisierung Ihrer Antwort mithilfe der folgenden Scan-Ergebnisoptionen erstellen:

- Defender for Cloud-Sicherheitswarnungen

- Event Grid-Ereignisse

- Blobindextags

Tipp

Wir laden Sie ein, die Funktion zur Überprüfung von Schadsoftware in Defender for Storage in unserem Praxislab zu erkunden. Befolgen Sie die Anleitungen zum Ninja-Training, um eine detaillierte, schrittweise Anleitung zum Einrichten und Testen der End-to-End-Überprüfung der Schadsoftware zu erhalten, einschließlich der Konfiguration von Antworten auf Scan-Ergebnisse. Dies ist Teil des Projekts „Labs“, das Kunden dabei unterstützt, Microsoft Defender for Cloud zu nutzen und praktische Erfahrungen mit dessen Funktionen bereitzustellen.

Im Folgenden finden Sie einige Optionen, mit denen Sie Ihre Reaktion automatisieren können:

Blockieren des Zugriffs auf nicht überprüfte oder schädliche Dateien mithilfe von ABAC (Attribute-Based Access Control, attributbasierte Zugriffssteuerung)

Sie können den Zugriff auf schädliche und nicht überprüfte Dateien mit der ABAC-Autorisierung von Microsoft Entra blockieren. Dies ermöglicht es Ihnen, den bedingten Zugriff auf Blobs basierend auf den Überprüfungsergebnissen festzulegen und Anwendungen und Benutzer*innen den Zugriff auf nur überprüfte Dateien zu ermöglichen, die bereinigt sind.

Befolgen Sie zur Einrichtung die Anweisungen im folgenden Video.

Löschen oder Verschieben eines schädlichen Blobs

Sie können Code- oder Workflowautomatisierung verwenden, um schädliche Dateien zu löschen oder in Quarantäne zu verschieben.

Vorbereiten Ihrer Umgebung auf das Löschen oder Verschieben

Löschen der schädlichen Datei: Vor dem Einrichten des automatisierten Löschens wird empfohlen, vorläufiges Löschen für das Speicherkonto zu aktivieren. Dies ermöglicht das "Aufheben der Löschung" von Dateien bei Fehlalarmen oder wenn Sicherheitsexperten die schädlichen Dateien untersuchen möchten.

Verschieben der schädlichen Datei in Quarantäne – Sie können Dateien in einen dedizierten Speichercontainer oder ein dediziertes Speicherkonto verschieben, der oder das als "Quarantäne" betrachtet wird. Möglicherweise möchten Sie, dass nur bestimmte Benutzer, z. B. ein Sicherheitsadministrator oder ein SOC-Analyst, über die Berechtigung für den Zugriff auf diesen dedizierten Container oder das dedizierte Speicherkonto verfügen.

- Die Verwendung von Microsoft Entra ID zum Steuern des Zugriffs auf Blobspeicher wird als bewährte Methode angesehen. Um den Zugriff auf den dedizierten Quarantänespeichercontainer zu steuern, können Sie Rollenzuweisungen auf Containerebene mithilfe der rollenbasierten Zugriffssteuerung (Role-Based Access Control, RBAC) von Microsoft Entra verwenden. Benutzende mit Berechtigungen auf Speicherkontoebene können möglicherweise weiterhin auf den "Quarantäne"-Container zugreifen. Sie können deren Berechtigungen entweder auf Containerebene bearbeiten oder einen anderen Ansatz wählen und die schädliche Datei in ein dediziertes Speicherkonto verschieben.

- Wenn Sie andere Methoden wie SAS-Token (Shared Access Signatures) für das geschützte Speicherkonto verwenden müssen, empfiehlt es sich, schädliche Dateien in ein anderes Speicherkonto (Quarantäne) zu verschieben. Anschließend empfiehlt es sich, Microsoft Entra nur die Berechtigung für den Zugriff auf das Quarantäne-Speicherkonto zu erteilen.

Einrichten der Automatisierung

Option 1: Logik-App, basierend auf Microsoft Defender for Cloud-Sicherheitswarnungen

Auf Logik-App basierende Reaktionen sind ein einfacher Ansatz ohne Code zum Einrichten der Reaktion. Die Antwortzeit ist jedoch langsamer als beim ereignisgesteuerten codebasierten Ansatz.

Stellen Sie die Azure Resource Manager (ARM)-Vorlage DeleteBlobLogicApp mithilfe des Azure-Portals bereit.

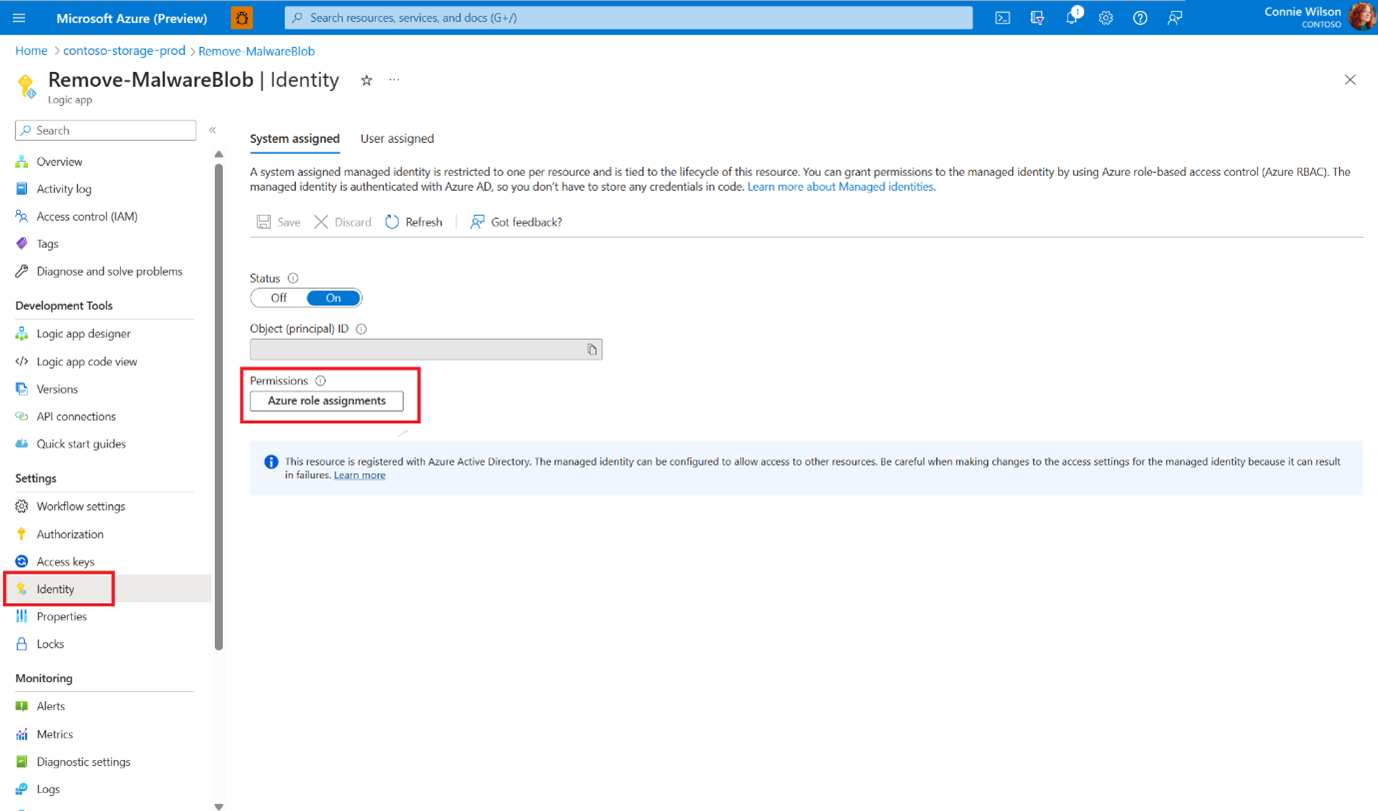

Wählen Sie die von Ihnen bereitgestellte Logik-App aus.

Um zuzulassen, dass die Logik-App Blobs aus Ihrem Speicherkonto löscht, fügen Sie eine Rollenzuweisung hinzu:

Navigieren Sie im Seitenmenü zu Identität, und wählen Sie Azure-Rollenzuweisungen aus.

Fügen Sie eine Rollenzuweisung auf Abonnementebene mit der Rolle Mitwirkender an Storage-Blobdaten hinzu.

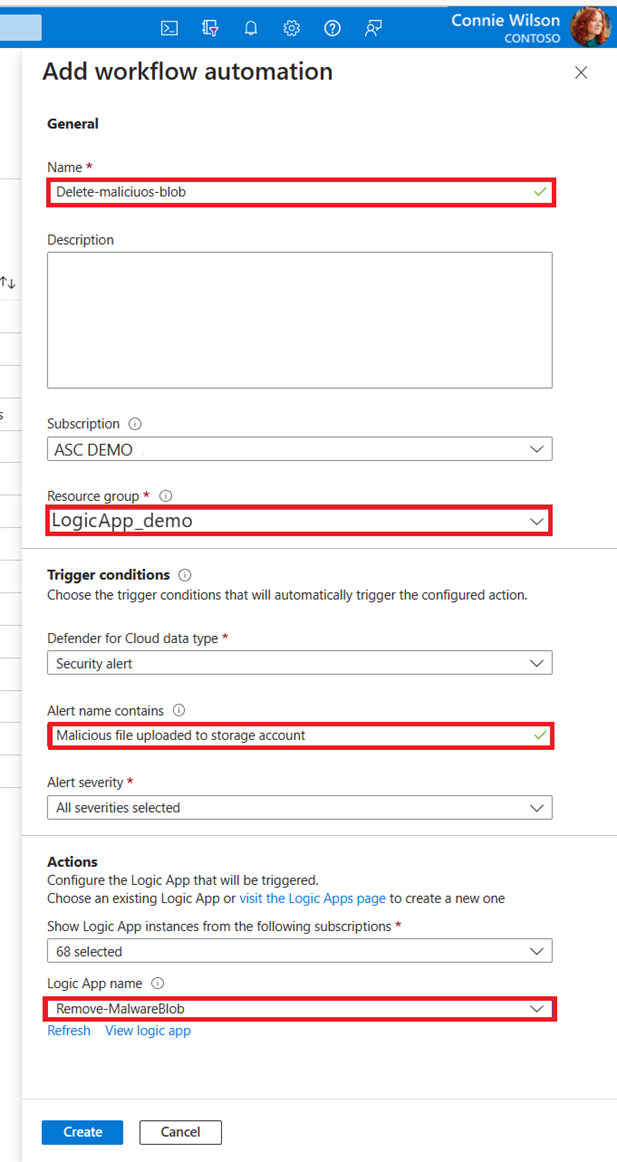

Erstellen Sie die Workflowautomatisierung für Microsoft Defender for Cloud-Warnungen:

- Navigieren Sie zu Microsoft Defender for Cloud im Azure-Portal.

- Navigieren Sie im Seitenmenü zu Workflowautomatisierung.

- Fügen Sie einen neuen Workflow hinzu: Wählen Sie im Feld Warnungsname enthält die Option In das Speicherkonto hochgeladene schädliche Datei und dann im Abschnitt Aktionen Ihre Logik-App aus.

- Klicken Sie auf Erstellen.

Option 2: Funktions-App, basierend auf Event Grid-Ereignissen

Eine Funktions-App bietet Hochleistung bei einer Antwortzeit mit geringer Latenz.

Erstellen Sie eine Funktions-App in derselben Ressourcengruppe wie Ihr geschütztes Speicherkonto.

Fügen Sie eine Rollenzuweisung für die Identität der Funktions-App hinzu.

Navigieren Sie im Seitenmenü zu Identität, stellen Sie sicher, dass der Identitätsstatus Systemseitig zugewiesenaktiviert ist, und wählen Sie Azure-Rollenzuweisungen aus.

Fügen Sie eine Rollenzuweisung auf Abonnement- oder Speicherkontoebene mit der Rolle Mitwirkender an Storage-Blobdaten hinzu.

Nutzen Sie Event Grid-Ereignisse, und verbinden Sie eine Azure Function-Instanz als Endpunkttyp.

Beim Schreiben des Azure Function-Codes können Sie unser vordefiniertes Funktionsbeispiel MoveMaliciousBlobEventTrigger verwenden, oder Ihren eigenen Code schreiben, um den Blob an eine andere Stelle zu kopieren und dann aus der Quelle zu löschen.

Für jedes Überprüfungsergebnis wird ein Ereignis gemäß dem folgenden Schema gesendet.

Struktur der Ereignismeldung

Die Ereignismeldung ist ein JSON-Objekt, das Schlüssel-Wert-Paare enthält, die detaillierte Informationen zu einem Ergebnis der Schadsoftwareüberprüfung bereitstellen. Hier sehen Sie eine Aufschlüsselung der einzelnen Schlüssel in der Ereignismeldung:

id: Eindeutiger Bezeichner für das Ereignis.

subject: Eine Zeichenfolge, die den Ressourcenpfad des überprüften Blobs (Datei) im Speicherkonto beschreibt.

data: Ein JSON-Objekt, das zusätzliche Informationen zum Ereignis enthält:

correlationId: Ein eindeutiger Bezeichner, der verwendet werden kann, um mehrere Ereignisse in Zusammenhang mit derselben Überprüfung zu korrelieren.

blobUri: Der URI des überprüften Blobs (Datei) im Speicherkonto.

eTag: Das ETag des überprüften Blobs (Datei).

scanFinishedTimeUtc: Der UTC-Zeitstempel, bei dem die Überprüfung abgeschlossen wurde.

scanResultType: Das Ergebnis der Überprüfung, z. B. Bösartig oder Keine Bedrohungen gefunden.

scanResultDetails: Ein JSON-Objekt, das Details zum Überprüfungsergebnis enthält:

malwareNamesFound: Ein Array von Schadsoftwarenamen, die in der überprüften Datei gefunden wurden.

sha256: Der SHA-256-Hast der überprüften Datei.

eventType: Eine Zeichenfolge, die den Typ des Ereignisses angibt, in diesem Fall Microsoft.Security.MalwareScanningResult.

dataVersion: Die Versionsnummer des Datenschemas.

metadataVersion: Die Versionsnummer des Metadatenschemas.

eventTime: Der UTC-Zeitstempel, bei dem das Ereignis generiert wurde.

topic: Der Ressourcenpfad des Event Grid-Themas, zu dem das Ereignis gehört.

Hier sehen Sie ein Beispiel für eine Ereignismeldung:

{

"id": "aaaa0000-bb11-2222-33cc-444444dddddd",

"subject": "storageAccounts/<storage_account_name>/containers/app-logs-storage/blobs/EICAR - simulating malware.txt",

"data": {

"correlationId": "aaaa0000-bb11-2222-33cc-444444dddddd",

"blobUri": "https://<storage_account_name>.blob.core.windows.net/app-logs-storage/EICAR - simulating malware.txt",

"eTag": "0x000000000000000",

"scanFinishedTimeUtc": "2023-05-04T11:31:54.0481279Z",

"scanResultType": "Malicious",

"scanResultDetails": {

"malwareNamesFound": [

"DOS/EICAR_Test_File"

],

"sha256": "AA11BB22CC33DD44EE55FF66AA77BB88CC99DD00"

}

},

"eventType": "Microsoft.Security.MalwareScanningResult",

"dataVersion": "1.0",

"metadataVersion": "1",

"eventTime": "2023-05-04T11:31:54.048375Z",

"topic": "/subscriptions/<subscription_id>/resourceGroups/<resource_group_name>/providers/Microsoft.EventGrid/topics/<event_grid_topic_name>"

}

Wenn Sie die Struktur der Ereignisnachricht verstehen, können Sie relevante Informationen über das Ergebnis der Schadsoftwareüberprüfung extrahieren und entsprechend verarbeiten.

Informieren Ihrer Anwendungen und Datenflüsse über die Überprüfungsergebnisse von Malware-Überprüfungen

Die Malware-Überprüfung erfolgt nahezu in Echtzeit, und normalerweise gibt es ein kleines Zeitfenster zwischen dem Zeitpunkt des Uploads und dem Zeitpunkt der Überprüfung. Da es sich um einen Nicht-Compute-Speicher handelt, besteht kein Risiko, dass schädliche Dateien in Ihrem Speicher ausgeführt werden. Das Risiko besteht darin, dass Benutzer oder Anwendungen auf schädliche Dateien zugreifen und diese in der gesamten Organisation verbreiten.

Es gibt einige Methoden, um Ihre Anwendungen und Datenflüsse auf die Ergebnisse der Überprüfung von Schadsoftware aufmerksam zu machen. Diese Methoden stellen sicher, dass auf Dateien nicht zugegriffen werden kann oder sie verarbeitet werden können, bevor die Überprüfung abgeschlossen ist, Scan-Ergebnisse verwendet werden und entsprechende Aktionen basierend auf diesen Ergebnissen ausgeführt werden.

Anwendungen erfassen Daten basierend auf dem Scanergebnis

Option 1: Apps, die "Indextag" vor der Verarbeitung überprüfen

Eine Möglichkeit zum Abrufen erfasster Daten besteht darin, alle Anwendungen zu aktualisieren, die auf das Speicherkonto zugreifen. Jede Anwendung überprüft das Scanergebnis für jede Datei, und wenn das Scanergebnis des Indextags des Blobs keine Bedrohungen gefunden lautet, liest die Anwendung das Blob.

Option 2: Verbinden Ihrer Anwendung mit einem Webhook in Event Grid-Ereignissen

Sie können Ihre Anwendung mit einem Webhook in Event Grid-Ereignissen verbinden und diese Ereignisse verwenden, um die relevanten Prozesse für Dateien auszulösen, bei denen keine Bedrohungen gefunden wurden. Erfahren Sie mehr über die Verwendung der Webhook-Ereignisübermittlung und die Überprüfung Ihres Endpunkts.

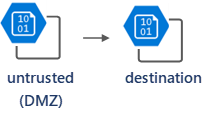

Verwenden eines zwischengeschalteten Speicherkontos als DMZ

Sie können ein zwischengeschaltetes Speicherkonto für nicht vertrauenswürdige Inhalte (DMZ) einrichten und Datenverkehr direkt in die DMZ hochladen. Aktivieren Sie im nicht vertrauenswürdigen Speicherkonto die Malware-Überprüfung, und verbinden Sie Event Grid und die Funktions-App, um nur überprüfte Blobs mit dem Ergebnis "keine Bedrohung gefunden" in das Zielspeicherkonto zu verschieben.

Nächster Schritt

Erfahren Sie, wie die Ergebnisse von Überprüfungen auf Schadsoftware in Microsoft Defender for Storage zu verstehen sind.