Aktivieren des API-Sicherheitsstatus mit Defender CSPM

Der Defender CSPM-Plan (Cloud Security Posture Management) in Microsoft Defender for Cloud bietet Ihnen umfassende Erkenntnisse über Ihre APIs in Azure API Management. Er hilft Ihnen, die API-Sicherheit zu verbessern, indem Sie Fehlkonfigurationen und Sicherheitsrisiken aufdecken. In diesem Artikel wird erläutert, wie Sie die API-Sicherheitsstatusverwaltung in Ihrem Defender CSPM-Plan aktivieren und die Sicherheit Ihrer APIs bewerten. Defender CSPM integriert APIs ohne Agent und führt regelmäßige Überprüfungen auf Risiken und die Offenlegung vertraulicher Daten durch. Der Dienst bietet priorisierte Risikoerkenntnisse und -entschärfung durch die Analyse von API-Angriffspfaden und Sicherheitsempfehlungen.

Voraussetzungen

- Weitere Informationen finden Sie unter Verbessern des API-Sicherheitsstatus (Vorschau).

- Sie benötigen ein Microsoft Azure -Abonnement. Registrieren Sie sich für ein kostenloses Abonnement, falls Sie noch keins besitzen.

- Aktivieren von Defender for Cloud in Ihrem Azure-Abonnement.

- Aktivieren Sie Defender Cloud Security Posture Management (CSPM) in Ihrem Azure-Abonnement.

- Der Abonnementbesitzer muss den CSPM-Plan aktivieren, damit Sie Zugriff auf alle Features erhalten.

- Stellen Sie sicher, dass die APIs, die Sie schützen möchten, in Azure API Management veröffentlicht werden. Befolgen Sie die Anweisungen zum Einrichten von Azure API Management.

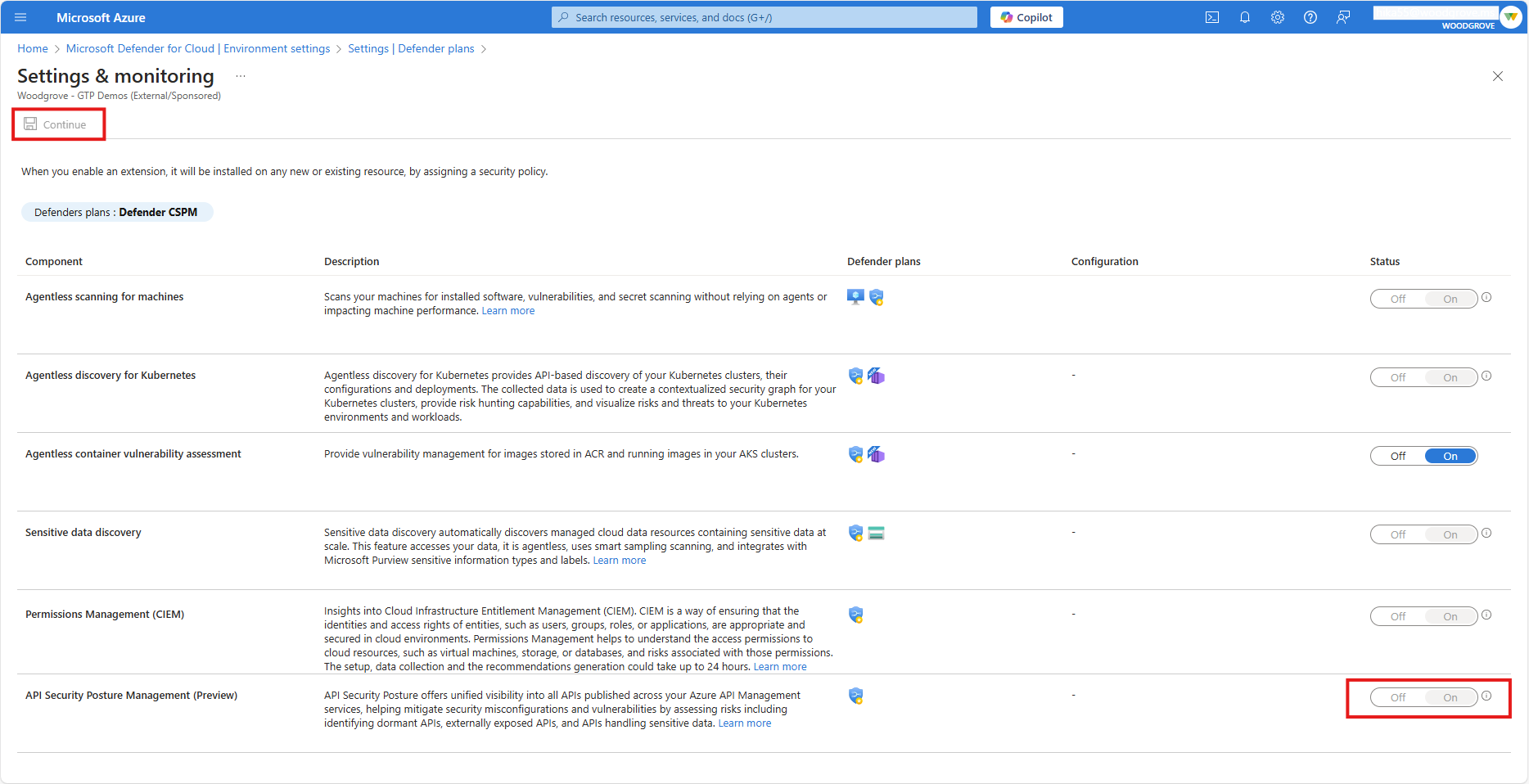

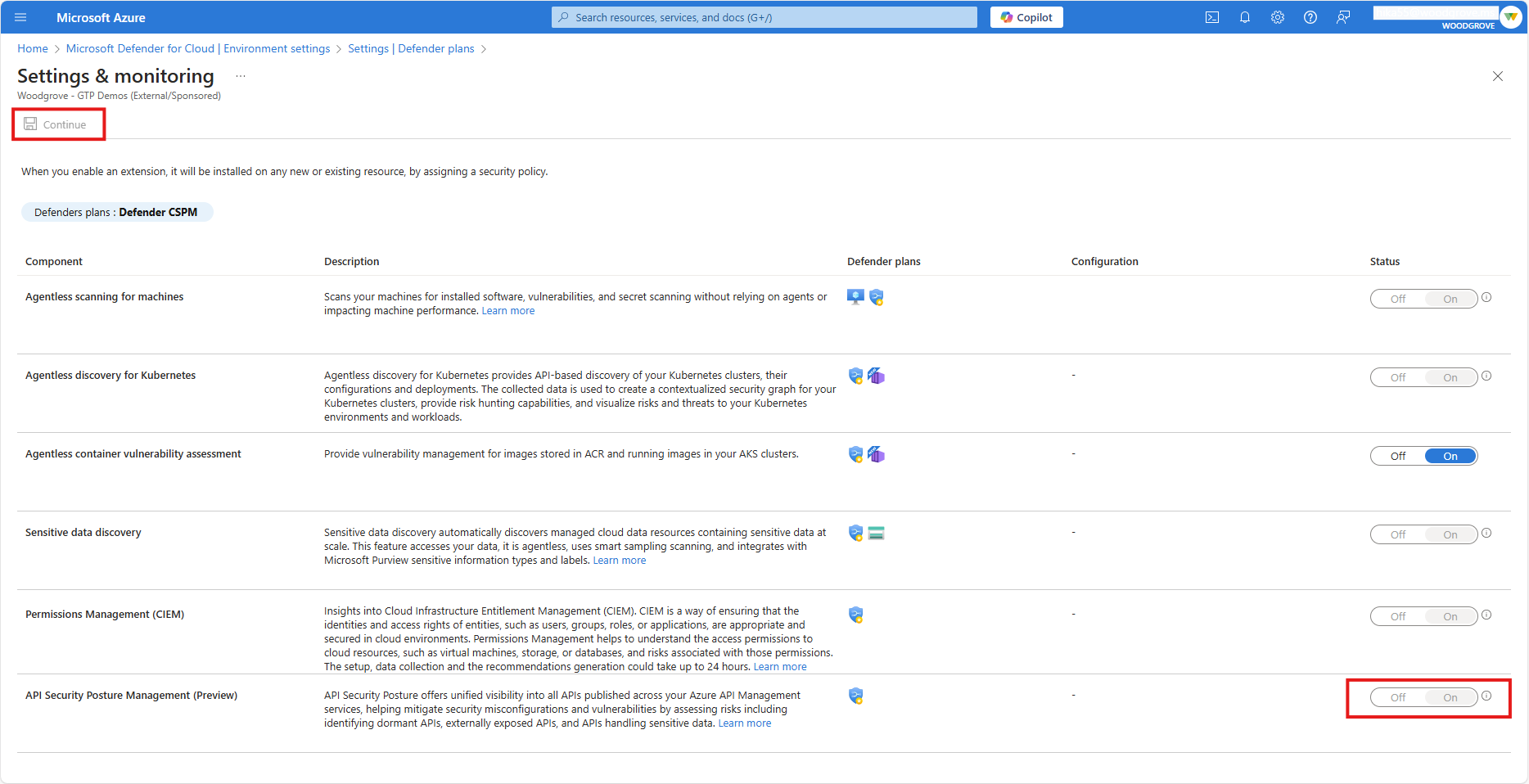

Aktivieren der Erweiterung für die API-Sicherheitsstatusverwaltung

Melden Sie sich beim Azure-Portal an.

Suchen Sie nach Microsoft Defender für Cloud und wählen Sie es aus.

Navigieren Sie zu Umgebungseinstellungen.

Wählen Sie das relevante Abonnement im Geltungsbereich aus.

Navigieren Sie zum Defender CSPM-Plan, und wählen Sie Einstellungen aus.

Aktivieren Sie API-Sicherheitsstatusverwaltung (Vorschau).

Wählen Sie Speichern.

Es wird eine Bestätigungsbenachrichtigung angezeigt, dass die Einstellungen erfolgreich gespeichert wurden. Nach der Aktivierung beginnt das Onboarding der APIs, die innerhalb weniger Stunden in Ihrem Defender for Cloud-Bestand angezeigt werden.

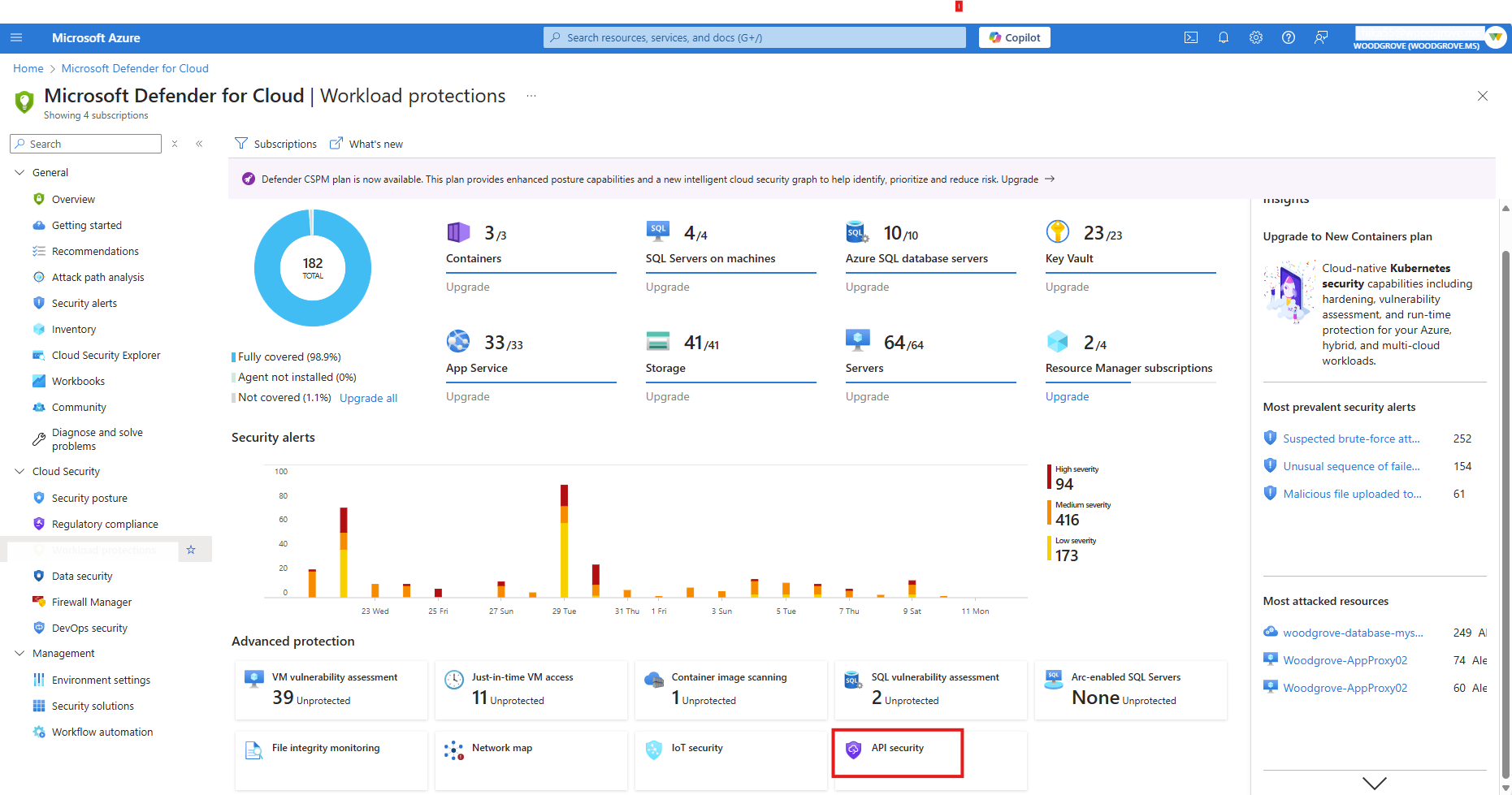

Anzeigen des API-Bestands

APIs, die in den Defender CSPM-Plan integriert wurden, werden im API-Sicherheitsdashboard unter Workloadschutz und in Microsoft Defender for Cloud unter Bestand angezeigt.

Navigieren Sie im Menü von Defender for Cloud zum Abschnitt „Cloudsicherheit“, und wählen Sie unter Erweiterter Workloadschutz die Option API-Sicherheit aus.

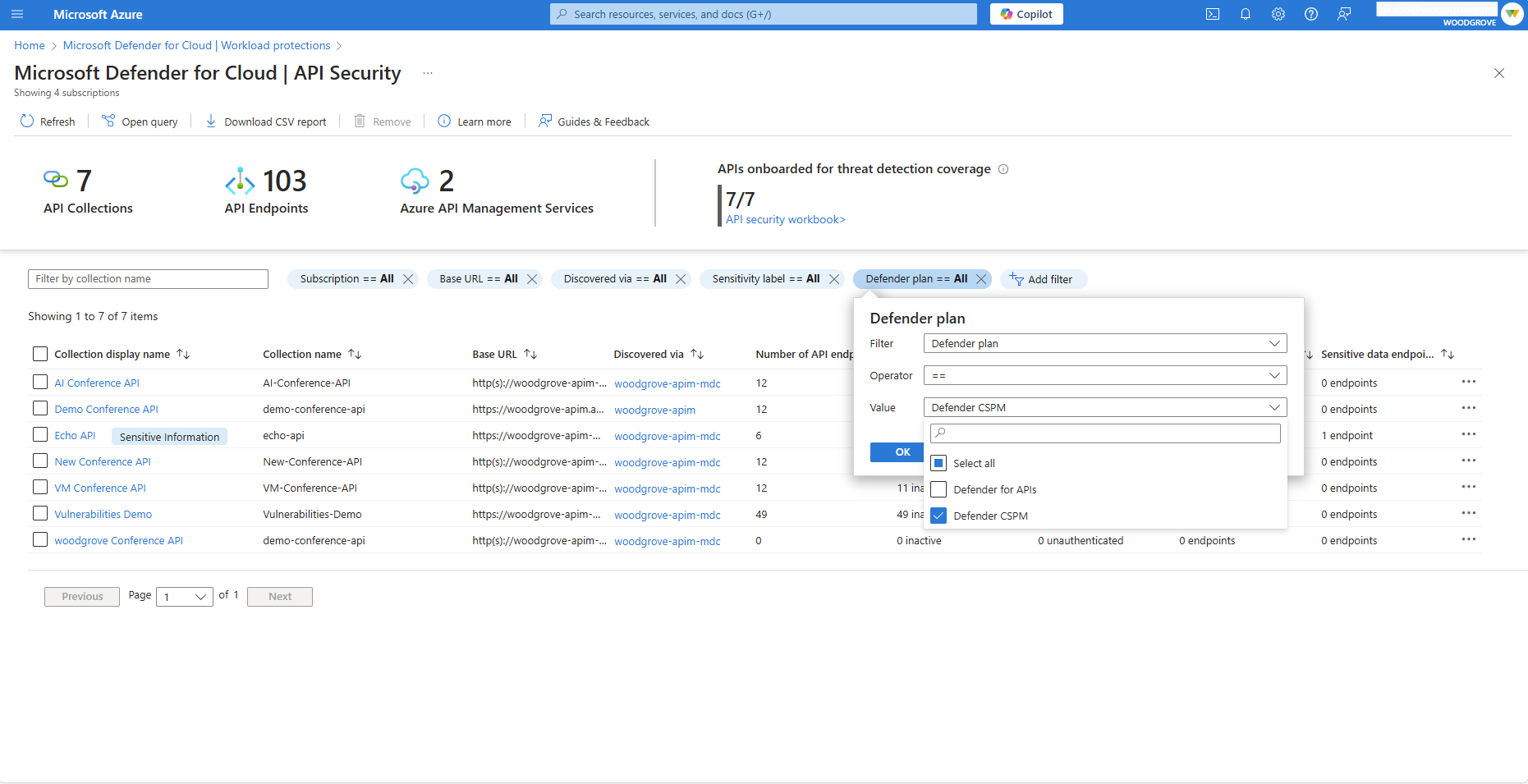

Auf dem Dashboard wird die Anzahl eingebundener APIs angezeigt, aufgeschlüsselt nach API-Sammlungen, Endpunkten und Azure API Management-Diensten. Es enthält eine Zusammenfassung der APIs, die für Sicherheit durch Bedrohungserkennung mit dem Defender für APIs-Plan zum Workloadschutz integriert wurden.

Um APIs anzuzeigen, die in den Defender CSPM-Plan für den Statusschutz integriert wurden, wenden Sie den Filter Defender-Plan == Defender CSPM an.

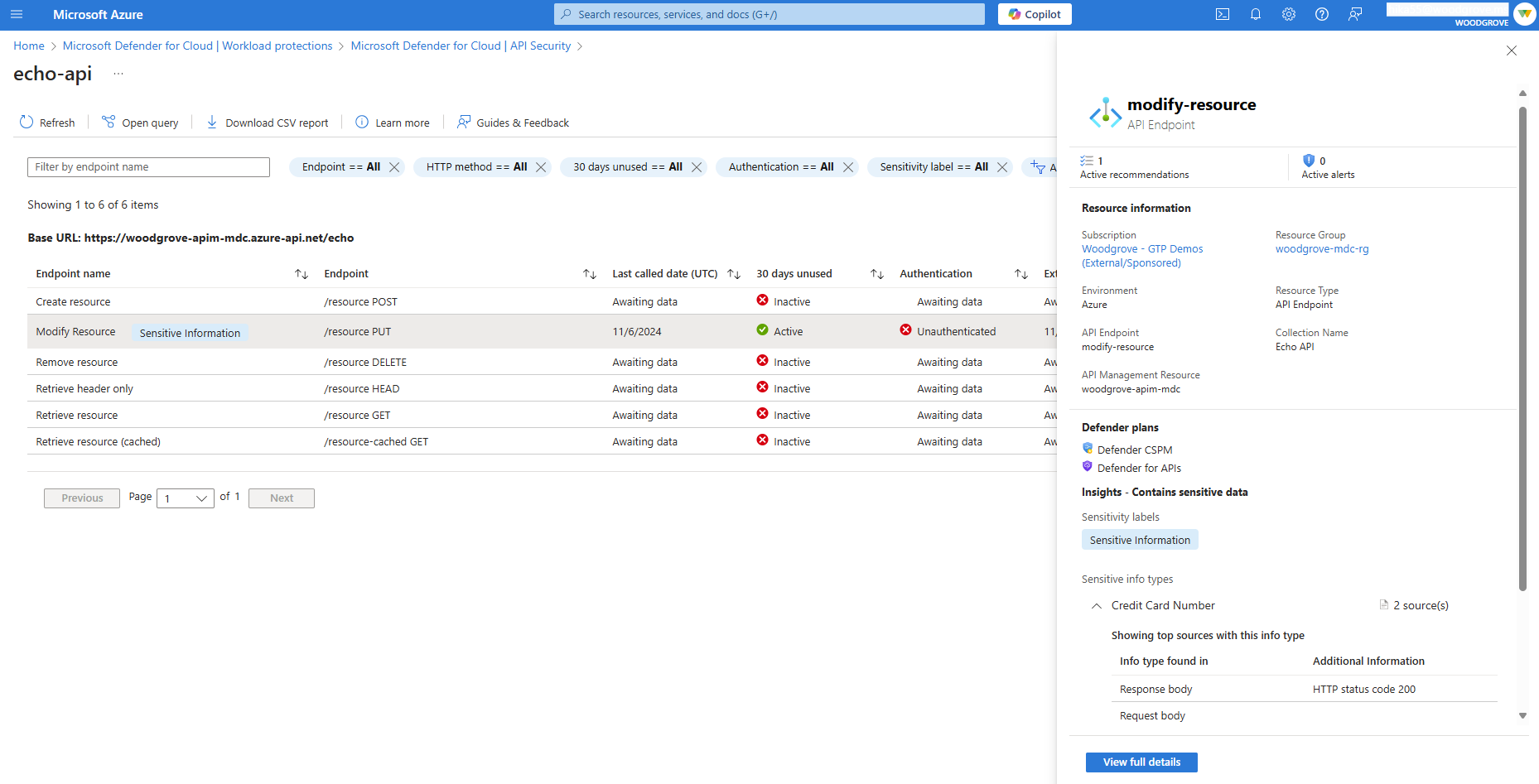

Zeigen Sie auf der Seite der API-Sammlung Detailinformationen an, um Sicherheitserkenntnisse für bestimmte API-Vorgänge zu überprüfen. Diese werden im Kontextbereich an der Seite angezeigt, nachdem Sie den gewünschten API-Vorgang ausgewählt haben.

Detaillierte Erkenntnisse zu API-Endpunkten

- Typ vertraulicher Informationen: stellt Details zu den vertraulichen Informationen bereit, die in API-URL-Pfaden, Abfrageparametern, Anforderungstexten und Antworttexten basierend auf unterstützten Datentypen verfügbar gemacht werden, sowie die Quelle des gefundenen Informationstyps.

- Zusätzliche Informationen: Im Fall von API-Antworttexten wird angezeigt, welche HTTP-Antwortcodes vertrauliche Informationen enthielten (z. B. 2xx, 3xx, 4xx).

Überprüfen Sie die Erkenntnisse zum API-Sicherheitsstatus zusammen mit Ihrem API-Bestand auf der Benutzeroberfläche des Microsoft Defender for Cloud-Bestands.

Hinweis

Damit API-Ressourcen im Bestand von Microsoft Defender for Cloud angezeigt werden, muss die Azure Policy-Richtlinie für API Management aktiviert und zugewiesen werden.

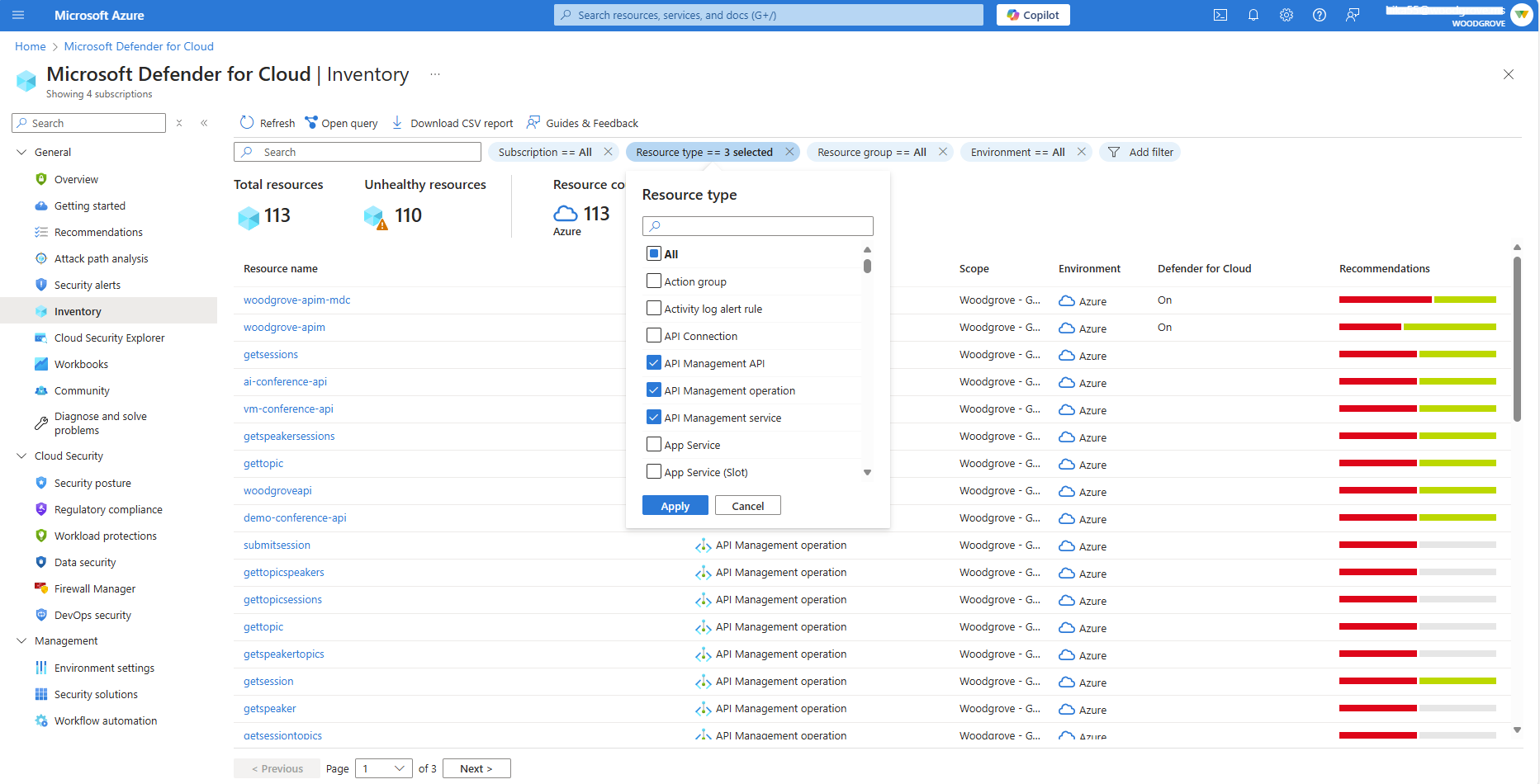

Navigieren Sie zum Microsoft Defender for Cloud-Menü, und wählen Sie Bestand aus.

Wenden Sie auf der Seite Bestand Filter an, indem Sie zunächst Ressourcentypen und dann API Management-API, API Management-Vorgang und API Management-Dienst auswählen, um alle API-Ressourcen anzuzeigen.

Untersuchen von API-Sicherheitsempfehlungen

API-Endpunkte werden kontinuierlich auf Fehlkonfigurationen und Sicherheitsrisiken überprüft, zu denen auch Authentifizierungsfehler und inaktiven APIs gehören. Sicherheitsempfehlungen werden mit den damit verbundenen Risikofaktoren wie dem der externen Offenlegung und der Vertraulichkeit von Daten generiert. Der Schweregrad der Sicherheitsempfehlungen wird basierend auf diesen Risikofaktoren berechnet. Weitere Informationen finden Sie unter Risikobasierte Sicherheitsempfehlungen.

So untersuchen Sie Ihre API-Sicherheitsstatusempfehlungen

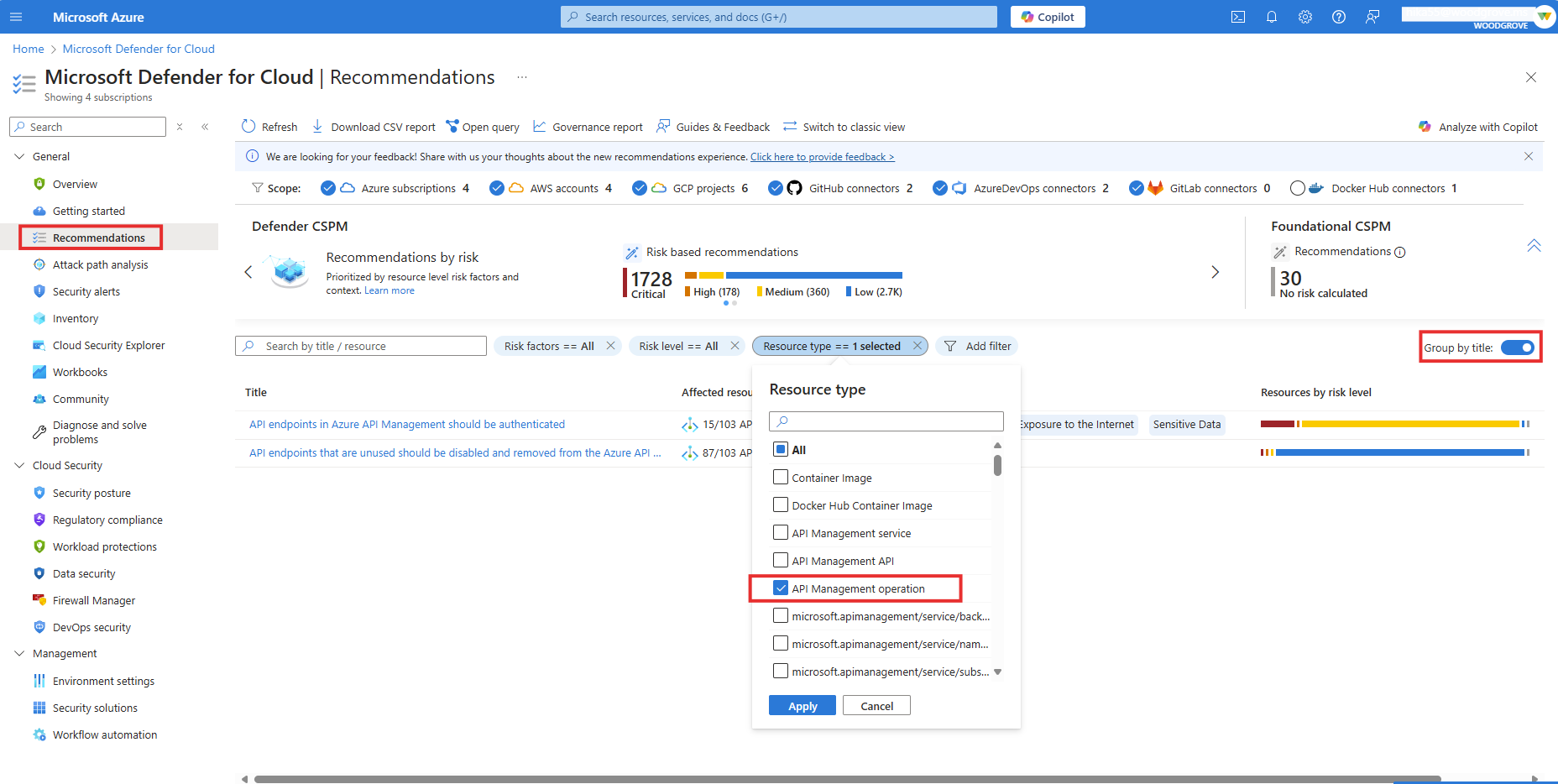

Navigieren Sie zum Hauptmenü von Defender for Cloud, und wählen Sie Empfehlungen aus.

Aktivieren Sie Nach Titel gruppieren, wenden Sie den Filter Ressourcentyp an, und wählen Sie API Management-Vorgang aus.

Überprüfen Sie die Sicherheitsempfehlungen, die betroffenen Ressourcen, die Risikofaktoren und die Risikostufen. Ergreifen Sie Maßnahmen, um die Risiken für den API-Status zu korrigieren.

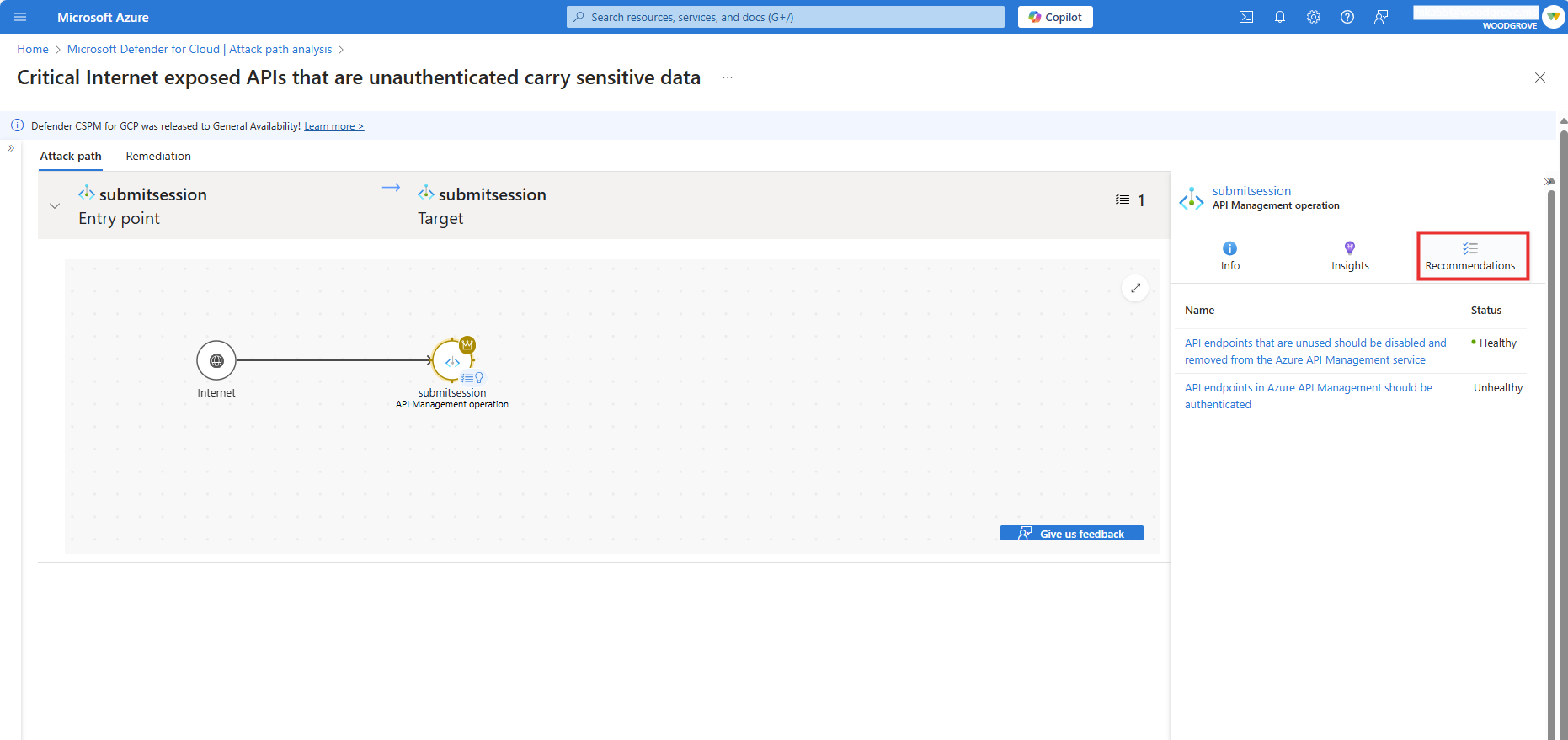

Erkunden von API-Risiken und -Korrekturen mit der Analyse des Angriffspfads

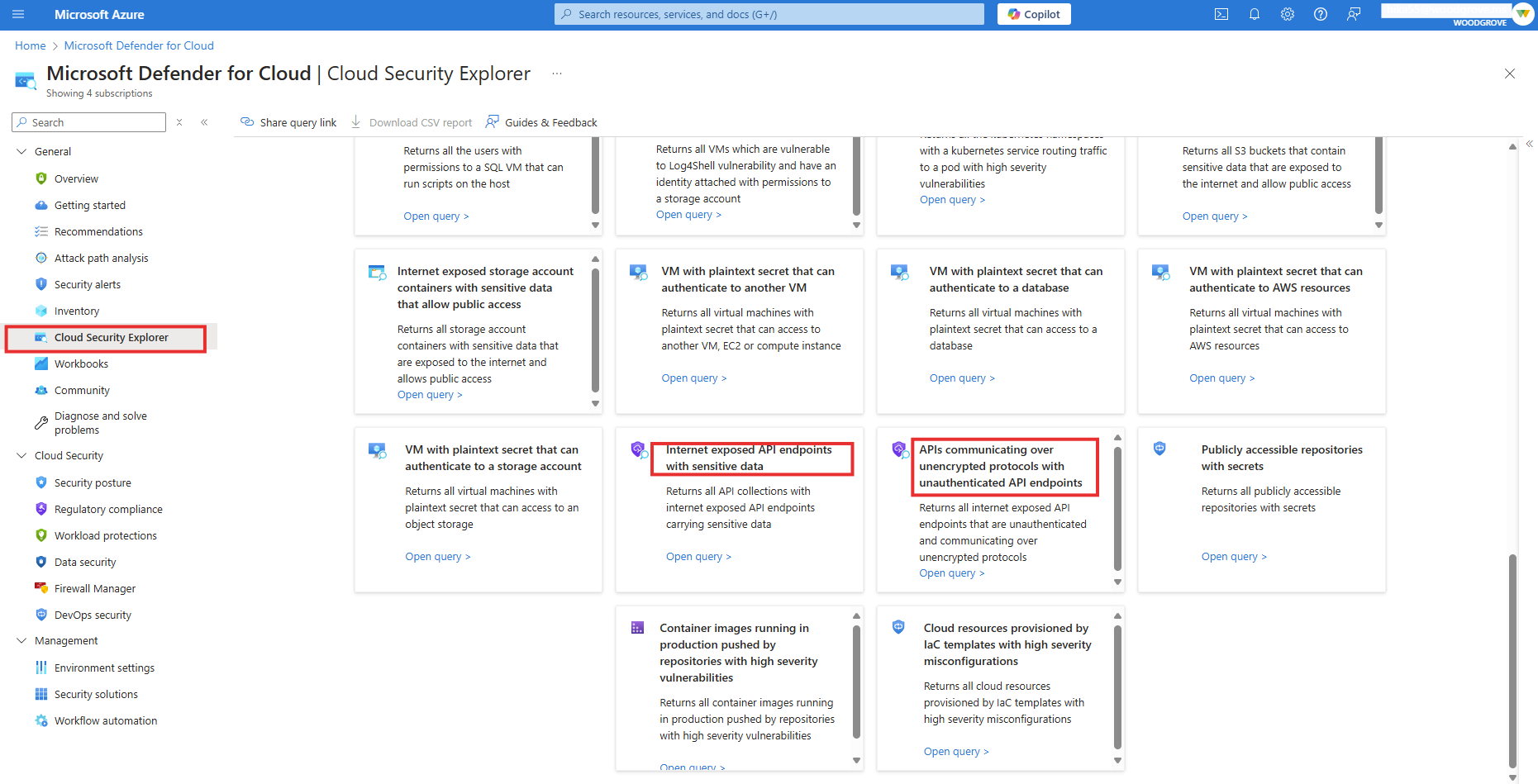

Mit dem Cloudsicherheits-Explorer können Sie potenzielle Sicherheitsrisiken in Ihrer Cloudumgebung identifizieren, indem Sie das Cloudsicherheitsdiagramm abfragen.

Melden Sie sich beim Azure-Portal an.

Navigieren Sie zu Microsoft Defender for Cloud>Cloudsicherheits-Explorer.

Verwenden Sie die integrierte Abfragevorlage, um APIs mit Sicherheitserkenntnissen schnell zu identifizieren.

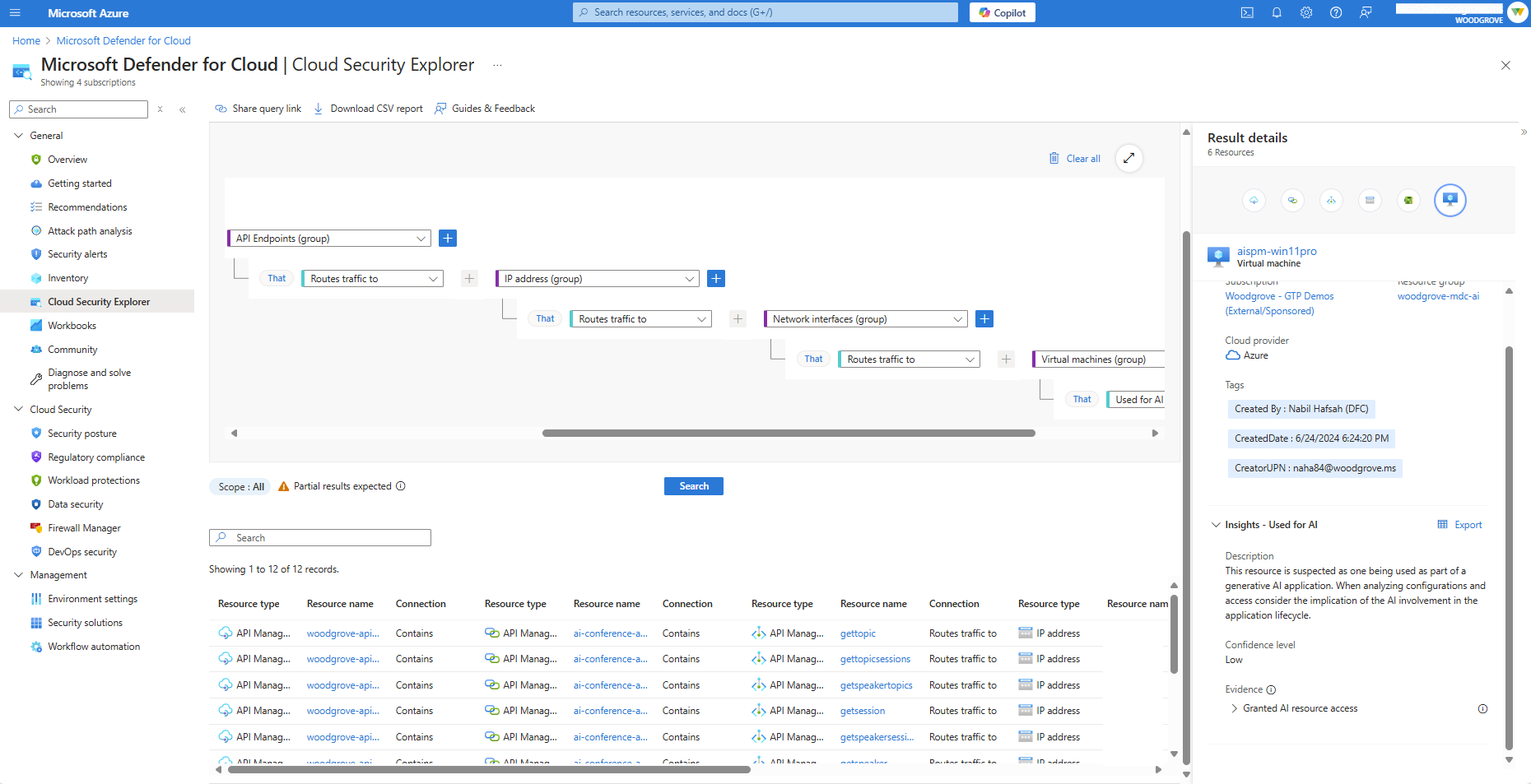

Erstellen Sie alternativ eine benutzerdefinierte Abfrage mit dem Cloudsicherheits-Explorer, um API-Risiken zu finden und API-Endpunkte anzuzeigen, die mit Back-End-Computeressourcen oder dem Datenspeicher verbunden sind. So können Sie beispielsweise API-Endpunkte anzeigen, die Datenverkehr an VMs mit einem Sicherheitsrisiko für Remotecodeausführungen weiterleiten.

Die Angriffspfadanalyse in Defender for Cloud betrifft Sicherheitsprobleme, die eine direkte Bedrohung für Ihre Cloudanwendungen und -umgebungen darstellen. Identifizieren und korrigieren Sie API-gesteuerte Angriffspfade, um Ihre kritischsten API-Risiken zu beheben, die Ihre Organisation erheblich gefährden könnten.

Wechseln Sie im Defender for Cloud-Menü zur Angriffspfadanalyse.

Filtern Sie nach dem Ressourcentyp API Management-Vorgang, um API-bezogene Angriffspfade zu untersuchen.

Zeigen Sie die Sicherheitsempfehlungen für Ihre API-Endpunkte im Geltungsbereich an, und wenden Sie die Empfehlungen an, um APIs mit Angriffsflächen mit einem hohen Risiko zu schützen.

Offboarding des API-Sicherheitsstatusschutzes durchführen

Für APIs im Defender CSPM-Plan ist kein separates Offboarding möglich. Wenn Sie alle APIs aus dem Defender CSPM-Plan entfernen möchten, wechseln Sie zur Einstellungsseite für den Defender CSPM-Plan, und deaktivieren Sie die API-Statuserweiterung.

Zugehöriger Inhalt

- Überwachen Sie API-Bedrohungen mithilfe des Workloadschutzes von Defender für APIs.