Injektionsmethode „Express“ für virtuelle Netzwerke

GILT FÜR: Azure Data Factory

Azure Data Factory  Azure Synapse Analytics

Azure Synapse Analytics

Tipp

Testen Sie Data Factory in Microsoft Fabric, eine All-in-One-Analyselösung für Unternehmen. Microsoft Fabric deckt alle Aufgaben ab, von der Datenverschiebung bis hin zu Data Science, Echtzeitanalysen, Business Intelligence und Berichterstellung. Erfahren Sie, wie Sie kostenlos eine neue Testversion starten!

Hinweis

Das Feature für die Expresseinschleusung in virtuelle Netzwerke wird derzeit in den folgenden Regionen nicht für die SSIS Integration Runtime unterstützt:

- „Jio Indien, Westen“ oder „Schweiz, Westen“

- „US Gov Texas“ oder „US Gov Arizona“

- „China, Norden 2“ oder „China, Osten 2“

Wenn Sie SQL Server Integration Services (SSIS) in Azure Data Factory (ADF) oder Synapse Pipelines verwenden, gibt es zwei Methoden, um Ihre Azure-SSIS Integration Runtime (IR) mit einem virtuellen Netzwerk zu verbinden: Standard und Express. Wenn Sie die Express-Methode verwenden, müssen Sie Ihr virtuelles Netzwerk so konfigurieren, dass es folgende Anforderungen erfüllt:

Stellen Sie sicher, dass Microsoft.Batch ein registrierter Ressourcenanbieter im Azure-Abonnement mit dem virtuellen Netzwerk ist, mit dem Ihre Azure-SSIS IR verknüpft werden soll. Ausführliche Anleitungen finden Sie im Abschnitt Registrieren von Azure Batch als Ressourcenanbieter.

Stellen Sie sicher, dass es in Ihrem virtuellen Netzwerk keine Ressourcensperre gibt.

Wählen Sie ein geeignetes Subnetz in dem virtuellen Netzwerk aus, mit dem Ihre Azure-SSIS IR verknüpft werden soll. Weitere Informationen finden Sie im folgenden Abschnitt Auswählen eines Subnetzes.

Stellen Sie sicher, dass der Benutzer, der Azure-SSIS IR erstellt, die erforderlichen Berechtigungen für die rollenbasierte Zugriffssteuerung (Role-Based Access Control, RBAC) zum Beitreten zum virtuellen Netzwerk/Subnetz erhält, um dem virtuellen Netzwerk/Teilnetz beizutreten. Weitere Informationen finden Sie im folgenden Abschnitt Auswählen von Berechtigungen für virtuelle Netzwerke.

Je nach Ihrem spezifischen Szenario können Sie optional die folgenden Einstellungen konfigurieren:

Wenn Sie eine statische öffentliche IP-Adresse für den ausgehenden Datenverkehr Ihrer Azure-SSIS IR verwenden möchten, finden Sie weitere Informationen im folgenden Abschnitt Konfigurieren einer statischen öffentlichen IP-Adresse.

Wenn Sie Ihren eigenen DNS-Server (Domain Name System) im virtuellen Netzwerk verwenden möchten, finden Sie weitere Informationen im folgenden Abschnitt Konfigurieren eines benutzerdefinierten DNS-Servers.

Wenn Sie eine Netzwerksicherheitsgruppe (NSG) verwenden möchten, um den ausgehenden Datenverkehr im Subnetz einzuschränken, finden Sie weitere Information im folgenden Abschnitt Konfigurieren einer NSG.

Wenn Sie benutzerdefinierte Routen (User-Defined Routes, UDRs) verwenden möchten, um ausgehenden Datenverkehr zu überwachen/zu überprüfen, finden Sie weitere Informationen im folgenden Abschnitt Konfigurieren von UDRs.

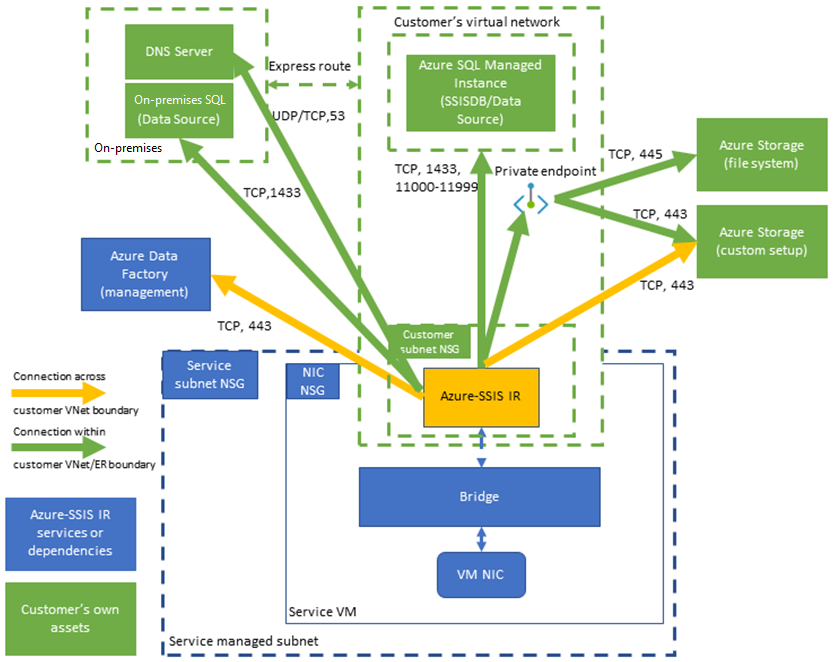

Dieses Diagramm veranschaulicht die für die Azure-SSIS IR erforderlichen Verbindungen:

Auswählen eines Subnetzes

Zum Aktivieren der Expresseinschleusung virtueller Netzwerke müssen Sie ein geeignetes Subnetz auswählen, mit dem Ihre Azure-SSIS IR verknüpft werden soll:

Wählen Sie nicht das GatewaySubnet aus, da es Gateways für virtuelle Netzwerke vorbehalten ist.

Stellen Sie sicher, dass das ausgewählte Subnetz über IP-Adressen für mindestens die doppelte Anzahl Ihrer Azure-SSIS IR-Knoten verfügt. Diese sind erforderlich, um Unterbrechungen beim Rollout von Patches/Upgrades für Ihre Azure-SSIS IR zu vermeiden. Azure reserviert auch einige IP-Adressen, die nicht in allen Subnetzen verwendet werden können. Die erste und letzte IP-Adresse werden für Protokollkonformität reserviert, während drei weitere Adressen für Azure-Dienste reserviert werden. Weitere Informationen finden Sie im Abschnitt Einschränkungen für Subnetz-IP-Adressen.

Verwenden Sie kein Subnetz, das ausschließlich von anderen Azure-Diensten genutzt wird (z. B. Azure SQL Managed Instance, App Service usw.).

Das ausgewählte Subnetz muss an den Dienst Microsoft.Batch/batchAccounts delegiert werden. Weitere Informationen finden Sie im Artikel Übersicht über die Subnetzdelegierung. Ausführliche Anleitungen finden Sie im Abschnitt Delegieren eines Subnetzes an Azure Batch.

Auswählen von virtuellen Netzwerkberechtigungen

Um die standardmäßige Einschleusung virtueller Netzwerke zu aktivieren, müssen dem Benutzer, der Azure-SSIS IR erstellt, die erforderlichen RBAC-Berechtigungen zum Verknüpfen des virtuellen Netzwerks/Subnetzes erteilt werden. Sie haben zwei Möglichkeiten:

Verwenden Sie die integrierte Rolle Netzwerkmitwirkender. Diese Rolle umfasst die Berechtigung Microsoft.Network/*, die jedoch einen größeren Umfang als erforderlich hat.

Erstellen Sie eine benutzerdefinierte Rolle, die nur die erforderliche Berechtigung Microsoft.Network/virtualNetworks/subnets/join/action enthält.

Ausführliche Anleitungen finden Sie im Abschnitt Erteilen von Berechtigungen für virtuelle Netzwerke.

Konfigurieren einer statischen öffentlichen IP-Adresse

Wenn Sie eine statische öffentliche IP-Adresse für den ausgehenden Datenverkehr Ihrer Azure-SSIS IR verwenden möchten, damit Sie sie für Ihre Firewalls zulassen können, müssen Sie die Netzwerkadressenübersetzung (Network Address Translation, NAT) des virtuellen Netzwerks konfigurieren, um sie einrichten zu können.

Konfigurieren eines benutzerdefinierten DNS-Servers

Wenn Sie Ihren eigenen DNS-Server im virtuellen Netzwerk verwenden möchten, um Ihre privaten Hostnamen aufzulösen, stellen Sie sicher, dass er auch globale Azure-Hostnamen auflösen kann (z. B. Ihre Azure Blob Storage namens <your storage account>.blob.core.windows.).

Es wird empfohlen, ihren eigenen DNS-Server so zu konfigurieren, dass nicht aufgelöste DNS-Anforderungen an die IP-Adresse rekursiver Azure-Konfliktlöser weitergeleitet werden (168.63.129.16).

Weitere Informationen finden Sie im Abschnitt DNS-Servernamensauflösung.

Jetzt müssen Sie Ihren eigenen DNS-Server mit einem benutzerdefinierten Standardsetup konfigurieren, damit Azure-SSIS IR ihn verwenden kann. Führen Sie dazu die folgenden Schritte aus:

Laden Sie ein benutzerdefiniertes Setupskript (main.cmd) und die zugehörige Datei (setupdnsserver.ps1) herunter.

Ersetzen Sie „your-dns-server-ip“ in „main.cmd“ durch die IP-Adresse Ihres eigenen DNS-Servers.

Laden Sie „main.cmd + setupdnsserver.ps1“ in Ihren eigenen Azure Storage-Blobcontainer für benutzerdefiniertes Standardsetup hoch, und geben Sie dessen SAS-URI bei der Bereitstellung von Azure-SSIS IR ein. Lesen Sie dazu den Artikel Anpassen von Azure-SSIS IR.

Hinweis

Verwenden Sie einen vollqualifizierten Domänennamen (Fully Qualified Domain Name, FQDN) für Ihren privaten Hostnamen, z. B. <your_private_server>.contoso.com statt <your_private_server>. Alternativ können Sie ein benutzerdefiniertes Standardsetup in Ihrer Azure-SSIS IR verwenden, um automatisch Ihr eigenes DNS-Suffix (z. B. contoso.com) an einen nicht qualifizierten Domänennamen mit einer einzelnen Bezeichnung anfügen und in einen FQDN ändern, bevor Sie es in DNS-Abfragen verwenden. Weitere Informationen finden Sie im Abschnitt Beispiele für das benutzerdefinierte Standardsetup.

Konfigurieren einer Netzwerksicherheitsgruppe (NSG)

Wenn Sie eine NSG in dem Subnetz verwenden möchten, das mit Ihrer Azure-SSIS IR verknüpft ist, lassen Sie den folgenden ausgehenden Datenverkehr zu:

| Transportprotokoll | `Source` | Quellports | Destination | Zielports | Kommentare |

|---|---|---|---|---|---|

| TCP | VirtualNetwork | * | DataFactoryManagement | 443 | Erforderlich, damit Ihre Azure-SSIS IR auf ADF-Dienste zugreifen kann. Der ausgehende Datenverkehr verwendet vorerst nur den öffentlichen ADF-Endpunkt. |

| TCP | VirtualNetwork | * | Sql/VirtualNetwork | 1433, 11000–11999 | (Optional) Nur erforderlich, wenn Sie Azure SQL-Datenbank-Server/Verwaltete Instanz zum Hosten des SSIS-Katalogs (SSISDB) verwenden. Wenn Ihr(e) Azure SQL-Datenbank-Server/Verwaltete Instanz mit einem öffentlichen Endpunkt/VNET-Dienstendpunkt konfiguriert ist, verwenden Sie das Servicetag SQL als Ziel. Wenn Ihr(e) Azure SQL-Datenbank-Server/Verwaltete Instanz mit einem privaten Endpunkt konfiguriert ist, verwenden Sie das Servicetag VirtualNetwork als Ziel. Wenn die Verbindungsrichtlinie Ihres Servers auf Proxy statt auf Redirect festgelegt ist, wird nur Port 1433 benötigt. |

| TCP | VirtualNetwork | * | Storage/VirtualNetwork | 443 | (Optional) Nur erforderlich, wenn Sie Azure Storage-Blobcontainer zum Speichern Ihrer standardmäßigen benutzerdefinierten Setupskripts/-dateien verwenden. Wenn Ihr Azure Storage mit einem öffentlichen Endpunkt/VNET-Serviceendpunkt konfiguriert ist, verwenden Sie das Servicetag Storage als Ziel. Wenn Ihr Azure Storage mit einem privaten Endpunkt konfiguriert ist, verwenden Sie das Diensttag VirtualNetwork als Ziel. |

| TCP | VirtualNetwork | * | Storage/VirtualNetwork | 445 | (Optional) Nur erforderlich, wenn Sie auf Azure Files zugreifen müssen. Wenn Ihr Azure Storage mit einem öffentlichen Endpunkt/VNET-Serviceendpunkt konfiguriert ist, verwenden Sie das Servicetag Storage als Ziel. Wenn Ihr Azure Storage mit einem privaten Endpunkt konfiguriert ist, verwenden Sie das Servicetag VirtualNetwork als Ziel. |

Konfigurieren von UDRs

Wenn Sie den ausgehenden Datenverkehr von Ihrer Azure-SSIS IR überwachen/überprüfen möchten, können Sie ihn mithilfe von benutzerdefinierten Routen (User-Defined Routes, UDRs) über Azure ExpressRoute-Tunnelerzwingung, die die BGP-Route (Border Gateway Protocol), 0.0.0.0/0 ankündigt, an das virtuelle Netzwerk, an ein virtuelles Netzwerkgerät (Network Virtual Appliance, NVA), das als Firewall konfiguriert ist, oder an den Azure Firewall-Dienst umleiten.

Entsprechend unserer Anleitung im Abschnitt Konfigurieren einer Netzwerksicherheitsgruppe (NSG) weiter oben müssen Sie ähnliche Regeln für das Firewallgerät/den Firewalldienst implementieren, um den ausgehenden Datenverkehr von Ihrer Azure-SSIS IR zuzulassen:

Wenn Sie Azure Firewall verwenden, gilt Folgendes:

Sie müssen Port 443 für ausgehenden TCP-Datenverkehr mit dem Diensttag DataFactoryManagement als Ziel öffnen.

Wenn Sie Azure SQL-Datenbank-Server/Verwaltete Instanz zum Hosten von SSISDB verwenden, müssen Sie die Ports 1433, 11000-11999 für ausgehenden TCP-Datenverkehr mit dem Diensttag Sql/VirtualNetwork als Ziel öffnen.

Wenn Sie Azure Storage Blobcontainer zum Speichern Ihrer standardmäßigen benutzerdefinierten Setupskripts/-dateien verwenden, müssen Sie Port 443 für ausgehenden TCP-Datenverkehr mit dem Servicetag Storage/VirtualNetwork als Ziel öffnen.

Wenn Sie auf Azure Files zugreifen müssen, müssen Sie Port 445 für ausgehenden TCP-Datenverkehr mit dem Diensttag Storage/VirtualNetwork als Ziel öffnen.

Wenn Sie andere Firewallgeräte/-dienste verwenden:

Sie müssen Port 443 für ausgehenden TCP-Datenverkehr mit 0.0.0.0/0 oder dem folgenden Azure-umgebungsspezifischen FQDN als Ziel öffnen:

Azure-Umgebung FQDN Azure öffentlich *.frontend.clouddatahub.net Azure Government *.frontend.datamovement.azure.us Microsoft Azure, betrieben von 21Vianet *.frontend.datamovement.azure.cn Wenn Sie Azure SQL-Datenbank server/Verwaltete Instanz zum Hosten von SSISDB verwenden, müssen Sie die Ports 1433, 11000-11999 für ausgehenden TCP-Datenverkehr mit 0.0.0.0/0 oder Ihren Azure SQL-Datenbank-Server/verwaltete Instanz-FQDN als Ziel öffnen.

Wenn Sie Azure Storage Blobcontainer zum Speichern Ihrer standardmäßigen benutzerdefinierten Setupskripts/-dateien verwenden, müssen Sie Port 443 für ausgehenden TCP-Datenverkehr mit dem Servicetag 0.0.0.0/0 oder Ihrem Azure Blob Storage-FQDN als Ziel öffnen.

Wenn Sie auf Azure Files zugreifen müssen, müssen Sie Port 445 für ausgehenden TCP-Datenverkehr mit 0.0.0.0/0 oder Ihrem Azure Files-FQDN als Ziel öffnen.

Zugehöriger Inhalt

- Azure-SSIS IR zu einem virtuellen Netzwerk über eine ADF-Benutzeroberfläche hinzufügen

- Verknüpfen von Azure-SSIS IR mit einem virtuellen Netzwerk über Azure PowerShell

Weitere Informationen zur Azure-SSIS IR finden Sie in den folgenden Artikeln:

- Azure-SSIS IR. Dieser Artikel enthält allgemeine konzeptionelle Informationen zu IRs, einschließlich der Azure-SSIS IR.

- Tutorial: Bereitstellen von SSIS-Paketen in Azure. Dieses Tutorial enthält ausführliche Anweisungen zum Erstellen einer Azure-SSIS IR. Es verwendet den Azure SQL-Datenbank-Server, um SSISDB zu hosten.

- Erstellen einer Azure-SSIS IR. Dieser Artikel baut auf dem Tutorial auf. Er enthält Anweisungen zum Verwenden eines Azure SQL-Datenbank-Servers, der mit einem Endpunkt eines virtuellen Netzwerks/einer IP-Firewallregel/einem privaten Endpunkt oder einer Azure SQL Managed Instance-Instanz konfiguriert ist, die mit einem virtuellen Netzwerk zum Hosten von SSISDB verknüpft wird. Außerdem wird veranschaulicht, wie Sie Azure-SSIS IR mit einem virtuellen Netzwerk verknüpfen.

- Überwachen einer Azure-SSIS-Integrationslaufzeit: In diesem Artikel erfahren Sie, wie Sie Informationen zur Azure-SSIS IR abrufen und verstehen.

- Verwalten einer Azure-SSIS-Integrationslaufzeit: In diesem Artikel wird beschrieben, wie Sie die Azure-SSIS IR beenden, starten oder löschen. Es wird zudem gezeigt, wie Sie Ihre Azure-SSIS Integration Runtime aufskalieren, indem Sie weitere Knoten hinzufügen.