Transparenz, Automatisierung und Orchestrierung mit Zero Trust

![]()

Eine der signifikanten Veränderungen in der Perspektive, die ein Kennzeichen eines Zero-Trust-Sicherheitsframeworks darstellt, ist die Abkehr von Trust-by-Default hin zu Trust-by-Exception – Vertrauen ist also die Ausnahme, nicht die Regel. Sie brauchen jedoch eine zuverlässigen Methode, um Vertrauen zu schaffen, sobald Vertrauen erfordert wird. Da Sie nicht mehr davon ausgehen können, dass Anforderungen vertrauenswürdig sind, ist die Einrichtung eines Mittels zur Bescheinigung der Vertrauenswürdigkeit der Anforderung entscheidend für den Nachweis der Vertrauenswürdigkeit zum Zeitpunkt der Anforderung. Dieser Nachweis erfordert die Möglichkeit, Einblick in die Aktivitäten in und um die Anforderung zu erhalten.

In unseren anderen Zero Trust-Leitfäden haben wir den Ansatz zur Implementierung eines durchgängigen Zero Trust-Ansatzes über Identitäten, Endpunkte und Geräte, Daten, Apps, Infrastruktur, und Netzwerk hinweg definiert. Diese Aktivitäten erhöhen die Transparenz, sodass Sie über eine bessere Datengrundlage für Vertrauensentscheidungen verfügen. Durch die Einführung eines Zero Trust Ansatzes in diesen sechs Bereichen erhöhen Sie jedoch notwendigerweise die Anzahl der Vorfälle, die VON SOC-Analysten (Security Operation Centers) reduziert werden müssen. Ihre Analysten haben mehr zu tun als je zuvor, und das zu einem Zeitpunkt, an dem bereits ein Mangel an Talenten besteht. Dies kann zu chronischer Alarmmüdigkeit führen sowie dazu, dass Analysten kritische Alarme verpassen.

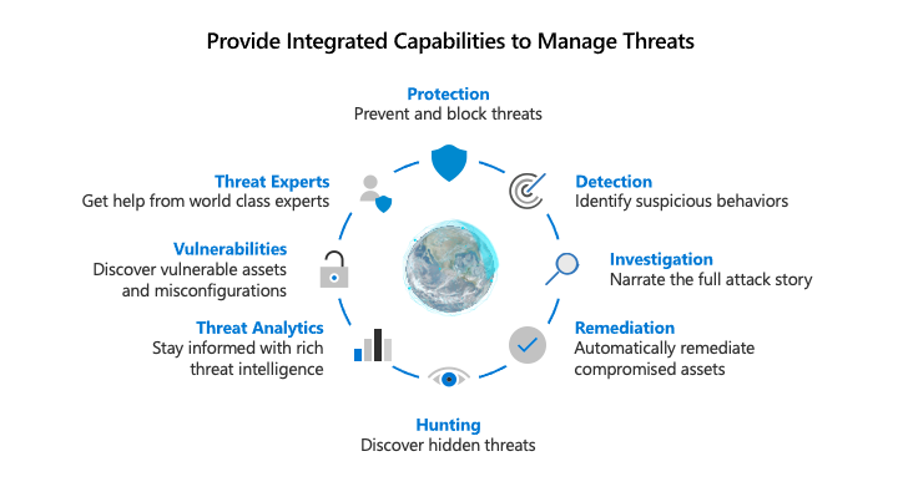

Da durch jeden dieser Bereiche eigene relevante Warnungen generiert werden, benötigen wir eine integrierte Funktion für die Verwaltung des resultierenden Datenaufkommens, um den Schutz vor Bedrohungen zu verbessern und die Vertrauenswürdigkeit von Transaktionen besser überprüfen zu können.

Sie möchten über die folgenden Möglichkeiten verfügen:

- Bedrohungen und Schwachstellen zu erkennen.

- Stellen Sie Untersuchungen an.

- Reagieren.

- Suchen.

- Zusätzlichen Kontext anhand Bedrohungsanalysen bereitzustellen.

- Auf Schwachstellen zugreifen.

- Unterstützung von Weltklasse-Experten erhalten

- Ereignisse zu verhindern oder zu sperren, die über die Säulen hinweg stattfinden.

Das Verwalten von Bedrohungen umfasst sowohl die reaktive als auch proaktive Erkennung und erfordert Tools, die beide unterstützen.

Die reaktive Erkennung ist, wenn Vorfälle von einer der sechs Säulen ausgelöst werden, die untersucht werden können. Zusätzlich wird ein Management-Produkt wie ein SIEM wahrscheinlich eine weitere Analyseschicht unterstützen, die Daten anreichert und korreliert, was dazu führt, dass ein Vorfall als schlecht markiert wird. Der nächste Schritt wäre dann die Untersuchung, um die vollständige Geschichte des Angriffs zu erhalten.

Die Proaktive Erkennung ist, wenn Sie die Suche auf die Daten anwenden, um eine gefährdete Hypothese nachzuweisen. Die Bedrohungssuche beginnt mit der Annahme, dass Sie einen Verstoß erfahren haben. Sie suchen nach dem Nachweis, dass tatsächlich ein Verstoß vorliegt.

Die Bedrohungssuche beginnt mit einer Hypothese, die auf aktuellen Bedrohungen basiert, z. B. COVID-19-Phishingangriffe. Die Analysten beginnen mit dieser hypothetischen Bedrohung, identifizieren die Schlüsselindikatoren für eine Gefährdung und durchsuchen die Daten, um zu ermitteln, ob ein Nachweis dafür vorliegt, dass die Umgebung gefährdet wurde. Wenn Indikatoren vorliegen, können Bedrohungssuchszenarien möglicherweise zu Analysen führen, mit denen Organisationen benachrichtigt werden, wenn die jeweiligen Indikatoren erneut auftreten.

Sobald ein Vorfall entdeckt wird, müssen Sie ihn auf jeden Fall untersuchen, um die vollständige Geschichte des Angriffs zu erstellen. Was hat der Benutzer noch unternommen? Welche anderen Systeme waren beteiligt? Welche ausführbaren Dateien wurden ausgeführt?

Wenn eine Untersuchung zu umsetzbaren Erkenntnissen führt, können Sie Korrekturschritte ausführen. Wenn z. B. eine Untersuchung Lücken in einer Zero Trust-Bereitstellung aufdeckt, können Richtlinien geändert werden, um diese Lücken zu beheben und zukünftige unerwünschte Vorfälle zu verhindern. Nach Möglichkeit ist es wünschenswert, Korrekturschritte zu automatisieren, da dies die Zeit verkürzt, die ein SOC-Analyst benötigt, um die Bedrohung zu beheben und zum nächsten Vorfall weiter zu schreiten.

Eine weitere wichtige Komponente bei der Bewertung von Bedrohungen ist der Abgleich bekannter Bedrohungsdaten mit den eingelesenen Daten. Wenn eine IP, ein Hash, eine URL, eine Datei, eine ausführbare Datei usw., als schädlich bekannt sind, können sie identifiziert, untersucht und behoben werden.

In der Infrastruktur-Säule wurde Zeit für die Behebung von Schwachstellen aufgewendet. Wenn ein System als anfällig bekannt ist und eine Bedrohung diese Schwachstelle ausnutzte, kann dies erkannt, untersucht und behoben werden.

Um diese Taktiken zur Bewältigung von Bedrohungen zu anzuwenden, sollten Sie über eine zentrale Konsole verfügen, die es SOC-Administratoren ermöglicht, Bedrohungen zu verstehen, zu untersuchen, zu beheben, zu suchen, Bedrohungsdaten zu nutzen, bekannte Schwachstellen zu erkennen, sich auf Bedrohungsexperten zu stützen und Bedrohungen in jeder der sechs Säulen zu sperren. Die Tools, die zur Unterstützung dieser Phasen erforderlich sind, funktionieren am besten, wenn sie zu einem einzelnen Workflow zusammengeführt werden, was eine nahtlose Erfahrung bietet und die Effektivität des SOC-Analysten erhöht.

Security Operation Center stellen häufig eine Kombination aus SIEM- und SOAR-Technologien bereit zum Sammeln, Erkennen, Untersuchen und Reagieren auf Bedrohungen. Microsoft bietet Microsoft Sentinel als SIEM-as-a-Service-Angebot an. Microsoft Sentinel erfasst alle Daten von Microsoft Defender for Identity und Drittanbietern.

Microsoft 365 Defender, ein wichtiger Feed in Azure Sentinel, bietet eine einheitliche Suite für den Unternehmensschutz, die kontextorientierte Funktionen für Schutz, Erkennung und Reaktion über alle Microsoft 365-Komponenten hinweg bereitstellt. Indem Sie kontextbewusst und koordiniert sind, können Kunden, die Microsoft 365 verwenden, Transparenz und Schutz über Endpunkte, Tools für die Zusammenarbeit, Identitäten und Anwendungen hinweg erlangen.

Anhand dieser Hierarchie ermöglichen wir es unseren Kunden, ihren Fokus zu maximieren. Anhand der kontextorientierten und automatisierten Korrekturmaßnahmen kann Microsoft 365 Defender viele Bedrohungen erkennen und beseitigen, ohne bereits überlastete SOC-Mitarbeiter mit zusätzlichen Warnungen belasten zu müssen. Bei der erweiterten Bedrohungssuche von Microsoft 365 Defender wird dieser Kontext in die Suche eingebracht, damit diese sich auf viele wichtige Angriffspunkte konzentrieren kann. Und die Jagd und Orchestrierung über das gesamte Ökosystem hinweg durch Azure Sentinel bietet die Möglichkeit, den richtigen Einblick in alle Aspekte einer heterogenen Umgebung zu erhalten und gleichzeitig die kognitive Überlastung des Betreibers zu minimieren.

Ziele bzgl. der Zero Trust Bereitstellungsziele bzgl. der Transparenz, Automatisierung und Orchestrierung

|

Bei der Implementierung eines End-to-End-Zero-Trust-Frameworks für die Transparenz, Automatisierung und Orchestrierung empfehlen wir Ihnen, sich zunächst auf diese anfänglichen Bereitstellungsziele zu konzentrieren: |

|

|

|

|

|

Konzentrieren Sie sich nach Abschluss dieser Schritte auf die folgenden zusätzlichen Bereitstellungsziele: |

|

|

|

III. Aktivieren Sie zusätzliche Schutz- und Erkennungssteuerelemente. |

Zero Trust-Bereitstellung-Anleitung für die Transparenz, Automatisierung und Orchestrierung

Diese Anleitung führt Sie durch die Schritte, die erforderlich sind, um die Transparenz, Automatisierung und Orchestrierung gemäß den Prinzipien eines Zero Trust-Sicherheitsframeworks zu verwalten.

|

|

Anfängliche Bereitstellungsziele |

I. Erstellen Sie Transparenz

Der erste Schritt besteht darin, die Transparenz anhand des Aktivierens von Microsoft Threat Protection (MTP) zu erstellen.

Folgen Sie diesen Schritten:

- Registrieren Sie sich für eine der Microsoft 365 Defender-Workloads.

- Aktivieren Sie die Arbeitslasten, und erstellen Sie die Konnektivität.

- Konfigurieren Sie die Erkennung auf Ihren Geräten und der Infrastruktur, um sofortige Einblicke in Aktivitäten zu ermöglichen, die in der Umgebung stattfinden. Sie erhalten dadurch erhalten den allerwichtigsten „Wählton", um den Fluss kritischer Daten zu starten.

- Aktivieren Sie Microsoft 365 Defender, um workloadübergreifende Sichtbarkeit und Incidenterkennung zu erhalten.

II. Aktivieren Sie die Automatisierung

Der nächste wichtige Schritt besteht darin, die Automatisierung zu aktivieren, sobald Sie die Transparenz erstellt haben.

Automatisierte Untersuchungen und Fehlerbehebung

Mit Microsoft 365 Defender haben wir sowohl Untersuchungen als auch die Wartung automatisiert, die im Wesentlichen eine zusätzliche SOC-Analyse der Ebene 1 bieten.

Die Automatisierte Untersuchung und Fehlerbehebung (AIR) kann schrittweise aktiviert werden, sodass Sie mit den ausgeführten Aktionen einen Komfortgrad entwickeln können.

Folgen Sie diesen Schritten:

- Aktivieren sie AIR für eine Testgruppe.

- Analysieren Sie die Untersuchungsschritte und Antwortaktionen.

- Gehen Sie schrittweise zur automatischen Freigabe für alle Geräte über, um die Zeit bis zur Erkennung und Reaktion zu verkürzen.

Verknüpfen von Microsoft Purview-Datenconnectors und relevanten Drittanbieterprodukten mit Microsoft Sentinel

Um einen Einblick in die Vorfälle zu erhalten, die durch das Bereitstellen eines Zero-Trust-Modells entstehen, ist es wichtig, Microsoft 365 Defender, Microsoft Purview-Datenkonnektoren und relevante Produkte von Drittanbietern mit Azure Sentinel zu verknüpfen, um eine zentralisierte Plattform für die Untersuchung von Vorfällen und die entsprechenden Reaktionen bereitzustellen.

Als Teil des Datenanbindungsprozesses können relevante Analysen aktiviert werden, um Vorfälle auszulösen, und es können Arbeitsmappen für eine grafische Darstellung der Daten im Zeitverlauf erstellt werden.

Verknüpfen von Threat-Intelligence-Daten mit Microsoft Sentinel

Obwohl maschinelles Lernen und Fusionsanalysen standardmäßig zur Verfügung stehen, ist es auch von Vorteil, Threat-Intelligence-Daten in Microsoft Sentinel zu erfassen, um Ereignisse zu ermitteln, die bekanntermaßen mit Angriffen in Verbindung stehen.

|

|

Zusätzliche Bereitstellungsziele |

III. Aktivieren Sie zusätzliche Schutz- und Erkennungssteuerelemente

Durch die Aktivierung zusätzlicher Kontrollen wird das eingehende Signal bei Microsoft 365 Defender und Sentinel verbessert, um so auch die Sichtbarkeit und die Fähigkeit zur Orchestrierung von Reaktionen zu verbessern.

Die Steuerungen zur Reduzierung der Angriffsfläche stellen eine solche Möglichkeit dar. Diese Schutzmaßnahmen sperren nicht nur bestimmte Aktivitäten, die am ehesten mit Malware in Verbindung gebracht werden, sondern bieten auch Aufschluss über Versuche, bestimmte Ansätze zu verwenden, was dazu beitragen kann, Angreifer, die diese Techniken nutzen, früher zu erkennen.

In diesem Leitfaden behandelte Produkte

Microsoft Azure

Microsoft Defender for Identity

Microsoft 365

Die Leitfadenreihe für die Zero Trust-Bereitstellung