Sicheres Durchführen ihrer Cloudakzeptanz

Wenn Sie Ihre Cloud-Umgebung implementieren und Workloads migrieren, ist es wichtig, stabile Sicherheitsmechanismen und -praktiken einzurichten. Dieser Ansatz stellt sicher, dass Ihre Workloads von Anfang an sicher sind und verhindert, dass Sicherheitslücken nach der Produktion der Workloads erfüllt werden müssen. Priorisieren Sie die Sicherheit während der Einführungsphase, um sicherzustellen, dass Workloads konsistent und gemäß bewährten Methoden erstellt werden. Etablierte Sicherheitspraktiken bereiten auch IT-Teams für Cloudvorgänge durch gut gestaltete Richtlinien und Verfahren vor.

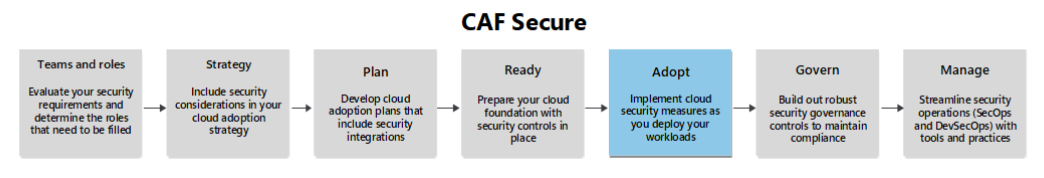

Unabhängig davon, ob Sie Workloads in die Cloud migrieren oder eine völlig neue Cloud-Umgebung erstellen, können Sie die Anleitungen in diesem Artikel anwenden. Das Cloud Adoption Framework Adopt-Methodik umfasst die Szenarien "Migrate", "Modernize", "Innovation" und "Verlagerungen" . Unabhängig vom Weg, den Sie während der Einführungsphase Ihrer Cloud-Reise benötigen, ist es wichtig, die Empfehlungen in diesem Artikel zu berücksichtigen, während Sie die grundlegenden Elemente Ihrer Cloud-Umgebung einrichten und Workloads erstellen oder migrieren.

Dieser Artikel ist ein unterstützender Leitfaden für die Adopt-Methodik . Es bietet Bereiche der Sicherheitsoptimierung, die Sie berücksichtigen sollten, während Sie diese Phase in Ihrer Reise durchlaufen.

Modernisierung von Sicherheitsstatus

Berücksichtigen Sie die folgenden Empfehlungen, während Sie daran arbeiten, Ihren Sicherheitsstatus im Rahmen der Einführungsphase zu modernisieren:

Sicherheitsgrundwerte: Definieren Sie Sicherheitsbaselines, die Verfügbarkeitsanforderungen enthalten, um eine klare und robuste Grundlage für die Entwicklung zu schaffen. Um Ihnen Zeit zu sparen und das Risiko von menschlichem Fehler bei der Analyse Ihrer Umgebungen zu verringern, verwenden Sie ein Standardmäßiges Sicherheitsbasisanalysetool.

Nutzen Sie Automatisierungstools , um Routineaufgaben zu verwalten, um das Risiko von menschlichem Fehler zu verringern und die Konsistenz zu verbessern. Nutzen Sie Clouddienste, die Failover- und Wiederherstellungsverfahren automatisieren können. Aufgaben, die Sie möglicherweise als Automatisierung in Betracht ziehen, umfassen:

- Infrastrukturbereitstellungen und -verwaltung

- Lebenszyklusaktivitäten für die Softwareentwicklung

- Testen

- Überwachung und Warnung

- Skalierung

Zero Trust-Zugriffs- und Autorisierungskontrollen: Implementieren Sie starke Zugriffskontrollen und Identitätsverwaltungssysteme, um sicherzustellen, dass nur autorisierte Mitarbeiter Zugriff auf kritische Systeme und Daten haben. Dieser Ansatz reduziert das Risiko bösartiger Aktivitäten, die Dienste stören könnten. Standardisieren Sie streng erzwungene rollenbasierte Zugriffssteuerungen (RBACs) und erfordern eine mehrstufige Authentifizierung, um nicht autorisierten Zugriff zu verhindern, der die Dienstverfügbarkeit stören könnte. Weitere Informationen finden Sie unter Sichern der Identität mit Zero Trust.

Change Management Institutionalisierung

Effektive Methoden zur Einführung und Änderungsmanagement (Change Management, ACM) sind entscheidend für die erfolgreiche Umsetzung und Institutionalisierung von Zugriffskontrollen. Zu den bewährten Methoden und Methoden gehören:

Prosci ADKAR-Modell: Dieses Modell konzentriert sich auf fünf Schlüsselbausteine für erfolgreiche Veränderungen. Diese Komponenten sind Bewusstsein, Wunsch, Wissen, Fähigkeit und Verstärkung. Durch die Adressierung jedes Elements können Organisationen sicherstellen, dass Mitarbeiter die Notwendigkeit von Zugriffskontrollen verstehen, motiviert sind, die Änderung zu unterstützen, über das erforderliche Wissen und die erforderlichen Fähigkeiten verfügen und kontinuierliche Verstärkung erhalten, um die Änderung aufrechtzuerhalten.

Kotters 8-Schritt-Änderungsmodell: Dieses Modell beschreibt acht Schritte für führende Änderungen. Diese Schritte umfassen die Schaffung eines Dringlichkeitsgefühls, die Bildung einer starken Koalition, die Entwicklung einer Vision und Strategie, die Kommunikation der Vision, die Stärkung der Mitarbeiter für breit angelegte Maßnahmen, das Generieren kurzfristiger Gewinne, die Konsolidierung von Gewinnen und die Verankerung neuer Ansätze in die Kultur. Mithilfe dieser Schritte können Organisationen die Einführung von Zugriffssteuerungen effektiv verwalten.

Das Änderungsmanagementmodell von Lewin: Dieses Modell verfügt über drei Stufen, die unfreeze, Change und Refreeze sind. In der Phase "Fixierung aufheben" bereiten sich Organisationen auf Änderungen vor, indem sie die Notwendigkeit von Zugriffssteuerungen identifizieren und ein Gefühl der Dringlichkeit schaffen. In der Phase "Change" werden neue Prozesse und Praktiken implementiert. In der Phase refreeze werden die neuen Praktiken festigt und in die Organisationskultur integriert.

Microsoft Adoption and Change Management Framework: Dieses Framework bietet einen strukturierten Ansatz zur Förderung der Einführung und Veränderung durch Definieren von Erfolgskriterien, die Einbindung von Projektbeteiligten und die Vorbereitung der Organisation. Dieser Rahmen misst auch den Erfolg, um die Wirksamkeit der Umsetzung zu gewährleisten. Er betont die Bedeutung von Kommunikation, Schulung und Unterstützung, um sicherzustellen, dass Zugriffskontrollen effektiv angenommen und institutionalisiert werden.

Organisationen können sicherstellen, dass Zugriffskontrollen von Mitarbeitern implementiert und übernommen werden, indem sie diese ACM-Methoden und bewährte Methoden integrieren. Dieser Ansatz führt zu einer sichereren und kompatibleren Unternehmensumgebung.

Umsetzung in Azure

Einrichten eines Sicherheitsgrundwertes: Die Microsoft-Sicherheitsbewertung kann Ihnen dabei helfen, Basispläne mit konkreten Empfehlungen für Verbesserungen zu erstellen. Sie wird als Teil der Microsoft Defender XDR-Suite bereitgestellt und kann die Sicherheit vieler Microsoft- und Nicht-Microsoft-Produkte analysieren.

Automatisierung der Infrastrukturbereitstellung: Azure Resource Manager-Vorlagen (ARM-Vorlagen) und Bicep sind azure-native Tools zum Bereitstellen von Infrastruktur als Code (IaC) mithilfe deklarativer Syntax. ARM-Vorlagen werden in JSON geschrieben, während Bicep eine domänenspezifische Sprache ist. Sie können sowohl in Azure-Pipelines als auch in GitHub-Aktionen kontinuierliche Integration und CI/CD-Pipelines (Continuous Delivery) problemlos integrieren.

Terraform ist ein weiteres deklaratives IaC-Tool, das in Azure vollständig unterstützt wird. Sie können Terraform verwenden, um Infrastruktur bereitzustellen und zu verwalten, und Sie können sie in Ihre CI/CD-Pipeline integrieren.

Sie können Microsoft Defender für Cloud verwenden, um Fehlkonfigurationen in IaC zu ermitteln.

Azure-Bereitstellungsumgebungen: Bereitstellungsumgebungen ermöglichen Es Entwicklungsteams, mithilfe von projektbasierten Vorlagen schnell eine konsistente App-Infrastruktur zu erstellen. Diese Vorlagen minimieren die Einrichtungszeit und maximieren die Sicherheit, Compliance und Kosteneffizienz. Eine Bereitstellungsumgebung ist eine Sammlung von Azure-Ressourcen, die in vordefinierten Abonnements bereitgestellt werden. Entwicklungsinfrastrukturadministratoren können Unternehmenssicherheitsrichtlinien erzwingen und einen kuratierten Satz vordefinierter IaC-Vorlagen bereitstellen.

Entwicklungsinfrastrukturadministratoren definieren Bereitstellungsumgebungen als Katalogelemente. Katalogelemente werden in einem GitHub- oder Azure DevOps-Repository gehostet, das als Katalog bezeichnet wird. Ein Katalogelement besteht aus einer IaC-Vorlage und einer manifest.yml Datei.

Sie können die Erstellung von Bereitstellungsumgebungen skripten und die Umgebungen programmgesteuert verwalten. Detaillierte, workloadorientierte Anleitungen finden Sie im IaC-Ansatz von Azure Well-Architected Framework.

Automatisierung von Routineaufgaben:

Azure Functions: Azure Functions ist ein serverloses Tool, mit dem Sie Aufgaben mithilfe Ihrer bevorzugten Entwicklungssprache automatisieren können. Funktionen bieten einen umfassenden Satz von ereignisgesteuerten Triggern und Bindungen, die Ihre Funktionen mit anderen Diensten verbinden. Sie müssen keinen zusätzlichen Code schreiben.

Azure Automation: PowerShell und Python sind beliebte Programmiersprachen zum Automatisieren von operativen Aufgaben. Verwenden Sie diese Sprachen, um Vorgänge wie das Neustarten von Diensten, das Übertragen von Protokollen zwischen Datenspeichern und die Skalierungsinfrastruktur durchzuführen, um den Bedarf zu erfüllen. Sie können diese Vorgänge im Code ausdrücken und bei Bedarf ausführen. Einzeln fehlen diese Sprachen über eine Plattform für zentrale Verwaltung, Versionssteuerung oder Nachverfolgen des Ausführungsverlaufs. In den Sprachen fehlt auch ein systemeigener Mechanismus zum Reagieren auf Ereignisse wie überwachungsgesteuerte Warnungen. Um diese Funktionen bereitzustellen, benötigen Sie eine Automatisierungsplattform. Automatisierung bietet eine von Azure gehostete Plattform zum Hosten und Ausführen von PowerShell- und Python-Code in cloud- und lokalen Umgebungen, einschließlich Azure- und Nicht-Azure-Systemen. PowerShell- und Python-Code werden in einem Automatisierungs-Runbook gespeichert. Nutzungsarten von Automation:

Trigger runbooks on demand, on a schedule, or through a webhook.

Ausführungsverlauf und Protokollierung.

Integrieren Sie einen geheimen Speicher.

Integrieren der Quellcodeverwaltung.

Azure Update Manager: Update Manager ist ein einheitlicher Dienst, mit dem Sie Updates für virtuelle Computer verwalten und steuern können. Sie können die Kompatibilität von Windows- und Linux-Updates über Ihre Arbeitsauslastung hinweg überwachen. Sie können mit Update Manager auch Updates in Echtzeit durchführen oder innerhalb eines definierten Wartungsfensters planen. Verwenden Sie den Update-Manager, um:

Überwachen Sie die Einhaltung Ihrer gesamten Maschinenflotte.

Planen Sie wiederkehrende Updates.

Bereitstellen wichtiger Updates.

Azure Logic Apps und Microsoft Power Automate: Wenn Sie eine benutzerdefinierte digitale Prozessautomatisierung (Digital Process Automation, DPA) erstellen, um Workloadaufgaben wie Genehmigungsflüsse oder ChatOps-Integrationen zu verarbeiten, sollten Sie die Verwendung von Logic Apps oder Power Automate in Betracht ziehen. Sie können Workflows aus integrierten Connectors und Vorlagen erstellen. Logik-Apps und Power Automate basieren auf derselben zugrunde liegenden Technologie und eignen sich gut für triggerbasierte oder zeitbasierte Aufgaben.

Automatische Skalierung: Viele Azure-Technologien verfügen über integrierte Funktionen für die automatische Skalierung. Sie können auch andere Dienste so programmieren, dass sie automatisch skaliert werden, indem Sie APIs verwenden. Weitere Informationen finden Sie unter Automatische Skalierung.

Azure Monitor-Aktionsgruppen: Verwenden Sie Azure Monitor-Aktionsgruppen, um automatisch Selbstheilungsvorgänge auszuführen, wenn eine Warnung ausgelöst wird. Sie können diese Vorgänge mithilfe eines Runbook, einer Azure-Funktion oder eines Webhooks definieren.

Vorfallbereitschaft und Reaktionsakzeptanz

Nachdem Sie Ihre Zielzone oder ein anderes Plattformdesign mit sicherer Netzwerksegmentierung und gut gestalteter Abonnement- und Ressourcenorganisation eingerichtet haben, können Sie mit der Implementierung beginnen, wobei sie sich auf die Bereitschaft und Reaktion auf Vorfälle konzentrieren. In dieser Phase wird durch die Entwicklung Ihrer Bereitschafts- und Reaktionsmechanismen, einschließlich Ihres Plans für die Reaktion auf Vorfälle, sichergestellt, dass Ihre Cloud-Bereiche und betrieblichen Praktiken mit den Geschäftszielen übereinstimmen. Diese Ausrichtung ist entscheidend für die Aufrechterhaltung der Effizienz und die Erreichung strategischer Ziele. Die Einführungsphase sollte sich aus zwei Perspektiven an die Bereitschaft und Reaktion auf Vorfälle herangehen. Diese Perspektiven sind Bedrohungsbereitschaft und Risikominderung sowie Infrastruktur- und Anwendungssicherheit.

Bedrohungsbereitschaft und Risikominderung

Bedrohungserkennung: Implementieren Sie erweiterte Überwachungstools und -praktiken, um Bedrohungen in Echtzeit zu erkennen. Diese Implementierung umfasst das Einrichten von Warnsystemen für ungewöhnliche Aktivitäten und die Integration erweiterter Erkennungs- und Reaktionslösungen (XDR) sowie Sicherheitsinformations- und Ereignisverwaltungslösungen (SIEM). Weitere Informationen finden Sie unter Zero Trust Threat Protection und XDR.

Sicherheitsrisikoverwaltung: Identifizieren und mindern Sie Sicherheitsrisiken regelmäßig durch Patchverwaltung und Sicherheitsupdates, um sicherzustellen, dass Systeme und Anwendungen vor bekannten Bedrohungen geschützt sind.

Reaktion auf Vorfälle: Entwickeln und verwalten Sie einen Plan zur Reaktion auf Vorfälle, der Erkennungs-, Analyse- und Korrekturschritte umfasst, um sicherheitsrelevante Vorfälle schnell zu beheben und wiederherzustellen. Anleitungen zur Arbeitsauslastung finden Sie unter Empfehlungen für die Reaktion auf Sicherheitsvorfälle. Automatisieren Sie Risikominderungsaktivitäten so weit wie möglich, um diese Aktivitäten effizienter und weniger anfällig für menschliche Fehler zu machen. Wenn Sie beispielsweise eine SQL-Einfügung erkennen, können Sie über ein Runbook oder einen Workflow verfügen, das automatisch alle Verbindungen mit SQL sperrt, um den Vorfall zu enthalten.

Infrastruktur- und Anwendungssicherheit

Sichere Bereitstellungspipelinen: Erstellen Sie CI/CD-Pipelines mit integrierten Sicherheitsprüfungen, um sicherzustellen, dass Anwendungen sicher entwickelt, getestet und bereitgestellt werden. Diese Lösung umfasst statische Codeanalyse, Sicherheitsrisikoüberprüfungen und Complianceprüfungen. Weitere Informationen finden Sie unter Zero Trust-Entwicklerleitfaden.

IaC-Bereitstellungen: Bereitstellen aller Infrastruktur über Code ohne Ausnahme. Verringern Sie das Risiko falsch konfigurierter Infrastruktur und nicht autorisierter Bereitstellungen, indem Sie diesen Standard mandatieren. Ordnen Sie alle IaC-Ressourcen mit Anwendungscoderessourcen zusammen, und wenden Sie dieselben sicheren Bereitstellungsmethoden wie Softwarebereitstellungen an.

Umsetzung in Azure

Automatisierung der Bedrohungserkennung und -reaktion: Automatisieren Sie die Erkennung und Reaktion auf Bedrohungen mit der automatisierten Untersuchungs- und Reaktionsfunktion in Microsoft Defender XDR.

IaC-Bereitstellungssicherheit: Verwenden Sie Bereitstellungsstapel , um Azure-Ressourcen als einzelne, zusammenhängende Einheit zu verwalten. Verhindern, dass Benutzer nicht autorisierte Änderungen vornehmen, indem Sie die Einstellungen verweigern.

Annahme des Grundsatzes der Vertraulichkeit

Nachdem die übergeordnete Strategie und der Umsetzungsplan für die Annahme des CIA Triad-Prinzips der Vertraulichkeit bereits vorhanden sind, besteht der nächste Schritt darin, sich auf ACM zu konzentrieren. Dieser Schritt umfasst die Sicherstellung, dass Verschlüsselungs- und sichere Zugriffskontrollen effektiv implementiert und in der Unternehmenscloudumgebung institutionalisiert werden. In der Einführungsphase werden DLP-Maßnahmen (Data Loss Prevention, Verhinderung von Datenverlust) implementiert, um vertrauliche Daten beim Transit und ruhenden Daten zu schützen. Die Implementierung umfasst die Bereitstellung von Verschlüsselungslösungen, das Konfigurieren von Zugriffssteuerungen und schulung alle Mitarbeiter hinsichtlich der Bedeutung der Vertraulichkeit von Daten und der Einhaltung von DLP-Richtlinien.

Implementieren von Verschlüsselungs- und sicheren Zugriffssteuerungen

Um vertrauliche Informationen vor unbefugtem Zugriff zu schützen, ist es wichtig, dass Sie robuste Verschlüsselungs- und sichere Zugriffssteuerungen implementieren. Verschlüsselung stellt sicher, dass Daten für nicht autorisierte Benutzer unlesbar sind, während Zugriffskontrollen steuern, wer auf bestimmte Daten und Ressourcen zugreifen kann. Verstehen sie die Verschlüsselungsfunktionen der Clouddienste, die Sie bereitstellen, und aktivieren Sie die entsprechenden Verschlüsselungsmechanismen, um Ihre Geschäftlichen Anforderungen zu erfüllen.

Integrieren und Übernehmen von zugehörigen Standards

Um die konsistente Implementierung von Verschlüsselungs- und Zugriffskontrollen sicherzustellen, ist es wichtig, die zugehörigen Standards zu entwickeln und zu übernehmen. Organisationen sollten klare Richtlinien und bewährte Methoden für die Verwendung von Verschlüsselungs- und Zugriffskontrollen festlegen und sicherstellen, dass diese Standards allen Mitarbeitern mitgeteilt werden. Ein Standard kann beispielsweise angeben, dass alle vertraulichen Daten mithilfe der AES-256-Verschlüsselung verschlüsselt werden müssen und dass der Zugriff auf diese Daten nur auf autorisierte Mitarbeiter beschränkt werden muss. Organisationen können sicherstellen, dass Verschlüsselungs- und Zugriffskontrollen im gesamten Unternehmen konsistent angewendet werden, indem sie diese Standards in ihre Richtlinien und Verfahren integrieren. Durch regelmäßige Schulungen und Unterstützung werden diese Praktiken unter den Mitarbeitern weiter gestärkt. Weitere Beispiele sind:

Starke Verschlüsselung: Aktivieren Sie die Verschlüsselung in Datenspeichern, wenn möglich, und erwägen Sie die Verwaltung Ihrer eigenen Schlüssel. Ihr Cloudanbieter bietet möglicherweise ruhende Verschlüsselung für den Speicher, auf dem Ihr Datenspeicher gehostet wird, und bietet Ihnen die Möglichkeit, die Datenbankverschlüsselung wie transparente Datenverschlüsselung in Azure SQL-Datenbank zu aktivieren. Wenden Sie nach Möglichkeit die zusätzliche Verschlüsselungsebene an.

Zugriffssteuerungen: Wenden Sie RBAC, bedingte Zugriffssteuerungen, Just-in-Time-Zugriff und just-enough-Zugriff auf alle Datenspeicher an. Standardisieren Sie die Praxis der regelmäßigen Überprüfung von Berechtigungen. Einschränken des Schreibzugriffs auf Konfigurationssysteme, die Änderungen nur über ein bestimmtes Automatisierungskonto ermöglichen. Dieses Konto wendet Änderungen nach gründlichen Überprüfungsprozessen an, in der Regel als Teil von Azure-Pipelines.

Standardsakzeptanz: Die Organisation kann einen Standard entwickeln, der alle E-Mails erfordert, die vertrauliche Informationen enthalten, mithilfe von Microsoft Purview Information Protection verschlüsselt werden. Diese Anforderung stellt sicher, dass vertrauliche Daten während der Übertragung geschützt und nur von autorisierten Empfängern zugänglich sind.

Umsetzung in Azure

SIEM- und SOAR-Lösungen: Microsoft Sentinel ist ein skalierbares, cloudeigenes SIEM, das eine intelligente und umfassende Lösung für SIEM und sicherheitsrelevante Orchestrierung, Automatisierung und Reaktion (SOAR) bietet. Microsoft Sentinel bietet Bedrohungserkennung, Untersuchung, Reaktion und proaktive Suche mit einer allgemeinen Übersicht über Ihr Unternehmen.

Azure-Verschlüsselung: Azure bietet Verschlüsselung für Dienste wie Azure SQL-Datenbank, Azure Cosmos DB und Azure Data Lake. Zu den unterstützten Verschlüsselungsmodellen gehören serverseitige Verschlüsselung mit vom Dienst verwalteten Schlüsseln, vom Kunden verwalteten Schlüsseln in Azure Key Vault und vom Kunden verwalteten Schlüsseln auf kundengesteuerter Hardware. Clientseitige Verschlüsselungsmodelle unterstützen die Datenverschlüsselung durch eine Anwendung, bevor sie an Azure gesendet wird. Weitere Informationen finden Sie unter Übersicht über die Azure-Verschlüsselung.

Zugriffssteuerungsverwaltung: Früher als Azure Active Directory bezeichnet, bietet Microsoft Entra ID umfassende Identitäts- und Zugriffsverwaltungsfunktionen. Sie unterstützt mehrstufige Authentifizierung, Richtlinien für bedingten Zugriff und einmaliges Anmelden, um sicherzustellen, dass nur autorisierte Benutzer auf vertrauliche Daten zugreifen können.

Microsoft Entra ID Protection verwendet erweitertes maschinelles Lernen, um Anmelderisiken und ungewöhnliches Benutzerverhalten zu identifizieren, um Zugriff zu blockieren, herauszufordern, einzuschränken oder zu gewähren. Sie trägt dazu bei, Identitätskompromittierungen zu verhindern, vor Diebstahl von Anmeldeinformationen zu schützen und Einblicke in Ihren Identitätssicherheitsstatus zu erhalten.

Microsoft Defender for Identity ist eine cloudbasierte Sicherheitsidentitäts-Bedrohungserkennungslösung, die Ihnen hilft, Ihre Identitätsüberwachung in Ihrer Organisation zu sichern. Es kann Ihnen helfen, erweiterte Bedrohungen besser zu erkennen, zu erkennen und zu untersuchen, die durch automatisierte Bedrohungserkennungs- und Reaktionsmechanismen an Ihre Organisation gerichtet sind.

Azure vertraulicher Computer: Dieser Dienst schützt Daten, während er verarbeitet wird. Es verwendet hardwarebasierte vertrauenswürdige Ausführungsumgebungen, um daten zu isolieren und zu schützen, um sicherzustellen, dass sogar Cloudadministratoren nicht auf die Daten zugreifen können.

Übernehmen des Grundsatzes der Integrität

In der Einführungsphase werden Planung und Entwürfe in reale Implementierungen umgewandelt. Um die Daten- und Systemintegrität sicherzustellen, erstellen Sie Ihre Systeme gemäß den Standards, die Sie in früheren Phasen entwickelt haben. Darüber hinaus schulen Ingenieure, Administratoren und Betreiber auf den relevanten Protokollen und Verfahren.

Einführung der Datenintegrität

Datenklassifizierung: Implementieren Sie Ihr Datenklassifizierungsframework durch Automatisierung, wenn möglich und bei Bedarf manuell. Verwenden Sie off-the-shelf Tools, um Ihre Datenklassifizierung zu automatisieren und vertrauliche Informationen zu identifizieren. Kennzeichnen Sie Dokumente und Container manuell, um eine genaue Klassifizierung sicherzustellen. Erstellen Sie Datensätze für Analysen, indem Sie die Expertise von sachkundigen Benutzern nutzen, um Vertraulichkeit zu schaffen.

Datenüberprüfung und -validierung: Nutzen Sie die integrierten Überprüfungs- und Überprüfungsfunktionen in den von Ihnen bereitgestellten Diensten. Beispielsweise verfügt Azure Data Factory über integrierte Funktionen, um die Datenkonsistenz zu überprüfen, wenn Sie Daten aus einer Quelle in einen Zielspeicher verschieben. Erwägen Sie die Einführung von Methoden wie:

Verwenden der CHECKUM- und BINARY_CHECKSUM-Funktionen in SQL, um sicherzustellen, dass Daten während der Übertragung nicht beschädigt sind.

Speichern von Hashes in Tabellen und Erstellen von Unterroutinen, die den Hash ändern, wenn sich das Datum der letzten Änderung ändert.

Überwachung und Warnung: Überwachen Sie Ihre Datenspeicher auf Änderungen mit detaillierten Änderungsverlaufsinformationen, um Rezensionen zu unterstützen. Konfigurieren Sie Warnungen, um sicherzustellen, dass Sie über eine angemessene Sichtbarkeit verfügen und effiziente Maßnahmen ergreifen können, wenn Vorfälle vorhanden sind, die sich auf die Datenintegrität auswirken können.

Sicherungsrichtlinien: Anwenden von Sicherungsrichtlinien auf alle geeigneten Systeme. Verstehen der Sicherungsfunktionen von Plattform als Dienst und Software als Dienstdienste. Beispielsweise umfasst Azure SQL-Datenbank automatische Sicherungen, und Sie können die Aufbewahrungsrichtlinie bei Bedarf konfigurieren.

Freigeben von Designstandards: Veröffentlichen und Freigeben von Anwendungsentwurfsstandards, die Datenintegritätsmechanismen in der gesamten Organisation enthalten. Designstandards sollten nicht funktionsfähige Anforderungen umfassen, z. B. systemeigenes Nachverfolgen von Konfigurations- und Datenänderungen auf Anwendungsebene und Aufzeichnen dieses Verlaufs innerhalb des Datenschemas. Bei diesem Ansatz wird festgelegt, dass das Datenschema Details zum Datenverlauf und zum Konfigurationsverlauf im Rahmen des Datenspeichers speichert, zusätzlich zu standardprotokollierungsmechanismen zur Stärkung der Integritätsüberwachung.

Einführung der Systemintegrität

Sicherheitsüberwachung: Verwenden Sie eine robuste Überwachungslösung, um automatisch alle Ressourcen in Ihrem Cloud-Bereich zu registrieren und sicherzustellen, dass die Warnung aktiviert und konfiguriert ist, um geeignete Teams zu benachrichtigen, wenn Vorfälle auftreten.

Automatisierte Konfigurationsverwaltung: Bereitstellen und Konfigurieren eines Konfigurationsverwaltungssystems, das neue Systeme automatisch registriert und Ihre Konfigurationen kontinuierlich verwaltet.

Automatisierte Patchverwaltung: Bereitstellen und Konfigurieren eines Patchverwaltungssystems, das automatisch neue Systeme registriert und Patching gemäß Ihren Richtlinien verwaltet. Bevorzugen Sie native Tools für Ihre Cloudplattform.

Umsetzung in Azure

Datenklassifizierung und -bezeichnung: Microsoft Purview ist eine robuste Reihe von Lösungen, die Ihrer Organisation helfen können, Daten zu steuern, zu schützen und zu verwalten, unabhängig davon, wo sie sich befinden. Es bietet manuelle und automatische Datenklassifizierung und Vertraulichkeitsbezeichnungen.

Konfigurationsverwaltung: Azure Arc ist eine zentrale und einheitliche Infrastrukturgovernance und Verwaltungsplattform, mit der Sie Konfigurationen für cloudbasierte und lokale Systeme verwalten können. Mithilfe von Azure Arc können Sie Ihre Sicherheitsgrundwerte aus Azure Policy, Ihren Defender for Cloud-Richtlinien und Secure Score-Auswertungen erweitern sowie alle Ihre Ressourcen an einem zentralen Ort protokollieren und überwachen.

Patchverwaltung: Azure Update Manager ist eine einheitliche Updateverwaltungslösung für Windows- und Linux-Computer, die Sie für Azure-, lokale und Multicloud-Umgebungen verwenden können. Sie verfügt über integrierte Unterstützung für verwaltete Azure-Richtlinien - und Azure Arc-Computer .

Annahme des Prinzips der Verfügbarkeit

Nachdem die ausfallsicheren Entwurfsmuster definiert wurden, kann Ihre Organisation zur Einführungsphase wechseln. Ausführliche Anleitungen zur Verfügbarkeit von Arbeitsauslastungen finden Sie in der Zuverlässigkeitssäule von Well-Architected Framework und in der Dokumentation zur Azure-Zuverlässigkeit. Im Rahmen der Cloudakzeptanz liegt der Schwerpunkt auf der Einrichtung und Kodifizierung von Betriebspraktiken, die die Verfügbarkeit unterstützen.

Einrichten operativer Methoden zur Unterstützung der Verfügbarkeit

Um eine hoch verfügbare Cloud-Umgebung aufrechtzuerhalten, müssen Teams, die die Cloudsysteme betreiben, standardisierte, ausgereifte Praktiken einhalten. Diese Methoden sollten folgendes umfassen:

Betriebskontinuität: Organisationen müssen auch unter Angriffsbedingungen kontinuierliche Vorgänge planen. Dieser Ansatz umfasst das Einrichten von Prozessen für schnelle Wiederherstellung und die Aufrechterhaltung kritischer Dienste auf einem herabgestuften Niveau, bis die vollständige Wiederherstellung möglich ist.

Robuste und kontinuierliche Beobachtbarkeit: Die Fähigkeit einer Organisation, Sicherheitsvorfälle zu erkennen, während sie auftreten, ermöglicht es ihnen, ihre Vorfallreaktionspläne schnell zu initiieren. Diese Strategie trägt dazu bei, die Geschäftseffekte so weit wie möglich zu minimieren. Die Erkennung von Vorfällen ist nur über ein gut durchdachtes Überwachungs- und Warnsystem möglich, das bewährte Methoden für die Bedrohungserkennung befolgt. Weitere Informationen finden Sie im Leitfaden zur Observability sowie im Leitfaden zur Sicherheitsüberwachung und Bedrohungserkennung.

Proaktive Wartung: Standardisieren und Erzwingen von Systemupdates durch Richtlinien. Planen Sie regelmäßige Wartungsfenster, um Updates und Patches auf Systeme anzuwenden, ohne Dienste zu unterbrechen. Führen Sie regelmäßige Gesundheitskontrollen und Wartungsaktivitäten durch, um sicherzustellen, dass alle Komponenten optimal funktionieren.

Standardisierte Governancerichtlinien: Erzwingen aller Sicherheitsstandards durch toolsgestützte Richtlinien. Verwenden Sie ein Richtlinienverwaltungstool, um sicherzustellen, dass alle Ihre Systeme standardmäßig ihren Geschäftlichen Anforderungen entsprechen und dass Ihre Richtlinien problemlos überwacht werden können.

Notfallwiederherstellungsbereitschaft: Entwickeln und testen Sie regelmäßig Notfallwiederherstellungspläne für Ihre Workloads, um sicherzustellen, dass sie bei einem Notfall wiederhergestellt werden können. Weitere Informationen finden Sie unter Notfallwiederherstellung. Automatisieren Sie Wiederherstellungsaktivitäten so weit wie möglich. Verwenden Sie beispielsweise automatische Failoverfunktionen in Diensten wie Azure SQL-Datenbank.

Vereinbarungen auf Serviceebene: Vereinbarungen auf Serviceebene (Service Level Agreements, SLAs), die Ihre Cloudplattform für ihre Dienste bereitstellt, helfen Ihnen, die garantierte Betriebszeit für die Komponenten Ihrer Workloads zu verstehen. Verwenden Sie diese SLAs als Grundlage, um dann Ihre eigenen Zielmetriken für die SLAs zu entwickeln, die Sie Ihren Kunden zur Verfügung stellen. Microsoft veröffentlicht die SLAs für alle Clouddienste bei SLAs für Onlinedienste.

Compliance-Anforderungen: Einhaltung von Vorschriften wie der Datenschutz-Grundverordnung (DSGVO) und HIPAA, um sicherzustellen, dass Systeme auf hohe Standards ausgelegt und verwaltet werden, einschließlich Standards, die mit der Verfügbarkeit zusammenhängen. Nichtcompliance kann zu rechtlichen Maßnahmen und Geldbußen führen, die Geschäftsvorgänge stören könnten. Compliance ist häufig nicht auf die Systemkonfiguration beschränkt. Die meisten Compliance-Frameworks erfordern auch Risikomanagement- und Vorfallreaktionsstandards. Stellen Sie sicher, dass Ihre betrieblichen Standards den Rahmenanforderungen entsprechen und dass die Mitarbeiter regelmäßig geschult werden.

Umsetzung in Azure

Richtlinien- und Complianceverwaltung:

Azure Policy ist eine Richtlinienverwaltungslösung, die dazu beiträgt, Organisationsstandards durchzusetzen und die Compliance im großen Maßstab zu bewerten. Um die Richtlinienerzwingung für viele Azure-Dienste zu automatisieren, nutzen Sie integrierte Richtliniendefinitionen.

Defender für Cloud bietet Sicherheitsrichtlinien, die die Einhaltung Ihrer Sicherheitsstandards automatisieren können.

Betriebskontinuität und Notfallwiederherstellung: Viele Azure-Dienste verfügen über integrierte Wiederherstellungsfunktionen, die Sie in Ihre Pläne für betriebsbedingte Kontinuität und Notfallwiederherstellung integrieren können. Weitere Informationen finden Sie in den Richtlinien zur Zuverlässigkeit von Azure-Diensten.

Übernehmen der Sicherheitserhaltung

Berücksichtigen Sie die folgenden Empfehlungen, um sicherzustellen, dass die Sicherheitsmechanismen und -praktiken, die Sie als Teil Ihrer Cloudakzeptanz eingerichtet haben, nachhaltig und kontinuierlich verbessert werden können, während Sie Ihre Reise fortsetzen:

Institute a security review board: Create a security review board that continuously review projects and mandates security controls. Überprüfen Sie Ihre Prozesse regelmäßig, um Verbesserungsbereiche zu finden. Entwickeln Sie Prozesse, um sicherzustellen, dass Sicherheit für jeden immer im Vordergrund steht.

Implementieren Sie eine Sicherheitsrisikomanagement Lösung: Verwenden Sie eine Sicherheitsrisikomanagement Lösung, um die Sicherheitsrisikobewertung zu überwachen und einen Prozess festzulegen, der auf die höchste Risikobewertung reagiert, um das Risiko zu minimieren. Verfolgen Sie die neuesten gängigen Sicherheitsrisiken und Risiken. Verwenden Sie eine Richtlinie, um diese Gegenmaßnahmen regelmäßig zur Behebung anzuwenden.

Härten Sie die Produktionsinfrastruktur: Sichern Sie Ihre Cloud-Umgebung, indem Sie Ihre Infrastruktur härten. Um Ihre Infrastruktur gemäß den bewährten Methoden der Branche zu härten, befolgen Sie Benchmarks wie das Center for Internet Security (CIS).

Verwenden Sie die MITRE ATT&CK-Wissensdatenbank: Verwenden Sie die MITRE ATT&CK-Wissensdatenbank, um Bedrohungsmodelle und Methoden für gängige Realangriffstaktiken und -techniken zu entwickeln.

Umschalt nach links: Verwenden Sie getrennte Umgebungen mit unterschiedlichen Zugriffsebenen für die Vorproduktion im Vergleich zur Produktion. Dieser Ansatz hilft Ihnen, sich nach links zu verschieben, wodurch Sicherheitsbedenken zu allen Phasen der Entwicklung hinzugefügt werden und Flexibilität in niedrigeren Umgebungen bietet.

Umsetzung in Azure

Sicherheitsrisikoverwaltung: Microsoft Defender Vulnerability Management ist eine umfassende risikobasierte Sicherheitsrisikomanagement Lösung, die Sie verwenden können, um alle Ihre größten Sicherheitsrisiken in Ihren wichtigsten Ressourcen zu identifizieren, zu bewerten, zu beheben und nachzuverfolgen, alles in einer einzigen Lösung.