Netzwerktopologie und Konnektivität des Beschleunigers für Oracle in Azure-VM-Zielzonen

Dieser Artikel baut auf einer Reihe von Überlegungen und Empfehlungen auf, die in Übersicht über Netzwerktopologie und Konnektivität in Azure definiert sind. Er enthält wichtige Überlegung zum Entwurf und bewährte Methoden für die Vernetzung und Konnektivität Ihrer Oracle-Instanz, die auf virtuellen Azure-Computern läuft. Da Oracle unternehmenskritische Workloads unterstützt, sollten Sie die Hinweise zu den Entwurfsbereichen der Zielzone in Azure in Ihren Entwurf einbeziehen.

Priorisieren der Sicherheit für Oracle-Workloads

Wie bei den meisten Produktionsdatenbanken ist die Sicherung einer Oracle-Workload unerlässlich. Die Datenbank muss privat bleiben und darf keine öffentlichen Endpunkte haben. Der Zugriff auf die Daten sollte nur von autorisierten Cloud-Diensten wie einer Geschäftsanwendung oder Web-Frontend-Diensten gesteuert werden. Einige wenige autorisierte Personen können jede Produktionsdatenbank über einen gesicherten Dienst verwalten. Weitere Informationen finden Sie unter Planen des VM-Remotezugriffs.

Allgemeines Netzwerkdesign

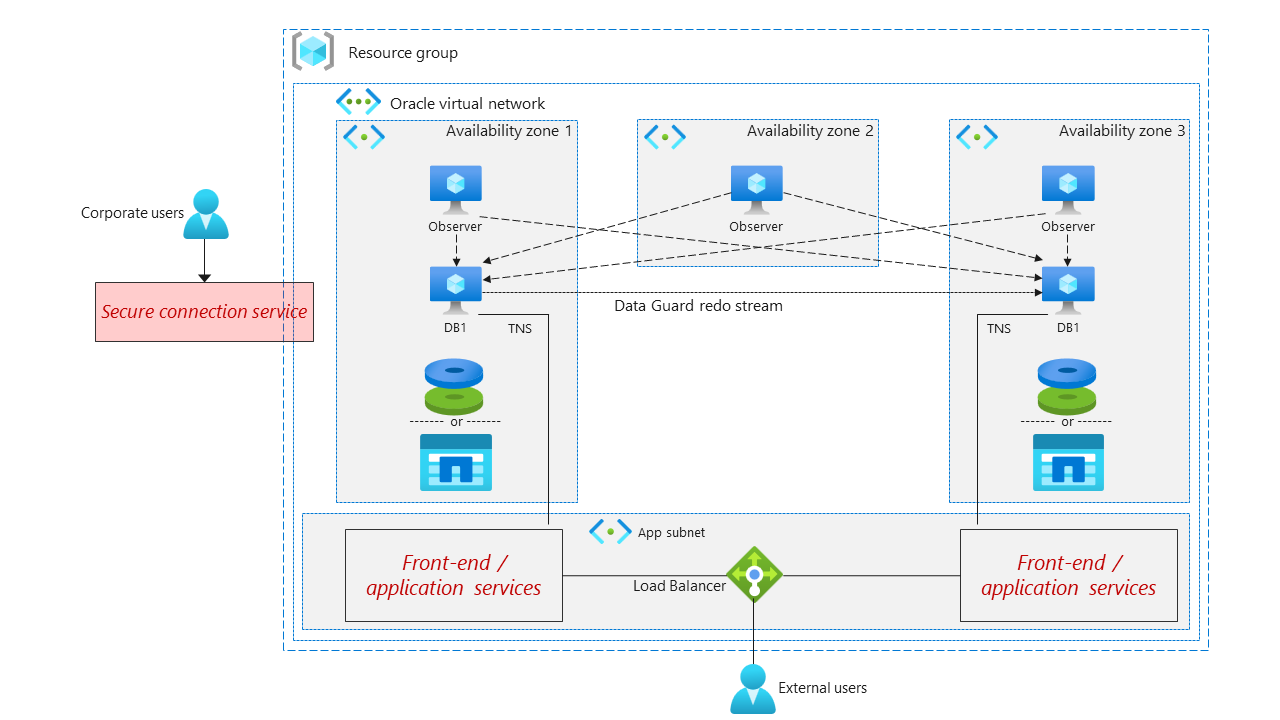

In der folgenden Architekturgrafik sind die Netzwerküberlegungen in Verbindung mit den Zielzonen von Oracle-Instanzen in Azure dargestellt.

Achten Sie darauf, dass sich alle Lösungsdienste in einem einzigen virtuellen Netzwerk befinden.

Verwenden Sie Azure Firewall, Azure Application Gateway oder andere Sicherheitsmechanismen, um sicherzustellen, dass der Zugriff auf die Lösung nur für den wesentlichen Datenverkehr zulässig ist.

Implementieren Sie eine Netzwerk-DMZ, damit erweiterte Maßnahmen zur Netzwerksicherheit zur Verfügung stehen. Weitere Informationen finden Sie unter Implementieren eines sicheren Hybridnetzwerks.

Führen Sie die Überwachung und Filterung von Datenverkehr durch, indem Sie Azure Monitor, Azure-Netzwerksicherheitsgruppen (NSGs) oder Azure-Anwendungssicherheitsgruppen verwenden.

Stellen Sie sicher, dass sich alle virtuellen Computer, die die Oracle-Datenbank direkt unterstützen, in einem dedizierten Subnetz befinden und vor dem Internet geschützt sind.

Das Oracle-Datenbanksubnetz sollte eine NSG enthalten, die den folgenden Datenverkehr zulässt:

Eingehender Port 22 oder 3389, wenn Oracle-Datenbankdienste nur aus einer sicheren Quelle auf Windows ausgeführt werden. Weitere Informationen zum sicheren VM-Zugriff finden Sie unter Planen des VM-Remotezugriffs.

Eingehender Port 1521 nur aus dem Front-End-Subnetz. Das Front-End-Subnetz sollte bewährten Methoden für im Internet zugängliche Workloads befolgen.

Ändern Sie Ports, wenn die Sicherheit eine Obfuskation erfordert. Verwenden Sie keine Standardports.

Beschränken Sie den Oracle-Verwaltungszugriff auf eine minimale Anzahl autorisierter Benutzer, indem mit Azure Bastion eine sichere Verbindung mit den virtuellen Computern im Oracle-Subnetz hergestellt wird.

Wenn Sie Azure Bastion für den Zugriff auf den Oracle-Datenbankserver verwenden, muss das AzureBastionSubnet eine NSG enthalten, die eingehenden Datenverkehr an Port 443 zulässt.

Konfigurieren Sie Näherungsplatzierungsgruppen für Oracle-Anwendungsserver und Oracle-Datenbankserver, um die Netzwerklatenz zu minimieren.

Nutzen Sie den beschleunigten Netzwerkbetrieb zur Bereitstellung aller Dienste.

Nächster Schritt

Business Continuity & Disaster Recovery für den Oracle VM-Zielzonenbeschleuniger