Datengovernanceprozesse

Es gibt vier Kategorien von Datengovernance-Prozessen.

| Prozesskategorie | Prozesse |

|---|---|

| Datenermittlungsprozesse, um die Datenlandschaft zu verstehen | Ein Daten- und Datenentitätsermittlungs-, Zuordnungs- und Katalogisierungsprozess Ein Ermittlungsprozess für die Datenprofilerstellung, um die Qualität der Daten zu bestimmen Ermittlung von vertraulichen Daten und dem Klassifizierungprozess der Governance Ein Datenwartungsermittlungsprozess für die CRUD3-Analyse, etwa aus Protokolldateien, um die Verwendung und Wartung von Daten wie Masterdaten im gesamten Unternehmen zu verstehen |

| Prozesse für die Datengovernance-Definitionen | Erstellen und Verwalten eines allgemeinen Geschäftsvokabulars in einem Unternehmensglossar, Definieren von Datenentitäten, einschließlich Masterdaten, Namen von Datenattributen, Datenintegritätsregeln und gültigen Formaten Definieren von Verweisdaten zum Standardisieren von Codesätzen im gesamten Unternehmen Definieren von Schemas für die Klassifizierungen von Datengovernance zum Bezeichnen von Daten, um zu bestimmen, wie sie zu steuern sind Definieren von Datengovernance-Richtlinien und -Regeln zum Steuern von Datenentitäts- und Dokumentlebenszyklen Definieren von Erfolgsmetriken und Schwellenwerten |

| Prozesse zum Erzwingen von Datengovernance-Richtlinien und -Regeln | Ein Prozess zum Automatisieren der Anwendung und Durchsetzung von Datengovernance-Richtlinien und -Regeln Ein Prozess zum manuellen Anwenden und Erzwingen von Richtlinien und Regeln Ereignisgesteuerte, bedarfsgesteuerte und zeitgesteuerte Datengovernance-Prozesse (Batch), die als Dienste veröffentlicht werden, die zur Steuerung aufgerufen werden können: Datenerfassung: Katalogisierung, Klassifizierung, Besitzerzuweisung und Speicherung Datenqualität Datenzugriffssicherheit Datenschutz Datennutzung z. B. freigeben und sicherstellen, dass lizenzierte Daten nur für genehmigte Zwecke verwendet werden Datenwartung, z. B. Masterdaten Beibehaltung von Daten Masterdaten- und Verweisdatensynchronisierung |

| Überwachungsprozesse | Überwachen und Überprüfen von Datennutzungsaktivitäten, Datenqualität, Datenzugriffssicherheit, Datenschutz, Datenwartung und Datenaufbewahrung Überwachen der Erkennung und Lösung von Richtlinienregelverletzungen |

Das allgemeine Geschäftsvokabular sollte in einem Unternehmensglossar innerhalb eines Datenkatalogs definiert werden.

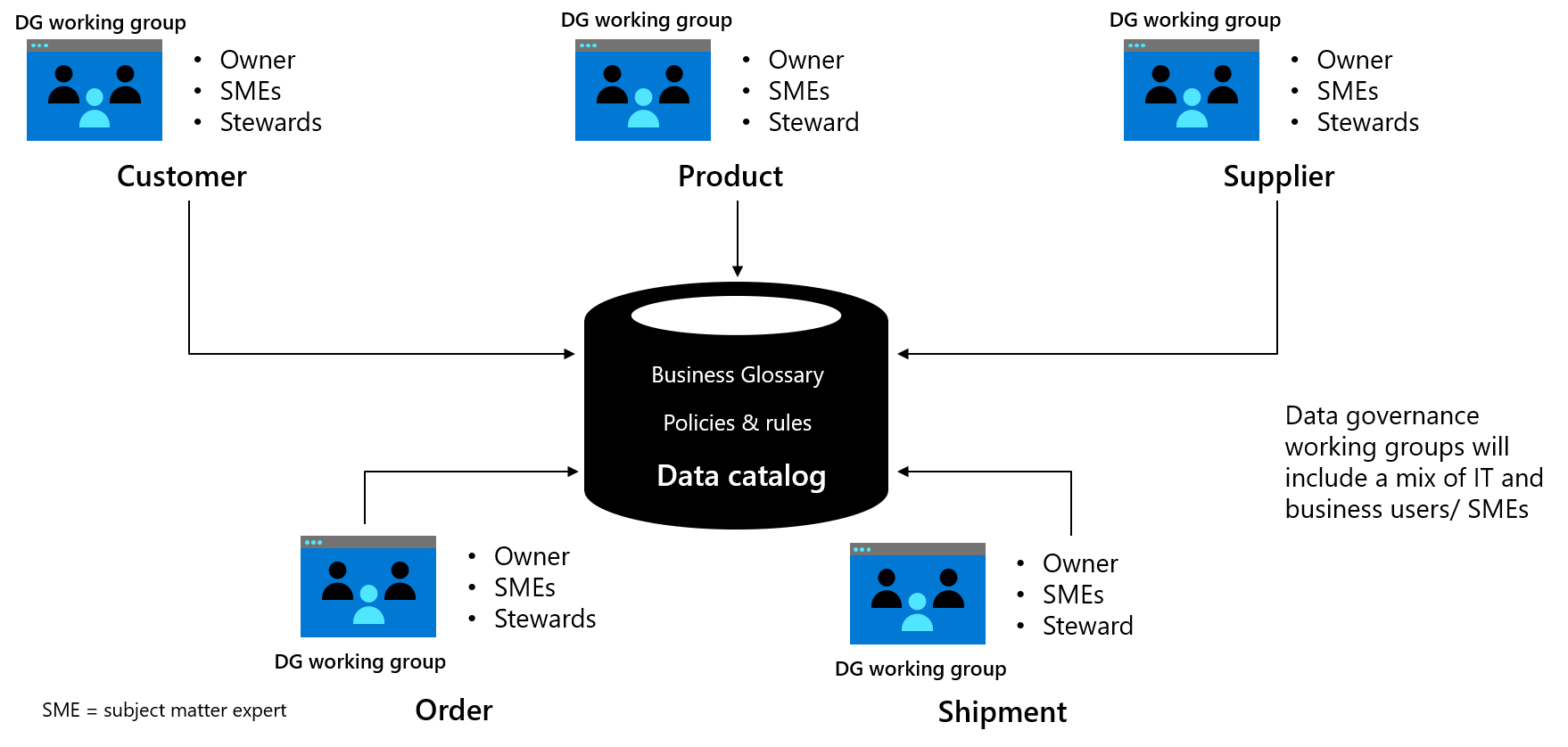

Datengovernance-Arbeitsgruppen planen und entwickeln das Definieren von Daten und das Verbessern bestimmter Datendomänen (z. B. Kunde oder Lieferant). Sie informieren das Datengovernance-Kontrollgremium über Fortschritte und kümmern sich um die unternehmensweite Verwaltung für eine bestimmte Domäne. Jede Arbeitsgruppe sollte die Verantwortung dafür übernehmen, eine bestimmte Datenentität oder einen bestimmten Datensubjektbereich zu definieren, z. B. mehrere verwandte Entitäten. Anschließend können mehrere Datenentitäten im Vokabular zusammen mit den Richtlinien und Regeln parallel bearbeitet werden. Weitere Informationen finden Sie unter Rollen und Zuständigkeiten bei der Datengovernance.

Abbildung 1: Beispiel für eine Datengovernance-Arbeitsgruppe

Abbildung 1: Beispiel für eine Datengovernance-Arbeitsgruppe

Die Integration des Katalogunternehmensglossars in andere Technologien ist dann erforderlich, um konsistente allgemeine Datennamen in alle Technologien zu integrieren. Beispiele für andere Technologien, die darin integriert werden können:

- Tools zum Extrahieren, Transformieren und Laden (Extract, Transform and Load, ETL)

- Datenmodellierungstools

- Managementsysteme für Datenbanken, BI-Tools

- Masterdatenverwaltung

- Tools für die Datenvirtualisierung

- Softwareentwicklungstools

Eine bewährte Methode zum Erstellen eines allgemeinen Geschäftsvokabulars ist die Erstellung eines Datenkonzeptmodells. Das Modell ist ein Top-Down-Ansatz, der Datenkonzepte identifiziert, die als Datenentitäten in einem allgemeinen Geschäftsvokabular verwendet werden können. Es ist dann möglich, jedem Datenkonzept (Entität) oder einer Gruppe verwandter Datenkonzepte (Themenbereich) eine andere Datengovernance-Arbeitsgruppe zuzuweisen. Es werden verschiedene Arbeitsgruppen zugewiesen, um verschiedene Datenentitäten in der gesamten Landschaft zu steuern.

Wenn Sie ein allgemeines Geschäftsvokabular erstellen, können Sie Datenkatalogsoftware verwenden, um automatisch zu entdecken, welche Daten in mehreren Datenspeichern vorhanden sind. Sie hilft dabei, alle Attribute zu identifizieren, die bestimmten Datenentitäten zugeordnet sind. Das ist ein sogenannter Bottom-up-Ansatz. Mit einem Top-Down-Ansatz eines Datenkonzeptmodells für den Einstieg und einem sogenannten automatisierten Bottom-Up-Datenermittlungsansatz zum Identifizieren der Attribute einer Datenentität ist es möglich, dass mehrere Arbeitsgruppen inkrementell ein allgemeines Geschäftsvokabular erstellen.

Die Verwendung eines Datenkatalogs für die automatisierte Datenermittlung ermöglicht die Zuordnung unterschiedlicher Daten zu einem allgemeinen Vokabular. Der Datenkatalog kann Ihnen helfen zu verstehen, wo sich die Daten für jede bestimmte Datenentität im Unternehmensglossar im gesamten Unternehmen befinden.

Richtlinien und Regeln für die Steuerung von Daten an verschiedenen Punkten im Lebenszyklus

Datengovernancerichtlinien beschreiben eine Reihe von Regeln, um die Integrität, Qualität, Zugriffssicherheit, den Datenschutz und die Aufbewahrung von Daten zu steuern. Es gibt verschiedene Arten von Richtlinien, die Folgendes umfassen:

- Datenintegritätsrichtlinien, z. B. gültige Werte und referenzielle Integrität.

- Datenqualitätsrichtlinien mit Datenstandardisierung, Bereinigung und Abgleichsregeln.

- Datenschutzrichtlinien mit Zugriffssicherheits- und Datenschutzregeln.

- Datenaufbewahrungsrichtlinien zum Verwalten des Lebenszyklus mit Aufbewahrungs-, Archivierungs- und Sicherungsregeln. Möglicherweise sind mehrere Versionen einer Richtlinie erforderlich, um dieselben Daten in verschiedenen Rechtsräumen zu steuern.

Das Klassifizierungsschema für die Vertraulichkeit von Daten umfasst fünf Klassifizierungsebenen:

- Öffentlich

- Nur interne Verwendung.

- Vertraulich

- Vertrauliche personenbezogene Daten

- Eingeschränkt

Steuern Sie Daten, indem Sie dieses Klassifizierungsschema mit Richtlinien und Regeln kombinieren. Verwenden Sie jede der fünf Ebenen, um Daten zu bezeichnen, z. B. vertrauliche personenbezogene Daten. Indem Sie Regeln für vertrauliche personenbezogene Daten erstellen und diese Regeln an eine Richtlinie anfügen, erstellen Sie eine Richtlinie für vertrauliche personenbezogene Daten. Sie können die Richtlinie an die Bezeichnung sensibler personenbezogener Daten anfügen und dann die Bezeichnung sensibler personenbezogener Daten an die Daten anfügen. Auf diese Weise unterliegen alle Daten, die als sensible personenbezogene Daten bezeichnet werden, denselben Richtlinien und Regeln. Dieser Prozess wird als Tag-basierte Richtlinienverwaltung bezeichnet. Sie ist flexibel, da eine einzelne Regel oder Richtlinie unabhängig voneinander geändert werden kann. Alle Daten, die als sensible personenbezogene Daten bezeichnet werden, unterliegen den neuen Regeln. Gleichermaßen kann eine Bezeichnung für vertrauliche personenbezogene Daten von den Daten getrennt und stattdessen eine vertrauliche Bezeichnung verwendet werden. In diesem Fall werden die Daten sofort durch einen neuen Satz von Richtlinien und Regeln gesteuert, die der vertraulichen Bezeichnung zugeordnet sind.

Nachdem Sie die Richtlinien und Regeln in einem Datenkatalog für jede Klasse in einem Klassifizierungsschema für die Datengovernance definiert haben, können sie über APIs an andere Technologien aus einem Datenkatalog übergeben werden, damit sie erzwungen werden können. Stattdessen kann eine allgemeine Datenverwaltungsplattform, die eine Verbindung mit mehreren Datenspeichern herstellen kann, diese möglicherweise erzwingen.

Anschließend sollte es möglich sein, die Qualität der Daten, den Datenschutz, die Zugriffssicherheit, die Nutzung, die Wartung und die Aufbewahrung bestimmter Datenentitäten während ihres gesamten Lebenszyklus zu überwachen.