Azure-Zielzonen und mehrere Microsoft Entra-Mandanten

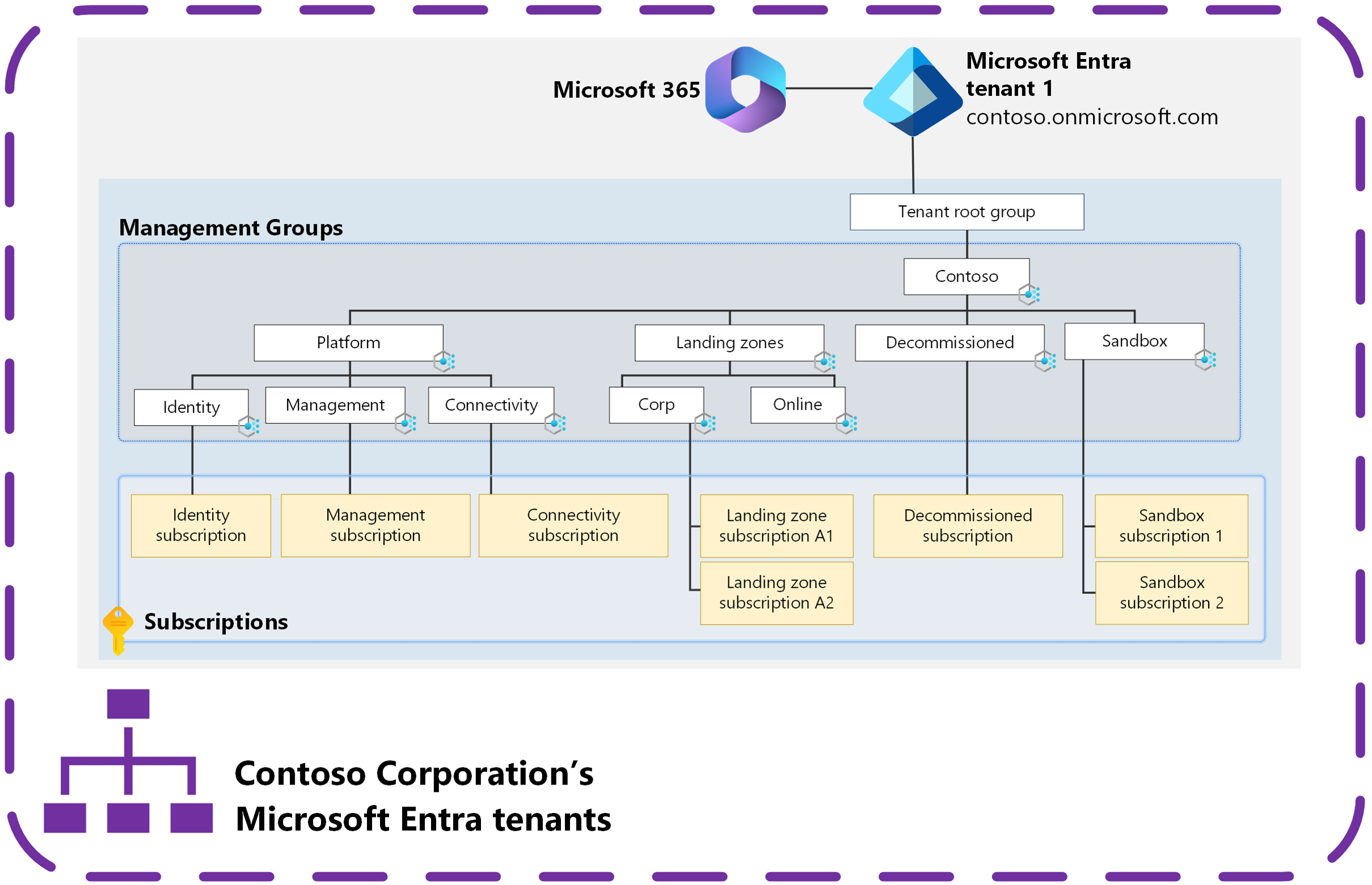

Azure-Zielzonen basieren auf Verwaltungsgruppen. Azure-Richtlinien werden zugewiesen, und Abonnements werden in Verwaltungsgruppen platziert, um die erforderlichen Governancekontrollen bereitzustellen, die eine Organisation benötigt, um ihre Sicherheits- und Complianceanforderungen zu erfüllen.

Tipp

Unter Zuordnung der Sicherheitssteuerung mit Azure-Zielzonen erfahren Sie, wie Sie die Azure-Zielzone und Azure Policy verwenden, um die Sicherheits-, Compliance- und gesetzlichen Anforderungen Ihrer Organisation zu erfüllen.

Diese Ressourcen werden in einem einzelnen Microsoft Entra-Mandanten bereitgestellt. Verwaltungsgruppen und die meisten anderen Azure-Ressourcen wie Azure Policy unterstützen nur den Betrieb innerhalb eines einzelnen Microsoft Entra-Mandanten. Ein Azure-Abonnement basiert auf einem Microsoft Entra-Mandanten, um Benutzer*innen, Dienste und Geräte bei Azure Resource Manager (ARM) zu authentifizieren, um Vorgänge auf der Steuerungsebene und einige Azure-Dienste wie Azure Storage für Vorgänge auf Datenebene zu steuern.

Mehrere Abonnements können auf demselben Microsoft Entra-Mandanten basieren. Jedes Abonnement kann nur auf einem Microsoft Entra-Mandanten basieren. Weitere Informationen finden Sie unter Hinzufügen eines bestehenden Azure-Abonnements zu Ihrem Mandanten.

Im vorherigen Diagramm werden Verwaltungsgruppen, Azure Policies und Azure-Abonnements gemäß der konzeptionellen Architektur von Azure-Zielzonen in einem einzelnen Microsoft Entra-Mandanten bereitgestellt.

Dieser Ansatz wird für die meisten Organisationen basierend auf ihren Anforderungen empfohlen. Dieser Ansatz bietet Organisationen die bestmögliche Zusammenarbeit und ermöglicht es ihnen, Benutzer*innen und Ressourcen in einem einzelnen Microsoft Entra-Mandanten zu steuern und zu isolieren.

Möglicherweise muss Ihre Organisation für viele Szenarios mehrere Microsoft Entra-Mandanten verwenden. Informieren Sie sich über das Bereitstellen und Verwalten der Azure-Zielzone in jedem dieser Mandanten sowie Überlegungen und Empfehlungen für den Umgang mit mehreren Microsoft Entra-Mandanten.

Hinweis

Dieser Artikel konzentriert sich auf Azure, nicht auf Microsoft 365 oder andere Microsoft Cloud-Angebote wie Dynamics 365 oder Power Platform.

Es konzentriert sich auf die Plattform und nicht auf Anwendungen, die auf der Plattform in Mandanten basieren. Informationen zu mehreren Microsoft Entra-Mandanten und zur Anwendungsarchitektur finden Sie unter:

Warum ein einzelner Microsoft Entra-Mandant ausreichend ist

Es gibt Gründe, aus denen Sie möglicherweise mehrere Microsoft Entra-Mandanten benötigen, aber es ist wichtig zu verstehen, warum ein einzelner Microsoft Entra-Mandant in der Regel ausreichend ist. Dies sollte der Standardstartpunkt für alle Organisationen sein.

Verwenden Sie Ihren vorhandenen Microsoft Entra-Unternehmensmandanten für Azure-Abonnements, um die beste Produktivität und Zusammenarbeit auf der gesamten Plattform zu erzielen.

Innerhalb eines einzelnen Mandanten können Entwicklungsteams und Anwendungseigentümer über die am wenigsten privilegierten Rollen verfügen, um nicht produktive Instanzen von Azure-Ressourcen und vertrauenswürdigen Anwendungen, Testanwendungen, Testbenutzer und -gruppen sowie Testrichtlinien für diese Objekte zu erstellen. Weitere Informationen zum Delegieren der Verwaltung mit einem einzelnen Mandanten finden Sie unter Ressourcenisolation in einem einzelnen Mandanten.

Erstellen Sie nur weitere Microsoft Entra-Mandanten, wenn es Anforderungen gibt, die nicht mit dem Microsoft Entra-Mandanten des Unternehmens erfüllt werden können.

Bei Microsoft 365 ist der Microsoft Entra-Unternehmensmandant im Allgemeinen der erste in der Organisation bereitgestellte Mandant. Dieser Mandant wird für den Zugriff auf Unternehmensanwendungen und Microsoft 365-Dienste verwendet. Es unterstützt die Zusammenarbeit innerhalb einer Organisation. Der Grund, mit diesem vorhandenen Mandanten zu beginnen, ist, dass er bereits bereitgestellt, verwaltet und gesichert wurde. Der definierte Lebenszyklus der Identitäten ist wahrscheinlich bereits festgelegt. Dieser Kurs erleichtert das Onboarding neuer Apps, Ressourcen und Abonnements. Es handelt sich um eine ausgereifte, verständliche Umgebung mit etablierten Prozessen, Verfahren und Kontrollen.

Schwierigkeiten durch mehrere Microsoft Entra-Mandanten

Wenn Sie einen neuen Microsoft Entra-Mandanten erstellen, ist zusätzlicher Aufwand erforderlich, um die Identitäten bereitzustellen, zu verwalten, zu schützen und zu steuern. Außerdem müssen Sie die erforderlichen Richtlinien und Verfahren einrichten. Die Zusammenarbeit funktioniert am besten in einem einzigen Microsoft Entra-Mandanten. Durch den Wechsel zu einem Mehrinstanzenmodell wird eine Grenze erstellt, die zu Benutzerreibung, Verwaltungsaufwand und Erhöhung des Angriffsfläche führen kann, was zu einem Sicherheitsrisiko führen kann und Produktszenarien und -einschränkungen erschwert. Beispiele hierfür sind:

- Mehrere Identitäten für Benutzer*innen und Administrator*innen für jeden Mandanten: Wenn Microsoft Entra B2B nicht verwendet wird, müssen Benutzer*innen mehrere Anmeldeinformationen verwalten. Weitere Informationen finden Sie unter Überlegungen und Empfehlungen für Szenarien mit mehrinstanzenfähiger Azure-Zielzone.

- Einschränkungen von Azure-Diensten bei der Unterstützung mehrerer Microsoft Entra-Mandanten: Azure-Workloads unterstützen nur Identitäten, die in dem Mandanten verwaltet werden, an den sie gebunden sind. Weitere Informationen finden Sie unter Microsoft Entra-Integration in Azure-Produkte und -Dienste.

- Keine zentralisierte Konfiguration oder Verwaltung für Microsoft Entra-Mandanten: Mehrere Sicherheitsrichtlinien, Verwaltungsrichtlinien, Konfigurationen, Portale, APIs und JML-Prozesse (Joiner, Mover und Leaver).

- Abrechnungs- und Lizenzierungskomplexe und potenzielle Anforderungen an die Lizenzduplizierung für Microsoft Entra ID P1- oder P2-Lizenzen – Weitere Informationen finden Sie unter Überlegungen und Empfehlungen für Szenarien mit mehrinstanzenfähiger Azure-Zielzone.

Organisationen müssen sich im Klaren sein, warum sie vom Microsoft Entra-Mandantenmodell des Unternehmens abweichen, um sicherzustellen, dass der zusätzliche Mehraufwand und die zusätzliche Komplexität bei der Erfüllung der Anforderungen gerechtfertigt sind. Beispiele für diese Instanzen sind im Szenarioartikel aufgeführt.

Wichtig

Verwenden Sie Microsoft Entra Privileged Identity Management, um privilegierte Rollen in Microsoft Entra ID und Azure zu verwalten.

Der Besitz privilegierter Rollen innerhalb interner Teams und Abteilungen kann eine Herausforderung darstellen, da das Identitäts- und das Azure-Team häufig verschiedenen Teams, Abteilungen und Organisationsstrukturen angehört.

Die Teams, die Azure betreiben, sind für Azure-Dienste verantwortlich und möchten die Sicherheit der von ihnen verwalteten Dienste gewährleisten. Wenn Personen außerhalb dieses Teams über Rollen verfügen, die potenziell auf ihre Umgebungen zugreifen können, ist die Sicherheit schwächer. Weitere Informationen finden Sie unter Erforderliche Cloudfunktionen verstehen.

Microsoft Entra ID bietet Kontrollmechanismen, mit denen dieses Problem auf technischer Ebene entschärft werden kann. Dieses Problem betrifft jedoch auch Personen und Prozesse. Weitere Informationen finden Sie unter Empfehlungen.

Wichtig

Mehrere Microsoft Entra-Mandanten sind für die meisten Kunden nicht der empfohlene Ansatz. Ein einzelner Microsoft Entra-Mandant, in der Regel der Microsoft Entra-Mandant des Unternehmens, wird für die meisten Kunden empfohlen, da er die erforderlichen Trennungsanforderungen erfüllt.

Weitere Informationen finden Sie unter: