Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

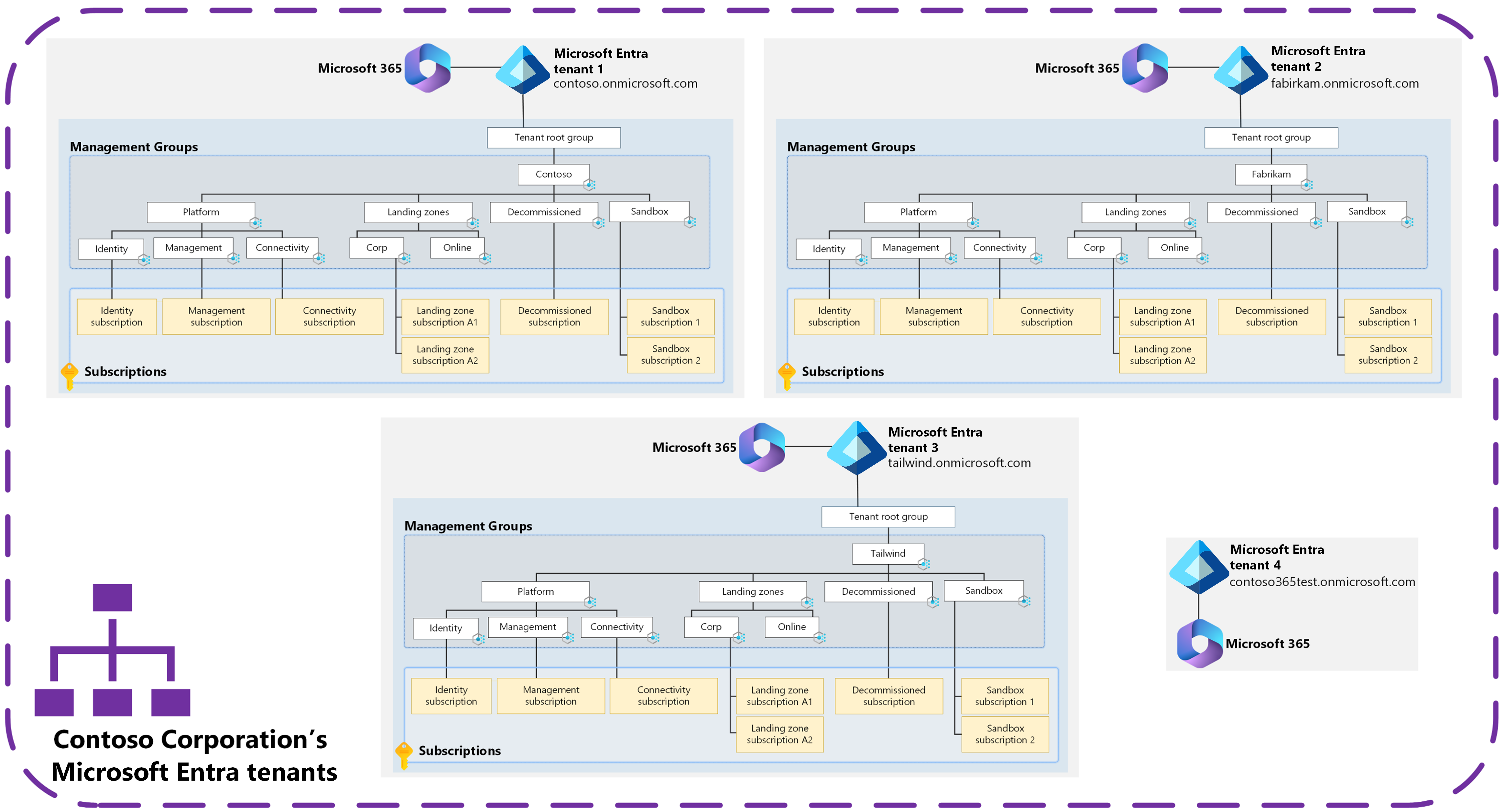

Der Artikel Azure-Zielzonen und mehrere Microsoft Entra-Mandanten beschreibt, wie Verwaltungsgruppen, Azure Policy und Abonnements mit Microsoft Entra-Mandanten interagieren und arbeiten. Der Artikel beschreibt die Einschränkung dieser Ressourcen, wenn sie innerhalb eines einzelnen Microsoft Entra-Mandanten betrieben werden. Wenn mehrere Microsoft Entra-Mandanten vorhanden oder für eine Organisation erforderlich sind, müssen die Azure-Zielzonen unter diesen Bedingungen in jedem der Microsoft Entra-Mandanten separat bereitgestellt werden.

Azure-Zielzonen mit mehreren Microsoft Entra-Mandanten

Das vorherige Diagramm zeigt ein Beispiel für die Contoso Corporation, die aufgrund von Fusionen und Übernahmen über vier Microsoft Entra-Mandanten verfügt, da das Unternehmen im Laufe der Zeit gewachsen ist.

*.onmicrosoft.com-Domäne des Microsoft Entra-Mandanten |

Hinweise zur Verwendung |

|---|---|

contoso.onmicrosoft.com |

Primärer Microsoft Entra-Unternehmensmandant, der von der Contoso Corporation verwendet wird. In diesem Mandanten werden Azure- und Microsoft 365-Dienste verwendet. |

fabrikam.onmicrosoft.com |

Primärer Microsoft Entra-Mandant, der von Fabrikam verwendet wird. In diesem Mandanten werden Azure- und Microsoft 365-Dienste verwendet. Dieser Mandant ist seit der Übernahme durch die Contoso Corporation getrennt. |

tailwind.onmicrosoft.com |

Primärer Microsoft Entra-Mandant, der von Tailwind verwendet wird. In diesem Mandanten werden Azure- und Microsoft 365-Dienste verwendet. Dieser Mandant ist seit der Übernahme durch die Contoso Corporation getrennt. |

contoso365test.onmicrosoft.com |

Microsoft Entra-Mandant, der von der Contoso Corporation nur zum Testen von Microsoft Entra ID und Microsoft 365-Diensten und -Konfigurationen verwendet wird. Alle Azure-Umgebungen befinden sich im Microsoft Entra-Mandanten contoso.onmicrosoft.com. |

Die Contoso Corporation begann mit dem Microsoft Entra-Mandanten contoso.onmicrosoft.com. Im Laufe der Zeit machten sie mehrere Übernahmen anderer Unternehmen und brachten diese Unternehmen in die Contoso Corporation.

Durch die Übernahmen von Fabrikam (fabrikam.onmicrosoft.com) und Tailwind (tailwind.onmicrosoft.com) kamen Microsoft Entra-Mandanten dazu, in denen Microsoft 365-Dienste (Exchange Online, SharePoint, OneDrive) und Azure-Dienste verwendet werden. Diese Unternehmen und die zugehörigen Microsoft Entra-Mandanten werden getrennt gehalten, da Teile der Contoso Corporation und ihrer Unternehmen in Zukunft möglicherweise verkauft werden.

Die Contoso Corporation verfügt über einen separaten Microsoft Entra-Mandanten für den alleinigen Zweck, Microsoft Entra ID und Microsoft 365-Dienste und -Features zu testen. In diesem separaten Microsoft Entra-Mandanten werden jedoch keine Azure-Dienste getestet. Sie werden im Microsoft Entra-Mandanten contoso.onmicrosoft.com getestet.

Tipp

Weitere Informationen zum Testen von Azure-Zielzonen und Azure-Workloads und -Ressourcen in Azure-Zielzonenumgebungen finden Sie unter:

Hinweis

Azure-Zielzonen werden in einem einzelnen Microsoft Entra-Mandanten bereitgestellt. Wenn Sie über mehrere Microsoft Entra-Mandanten verfügen, in denen Sie Azure-Ressourcen bereitstellen möchten, und sie mithilfe von Azure-Zielzonen steuern und überwachen möchten, müssen Sie Azure-Zielzonen in jedem dieser Mandanten einzeln bereitstellen.

Überlegungen und Empfehlungen für Azure Landing Zones in Szenarien mit mehreren Mandanten

In diesem Abschnitt werden wichtige Überlegungen und Empfehlungen zu Azure-Zielzonen und mehrinstanzenfähigen Microsoft Entra-Szenarios und deren Einsatz erläutert.

Überlegungen

- Beginnen Sie mit einem Einzelmandantenansatz bei Ihrem Microsoft Entra-Mandantenentwurf.

- Der einzelne Mandant ist in der Regel der Microsoft Entra-Unternehmensmandant der Organisation, in dem die Identitäten von Benutzer*innen vorhanden sind und ein Dienst wie Microsoft 365 ausgeführt wird.

- Erstellen Sie nur weitere Microsoft Entra-Mandanten, wenn es Anforderungen gibt, die nicht mit dem Microsoft Entra-Mandanten des Unternehmens erfüllt werden können.

- Erwägen Sie die Verwendung von Microsoft Entra ID-Verwaltungseinheiten, um die Trennung und Isolation von Benutzer*innen, Gruppen und Geräten (z. B. verschiedene Teams) innerhalb eines einzelnen Microsoft Entra-Mandanten zu verwalten. Verwenden Sie diese Ressource, anstatt mehrere Microsoft Entra-Mandanten zu erstellen.

- Erwägen Sie die Verwendung von Sandboxabonnements für die anfängliche Entwicklung und Untersuchung von Anwendungsworkloads. Weitere Informationen finden Sie unter Handhabung von „dev/test/production“-Landing Zones in der Azure-Landing Zone-Architektur.

- Das Migrieren von Azure-Abonnements zwischen Microsoft Entra-Mandanten ist komplex und führt zu Aufwand vor und nach der Migration, um diese zu ermöglichen. Weitere Informationen finden Sie unter Übertragen eines Azure-Abonnements in ein anderes Microsoft Entra-Verzeichnis. Es ist einfacher, die Anwendungsworkload in einem neuen Azure-Abonnement im Zielmandanten neu zu erstellen. Dadurch erhalten Sie mehr Kontrolle über die Migration.

- Berücksichtigen Sie die Komplexität der Verwaltung, Steuerung, Konfiguration, Überwachung und Absicherung mehrerer Microsoft Entra-Mandanten. Ein einzelner Microsoft Entra-Mandant ist einfacher zu verwalten, zu steuern und zu schützen.

- Berücksichtigen Sie Ihren JML-Prozess, Ihre Workflows und Tools (Joiner, Mover und Leaver). Stellen Sie sicher, dass diese Ressourcen mehrere Microsoft Entra-Mandanten unterstützen und handhaben können.

- Berücksichtigen Sie die Auswirkungen auf Endbenutzer, wenn sie mehrere Identitäten für sich selbst verwalten, steuern und sichern.

- Berücksichtigen Sie bei der Auswahl mehrerer Microsoft Entra-Mandanten die Auswirkungen auf die mandantenübergreifende Zusammenarbeit, insbesondere aus Endbenutzerperspektive. Die Microsoft 365-Zusammenarbeit und der Support zwischen Benutzer*innen innerhalb eines einzelnen Microsoft Entra-Mandanten sind optimal.

- Berücksichtigen Sie die Auswirkungen auf die Überwachung und Überprüfung der Einhaltung gesetzlicher Bestimmungen für mehrere Microsoft Entra-Mandanten, bevor Sie einen Ansatz auswählen.

- Berücksichtigen Sie den Anstieg der Lizenzierungskosten, wenn mehrere Microsoft Entra-Mandanten verwendet werden. Lizenzen für Produkte wie Microsoft Entra ID P1 oder P2 oder Microsoft 365-Dienste erstrecken sich nicht über Microsoft Entra-Mandanten.

- Eine einzelne Enterprise Agreement-Registrierung kann Abonnements für mehrere Microsoft Entra-Mandanten unterstützen und bereitstellen, indem die Authentifizierungsebene für die Registrierung auf einem mandantenübergreifenden Geschäfts- und Schulkonto festgelegt wird. Weitere Informationen finden Sie unter Verwaltung des Azure EA-Portals.

- Eine einzelne Microsoft-Kundenvereinbarung kann Abonnements für mehrere Microsoft Entra-Mandanten unterstützen und bereitstellen. Weitere Informationen finden Sie unter Verwalten von Mandanten in Ihrem Microsoft Customer Agreement Abrechnungskonto.

- Wenn Sie sich für eine mehrinstanzenfähige Microsoft Entra-Architektur entscheiden, sollten Sie die Einschränkungen berücksichtigen, die für Anwendungsteams und Entwickler*innen auftreten können. Beachten Sie die Einschränkungen bei der Microsoft Entra-Integration für Azure-Produkte und -Dienste, z. B. Azure Virtual Desktop, Azure Files und Azure SQL. Weitere Informationen finden Sie im Abschnitt Microsoft Entra-Integration für Azure-Produkte und -Dienste in diesem Artikel.

- Erwägen Sie die Verwendung von Microsoft Entra B2B, um die Bedienung und Verwaltung zu vereinfachen und zu verbessern, wenn Ihre Organisation über mehrere Microsoft Entra-Mandanten verfügt.

- Erwägen Sie die Verwendung von Microsoft Identity Platform mit Microsoft Entra mit B2B- und B2C-Funktionen, damit Entwickler*innen Anwendungen in einem einzelnen Azure-Abonnement und innerhalb eines einzelnen Mandanten erstellen können. Diese Methode unterstützt Benutzer aus vielen Identitätsquellen. Weitere Informationen finden Sie unter Mehrinstanzenfähige Apps und Entwerfen von mehrinstanzenfähigen Lösungen in Azure.

- Erwägen Sie die Nutzung der Funktionen, die für Unternehmen mit mehreren Mandanten verfügbar sind. Weitere Informationen finden Sie unterWas ist eine mehrinstanzenfähige Organisation in Microsoft Entra ID?.

- Erwägen Sie , Ihre Azure-Zielzone auf dem neuesten Stand zu halten.

Microsoft Entra-Integration für Azure-Produkte und -Dienste

Viele Azure-Produkte und -Dienste unterstützen Microsoft Entra B2B nicht als Teil der nativen Microsoft Entra-Integration. Es gibt nur wenige Dienste, die die Microsoft Entra B2B-Authentifizierung als Teil der Microsoft Entra-Integrationen unterstützen. Es ist sicherer, dass der Dienst Microsoft Entra B2B standardmäßig nicht als Teil der Microsoft Entra-Integration unterstützt.

Dienste, die eine native Integration mit Microsoft Entra ID ermöglichen, z. B. Azure Storage, Azure SQL, Azure Files und Azure Virtual Desktop, verwenden einen Ein-Klick- oder Kein-Klick-Ansatz für die Integration. Sie erfordern Authentifizierungs- und Autorisierungsszenarien als Teil ihres Diensts. Dieser Ansatz wird in der Regel für den „Basismandanten“ unterstützt, und einige Dienste ermöglichen möglicherweise die Unterstützung für B2B- und B2C-Szenarios mit Microsoft Entra. Weitere Informationen zur Beziehung des Azure-Abonnements zu Microsoft Entra ID finden Sie unter Zuordnen oder Hinzufügen eines Azure-Abonnements zu Ihrem Microsoft Entra-Mandanten.

Es ist wichtig, sorgfältig zu überlegen, welchem Microsoft Entra-Mandanten Ihre Azure-Abonnements zugeordnet sind. Diese Beziehung bestimmt, welche Produkte und Dienste und welche Features die Anwendungs- oder Workloadteams verwenden, die die Identitäten unterstützen müssen, und von welchem Mandanten die Identitäten stammen. In der Regel befinden sich Identitäten im Microsoft Entra-Unternehmensmandanten.

Wenn mehrere Microsoft Entra-Mandanten zum Hosten aller Azure-Abonnements verwendet werden, können Anwendungsworkloadteams einige Microsoft Entra-Integrationen für Azure-Produkte und -Dienste nicht nutzen. Wenn die Anwendungsworkloadteams ihre Anwendungen um diese auferlegten Einschränkungen herum entwickeln müssen, wird der Authentifizierungs- und Autorisierungsprozess komplexer und weniger sicher.

Vermeiden Sie dieses Problem, indem Sie einen einzelnen Microsoft Entra-Mandanten als Basis für alle Ihre Azure-Abonnements verwenden. Ein einzelner Mandant ist der beste Ansatz für die Authentifizierung und Autorisierung für Ihre Anwendung oder Ihren Dienst. Diese einfache Architektur gibt dem Anwendungsworkloadteam weniger Möglichkeiten zur Verwaltung, Steuerung und Kontrolle und beseitigt potenzielle Einschränkungen.

Weitere Informationen finden Sie unter Ressourcenisolation in einem einzelnen Mandanten.

Empfehlungen

- Verwenden Sie einen einzelnen Microsoft Entra-Mandanten, der in der Regel der Microsoft Entra-Unternehmensmandant ist. Erstellen Sie nur weitere Microsoft Entra-Mandanten, wenn es Anforderungen gibt, die nicht mit dem Microsoft Entra-Mandanten des Unternehmens erfüllt werden können.

- Verwenden Sie Sandboxabonnements, um Anwendungsteams sichere, kontrollierte und isolierte Entwicklungsumgebungen innerhalb desselben einzelnen Microsoft Entra-Mandanten bereitzustellen. Weitere Informationen finden Sie unter Handhabung von „dev/test/production“-Landing Zones in der Azure-Landing Zone-Architektur.

- Verwenden Sie mehrinstanzenfähige Microsoft Entra-Anwendungen, wenn Sie Integrationen aus operativen Tools wie ServiceNow erstellen und diese mit mehreren Microsoft Entra-Mandanten verknüpfen. Weitere Informationen finden Sie unter Bewährte Methoden für alle Isolationsarchitekturen.

- Wenn Sie ein ISV sind, lesen Sie die Überlegungen unabhängiger Softwareanbieter (ISV) für Azure-Zielzonen.

- Verwenden Sie Azure Lighthouse, um die mandantenübergreifende Verwaltung zu vereinfachen. Weitere Informationen finden Sie unter Verwendung von Azure Lighthouse in Szenarien mit mehreren Mandanten in Azure-Zielzonen.

- Erstellen Sie in Ihren Enterprise Agreement-Registrierungen oder Microsoft-Kundenvereinbarungen, die sich im Microsoft Entra-Zielmandanten befinden, Kontobesitzer*innen, Rechnungsabschnittsbesitzer*innen und Abonnementersteller*innen. Weisen Sie die Besitzer und Ersteller den Abonnements zu, die sie erstellen, um zu vermeiden, dass die Verzeichnisse für Azure-Abonnements nach der Erstellung geändert werden müssen. Weitere Informationen finden Sie unter Hinzufügen eines Kontos aus einem anderen Azure AD-Mandanten und Verwalten von Mandanten im Abrechnungskonto für Ihre Microsoft-Kundenvereinbarung.

- Weitere Informationen finden Sie im Leitfaden für Microsoft Entra-SecOps.

- Halten Sie die Anzahl der globalen Administratorkonten auf ein Minimum fest, wobei weniger als 5 bevorzugt wird.

- Aktivieren Sie Privileged Identity Management (PIM) für alle Administratorkonten, um keine ständigen Berechtigungen zu gewährleisten und JIT-Zugriff bereitzustellen.

- Erfordern Sie die Genehmigung in PIM, um wichtige Rollen zu aktivieren, z. B. die Rolle „Globaler Administrator“. Erwägen Sie, genehmigende Personen aus mehreren Teams zu erstellen, um die Nutzung des globalen Administrators zu genehmigen.

- Aktivieren Sie die Überwachung und Benachrichtigungen für alle erforderlichen Projektbeteiligten zur Aktivierung der Rolle „Globaler Administrator".

- Stellen Sie sicher, dass die Einstellung „Zugriffsverwaltung für Azure-Ressourcen" für globale Administratoren auf Nein festgelegt ist, wenn sie nicht erforderlich ist.

Wichtig

Microsoft empfiehlt, Rollen mit den geringsten Berechtigungen zu verwenden. Dies trägt zur Verbesserung der Sicherheit Ihrer Organisation bei. „Globaler Administrator“ ist eine Rolle mit umfangreichen Berechtigungen, die auf Notfallszenarios beschränkt sein sollte, in denen Sie keine vorhandene Rolle verwenden können.

- Aktivieren und konfigurieren Sie die folgenden Microsoft Entra-Dienste und -Features, um die mehrinstanzenfähige Benutzeroberfläche für Verwaltung und Benutzer*innen in Ihrer Organisation zu vereinfachen:

- Für Organisationen mit einem Microsoft Entra-Mandanten in mehreren Microsoft-Clouds, z. B. Microsoft Azure Commercial Cloud, Microsoft Azure China 21Vianet, Microsoft Azure Government, konfigurieren Sie Microsoft-Cloudeinstellungen für B2B Collaboration (Vorschauversion), um die Benutzerfreundlichkeit bei mandantenübergreifender Zusammenarbeit zu verbessern.

- Anwendungsteams und Entwickler sollten beim Erstellen von Anwendungen und Diensten für mehrere Mandanten die folgenden Ressourcen überprüfen: