Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

In diesem Abschnitt werden wichtige Empfehlungen zum Einrichten der Netzwerkverschlüsselung zwischen der lokalen Umgebung und Azure sowie über Azure-Regionen hinweg behandelt.

Überlegungen zum Entwurf

Kosten und verfügbare Bandbreite sind umgekehrt proportional zur Länge des Verschlüsselungstunnels zwischen Endpunkten.

Die Azure Virtual Network-Verschlüsselung verbessert in Azure vorhandene Funktionen für die Datenverschlüsselung während der Übertragung und ermöglicht eine nahtlose Verschlüsselung und Entschlüsselung des Datenverkehrs zwischen virtuellen Computern (VMs) und VM-Skalierungsgruppen.

Wenn Sie mit VPN eine Verbindung mit Azure herstellen, wird der Datenverkehr über das Internet über IPsec-Tunnel (IP Security) verschlüsselt.

Bei Verwendung von Azure ExpressRoute mit privatem Peering wird Datenverkehr derzeit nicht verschlüsselt.

Es ist möglich, eine Site-to-Site-VPN-Verbindung über privates ExpressRoute-Peering zu konfigurieren.

Sie können die Verschlüsselung Media Access Control Security (MACsec) auf ExpressRoute Direct anwenden, um eine Netzwerkverschlüsselung zu erreichen.

Wenn Azure-Datenverkehr zwischen Rechenzentren (außerhalb physischer Grenzen, die nicht von Microsoft oder im Auftrag von Microsoft kontrolliert werden) fließt, wird auf der zugrunde liegenden Netzwerkhardware eine MACsec-Verschlüsselung für die Sicherungsschicht verwendet. Dies gilt für den Datenverkehr zwischen durch Peering verknüpften virtuellen Netzwerken.

Entwurfsempfehlungen

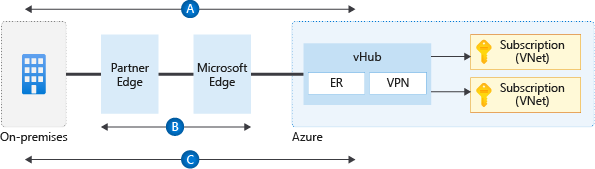

Abbildung 1: Verschlüsselungsabläufe

Beim Einrichten von VPN-Verbindungen von einer lokalen Umgebung über VPN-Gateways mit Azure wird Datenverkehr auf einer Protokollebene durch IPsec-Tunnel verschlüsselt. Dies wird im obigen Diagramm in Datenfluss

Averanschaulicht.Wenn Sie den Datenverkehr zwischen virtuellen Computern im selben virtuellen Netzwerk oder in regionalen oder globalen virtuellen Netzwerken mit Peering verschlüsseln müssen, verwenden Sie Virtual Network-Verschlüsselung.

Konfigurieren Sie bei Verwendung von ExpressRoute Direct MACsec, um Datenverkehr auf Ebene 2 zwischen den Routern Ihrer Organisation und MSEE zu verschlüsseln. Dies wird im Diagramm in Datenfluss

Bveranschaulicht.In Virtual WAN-Szenarios, bei denen MACsec keine Option darstellt (z. B. keine Verwendung von ExpressRoute Direct), verwenden Sie ein Virtual WAN-VPN Gateway, um IPsec-Tunnel über privates ExpressRoute-Peering einzurichten. Dies wird im Diagramm in Datenfluss

Cveranschaulicht.Bei Szenarios ohne Virtual WAN, in denen MACsec keine Option ist (z. B. keine Verwendung von ExpressRoute Direct), gibt es nur die folgenden Optionen:

- Verwenden Sie Partner-NVAs, um IPsec-Tunnel über das private ExpressRoute-Peering einzurichten.

- Richten Sie mit Microsoft-Peering einen VPN-Tunnel über ExpressRoute ein.

- Überprüfen Sie die Funktion zum Konfigurieren einer Site-to-Site-VPN-Verbindung über privates ExpressRoute-Peering.

Wenn native Azure-Lösungen (wie in den Datenflüssen

BundCim Diagramm dargestellt) Ihren Anforderungen nicht entsprechen, verwenden Sie Partner-NVAs in Azure, um den Datenverkehr über das private ExpressRoute-Peering zu verschlüsseln.