Konfigurieren einer Site-to-Site-VPN-Verbindung über privates ExpressRoute-Peering

Sie können ein Site-to-Site-VPN über ein privates ExpressRoute-Peering mithilfe einer RFC 1918-IP-Adresse zu einem virtuellen Netzwerkgateway konfigurieren. Diese Konfiguration bietet die folgenden Vorteile:

Datenverkehr über privates Peering wird verschlüsselt.

Point-to-Site-Benutzer, die sich mit einem virtuellen Netzwerkgateway verbinden, können mithilfe von ExpressRoute (über den Site-to-Site-Tunnel) auf lokale Ressourcen zugreifen.

Es ist möglich, Site-to-Site-VPN-Verbindungen über privates ExpressRoute-Peering gleichzeitig mit Site-to-Site-VPN-Verbindungen über das Internet auf demselben VPN-Gateway bereitzustellen.

Dieses Feature ist nur für standardmäßige IP-basierte Gateways verfügbar.

Voraussetzungen

Vergewissern Sie sich, dass die folgenden Voraussetzungen erfüllt sind, um diese Konfiguration abzuschließen:

Sie verfügen über eine funktionierende ExpressRoute-Leitung, die mit dem virtuellen Netzwerk verbunden ist, in dem das VPN-Gateway erstellt wird.

Sie können Ressourcen über eine (private) RFC1918-IP-Adresse im virtuellen Netzwerk über die ExpressRoute-Leitung erreichen.

Routing

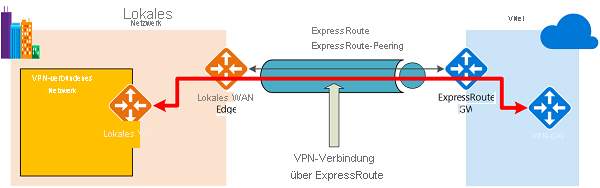

Abbildung 1 zeigt ein Beispiel für eine VPN-Verbindung über privates ExpressRoute-Peering. In diesem Beispiel sehen Sie ein Netzwerk innerhalb des lokalen Netzwerks, das über privates ExpressRoute-Peering mit dem VPN-Gateway des Azure-Hubs verbunden ist. Ein wichtiger Aspekt dieser Konfiguration ist das Routing zwischen den lokalen Netzwerken und Azure über die ExpressRoute- und VPN-Pfade.

Abbildung 1

Das Einrichten der Konnektivität ist unkompliziert:

Richten Sie eine ExpressRoute-Verbindung mit einer ExpressRoute-Leitung und privatem Peering ein.

Richten Sie die VPN-Konnektivität mithilfe der Schritte in diesem Artikel ein.

Datenverkehr von lokalen Netzwerken zu Azure

Für den Datenverkehr von lokalen Netzwerken zu Azure werden die Azure-Präfixe sowohl über das private ExpressRoute-Peering-BGP als auch über das VPN-BGP angekündigt, wenn BGP auf Ihrem VPN Gateway konfiguriert ist. Dies führt zu zwei Netzwerkrouten (Pfaden) zu Azure aus den lokalen Netzwerken:

• Eine Netzwerkroute über den durch IPSec geschützten Pfad.

• Eine direkte Netzwerkroute über ExpressRoute ohne IPSec-Schutz.

Um die Kommunikation zu verschlüsseln, muss für das VPN-verbundene Netzwerk in Abbildung 1 sichergestellt werden, dass die Azure-Routen über das lokale VPN-Gateway dem direkten ExpressRoute-Pfad gegenüber bevorzugt werden.

Datenverkehr von Azure zu lokalen Netzwerken

Die gleiche Anforderung gilt für den Datenverkehr von Azure zu lokalen Netzwerken. Damit der IPsec-Pfad dem direkten ExpressRoute-Pfad (ohne IPsec) gegenüber bevorzugt wird, haben Sie zwei Möglichkeiten:

• Kündigen Sie in der VPN-BGP-Sitzung für das VPN-verbundene Netzwerk spezifischere Präfixe an. Sie können einen größeren Bereich, der das VPN-verbundene Netzwerk über privates ExpressRoute-Peering umfasst, und dann spezifischere Bereiche in der VPN-BGP-Sitzung ankündigen. Kündigen Sie z. B. 10.0.0.0/16 über ExpressRoute und 10.0.1.0/24 über das VPN an.

• Kündigen Sie getrennte Präfixe für VPN und ExpressRoute an. Wenn die Bereiche für das VPN-verbundene Netzwerk von anderen ExpressRoute-verbundenen Netzwerken getrennt sind, können Sie die Präfixe in den VPN- bzw. ExpressRoute-BGP-Sitzungen ankündigen. Kündigen Sie z. B. 10.0.0.0/24 über ExpressRoute und 10.0.1.0/24 über das VPN an.

In diesen beiden Beispielen sendet Azure den Datenverkehr über die VPN-Verbindung und nicht ohne VPN-Schutz direkt über ExpressRoute an 10.0.1.0/24.

Warnung

Wenn Sie die gleichen Präfixe über ExpressRoute- und VPN-Verbindungen ankündigen, verwendet Azure den ExpressRoute-Pfad direkt ohne VPN-Schutz.

Portalschritte

Konfigurieren Sie eine Site-to-Site-Verbindung. Informationen zu den Schritten finden Sie im Artikel Site-to-Site-Konfiguration. Stellen Sie sicher, dass Sie ein Gateway mit einer öffentlichen Standard-IP auswählen.

Aktivieren Sie private IP-Adressen für das Gateway. Wählen Sie Konfiguration aus, und legen Sie dann Private Gateway-IP-Adressen auf Aktiviert fest. Wählen Sie Speichern, um Ihre Änderungen zu speichern.

Wählen Sie auf der Seite Übersicht die Option Mehr anzeigen, um die private IP-Adresse anzuzeigen. Notieren Sie sich diese Informationen zur späteren Verwendung in den Konfigurationsschritten. Wenn Sie über ein VPN-Gateway im aktiven Modus verfügen, werden zwei private IP-Adressen angezeigt.

Gehen Sie auf die Seite Konfiguration, um Private Azure-IP-Adresse verwenden für die Verbindung zu aktivieren. Legen Sie Private Azure-IP-Adresse verwenden auf Aktiviert fest, und wählen Sie dann Speichern aus.

Verwenden Sie die private IP-Adresse, die Sie in Schritt 3 aufgeschrieben haben, als Remote-IP-Adresse für Ihre lokale Firewall, um den Site-to-Site-Tunnel über das private ExpressRoute-Peering einzurichten.

Hinweis

Das Konfigurieren von BGP auf Ihrem VPN-Gateway ist nicht erforderlich, um eine VPN-Verbindung über private ExpressRoute-Peering zu erreichen.

PowerShell-Schritte

Konfigurieren Sie eine Site-to-Site-Verbindung. Informationen zu den Schritten finden Sie im Artikel Konfigurieren eines Site-to-Site-VPNs. Stellen Sie sicher, dass Sie ein Gateway mit einer öffentlichen Standard-IP auswählen.

Legen Sie das Flag zur Verwendung der privaten IP-Adresse auf dem Gateway mithilfe der folgenden PowerShell-Befehle fest:

$Gateway = Get-AzVirtualNetworkGateway -Name <name of gateway> -ResourceGroup <name of resource group> Set-AzVirtualNetworkGateway -VirtualNetworkGateway $Gateway -EnablePrivateIpAddress $trueEs sollte eine öffentliche und eine private IP-Adresse angezeigt werden. Notieren Sie die IP-Adresse unter dem Abschnitt „TunnelIpAddresses“ der Ausgabe. Diese Information wird in einem späteren Schritt verwendet.

Legen Sie die Verbindung zur Verwendung der privaten IP-Adresse mithilfe des folgenden PowerShell-Befehls fest:

$Connection = get-AzVirtualNetworkGatewayConnection -Name <name of the connection> -ResourceGroupName <name of resource group> Set-AzVirtualNetworkGatewayConnection --VirtualNetworkGatewayConnection $Connection -UseLocalAzureIpAddress $truePingen Sie von Ihrer Firewall aus die private IP-Adresse an, die Sie in Schritt 2 notiert haben. Sie sollte über das private ExpressRoute-Peering erreichbar sein.

Verwenden Sie diese private IP-Adresse als Remote-IP-Adresse für Ihre lokale Firewall, um den Site-to-Site-Tunnel über das private ExpressRoute-Peering einzurichten.

Nächste Schritte

Weitere Informationen zu VPN Gateways finden Sie unter Was ist ein VPN Gateway?