Sichern der SAP ASE-Datenbank (Sybase) auf Azure-VMs über Azure Backup

In diesem Artikel wird die Konfiguration der Sicherung für SAP Adaptive Server Enterprise (ASE)-Datenbanken (Sybase) im Azure-Portal beschrieben, die auf virtuellen Azure-Computern (VMs) ausgeführt werden.

Hinweis

- Derzeit ist die Public Preview der SAP ASE nur in öffentlichen Regionen außerhalb der USA verfügbar. Dieses Feature wird in Kürze auch in öffentlichen US-Regionen verfügbar sein. Weitere Informationen finden Sie unter Unterstützte Regionen.

- Informationen zu den unterstützten Konfigurationen und Szenarien für die SAP ASE-Datenbanksicherung auf Azure-VMs.

Voraussetzungen

Bevor Sie die SAP ASE-Datenbank für die Sicherung einrichten, überprüfen Sie die folgenden Voraussetzungen:

Identifizieren oder erstellen Sie einen Recovery Services-Tresor in derselben Region und demselben Abonnement wie die VM, auf der SAP ASE ausgeführt wird.

Lassen Sie eine Verbindung des virtuellen Computers mit dem Internet zu, damit er Azure erreichen kann.

Der Name der SAP ASE-Server-VM und der Ressourcengruppenname dürfen zusammen 84 Zeichen für Azure Resource Manager (ARM) bzw. 77 Zeichen für klassische VMs nicht überschreiten. Diese Einschränkung ist darauf zurückzuführen, dass einige Zeichen vom Dienst reserviert werden.

VM verfügt über Python >= 3.6.15 (empfohlen – Python3.10) und das Anforderungsmodul von Python sollte installiert sein. Standardmäßig sollte „sudo python3“ Python 3.6.15 oder eine neuere Version ausführen. Überprüfen Sie dies, indem Sie „python3“ und sudo python3 in Ihrem System ausführen und prüfen, welche Python-Version standardmäßig ausgeführt wird. Die erforderliche Version sollte ausgeführt werden. Sie können die Version ändern, indem Sie „python3“ mit Python 3.6.15 oder höher verknüpfen.

Führen Sie das Skript für die SAP ASE-Sicherungskonfiguration (Vorregistrierungsskript) auf dem virtuellen Computer, auf dem ASE installiert ist, als Root-Benutzer aus. Mit diesem Skript wird das ASE-System für die Sicherung vorbereitet. Erfahren Sie mehr über den Workflow des Vorregistrierungsskripts.

Führen Sie das Vorregistrierungsskript mit dem Parameter „-sn“ oder „--skip-network-checks“ aus, wenn Ihr ASE-Setup private Endpunkte verwendet. Erfahren Sie, wie das Vorregistrierungsskript ausgeführt wird.

Weisen Sie die folgenden Berechtigungen und Einstellungen für den Sicherungsvorgang zu:

Berechtigung/Einstellung Beschreibung Operator-Rolle Aktivieren Sie diese ASE-Datenbankrolle für den Datenbankbenutzer, um einen benutzerdefinierten Datenbankbenutzer für die Sicherungs- und Wiederherstellungsvorgänge zu erstellen und sie im Vorregistrierungsskript zu übergeben. Berechtigung zum Zuordnen externer Dateien Aktivieren Sie diese Rolle, um den Zugriff auf Datenbankdateien zu ermöglichen. Berechtigung zum Besitz beliebiger Datenbanken Ermöglicht differenzielle Sicherungen. Das Zulassen inkrementeller Sicherungen für die Datenbank sollten TRUE sein. Berechtigung zum Kürzen des Protokolls für „chkpt“ Deaktivieren Sie diese Berechtigung für alle Datenbanken, die Sie mithilfe der ASE-Sicherung schützen möchten. Ermöglicht ihnen das Sichern des Datenbankprotokolls im Recovery Services-Tresor. Erfahren Sie mehr über den SAP-Hinweis 2921874: „trunc log on chkpt“ in Datenbanken mit HADR – SAP ASE – SAP for Me. Hinweis

Protokollsicherungen werden für die Masterdatenbank nicht unterstützt. Für andere Systemdatenbanken werden Protokollsicherungen nur unterstützt, wenn die Protokolldateien der Datenbank getrennt von ihren Datendateien gespeichert werden. Standardmäßig werden Systemdatenbanken mit den Daten- und Protokolldateien auf demselben Datenbankgerät erstellt, wodurch Protokollsicherungen verhindert werden. Um Protokollsicherungen zu aktivieren, muss das Datenbankadministratorteam den Speicherort der Protokolldateien auf ein separates Gerät verschieben.

Verwenden Sie die integrierten Azure-Rollen, um die Sicherung, die Zuweisung von Rollen und den Umfang für die Ressourcen zu konfigurieren. Mit der folgenden Teilnehmerrolle können Sie den Vorgang Schutz konfigurieren auf dem virtuellen Datenbankcomputer ausführen.

Ressource (Zugriffssteuerung) Role Benutzer, Gruppe oder Dienstprinzipal Azure-Quell-VM, auf der die ASE-Datenbank ausgeführt wird Mitwirkender von virtuellen Computern Ermöglicht es Ihnen, den Sicherungsvorgang zu konfigurieren.

Workflow des Vorregistrierungsskripts

Das Vorregistrierungsskript ist ein Python-Skript, das Sie auf der VM ausführen, auf der die SAP ASE-Datenbank installiert ist. Das Skript führt Folgendes aus:

- Erstellt die erforderliche Gruppe, in der die Plug-In-Benutzer hinzugefügt werden.

- Installiert und aktualisiert erforderliche Pakete wie „waagent“, „Python“, „curl“ „unzip“, „Libicu“ und „PythonXML“.

- Überprüft den Status von „waagent“, prüft

wireserverundIMDS connectivityund testet die TCP-Konnektivität mit Microsoft Entra ID. - Ermittelt, ob die geografische Region unterstützt wird.

- Überprüft den verfügbaren freien Speicherplatz für Protokolle in den Verzeichnissen

waagentund/opt. - Überprüft, ob die ASE-Version (Adaptive Server Enterprise) unterstützt wird.

- Meldet sich mit dem bereitgestellten Benutzernamen und Kennwort bei der SAP-Instanz an, wodurch der Sicherungsverlauf aktiviert wird, der für Sicherungs- und Wiederherstellungsvorgänge erforderlich ist.

- Stellt sicher, dass die Betriebssystemversion unterstützt wird.

- Installiert und aktualisiert erforderliche Python-Module wie Anforderungen und Kryptografie.

- Erstellt die Workloadkonfigurationsdatei.

- Richtet die erforderlichen Verzeichnisse für Sicherungsvorgänge unter

/optein. - Verschlüsselt das Kennwort und speichert es sicher auf dem virtuellen Computer.

Ausführen des Vorregistrierungsskripts

Führen Sie die folgenden Bash-Befehle aus, um das Vorregistrierungsskript für die SAP ASE-Datenbanksicherung auszuführen:

Laden Sie die Datei des ASE-Vorregistrierungsskripts herunter.

Kopieren Sie die Datei auf den virtuellen Computer (VM).

Hinweis

Ersetzen Sie

<script name>in den folgenden Befehlen durch den Namen der Skriptdatei, die Sie heruntergeladen und auf die VM kopiert haben.Konvertieren Sie das Skript in das Unix-Format.

dos2unix <script name>Ändern Sie die Berechtigung der Skriptdatei.

Hinweis

Bevor Sie den folgenden Befehl ausführen, ersetzen Sie

/path/to/script/filedurch den tatsächlichen Pfad der Skriptdatei auf der VM.sudo chmod -R 777 /path/to/script/fileAktualisieren Sie den Skriptnamen.

sudo ./<script name> -usFühren Sie das Skript aus.

Hinweis

Geben Sie vor dem Ausführen des folgenden Befehls die erforderlichen Werte für die Platzhalter an.

sudo ./<script name> -aw SAPAse --sid <sid> --sid-user <sid-user> --db-port <db-port> --db-user <db-user> --db-host <private-ip-of-vm> --enable-striping <enable-striping>Liste der Parameter:

-

<sid>: Name des erforderlichen ASE-Servers (erforderlich) -

<sid-user>: Betriebssystem-Benutzername, unter dem das ASE-System ausgeführt wird (z. Bsyb<sid>) (erforderlich) -

<db-port>: Die Portnummer des ASE-Datenbankservers (z. B. 4901) (erforderlich) -

<db-user>: Der ASE-Datenbankname für ODBC-Verbindung (z. Bsapsa) (erforderlich) -

<db-host>: Private IP-Adresse der VM (erforderlich) -

<enable-striping>: Striping aktivieren (Auswahlmöglichkeiten: [„true“, „false“], erforderlich) -

<stripes-count>: Stripeanzahl (Standard: „4“) -

<compression-level>: Komprimierungsgrad (Standard: „101“)

Hinweis

Um

<private-ip-of-vm>zu finden, öffnen Sie den virtuellen Computer im Azure-Portal, und überprüfen Sie die private IP im Abschnitt Netzwerk.-

Zeigen Sie Details der Parameter an.

sudo ./<script name> -aw SAPAse --helpNachdem Sie das Skript ausgeführt haben, werden Sie aufgefordert, das Datenbankkennwort anzugeben. Geben Sie das Kennwort ein, und drücken Sie die EINGABETASTE, um fortzufahren.

Erstellen einer benutzerdefinierten Rolle für Azure Backup

Führen Sie die folgenden Bash-Befehle aus, um eine benutzerdefinierte Rolle für Azure Backup zu erstellen:

Hinweis

Führen Sie nach jedem dieser Befehle den Befehl go aus, um die Anweisung auszuführen.

Melden Sie sich mit dem SSO-Rollenbenutzer bei der Datenbank an.

isql -U sapsso -P <password> -S <sid> -XErstellen Sie eine neue Rolle.

create role azurebackup_roleGewähren Sie der neuen Rolle die Operatorrolle.

grant role oper_role to azurebackup_roleAktivieren Sie differenzierte Berechtigungen.

sp_configure 'enable granular permissions', 1Melden Sie sich mit dem SA-Rollenbenutzer bei der Datenbank an.

isql -U sapsa -P <password> -S <sid> -XWechseln Sie zur Masterdatenbank.

use masterGewähren Sie der neuen Rolle die Berechtigung zum Zuordnen externer Dateien.

grant map external file to azurebackup_roleMelden Sie sich erneut mit dem SSO-Rollenbenutzer an.

isql -U sapsso -P <password> -S <sid> -XErstellen Sie einen neuen Benutzer.

sp_addlogin backupuser, <password>Gewähren Sie dem Benutzer die benutzerdefinierte Rolle.

grant role azurebackup_role to backupuserLegen Sie die benutzerdefinierte Rolle als Standard für den Benutzer fest.

sp_modifylogin backupuser, "add default role", azurebackup_roleGewähren Sie der benutzerdefinierte Rolle als SA-Benutzer die Berechtigung zum Besitz beliebiger Datenbanken.

grant own any database to azurebackup_roleMelden Sie sich erneut als SA-Benutzer bei der Datenbank an.

isql -U sapsa -P <password> -S <sid> -XAktivieren Sie Dateizugriff.

sp_configure "enable file access", 1Aktivieren Sie die differenzielle Sicherung in der Datenbank.

use master go sp_dboption <database_name>, 'allow incremental dumps', true goDeaktivieren Sie das Kürzen des Protokolls für „chkpt“ in der Datenbank.

use master go sp_dboption <database_name>, 'trunc log on chkpt', false go

Herstellen der Netzwerkverbindung

Eine SAP ASE-Datenbank auf einer Azure-VM benötigt für alle Vorgänge die Verbindung zum Azure Backup-Dienst, zu Azure Storage und zu Microsoft Entra ID. Diese Verbindung kann durch die Verwendung privater Endpunkte oder durch die Gewährung des Zugriffs auf die erforderlichen öffentlichen IP-Adressen oder FQDNs erreicht werden. Wenn Sie keine ordnungsgemäße Verbindung zu den erforderlichen Azure-Diensten herstellen können, kann dies zu Fehlern bei Vorgängen wie der Datenbankerkennung, der Konfiguration von Sicherungen, der Durchführung von Sicherungen und der Wiederherstellung von Daten führen.

In der folgenden Tabelle sind die verschiedenen Alternativen zum Herstellen der Konnektivität aufgeführt:

| Option | Vorteile | Nachteile |

|---|---|---|

| Private Endpunkte | Lassen Sie Sicherungen über private IPs im virtuellen Netzwerk zu. Stellen Sie genau abgestimmte Zugriffssteuerung auf Netzwerk- und Tresorseite bereit. |

Es fallen standardmäßige Kosten für private Endpunkte an. |

| Diensttags der Netzwerksicherheitsgruppe (NSG) | Einfachere Verwaltung, da die Bereichsänderungen automatisch zusammengeführt werden. Keine zusätzlichen Kosten. |

Wird nur mit NSGs verwendet. Bietet Zugriff auf den gesamten Dienst. |

| FQDN-Tags von Azure Firewall | Einfachere Verwaltung, da die erforderlichen FQDNs automatisch verwaltet werden. | Nur mit Azure Firewall verwendet. |

| Zugriff auf Dienst-FQDNs/-IPs | Keine zusätzlichen Kosten. Verwendung mit allen Netzwerksicherheits-Appliances und Firewalls möglich. Sie können auch Dienstendpunkte für Storage verwenden. Für Azure Backup und Microsoft Entra ID müssen Sie jedoch den Zugriff auf die entsprechenden IPs/FQDNs zuweisen. |

Der Zugriff auf eine große Menge von IPs oder FQDNs kann erforderlich sein. |

| Virtual Network-Dienstendpunkt | Für Azure Storage verwendet. Bietet einen großen Vorteil für die Optimierung der Leistung des Datenverkehrs auf Datenebene. |

Kann nicht für Microsoft Entra ID und den Azure Backup-Dienst verwendet werden. |

| Virtuelles Netzwerkgerät | Für Azure Storage, Microsoft Entra ID, Azure Backup-Dienst verwendet. Datenebene – Azure Storage: *.blob.core.windows.net, *.queue.core.windows.net, *.blob.storage.azure.net Verwaltungsebene – Microsoft Entra ID: Lassen Sie den Zugriff auf FQDNs zu, die in den Abschnitten 56 und 59 unter Microsoft 365 Common und Office Online beschrieben sind. – Azure Backup-Dienst: .backup.windowsazure.com Erfahren Sie mehr über Azure Firewall-Diensttags. |

Erhöht den Mehraufwand für den Datenverkehr auf Datenebene und verringert den Durchsatz bzw. die Leistung. |

In den folgenden Abschnitten wird die Verwendung der Konnektivitätsoptionen ausführlich erläutert.

Private Endpunkte

Private Endpunkte ermöglichen Ihnen, sichere Verbindungen von Servern in einem virtuellen Netzwerk mit Ihrem Recovery Services-Tresor herzustellen. Der private Endpunkt verwendet eine IP-Adresse aus dem VNET-Adressraum für Ihren Tresor. Der Netzwerkdatenverkehr zwischen Ihren Ressourcen im virtuellen Netzwerk und dem Tresor wird über das virtuelle Netzwerk und eine private Verbindung im Microsoft-Backbone-Netzwerk übertragen. Dadurch wird er vom öffentlichen Internet isoliert. Erfahren Sie mehr zu privaten Endpunkten für Azure Backup.

Hinweis

- Private Endpunkte werden für Azure Backup und Azure Storage unterstützt. Microsoft Entra-ID unterstützt private Endpunkte in dieser Vorschau. Bis zur allgemeinen Verfügbarkeit unterstützt Azure Backup die Einrichtung eines Proxys für Microsoft Entra ID, sodass keine ausgehende Verbindung für ASE-VMs erforderlich ist. Weitere Informationen finden Sie im Abschnitt zur Proxyunterstützung.

- Der Downloadvorgang für das Vorregistrierungsskript der SAP ASE (ASE-Workloadskripts) erfordert Internetzugriff. Auf VMs mit aktiviertem privatem Endpunkt (PE) kann das Vorregistrierungsskript diese Workloadskripts jedoch nicht direkt herunterladen. Daher muss das Skript auf eine lokale VM oder eine andere VM mit Internetzugang heruntergeladen und dann mit SCP oder einer anderen Übertragungsmethode auf die VM mit aktiviertem PE verschoben werden.

Tags der Netzwerksicherheitsgruppe

Wenn Sie Netzwerksicherheitsgruppen (NSG) verwenden, können Sie den ausgehenden Zugriff auf Azure Backup mithilfe des Diensttags AzureBackup zulassen. Zusätzlich zum Tag „Azure Backup“ müssen Sie auch Konnektivität für Authentifizierung und Datenübertragung zulassen, indem Sie ähnliche NSG-Regeln für Microsoft Entra ID und Azure Storage (Storage) erstellen.

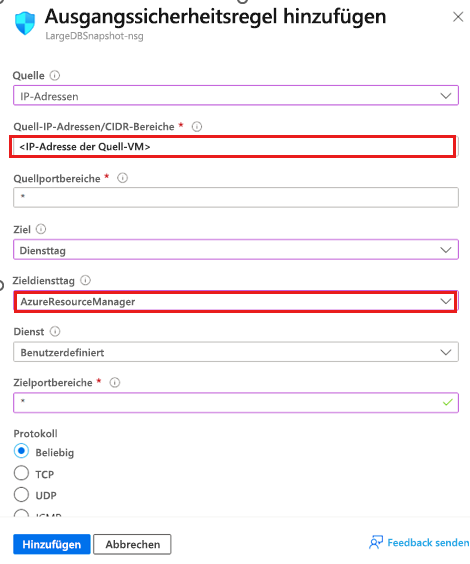

Führen Sie die folgenden Schritte aus, um eine Regel für das Tag „Azure Backup“ zu erstellen:

- Wechseln Sie im Azure-Portal zu Netzwerksicherheitsgruppen, und wählen Sie die Netzwerksicherheitsgruppe aus.

- Wählen Sie auf dem Blatt Einstellungen die Option Ausgangssicherheitsregeln aus.

- Wählen Sie Hinzufügen.

- Geben Sie alle erforderlichen Details zum Erstellen einer neuen Regel ein. Stellen Sie sicher, dass Ziel auf Diensttag und Zieldiensttag auf

AzureBackupfestgelegt ist. - Wählen Sie Hinzufügen aus, um die neu erstellte Ausgangssicherheitsregel zu speichern.

Auf ähnliche Weise können Sie ausgehende NSG-Sicherheitsregeln für Azure Storage und Microsoft Entra ID erstellen. Erfahren Sie mehr über Diensttags.

Azure Firewall-Tags

Wenn Sie Azure Firewall verwenden, erstellen Sie eine Anwendungsregel mithilfe des Azure Firewall-FQDN-Tags AzureBackup. Dies erlaubt sämtlichen ausgehenden Zugriff auf Azure Backup.

Hinweis

Azure Backup unterstützt derzeit die Anwendungsregel mit aktivierter TLS-Inspektion in Azure Firewall nicht.

Zulassen des Zugriffs auf Dienst-IP-Bereiche

Wenn Sie sich dafür entscheiden, Zugriffsdienst-IPs zuzulassen, sehen Sie sich die IP-Bereiche in der JSON-Datei an. Sie müssen den Zugriff auf die IP-Adressen für Azure Backup, Azure Storage und Microsoft Entra ID zulassen.

Zugriff auf Dienst-FQDNs

Sie können auch die folgenden FQDNs verwenden, um den Zugriff auf die erforderlichen Dienste von ihren Servern aus zuzulassen:

| Dienst | Domänennamen, auf die zugegriffen werden soll | Ports |

|---|---|---|

| Azure Backup | *.backup.windowsazure.com |

443 |

| Azure Storage | *.blob.core.windows.net *.queue.core.windows.net *.blob.storage.azure.net |

443 |

| Microsoft Entra ID | *.login.microsoft.com Gewähren Sie wie in diesem Artikel in den Abschnitten 56 und 59 beschrieben Zugriff auf FQDNs. |

443 Wie anwendbar. |

Verwenden eines HTTP-Proxyservers für das Weiterleiten von Datenverkehr

Hinweis

Derzeit wird der HTTP-Proxy für Microsoft Entra ID-Datenverkehr nur für die SAP ASE-Datenbank unterstützt. Wenn Sie Anforderungen an die ausgehende Konnektivität (für Azure Backup- und Azure Storage-Datenverkehr) für Datenbanksicherungen über Azure Backup in ASE VMs entfernen müssen, verwenden Sie andere Optionen, wie private Endpunkte.

Verwenden eines HTTP-Proxyservers für Microsoft Entra ID-Datenverkehr

Führen Sie die folgenden Schritte aus, um den Datenverkehr für Microsoft Entra ID mithilfe eines HTTP-Proxyservers weiterzuleiten:

Wechseln Sie in der Datenbank zum

opt/msawb/bin-Ordner.Erstellen Sie eine neue JSON-Datei mit dem Namen

ExtensionSettingsOverrides.json.Fügen Sie der JSON-Datei ein Schlüssel-Wert-Paar hinzu:

{ "UseProxyForAAD":true, "UseProxyForAzureBackup":false, "UseProxyForAzureStorage":false, "ProxyServerAddress":"http://xx.yy.zz.mm:port" }Ändern Sie die Berechtigungen und den Besitz der Datei:

chmod 750 ExtensionSettingsOverrides.json chown root:msawb ExtensionSettingsOverrides.json

Hinweis

Es muss kein Dienst neu gestartet werden. Der Azure Backup-Dienst versucht, den Microsoft Entra ID-Datenverkehr über den in der JSON-Datei angegebenen Proxyserver weiterzuleiten.

Verwenden von Ausgangsregeln

Wenn die Firewall- oder NSG-Einstellung die management.azure.com-Domäne auf der Azure-VM blockieren, schlagen Momentaufnahmensicherungen fehl.

Erstellen Sie die folgende Ausgangsregel, und lassen Sie zu, dass der Domänenname die Datenbank sichert. Erfahren Sie, wie die ausgehenden Regeln erstellt werden.

Erstellen eines Recovery Services-Tresors

Ein Recovery Services-Tresor ist eine Verwaltungsentität, in der die im Laufe der Zeit erstellten Wiederherstellungspunkte gespeichert werden, und bietet eine Benutzeroberfläche zum Durchführen sicherungsbezogener Vorgänge. Zu diesen Vorgängen gehören das Erstellen von bedarfsgesteuerten Sicherungen, das Durchführen von Wiederherstellungen und das Erstellen von Sicherungsrichtlinien.

So erstellen Sie einen Recovery Services-Tresor

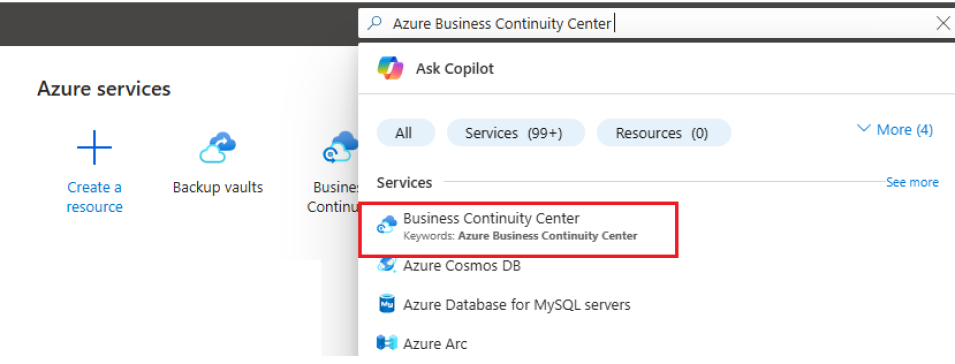

Melden Sie sich beim Azure-Portal an.

Suchen Sie nach Business Continuity Center, und navigieren Sie dann zum Business Continuity Center-Dashboard.

Wählen Sie im Bereich Tresor die Option + Tresor aus.

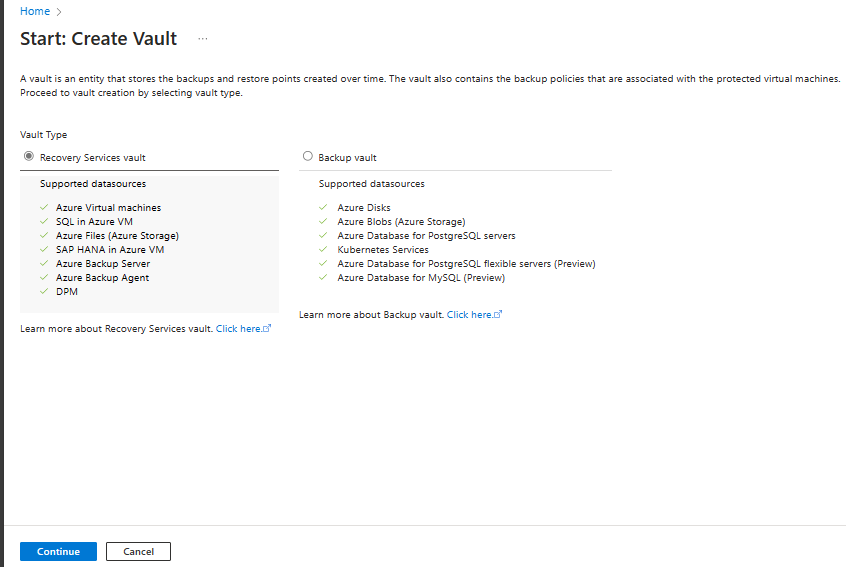

Wählen Sie Recovery Services-Tresor>Weiter aus.

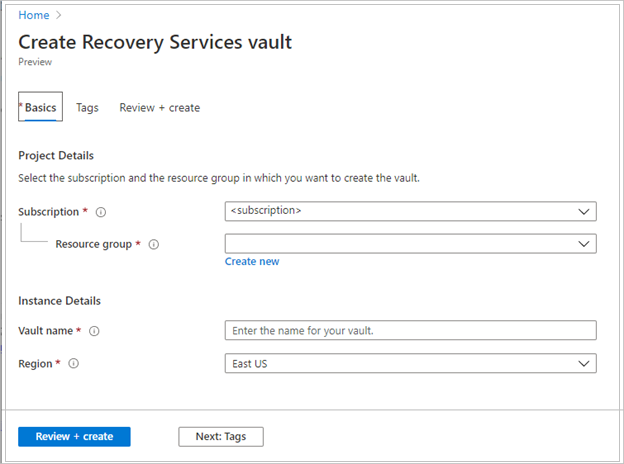

Geben Sie im Bereich Recovery Services-Tresor die folgenden Werte ein:

Abonnement: Wählen Sie das zu verwendende Abonnement aus. Wenn Sie nur in einem Abonnement Mitglied sind, wird dessen Name angezeigt. Falls Sie nicht sicher sind, welches Abonnement geeignet ist, können Sie das Standardabonnement verwenden. Es sind nur dann mehrere Auswahlmöglichkeiten verfügbar, wenn Ihr Geschäfts-, Schul- oder Unikonto mehreren Azure-Abonnements zugeordnet ist.

Ressourcengruppe: Verwenden Sie eine vorhandene Ressourcengruppe, oder erstellen Sie eine neue Ressourcengruppe. Um eine Liste der verfügbaren Ressourcengruppen in Ihrem Abonnement anzuzeigen, wählen Sie Vorhandene verwenden und dann eine Ressource in der Dropdownliste aus. Zum Erstellen einer neuen Ressourcengruppe wählen Sie Neu erstellen aus und geben dann den Namen ein. Weitere Informationen zu Ressourcengruppen finden Sie unter Azure Resource Manager – Übersicht.

Tresorname: Geben Sie einen Anzeigenamen zum Identifizieren des Tresors ein. Der Name muss für das Azure-Abonnement eindeutig sein. Geben Sie einen Namen ein, der mindestens zwei, aber nicht mehr als 50 Zeichen enthält. Der Name muss mit einem Buchstaben beginnen und darf nur Buchstaben, Zahlen und Bindestriche enthalten.

Region: Wählen Sie die geografische Region für den Tresor aus. Damit Sie einen Tresor zum Schutz von Datenquellen erstellen können, muss sich der Tresor in derselben Region wie die Datenquelle befinden.

Wichtig

Wenn Sie den Speicherort der Datenquelle nicht kennen, schließen Sie das Fenster. Navigieren Sie zur Liste Ihrer Ressourcen im Portal. Falls Sie über Datenquellen in mehreren Regionen verfügen, erstellen Sie für jede Region einen Recovery Services-Tresor. Erstellen Sie den Tresor am ersten Speicherort, bevor Sie einen Tresor an einem weiteren Speicherort erstellen. Das Angeben von Speicherkonten zum Speichern der Sicherungsdaten ist nicht erforderlich. Der Recovery Services-Tresor und Azure Backup führen diesen Schritt automatisch aus.

Wählen Sie nach dem Angeben der Werte die Option Überprüfen + erstellen aus.

Um die Erstellung des Recovery Services-Tresors abzuschließen, wählen Sie Erstellen aus.

Es kann einige Zeit dauern, denn Recovery Services-Tresor zu erstellen. Verfolgen Sie die Statusbenachrichtigungen rechts oben im Bereich Benachrichtigungen. Nach Abschluss des Erstellungsvorgangs wird der Tresor in der Liste mit den Recovery Services-Tresoren angezeigt. Wenn der Tresor nicht angezeigt wird, wählen Sie Aktualisieren aus.

Hinweis

Azure Backup unterstützt jetzt unveränderliche Tresore, mit denen Sie sicherstellen können, dass einmal erstellte Wiederherstellungspunkte nicht vor ihrem Ablauf gemäß der Sicherungsrichtlinie gelöscht werden können. Sie können die Unveränderlichkeit unumkehrbar machen, um Ihren Sicherungsdaten maximalen Schutz vor verschiedenen Bedrohungen zu bieten, einschließlich Ransomware-Angriffen und böswilligen Akteuren. Weitere Informationen

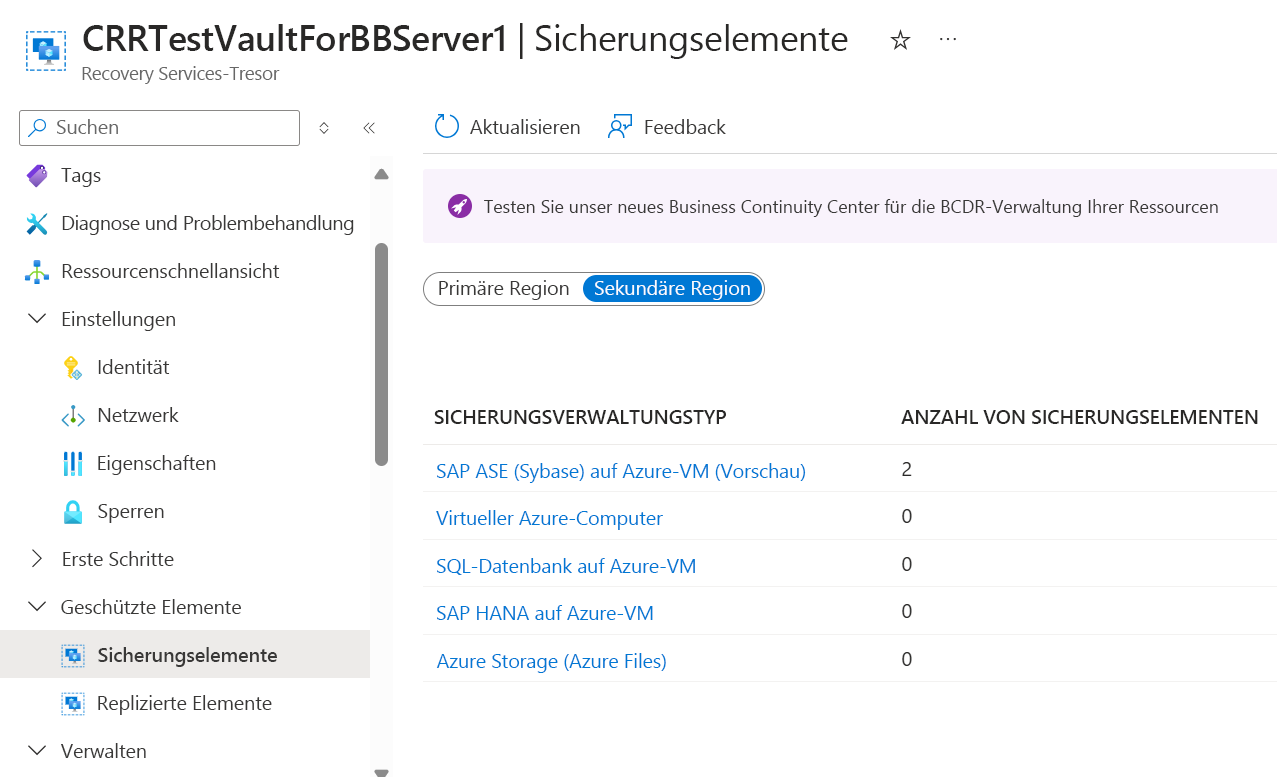

Aktivieren der regionsübergreifenden Wiederherstellung

Im Recovery Services-Tresor können Sie die regionsübergreifende Wiederherstellung aktivieren. Informieren Sie sich darüber, wie Sie die regionsübergreifende Wiederherstellung aktivieren.

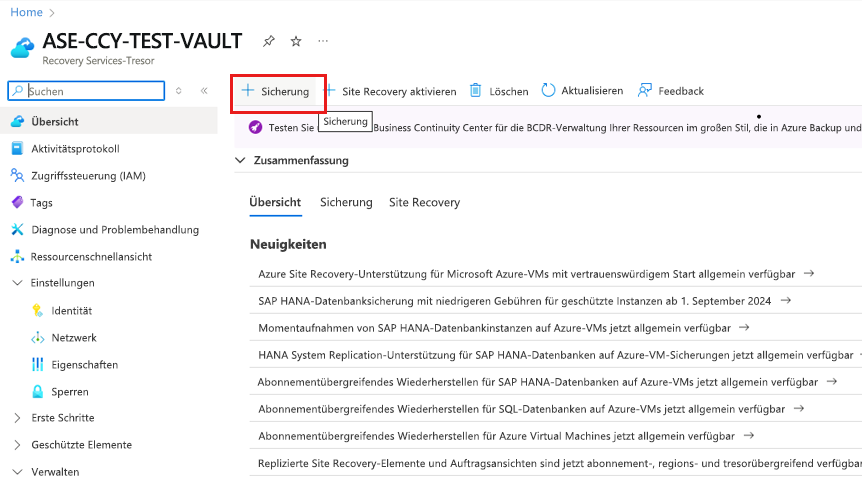

Ermitteln der Datenbanken

Führen Sie die folgenden Schritte aus, um die SAP ASE-Datenbank zu ermitteln:

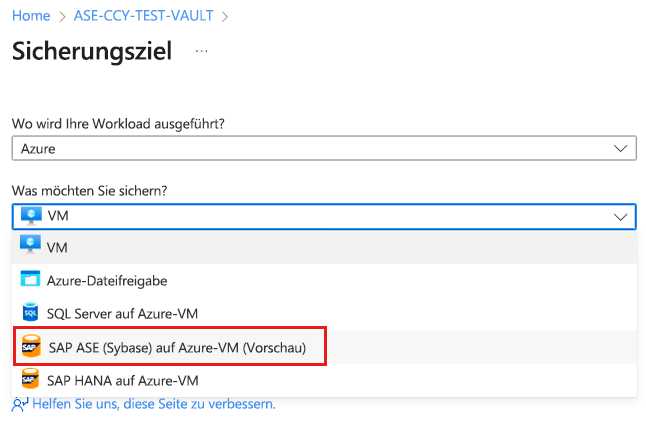

Wechseln Sie zum Recovery Services-Tresor, und wählen Sie dann + Sicherung aus.

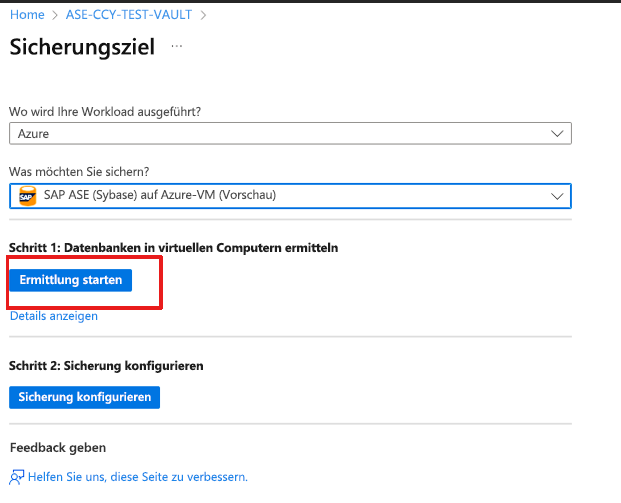

Wählen Sie im Sicherungsziel die Option SAP ASE (Sybase) in Azure-VM (Vorschau) als Datenquellentyp aus.

Wählen Sie Ermittlung starten aus. Dadurch wird die Ermittlung nicht geschützter Linux-VMs in der Tresorregion initiiert.

Hinweis

- Nach der Ermittlung werden nicht geschützte VMs im Portal nach Name und Ressourcengruppe sortiert angezeigt.

- Wenn ein virtueller Computer nicht wie erwartet aufgeführt wird, überprüfen Sie, ob er bereits in einem Tresor gesichert wird.

- Mehrere virtuelle Computer können den gleichen Namen aufweisen, gehören dann aber verschiedenen Ressourcengruppen an.

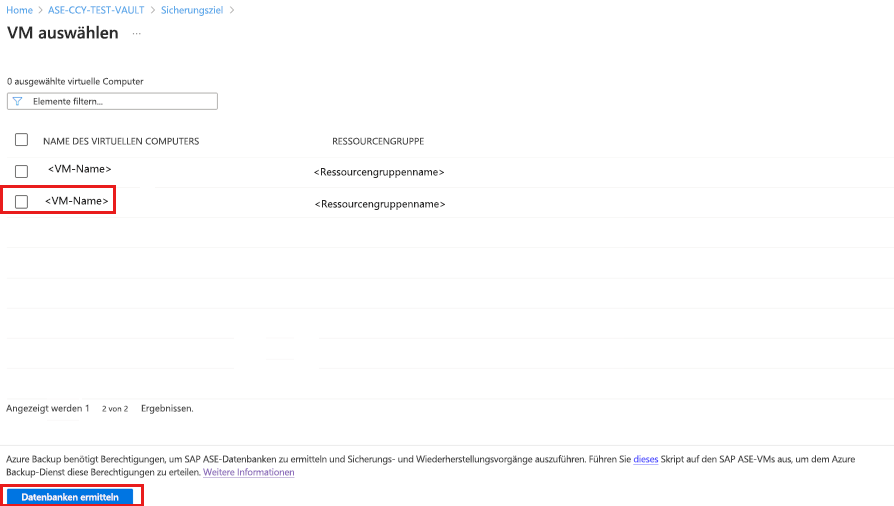

Laden Sie auf dem Blatt Virtuelle Computer auswählen das Pre-/Post-Skript herunter, das dem Azure Backup-Dienst die Berechtigungen zum Zugreifen auf die SAP ASE-VMs für die Ermittlung von Datenbanken erteilt.

Führen Sie das Skript auf jedem virtuellen Computer aus, der die zu sichernden SAP ASE-Datenbanken hostet.

Nachdem Sie das Skript auf den VMs ausgeführt haben, wählen Sie auf dem Blatt Virtuelle Computer auswählen die VMs und dann DBs entdecken aus.

Azure Backup ermittelt alle SAP ASE-Datenbanken auf der VM. Während der Ermittlung registriert Azure Backup den virtuellen Computer beim Tresor und installiert eine Erweiterung auf dem VM. Für die Datenbank wird kein Agent installiert.

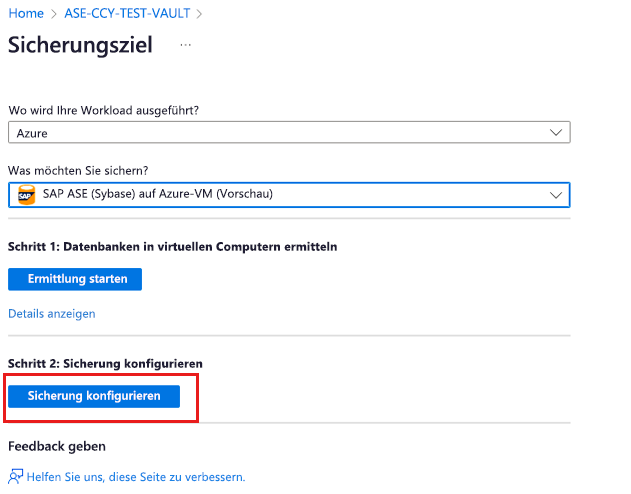

Konfigurieren der Sicherung von SAP ASE (Sybase)-Datenbanken

Führen Sie die folgenden Schritte aus, um den Sicherungsvorgang für die SAP ASE-Datenbank zu konfigurieren:

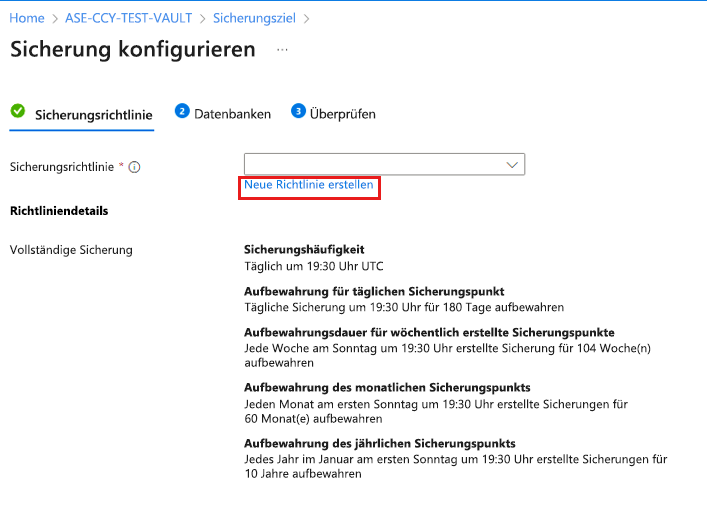

2. Wählen Sie unter der Sicherungsrichtlinie die Option Neue Richtlinie erstellen für die Datenbanken aus.

Eine Sicherungsrichtlinie legt fest, wann Sicherungen erstellt und wie lange sie aufbewahrt werden.

- Eine Richtlinie wird auf Tresorebene erstellt.

- Mehrere Tresore können die gleiche Sicherungsrichtlinie verwenden. Allerdings müssen Sie die Sicherungsrichtlinie auf jeden Tresor anwenden.

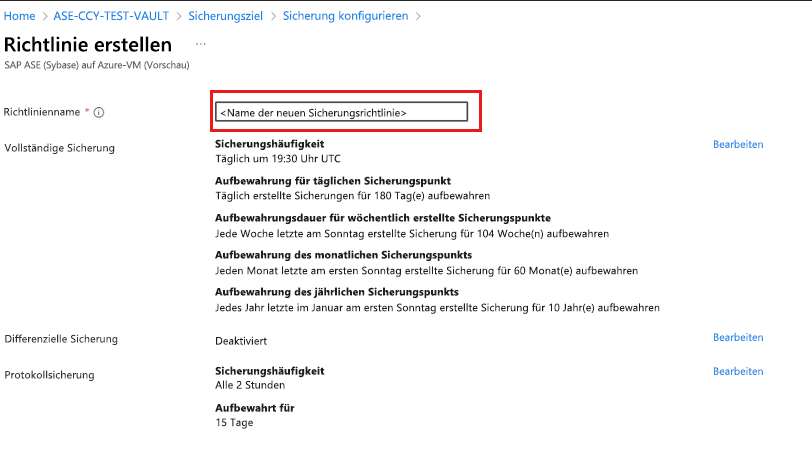

Geben Sie unter Richtlinienname einen Namen für die neue Richtlinie an.

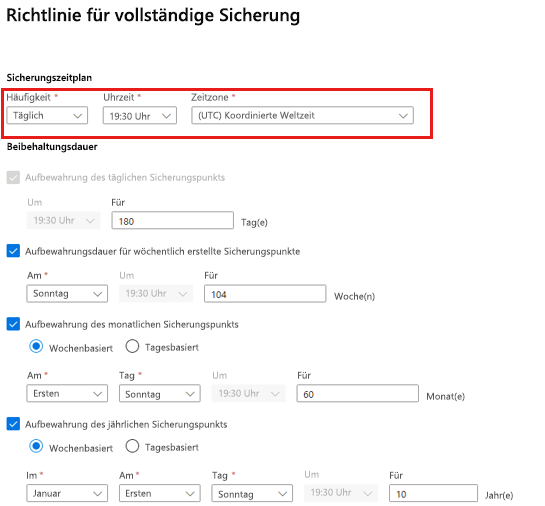

Wählen Sie unter Richtlinie für vollständige Sicherungeine Sicherungshäufigkeit und dann je nach Anforderung Täglich oder Wöchentlich aus.

Täglich: Wählen Sie die Stunde und die Zeitzone für den Beginn des Sicherungsauftrags aus.

Hinweis

- Sie müssen eine vollständige Sicherung ausführen. Diese Option kann nicht deaktiviert werden.

- Wechseln Sie zur Richtlinie für vollständige Sicherung, um die Richtlinieneinstellungen anzuzeigen.

- Sie können keine differenziellen Sicherungen für tägliche vollständige Sicherungen erstellen.

Wöchentlich: Wählen Sie den Wochentag, die Stunde und die Zeitzone für die Ausführung des Sicherungsauftrags aus.

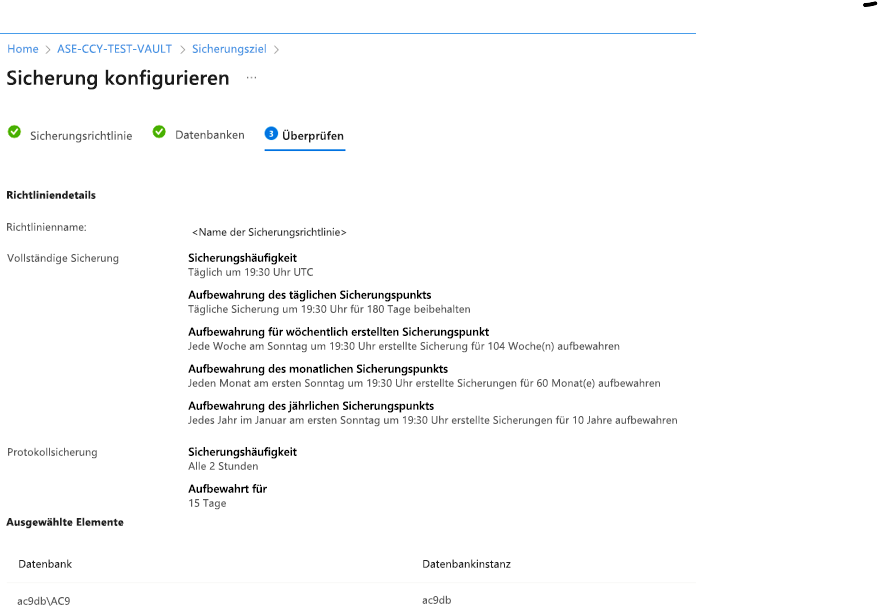

Der folgende Screenshot zeigt den Sicherungszeitplan für vollständige Sicherungen.

Definieren Sie unter Aufbewahrungszeitraum den Aufbewahrungszeitraum für die vollständige Sicherung.

Hinweis

- Standardmäßig sind alle Optionen ausgewählt. Deaktivieren Sie alle Optionen für die Beibehaltungsdauer, die Sie nicht verwenden möchten, und legen Sie die gewünschten Grenzwerte fest.

- Die Mindestaufbewahrungsdauer beträgt für alle Sicherungstypen (vollständig/differenziell/Protokoll) sieben Tage.

- Wiederherstellungspunkte werden unter Berücksichtigung ihrer Beibehaltungsdauer mit einer Markierung versehen. Wenn Sie beispielsweise eine tägliche vollständige Sicherung wählen, wird pro Tag nur eine vollständige Sicherung ausgelöst.

- Die Sicherung für einen bestimmten Tag wird auf Grundlage der wöchentlichen Beibehaltungsdauer und der entsprechenden Einstellung markiert und beibehalten.

- Mit der monatlichen und jährlichen Beibehaltungsdauer verhält es sich ähnlich.

Wählen Sie unter Richtlinie für vollständige Sicherung die Option OK aus, um die Einstellungen zu übernehmen.

Wählen Sie Differenzielle Sicherung aus, um eine Richtlinie für eine differenzielle Sicherung hinzuzufügen.

Wählen Sie unter Richtlinie für differenzielle Sicherung die Option Aktivieren aus, um die Einstellungen für Häufigkeit und Aufbewahrung vorzunehmen.

Hinweis

- Pro Tag kann höchstens eine differenzielle Sicherung ausgelöst werden.

- Differenzielle Sicherungen können maximal 180 Tage aufbewahrt werden. Wenn Sie eine längere Aufbewahrung wünschen, müssen Sie vollständige Sicherungen verwenden.

Wählen Sie OK aus, um die Richtlinie zu speichern und zur Seite Sicherungsrichtlinie zurückzukehren.

Wählen Sie Protokollsicherung aus, um eine Richtlinie für eine Transaktionsprotokollsicherung hinzuzufügen.

Wählen Sie unter Protokollsicherung die Option Aktivieren aus, um die Einstellungen für Häufigkeit und Aufbewahrung festzulegen.

Hinweis

- Protokollsicherungen werden erst nach dem erfolgreichen Abschluss einer vollständigen Sicherung übertragen.

- Jede Protokollsicherung wird mit der vorherigen vollständigen Sicherung zu einer Wiederherstellungskette verkettet. Diese vollständige Sicherung wird aufbewahrt, bis die Aufbewahrungsdauer der letzten Protokollsicherung abgelaufen ist. Das kann bedeuten, dass die vollständige Sicherung für einen zusätzlichen Zeitraum aufbewahrt wird, um sicherzustellen, dass alle Protokolle wiederhergestellt werden können. Ein Beispiel: Ein Benutzer hat eine wöchentliche vollständige Sicherung, tägliche differenzielle Sicherungen und alle zwei Stunden ausgeführte Protokolle eingerichtet. Alle werden 30 Tage lang aufbewahrt. Die wöchentliche vollständige Sicherung kann aber erst vollständig bereinigt/gelöscht werden, wenn die nächste vollständige Sicherung verfügbar ist, also nach 30 + 7 Tagen. Angenommen, am 16. November erfolgt eine wöchentliche vollständige Sicherung. Gemäß der Aufbewahrungsrichtlinie wird diese bis zum 16. Dezember aufbewahrt. Die letzte Protokollsicherung hierfür erfolgt vor der nächsten geplanten vollständigen Sicherung, und zwar am 22. November. Solange dieses Protokoll bis zum 22. Dezember verfügbar ist, kann die vollständige Sicherung vom 16. November nicht gelöscht werden. Die vollständige Sicherung vom 16. November wird also bis zum 22. Dezember aufbewahrt.

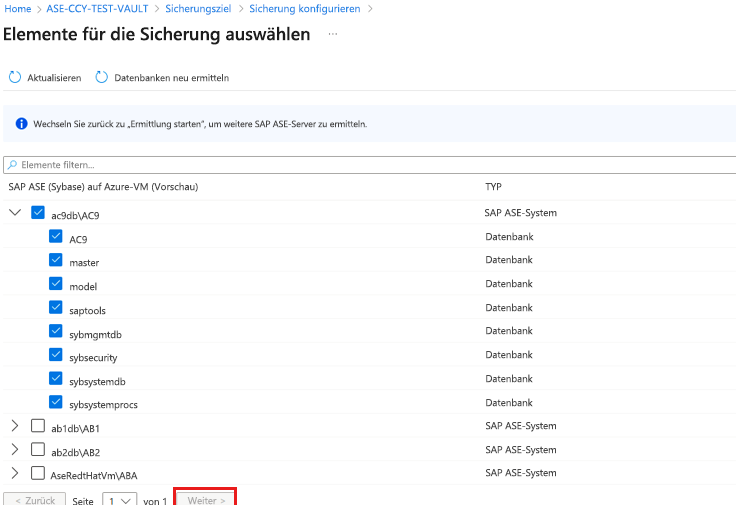

Wählen Sie unter Sicherung konfigurieren die neue Richtlinie unter Sicherungsrichtlinie und dann Hinzufügen aus.

Wählen Sie Sicherung konfigurieren aus.

Wählen Sie unter Elemente für die Sicherung auswählen die zu schützenden Datenbanken und dann Weiter aus.

Überprüfen Sie die Sicherungskonfiguration.

Wählen Sie Sicherung aktivieren aus, um den Sicherungsvorgang zu starten.

Ausführen einer On-Demand-Sicherung

Befolgen Sie diese Schritte, um eine bedarfsgesteuerte Sicherung durchzuführen:

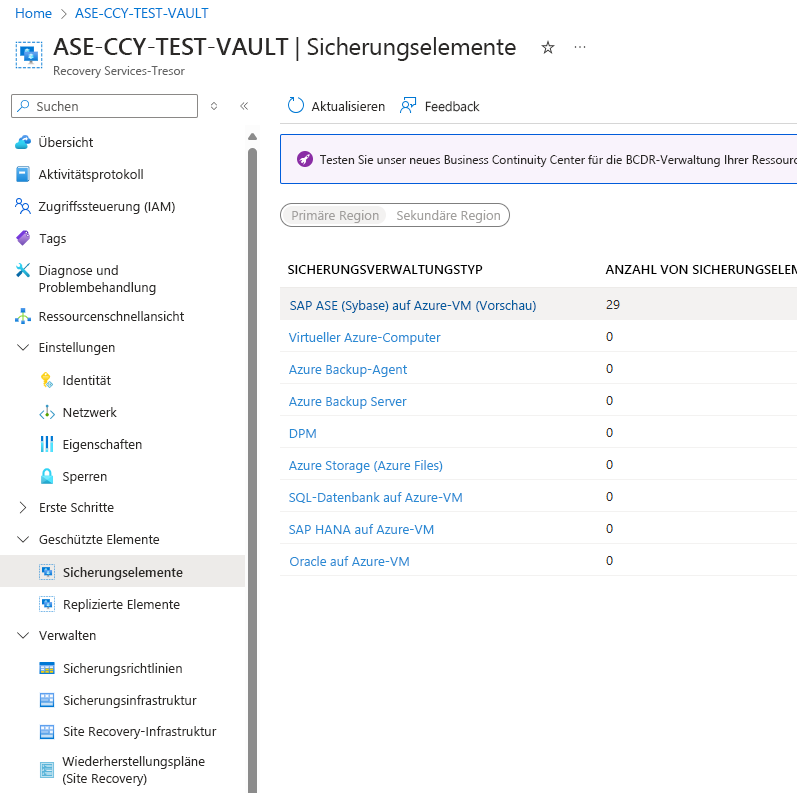

Wechseln Sie zum Recovery Services-Tresor, und wählen Sie Sicherungselemente aus.

Wählen Sie auf dem Blatt „Sicherungselemente“ unter Sicherungsverwaltungstyp die Option SAP ASE (Sybase) in Azure-VM aus.

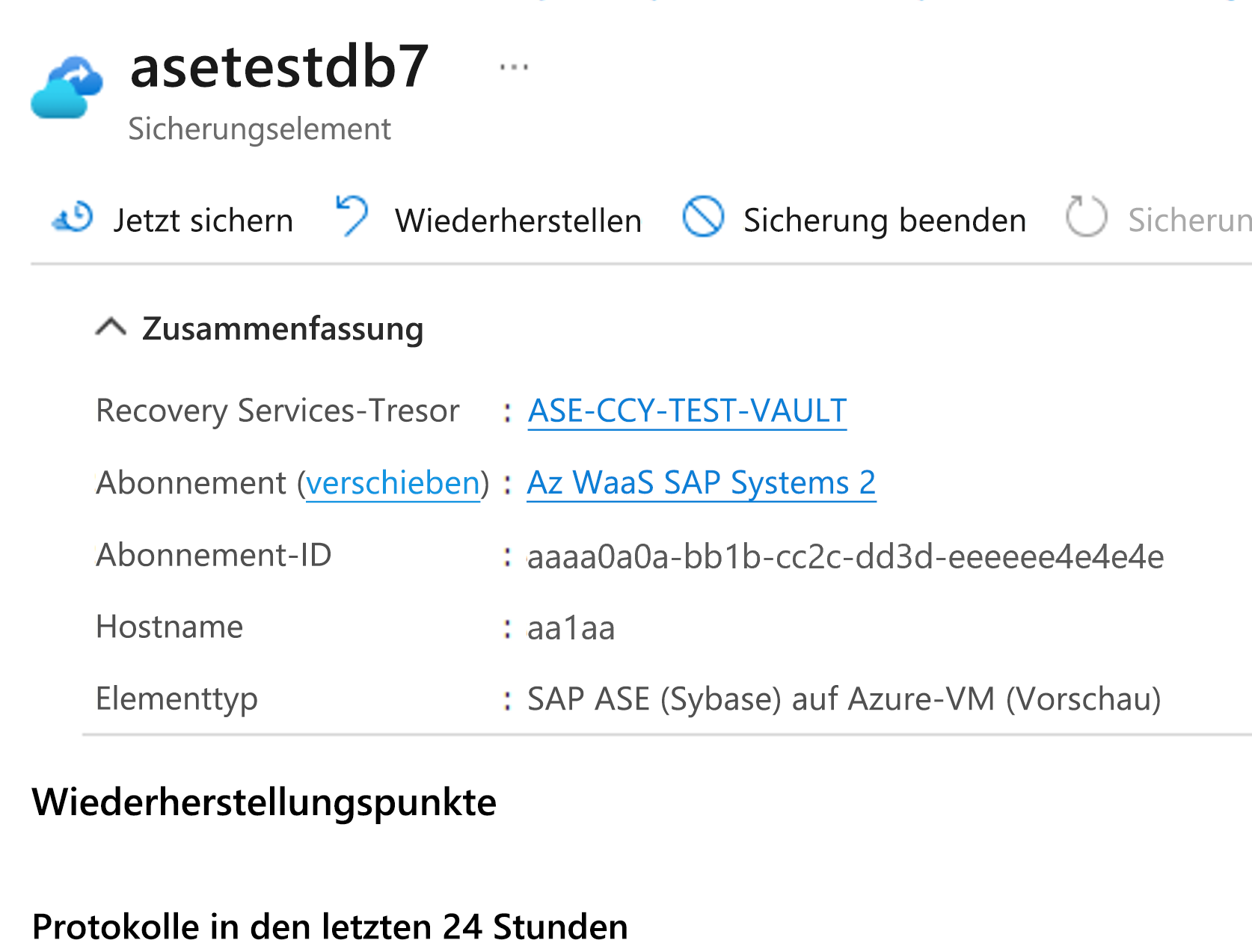

Wählen Sie Details anzeigen für die Datenbank aus, um eine On-Demand-Sicherung durchzuführen.

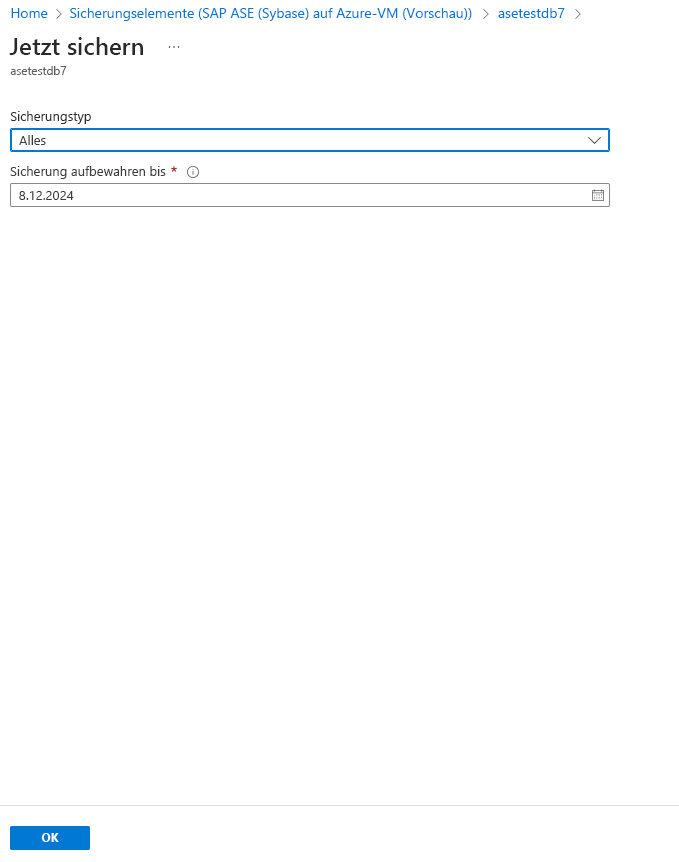

Wählen Sie Jetzt sichern aus, um die On-Demand-Sicherung zu übernehmen.

Wählen Sie im Bereich Jetzt sichern den gewünschten Sicherungstyp aus, und klicken Sie dann auf OK. Die Aufbewahrungsdauer dieser Sicherung wird durch die Art der bedarfsgesteuerten Sicherung bestimmt, die Sie ausführen möchten.

- Vollständige On-Demand-Sicherungen werden mindestens 45 Tage und höchstens 99 Jahre lang aufbewahrt.

- Differenzielle On-Demand-Sicherungen werden gemäß der in der Richtlinie festgelegten Protokollaufbewahrung aufbewahrt.