Verschlüsseln von Sicherungsdaten in einem Backup-Tresor mit kundenseitig verwalteten Schlüsseln

Sie können Azure Backup verwenden, um Ihre Sicherungsdaten mit kundenseitig verwalteten Schlüsseln (Customer-Managed Keys, CMKs) zu verschlüsseln anstatt mit plattformseitig verwalteten Schlüsseln (Platform Managed Keys, PMKs), die standardmäßig aktiviert sind. Ihre Schlüssel zur Verschlüsselung der Sicherungsdaten müssen in Azure Key Vault gespeichert sein.

Der Verschlüsselungsschlüssel, den Sie zum Verschlüsseln von Sicherungen verwenden, kann sich von dem für die Quelle verwendeten Verschlüsselungsschlüssel unterscheiden. Ein AES 256-basierter Datenverschlüsselungsschlüssel (Data Encryption Key, DEK) schützt die Daten. Ihre Schlüsselverschlüsselungsschlüssel (Key Encryption Keys, KEKs) schützen wiederum den DEK. Sie erhalten vollständige Kontrolle über die Daten und Schlüssel.

Um die Verschlüsselung zuzulassen, müssen Sie der verwalteten Identität des Sicherungstresors, die Sie als CMK verwenden möchten, die Berechtigungen für den Zugriff auf den Verschlüsselungsschlüssel im Schlüsseltresor zuweisen. Sie können den Schlüssel bei Bedarf ändern.

Hinweis

Verschlüsselungseinstellungen und CMK werden synonym verwendet.

Unterstützte Regionen

CMKs für Backup Vaults sind derzeit in allen öffentlichen Azure-Regionen verfügbar.

Anforderungen an Schlüssel für Key Vault und verwaltetes HSM

Bevor Sie die Verschlüsselung für einen Sicherungstresor aktivieren, überprüfen Sie die folgenden Anforderungen:

Verschlüsselungseinstellungen verwenden Azure Key Vault oder einen HSM-Schlüssel (Managed Hardware Security Module, verwaltetes Hardwaresicherheitsmodul) sowie die Details der verwalteten Identität des Backup-Tresors.

Für die verwaltete Identität des Sicherungstresors muss Folgendes gelten:

- Ihr muss die integrierte Rolle Kryptografiedienstverschlüsselungs-Benutzer zugewiesen sein, wenn Ihr Schlüsseltresor eine RBAC-Konfiguration (Role-Based Access Control, rollenbasierte Zugriffssteuerung) verwendet, die auf Identitäts- und Zugriffsverwaltung (IAM) basiert.

- Ihr müssen Berechtigungen vom Typ Abrufen, Umbrechen und Umbruch aufheben zugewiesen sein, wenn Ihr Schlüsseltresor eine auf Zugriffsrichtlinien basierende Konfiguration verwendet.

- Ihr müssen Berechtigungen vom Typ Abrufen, Umbrechen und Umbruch aufheben über die lokale RBAC für den Schlüssel zugewiesen sein, wenn Sie verwaltetes MSM nutzen. Weitere Informationen

Stellen Sie sicher, dass Sie einen gültigen aktivierten Key Vault-Schlüssel haben. Verwenden Sie keinen abgelaufenen oder deaktivierten Schlüssel, da dieser nicht für die Verschlüsselung ruhender Daten verwendet werden kann und zu Fehlern bei Sicherungs- und Wiederherstellungsvorgängen führt. Der Begriff „Key Vault“ schließt auch verwaltetes HSM ein.

Vorläufiges Löschen und Löschschutz müssen für Key Vault aktiviert sein.

Verschlüsselungseinstellungen unterstützen nur Azure Key Vault-RSA-Schlüssel und Azure Key Vault-RSA-HSM-Schlüssel der Größe 2.048, 3.072 und 4.096. Hier finden Sie weitere Informationen zu Schlüsseln. Bevor Sie eine Key Vault-Region für Verschlüsselungseinstellungen in Betracht ziehen, lesen Sie die Informationen zur Unterstützung regionaler Failover in den Szenarien zur Key Vault-Notfallwiederherstellung.

Überlegungen

Berücksichtigen Sie vor der Aktivierung der Verschlüsselung für einen Sicherungstresor die folgenden Überlegungen:

Nachdem Sie die Verschlüsselung mithilfe von CMKs für einen Backup-Tresor aktiviert haben, können Sie nicht mehr zur Verwendung von PMKs (Standardeinstellung) zurückwechseln. Sie können die Verschlüsselungsschlüssel oder die verwaltete Identität entsprechend Ihren Anforderungen ändern.

Ein CMK wird auf der Ebene des Azure Backup-Speichertresors und des Tresorarchivs angewendet. Er gilt nicht für die Betriebsebene.

Das Verschieben eines mit CMK verschlüsselten Backup-Tresors in andere Ressourcengruppen und Abonnements wird derzeit nicht unterstützt.

Nachdem Sie die Verschlüsselungseinstellungen für den Backup-Tresor aktiviert haben, darf die verwaltete Identität nicht mehr deaktiviert oder getrennt werden. Darüber hinaus sollten Sie die für die Verschlüsselungseinstellungen verwendeten Key Vault-Berechtigungen nicht entfernen. Diese Aktionen führen zu einem Fehler bei Sicherungs-, Wiederherstellungs- und Tieringaufträgen sowie bei Aufträgen für den Ablauf von Wiederherstellungspunkten. Für die im Backup-Tresor gespeicherten Daten fallen Kosten an, bis:

- Sie die Key Vault-Berechtigungen wiederherstellen.

- Sie eine systemseitig zugewiesene Identität erneut aktivieren, ihr die Schlüsseltresorberechtigungen zuweisen und die Verschlüsselungseinstellungen aktualisieren (wenn Sie die systemseitig zugewiesene Identität für Verschlüsselungseinstellungen verwendet haben).

- Sie die verwaltete Identität erneut anfügen und sicherstellen, dass sie über Berechtigungen für den Zugriff auf den Schlüsseltresor und den Schlüssel verfügt, um die neue benutzerseitig zugewiesene Identität zu verwenden.

Verschlüsselungseinstellungen nutzen den Azure Key Vault-Schlüssel und die Details zur verwalteten Identität des Backup-Tresors.

Wenn der verwendete Schlüssel oder Schlüsseltresor gelöscht oder der Zugriff widerrufen wurde und nicht wiederhergestellt werden kann, verlieren Sie den Zugriff auf die im Sicherungstresor gespeicherten Daten. Stellen Sie außerdem sicher, dass Sie über entsprechende Berechtigungen verfügen, um Details zur verwalteten Identität, zum Backup-Tresor und zum Schlüsseltresor anzugeben oder zu aktualisieren.

Tresore, die benutzerseitig zugewiesene verwaltete Identitäten für die CMK-Verschlüsselung verwenden, unterstützen die Verwendung privater Endpunkte für Azure Backup nicht.

Schlüsseltresore, die den Zugriff auf bestimmte Netzwerke beschränken, werden derzeit nicht für die Verwendung mit benutzerseitig zugewiesenen verwalteten Identitäten für die CMK-Verschlüsselung unterstützt.

Aktivieren der Verschlüsselung mithilfe von kundenseitig verwalteten Schlüsseln bei der Tresorerstellung

Wenn Sie einen Backup-Tresor erstellen, können Sie die Verschlüsselung für Sicherungen mithilfe von CMKs aktivieren. Erfahren Sie, wie Sie einen Backup-Tresor erstellen.

Auswählen eines Clients:

Führen Sie folgende Schritte aus, um die Verschlüsselung zu aktivieren:

Navigieren Sie im Azure-Portal zum Sicherungstresor.

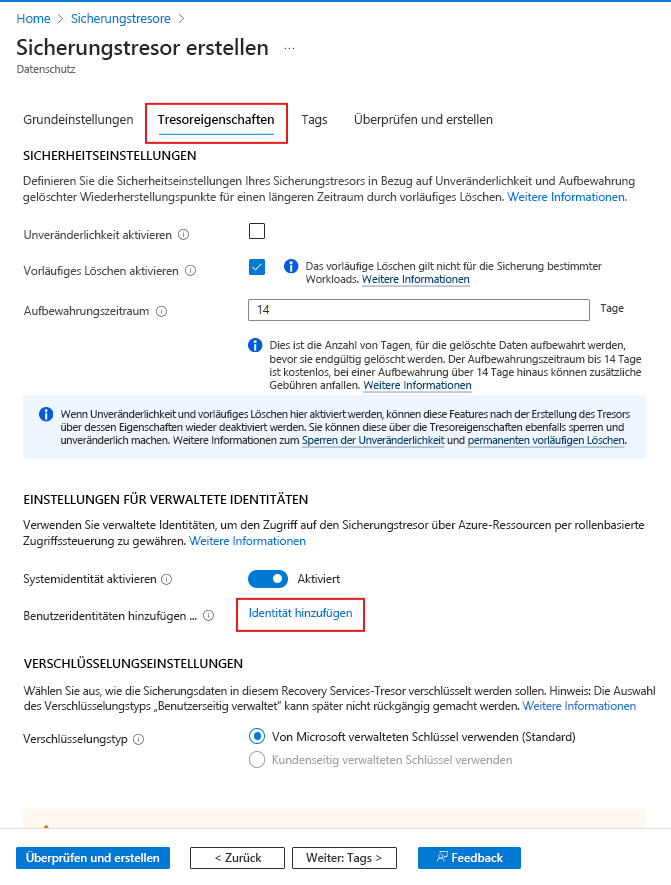

Wählen Sie auf der Registerkarte Tresoreigenschaften die Option Identität hinzufügen aus.

Wählen Sie auf dem Blatt Benutzerseitig zugewiesene verwaltete Identität auswählen eine verwaltete Identität aus der Liste aus, die Sie für die Verschlüsselung verwenden möchten, und wählen Sie dann Hinzufügen aus.

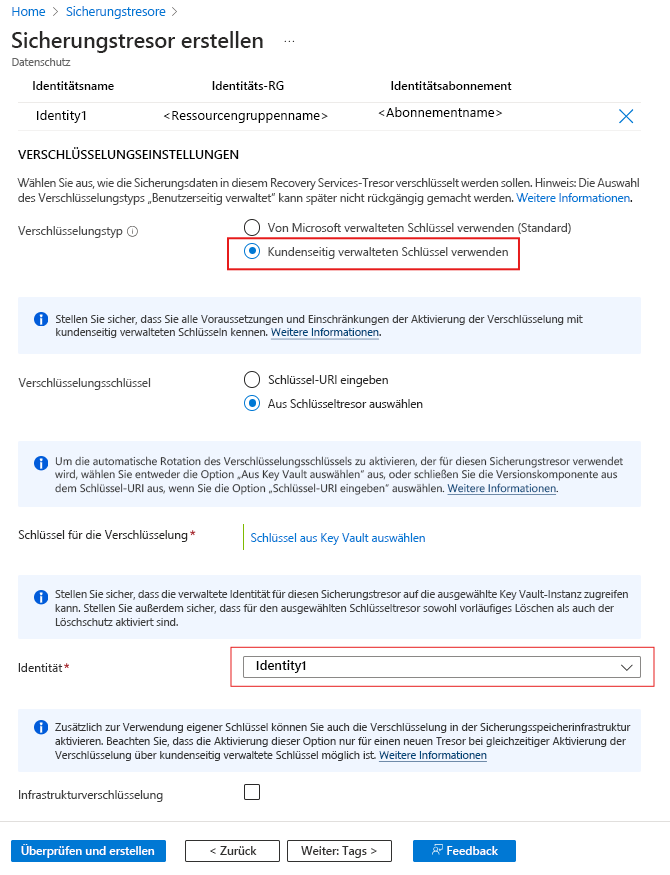

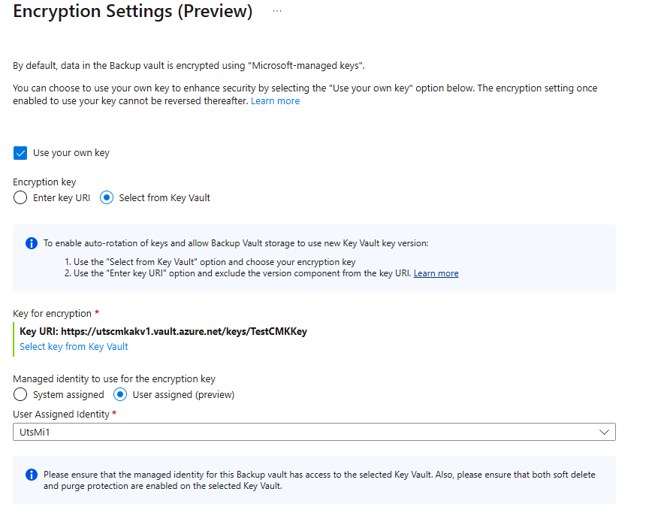

Wählen Sie unter Verschlüsselungstyp die Option Kundenseitig verwalteten Schlüssel verwenden aus.

Wählen Sie die entsprechende Option aus, um den Schlüssel anzugeben, der für die Verschlüsselung verwendet werden soll.

Um die automatische Rotation des für den Sicherungstresor verwendeten Verschlüsselungsschlüssels zu aktivieren, wählen Sie Aus Key Vault auswählen aus. Sie können auch die Versionskomponente aus dem Schlüssel-URI entfernen, indem Sie Schlüssel-URI eingeben auswählen. Weitere Informationen zur automatischen Rotation

Geben Sie den URI für den Verschlüsselungsschlüssel an. Sie können auch zum Schlüssel navigieren und ihn auswählen.

Fügen Sie die benutzerseitig zugewiesene verwaltete Identität für Verwaltung der Verschlüsselung mit CMKs an.

Während der Tresorerstellung können nur benutzerseitig zugewiesene verwaltete Identitäten für den CMK verwendet werden.

Um den CMK mit systemseitig zugewiesener verwalteter Identität zu verwenden, aktualisieren Sie die Tresoreigenschaften nach dem Erstellen des Tresors.

Um die Verschlüsselung in der Sicherungsspeicherinfrastruktur zu aktivieren, wählen Sie Infrastrukturverschlüsselung aus.

Sie können die Infrastrukturverschlüsselung nur für einen neuen Tresor während der Erstellung und mithilfe von kundenseitig verwalteten Schlüsseln (Customer-Managed Keys, CMK) aktivieren.

Fügen Sie Tags hinzu (optional), und setzen Sie die Tresorerstellung fort.

Aktualisieren der Backup-Tresoreigenschaften zum Verschlüsseln mithilfe von kundenseitig verwalteten Schlüsseln

Sie können die Verschlüsselungseinstellungen eines Sicherungstresors in den folgenden Szenarios ändern:

- Aktivieren eines kundenseitig verwalteten Schlüssels für einen vorhandenen Tresor: Bei Sicherungstresoren können Sie den CMK vor oder nach dem Schützen von Elementen im Tresor aktivieren.

- Aktualisieren der Details in den Verschlüsselungseinstellungen, z. B. die verwaltete Identität oder den Verschlüsselungsschlüssel

Aktivieren Sie nun den kundenseitig verwalteten Schlüssel für einen vorhandenen Tresor.

Führen Sie zum Konfigurieren eines Tresors die folgenden Aktionen nacheinander aus:

Aktivieren einer verwalteten Identität für Ihren Backup-Tresor

Zuweisen von Berechtigungen zum Backup-Tresor für den Zugriff auf den Verschlüsselungsschlüssel in Azure Key Vault

Aktivieren des vorläufigen Löschens und des Löschschutzes für Azure Key Vault

Weisen Sie den Verschlüsselungsschlüssel dem Sicherungstresor zu.

In den folgenden Abschnitten wird jede dieser Optionen ausführlich erläutert.

Aktivieren einer verwalteten Identität für Ihren Backup-Tresor

Azure Backup verwendet systemseitig zugewiesene verwaltete Identitäten und benutzerseitig zugewiesene verwaltete Identitäten des Backup-Tresors für den Zugriff auf in Azure Key Vault gespeicherte Verschlüsselungsschlüssel. Sie können auswählen, welche verwaltete Identität verwendet werden soll.

Hinweis

Nachdem Sie eine verwaltete Identität aktiviert haben, dürfen Sie sie nicht deaktivieren (auch nicht vorübergehend). Die Deaktivierung der verwalteten Identität kann zu inkonsistentem Verhalten führen.

Aus Sicherheitsgründen können Sie den Key Vault-Schlüssel-URI und eine verwaltete Identität nicht in einer einzigen Anforderung aktualisieren. Aktualisieren Sie die Attribute einzeln.

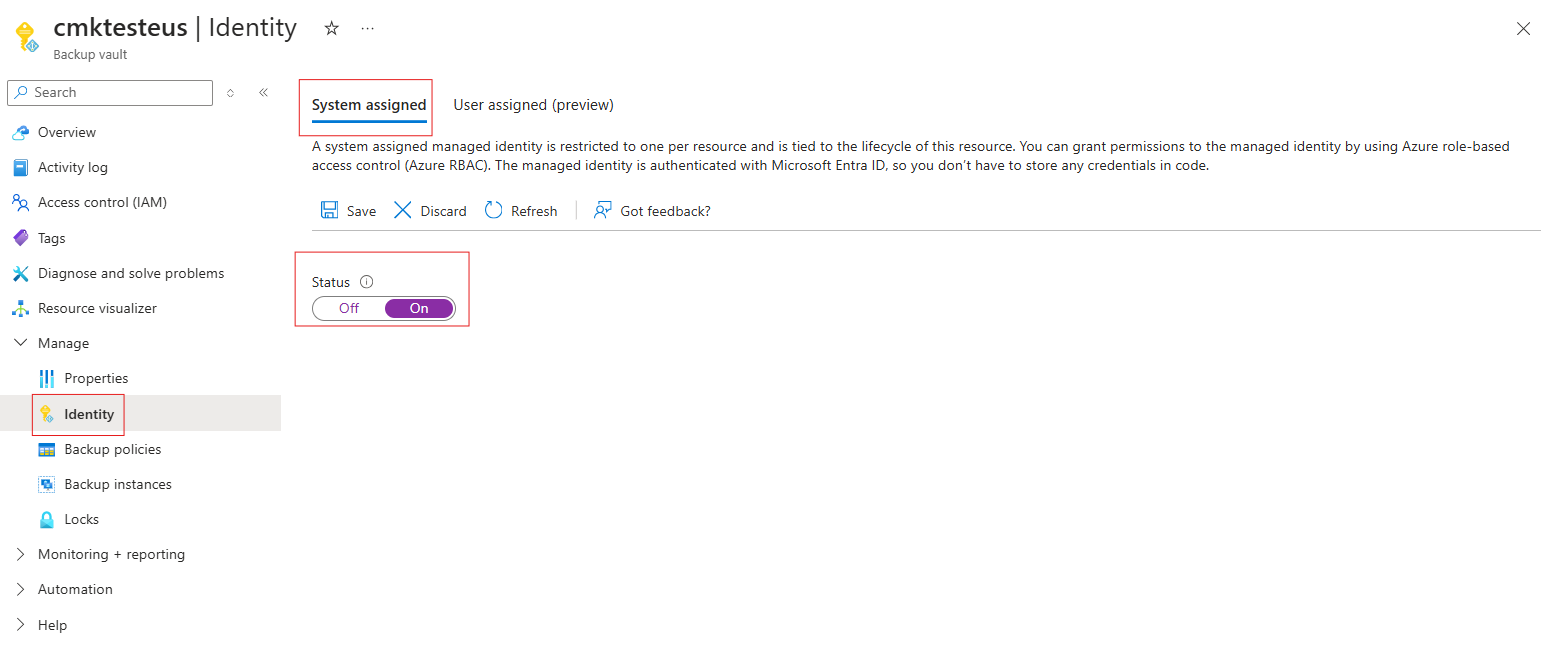

Aktivieren einer systemseitig zugewiesenen verwalteten Identität für den Tresor

Auswählen eines Clients:

Führen Sie die folgenden Schritte aus, um eine systemseitig zugewiesene verwaltete Identität für Ihren Backup-Tresor zu aktivieren:

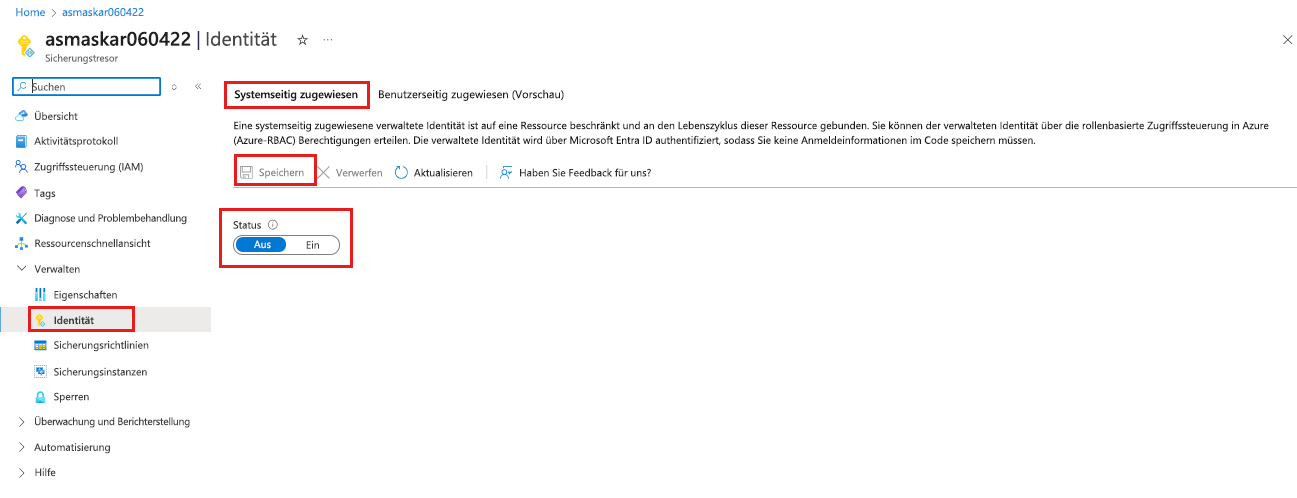

Wechseln Sie zu Sicherungstresor>Identität.

Wählen Sie die Registerkarte Systemseitig zugewiesen aus.

Ändern Sie den Status zu An.

Wählen Sie Speichern aus, um die Identität für den Tresor zu aktivieren.

In den vorherigen Schritten wird eine Objekt-ID generiert, welche die systemseitig zugewiesene verwaltete Identität des Tresors darstellt.

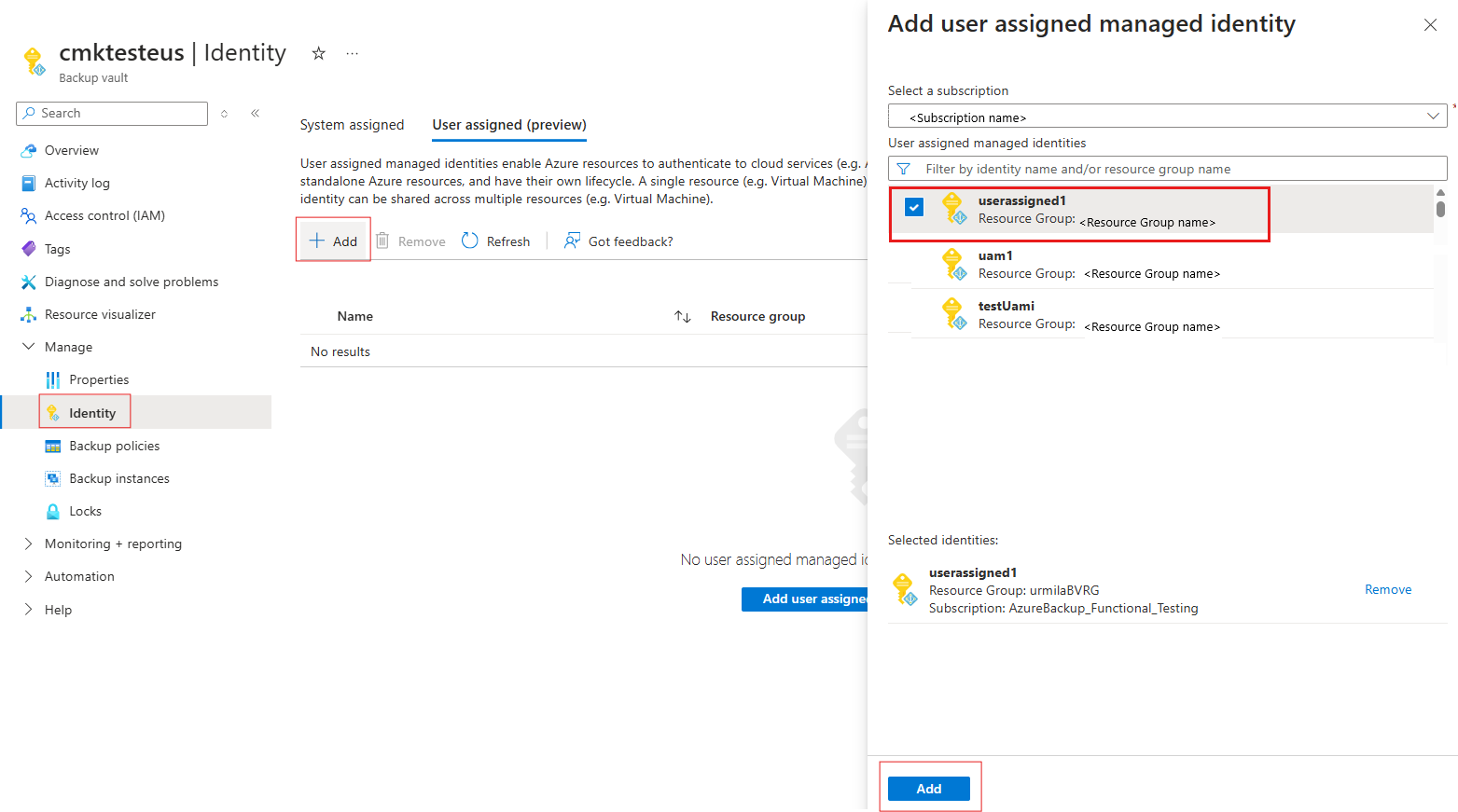

Zuweisen einer benutzerseitig zugewiesenen verwalteten Identität zum Tresor

Um eine benutzerseitig zugewiesene verwaltete Identität für Ihren Backup-Tresor zuzuweisen, führen Sie die folgenden Schritte aus:

Wechseln Sie zu Sicherungstresor>Identität.

Wählen Sie die Registerkarte Benutzerseitig zugewiesen (Vorschau) aus.

Wählen Sie + Hinzufügen aus, um eine benutzerseitig zugewiesene verwaltete Identität hinzuzufügen.

Wählen Sie im Bereich Benutzerseitig zugewiesene verwaltete Identität hinzufügen das gewünschte Abonnement für Ihre Identität aus.

Wählen Sie die Identität aus der Liste aus. Sie können auch nach dem Namen der Identität oder der Ressourcengruppe filtern.

Wählen Sie Hinzufügen aus, um das Zuweisen der Identität abzuschließen.

Hinweis

Schlüsseltresore, die den Zugriff auf bestimmte Netzwerke beschränken, werden noch nicht für die Verwendung mit benutzerseitig zugewiesenen verwalteten Identitäten für die CMK-Verschlüsselung unterstützt.

Zuweisen von Berechtigungen für die verwaltete Identität des Sicherungstresors (system- oder benutzerseitig zugewiesen) für den Zugriff auf den Verschlüsselungsschlüssel in Azure Key Vault

Auswählen eines Clients:

Sie müssen der verwalteten Identität des Sicherungstresors gestatten, auf den Schlüsseltresor zuzugreifen, der den Verschlüsselungsschlüssel enthält.

Szenario: Key Vault mit aktivierter Konfiguration für die Zugriffssteuerung (IAM)

Führen Sie folgende Schritte aus:

- Navigieren Sie zu Ihr Schlüsseltresor>Zugriffssteuerung, und wählen Sie dann Rollenzuweisung hinzufügen aus.

- Wählen Sie unter Auftragsfunktionsrollen die Rolle Kryptografiedienstverschlüsselung für Schlüsseltresore aus.

- Wählen Sie Weiter>Zugriff zuweisen zu>Verwaltete Identität>Mitglieder auswählen aus.

- Wählen Sie die verwaltete Identität für den Backup-Tresor aus.

- Wählen Sie Weiter aus, und weisen Sie sie zu.

Szenario: Key Vault mit aktivierter Konfiguration für Zugriffsrichtlinien

Führen Sie folgende Schritte aus:

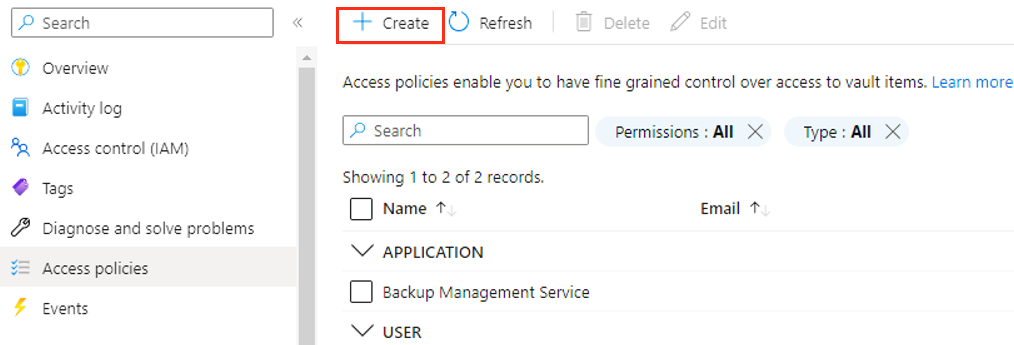

Navigieren Sie zu Ihr Schlüsseltresor>Zugriffsrichtlinien, und wählen Sie dann + Erstellen aus.

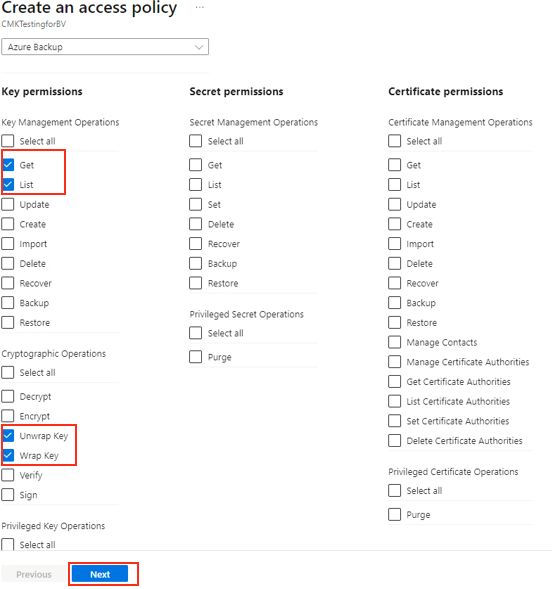

Geben Sie die Aktionen an, die für den Schlüssel zulässig sind. Wählen Sie unter Schlüsselberechtigungen die Vorgänge Abrufen, Auflisten, Schlüssel entpacken und Schlüssel packen aus. Wählen Sie Weiteraus.

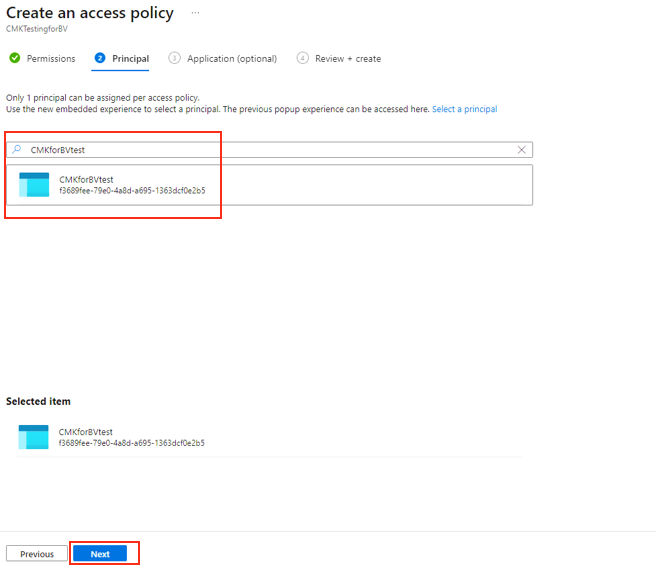

Wechseln Sie zur Registerkarte Prinzipal, und suchen Sie über das Suchfeld anhand des Namens oder der verwalteten Identität nach dem Tresor. Wenn der Tresor angezeigt wird, wählen Sie ihn und dann Weiter aus.

Wählen Sie Hinzufügen aus, um die neue Zugriffsrichtlinie hinzuzufügen.

Wählen Sie Speichern aus, um die Änderungen an der Zugriffsrichtlinie des Schlüsseltresors zu speichern.

Wenn Sie eine benutzerseitig zugewiesene Identität verwenden, müssen Sie ihr dieselben Berechtigungen zuweisen.

Sie können dem Backup-Tresor auch eine RBAC-Rolle zuweisen, die die zuvor genannten Berechtigungen enthält, z. B. die Rolle Kryptografiebeauftragter für Schlüsseltresore. Diese Rolle kann zusätzliche Berechtigungen beinhalten.

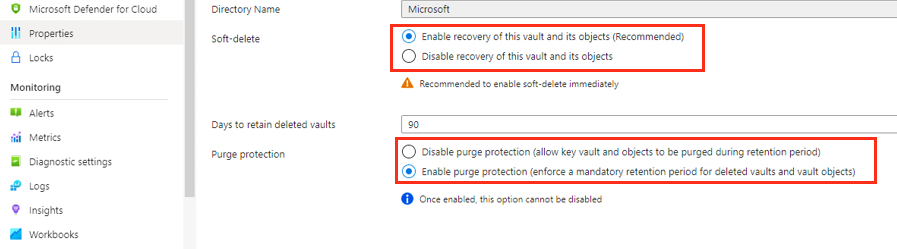

Aktivieren des vorläufigen Löschens und des Löschschutzes für Azure Key Vault

Sie müssen für den Schlüsseltresor, in dem Ihr Verschlüsselungsschlüssel gespeichert ist, vorläufiges Löschen und den Löschschutz aktivieren.

Auswählen eines Clients:

Sie können diese Eigenschaften über die Azure Key Vault-Schnittstelle aktivieren wie folgenden Screenshot gezeigt. Alternativ können Sie diese Eigenschaften auch bei der Erstellung des Schlüsselspeichers festlegen. Weitere Informationen zu diesen Key Vault-Eigenschaften finden Sie hier.

Zuweisen des Verschlüsselungsschlüssels zum Backup-Tresor

Bevor Sie den Verschlüsselungsschlüssel für Ihren Tresor auswählen, stellen Sie sicher, dass folgende Schritte erfolgreich ausgeführt wurden:

- Die verwaltete Identität des Backup-Tresors wurde aktiviert, und ihr wurden die erforderlichen Berechtigungen zugewiesen.

- Vorläufiges Löschen und Löschschutz wurden für den Schlüsseltresor aktiviert.

Hinweis

Wenn sich die aktuellen Key Vault-Details in den Verschlüsselungseinstellungen ändern, sodass neue Schlüsseltresorinformationen vorhanden sind, muss die verwaltete Identität, die für Verschlüsselungseinstellungen verwendet wird, den Zugriff auf den ursprünglichen Schlüsseltresor mit den Berechtigungen Abrufen und Entpacken beibehalten, und der Schlüssel sollte den Status Aktiviert aufweisen. Dieser Zugriff ist erforderlich, um die Schlüsselrotation vom vorherigen auf den neuen Schlüssel auszuführen.

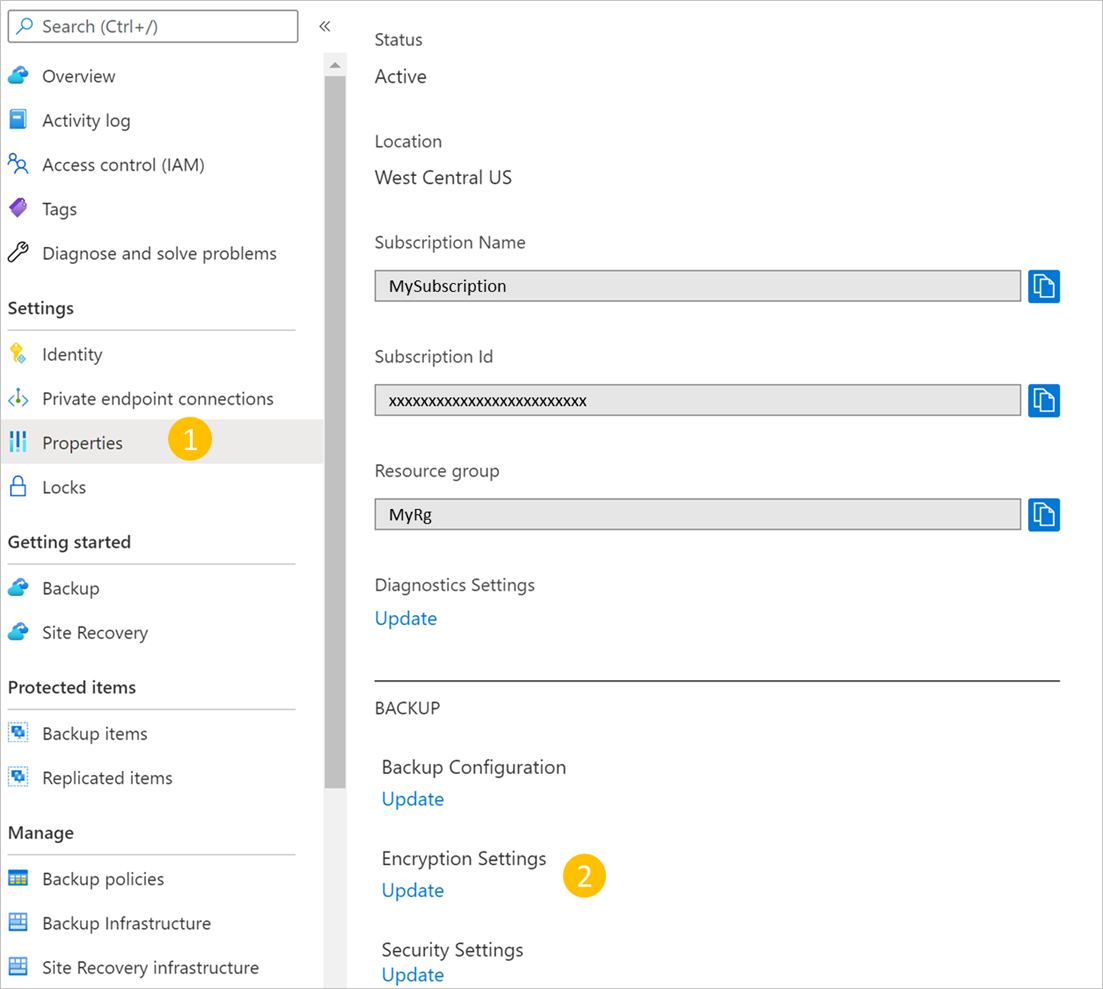

Führen Sie zum Zuweisen des Schlüssels die folgenden Schritte aus:

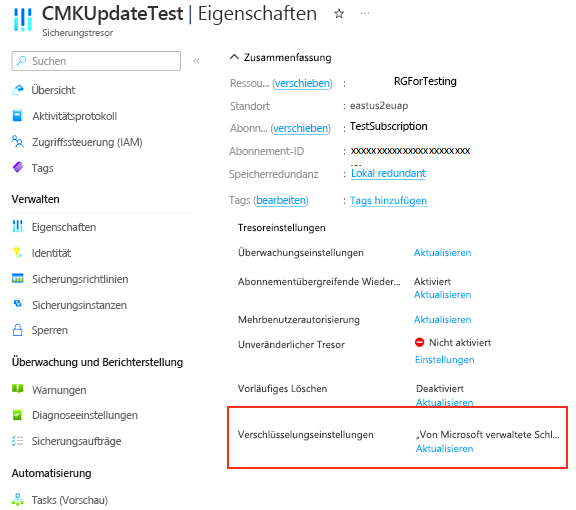

Navigieren Sie zu Sicherungstresor>Eigenschaften.

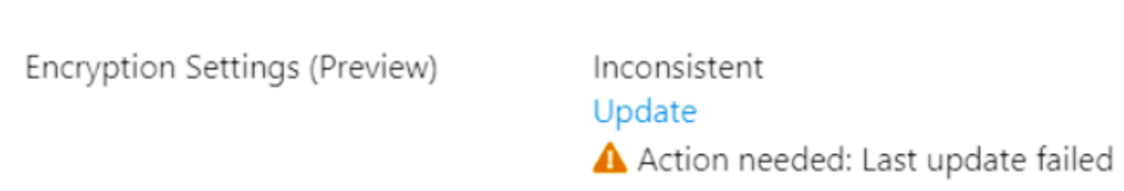

Wählen Sie für Verschlüsselungseinstellungen die Option Aktualisieren aus.

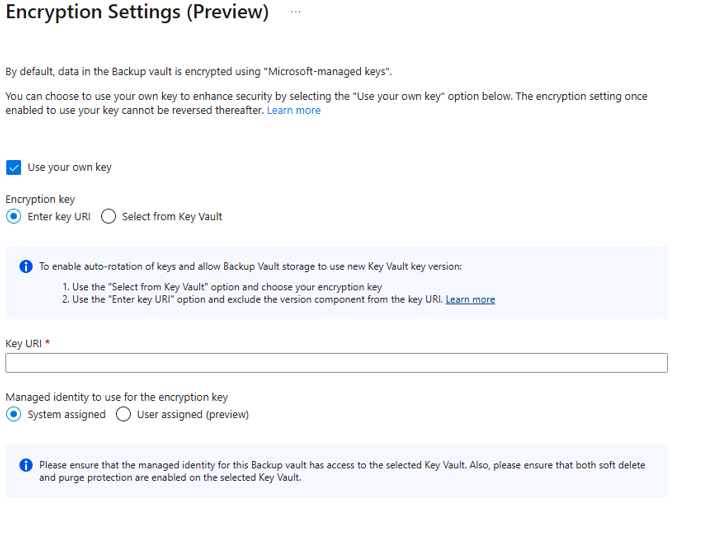

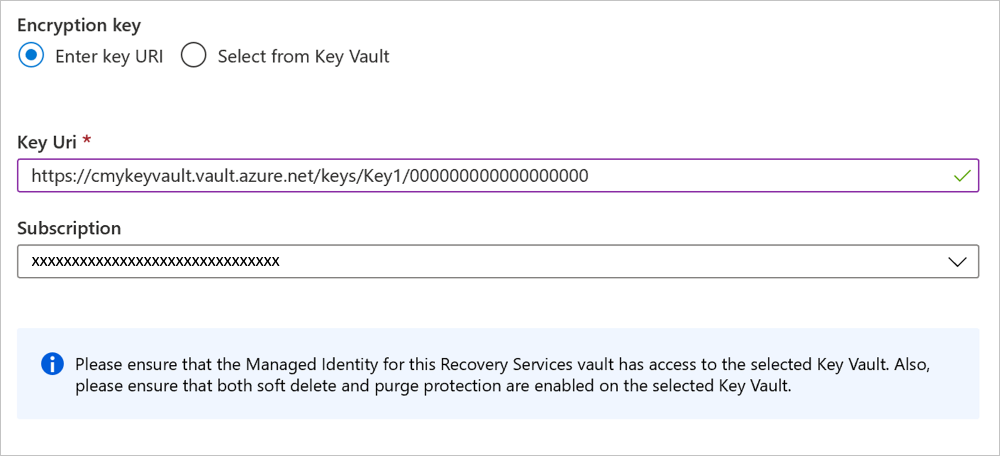

Wählen Sie auf dem Blatt Verschlüsselungseinstellungen die Option Eigenen Schlüssel verwenden aus, und geben Sie den Schlüssel mithilfe einer der folgenden Optionen an. Verwenden Sie unbedingt einen RSA-Schlüssel, der aktiviert ist und den Status „Aktiv“ hat.

Wählen Sie Schlüssel-URI eingeben aus. Geben Sie im Feld Schlüssel-URI den URI für den Schlüssel ein, den Sie zum Verschlüsseln von Daten in diesem Backup-Tresor verwenden möchten. Dieser Schlüssel-URI kann auch aus dem entsprechenden Schlüssel in Ihrem Schlüsseltresor abgerufen werden.

Der Schlüssel-URI muss unbedingt richtig kopiert werden. Es wird empfohlen, die Schaltfläche In Zwischenablage kopieren neben dem Schlüsselbezeichner zu verwenden.

Wenn Sie versuchen, Verschlüsselungseinstellungen zu aktualisieren, der Updatevorgang jedoch aufgrund eines internen Fehlers fehlschlägt, wird die Verschlüsselungseinstellung auf Inkonsistent aktualisiert und erfordert Ihre Aufmerksamkeit. Überprüfen Sie in solchen Fällen, ob die Details Ihrer Verschlüsselungseinstellungen korrekt sind. Der Vorgang Verschlüsselungseinstellungen aktualisieren wird z. B. erneut mit der vorhandenen verwalteten Identität ausgeführt, die an den Tresor angefügt ist. Wenn die Details der Verschlüsselungseinstellungen identisch sind, ist der Updatevorgang nicht betroffen.

Wenn Sie auch die verwaltete Identität deaktivieren oder trennen, die in den Verschlüsselungseinstellungen verwendet wurde, wechseln die Verschlüsselungseinstellungen in den Status „Inkonsistent“. Dies gilt nicht, wenn Sie die systemseitig zugewiesene Identität (sofern sie verwendet wurde) erneut aktivieren, die erforderlichen Key Vault-Berechtigungen zuweisen und den Aktualisierungsvorgang für die Verschlüsselungseinstellungen erneut ausführen. Wenn Sie eine benutzerseitig zugewiesene Identität erneut anfügen, wird der Status der Verschlüsselungseinstellungen automatisch wiederhergestellt, sofern die Key Vault-Berechtigungen vorhanden sind.

Wenn Sie den Verschlüsselungsschlüssel mithilfe des vollständigen Schlüssel-URI mit der Versionskomponente angeben, wird der Schlüssel nicht automatisch rotiert. Sie müssen Schlüssel manuell aktualisieren, indem Sie bei Bedarf den neuen Schlüssel oder die Version angeben. Entfernen Sie alternativ die Versionskomponente des Schlüssel-URI, um die automatische Rotation der Schlüsselversion zu ermöglichen.

Wählen Sie Aus Key Vault auswählen aus. Suchen Sie über den Bereich Schlüsselauswahl nach dem Schlüssel aus dem Schlüsseltresor, und wählen Sie ihn aus.

Wenn Sie den Verschlüsselungsschlüssel über den Bereich Schlüsselauswahl angeben, wird die Schlüsselversion jedes Mal automatisch rotiert, wenn eine neue Version für den Schlüssel aktiviert wird. Erfahren Sie mehr über das Aktivieren der automatischen Rotation von Verschlüsselungsschlüsseln.

Wählen Sie Aktualisieren.

Unter Benachrichtigungen können Sie den Fortschritt und Status der Verschlüsselungsschlüsselzuweisung nachverfolgen.

Aktualisieren der Verschlüsselungseinstellungen

Sie können die Verschlüsselungseinstellungen jederzeit aktualisieren. Wenn Sie einen neuen Schlüssel-URI verwenden möchten, stellen Sie sicher, dass Ihr vorhandener Schlüsseltresor weiterhin Zugriff auf die verwaltete Identität hat und der Schlüssel gültig ist. Andernfalls schlägt der Aktualisierungsvorgang fehl.

Die verwaltete Identität, die Sie für die Verschlüsselung verwenden möchten, benötigt die erforderlichen Berechtigungen.

Sichern in einem Tresor, der mit kundenseitig verwalteten Schlüsseln verschlüsselt ist

Vergewissern Sie sich vor dem Konfigurieren des Sicherungsschutzes, dass folgende Aktionen erfolgreich ausgeführt wurden:

- Ein Sicherungstresor wurde erstellt.

- Die systemseitig zugewiesene verwaltete Identität des Sicherungstresors wurde aktiviert, oder dem Tresor wurde eine benutzerseitig zugewiesene verwaltete Identität zugewiesen.

- Die Berechtigungen für Ihren Backup-Tresor (oder die benutzerseitig zugewiesene verwaltete Identität) für den Zugriff auf Verschlüsselungsschlüssel aus Ihrem Schlüsseltresor wurden erteilt.

- Vorläufiges Löschen und Löschschutz wurden für Ihren Schlüsseltresor aktiviert.

- Dem Backup-Tresor wurde ein gültiger Verschlüsselungsschlüssel zugewiesen.

Der Prozess zum Konfigurieren und Ausführen von Sicherungen für einen Backup-Tresor, der über CMKs verschlüsselt ist, ist identisch mit dem Prozess zum Konfigurieren und Ausführen von Sicherungen für einen Tresor, der PMKs verwendet. Es gibt keine Änderungen an der Vorgehensweise.

Unterstützung für den privaten Endpunkt

Sie können Azure Key Vault mit privatem Endpunkt (PE) mithilfe der systemseitig zugewiesenen verwalteten Identität des Tresors verwenden.

Wenn der Zugriff auf das öffentliche Netzwerk für Azure Key Vault deaktiviert ist, verhindern die Zugriffsbeschränkungen, dass Sie das Azure-Portal von außerhalb Netzwerkcomputers mit aktiviertem privatem Endpunkt zum Auswählen von Schlüsseltresor und Schlüssel auf dem Blatt Verschlüsselungseinstellungen verwenden können. Sie können jedoch den Key Vault-Schlüssel-URI verwenden, um Details zum Key Vault-Schlüssel in den Verschlüsselungseinstellungen bereitzustellen.

Beheben von Vorgangsfehlern bei Verschlüsselungseinstellungen

In diesem Abschnitt werden die verschiedenen Problembehandlungsszenarios aufgeführt, die bei der Verschlüsselung des Sicherungstresors auftreten können.

Fehler bei Sicherungs-, Wiederherstellungs- und Hintergrundvorgängen

Ursachen:

Ursache 1: Wenn ein Problem mit Ihren Verschlüsselungseinstellungen für den Sicherungstresor besteht, z. B. dass Sie Schlüsseltresorberechtigungen aus der verwalteten Identität der Verschlüsselungseinstellungen entfernt haben, die systemseitig zugewiesene Identität deaktiviert oder die verwaltete Identität aus dem Sicherungstresor entfernt haben, den Sie für Verschlüsselungseinstellungen verwenden, schlagen Sicherungs- und Wiederherstellungsaufträge fehl.

Ursache 2: Das Tiering von Wiederherstellungspunkten und Aufträgen für den Ablauf von Wiederherstellungspunkten schlägt fehl, ohne dass Fehler im Azure-Portal oder anderen Schnittstellen (z. B. REST-API oder CLI) angezeigt werden. Diese Vorgänge werden weiterhin fehlschlagen und Kosten verursachen.

Empfohlene Aktionen:

Empfehlung 1: Stellen Sie die Berechtigungen wieder her, und aktualisieren Sie die Details der verwalteten Identität, die Zugriff auf den Schlüsseltresor hat.

Empfehlung 2: Stellen Sie die erforderlichen Verschlüsselungseinstellungen im Sicherungstresor wieder her.

Fehlende Berechtigungen für eine verwaltete Identität

Fehlercode: UserErrorCMKMissingMangedIdentityPermissionOnKeyVault

Ursache: Dieser Fehler tritt unter den folgenden Umständen auf:

- Die verwaltete Identität, die für Verschlüsselungseinstellungen verwendet wird, verfügt nicht über die Berechtigungen für den Zugriff auf den Schlüsseltresor. Außerdem können die Sicherungs- oder Wiederherstellungsaufträge mit diesem Fehlercode fehlschlagen, wenn der Zugriff nach der Aktualisierung der Verschlüsselungseinstellungen entfernt wird oder wenn eine verwaltete Identität deaktiviert oder vom Backup-Tresor getrennt wird.

- Sie verwenden einen Nicht-RSA-Schlüssel-URI.

Empfohlene Aktion: Stellen Sie sicher, dass die verwaltete Identität, die Sie für Verschlüsselungseinstellungen verwenden, über die erforderlichen Berechtigungen verfügt und der Schlüssel vom Typ „RSA“ ist. Wiederholen Sie dann den Vorgang.

Fehler bei der Tresorauthentifizierung

Fehlercode: UserErrorCMKKeyVaultAuthFailure

Ursache: Die verwaltete Identität in den Verschlüsselungseinstellungen verfügt nicht über die erforderlichen Berechtigungen für den Zugriff auf den Schlüsseltresor oder den Schlüssel. Die verwaltete Identität des Sicherungstresors (system- oder benutzerseitig zugewiesene Identität für Verschlüsselungseinstellungen) muss über die folgenden Berechtigungen für Ihren Schlüsseltresor verfügen:

Wenn Ihr Schlüsseltresor eine RBAC-Konfiguration verwendet, die auf IAM basiert, benötigen Sie die Berechtigungen der integrierten Rolle „Kryptografiedienstverschlüsselung für Schlüsseltresore“.

Wenn Sie Zugriffsrichtlinien verwenden, benötigen Sie Berechtigungen vom Typ Abrufen, Umbrechen und Umbruch aufheben.

Der Schlüsseltresor und der Schlüssel sind nicht vorhanden und können nicht über Netzwerkeinstellungen an den Azure Backup-Dienst übermittelt werden.

Empfohlene Aktion: Überprüfen Sie die Key Vault-Zugriffsrichtlinien, und weisen Sie entsprechend Berechtigungen zu.

Fehler beim Löschen von Tresoren

Fehlercode: CloudServiceRetryableError

Ursache: Wenn ein Problem mit den Verschlüsselungseinstellungen für den Sicherungstresor auftritt (z. B. wenn die Schlüsseltresor-/MHSM-Berechtigungen für die verwaltete Identität der Verschlüsselungseinstellungen entzogen wurden, die systemseitig zugewiesene Identität deaktiviert wurde, die verwaltete Identität aus dem Sicherungstresor getrennt/gelöscht wurde oder der Schlüsseltresor-/MHSM-Schlüssel gelöscht wurde) kann der Tresor möglicherweise nicht gelöscht werden.

Empfohlene Aktion: So beheben Sie dieses Problem

- Stellen Sie sicher, dass die verwaltete Identität, die für die Verschlüsselungseinstellungen verwendet wird, weiterhin über die Berechtigungen für den Zugriff auf Schlüsseltresor/MHSM verfügt. Stellen Sie sie wieder her, bevor Sie mit dem Löschen des Tresors fortfahren.

- Fügen Sie die verwaltete Identität erneut an, oder aktivieren Sie sie, und weisen Sie die erforderlichen Schlüsseltresor-/MHSM-Berechtigungen zu.

- Wenn der Schlüsseltresorschlüssel gelöscht wurde, kann der Tresor möglicherweise nicht gelöscht werden. Um den gelöschten Schlüssel aus dem Zustand Vorläufig gelöscht wiederherzustellen, müssen Sie jedoch sicherstellen, dass Sie über die erforderlichen Berechtigungen für die verwaltete Identität im Schlüsseltresor/MHSM verfügen. Wiederholen Sie anschließend den Löschvorgang für den Sicherungstresor.

Überprüfen von Fehlercodes

Azure Backup überprüft die ausgewählte Azure Key Vault-Instanz, wenn der CMK auf den Sicherungstresor angewendet wird. Wenn der Key Vault nicht über die erforderlichen Konfigurationseinstellungen verfügt (Vorläufiges Löschen aktiviert und Löschschutz aktiviert), werden die folgenden Fehlercodes angezeigt:

UserErrorCMKPurgeProtectionNotEnabledOnKeyVault

Fehlercode: UserErrorCMKPurgeProtectionNotEnabledOnKeyVault

Ursache: Das vorläufige Löschen ist in Key Vault nicht aktiviert.

Empfohlene Maßnahme: Aktivieren Sie das vorläufige Löschen in Key Vault, und wiederholen Sie dann den Vorgang.

UserErrorCMKSoftDeleteNotEnabledOnKeyVault

Fehlercode: UserErrorCMKSoftDeleteNotEnabledOnKeyVault

Ursache: Der Löschschutz ist in Key Vault nicht aktiviert.

Empfohlene Maßnahme: Aktivieren sie den Löschschutz in Key Vault, und wiederholen Sie dann den Vorgang.