Festlegen einer externen Identitätsquelle für vCenter Server

In Azure VMware Solution verfügt VMware vCenter Server über ein integriertes lokales Benutzerkonto mit dem Namen CloudAdmin, das der Rolle „CloudAdmin“ zugewiesen ist. Sie können Benutzer- und Gruppenkonten in Windows Server Active Directory mit der Rolle „CloudAdmin“ für Ihre private Cloud konfigurieren. Im Allgemeinen erstellt und verwaltet die Rolle CloudAdmin Workloads in Ihrer privaten Cloud. In Azure VMware Solution verfügt die Rolle „CloudAdmin“ jedoch über vCenter Server-Berechtigungen, die sich von anderen VMware-Cloudlösungen und lokalen Bereitstellungen unterscheiden.

Wichtig

Das lokale Benutzerkonto „CloudAdmin“ sollte als Notfallzugriffskonto für Notfallszenarien in Ihrer privaten Cloud verwendet werden. Es ist nicht für die Verwendung für alltägliche Verwaltungsaktivitäten oder die Integration in andere Dienste vorgesehen.

Bei einer lokalen Bereitstellung von vCenter Server und ESXi hat der Administrator Zugriff auf das vCenter Server-Konto administrator@vsphere.local und das ESXi-Root-Konto. Das Administratorkonto kann auch mehreren Windows Server Active Directory-Benutzer- und Gruppenkonten zugewiesen sein.

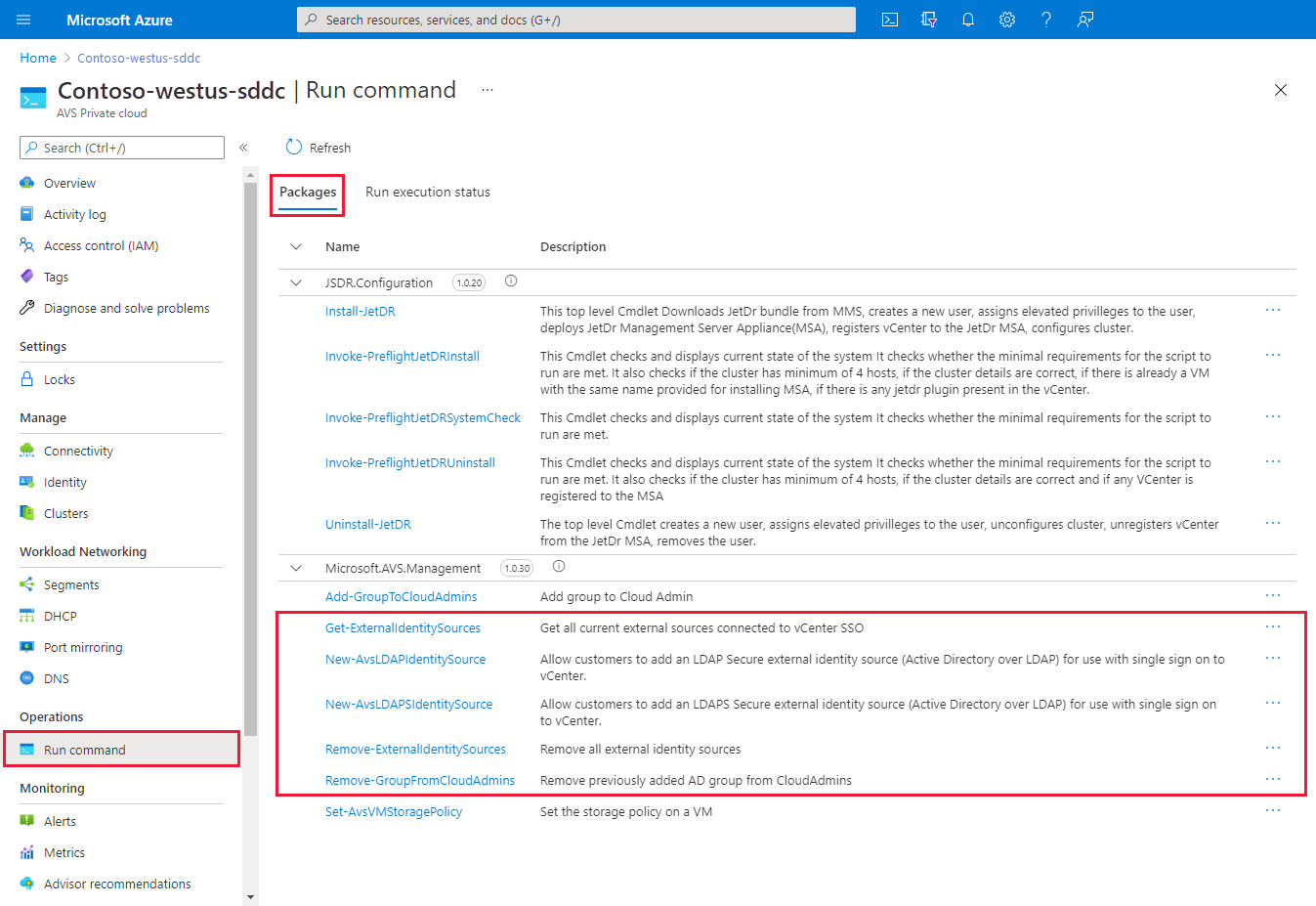

Bei einer Azure VMware Solution-Bereitstellung hat das Administratorkonto keinen Zugriff auf das Administrator-Benutzerkonto oder das ESXi-Root-Konto. Das Administratorkonto kann jedoch Windows Server Active Directory-Benutzer- und Gruppenkonten die CloudAdmin-Rolle in vCenter Server zuweisen. Die Rolle „CloudAdmin“ verfügt nicht über die Berechtigungen zum Hinzufügen einer Identitätsquelle wie einem lokalen LDAP- oder LDAPS-Server zu vCenter Server. Sie können jedoch Ausführungsbefehle verwenden, um eine Identitätsquelle hinzuzufügen und Benutzer- und Gruppenkonten die Rolle „CloudAdmin“ zuzuweisen.

Ein Benutzerkonto in der privaten Cloud hat keinen Zugriff auf bestimmte Verwaltungskomponenten, die von Microsoft unterstützt und verwaltet werden, und kann diese auch nicht verwalten. Dazu gehören z. B. Cluster, Hosts, Datenspeicher und verteilte virtuelle Switches.

Hinweis

In Azure VMware Solution wird die SSO-Domäne „vsphere.local“ als verwaltete Ressource bereitgestellt, um Plattformvorgänge zu unterstützen. Sie können sie nicht verwenden, um lokale Gruppen- und Benutzerkonten zu erstellen oder zu verwalten, mit Ausnahme der Gruppen- und Benutzerkonten, die standardmäßig in Ihrer privaten Cloud enthalten sind.

Sie können vCenter Server dafür einrichten, Benutzer mithilfe eines externen LDAP-Verzeichnisdiensts (Lightweight Directory Access Protocol) zu authentifizieren. Benutzer können sich mit den Anmeldeinformationen ihres Windows Server Active Directory-Kontos oder mit Anmeldeinformationen von einem LDAP-Server eines Drittanbieters anmelden. Anschließend kann dem Konto wie in einer lokalen Umgebung eine vCenter Server-Rolle zugewiesen werden, um rollenbasierten Zugriff für vCenter Server-Benutzer bereitzustellen.

In diesem Artikel werden folgende Vorgehensweisen behandelt:

- Exportieren eines Zertifikats für die LDAPS-Authentifizierung (Optional)

- Hochladen des LDAPS-Zertifikats in den Blobspeicher und Generieren einer Shared Access Signature (SAS)-URL (Optional)

- Konfigurieren von NSX-DNS für die Auflösung in Ihre Windows Server Active Directory-Domäne

- Hinzufügen von Windows Server Active Directory mithilfe von LDAPS (sicher) oder LDAP (ungesichert)

- Hinzufügen einer bestehende Windows Server Active Directory-Gruppe zu der Gruppe CloudAdmin

- Auflisten aller vorhandenen externen Identitätsquellen, die mit vCenter Server SSO integriert sind

- Zuweisen zusätzlicher vCenter Server-Rollen zu Windows Server Active Directory-Identitäten

- Entfernen einer bestehenden Windows Server Active Directory-Gruppe von der Gruppe CloudAdmin

- Entfernen aller vorhandener externer Identitätsquellen

Hinweis

Die Schritte zum Exportieren des Zertifikats für die LDAPS-Authentifizierung und zum Hochladen des LDAPS-Zertifikats in den Blob-Speicher sowie zum Generieren einer SAS-URL sind optional. Wenn der Parameter

SSLCertificatesSasUrlnicht angegeben wird, wird das Zertifikat automatisch über die ParameterPrimaryUrloderSecondaryUrlvom Domänencontroller heruntergeladen. Um das Zertifikat manuell zu exportieren und hochzuladen, können Sie den ParameterSSLCertificatesSasUrlangeben und die optionalen Schritte ausführen.Führen Sie die Befehle nacheinander in der Reihenfolge aus, wie sie die in dem Artikel beschrieben sind.

Voraussetzungen

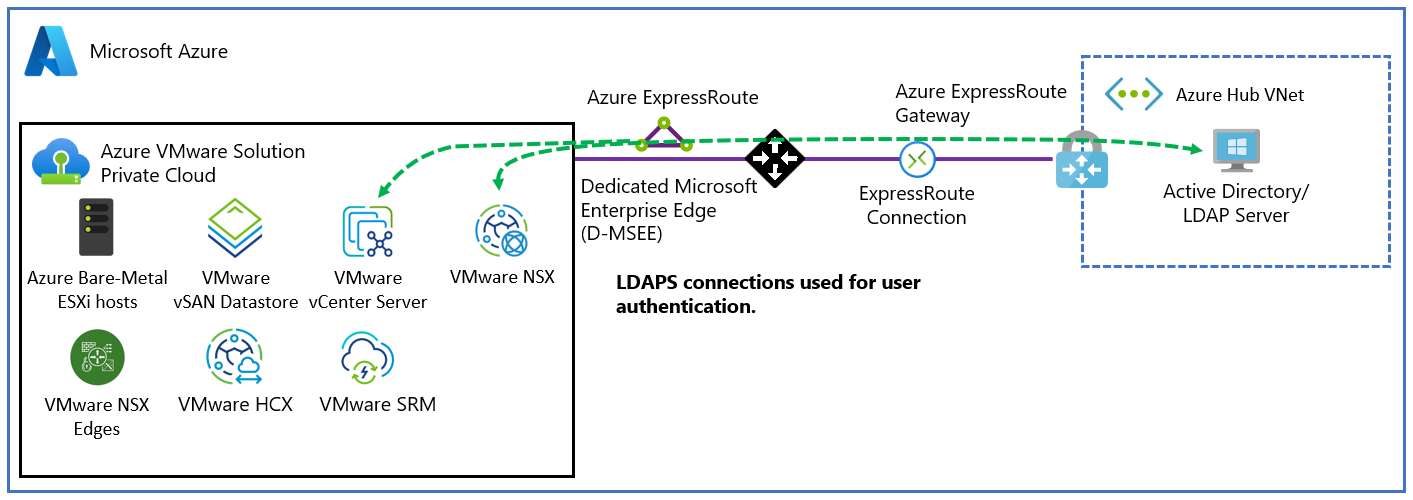

Stellen Sie sicher, dass Ihr Windows Server Active Directory-Netzwerk mit Ihrer Azure VMware Solution Private Cloud verbunden ist.

Für die Windows Server Active Directory-Authentifizierung mit LDAPS:

Verschaffen Sie sich mit Administratorrechten Zugriff auf den Windows Server Active Directory-Domänencontroller.

Aktivieren Sie LDAPS auf Ihren Windows Server Active Directory-Domänencontrollern, indem Sie ein gültiges Zertifikat verwenden. Sie können das Zertifikat von einer Zertifizierungsstelle (CA) der Active Directory-Zertifikatsdienste oder von einem Drittanbieter oder einer öffentlichen Zertifizierungsstelle beziehen.

Um ein gültiges Zertifikat zu erhalten, führen Sie die Schritte unter Erstellen eines Zertifikats für sicheres LDAP aus. Stellen Sie sicher, dass das Zertifikat die aufgeführten Anforderungen erfüllt.

Hinweis

Vermeiden Sie die Verwendung von selbstsignierten Zertifikaten in Produktivumgebungen.

Optional: Wenn Sie den Parameter

SSLCertificatesSasUrlnicht angeben, wird das Zertifikat automatisch über die ParameterPrimaryUrloderSecondaryUrlvom Domänencontroller heruntergeladen. Alternativ können Sie das Zertifikat für die LDAPS-Authentifizierung manuell exportieren und es als Blobspeicher in ein Azure Storage-Konto hochladen. Anschließend gewähren Sie den Zugriff auf Azure Storage-Ressourcen mithilfe eines SAS.

Konfigurieren Sie die DNS-Auflösung für Azure VMware Solution für Ihr lokales Windows Server Active Directory. Einrichten einer DNS-Weiterleitung im Azure-Portal Weitere Informationen finden Sie unter Konfigurieren einer DNS-Weiterleitung für Azure VMware Solution.

Hinweis

Weitere Informationen über LDAPS und die Ausstellung von Zertifikaten erhalten Sie von Ihrem Sicherheitsteam oder Ihrem Identitätsverwaltungsteam.

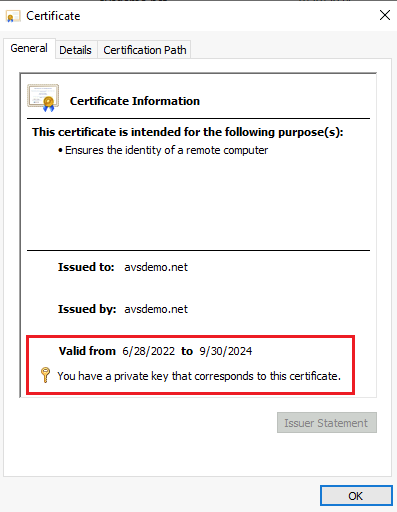

Exportieren des Zertifikats für die LDAPS-Authentifizierung (Optional)

Überprüfen Sie zunächst, ob das für LDAPS verwendete Zertifikat gültig ist. Wenn Sie kein Zertifikat haben, führen Sie die Schritte zum Erstellen eines Zertifikats für LDAPS aus, bevor Sie fortfahren.

So überprüfen Sie, ob das Zertifikat gültig ist:

Melden Sie sich mit Administratorrechten an einem Domänencontroller an, auf dem LDAPS aktiv ist.

Öffnen Sie das Tool Ausführen, geben Sie mmcein, und wählen Sie dann OK aus.

Wählen Sie Datei>Snap-Ins hinzufügen/entfernen aus.

Wählen Sie in der Liste der Snap-Ins Zertifikate und dann Hinzufügen aus.

Wählen Sie im Bereich Zertifikat-Snap-In die Option Computerkonto und dann Weiter aus.

Behalten Sie die Auswahl Lokaler Computer bei, wählen Sie Fertig stellen und dann OK aus.

Erweitern Sie in der Verwaltungskonsole Zertifikate (Lokaler Computer) den Ordner Persönlich, und wählen Sie den Ordner Zertifikate aus, um die installierten Zertifikate aufzulisten.

Doppelklicken Sie auf das Zertifikat für LDAPS. Stellen Sie sicher, dass das Zertifikatdatum Gültig ab und Gültig bis aktuell ist und das Zertifikat über einen privaten Schlüssel verfügt, der dem Zertifikat entspricht.

Wählen Sie im selben Dialogfeld die Registerkarte Zertifizierungspfad aus, und überprüfen Sie, ob der Wert für Zertifizierungspfad gültig ist. Er sollte die Zertifikatskette der Stammzertifizierungsstelle und optionale Zwischenzertifikate enthalten. Überprüfen Sie, ob der ZertifikatstatusOK ist.

Wählen Sie OK aus.

So exportieren Sie das Zertifikat:

- Klicken Sie in der Zertifikatkonsole mit der rechten Maustaste auf das LDAPS-Zertifikat, und wählen Sie dann Alle Aufgaben>Exportieren aus. Der Zertifikatexport-Assistent wird geöffnet. Wählen Sie Weiter aus.

- Wählen Sie im Abschnitt Privaten Schlüssel exportieren die Option Nein, privaten Schlüssel nicht exportieren aus, und wählen Sie dann die Schaltfläche Weiter aus.

- Wählen Sie im Abschnitt Dateiformat für den Export die Option Base-64-codiert X.509 (.CER) aus, und wählen Sie dann Weiter aus.

- Wählen Sie im Abschnitt Datei zum ExportierenDurchsuchenaus. Wählen Sie einen Ordner für den Export des Zertifikats und geben Sie einen Namen ein. Klicken Sie dann auf Speichern.

Hinweis

Wenn mehrere Domänencontroller für die Verwendung von LDAPS vorgesehen sind, wiederholen Sie den Exportvorgang für jeden weiteren Domänencontroller, um auch diese Zertifikate zu exportieren. Beachten Sie, dass Sie im Tool New-LDAPSIdentitySource Ausführen nur auf zwei LDAPS-Server verweisen können. Wenn das Zertifikat ein Platzhalterzertifikat ist (z. B. .avsdemo.net), müssen Sie nur das Zertifikat aus einem der Domänencontroller exportieren.

Hochladen des LDAPS-Zertifikats in Blobspeicher und Generieren einer SAS-URL (Optional)

Laden Sie als Nächstes die Zertifikatdatei (im .cer-Format), die Sie exportiert haben, in ein Azure Storage-Konto als Blobspeicher hoch. Anschließend gewähren Sie den Zugriff auf Azure Storage-Ressourcen mithilfe eines SAS.

Wenn Sie mehrere Zertifikate benötigen, laden Sie die einzelnen Zertifikate hoch, und generieren Sie eine SAS-URL für jedes Zertifikat.

Wichtig

Denken Sie daran, alle SAS-URL-Zeichenfolgen zu kopieren. Die Zeichenfolgen sind nicht mehr zugänglich, nachdem Sie die Seite verlassen haben.

Tipp

Eine alternative Methode zur Konsolidierung von Zertifikaten besteht darin, alle Zertifikatsketten in einer Datei zu speichern, wie in einem Artikel der VMware Knowledge Base beschrieben. Generieren Sie dann eine einzige SAS-URL für die Datei, die alle Zertifikate enthält.

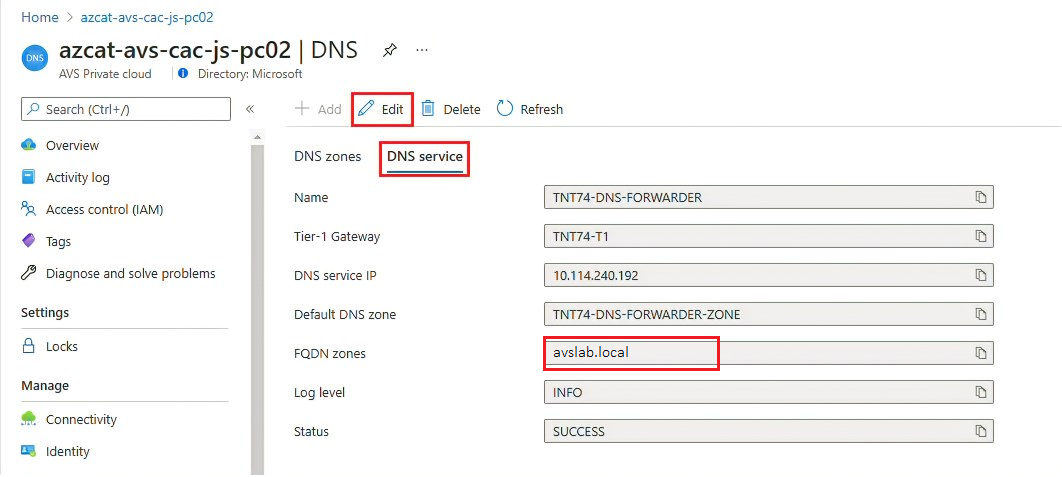

Einrichten von NSX-T-DNS für die Windows Server Active Directory-Domänenauflösung

Erstellen Sie eine DNS-Zone, und fügen Sie sie dem DNS-Dienst hinzu. Führen Sie die Schritte in Konfigurieren einer DNS-Weiterleitung im Azure-Portal aus.

Überprüfen Sie nach Abschluss dieser Schritte, ob Ihr DNS-Dienst Ihre DNS-Zone enthält.

Ihre private Cloud von Azure VMware Solution sollte jetzt in der Lage sein, Ihren lokalen Windows Server Active Directory-Domänennamen ordnungsgemäß aufzulösen.

Hinzufügen von Windows Server Active Directory mithilfe von LDAP über SSL

Um Windows Server Active Directory über LDAP mit SSL als externe Identitätsquelle hinzuzufügen, die mit SSO zu vCenter Server verwendet werden soll, führen Sie das Cmdlet New-LDAPSIdentitySource aus.

Navigieren Sie zu Ihrer privaten Cloud von Azure VMware Solution, und wählen Sie Skriptausführung>Pakete>New-LDAPSIdentitySource aus.

Geben Sie die erforderlichen Werte an, oder verändern Sie die Standardwerte, und wählen Sie Ausführen aus.

Name Beschreibung GroupName Die Gruppe in der externen Identitätsquelle, die CloudAdmin-Zugriff gewährt. Beispiel: avs-admins. SSLCertificatesSasUrl Der Pfad zu SAS-Zeichenfolgen, die die Zertifikate für die Authentifizierung an der Windows Server Active Directory-Quelle enthalten. Trennen Sie mehrere Zertifikate durch ein Komma. Beispiel: pathtocert1,pathtocert2. Credential Der Benutzername und das Kennwort für die Authentifizierung bei der Windows Server Active Directory-Quelle (nicht CloudAdmin). Verwenden Sie das Format <username@avslab.local>.BaseDNGroups Der Speicherort, an dem nach Gruppen gesucht werden soll. Zum Beispiel: CN=group1, DC=avsldap,DC=local. Basis-DN ist für die LDAP-Authentifizierung erforderlich. BaseDNUsers Der Speicherort, an dem nach gültigen Benutzerkonten gesucht werden soll. Zum Beispiel: CN=users, DC=avsldap,DC=local. Basis-DN ist für die LDAP-Authentifizierung erforderlich. PrimaryUrl Die primäre URL der externen Identitätsquelle. Beispielsweise ldaps://yourserver.avslab.local:636.SecondaryURL Die sekundäre Fallback-URL, wenn die primäre ausfällt. Beispielsweise ldaps://yourbackupldapserver.avslab.local:636.DomainAlias Für Windows Server Active Directory-Identitätsquellen ist dies der NetBIOS-Name der Domäne. Fügen Sie den NetBIOS-Namen der Windows Server Active Directory-Domäne als Alias der Identitätsquelle hinzu; normalerweise im Format avsldap\. DomainName Der vollqualifizierte Domänenname (FQDN) der Domäne. Zum Beispiel: avslab.local. Name Ein Name für die externe Identitätsquelle. Zum Beispiel: avslab.local. Beibehalten bis Der Aufbewahrungszeitraum der Cmdlet-Ausgabe. Der Standardwert ist 60 Tage. Name für Ausführung angeben Ein alphanumerischer Name. Beispiel: addExternalIdentity. Timeout Der Zeitraum, nach dem ein Cmdlet beendet wird, wenn die Ausführung nicht abgeschlossen wird. Um den Fortschritt zu überwachen und den erfolgreichen Abschluss zu bestätigen, überprüfen Sie die Benachrichtigungen oder den Bereich Status der Ausführung.

Wichtig

Wenn die Skriptausführung New-LDAPSIdentitySource fehlschlägt, verwenden Sie die Skriptausführung Debug-LDAPSIdentitySources, um das Problem zu beheben.

Hinzufügen von Windows Server Active Directory mithilfe von LDAP

Hinweis

Es wird empfohlen, die Methode zum Hinzufügen von Windows Server Active Directory über LDAP mithilfe von SSL zu verwenden.

Um Windows Server Active Directory über LDAP als externe Identitätsquelle hinzuzufügen, die mit SSO zu vCenter Server verwendet werden soll, führen Sie das Cmdlet New-LDAPIdentitySource aus.

Wählen Sie Skriptausführung>Pakete>New-LDAPIdentitySource aus.

Geben Sie die erforderlichen Werte an, oder verändern Sie die Standardwerte, und wählen Sie Ausführen aus.

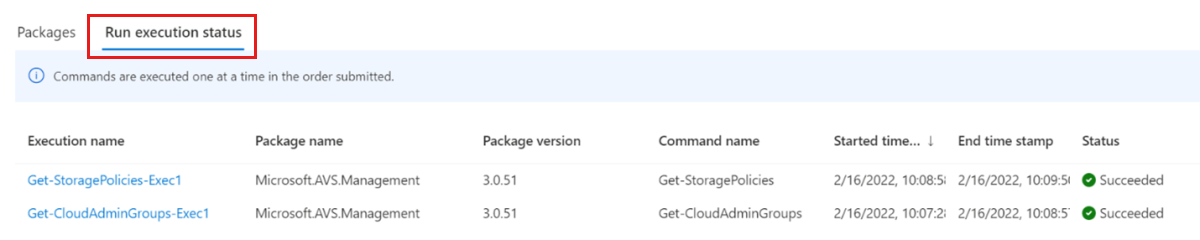

Name Beschreibung Name Ein Name für die externe Identitätsquelle. Zum Beispiel: avslab.local. Dieser Name wird in vCenter Server angezeigt. DomainName Der vollqualifizierte Domänenname der Domäne. Zum Beispiel: avslab.local. DomainAlias Für Windows Server Active Directory-Identitätsquellen ist dies der NetBIOS-Name der Domäne. Fügen Sie den NetBIOS-Namen der Windows Server Active Directory-Domäne als Alias der Identitätsquelle hinzu; normalerweise im Format *avsldap\*. PrimaryUrl Die primäre URL der externen Identitätsquelle. Beispielsweise ldap://yourserver.avslab.local:389.SecondaryURL Die sekundäre Fallback-URL, wenn die primäre ausfällt. BaseDNUsers Der Speicherort, an dem nach gültigen Benutzerkonten gesucht werden soll. Zum Beispiel: CN=users,DC=avslab,DC=local. Basis-DN ist für die LDAP-Authentifizierung erforderlich. BaseDNGroups Der Speicherort, an dem nach Gruppen gesucht werden soll. Zum Beispiel: CN=group1, DC=avslab,DC=local. Basis-DN ist für die LDAP-Authentifizierung erforderlich. Credential Der Benutzername und das Kennwort für die Authentifizierung bei der Windows Server Active Directory-Quelle (nicht CloudAdmin). Der Benutzer muss das <username@avslab.local>Format haben.GroupName Die Gruppe in Ihrer externen Identitätsquelle, die CloudAdmin-Zugriff gewährt. Beispiel: avs-admins. Beibehalten bis Der Aufbewahrungszeitraum für die Cmdlet-Ausgabe. Der Standardwert ist 60 Tage. Name für Ausführung angeben Ein alphanumerischer Name. Beispiel: addExternalIdentity. Timeout Der Zeitraum, nach dem ein Cmdlet beendet wird, wenn die Ausführung nicht abgeschlossen wird. Um den Fortschritt zu überwachen, überprüfen Sie die Benachrichtigungen oder den Bereich Ausführungsstatus ausführen.

Hinzufügen einer bestehende Windows Server Active Directory-Gruppe zu einer CloudAdmin-Gruppe

Wichtig

Geschachtelte Gruppen werden nicht unterstützt. Die Verwendung einer geschachtelten Gruppe kann zu einem Verlust des Zugriffs führen.

Benutzerkonten in dieser CloudAdmin-Gruppe haben dieselben Benutzerrechte wie die der in vCenter Server SSO definierten CloudAdmin-Rolle (<cloudadmin@vsphere.local>). Um eine bestehende Windows Server Active Directory-Gruppe zu einer CloudAdmin-Gruppe hinzuzufügen, führen Sie das Cmdlet Add-GroupToCloudAdmins aus.

Wählen Sie Skriptausführung>Pakete>Add-GroupToCloudAdmins aus.

Geben Sie die erforderlichen Werte an (oder wählen Sie sie aus) und wählen Sie dann Ausführen aus.

Name Beschreibung GroupName Der Name der hinzuzufügenden Gruppe. Zum Beispiel: VcAdminGroup. Beibehalten bis Der Aufbewahrungszeitraum der Cmdlet-Ausgabe. Der Standardwert ist 60 Tage. Name für Ausführung angeben Ein alphanumerischer Name. Zum Beispiel: addADgroup. Timeout Der Zeitraum, nach dem ein Cmdlet beendet wird, wenn die Ausführung nicht abgeschlossen wird. Überprüfen Sie die Benachrichtigungen oder den Bereich Run Execution Status (Status der Ausführung), um den Fortschritt anzuzeigen.

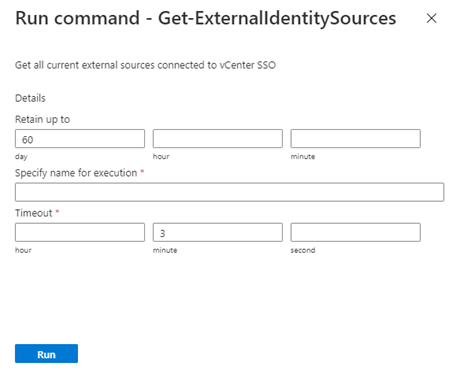

Auflisten der externen Identitätsquellen

Um alle externen Identitätsquellen aufzulisten, die bereits mit vCenter Server SSO integriert sind, führen Sie das Cmdlet Get-ExternalIdentitySources aus.

Melden Sie sich beim Azure-Portal an.

Hinweis

Wenn Sie auf das Azure US Government-Portal zugreifen müssen, navigieren Sie zu

<https://portal.azure.us/>.Wählen Sie Skriptausführung>Pakete>Get-ExternalIdentitySources aus.

Geben Sie die erforderlichen Werte an (oder wählen Sie sie aus) und wählen Sie dann Ausführen aus.

Name Beschreibung Beibehalten bis Der Aufbewahrungszeitraum der Cmdlet-Ausgabe. Der Standardwert ist 60 Tage. Name für Ausführung angeben Ein alphanumerischer Name. Zum Beispiel: getExternalIdentity. Timeout Der Zeitraum, nach dem ein Cmdlet beendet wird, wenn die Ausführung nicht abgeschlossen wird. Um den Fortschritt anzuzeigen, überprüfen Sie die Benachrichtigungen oder den Bereich Status der Ausführung.

Zuweisen weiterer vCenter Server-Rollen zu Windows Server Active Directory-Identitäten

Nachdem Sie eine externe Identität über LDAP oder LDAPS hinzugefügt haben, können Sie basierend auf den Sicherheitssteuerelementen Ihrer Organisation vCenter Server-Rollen Windows Server Active Directory-Sicherheitsgruppen zuweisen.

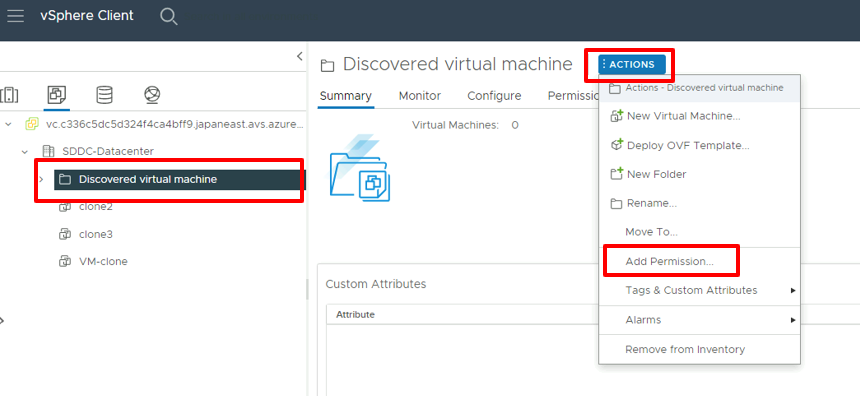

Melden Sie sich bei vCenter Server als CloudAdmin an, wählen Sie ein Element aus dem Bestand aus, wählen Sie das Menü Aktionen und dann Berechtigung hinzufügen aus.

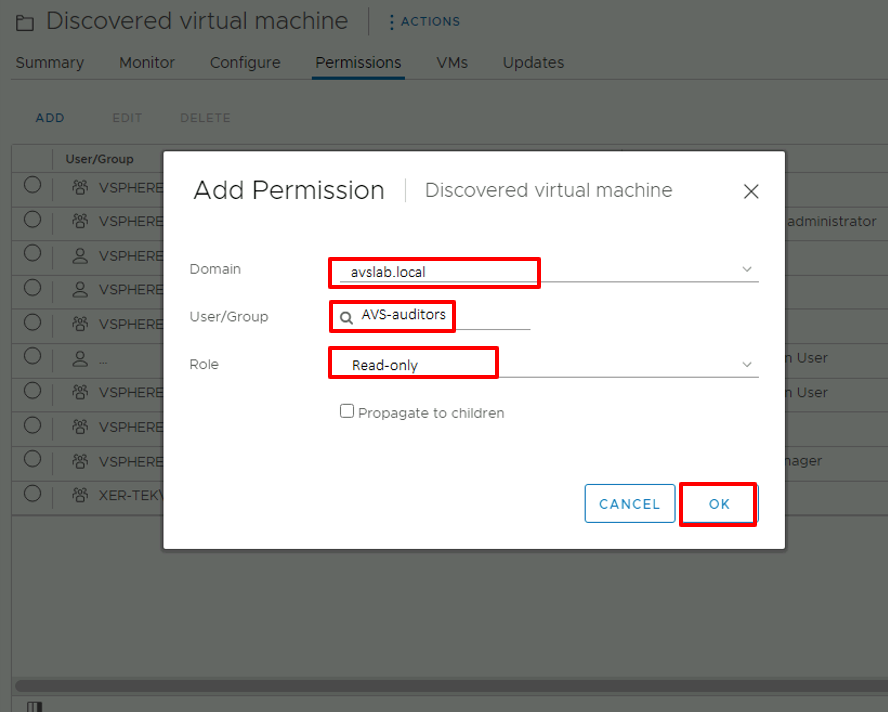

Im Dialogfeld Hinzufügen von Berechtigungen:

- Domäne: Wählen Sie die zuvor hinzugefügte Instanz von Windows Server Active Directory aus.

- Benutzer-/Gruppenkonto: Geben Sie den Benutzer- oder Gruppennamen ein, suchen Sie danach, und wählen Sie ihn aus.

- Rolle: Wählen Sie die zuzuweisenden Rolle aus.

- An untergeordnete übertragen: Aktivieren Sie optional das Kontrollkästchen, um die Berechtigungen auf untergeordnete Ressourcen zu übertragen.

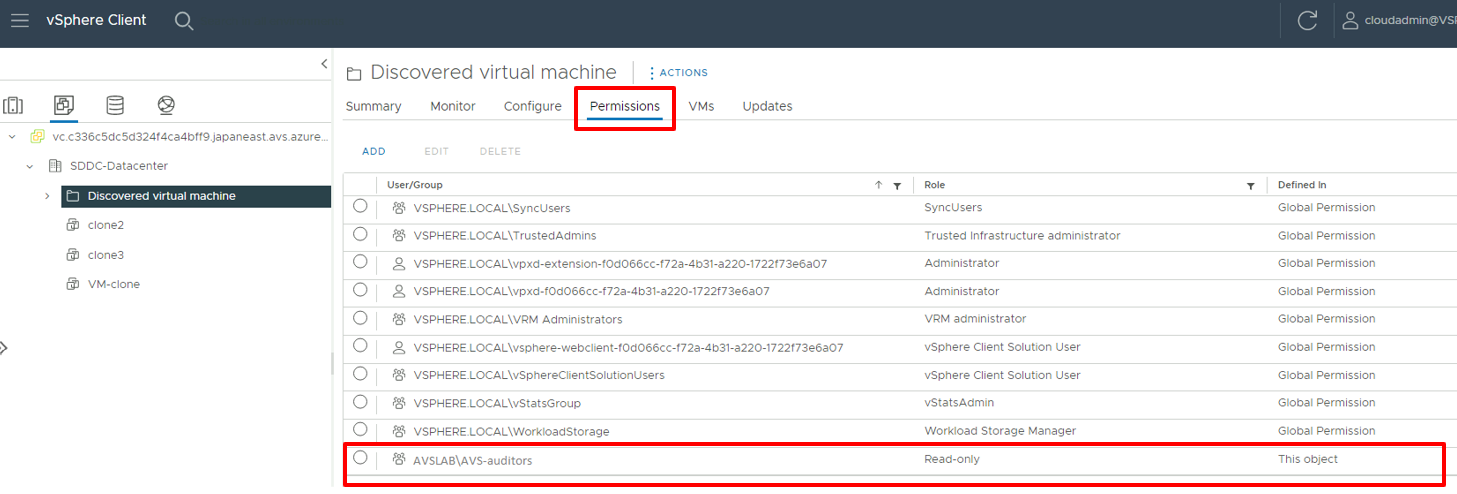

Wählen Sie die Registerkarte Berechtigungen und stellen Sie sicher, dass die Berechtigungszuweisung hinzugefügt wurde.

Man kann sich jetzt mithilfe der Windows Server Active Directory-Anmeldeinformationen bei vCenter Server anmelden.

Entfernen einer bestehenden Windows Server Active Directory-Gruppe von der Rolle CloudAdmin

Um eine bestimmte Windows Server Active Directory-Gruppe aus der CloudAdmin-Rolle zu entfernen, führen Sie das Cmdlet Remove-GroupFromCloudAdmins aus.

Wählen Sie Skriptausführung>Pakete>Remove-GroupFromCloudAdmins aus.

Geben Sie die erforderlichen Werte an (oder wählen Sie sie aus) und wählen Sie dann Ausführen aus.

Name Beschreibung GroupName Der Name der zu entfernenden Gruppe. Zum Beispiel: VcAdminGroup. Beibehalten bis Der Aufbewahrungszeitraum der Cmdlet-Ausgabe. Der Standardwert ist 60 Tage. Name für Ausführung angeben Ein alphanumerischer Name. Zum Beispiel: removeADgroup. Timeout Der Zeitraum, nach dem ein Cmdlet beendet wird, wenn die Ausführung nicht abgeschlossen wird. Um den Fortschritt anzuzeigen, überprüfen Sie die Benachrichtigungen oder den Bereich Status der Ausführung.

Entfernen aller vorhandener externer Identitätsquellen

Um alle vorhandenen externen Identitätsquellen auf einmal zu entfernen, führen Sie das Cmdlet Remove-ExternalIdentitySources aus.

Wählen Sie Skriptausführung>Pakete>Remove-ExternalIdentitySources aus.

Geben Sie die erforderlichen Werte an (oder wählen Sie sie aus) und wählen Sie dann Ausführen aus:

Name Beschreibung Beibehalten bis Der Aufbewahrungszeitraum der Cmdlet-Ausgabe. Der Standardwert ist 60 Tage. Name für Ausführung angeben Ein alphanumerischer Name. Beispiel: remove_ExternalIdentity. Timeout Der Zeitraum, nach dem ein Cmdlet beendet wird, wenn die Ausführung nicht abgeschlossen wird. Um den Fortschritt anzuzeigen, überprüfen Sie die Benachrichtigungen oder den Bereich Status der Ausführung.

Rotieren des Benutzernamens oder -kennworts eines bestehenden Kontos einer externen Identitätsquelle

Rotieren Sie das Kennwort des Kontos, das für die Authentifizierung mit der Windows Server Active Directory-Quelle auf dem Domänencontroller verwendet wird.

Wählen Sie Befehl ausführen>Pakete>Update-IdentitySourceCredential aus.

Geben Sie die erforderlichen Werte an (oder wählen Sie sie aus) und wählen Sie dann Ausführen aus.

Name Beschreibung Credential Der Benutzername und das Kennwort, die für die Authentifizierung bei der Windows Server Active Directory-Quelle verwendet werden (nicht CloudAdmin). Der Benutzer muss das <username@avslab.local>Format haben.DomainName Der FQDN der Domäne. Zum Beispiel: avslab.local. Um den Fortschritt anzuzeigen, überprüfen Sie die Benachrichtigungen oder den Bereich Status der Ausführung.

Warnung

Wenn Sie keinen Wert für DomainName angeben, werden alle externen Identitätsquellen entfernt. Führen Sie das Cmdlet Update-IdentitySourceCredential erst aus, nachdem das Kennwort auf dem Domänencontroller rotiert wurde.

Erneuern vorhandener Zertifikate für eine LDAPS-Identitätsquelle

Erneuern Sie die vorhandenen Zertifikate in Ihren Domänencontrollern.

Optional: Wenn die Zertifikate auf Standarddomänencontrollern gespeichert sind, ist dieser Schritt optional. Wenn Sie den Parameter SSLCertificatesSasUrl leer lassen, werden die neuen Zertifikate von den Standarddomänencontrollern heruntergeladen und automatisch in vCenter aktualisiert. Wenn Sie nicht die Standardmethode verwenden möchten, exportieren Sie das Zertifikat für die LDAPS-Authentifizierung und laden Sie das LDAPS-Zertifikat in den Blob-Speicher hoch und generieren Sie eine SAS-URL. Speichern Sie die SAS-URL für den nächsten Schritt.

Wählen Sie Befehl ausführen>Pakete>Update-IdentitySourceCertificates aus.

Geben Sie die erforderlichen Werte und die neue SAS-URL (optional) an und wählen Sie dann Ausführen aus.

Feld Wert DomainName* Der FQDN der Domäne, z. B. avslab.local. SSLCertificatesSasUrl (optional) Eine durch Kommata getrennte Liste von SAS-Pfad-URIs für Zertifikate zur Authentifizierung. Stellen Sie sicher, dass Leseberechtigungen enthalten sind. Zum Generieren legen Sie die Zertifikate in einen beliebigen Speicherkonto-Blob und klicken dann mit der rechten Maustaste auf das Zertifikat und generieren SAS. Wenn der Wert dieses Feldes nicht bereitgestellt wird, werden die Zertifikate von den Standard-Domänencontrollern heruntergeladen. Überprüfen Sie die Benachrichtigungen oder den Bereich Run Execution Status (Status der Ausführung), um den Fortschritt anzuzeigen.