Identitätskonzepte von Azure VMware Solution

Private Azure VMware Solution-Clouds werden mit vCenter Server und NSX Manager bereitgestellt. vCenter Server dient der Verwaltung von VM-Workloads und NSX Manager der Verwaltung und Erweiterung der privaten Cloud. Die Rolle „CloudAdmin“ wird für vCenter Server verwendet, und die Rolle „CloudAdmin“ (mit eingeschränkten Berechtigungen) wird für NSX Manager verwendet.

vCenter Server: Zugriff und Identität

In Azure VMware Solution verfügt VMware vCenter Server über ein integriertes lokales Benutzerkonto mit dem Namen CloudAdmin, das der Rolle „CloudAdmin“ zugewiesen ist. Sie können Benutzer- und Gruppenkonten in Windows Server Active Directory mit der Rolle „CloudAdmin“ für Ihre private Cloud konfigurieren. Im Allgemeinen erstellt und verwaltet die Rolle CloudAdmin Workloads in Ihrer privaten Cloud. In Azure VMware Solution verfügt die Rolle „CloudAdmin“ jedoch über vCenter Server-Berechtigungen, die sich von anderen VMware-Cloudlösungen und lokalen Bereitstellungen unterscheiden.

Wichtig

Das lokale Benutzerkonto „CloudAdmin“ sollte als Notfallzugriffskonto für Notfallszenarien in Ihrer privaten Cloud verwendet werden. Es ist nicht für die Verwendung für alltägliche Verwaltungsaktivitäten oder die Integration in andere Dienste vorgesehen.

Bei einer lokalen Bereitstellung von vCenter Server und ESXi hat der Administrator Zugriff auf das vCenter Server-Konto administrator@vsphere.local und das ESXi-Root-Konto. Das Administratorkonto kann auch mehreren Windows Server Active Directory-Benutzer- und Gruppenkonten zugewiesen sein.

Bei einer Azure VMware Solution-Bereitstellung hat das Administratorkonto keinen Zugriff auf das Administrator-Benutzerkonto oder das ESXi-Root-Konto. Das Administratorkonto kann jedoch Windows Server Active Directory-Benutzer- und Gruppenkonten die CloudAdmin-Rolle in vCenter Server zuweisen. Die Rolle „CloudAdmin“ verfügt nicht über die Berechtigungen zum Hinzufügen einer Identitätsquelle wie einem lokalen LDAP- oder LDAPS-Server zu vCenter Server. Sie können jedoch Ausführungsbefehle verwenden, um eine Identitätsquelle hinzuzufügen und Benutzer- und Gruppenkonten die Rolle „CloudAdmin“ zuzuweisen.

Ein Benutzerkonto in der privaten Cloud hat keinen Zugriff auf bestimmte Verwaltungskomponenten, die von Microsoft unterstützt und verwaltet werden, und kann diese auch nicht verwalten. Dazu gehören z. B. Cluster, Hosts, Datenspeicher und verteilte virtuelle Switches.

Hinweis

In Azure VMware Solution wird die SSO-Domäne „vsphere.local“ als verwaltete Ressource bereitgestellt, um Plattformvorgänge zu unterstützen. Sie können sie nicht verwenden, um lokale Gruppen- und Benutzerkonten zu erstellen oder zu verwalten, mit Ausnahme der Gruppen- und Benutzerkonten, die standardmäßig in Ihrer privaten Cloud enthalten sind.

Wichtig

Azure VMware Solution bietet zwar benutzerdefinierte Rollen für vCenter Server, jedoch derzeit nicht für das Azure VMware Solution-Portal. Weitere Informationen finden Sie im Abschnitt Erstellen von benutzerdefinierten Rollen in vCenter Server weiter unten in diesem Artikel.

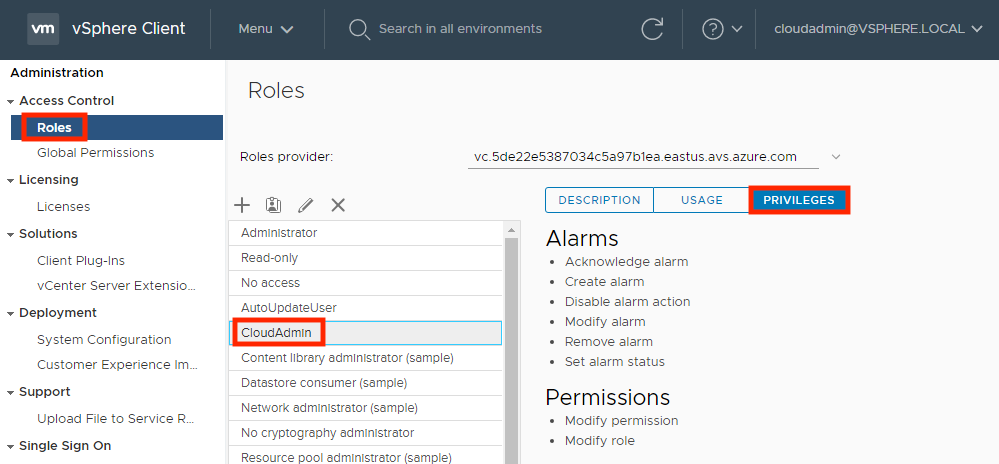

Anzeigen der vCenter Server-Berechtigungen

Anhand der folgenden Schritte können Sie die Berechtigungen anzeigen, die der Azure VMware Solution-Rolle „CloudAdmin“ für Ihre private Azure VMware Solution-Cloud in vCenter erteilt wurden.

Melden Sie sich beim vSphere-Client an, und wechseln Sie zu Menü>Verwaltung.

Wählen Sie unter Zugriffssteuerung die Option Rollen aus.

Wählen Sie in der Liste der Rollen den Eintrag CloudAdmin aus, und wählen Sie dann Berechtigungen aus.

Die Azure VMware Solution-Rolle CloudAdmin verfügt über die folgenden Berechtigungen für vCenter Server. Weitere Informationen finden Sie in der VMware-Produktdokumentation.

| Berechtigung | Beschreibung |

|---|---|

| Warnungen | Warnung bestätigen Warnung erstellen Warnungsaktion deaktivieren Warnung ändern Warnung entfernen Warnungsstatus festlegen |

| Inhaltsbibliothek | Bibliothekselement hinzufügen Hinzufügen eines Stammzertifikats zum Vertrauensspeicher Einchecken einer Vorlage Auschecken einer Vorlage Abonnement für eine veröffentlichte Bibliothek erstellen Lokale Bibliothek erstellen Erstellen oder Löschen einer Harbor-Registrierung Abonnierte Bibliothek erstellen Erstellen, Löschen oder Bereinigen eines Harbor-Registrierungsprojekts Bibliothekselement löschen Lokale Bibliothek löschen Löschen des Stammzertifikats aus dem Vertrauensspeicher Abonnierte Bibliothek löschen Abonnement für eine veröffentlichte Bibliothek löschen Herunterladen von Dateien Bibliothekselemente entfernen Abonnierte Bibliothek entfernen Speicher importieren Verwalten von Harbor-Registrierungsressourcen für die angegebene Computeressource Abonnementinformationen testen Bibliothekselement für seine Abonnenten veröffentlichen Bibliothek für ihre Abonnenten veröffentlichen Speicher lesen Bibliothekselement synchronisieren Abonnierte Bibliothek synchronisieren Typintrospektion Konfigurationseinstellungen aktualisieren Dateien aktualisieren Bibliothek aktualisieren Bibliothekselement aktualisieren Lokale Bibliothek aktualisieren Abonnierte Bibliothek aktualisieren Abonnement einer veröffentlichten Bibliothek aktualisieren Konfigurationseinstellungen anzeigen |

| Kryptografische Vorgänge | Direktzugriff |

| Datenspeicher | Speicherplatz zuweisen Durchsuchen des Datenspeichers Datenspeicher konfigurieren Low-Level-Dateivorgänge Dateien entfernen Metadaten virtueller Computer aktualisieren |

| Ordner | Erstellen des Ordners Ordner löschen Ordner verschieben Ordner umbenennen |

| Global | Task abbrechen Globales Tag Gesundheit Ereignis protokollieren Benutzerdefinierte Attribute definieren Dienst-Manager Benutzerdefiniertes Attribut festlegen Systemtag |

| Host | vSphere-Replikation Replikation verwalten |

| Network | Netzwerk zuweisen |

| Berechtigungen | Berechtigungen ändern Rolle ändern |

| Profilgesteuerter Speicher | Profilgesteuerte Speicheransicht |

| Ressource | Anwenden einer Empfehlung vApp dem Ressourcenpool zuweisen Zuweisen eines virtuellen Computers zum Ressourcenpool Ressourcenpool erstellen Ausgeschalteten virtuellen Computer migrieren Eingeschalteten virtuellen Computer migrieren Ressourcenpool ändern Ressourcenpool entfernen vMotion abfragen Ressourcenpool entfernen Ressourcenpool umbenennen |

| Geplante Aufgabe | Erstellen der Aufgabe Aufgabe ändern Aufgabe entfernen Aufgabe ausführen |

| Sitzungen | `Message` Sitzung überprüfen |

| Speicheransicht | Ansicht |

| vApp | Virtuellen Computer hinzufügen Ressourcenpool zuweisen vApp zuweisen Klon Erstellen Löschen Exportieren Importieren Move Ausschalten Einschalten Umbenennen Angehalten Registrierung aufheben OVF-Umgebung anzeigen vApp-Anwendungskonfiguration vApp-Instanzkonfiguration vApp-managedBy-Konfiguration vApp-Ressourcenkonfiguration |

| Virtueller Computer | Konfiguration ändern Abrufen der Datenträgerleases Vorhandenen Datenträger hinzufügen Neuen Datenträger hinzufügen Gerät hinzufügen oder entfernen Erweiterte Konfiguration CPU-Anzahl ändern Ändern des Arbeitsspeichers Einstellungen ändern Ändern der Platzierung der Auslagerungsdatei Ressource ändern Konfigurieren eines USB-Hostgeräts Konfigurieren eines unformatierten Geräts ManagedBy konfigurieren Verbindungseinstellungen anzeigen Virtuellen Datenträger erweitern Ändern von Geräteeinstellungen Kompatibilität der Abfragefehlertoleranz Nicht im Besitz befindliche Dateien abfragen Erneutes Laden aus Pfaden Datenträger entfernen Umbenennen Gastinformationen zurücksetzen Anmerkung festlegen Umschalten der Änderungsnachverfolgung für Datenträger Übergeordnetes Forkelement umschalten Kompatibilität des virtuellen Computers aktualisieren Inventar bearbeiten Aus vorhandenem Element erstellen Neu erstellen Move Registrieren Remove Unregister Gastvorgänge Gastvorgang Aliasänderung Gastvorgang Aliasabfrage Gastvorgang Änderungen Gastvorgang Programmausführung Gastvorgang Abfragen Interaktion Frage beantworten Sicherungsvorgang auf dem virtuellen Computer CD-Medien konfigurieren Floppy-Medien konfigurieren Herstellen einer Verbindung zwischen Geräten Konsoleninteraktion Screenshot erstellen Alle Datenträger defragmentieren Drag & Drop Gastbetriebssystemverwaltung durch VIX-API USB-HID-Scancodes einfügen Installieren von VMware-Tools Anhalten oder Anhalten beenden Ausführen von Lösch- oder Verkleinerungsvorgängen Ausschalten Einschalten Sitzung auf virtuellem Computer aufzeichnen Sitzung auf virtuellem Computer wiedergeben Zurücksetzen Fehlertoleranz fortsetzen Angehalten Anhalten der Fehlertoleranz Testfailover Testen des Neustarts der sekundären VM Deaktivieren der Fehlertoleranz Aktivieren der Fehlertoleranz Bereitstellung Datenträgerzugriff zulassen Dateizugriff zulassen Schreibgeschützten Datenträgerzugriff zulassen Download virtueller Computer zulassen Vorlage klonen Virtuellen Computer klonen Vorlage aus virtuellem Computer erstellen Anpassen des Gasts Bereitstellen der Vorlage Als Vorlage markieren Anpassungsspezifikation ändern Datenträger höher stufen Anpassungsspezifikationen lesen Servicekonfiguration Benachrichtigungen zulassen Abrufen von globaler Ereignisbenachrichtigungen zulassen Verwalten der Dienstkonfiguration Dienstkonfigurationen ändern Dienstkonfigurationen abfragen Dienstkonfigurationen lesen Momentaufnahmenverwaltung Erstellen einer Momentaufnahme Momentaufnahme entfernen Momentaufnahme umbenennen Wiederherstellen von Momentaufnahmen vSphere-Replikation Konfigurieren der Replikation Replikation verwalten Überwachen der Replikation |

| vService | Abhängigkeit erstellen Abhängigkeit löschen Abhängigkeitskonfiguration neu konfigurieren Abhängigkeit aktualisieren |

| vSphere-Tagging | vSphere-Tag zuweisen und Zuweisung aufheben vSphere-Tag erstellen vSphere-Tagkategorie erstellen vSphere-Tag löschen vSphere-Tagkategorie löschen vSphere-Tag bearbeiten vSphere-Tagkategorie bearbeiten Feld „UsedBy“ für Kategorie ändern Feld „UsedBy“ für Tag ändern |

Erstellen von benutzerdefinierten Rollen in vCenter Server

Azure VMware Solution unterstützt die Verwendung benutzerdefinierter Rollen mit den gleichen oder geringeren Berechtigung wie die Cloudadministratorrolle. Mithilfe der Rolle „CloudAdmin“ können Sie benutzerdefinierte Rollen erstellen, ändern und löschen, wenn deren Berechtigungen geringer oder gleich ihrer aktuellen Rolle sind.

Hinweis

Sie können Rollen mit Berechtigungen erstellen, die größer als CloudAdmin sind. Sie können die Rolle jedoch keinen Benutzern oder Gruppen zuweisen oder die Rolle löschen. Rollen, die über Berechtigungen verfügen, die umfangreicher als die von CloudAdmin sind, werden nicht unterstützt.

Klonen Sie die CloudAdmin-Rolle als Grundlage zum Erstellen neuer benutzerdefinierter Rollen, um zu verhindern, dass Rollen erstellt werden, die nicht zugewiesen oder gelöscht werden können.

Erstellen einer benutzerdefinierten Rolle

Melden Sie sich bei vCenter Server mit cloudadmin@vsphere.local oder als Benutzer*in mit der CloudAdmin-Rolle an.

Navigieren Sie zum Konfigurationsabschnitt Rollen, und wählen Sie Menü>Verwaltung>Zugriffssteuerung>Rollen aus.

Wählen Sie die Rolle Cloudadministrator und dann das Symbol Rollenaktion klonen aus.

Hinweis

Klonen Sie die Administratorrolle nicht, da Sie sie nicht verwenden können. Außerdem kann die erstellte benutzerdefinierte Rolle nicht von cloudadmin@vsphere.local gelöscht werden.

Geben Sie den gewünschten Namen für die geklonte Rolle an.

Entfernen Sie Berechtigungen für die Rolle, und wählen Sie dann OK aus. Die geklonte Rolle wird nun in der Liste Rollen angezeigt.

Anwenden einer benutzerdefinierten Rolle

Navigieren Sie zu dem Objekt, das die hinzugefügte Berechtigung erfordert. Wenn Sie die Berechtigung z. B. auf einen Ordner anwenden möchten, navigieren Sie zu Menü>VMs und Vorlagen>Ordnername.

Klicken Sie mit der rechten Maustaste auf das Objekt, und wählen Sie Berechtigung hinzufügen aus.

Wählen Sie in der Dropdownliste Benutzer die Identitätsquelle aus, in der die Gruppe oder der Benutzer enthalten ist.

Suchen Sie nach dem Auswählen der Identitätsquelle im Abschnitt Benutzer nach dem Benutzer oder der Gruppe.

Wählen Sie die Rolle aus, die Sie auf den Benutzer oder die Gruppe anwenden möchten.

Hinweis

Beim Versuch, einen Benutzer oder eine Gruppe auf eine Rolle anzuwenden, die über Berechtigungen verfügt, die umfangreicher sind als die von CloudAdmin, führt zu Fehlern.

Aktivieren Sie bei Bedarf die Option In untergeordnete Elemente propagieren, und wählen Sie OK aus. Die hinzugefügte Berechtigung wird im Abschnitt Berechtigungen angezeigt.

VMware NSX Manager: Zugriff und Identität

Wenn eine private Cloud über das Azure-Portal bereitgestellt wird, werden Verwaltungskomponenten von Software Defined Data Center (SDDC) wie vCenter Server und VMware NSX Manager für Kunden und Kundinnen bereitgestellt.

Microsoft ist für die Lebenszyklusverwaltung von NSX-Appliances wie VMware NSX Manager- und VMware NSX Edge-Appliances verantwortlich. Diese sind für das Bootstrapping der Netzwerkkonfiguration zuständig, z. B. für das Erstellen des Gateways der Ebene 0.

Sie sind für die Konfiguration von softwaredefinierten VMware NSX-Netzwerken (SDN) zuständig:

- Netzwerksegmente

- Andere Gateways der Ebene 1

- Verteilte Firewallregeln

- Zustandsbehaftete Dienste wie Gatewayfirewall

- Lastenausgleich auf Gateways der Ebene 1

Sie können auf VMware NSX Manager mithilfe des integrierten lokalen Benutzerkontos „cloudadmin“ zugreifen, das einer benutzerdefinierten Rolle zugewiesen ist, die eingeschränkte Berechtigungen für die Verwaltung von VMware NSX gewährt. Solange Microsoft den Lebenszyklus von VMware NSX verwaltet, sind bestimmte Vorgänge für Benutzer und Benutzerinnen nicht zulässig. Zu den nicht zulässigen Vorgängen gehören die Bearbeitung der Konfiguration von Host- und Edge-Transportknoten oder das Starten eines Upgrades. Neue Benutzer*innen werden von Azure VMware Solution mit bestimmten Berechtigungen ausgestattet, die für die jeweiligen Benutzer*innen benötigt werden. Dadurch soll eine klare Trennung der Kontrolle zwischen der Konfiguration der Azure VMware Solution-Steuerungsebene und den Benutzer*innen der privaten Azure VMware Solution-Cloud gewährleistet werden.

Für neue Bereitstellungen von privaten Clouds wird der VMware NSX-Zugriff mit dem integrierten lokalen Benutzerkonto „Cloudadministrator“ bereitgestellt, dem die Rolle cloudadmin zugewiesen ist und das über einen spezifischen Berechtigungssatz zur Nutzung der VMware NSX-Funktionalität für Workloads verfügt.

Benutzerberechtigungen für die VMware NSX-Rolle „cloudadmin“

Die folgenden Berechtigungen werden der Benutzerrolle cloudadmin in Azure VMware Solution NSX zugewiesen.

Hinweis

Das VMware NSX-Benutzerkonto „cloudadmin“ in Azure VMware Solution ist nicht dasselbe wie das Benutzerkonto cloudadmin, das in der VMware-Produktdokumentation erwähnt wird. Die folgenden Berechtigungen gelten für die VMware NSX-Richtlinien-API. Die Funktionen der Manager-API können eingeschränkt sein.

| Kategorie | type | Vorgang | Berechtigung |

|---|---|---|---|

| Netzwerk | Konnektivität | Gateways der Ebene 0 Gateways der Ebene 1 Segmente |

Schreibgeschützt Vollzugriff Vollzugriff |

| Netzwerk | Netzwerkdienste | VPN NAT Lastenausgleich Weiterleitungsrichtlinie Statistik |

Vollzugriff Vollzugriff Vollzugriff Schreibgeschützt Vollzugriff |

| Netzwerk | IP-Verwaltung | Domain Name System DHCP IP-Adresspools |

Vollzugriff Vollzugriff Vollzugriff |

| Netzwerk | Profiles | Vollzugriff | |

| Sicherheit | Ost-West-Sicherheit | Verteilte Firewall Verteilte IDS und IPS Identitätsfirewall |

Vollzugriff Vollzugriff Vollzugriff |

| Sicherheit | Nord-Süd-Sicherheit | Gatewayfirewall URL-Analyse |

Vollzugriff Vollzugriff |

| Sicherheit | Netzwerkintrospektion | Schreibgeschützt | |

| Sicherheit | Endpoint Protection | Schreibgeschützt | |

| Sicherheit | Einstellungen | Vollzugriff | |

| Lagerbestand | Vollzugriff | ||

| Problembehandlung | IPFIX | Vollzugriff | |

| Problembehandlung | Portspiegelung | Vollzugriff | |

| Problembehandlung | Ablaufverfolgung | Vollzugriff | |

| System | Konfiguration Einstellungen Einstellungen Einstellungen |

Identitätsfirewall Benutzerkonten und Rollen Zertifikatverwaltung (nur Dienstzertifikat) Einstellungen der Benutzeroberfläche |

Vollzugriff Vollzugriff Vollzugriff Vollzugriff |

| System | Alle anderen | Schreibgeschützt |

Sie können die Berechtigungen anzeigen, die der Azure VMware Solution-Rolle „cloudadmin“ für Ihre private Azure VMware Solution- mit VMware NSX gewährt wurden.

- Melden Sie sich bei NSX Manager an.

- Navigieren Sie zu Systeme, und suchen Sie nach Benutzer und Rollen.

- Wählen Sie die unter Rollen angezeigte Rolle Cloudadministrator aus, und erweitern Sie sie.

- Wählen Sie eine Kategorie wie „Netzwerk“ oder „Sicherheit“ aus, um die spezifischen Berechtigungen anzuzeigen.

Hinweis

Private Clouds, die vor Juni 2022 erstellt wurden, werden von der Rolle Administrator auf die Rolle Cloudadministrator umgestellt. Sie erhalten über Azure Service Health eine Benachrichtigung, die den Zeitplan für diese Änderung enthält, damit Sie die für andere Integrationen verwendeten NSX-Anmeldedaten ändern können.

NSX-LDAP-Integration für die rollenbasierte Zugriffssteuerung (RBAC)

Bei einer Bereitstellung von Azure VMware Solution kann VMware NSX genau wie bei einer lokalen Bereitstellung in einen externen LDAP-Verzeichnisdienst integriert werden, um Benutzer/Benutzerinnen oder Gruppen aus dem Remoteverzeichnis hinzuzufügen und ihnen eine VMware NSX-RBAC-Rolle zuzuweisen. Weitere Informationen zum Aktivieren der VMware NSX-LDAP-Integration finden Sie in der VMware-Produktdokumentation.

Anders als bei der lokalen Bereitstellung werden bei Azure VMware Solution nicht alle vordefinierten NSX-RBAC-Rollen unterstützt, um die Verwaltung der Steuerungsebene der Azure VMware Solution-IaaS-Konfiguration von der Netzwerk- und Sicherheitskonfiguration des Mandanten zu trennen. Weitere Informationen finden Sie im nächsten Abschnitt zu unterstützten NSX-RBAC-Rollen.

Hinweis

Die VMware NSX-LDAP-Integration wird nur von SDDCs mit dem VMware NSX-Benutzerkonto „cloudadmin“ unterstützt.

Unterstützte und nicht unterstützte NSX-RBAC-Rollen

In einer Azure VMware Solution-Bereitstellung werden die folgenden für VMware NSX vordefinierten RBAC-Rollen mit LDAP-Integration unterstützt:

- Prüfer

- Cloudadministrator

- LB-Administrator

- LB-Operator

- VPN-Administrator

- Netzwerkbetreiber

In einer Azure VMware Solution-Bereitstellung werden die folgenden für VMware NSX vordefinierten RBAC-Rollen mit LDAP-Integration nicht unterstützt:

- Unternehmensadministrator

- Netzwerkadministrator

- Sicherheitsadministrator

- NetX-Partneradministrator

- GI Partner-Administrator

Sie können in NSX benutzerdefinierte Rollen erstellen, deren Berechtigungen kleiner oder gleich der von Microsoft erstellten Rolle „CloudAdmin“ sind. Im Folgenden finden Sie Beispiele dafür, wie Sie eine unterstützte Rolle vom Typ „Netzwerkadministrator“ und „Sicherheitsadministrator“ erstellen.

Hinweis

Bei der Erstellung einer benutzerdefinierten Rolle tritt ein Fehler auf, wenn Sie eine Berechtigung zuweisen, die die Rolle „Cloudadministrator“ nicht zulässt.

Erstellen der Rolle „AVS-Netzwerkadministrator“

Führen Sie die folgenden Schritte aus, um diese benutzerdefinierte Rolle zu erstellen.

Navigieren Sie zu System>Benutzer und Rollen>Rollen.

Klonen Sie Netzwerkadministrator, und geben Sie den Namen AVS-Netzwerkadministrator an.

Ändern Sie die folgenden Berechtigungen in „Schreibgeschützt“ oder „Keine“, wie in der Spalte Berechtigung in der folgenden Tabelle angegeben.

Kategorie Unterkategorie Funktion Berechtigung Netzwerk Konnektivität

NetzwerkdiensteGateways der Ebene 0

Gateways der Ebene 0 > OSPF

WeiterleitungsrichtlinieSchreibgeschützt

Keine

KeineÜbernehmen Sie die Änderungen, und speichern Sie die Rolle.

Erstellen der Rolle „AVS-Sicherheitsadministrator“

Führen Sie die folgenden Schritte aus, um diese benutzerdefinierte Rolle zu erstellen.

Navigieren Sie zu System>Benutzer und Rollen>Rollen.

Klonen Sie Sicherheitsadministrator, und geben Sie den Namen „AVS-Sicherheitsadministrator“ an.

Ändern Sie die folgenden Berechtigungen in „Schreibgeschützt“ oder „Keine“, wie in der Spalte Berechtigung in der folgenden Tabelle angegeben.

| Kategorie | Unterkategorie | Funktion | Berechtigung |

|---|---|---|---|

| Netzwerk | Netzwerkdienste | Weiterleitungsrichtlinie | Keine |

| Sicherheit |

Netzwerkintrospektion Endpoint Protection Einstellungen |

Dienstprofile |

Keine Keine Keine |

- Übernehmen Sie die Änderungen, und speichern Sie die Rolle.

Hinweis

Die VMware NSX-Konfigurationsoption System>Identitätsfirewall-AD wird von der benutzerdefinierten NSX-Rolle nicht unterstützt. Es wird empfohlen, dem Benutzer mit der benutzerdefinierten Rolle die Rolle Sicherheitsoperator zuzuweisen, um die Verwaltung des IDFW-Features (Identitätsfirewall) für diesen Benutzer zu ermöglichen.

Hinweis

Das VMware NSX Traceflow-Feature wird von der benutzerdefinierten VMware NSX-Rolle nicht unterstützt. Es wird empfohlen, dem Benutzerkonto die Rolle Überwachungsfachkraft zusammen mit der benutzerdefinierten Rolle zuzuweisen, um das Traceflow-Feature für dieses Benutzerkonto zu aktivieren.

Hinweis

Die VMware Aria Operations Automation-Integration mit der NSX-Komponente von Azure VMware Solution erfordert, dass dem Benutzerkonto mit der NSX Manager-Rolle „cloudadmin“ die Rolle „Überwachungsfachkraft“ hinzugefügt wird.

Nächste Schritte

Nachdem Sie sich mit den Zugriffs- und Identitätskonzepten von Azure VMware Solution vertraut gemacht haben, informieren Sie sich über die folgenden Themen: