Überlegungen zur Sicherheit von SQL Server auf Azure Virtual Machines

Gilt für:SQL Server auf Azure-VMs

Dieser Artikel enthält allgemeine Sicherheitsrichtlinien, die dazu beitragen sollen, den Zugriff auf SQL Server-Instanzen auf eine Azure-VM zu schützen.

Azure erfüllt mehrere Branchenvorgaben und Standards, mit denen Sie eine konforme Lösung mit SQL Server auf einem virtuellen Computer erstellen können. Weitere Informationen zur Einhaltung von Vorschriften durch Azure finden Sie unter Azure Trust Center.

Lesen Sie zunächst die Sicherheitsempfehlungen für SQL Server und Azure-VMs, und informieren Sie sich dann in diesem Artikel über die Best Practices, die speziell für SQL Server auf Azure-VMs gelten.

Weitere Informationen zu den Best Practices für SQL Server-VMs finden Sie in den anderen Artikeln dieser Reihe: Checkliste, VM-Größe, HADR-Konfiguration und Auswählen einer Baseline.

Checkliste

Die Checkliste in diesem Abschnitt gibt einen kurzen Überblick über die Best Practices für die Sicherheit, die im weiteren Verlauf des Artikels ausführlicher behandelt werden.

SQL Server-Features und -Funktionen bieten Methoden zum Sichern von Daten auf Datenbankebene, die mit Sicherheitsfeatures auf Infrastrukturebene kombiniert werden können. Gemeinsam bieten diese Features umfassende Verteidigungstiefe auf Infrastrukturebene für cloudbasierte und Hybridlösungen. Darüber hinaus ist es mit den Azure-Sicherheitsmaßnahmen möglich, sensible Daten zu verschlüsseln, VMs vor Viren und Malware zu schützen, den Netzwerkdatenverkehr abzusichern, Bedrohungen zu identifizieren, Complianceanforderungen zu erfüllen. Außerdem wird durch diese Sicherheitsmaßnahmen eine einheitliche Methode zur Verwaltung und Berichterstattung für sämtliche Sicherheitsanforderungen in der Hybrid Cloud bereitgestellt.

- Verwenden Sie Microsoft Defender für Cloud, um die Sicherheitslage Ihrer Datenumgebung zu bewerten und Maßnahmen zur Verbesserung zu ergreifen. Funktionen wie Microsoft Defender for Identity können über in Ihren hybriden Workloads genutzt werden, um die Sicherheitsbewertung zu verbessern und auf Risiken reagieren zu können. Aufgrund der Registrierung Ihrer SQL Server-VM bei der SQL-IaaS-Agent-Erweiterung werden die Microsoft Defender für Cloud-Bewertungen in der Ressource SQL-VM des Azure-Portals angezeigt.

- Verwenden Sie Microsoft Defender für SQL, um potenzielle Sicherheitsrisiken von Datenbanken zu ermitteln und zu entschärfen sowie anomale Aktivitäten zu erkennen, die auf eine Bedrohung Ihrer SQL Server-Instanz und Datenbankebene hindeuten könnten.

- Die Sicherheitsrisikobewertung ist Bestandteil von Microsoft Defender für SQL. Durch sie können potenzielle Risiken für Ihre SQL Server-Umgebung erkannt und beseitigt werden. Sie bietet einen Überblick über Ihren Sicherheitsstatus und schlägt Maßnahmen zum Beheben von Sicherheitsproblemen vor.

- Verwenden Sie vertrauliche Azure-VMs, um Ihre Daten während der Verwendung und im Ruhezustand vor Zugriffen durch den Hostoperator zu schützen. Vertrauliche Azure-VMs ermöglichen Ihnen, Ihre vertraulichen Daten in der Cloud zu speichern und dabei strenge Complianceanforderungen zu erfüllen.

- Wenn Sie mit SQL Server 2022 arbeiten, sollten Sie die Microsoft Entra-Authentifizierung für die Verbindung zu Ihrer SQL Server-Instance verwenden.

- Der Azure Advisor analysiert Ihre Ressourcenkonfiguration und Nutzungstelemetrie und empfiehlt dann Lösungen, mit denen Sie die Kosteneffizienz, Leistung, Hochverfügbarkeit und Sicherheit Ihrer Azure-Ressourcen verbessern können. Nutzen Sie den Azure Advisor auf der Ebene von VMs, Ressourcengruppen oder Abonnements, um Best Practices zur Optimierung Ihrer Azure-Bereitstellungen zu identifizieren und anzuwenden.

- Verwenden Sie Azure Disk Encryption, wenn Ihre Compliance- und Sicherheitsanforderungen eine umfassende Datenverschlüsselung mithilfe von Verschlüsselungsschlüsseln verlangen, einschließlich der Verschlüsselung der kurzlebigen (lokal angeschlossenen und temporären) Festplatte.

- Verwaltete Datenträger im Ruhezustand werden standardmäßig mit der Azure-Speicherdienstverschlüsselung verschlüsselt. Dabei sind die Verschlüsselungsschlüssel von Microsoft verwaltete Schlüssel, die in Azure gespeichert werden.

- Einen Vergleich der Optionen für die Verschlüsselung von verwalteten Datenträgern finden Sie in der Vergleichstabelle für die Verschlüsselung von verwalteten Datenträgern.

- Verwaltungsports sollten auf Ihren VMs geschlossen werden: Offene Ports zur Remoteverwaltung setzen Ihre VMs einem hohen Risiko durch internetbasierte Angriffe aus. um Administratorzugriff auf den Computer zu erhalten.

- Aktivieren Sie den JIT-Zugriff (Just-In-Time) für virtuelle Azure-Computer.

- Verwenden Sie Azure Bastion über das Remotedesktopprotokoll (RDP).

- Sperren Sie Ports, und lassen Sie nur den notwendigen Anwendungsverkehr zu. Verwenden Sie dazu Azure Firewall (eine verwaltete FaaS-Lösung [Firewall-as-a-Service]), die den Serverzugriff auf Grundlage der IP-Adresse des Absenders gewährt oder verweigert.

- Verwenden Sie Netzwerksicherheitsgruppen (NSGs), um den Netzwerkverkehr an und von Azure-Ressourcen in virtuellen Azure-Netzwerken zu filtern.

- Nutzen Sie Anwendungssicherheitsgruppen, um Server mit ähnlichen Anforderungen an die Portfilterung und mit ähnlichen Funktionen (z. B. Webserver und Datenbankserver) in Gruppen zusammenzufassen.

- Nutzen Sie für Web- und Anwendungsserver Azure DDoS Protection (Distributed Denial of Service). DDoS-Angriffe zielen darauf ab, die Netzwerkressourcen zu überlasten und zu erschöpfen, sodass Apps langsam werden oder nicht mehr reagieren. DDoS-Angriffe zielen in der Regel auf Benutzeroberflächen ab. Der Azure DDoS Protection-Dienst blockiert unerwünschten Netzwerkverkehr, bevor er die Dienstverfügbarkeit beeinträchtigt.

- Verwenden Sie VM-Erweiterungen, um mithilfe von Antischadsoftware, Desired State-Konfigurationen, Bedrohungserkennung, -prävention und -beseitigung Bedrohungen auf Betriebssystem-, Computer- und Netzwerkebene zu bekämpfen:

- Die Erweiterung „Gastkonfiguration“ führt Überprüfungs- und Konfigurationsvorgänge innerhalb von virtuellen Computern durch.

- Die VM-Erweiterung des Network Watcher-Agents für Windows und Linux ist ein Dienst zur Überwachung, Diagnose und Analyse der Netzwerkleistung, der die Überwachung von Azure-Netzwerken ermöglicht.

- Die Microsoft Antimalware-Erweiterung für Windows unterstützt Sie mit konfigurierbaren Warnungen bei der Erkennung und Entfernung von Viren, Spyware und anderer schädlicher Software.

- Evaluieren Sie Erweiterungen von Drittanbietern, z. B. Symantec Endpoint Protection für Windows-VMs (/azure/virtual-machines/extensions/symantec).

- Verwenden Sie Azure Policy, um Geschäftsregeln zu erstellen, die auf Ihre Umgebung angewendet werden können. Azure-Richtlinien bewerten Azure-Ressourcen, indem sie die Eigenschaften dieser Ressourcen mit Regeln vergleichen, die im JSON-Format definiert sind.

- Azure Blueprints ermöglicht es Cloudarchitekten und zentralen IT-Gruppen, eine wiederholbare Gruppe von Azure-Ressourcen zu definieren, mit der die Standards, Muster und Anforderungen einer Organisation implementiert und erzwungen werden. Azure Blueprints unterscheidet sich von Azure Policy.

- Verwenden Sie Windows Server 2019 oder Windows Server 2022, um mit SQL Server auf Azure-VMs FIPS-kompatibel zu sein.

Weitere Informationen zu Best Practices im Bereich Sicherheit finden Sie unter Bewährte Sicherheitsmethoden für SQL Server und Sichern von SQL Server.

Microsoft Defender for SQL auf Computern

Microsoft Defender für Cloud ist ein System für die einheitliche Sicherheitsverwaltung, das darauf ausgelegt ist, den Sicherheitsstatus Ihrer Datenumgebung zu bewerten und Möglichkeiten zur Verbesserung aufzuzeigen. Microsoft Defender bietet mithilfe von Microsoft Defender for SQL auf Computern Schutz für SQL Server auf Azure-VMs. Nutzen Sie Microsoft Defender for SQL, um potenzielle Datenbankschwachstellen zu ermitteln und zu entschärfen sowie anomale Aktivitäten zu erkennen, die auf eine Bedrohung für Ihre SQL Server-Instanz und Datenbankebene hindeuten könnten.

Microsoft Defender for SQL bietet die folgenden Vorteile:

- Sicherheitsrisikobewertungen können dabei helfen, potenzielle Risiken für Ihre SQL Server-Umgebung zu ermitteln und zu beseitigen. Sie bieten einen Überblick über Ihren Sicherheitsstatus und schlagen Maßnahmen zum Beheben von Sicherheitsproblemen vor.

- Erhöhen Sie Ihre Sicherheitsbewertung in Microsoft Defender für Cloud.

- Weitere Einzelheiten finden Sie in den Listen der derzeit verfügbaren Compute- und Datenempfehlungen.

- Durch die Registrierung Ihrer SQL Server-VM bei der SQL Server-IaaS-Agent-Erweiterung werden die Empfehlungen von Microsoft Defender für SQL in der Ressource Virtuelle SQL-Computer im Azure-Portal angezeigt.

Portalverwaltung

Nachdem Sie die SQL Server-VM bei der Erweiterung für den SQL-IaaS-Agent registriert haben, können Sie mithilfe der Ressource „Virtuelle SQL-Computer“ im Azure-Portal verschiedene Sicherheitseinstellungen wie die Azure Key Vault-Integration oder die SQL-Authentifizierung konfigurieren.

Nachdem Sie Microsoft Defender for SQL auf Computern aktiviert haben, können Sie zudem Defender for Cloud-Features wie beispielsweise Sicherheitsrisikobewertungen und Sicherheitswarnungen direkt in der Ressource Virtuelle SQL-Computer im Azure-Portal anzeigen.

Weitere Informationen hierzu finden Sie unter Verwalten von SQL Server-VMs in Azure über das Azure-Portal.

Vertrauliche virtuelle Computer

Vertrauliche Azure-VMs bieten eine starke, hardwaregestützte Grenze, die den Schutz des Gastbetriebssystems vor Zugriffen durch den Hostoperator verbessert. Durch die Auswahl einer Größe mit vertraulichen VMs für Ihre SQL Server auf Azure-VMs erhalten Sie eine zusätzliche Schutzebene, sodass Ihre vertraulichen Daten in der Cloud sicher gespeichert werden und Sie strenge Complianceanforderungen erfüllen können.

Vertrauliche Azure-VMs nutzen AMD-Prozessoren mit SEV-SNP-Technologie, die den Speicher der VM mithilfe von Schlüsseln verschlüsseln, die vom Prozessor generiert werden. Dadurch werden Daten während ihrer Verwendung (die Daten, die im Speicher des SQL Server-Prozesses verarbeitet werden) vor nicht autorisiertem Zugriff aus dem Hostbetriebssystem geschützt. Der Betriebssystemdatenträger einer vertraulichen VM kann ebenfalls mit Schlüsseln verschlüsselt werden, die an den TPM-Chip (Trusted Platform Module) der VM gebunden sind, um den Schutz von Daten im Ruhezustand zu erhöhen.

Ausführliche Bereitstellungsschritte finden Sie im Schnellstart: Bereitstellen von SQL Server auf einer vertraulichen VM.

Die Empfehlungen für die Datenträgerverschlüsselung bei vertraulichen VMs unterscheiden sich von denen für andere VM-Größen. Weitere Informationen finden Sie unter Datenträgerverschlüsselung.

Microsoft Entra-Authentifizierung

Ab SQL Server 2022 können Sie eine Verbindung zu SQL Server über eine der folgenden Authentifizierungsmethoden mit Microsoft Entra ID (früher Azure Active Directory) herstellen:

- Kennwort bietet Authentifizierung mit Microsoft Entra-Anmeldeinformationen

- Universal mit MFA fügt Multi-Faktor-Authentifizierung hinzu

- Integriert ermöglicht Single Sign-On (SSO) mit Verbundanbietern wie Active Directory-Verbunddienste (ADFS, Active Directory Federation Services)

- Dienstprinzipal aktiviert Authentifizierung von Azure-Anwendungen

- Verwaltete Identität aktiviert die Authentifizierung von Anwendungen, denen Microsoft Entra-Identitäten zugewiesen sind

Informationen zu den ersten Schritten finden Sie unter Konfigurieren der Microsoft Entra-Authentifizierung für Ihre SQL Server-VM.

Azure Advisor

Bei Azure Advisor handelt es sich um einen personalisierten Cloudberater, der Sie mit bewährten Methoden zum Optimieren von Azure-Bereitstellungen unterstützt. Azure Advisor analysiert Ihre Ressourcenkonfiguration und Nutzungstelemetrie und empfiehlt dann Lösungen, mit denen Sie die Kosteneffizienz, Leistung, Hochverfügbarkeit und Sicherheit Ihrer Azure-Ressourcen verbessern können. Azure Advisor kann Bewertungen auf der Ebene von VMs, Ressourcengruppen oder Abonnements durchführen.

Azure-Schlüsseltresor-Integration

Es gibt mehrere SQL Server-Verschlüsselungsfeatures, z.B. Transparent Data Encryption (TDE), Column Level Encryption (CLE) und Sicherungsverschlüsselung. Bei diesen Arten der Verschlüsselung müssen Sie die kryptografischen Schlüssel verwalten und speichern, die Sie für die Verschlüsselung verwenden. Der Azure Key Vault-Dienst ist darauf ausgelegt, die Sicherheit und Verwaltung dieser Schlüssel durch einen sicheren und hoch verfügbaren Speicherort zu verbessern. Mit dem SQL Server-Connector kann SQL Server diese Schlüssel aus Azure Key Vault verwenden.

Beachten Sie Folgendes:

- Azure Key Vault speichert Anwendungsgeheimnisse an einem zentralen Cloudspeicherort, um Zugriffsberechtigungen sicher zu kontrollieren und den Zugriff separat zu protokollieren.

- Wenn Sie in Azure eigene Schlüssel verwenden, empfiehlt es sich, Geheimnisse und Zertifikate in Azure Key Vault zu speichern.

- Azure Disk Encryption nutzt Azure Key Vault zur Kontrolle und Verwaltung von Schlüsseln und Geheimnissen für die Datenträgerverschlüsselung.

Zugriffssteuerung

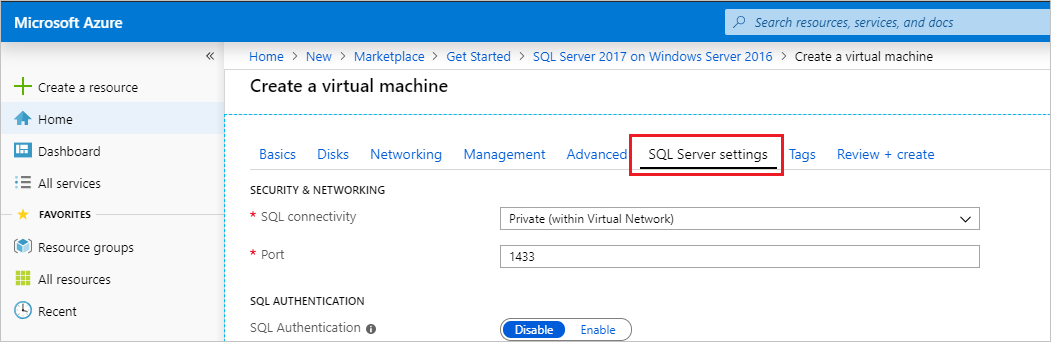

Wenn Sie eine SQL Server-VM mit einem Azure-Katalogimage erstellen, können Sie für die Option SQL Server-Konnektivität zwischen Lokal (nur innerhalb der VM), Privat (innerhalb des virtuellen Netzwerks) und Öffentlich (Internet) auswählen.

Wählen Sie für Ihr Szenario die Option mit den höchsten Einschränkungen, um die bestmögliche Sicherheit zu erzielen. Wenn Sie beispielsweise eine Anwendung ausführen, bei der auf SQL Server auf derselben VM zugegriffen wird, ist Lokal die Option mit der höchsten Sicherheit. Bei Ausführung einer Azure-Anwendung, für die Zugriff auf SQL Server erforderlich ist, wird mit Privat die Kommunikation mit SQL Server nur innerhalb des angegebenen virtuellen Azure-Netzwerks geschützt. Falls Sie Zugriff vom Typ Öffentlich (Internet) auf die SQL Server-VM benötigen, sollten Sie auf jeden Fall auch die weiteren bewährten Methoden in diesem Thema befolgen, um Ihre Angriffsfläche zu reduzieren.

Für die ausgewählten Optionen im Portal werden Sicherheitsregeln für eingehenden Datenverkehr für die Netzwerksicherheitsgruppe (NSG) der VM verwendet, um den Netzwerkdatenverkehr für Ihren virtuellen Computer zuzulassen oder zu verweigern. Sie können neue NSG-Regeln für eingehenden Datenverkehr ändern oder erstellen, um den Datenverkehr zum SQL Server-Port (Standard: 1433) zuzulassen. Außerdem können Sie bestimmte IP-Adressen angeben, die über diesen Port kommunizieren können.

Zusätzlich zu NSG-Regeln zum Einschränken des Netzwerkdatenverkehrs können Sie auch die Windows-Firewall auf dem virtuellen Computer verwenden.

Wenn Sie Endpunkte mit dem klassischen Bereitstellungsmodell verwenden, sollten Sie alle Endpunkte auf dem virtuellen Computer entfernen, sofern Sie sie nicht nutzen. Weitere Informationen zur Verwendung von ACLs für Endpunkte finden Sie unter Verwalten der ACL für einen Endpunkt Dies ist nicht für VMs erforderlich, für die Azure Resource Manager verwendet wird.

Ziehen Sie die Aktivierung von verschlüsselten Verbindungen für die Instanz der SQL Server-Datenbank-Engine in Ihrer Azure-VM in Betracht. Konfigurieren Sie die SQL Server-Instanz mit einem Signaturzertifikat. Weitere Informationen finden Sie unter Aktivieren von verschlüsselten Verbindungen mit der Datenbank-Engine und Syntax für Verbindungszeichenfolgen.

Berücksichtigen Sie beim Schutz der Netzwerkkonnektivität oder des Umkreisnetzwerks Folgendes:

- Azure Firewall: Eine zustandsbehaftete, verwaltete FaaS-Lösung (Firewall-as-a-Service), die den Serverzugriff auf Grundlage der IP-Adresse des Absenders gewährt oder verweigert, um Netzwerkressourcen zu schützen.

- Azure DDoS Protection (Azure Distributed Denial of Service): DDoS-Angriffe zielen darauf ab, die Netzwerkressourcen zu überlasten und zu erschöpfen, sodass Apps langsam werden oder nicht mehr reagieren. Azure DDoS Protection blockiert unerwünschten Netzwerkverkehr, bevor er die Dienstverfügbarkeit beeinträchtigt.

- Netzwerksicherheitsgruppen (NSGs): Sie filtern den Netzwerkverkehr an und von Azure-Ressourcen in virtuellen Azure-Netzwerken.

- Anwendungssicherheitsgruppen: Sie ermöglichen es, Server mit ähnlichen Anforderungen an die Portfilterung und Server mit ähnlichen Funktionen (z. B. Webserver) in Gruppen zusammenzufassen.

Datenträgerverschlüsselung

Dieser Abschnitt enthält einen Leitfaden für die Datenträgerverschlüsselung. Die Empfehlungen variieren jedoch je nachdem, ob Sie eine herkömmliche Instanz von SQL Server auf einer Azure-VM oder eine SQL Server-Instanz auf einer vertraulichen Azure-VM bereitstellen.

Herkömmliche VMs

Bei verwalteten Datenträgern, die auf VMs bereitgestellt wurden, die keine vertraulichen Azure-VMs sind, werden die serverseitige Verschlüsselung und Azure Disk Encryption verwendet. Die serverseitige Verschlüsselung bietet eine Verschlüsselung im Ruhezustand und schützt Ihre Daten, um die Sicherheits- und Compliancevorgaben Ihres Unternehmens zu erfüllen. Azure Disk Encryption nutzt entweder BitLocker- oder DM-Crypt-Technologie und lässt sich mit Azure Key Vault integrieren, um sowohl das Betriebssystem als auch die Datenträger zu verschlüsseln.

Beachten Sie Folgendes:

- Azure Disk Encryption verschlüsselt die Datenträger virtueller Computer mit Azure Disk Encryption, sowohl für Windows- als auch für Linux-VMs.

- Wenn Ihre Compliance- und Sicherheitsauflagen eine End-to-End-Datenverschlüsselung mithilfe von Verschlüsselungsschlüsseln – einschließlich Verschlüsselung der kurzlebigen (lokal angeschlossenen temporären) Festplatte – vorsehen, nutzen Sie Azure Disk Encryption.

- Azure Disk Encryption (ADE) nutzt die branchenübliche BitLocker-Funktion von Windows und das DM-Crypt-Feature von Linux für die Verschlüsselung von Daten- und Betriebssystemdatenträgern.

- Verschlüsselung von verwalteten Datenträgern

- Verwaltete Datenträger im Ruhezustand werden standardmäßig mit der Azure-Speicherdienstverschlüsselung verschlüsselt. Hierbei werden von Microsoft verwaltete Schlüssel in Azure als Verschlüsselungsschlüssel verwendet.

- Daten in verwalteten Azure-Datenträgern werden transparent mit 256-Bit-AES-Verschlüsselung – einer der stärksten verfügbaren Blockverschlüsselungen – FIPS 140-2-konform ver- und entschlüsselt.

- Einen Vergleich der Optionen für die Verschlüsselung von verwalteten Datenträgern finden Sie in der Vergleichstabelle für die Verschlüsselung von verwalteten Datenträgern.

Vertrauliche Azure-VMs

Wenn Sie eine vertrauliche Azure-VM verwenden, sollten Sie die folgenden Empfehlungen berücksichtigen, um die Sicherheitsvorteile optimal zu nutzen:

- Konfigurieren Sie die Verschlüsselung vertraulicher Betriebssystemdatenträger. Damit werden die Verschlüsselungsschlüssel des Betriebssystemdatenträgers an den TPM-Chip (Trusted Platform Module) der VM gebunden, sodass die geschützten Inhalte auf dem Datenträger nur für die VM zugänglich sind.

- Verschlüsseln Sie Ihre Datenträger (alle Datenträger, die Datenbankdateien, Protokolldateien oder Sicherungsdateien enthalten) mit BitLocker, und aktivieren Sie die automatische Entsperrung. Weitere Informationen finden Sie unter manage-bde autounlock oder EnableBitLockerAutoUnlock. Durch die automatische Entsperrung wird sichergestellt, dass die Verschlüsselungsschlüssel auf dem Betriebssystemdatenträger gespeichert werden. In Verbindung mit der Verschlüsselung vertraulicher Betriebssystemdatenträger werden damit auch die ruhenden Daten, die auf den VM-Datenträgern gespeichert sind, vor nicht autorisiertem Hostzugriff geschützt.

Vertrauenswürdiger Start

Wenn Sie eine VM der 2. Generation bereitstellen, haben Sie die Möglichkeit, vertrauenswürdigen Start zu aktivieren, der vor erweiterten und persistenten Angriffstechniken schützt.

Mit vertrauenswürdigem Start ist Folgendes möglich:

- Sichere Bereitstellung von VMs mit überprüften Startladeprogrammen, Betriebssystemkernels und Treibern

- Sicherer Schutz von Schlüsseln, Zertifikaten und Geheimnissen auf den VMs

- Gewinnen von Einblicken und Vertrauen in die Integrität der gesamten Startkette.

- Sicherstellen der Vertrauenswürdigkeit und Überprüfbarkeit von Workloads

Die folgenden Features werden derzeit nicht unterstützt, wenn Sie vertrauenswürdigen Start für Ihre SQL Server-Instanzen auf Azure-VMs aktivieren:

- Azure Site Recovery

- Ultra Disks

- Verwaltete Images

- Geschachtelte Virtualisierung

Konten verwalten

Sie möchten verhindern, dass Angreifer Kontonamen oder Kennwörter leicht erraten können. Beachten Sie die folgenden Tipps:

Erstellen Sie ein eindeutiges lokales Administratorkonto, das nicht den Namen Administratorhat.

Verwenden Sie komplexe, sichere Kennwörter für alle Konten. Weitere Informationen zum Erstellen eines sicheren Kennworts finden Sie im Artikel Erstellen eines sicheren Kennworts.

Standardmäßig wird für Azure während des Einrichtens von virtuellen Computern mit SQL Server die Windows-Authentifizierung ausgewählt. Aus diesem Grund wird beim Einrichten die SA -Anmeldung deaktiviert und ein Kennwort zugewiesen. Es wird empfohlen, die SA-Anmeldung nicht zu verwenden oder zu aktivieren. Verwenden Sie eine der folgenden Strategien, falls Sie eine SQL-Anmeldung benötigen:

Erstellen Sie ein SQL-Konto mit einem eindeutigen Namen, das über eine sysadmin-Mitgliedschaft verfügt. Hierfür können Sie das Portal verwenden, indem Sie während der Bereitstellung die Option SQL-Authentifizierung aktivieren.

Tipp

Wenn Sie die SQL-Authentifizierung während der Bereitstellung nicht aktivieren, müssen Sie den Authentifizierungsmodus manuell in SQL Server- und Windows-Authentifizierungsmodus ändern. Weitere Informationen finden Sie unter Ändern des Serverauthentifizierungsmodus.

Falls Sie die SA-Anmeldung verwenden müssen, sollten Sie die Anmeldung nach der Bereitstellung aktivieren und ein neues sicheres Kennwort zuweisen.

Hinweis

Verbinden einer SQL Server-VM mit Microsoft Entra Domain Services wird nicht unterstützt – verwenden Sie stattdessen ein Active Directory-Domänenkonto.

Überwachung und Berichterstellung

Bei der Überwachung mit Log Analytics werden Ereignisse dokumentiert und in ein Überwachungsprotokoll in einem sicheren Azure Blob Storage-Konto geschrieben. Log Analytics kann verwendet werden, um die Details der Überwachungsprotokolle zu entschlüsseln. Die Überwachung bietet Ihnen die Möglichkeit, Daten in einem separaten Speicherkonto zu speichern und einen Überwachungspfad für alle von Ihnen ausgewählten Ereignisse zu erstellen. Sie können außerdem Power BI für das Überwachungsprotokoll nutzen, um schnelle Analysen und Einblicke in Ihre Daten zu erhalten und um eine Ansicht für die Einhaltung gesetzlicher Vorschriften zu erstellen. Weitere Informationen zur Überwachung auf VM- und Azure-Ebene finden Sie unter Azure-Sicherheitsprotokollierung und -überwachung.

Zugriff auf VM-Ebene

Schließen Sie Verwaltungsports auf Ihrem Rechner: Offene Ports für die Remoteverwaltung setzen Ihre VM einem hohen Risiko durch internetbasierte Angriffe aus. um Administratorzugriff auf den Computer zu erhalten.

- Aktivieren Sie den JIT-Zugriff (Just-In-Time) für Azure-VMs.

- Verwenden Sie Azure Bastion über das Remotedesktopprotokoll (RDP).

VM-Erweiterungen

Azure-VM-Erweiterungen sind vertrauenswürdige Erweiterungen von Microsoft oder Drittanbietern, die durch Antiviren-, Malware- und Bedrohungsschutz und vieles mehr spezifische Anforderungen erfüllen und Risiken abwehren können.

- Erweiterung „Gastkonfiguration“

- Installieren Sie die Erweiterung „Gastkonfiguration“, um eine sichere Konfiguration gastsysteminterner Einstellungen Ihres Computers zu gewährleisten.

- Zu diesen gastsysteminternen Einstellungen gehören beispielsweise die Konfiguration des Betriebssystems, die Anwendungskonfiguration oder das Vorhandensein von Anwendungen und die Umgebungseinstellungen.

- Nach der Installation sind gastinterne Richtlinien verfügbar, z. B. „Windows Defender Exploit Guard muss aktiviert sein“.

- Agent für die Erfassung von Daten zum Netzwerkdatenverkehr

- Microsoft Defender für Cloud verwendet den Microsoft Dependency-Agent, um Daten zum Netzwerkdatenverkehr von Ihren Azure-VMs zu erfassen.

- Dieser Agent ermöglicht die Aktivierung erweiterter Netzwerkschutzfunktionen, darunter die Datenverkehrsvisualisierung in der Netzwerkübersicht sowie Empfehlungen zur Netzwerkhärtung und zu bestimmten Netzwerkbedrohungen.

- Evaluieren Sie Erweiterungen von Microsoft und Drittanbietern, um mithilfe von Antischadsoftware, Desired State-Konfigurationen, Bedrohungserkennung, -prävention und -beseitigung Bedrohungen auf Betriebssystem-, Computer- und Netzwerkebene zu bekämpfen.

FIPS-Konformität

FIPS ist ein Standard für US-Bundesbehörden, der Mindestsicherheitsanforderungen für kryptografische Module in IT-Produkten und -Systemen definiert. Einige Compliance-Programme der US-Regierung, wie FedRAMP oder der Sicherheitsanforderungsleitfaden des Verteidigungsministeriums, erfordern die Verwendung von FIPS-validierter Verschlüsselung.

SQL Server kann FIPS-kompatibel in SQL Server 2016 und höher oder SQL Server 2014 mit erweiterten Sicherheitsupdates sein.

Damit FIPS mit SQL Server auf Virtuellen Azure-Computern kompatibel ist, sollten Sie sich auf Windows Server 2022 befinden, auf dem FIPS standardmäßig aktiviert ist. Windows Server 2019 kann auch FIPS-kompatibel sein, wenn FIPS manuell mithilfe der in STIG (Security Technical Implementation Guide) angegebenen Richtlinie nach V-93511 aktiviert wird.

SQL Server ist derzeit nicht FIPS-kompatibel auf Linux Azure-VMs.

Zugehöriger Inhalt

Lesen Sie die Sicherheitsempfehlungen für SQL Server und Azure-VMs, und informieren Sie sich dann in diesem Artikel über die Best Practices, die speziell für SQL Server auf Azure-VMs gelten.

Weitere Informationen zum Ausführen von SQL Server auf virtuellen Azure-Computern finden Sie in der Übersicht zu SQL Server auf virtuellen Azure-Computern. Falls Sie Fragen zu SQL Server-VMs haben, finden Sie in den häufig gestellten Fragen weitere Informationen.

Weitere Informationen finden Sie in auch in anderen Artikeln dieser Reihe zu den bewährten Methoden: