Entwerfen der Konfiguration für Azure Monitor Private Link

Wenn Sie einen Azure Monitor Private Link Scope (AMPLS) erstellen, beschränken Sie den Zugriff auf Azure Monitor-Ressourcen nur auf die Netzwerke, die mit dem privaten Endpunkt verbunden sind. Dieser Artikel enthält Anleitungen zum Entwerfen Ihrer Konfiguration für private Azure Monitor-Links und andere Überlegungen, die Sie berücksichtigen sollten, bevor Sie sie tatsächlich mithilfe der Anleitung unter Konfigurieren privater Links für Azure Monitor implementieren.

AMPLS-Grenzwerte

AMPLS-Objekte weisen die folgenden Grenzwerte auf:

- Ein virtuelles Netzwerk kann eine Verbindung nur mit einem AMPLS-Objekt herstellen. Dies bedeutet, dass das AMPLS-Objekt Zugriff auf alle Azure Monitor-Ressourcen bieten muss, auf die das virtuelle Netzwerk Zugriff haben soll.

- Ein AMPLS-Objekt kann eine Verbindung mit bis zu 300 Log Analytics-Arbeitsbereichen und bis zu 1000 Application Insights-Komponenten herstellen. Diese Grenzwerte werden bis Ende Februar 2025 auf 3.000 Log Analytics-Arbeitsbereiche und 10.000 Application Insights-Komponenten erhöht.

- Eine Azure Monitor-Ressource kann eine Verbindung mit bis zu 5 AMPLS herstellen. Diese Grenze wird bis Ende Februar 2025 auf 100 AMPLS erhöht.

- Ein AMPLS-Objekt kann eine Verbindung mit bis zu zehn privaten Endpunkten herstellen.

Planen nach Netzwerktopologie

In den folgenden Abschnitten wird beschrieben, wie Sie Ihre Konfiguration für Azure Monitor Private Link basierend auf Ihrer Netzwerktopologie planen.

Vermeiden von DNS-Außerkraftsetzungen mithilfe einer einzelnen AMPLS

Einige Netzwerke bestehen aus mehreren virtuellen Netzwerken oder anderen verbundenen Netzwerken. Wenn diese Netzwerke dasselbe DNS nutzen, würde das Konfigurieren einer Private Link-Instanz für eines der Netzwerke das DNS aktualisieren und sich auf den Datenverkehr in allen Netzwerken auswirken.

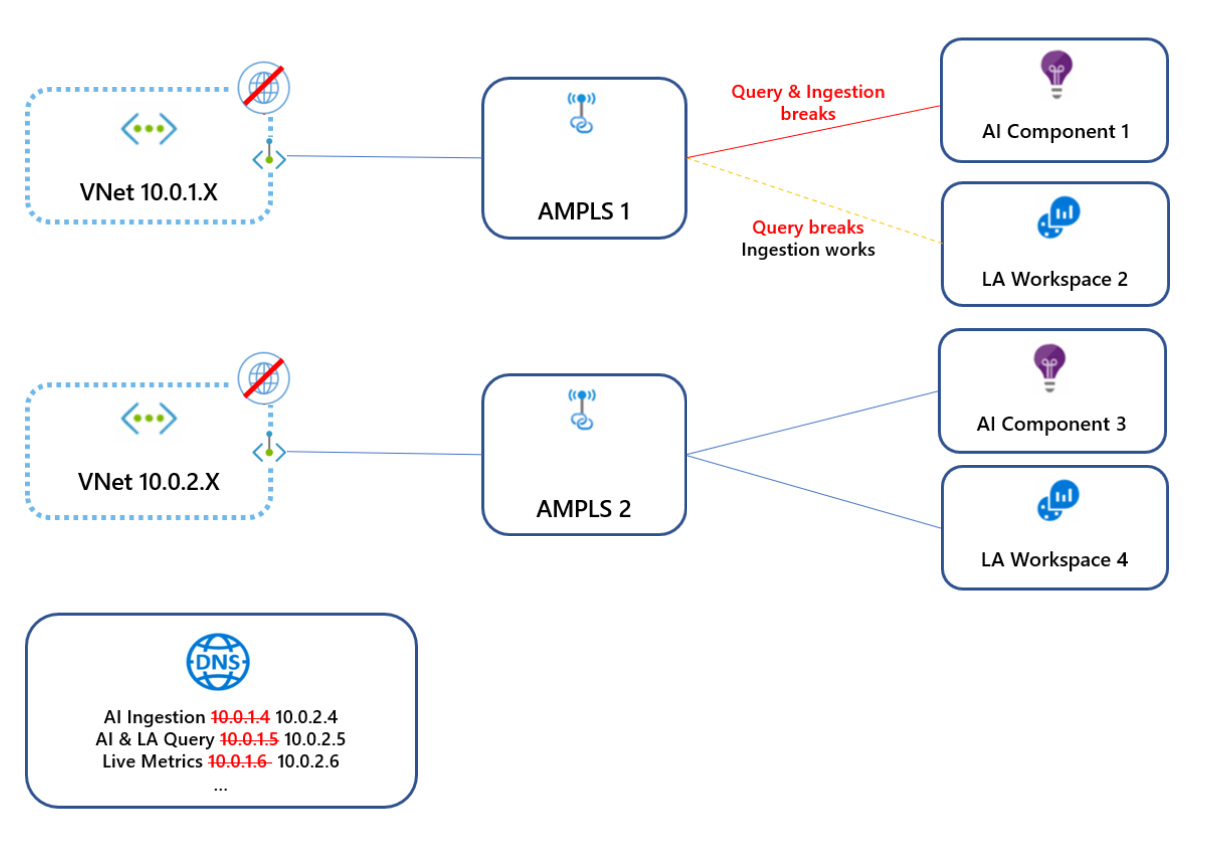

Im folgenden Diagramm stellt VNet 10.0.1.x eine Verbindung mit AMPLS1 her, welches DNS-Einträge erstellt, die Azure Monitor-Endpunkten IP-Adressen aus dem Bereich 10.0.1.x zuordnen. Später stellt das VNet 10.0.2.x eine Verbindung mit AMPLS2 her, wodurch die gleichen DNS-Einträge überschrieben werden, indem die gleichen globalen/regionalen Endpunkte IP-Adressen aus dem Bereich 10.0.2.x zugeordnet werden. Da diese virtuellen Netzwerke über keinen Peer verfügt, kann das erste virtuelle Netzwerk diese Endpunkte jetzt nicht mehr erreichen. Um diesen Konflikt zu vermeiden, erstellen Sie nur ein einzelnes AMPLS-Objekt pro DNS.

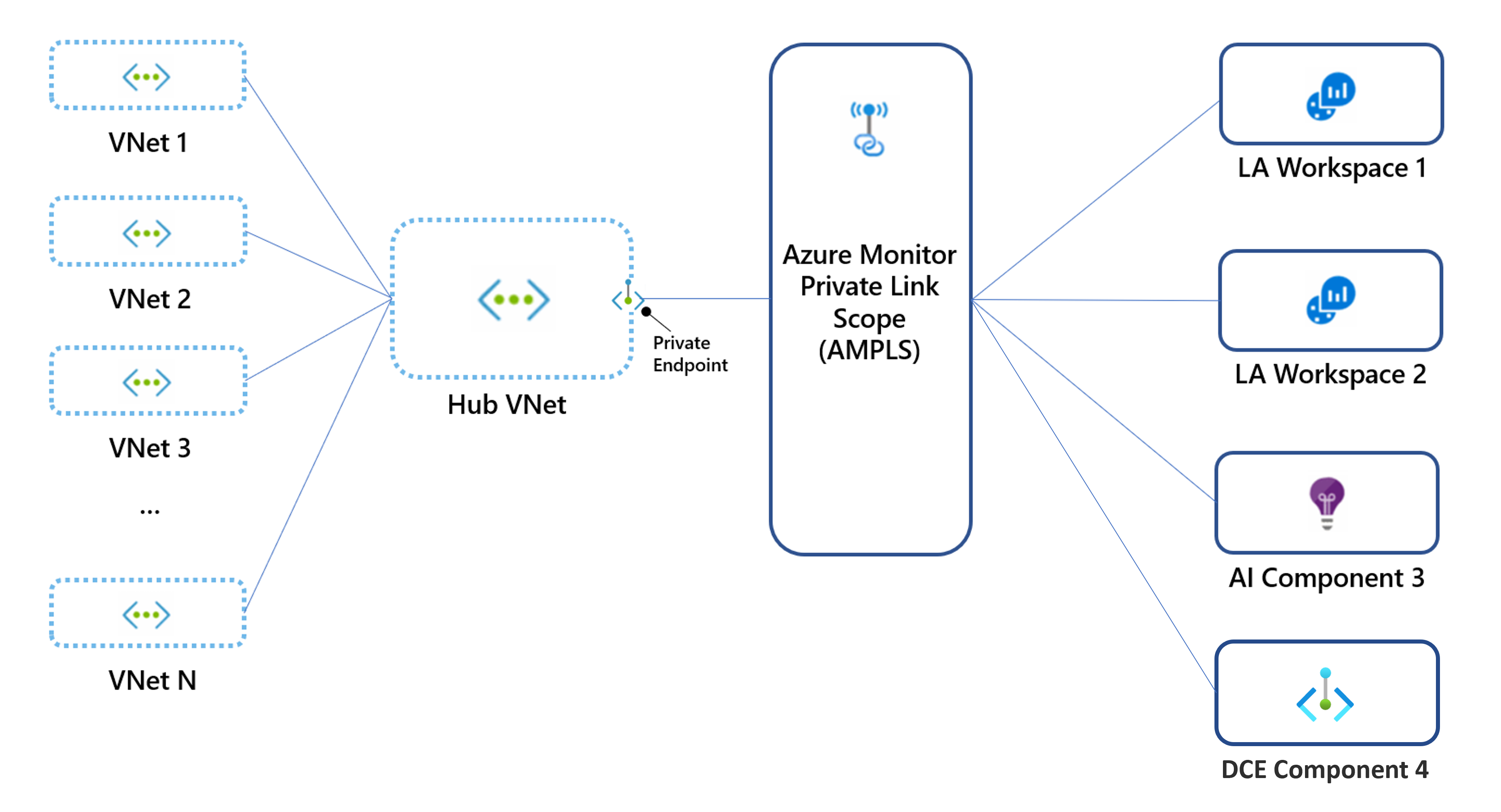

Hub-and-Spoke-Netzwerke

Hub-and-Spoke-Netzwerke sollten eine einzelne Private Link-Verbindung verwenden, die auf das Hubnetzwerk (Hauptnetzwerk) und nicht auf jedes virtuelle Spoke-Netzwerk festgelegt wird.

Möglicherweise ziehen Sie es vor, separate private Verbindungen für Ihre virtuellen Spoke-Netzwerke zu erstellen, um jedem virtuellen Netzwerk den Zugriff auf eine begrenzte Anzahl von Überwachungsressourcen zu ermöglichen. In diesem Fall können Sie einen dedizierten privaten Endpunkt und AMPLS für jedes virtuelle Netzwerk erstellen. Sie müssen auch sicherstellen, dass sie nicht dieselben DNS-Zonen verwenden, um DNS-Außerkraftsetzungen zu vermeiden.

Netzwerke mit Peering

Beim Netzwerk-Peering können Netzwerke die gegenseitigen IP-Adressen teilen, und sie nutzen wahrscheinlich dasselbe DNS. Erstellen Sie in diesem Fall eine einzelne private Verbindung in einem Netzwerk, auf das von Ihren anderen Netzwerke zugegriffen werden kann. Vermeiden Sie es, mehrere private Endpunkte und AMPLS-Objekte zu erstellen, da nur der zuletzt festgelegte im DNS gilt.

Isolierte Netzwerke

Wenn für Ihre Netzwerke kein Peer vorhanden ist, müssen Sie auch deren DNS trennen, um private Verbindungen verwenden zu können. Sie können dann für jedes Netzwerk einen eigenen privaten Endpunkt und ein eigenes AMPLS-Objekt erstellen. Ihre AMPLS-Objekte können mit denselben oder anderen Arbeitsbereichen/Komponenten verknüpft sein.

Auswählen eines Zugriffsmodus

Mit den Private Links-Zugriffsmodi können Sie steuern, wie Private Links Ihren Netzwerkdatenverkehr beeinflusst. Der von Ihnen ausgewählte Modus ist entscheidend, um kontinuierlichen, unterbrechungsfreien Netzwerkdatenverkehr sicherzustellen.

Zugriffsmodi können auf alle Netzwerke angewendet werden, die mit Ihren AMPLS verbunden sind, oder auf bestimmte Netzwerke, die damit verbunden sind. Zugriffsmodi werden für die Erfassung und für Abfragen separat festgelegt. Sie können z. B. den Modus „Nur privat“ für die Erfassung und den Modus „Offen“ für Abfragen festlegen.

Wichtig

Die Log Analytics-Erfassung verwendet ressourcenspezifische Endpunkte, sodass sie nicht den AMPLS-Zugriffsmodi entspricht. Um sicherzustellen, dass Log Analytics-Erfassungsanforderungen nicht aus dem AMPLS auf Arbeitsbereiche zugreifen können, legen Sie die Netzwerkfirewall so fest, dass Datenverkehr an öffentliche Endpunkte blockiert wird, unabhängig von den AMPLS-Zugriffsmodi.

Zugriffsmodus „Nur privat“

Ermöglicht es dem virtuellen Netzwerk, nur Private Link-Ressourcen im AMPLS zu erreichen. Dies ist die sicherste Option und verhindert die Datenexfiltration, indem der Datenverkehr aus den AMPLS zu Azure Monitor-Ressourcen blockiert wird.

Zugriffsmodus „Offen“

Dieser Modus ermöglicht es dem virtuellen Netzwerk, sowohl Private Link-Ressourcen als auch Ressourcen außerhalb des AMPLS zu erreichen (wenn sie Datenverkehr aus öffentlichen Netzwerken akzeptieren). Der Zugriffsmodus „Offen“ verhindert keine Datenexfiltration, bietet aber dennoch die anderen Nutzen privater Verbindungen. Datenverkehr an Private Link-Ressourcen wird über private Endpunkte gesendet, bevor er überprüft und dann über den Microsoft-Backbone gesendet wird. Der Modus „Offen“ ist für den gemischten Modus nützlich, bei dem auf einige Ressourcen öffentlich zugegriffen wird und andere über einen privaten Link darauf zugreifen. Er kann auch während eines schrittweisen Onboardingprozesses hilfreich sein.

Wichtig

Seien Sie vorsichtig, wenn Sie Ihren Zugriffsmodus auswählen. Wenn Sie den Zugriffsmodus „Nur privat“ verwenden, wird der Datenverkehr zu Ressourcen, die sich nicht im AMPLS befinden, in allen Netzwerken blockiert, die dasselbe DNS verwenden, unabhängig von Abonnement oder Mandant. Wenn Sie nicht alle Azure Monitor-Ressourcen zum AMPLS hinzufügen können, beginnen Sie mit dem Hinzufügen ausgewählter Ressourcen und der Anwendung des Zugriffsmodus „Offen“. Wechseln Sie erst dann in den Modus „Nur privat“ für maximale Sicherheit, wenn Sie alle Azure Monitor-Ressourcen zu Ihrem AMPLS hinzugefügt haben.

Festlegen von Zugriffsmodi für bestimmte Netzwerke

Die in der AMPLS-Ressource festgelegten Zugriffsmodi gelten für alle Netzwerke, aber Sie können diese Einstellungen für bestimmte Netzwerke außer Kraft setzen.

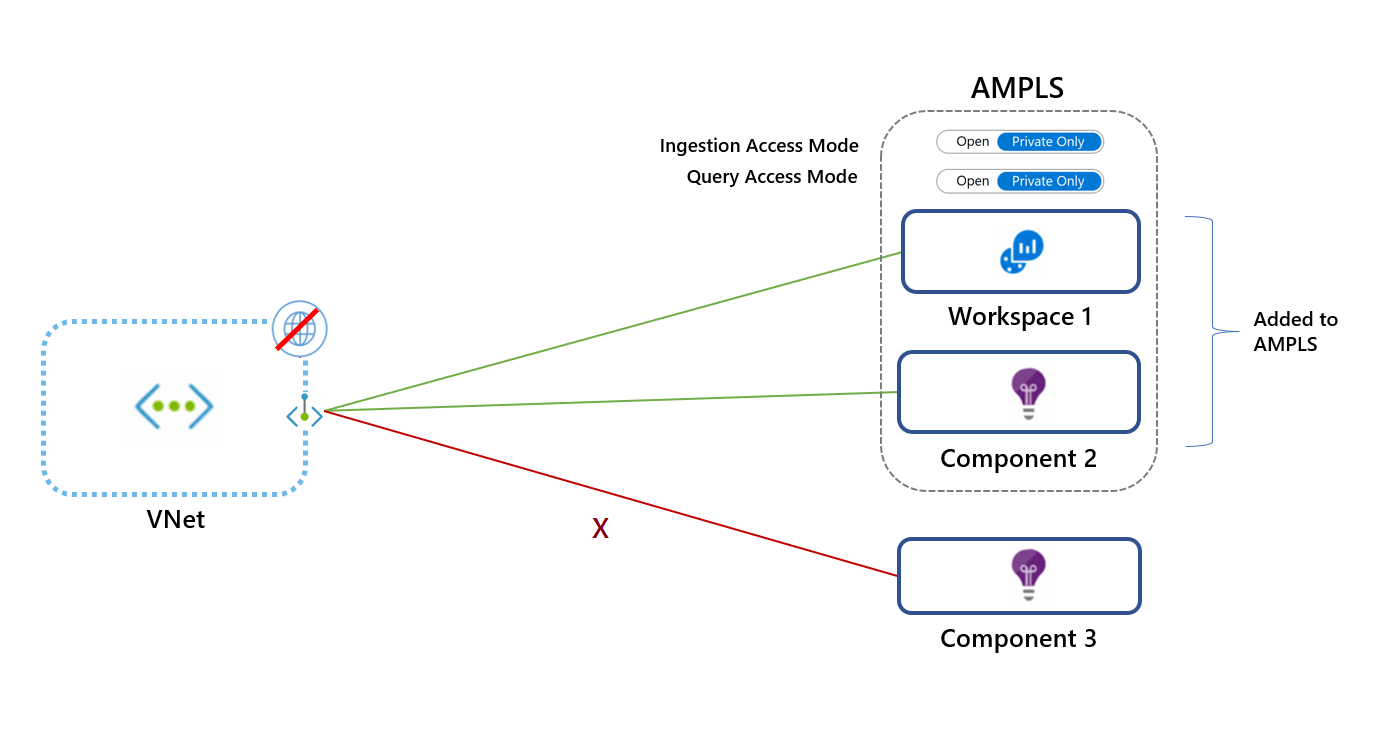

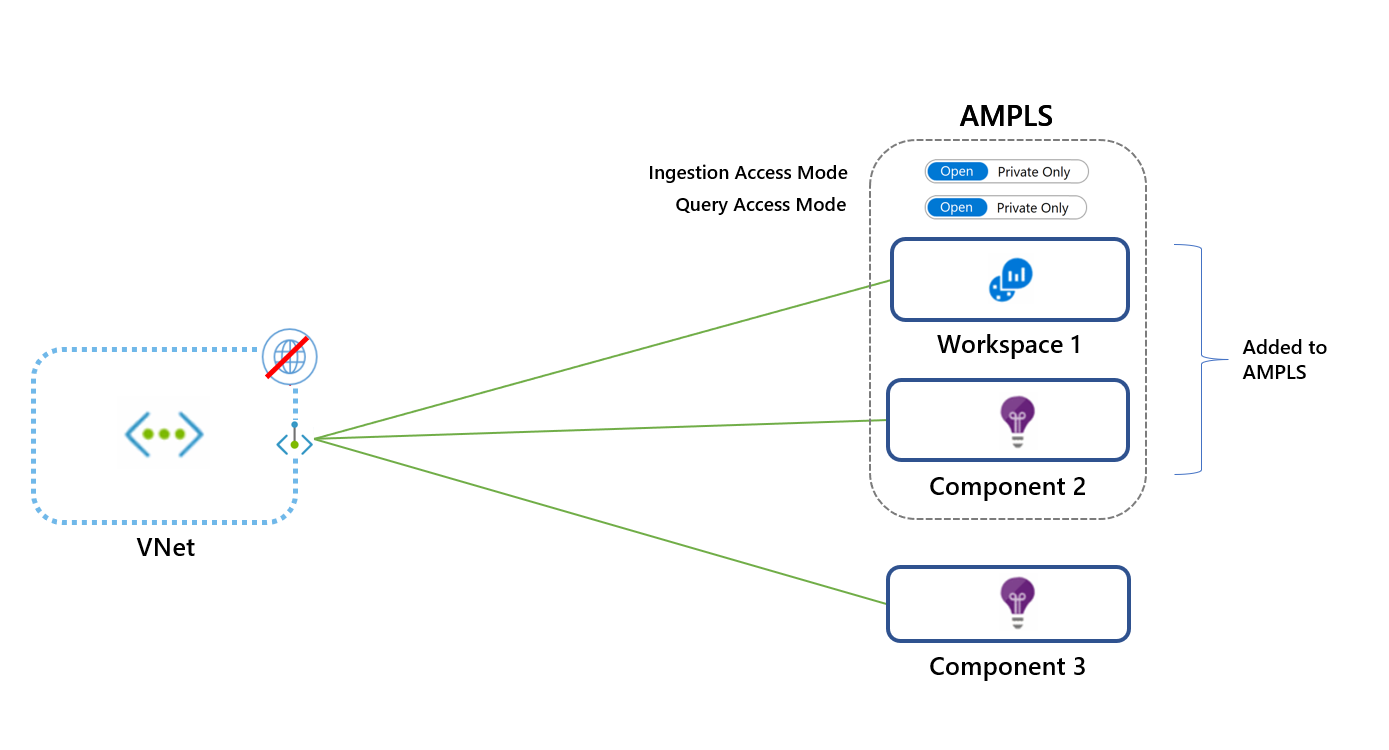

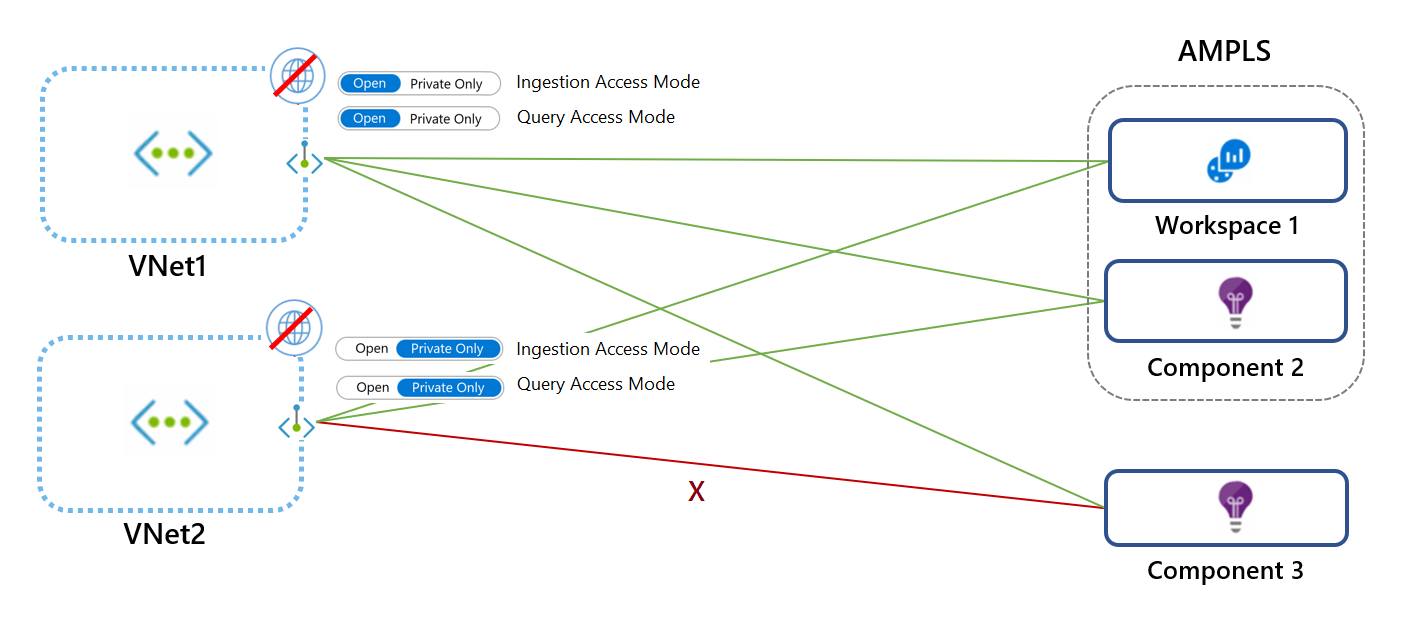

Im folgenden Diagramm verwendet VNet1 den Modus „Offen“ und VNet2 den Modus „Nur privat“. Anforderungen von VNet1 können den Arbeitsbereich 1 und die Komponente 2 über eine private Verbindung erreichen. Anforderungen können die Komponente 3 nur erreichen, wenn sie Datenverkehr aus öffentlichen Netzwerken akzeptiert. VNET2-Anforderungen können die Komponente 3 nicht erreichen.

Steuern des Netzwerkzugriffs auf AMPLS-Ressourcen

Azure Monitor-Komponenten können auf eine der folgenden Optionen festgelegt werden:

- Akzeptieren oder Blockieren der Erfassung aus öffentlichen Netzwerken (Netzwerke, die nicht mit der Ressourcen-AMPLS verbunden sind).

- Akzeptieren oder Blockieren von Abfragen aus öffentlichen Netzwerken (Netzwerke, die nicht mit der Ressourcen-AMPLS verbunden sind).

Mit dieser Granularität können Sie den Zugriff pro Arbeitsbereich entsprechend Ihren spezifischen Anforderungen festlegen. Sie können beispielsweise die Erfassung nur über mit Private Link verbundene Netzwerke zulassen, aber dennoch Abfragen aus allen öffentlichen und privaten Netzwerken akzeptieren.

Hinweis

Das Blockieren von Abfragen aus öffentlichen Netzwerken bedeutet, dass Clients wie z. B. Computer und SDKs außerhalb der verbundenen AMPLS-Instanzen keine Daten in der Ressource abfragen können. Diese Daten umfassen Protokolle, Metriken und den Live Metrics Stream. Das Blockieren von Abfragen aus öffentlichen Netzwerken wirkt sich auf alle Erfahrungen aus, welche diese Abfragen ausführen, z. B. Arbeitsmappen, Dashboards, Erkenntnisse im Azure-Portal und Abfragen, die außerhalb des Azure-Portals ausgeführt werden.

Im Folgenden sind Ausnahmen für diesen Netzwerkzugriff aufgeführt:

- Diagnoseprotokolle: Protokolle und Metriken, die über Diagnoseeinstellungen an einen Arbeitsbereich gesendet werden, werden über einen sicheren privaten Microsoft-Kanal geleitet und nicht durch diese Einstellungen gesteuert.

- Benutzerdefinierte Metriken oder Azure Monitor-Gastmetriken. Vom Azure Monitor-Agent gesendete benutzerdefinierte Metriken werden nicht von DCEs gesteuert und können nicht über private Links konfiguriert werden.

Hinweis

Abfragen, die über die Resource Manager-API gesendet werden, können private Azure Monitor-Verbindungen nicht verwenden. Diese Abfragen erhalten nur dann Zugriff, wenn die Zielressource Abfragen aus öffentlichen Netzwerken zulässt.

Die folgenden Erfahrungen sind für die Ausführung von Abfragen über die Resource Manager-API bekannt:

- LogicApp-Connector

- Lösung für die Updateverwaltung

- Lösung für die Änderungsnachverfolgung

- VM Insights

- Container Insights

- Log Analytics-Bereich Zusammenfassung zum Arbeitsbereich (veraltet) (zeigt das Lösungsdashboard)

Besondere Überlegungen

Application Insights

- Fügen Sie Ressourcen zum Hosten der überwachten Workloads einer privaten Verbindung hinzu. Ein Beispiel finden Sie unter Verwenden privater Endpunkte für eine Azure-Web-App.

- Nicht-Portal-Verbrauchserfahrungen müssen ebenfalls in dem privat verknüpften virtuellen Netzwerk ausgeführt werden, in dem sich die überwachten Workloads befinden.

- Geben Sie Ihr eigenes Speicherkonto an, um private Links für den .NET Profiler und den Debugger zu unterstützen.

Hinweis

Um arbeitsbereichsbasierte Application Insights-Instanzen vollständig zu schützen, müssen Sie den Zugriff auf die Application Insights-Ressource und den zugrunde liegenden Log Analytics-Arbeitsbereich sperren.

Verwalteter Prometheus

- Die Einstellungen für die Erfassung von privaten Links werden mithilfe von AMPLS und Einstellungen an den Datensammelendpunkten (Data Collection Endpoints, DCEs) vorgenommen, die auf den Azure Monitor-Arbeitsbereich verweisen, der zum Speichern der Prometheus-Metriken verwendet wird.

- Private Link-Abfrageeinstellungen werden direkt auf dem Azure Monitor-Arbeitsbereich vorgenommen, der zum Speichern der Prometheus-Metriken verwendet wird, und werden nicht mit AMPLS verarbeitet.

Nächste Schritte

- Erfahren Sie, wie Sie Ihre private Verbindung konfigurieren.

- Erfahren Sie mehr über privaten Speicher für benutzerdefinierte Protokolle und kundenseitig verwaltete Schlüssel.

- Erfahren Sie mehr über Private Link für Automation.