Verwalten der Systemsicherheit mit Microsoft Defender für Cloud (Vorschau)

Gilt für: Azure Local 2311.2 und höher

In diesem Artikel wird erläutert, wie Sie Microsoft Defender für Cloud verwenden, um Azure Local vor verschiedenen Cyberbedrohungen und Sicherheitsrisiken zu schützen.

Defender for Cloud trägt zur Verbesserung des Sicherheitsstatus von Azure Local bei und kann vor vorhandenen und sich entwickelnden Bedrohungen schützen.

Weitere Informationen zu Microsoft Defender für Cloud finden Sie in der Dokumentation zu Microsoft Defender für Cloud.

Wichtig

Dieses Feature befindet sich derzeit in der VORSCHAU. Die zusätzlichen Nutzungsbestimmungen für Microsoft Azure-Vorschauen enthalten rechtliche Bedingungen. Sie gelten für diejenigen Azure-Features, die sich in der Beta- oder Vorschauversion befinden oder aber anderweitig noch nicht zur allgemeinen Verfügbarkeit freigegeben sind.

Voraussetzungen

Bevor Sie beginnen, stellen Sie sicher, dass die folgenden Voraussetzungen abgeschlossen sind:

- Sie haben Zugriff auf Azure Local, das bereitgestellt, registriert und mit Azure verbunden ist.

- Sie verfügen mindestens über Die Rollen "Besitzer " oder "Mitwirkender " in Ihrem Azure-Abonnement, um die Verwaltung von Foundational Cloud Security Posture Management (CSPM) zu aktivieren.

Aktivieren von Defender für Cloud für Azure Lokal

Führen Sie die folgenden Schritte aus, um Defender for Cloud für Azure Local zu aktivieren.

- Schritt 1: Aktivieren des grundlegenden CSPM.

- Schritt 2: Aktivieren von Defender für Server für einzelne Computer und Arc-VMs.

Schritt 1: Aktivieren des grundlegenden CSPM

In diesem Schritt wird der grundlegende Defender für Cloud-Plan ohne zusätzliche Kosten aktiviert. Mit diesem Plan können Sie die Schritte überwachen und identifizieren, die Sie ausführen können, um Azure Local zusammen mit anderen Azure- und Arc-Ressourcen zu sichern. Anweisungen finden Sie unter Enable Defender for Cloud in Ihrem Azure-Abonnement.

Schritt 2: Aktivieren von Defender für Server für einzelne Computer und Arc-VMs

In diesem Schritt erhalten Sie verbesserte Sicherheitsfeatures, einschließlich Sicherheitswarnungen für einzelne Computer und Arc-VMs.

Befolgen Sie dazu alle Anweisungen im Abschnitt "Defender for Servers-Plan aktivieren", der Folgendes umfasst:

- Auswählen eines Plans

- Konfigurieren der Überwachungsabdeckung für:

- Log Analytics-Agent

- Sicherheitsrisikobewertung

- Endpoint Protection

Microsoft Cloud Security Benchmark-Initiative anwenden

Nachdem Sie den Microsoft Defender für Cloud Foundational CSPM-Plan aktiviert haben, müssen Sie die Microsoft Cloud Security Benchmark (MCSB)-Initiative anwenden. Sie können die Sicherheitseinstellungen nur dann über die Azure-Portal anzeigen, wenn der MCSB angewendet wird. Verwenden Sie eine der folgenden Methoden, um die MCSB-Initiative anzuwenden:

- Wenden Sie die MCSB über das Portal an, wie unten beschrieben.

- Wenden Sie die Azure Compute-Sicherheitsbasislinie in der Azure-Richtlinie manuell auf alle Clusterserver an. Siehe Windows-Sicherheitsbasisplan.

Führen Sie die folgenden Schritte aus, um die MCSB-Initiative auf Abonnementebene anzuwenden:

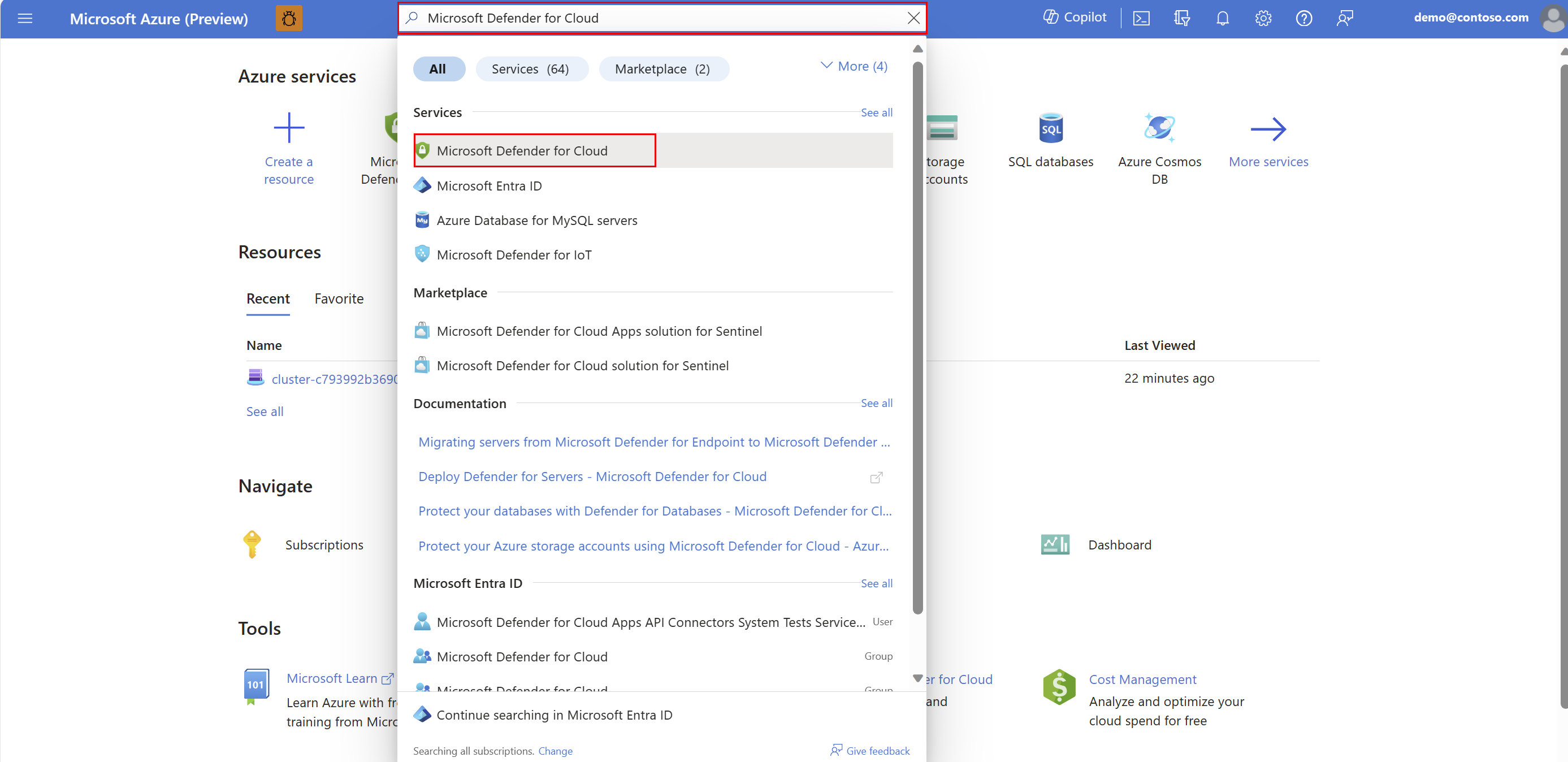

Melden Sie sich bei der Azure-Portal an, und suchen Sie nach Microsoft Defender für Cloud, und wählen Sie sie aus.

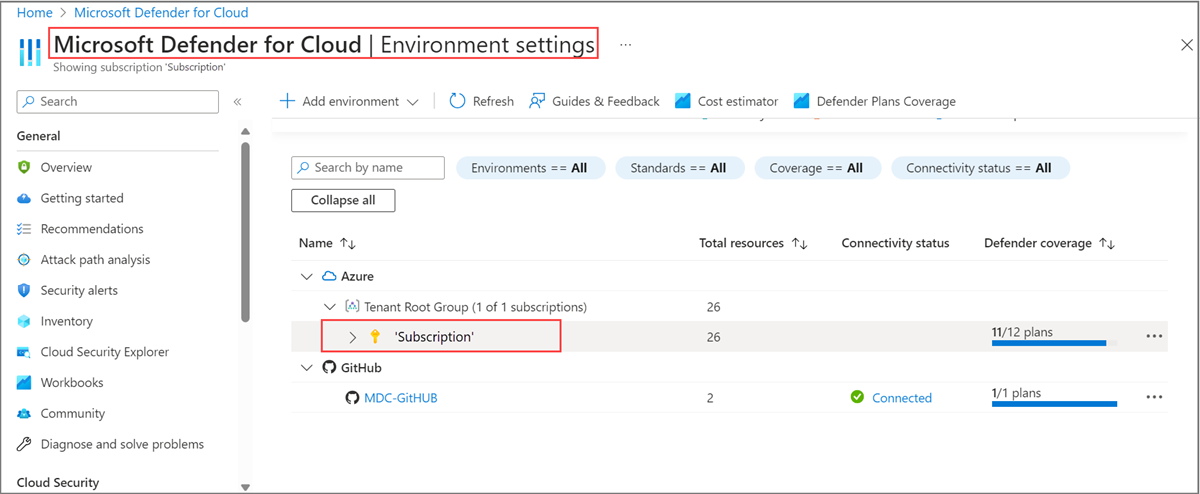

Scrollen Sie im linken Bereich nach unten zum Abschnitt "Verwaltung", und wählen Sie "Umgebungseinstellungen" aus.

Wählen Sie auf der Seite "Umgebungseinstellungen " das in der Dropdownliste verwendete Abonnement aus.

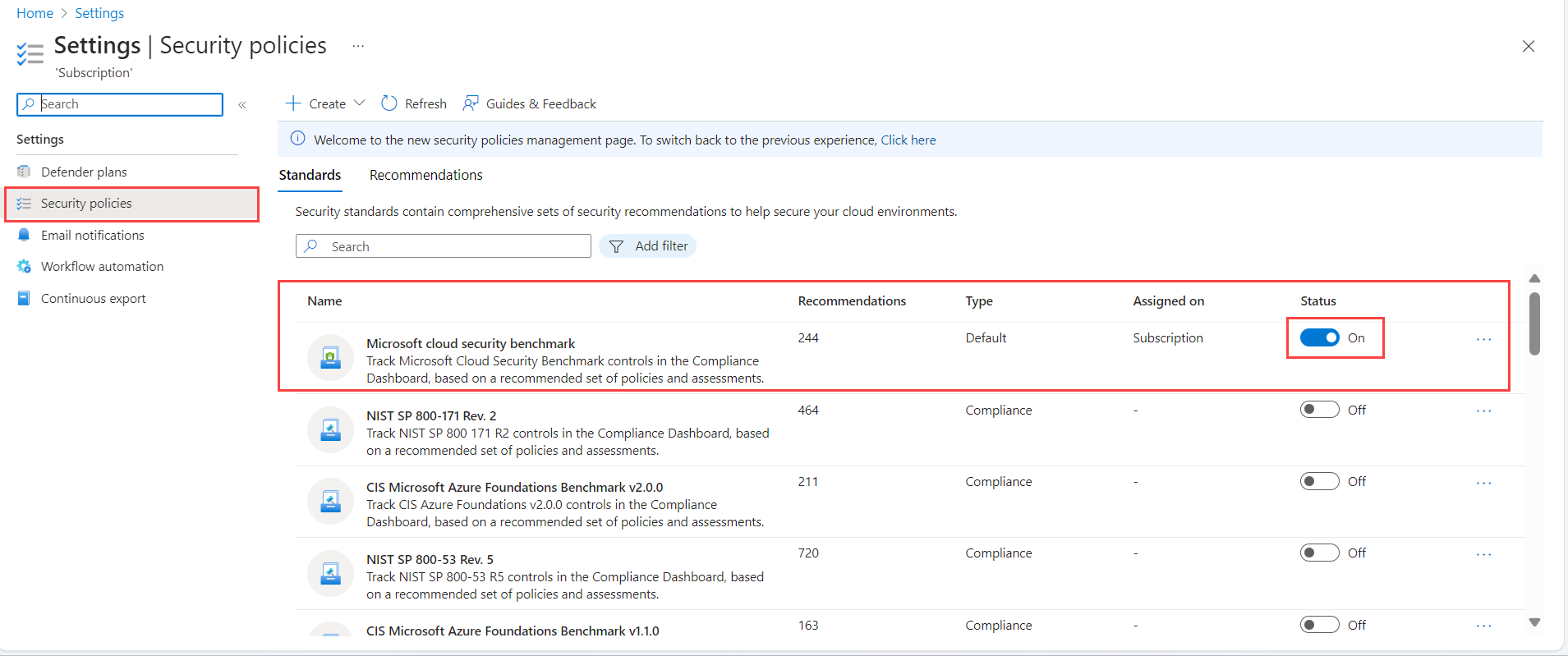

Wählen Sie das Blatt "Sicherheitsrichtlinien" aus .

Schalten Sie für den Microsoft Cloud Security-Benchmark die Schaltfläche "Status" auf "Ein" um.

Warten Sie mindestens eine Stunde, bis die Azure-Richtlinieninitiative die enthaltenen Ressourcen auswertet.

Anzeigen von Sicherheitsempfehlungen

Sicherheitsempfehlungen werden erstellt, wenn potenzielle Sicherheitsrisiken identifiziert werden. Diese Empfehlungen führen Sie durch den Prozess der Konfiguration des erforderlichen Steuerelements.

Nachdem Sie Defender für Cloud für Azure Local aktiviert haben, führen Sie die folgenden Schritte aus, um Sicherheitsempfehlungen für Azure Local anzuzeigen:

Wechseln Sie im Azure-Portal zur Seite "Lokale Azure-Ressource", und wählen Sie Ihre Instanz aus.

Scrollen Sie im linken Bereich nach unten zum Abschnitt "Sicherheit (Vorschau) ", und wählen Sie "Microsoft Defender für Cloud" aus.

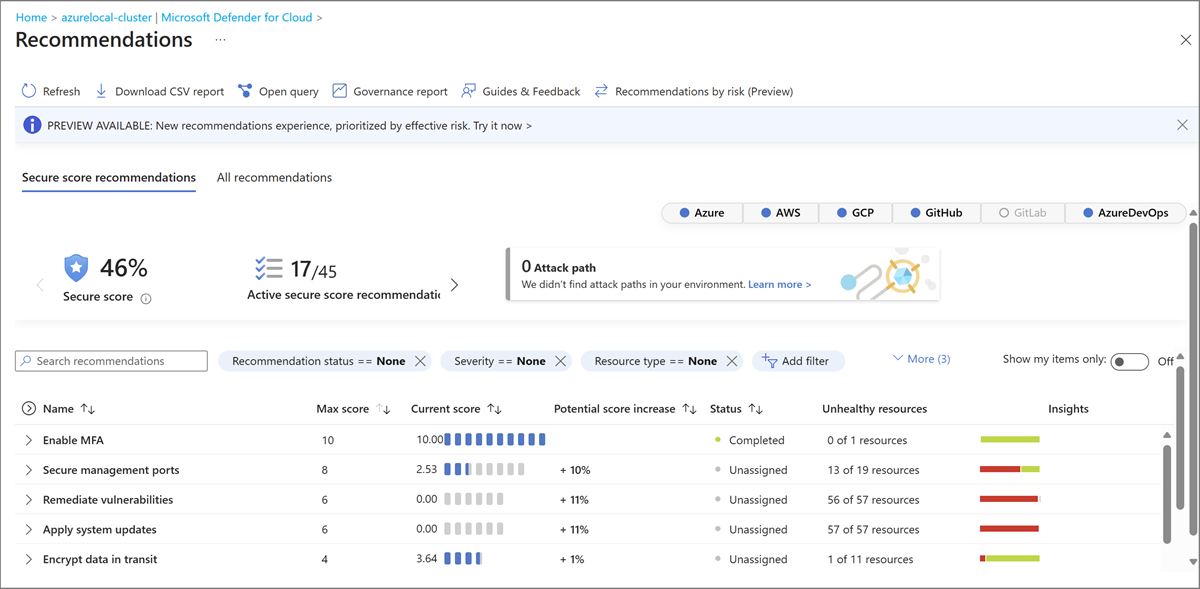

Auf der Seite "Microsoft Defender für Cloud " unter "Empfehlungen" können Sie die aktuellen Sicherheitsempfehlungen für die ausgewählte lokale Azure-Instanz und deren Workloads anzeigen. Standardmäßig werden die Empfehlungen nach Ressourcentyp gruppiert.

(Optional) Um die Sicherheitsempfehlungen für mehrere lokale Azure-Instanzen anzuzeigen, wählen Sie den Link "In Defender für Cloud anzeigen" aus. Dadurch wird die Seite "Empfehlungen" im Microsoft Defender für Cloud-Portal geöffnet. Diese Seite enthält Sicherheitsempfehlungen für alle Ihre Azure-Ressourcen, einschließlich Azure Local.

Hinweis

Empfehlungen, die exklusiv für Azure Local sind, sind nur in Azure Local 2311 oder höher verfügbar. Azure Stack HCI, Version 22H2, zeigt Empfehlungen an, die auch unter Windows Server verfügbar sind.

Weitere Informationen zu den sicherheitsspezifischen Empfehlungen für Azure Local finden Sie im Abschnitt "Azure Compute-Empfehlungen " im Artikel "Compute-Sicherheitsempfehlungen ".

Überwachen von Servern und Arc-VMs

Wechseln Sie zum Microsoft Defender für Cloud-Portal, um Warnungen für einzelne Server und Arc-VMs zu überwachen, die auf Azure Local ausgeführt werden. Sie können die Compliance- und Angriffspfadanalysefunktionen unter anderem mit erweiterten Sicherheitsfeatures nutzen.

Führen Sie die folgenden Schritte aus, um auf die Seiten des Microsoft Defender for Cloud-Portals zuzugreifen, um einzelne Server und Arc-VMs zu überwachen:

Melden Sie sich bei der Azure-Portal an, und suchen Sie nach Microsoft Defender für Cloud, und wählen Sie sie aus.

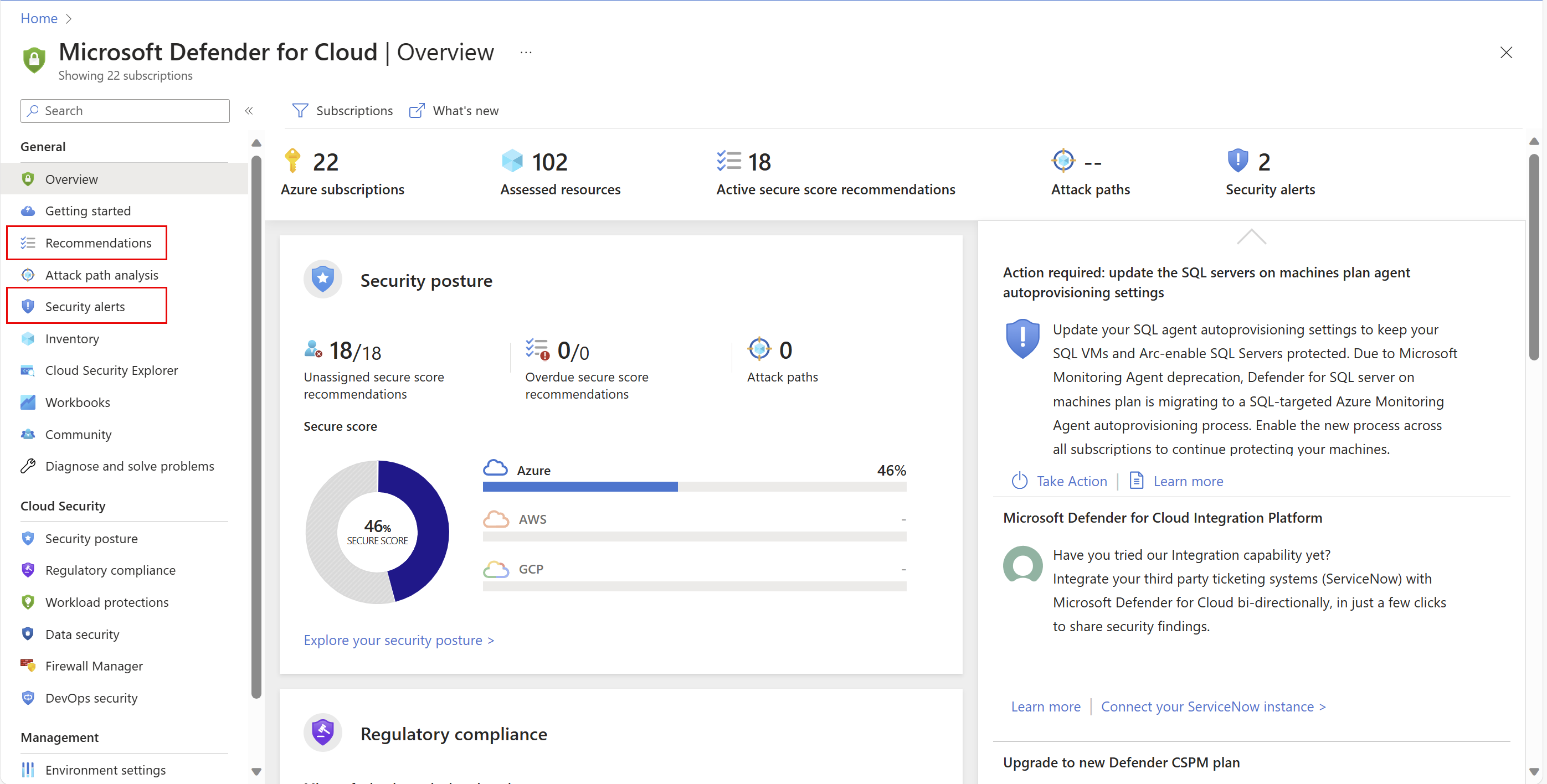

Auf der Seite "Übersicht" des Microsoft Defender für Cloud-Portals wird der allgemeine Sicherheitsstatus Ihrer Umgebung angezeigt. Navigieren Sie im linken Navigationsbereich zu verschiedenen Portalseiten, z . B. Empfehlungen , um Sicherheitsempfehlungen für einzelne Server und Arc-VMs anzuzeigen, die auf Azure Local ausgeführt werden, oder Sicherheitswarnungen, um Warnungen für sie zu überwachen.