Firewallanforderungen für Azure Local

Gilt für: Azure Local 2311.2 und höher

In diesem Artikel finden Sie einen Leitfaden zum Konfigurieren von Firewalls für das Azure Stack HCI-Betriebssystem. Er enthält Firewallanforderungen für ausgehende Endpunkte und interne Regeln und Ports. Der Artikel enthält auch Informationen zur Verwendung von Azure-Diensttags mit der Microsoft Defender-Firewall.

In diesem Artikel wird auch beschrieben, wie Sie optional eine stark gesperrte Firewallkonfiguration verwenden, um den gesamten Datenverkehr für alle Ziele außer den in Ihrer Zulassungsliste enthaltenen Zielen zu blockieren.

Wenn Ihr Netzwerk einen Proxyserver für den Internetzugriff verwendet, lesen Sie " Konfigurieren von Proxyeinstellungen für Azure Local".

Wichtig

Azure Express Route und Azure Private Link werden für Azure Local, Version 23H2 oder eine seiner Komponenten nicht unterstützt, da es nicht möglich ist, auf die öffentlichen Endpunkte zuzugreifen, die für Azure Local, Version 23H2 erforderlich sind.

Firewallanforderungen für ausgehende Endpunkte

Das Öffnen von Ports 80 und 443 für ausgehenden Netzwerkdatenverkehr in der Firewall Ihrer Organisation erfüllt die Konnektivitätsanforderungen für das Azure Stack HCI-Betriebssystem, um eine Verbindung mit Azure und Microsoft Update herzustellen.

Azure Local muss regelmäßig eine Verbindung mit Azure herstellen, um:

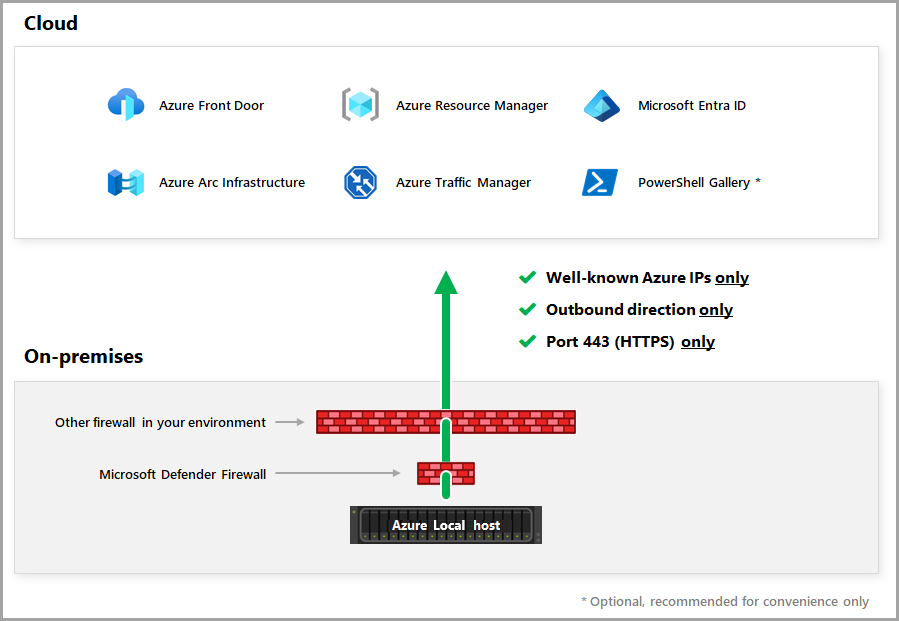

- Bekannte Azure-IP-Adressen

- Ausgehender Datenverkehr

- Ports 80 (HTTP) und 443 (HTTPS)

Wichtig

Azure Local unterstützt keine HTTPS-Inspektion. Stellen Sie sicher, dass die HTTPS-Überprüfung entlang Ihres Netzwerkpfads für Azure Local deaktiviert ist, um Verbindungsfehler zu verhindern. Dies umfasst die Verwendung von Entra ID-Mandanteneinschränkungen V1, die für die Kommunikation mit dem Azure Local-Verwaltungsnetzwerk nicht unterstützt werden.

Wie im folgenden Diagramm gezeigt, kann Azure Local mit mehr als einer Firewall potenziell auf Azure zugreifen.

Erforderliche Firewall-URLs für azure Local, Version 23H2-Bereitstellungen

Ab Azure Local, Version 23H2, aktiviert alle Cluster automatisch die Azure Resource Bridge- und AKS-Infrastruktur und verwendet den Arc for Servers-Agent, um eine Verbindung mit azure-Steuerungsebene herzustellen. Zusammen mit der Liste der HCI-spezifischen Endpunkte in der folgenden Tabelle müssen die Azure Resource Bridge auf lokalen Azure-Endpunkten , die AKS auf lokalen Azure-Endpunkten und die Azure Arc-fähigen Serverendpunkte in der Zulassungsliste Ihrer Firewall enthalten sein.

Verwenden Sie für eine konsolidierte Liste der Endpunkte für Ost-USA, die Azure Local, Arc-fähige Server, ARB und AKS umfasst:

Verwenden Sie für eine konsolidierte Liste der Endpunkte für Westeuropa, die Azure Local, Arc-fähige Server, ARB und AKS umfassen:

Verwenden Sie für eine konsolidierte Liste der Endpunkte für Australien Ost, die Azure Local, Arc-fähige Server, ARB und AKS umfasst:

Verwenden Sie für eine konsolidierte Liste der Endpunkte für Kanada Central, die Azure Local, Arc-fähige Server, ARB und AKS umfasst:

Verwenden Sie für eine konsolidierte Liste der Endpunkte für Indien Central, die Azure Local, Arc-fähige Server, ARB und AKS umfasst:

Verwenden Sie für eine konsolidierte Liste der Endpunkte für Asien, Südosten, die Azure Local, Arc-fähige Server, ARB und AKS umfasst:

Verwenden Sie für eine konsolidierte Liste der Endpunkte für Japan, Osten, die Azure Local, Arc-fähige Server, ARB und AKS umfasst:

Verwenden Sie für eine konsolidierte Liste der Endpunkte für „USA, Süden-Mitte“, die Azure Local, Arc-fähige Server, ARB und AKS umfasst:

Firewallanforderungen für zusätzliche Azure-Dienste

Je nach zusätzlichen Azure-Diensten, die Sie für Azure Local aktivieren, müssen Sie möglicherweise zusätzliche Firewallkonfigurationsänderungen vornehmen. Unter den folgenden Links finden Sie Informationen zu Firewallanforderungen für jeden Azure-Dienst:

- Azure Monitor-Agent

- Azure portal

- Azure Site Recovery

- Azure Virtual Desktop

- Microsoft Defender

- Microsoft Monitoring Agent (MMA) und Log Analytics Agent

- Qualys

- Remoteunterstützung

- Windows Admin Center

- Windows Admin Center in Azure-Portal

Firewallanforderungen für interne Regeln und Ports

Stellen Sie sicher, dass die richtigen Netzwerkports zwischen allen Knoten geöffnet sind, sowohl innerhalb eines Standorts als auch zwischen Standorten für gestreckte Instanzen (gestreckte Instanzfunktionen sind nur in Azure Local, Version 22H2 verfügbar.) Sie benötigen geeignete Firewallregeln, um ICMP, SMB (Port 445, plus Port 5445 für SMB Direct bei Verwendung von iWARP RDMA) und WS-MAN (Port 5985) bidirektionalen Datenverkehr zwischen allen Knoten im Cluster zuzulassen.

Wenn Sie den Assistenten zum Erstellen des Clusters im Windows Admin Center verwenden, öffnet der Assistent automatisch die entsprechenden Firewallports auf jedem Server im Cluster für Failoverclustering, Hyper-V und Speicherreplikat. Wenn Sie auf jedem Computer eine andere Firewall verwenden, öffnen Sie die Ports wie in den folgenden Abschnitten beschrieben:

Azure Stack HCI-Betriebssystemverwaltung

Stellen Sie sicher, dass die folgenden Firewallregeln in Ihrer lokalen Firewall für die Verwaltung des Azure Stack HCI-Betriebssystems konfiguriert sind, einschließlich Lizenzierung und Abrechnung.

| Regel | Aktion | Quelle | Destination | Dienst | Ports |

|---|---|---|---|---|---|

| Eingehenden/ausgehenden Datenverkehr an und vom lokalen Azure-Dienst auf Azure Local Instance-Computern zulassen | Zulassen | Instanzknoten | Instanzknoten | TCP | 30301 |

Windows Admin Center

Stellen Sie sicher, dass die folgenden Firewall-Regeln in Ihrer lokalen Firewall für Windows Admin Center konfiguriert sind.

| Regel | Aktion | Quelle | Destination | Dienst | Ports |

|---|---|---|---|---|---|

| Gewähren des Zugriffs auf Azure und Microsoft Update | Zulassen | Windows Admin Center | Azure Lokal | TCP | 445 |

| Verwenden der Windows-Remoteverwaltung (WinRM) 2.0 für die HTTP-Verbindungen zum Ausführen von Befehlen auf Remote-Windows-Servern |

Zulassen | Windows Admin Center | Azure Lokal | TCP | 5985 |

| Verwenden von WinRM 2.0 für HTTPS-Verbindungen für die Ausführung von Befehlen auf Remote-Windows-Servern |

Zulassen | Windows Admin Center | Azure Lokal | TCP | 5986 |

Hinweis

Wenn Sie bei der Installation des Windows Admin Center die Einstellung Use WinRM over HTTPS only (Nur WinRM bei HTTPS verwenden) auswählen, ist Port 5986 erforderlich.

Active Directory

Stellen Sie sicher, dass die folgenden Firewallregeln in Ihrer lokalen Firewall für Active Directory (lokale Sicherheitsautorität) konfiguriert sind.

| Regel | Aktion | Quelle | Destination | Dienst | Ports |

|---|---|---|---|---|---|

| Eingehende/ausgehende Konnektivität mit den Active Directory-Webdiensten (ADWS) und dem Active Directory-Verwaltungsgatewaydienst zulassen | Zulassen | Active Directory-Dienste | Azure Lokal | TCP | 9389 |

Netzwerkzeitprotokoll (NTP)

Stellen Sie sicher, dass die folgenden Firewallregeln in Ihrer lokalen Firewall für das Netzwerkzeitprotokoll (NETWORK Time Protocol, NTP) konfiguriert sind.

| Regel | Aktion | Quelle | Destination | Dienst | Ports |

|---|---|---|---|---|---|

| Erlaube eingehende/ausgehende Konnektivität zum Network Time Protocol (NTP)-Server. Dieser Server kann Active Directory-Domänencontroller oder eine NTP-Appliance sein. | Zulassen | Azure Lokal | Network Time Protocol-Server (NTP/SNTP) | UDP | 123 |

Failoverclustering

Stellen Sie sicher, dass die folgenden Firewall-Regeln in Ihrer lokalen Firewall für Failoverclustering konfiguriert sind.

| Regel | Aktion | Quelle | Destination | Dienst | Ports |

|---|---|---|---|---|---|

| Zulassen der Failovercluster-Überprüfung | Zulassen | Verwaltungssystem | Instanzknoten | TCP | 445 |

| Zulassen der dynamischen RPC-Portzuordnung | Zulassen | Verwaltungssystem | Instanzknoten | TCP | Mindestens 100 Ports Ports über 5000 |

| Zulassen von Remote Procedure Call (RPC) | Zulassen | Verwaltungssystem | Instanzknoten | TCP | 135 |

| Zulassen eines Clusteradministrators | Zulassen | Verwaltungssystem | Instanzknoten | UDP | 137 |

| Zulassen eines Clusterdiensts | Zulassen | Verwaltungssystem | Instanzknoten | UDP | 3343 |

| Zulassen eines Clusterdiensts (erforderlich während eines Server-Verbindungsvorgangs.) |

Zulassen | Verwaltungssystem | Instanzknoten | TCP | 3343 |

| Zulassen von ICMPv4 und ICMPv6 für die Failovercluster-Überprüfung |

Zulassen | Verwaltungssystem | Instanzknoten | Nicht zutreffend | Nicht zutreffend |

Hinweis

Das Verwaltungssystem enthält alle Computer, von denen Sie das System verwalten möchten, unter Verwendung von Tools wie Windows Admin Center, Windows PowerShell oder System Center Virtual Machine Manager.

Hyper-V

Stellen Sie sicher, dass die folgenden Firewall-Regeln in Ihrer lokalen Firewall für Hyper-V konfiguriert sind.

| Regel | Aktion | Quelle | Destination | Dienst | Ports |

|---|---|---|---|---|---|

| Zulassen von Clusterinterner Kommunikation | Zulassen | Verwaltungssystem | Hyper-V-Server | TCP | 445 |

| Zulassen von RPC-Endpunktzuordnung und WMI | Zulassen | Verwaltungssystem | Hyper-V-Server | TCP | 135 |

| Zulassen von HTTP-Konnektivität | Zulassen | Verwaltungssystem | Hyper-V-Server | TCP | 80 |

| Zulassen von HTTPS-Konnektivität | Zulassen | Verwaltungssystem | Hyper-V-Server | TCP | 443 |

| Zulassen von Livemigration | Zulassen | Verwaltungssystem | Hyper-V-Server | TCP | 6600 |

| Zulassen von Verwaltungsdienst für virtuelle Maschinen | Zulassen | Verwaltungssystem | Hyper-V-Server | TCP | 2179 |

| Zulassen der dynamischen RPC-Portzuordnung | Zulassen | Verwaltungssystem | Hyper-V-Server | TCP | Mindestens 100 Ports Ports über 5000 |

Hinweis

Öffnen Sie einen Bereich von Ports über Port 5000, um die dynamische RPC-Portzuordnung zuzulassen. Ports unter 5000 werden möglicherweise bereits von anderen Anwendungen verwendet und können Konflikte mit DCOM-Anwendungen verursachen. Frühere Erfahrungen haben gezeigt, dass mindestens 100 Ports geöffnet sein sollten, da mehrere Systemdienste von diesen RPC-Ports abhängig sind, um miteinander kommunizieren zu können. Weitere Informationen finden Sie unterKonfigurieren der dynamischen RPC-Portzuweisung für den Firewall-Einsatz.

Speicherreplikat (Stretched-Cluster)

Stellen Sie sicher, dass die folgenden Firewallregeln in Ihrer lokalen Firewall für Speicherreplikate (gestreckte Instanz) konfiguriert sind.

| Regel | Aktion | Quelle | Destination | Dienst | Ports |

|---|---|---|---|---|---|

| Zulassen von Server Message Block SMB-Protokoll |

Zulassen | Gestreckte Instanzknoten | Gestreckte Instanzknoten | TCP | 445 |

| Zulassen von Webdienstverwaltung (WS-MAN) |

Zulassen | Gestreckte Instanzknoten | Gestreckte Instanzknoten | TCP | 5985 |

| Zulassen von ICMPv4 und ICMPv6 (bei der Verwendung des Test-SRTopologyPowerShell-Cmdlet) |

Zulassen | Gestreckte Instanzknoten | Gestreckte Instanzknoten | Nicht zutreffend | Nicht zutreffend |

Aktualisieren der Microsoft Defender-Firewall

In diesem Abschnitt erfahren Sie, wie Sie die Microsoft Defender-Firewall so konfigurieren, dass IP-Adressen, die einem Diensttag zugeordnet sind, eine Verbindung mit dem Betriebssystem herstellen können. Ein Diensttag steht für eine Gruppe von IP-Adressen eines bestimmten Azure-Diensts. Microsoft verwaltet die im Diensttag eingeschlossenen IP-Adressen und aktualisiert das Diensttag automatisch, wenn sich IP-Adressen ändern, damit möglichst wenige Updates erforderlich sind. Weitere Informationen finden Sie unter Diensttags in virtuellen Netzwerken.

Laden Sie die JSON-Datei aus der folgenden Ressource auf den Zielcomputer herunter, auf dem das Betriebssystem ausgeführt wird: Azure IP Ranges and Service Tags – Public Cloud.

Verwenden Sie den folgenden PowerShell-Befehl zum Öffnen der JSON-Datei:

$json = Get-Content -Path .\ServiceTags_Public_20201012.json | ConvertFrom-JsonRufen Sie die Liste der IP-Adressbereiche für ein bestimmtes Diensttag ab, z. B. das

AzureResourceManagerDiensttag:$IpList = ($json.values | where Name -Eq "AzureResourceManager").properties.addressPrefixesImportieren Sie die Liste der IP-Adressen in Ihre externe Unternehmens-Firewall, wenn Sie eine zugehörige Liste „Zulassen“ verwenden.

Erstellen Sie eine Firewallregel für jeden Knoten im System, um ausgehenden 443 (HTTPS)-Datenverkehr an die Liste der IP-Adressbereiche zuzulassen:

New-NetFirewallRule -DisplayName "Allow Azure Resource Manager" -RemoteAddress $IpList -Direction Outbound -LocalPort 443 -Protocol TCP -Action Allow -Profile Any -Enabled True

Nächste Schritte

Weitere Informationen finden Sie auch unter:

- Abschnitt „Ports für die Windows-Firewall und WinRM 2.0“ im Artikel Installation und Konfiguration der Windows-Remoteverwaltung

- Informationen zur lokalen Azure-Bereitstellung, Version 23H2