Voraussetzungen für den Connected Machine-Agent

In diesem Artikel werden die grundlegenden Anforderungen für die Installation des Connected Machine-Agents zum Onboarden eines physischen Servers oder einer VM auf Servern mit Azure Arc-Unterstützung beschrieben. Einige Onboarding-Methoden haben möglicherweise mehr Anforderungen.

Unterstützte Umgebungen

Azure Arc-fähige Server unterstützen die Installation des Connected Machine-Agents auf physischen Servern und VMs, die außerhalb von Azure gehostet werden:

- VMware (einschließlich Azure VMware Solution)

- Azure Stack HCI

- Andere Cloud-Umgebungen

Sie sollten Azure Arc nicht auf virtuellen Computern installieren, die in Azure, Azure Stack Hub oder Azure Stack Edge gehostet werden, da sie bereits über ähnliche Funktionen verfügen. Sie können jedoch eine Azure-VM verwenden, um eine lokale Umgebung nur zu Testzwecken zu simulieren.

Seien Sie besonders vorsichtig, wenn Sie Azure Arc auf Systemen verwenden, die Folgendes sind:

- Geklont

- Von der Sicherung als zweite Instanz des Servers wiederhergestellt

- Verwendet werden, um ein „goldenes Image“ zu erstellen, aus dem andere virtuelle Computer erstellt werden

Wenn zwei Agents dieselbe Quell-ID verwenden, treten inkonsistente Verhaltensweisen auf, wenn beide Agents versuchen, als eine Azure-Ressource zu fungieren. Die bewährte Methode für diese Situationen ist die Verwendung eines Automatisierungstools oder Skripts zum Onboarding des Servers in Azure Arc, nachdem er geklont, aus einer Sicherung wiederhergestellt oder aus einem Golden Image erstellt wurde. Weitere Informationen zum Klonen von Computern, die als Arc-fähige Server verwendet werden sollen, finden Sie in den Richtlinien für das Klonen.

Hinweis

Weitere Informationen zur Verwendung von Azure Arc-fähigen Servern in VMware-Umgebungen finden Sie in den Häufig gestellten Fragen (FAQ) zu VMware.

Unterstützte Betriebssysteme

Azure Arc unterstützt Windows- und Linux-Betriebssysteme, wie in der Tabelle aufgeführt. Die x86-64 (64-Bit)-Architektur wird vollständig unterstützt, während nur einige Features auf Arm64 unterstützt werden, wie in der Tabelle angegeben. Der Azure Connected Machine-Agent kann auf 32-Bit-Architekturen nicht ausgeführt werden.

| Betriebssystem | Version | x86-64 | ARM64 | Hinweise |

|---|---|---|---|---|

| AlmaLinux | 8 | ✅ | ✅ | |

| AlmaLinux | 9 | ✅ | ❌ | |

| Amazon Linux | 2 | ✅ | ✅ | |

| Amazon Linux | 2023 | ✅ | ✅ | Weitere Informationen finden Sie unter Unterstützung für die arm64-Architektur. |

| Azure Linux (CBL-Mariner) | 1.0 | ⚠️ | ❌ | Eingeschränkter Support, siehe Betriebssysteme mit eingeschränktem Support |

| Azure Linux (CBL-Mariner) | 2.0 | ✅ | ✅ | |

| Azure Linux (CBL-Mariner) | 3.0 | ✅ | ❌ | |

| Azure Stack HCI | ||||

| Centos | 7 | ⚠️ | ❌ | Eingeschränkter Support, siehe Betriebssysteme mit eingeschränktem Support |

| Centos | 8 | ⚠️ | ❌ | Eingeschränkter Support, siehe Betriebssysteme mit eingeschränktem Support |

| Debian | 10 | ⚠️ | ❌ | Eingeschränkter Support, siehe Betriebssysteme mit eingeschränktem Support |

| Debian | 11 | ✅ | ❌ | |

| Debian | 12 | ✅ | ❌ | |

| Oracle Linux | 7 | ✅ | ❌ | |

| Oracle Linux | 8 | ✅ | ❌ | |

| Oracle Linux | 9 | ✅ | ❌ | |

| Red Hat Enterprise Linux (RHEL) | 7 | ✅ | ❌ | |

| Red Hat Enterprise Linux (RHEL) | 8 | ✅ | ❌ | |

| Red Hat Enterprise Linux (RHEL) | 9 | ✅ | ❌ | |

| Rocky Linux | 8 | ✅ | ❌ | |

| Rocky Linux | 9 | ✅ | ❌ | |

| SUSE Linux Enterprise Server (SLES) | 12 SP3-SP5 | ✅ | ❌ | |

| SUSE Linux Enterprise Server (SLES) | 15 | ✅ | ✅ | Weitere Informationen finden Sie unter Unterstützung für die arm64-Architektur. |

| Ubuntu | 16.04 | ⚠️ | ❌ | Eingeschränkter Support, siehe Betriebssysteme mit eingeschränktem Support |

| Ubuntu | 18,04 | ✅ | ❌ | |

| Ubuntu | 20.04 | ✅ | ✅ | |

| Ubuntu | 22.04 | ✅ | ✅ | |

| Ubuntu | 24.04 | ✅ | ✅ | |

| Windows-Client | 10 | ✅ | ❌ | Weitere Informationen finden Sie im Leitfaden zum Clientbetriebssystem. |

| Windows-Client | 11 | ✅ | ❌ | Weitere Informationen finden Sie im Leitfaden zum Clientbetriebssystem. |

| Windows IoT Enterprise | 10 (22H2) | ✅ | ❌ | Weitere Informationen finden Sie im Leitfaden zum Clientbetriebssystem. |

| Windows IoT Enterprise | 11 | ✅ | ❌ | Weitere Informationen finden Sie im Leitfaden zum Clientbetriebssystem. |

| Windows IoT Enterprise LTSC | 10 (2021) | ✅ | ❌ | Weitere Informationen finden Sie im Leitfaden zum Clientbetriebssystem. |

| Windows IoT Enterprise LTSC | 11 (2024) | ✅ | ❌ | Weitere Informationen finden Sie im Leitfaden zum Clientbetriebssystem. |

| Windows Server | 2008 R2 SP1 | ⚠️ | ❌ | Eingeschränkter Support, siehe Betriebssysteme mit eingeschränktem Support |

| Windows Server | 2012 | ✅ | ❌ | |

| Windows Server | 2012 R2 | ✅ | ❌ | |

| Windows Server | 2016 | ✅ | ❌ | |

| Windows Server | 2019 | ✅ | ❌ | |

| Windows Server | 2022 | ✅ | ❌ |

Für Windows Server werden sowohl Desktop- als auch Server Core-Funktionen unterstützt. Azure-Editionen werden auf Azure Stack HCI unterstützt.

Der Azure Connected Machine-Agent wurde nicht auf Betriebssystemen getestet, die vom Benchmark Center für Informationssicherheit (CIS) gehärtet wurden.

Support für die Arm64-Architektur

Derzeit werden auf Arm64 nicht alle Features, VM-Erweiterungen und Dienste unterstützt. Detaillierte Informationen zur Arm64-Kompatibilität oder zur Überprüfung, ob andere Dienste unterstützt werden, finden Sie in der Dokumentation zu dem Dienst, den Sie verwenden möchten. Im Folgenden sind einige Features aufgeführt, die auf Arm64 unterstützt werden:

- RunCommand

- CustomScriptExtension

- Azure Monitor-Agent

Hinweis

Die Computerkonfiguration ist zurzeit nicht mit Arm64 kompatibel.

Betriebssysteme mit eingeschränkter Unterstützung

Für die folgenden Betriebssystemversionen ist eingeschränkte Unterstützung verfügbar. In jedem Fall werden diese Betriebssysteme von neueren Agent-Versionen nicht unterstützt. Die letzte Agent-Version, die das Betriebssystem unterstützt, ist aufgeführt, und neuere Agent-Versionen werden für dieses System nicht mehr zur Verfügung gestellt. Die aufgeführte Version wird bis zum Datum des Supportendes für Arc unterstützt. Wenn kritische Sicherheitsprobleme identifiziert werden, die sich auf diese Agent-Versionen auswirken, können die Korrekturen auf die letzte unterstützte Version zurückportiert werden, neue Funktionen oder andere Fehlerbehebungen werden jedoch nicht zurückportiert.

| Betriebssystem | Letzte unterstützte Agent-Version | Datum des Supportendes für Arc | Hinweise |

|---|---|---|---|

| Windows Server 2008 R2 SP1 | 1.39 Herunterladen | 31.03.2025 | Der Support für Windows Server 2008 und Windows Server 2008 R2 ist im Januar 2020 abgelaufen. Siehe Ende des Supports für Windows Server 2008 und Windows Server 2008 R2 |

| CentOS 7: | 1.44 | 15.07.2025 | |

| CentOS 8 | 1.44 | 15.07.2025 | |

| Debian 10 | 1.44 | 15.07.2025 | |

| Ubuntu 16.04 | 1.44 | 15.07.2025 | |

| Azure Linux (CBL-Mariner) 1.0 | 1.44 | 15.07.2025 |

Verbinden neuer Server mit eingeschränktem Support

Um einen neuen Server mit einem Betriebssystem mit eingeschränktem Support mit Azure Arc zu verbinden, müssen Sie einige Anpassungen am Onboarding-Skript vornehmen.

Ändern Sie für Windows das Installationsskript so, dass die erforderliche Version mithilfe des Parameters „-AltDownload“ angegeben wird.

Statt

# Install the hybrid agent

& "$env:TEMP\install_windows_azcmagent.ps1";

Zweck

# Install the hybrid agent

& "$env:TEMP\install_windows_azcmagent.ps1" -AltDownload https://aka.ms/AzureConnectedMachineAgent-1.39;

Für Linux enthält das entsprechende Paketrepository nur geeignete Versionen, sodass keine besonderen Überlegungen erforderlich sind.

Anleitungen zum Clientbetriebssystem

Der Azure Arc-Dienst und der Azure Connected Machine Agent werden nur unter Windows 10- und 11-Clientbetriebssystemen unterstützt, wenn diese Computer in einer serverähnlichen Umgebung verwendet werden. Das heißt, der Computer sollte immer sein:

- Verbindung mit dem Internet vorhanden

- Verbunden mit einer Stromquelle

- Eingeschaltet

Beispielsweise ist ein Computer mit Windows 11, der für digitale Beschilderung, Point-of-Sale-Lösungen und allgemeine Back-Office-Verwaltungsaufgaben verantwortlich ist, ein guter Kandidat für Azure Arc. Produktivitätscomputer für Endbenutzer, z. B. einen Laptop, der für längere Zeit offline sein kann, sollten Azure Arc nicht verwenden und stattdessen Microsoft Intune oder Microsoft Configuration Manager in Betracht ziehen.

Kurzlebige Server und virtuelle Desktopinfrastruktur

Microsoft empfiehlt nicht, Azure Arc auf kurzlebigen (kurzlebigen) Servern oder virtuellen Desktopinfrastruktur-VMs (VDI) auszuführen. Azure Arc wurde für die langfristige Verwaltung von Servern entwickelt und ist nicht für Szenarien optimiert, in denen Sie regelmäßig Server erstellen und löschen. Azure Arc weiß zum Beispiel nicht, ob der Agent aufgrund einer geplanten Systemwartung offline ist oder ob die VM gelöscht wurde, sodass Serverressourcen, die keine Heartbeats mehr senden, nicht automatisch bereinigt werden. Daher könnte ein Konflikt auftreten, wenn Sie den virtuellen Computer mit demselben Namen neu erstellen und eine vorhandene Azure Arc-Ressource mit demselben Namen vorhanden ist.

Azure Virtual Desktop auf Azure Stack HCI verwendet keine kurzlebigen VMs und unterstützt die Ausführung von Azure Arc auf den Desktop-VMs.

Softwareanforderungen

Windows-Betriebssysteme:

- Windows Server 2008 R2 SP1 erfordert PowerShell 4.0 oder höher. Microsoft empfiehlt, die neueste Version von Windows Management Framework 5.1 auszuführen.

Linux-Betriebssysteme:

- systemd

- wget (zum Herunterladen des Installationsskripts)

- openssl

- gnupg (nur Debian-basierte Systeme)

Lokale Benutzeranmeldung für Windows-Systeme

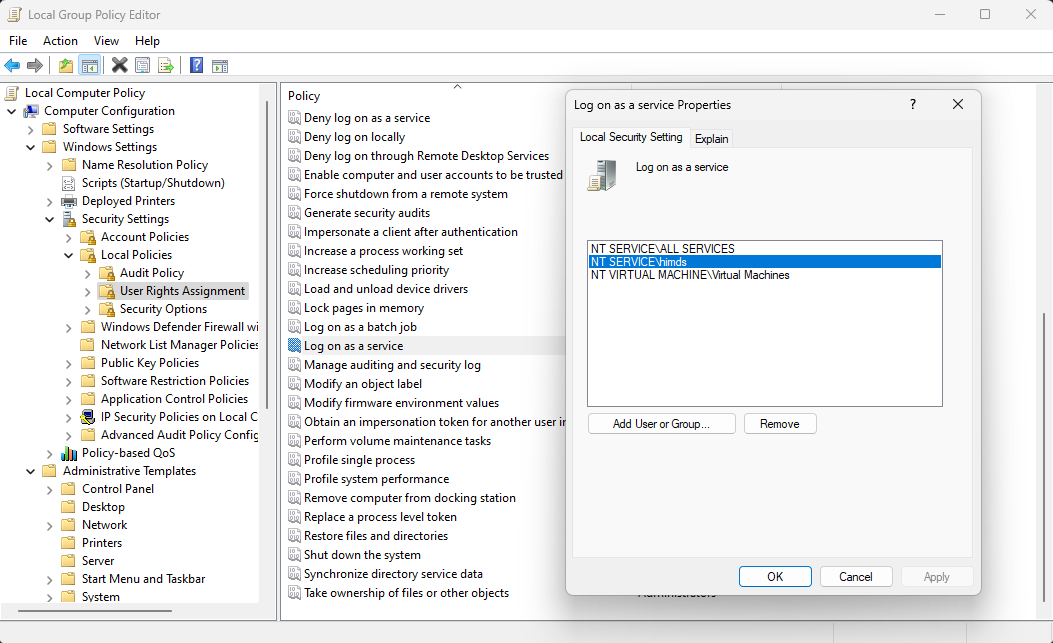

Der Azure Hybrid Instance Metadata Service wird unter einem virtuellen Konto mit geringen Berechtigungen ausgeführt, NT SERVICE\himds. Dieses Konto benötigt die „Anmeldung als Dienst“ direkt in Windows, um ausgeführt werden zu können. In den meisten Fällen müssen Sie nichts tun, da dieses Recht standardmäßig virtuellen Konten gewährt wird. Wenn Ihre Organisation jedoch Gruppenrichtlinien zum Anpassen dieser Einstellung verwendet, müssen Sie NT SERVICE\himds zur Liste der Konten hinzufügen, die sich als Dienst anmelden können.

Sie können die aktuelle Richtlinie auf Ihrem Computer überprüfen, indem Sie den Editor für lokale Gruppenrichtlinien (gpedit.msc) im Startmenü öffnen und zum folgenden Richtlinienelement navigieren:

Computerkonfiguration > Windows-Einstellungen > Sicherheitseinstellungen > Lokale Richtlinien > Zuweisen von Benutzerrechten > Anmeldung als Dienst

Überprüfen Sie, ob eines von NT SERVICE\ALL SERVICES, NT SERVICE\himds oder S-1-5-80-4215458991-2034252225-2287069555-1155419622-2701885083 (der statische Sicherheitsbezeichner für NT SERVICE\himds) in der Liste enthalten ist. Wenn sich keine in der Liste befinden, müssen Sie mit Ihrem Gruppenrichtlinienadministrator zusammenarbeiten, um NT SERVICE\himds zu den Richtlinien hinzuzufügen, die Benutzerrechtezuweisungen auf Ihren Servern konfigurieren. Der Gruppenrichtlinienadministrator muss die Änderung auf einem Computer vornehmen, auf dem der Azure Connected Machine-Agent installiert ist, damit die Objektauswahl die Identität korrekt auflöst. Der Agent muss nicht konfiguriert oder mit Azure verbunden sein, um diese Änderung vorzunehmen.

Erforderliche Berechtigungen

Sie benötigen die folgenden integrierten Azure-Rollen für verschiedene Aspekte der Verwaltung verbundener Computer:

- Zum Durchführen des Onboardings für Computer benötigen Sie die Rolle Onboarding von Azure Connected Machine oder Mitwirkender für die Ressourcengruppe, in der Sie die Server verwalten.

- Zum Lesen, Ändern oder Löschen eines Computers müssen Sie über die Rolle Ressourcenadministrator für Azure Connected Machine für die Ressourcengruppe verfügen.

- Um eine Ressourcengruppe aus der Dropdown-Liste auszuwählen, wenn Sie die Methode Skript generieren verwenden, benötigen Sie auch die Rolle Leser für diese Ressourcengruppe (oder eine andere Rolle, die den Zugriff Leser beinhaltet).

- Wenn Sie einem Arc-Server einen privaten Link-Bereich zuordnen, müssen Sie über die Berechtigung „Microsoft.HybridCompute/privateLinkScopes/Read“ für die Ressource „Privater Link-Bereich“ verfügen.

Einschränkungen von Azure-Abonnements und -Diensten

Es gibt keine Beschränkungen für die Anzahl von Servern mit Azure Arc-Unterstützung, die Sie in einer einzelnen Ressourcengruppe, einem Abonnement oder Mandanten registrieren können.

Jeder Azure Arc-fähige Server ist mit einem Microsoft Entra-Objekt verbunden und wird auf Ihr Verzeichniskontingent angerechnet. Informationen zur maximalen Anzahl von Objekten, die Sie in einem Microsoft Entra-Verzeichnis haben können, finden Sie unter Microsoft Entra-Dienstbeschränkungen und Einschränkungen.

Azure-Ressourcenanbieter

Um Server mit Azure Arc-Unterstützung zu verwenden, müssen die folgenden Azure-Ressourcenanbieter in Ihrem Abonnement registriert sein:

- Microsoft.HybridCompute

- Microsoft.GuestConfiguration

- Microsoft.HybridConnectivity

- Microsoft.AzureArcData (wenn Sie SQL Server Arc-fähig machen möchten)

- Microsoft.Compute (für Azure Update Manager und automatische Erweiterungsupgrades)

Sie können die Ressourcenanbieter mithilfe der folgenden Befehle registrieren:

Azure PowerShell:

Connect-AzAccount

Set-AzContext -SubscriptionId [subscription you want to onboard]

Register-AzResourceProvider -ProviderNamespace Microsoft.HybridCompute

Register-AzResourceProvider -ProviderNamespace Microsoft.GuestConfiguration

Register-AzResourceProvider -ProviderNamespace Microsoft.HybridConnectivity

Register-AzResourceProvider -ProviderNamespace Microsoft.AzureArcData

Azure CLI:

az account set --subscription "{Your Subscription Name}"

az provider register --namespace 'Microsoft.HybridCompute'

az provider register --namespace 'Microsoft.GuestConfiguration'

az provider register --namespace 'Microsoft.HybridConnectivity'

az provider register --namespace 'Microsoft.AzureArcData'

Sie können die Ressourcenanbieter auch im Azure-Portal registrieren.

Nächste Schritte

- Überprüfen Sie die Netzwerkanforderungen für die Bereitstellung von Servern mit Azure Arc-Unterstützung.

- Bevor Sie den Azure Connected Machine-Agenten bereitstellen und mit anderen Azure-Verwaltungs- und Überwachungsdiensten integrieren, lesen Sie den Leitfaden zur Planung und Bereitstellung.* Um Probleme zu beheben, lesen Sie den Leitfaden zur Behebung von Verbindungsproblemen des Agenten.