Lösungsmöglichkeiten

In diesem Artikel ist ein Lösungsvorschlag beschrieben. Ihr Cloudarchitekt kann diesen Leitfaden verwenden, um die Hauptkomponenten einer typischen Implementierung dieser Architektur zu visualisieren. Verwenden Sie diesen Artikel als Ausgangspunkt, um eine gut durchdachte Lösung zu entwerfen, die den spezifischen Anforderungen Ihrer Workload entspricht.

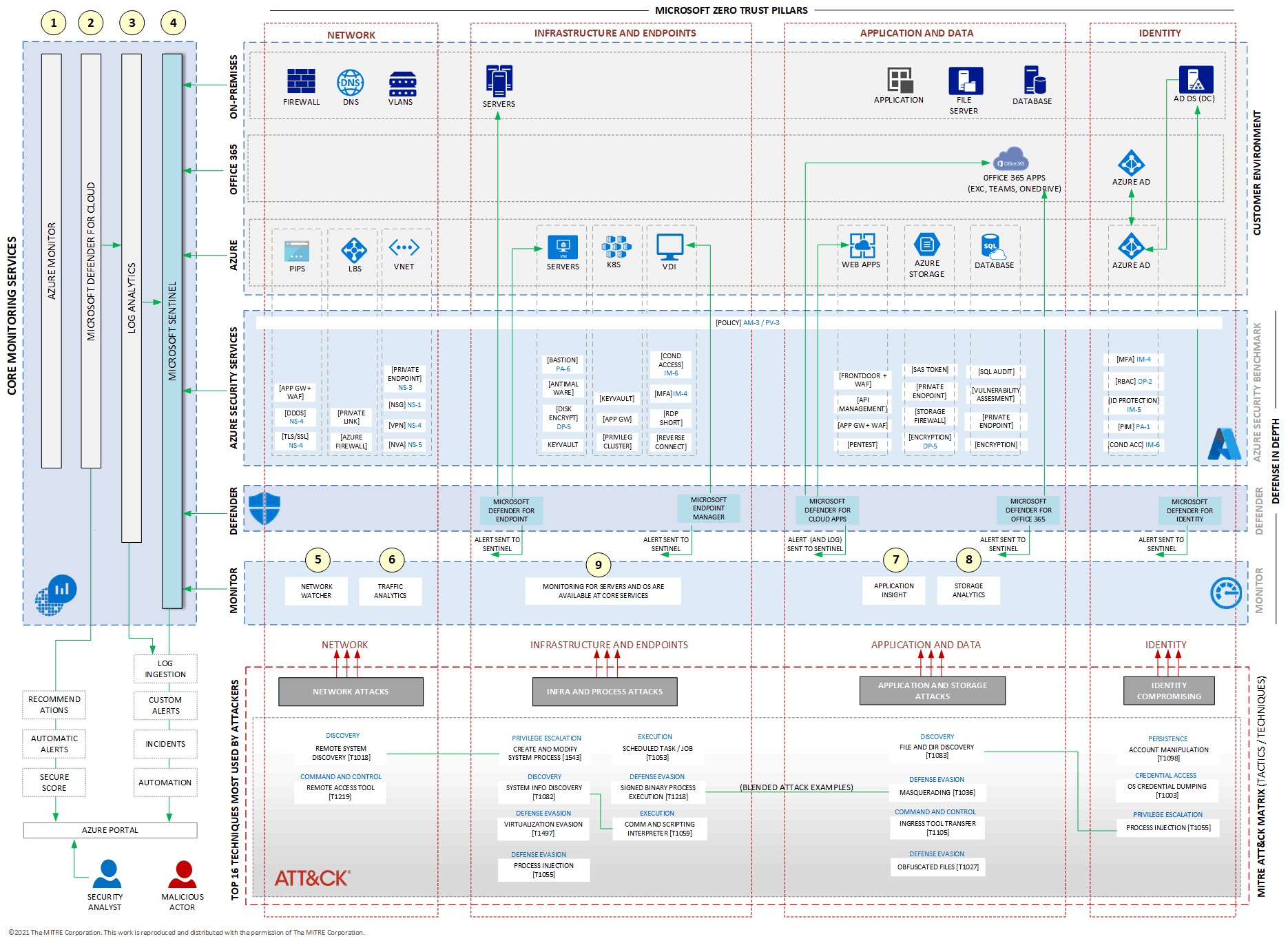

Sie können den IT-Sicherheitsstatus Ihrer Organisation stärken, indem Sie die in Microsoft 365 und Azure verfügbaren Sicherheitsfeatures verwenden. In diesem fünften und letzten Artikel in der Reihe wird erläutert, wie Diese Sicherheitsfunktionen mithilfe von Microsoft Defender XDR- und Azure-Überwachungsdiensten integriert werden.

Dieser Artikel baut auf den vorherigen Artikeln in der Reihe auf:

Zuordnen von Bedrohungen zu Ihrer IT-Umgebung beschreibt Methoden, um Beispiele allgemeiner Bedrohungen, Taktiken und Techniken für ein Beispiel für eine Hybrid-IT-Umgebung zuzuordnen, die sowohl lokale als auch Microsoft-Clouddienste verwendet.

Erstellen der ersten Verteidigungsebene mit Azure Security-Diensten stellt ein Beispiel für einige Azure-Sicherheitsdienste dar, die die erste Verteidigungsebene bilden, um Ihre Azure-Umgebung gemäß Azure Security Benchmark Version 3 zu schützen.

Erstellen der zweiten Verteidigungsebene mit Microsoft Defender XDR-Sicherheitsdiensten beschreibt ein Beispiel für eine Reihe von Angriffen auf Ihre IT-Umgebung und wie Sie mithilfe von Microsoft Defender XDR eine weitere Schutzebene hinzufügen.

Aufbau

Laden Sie eine Visio-Datei dieser Architektur herunter.

©2021 The MITRE Corporation. Diese Arbeit wird reproduziert und mit der Erlaubnis der MITRE Corporation verteilt.

Dieses Diagramm zeigt einen vollständigen Architekturverweis. Es enthält ein Beispiel für eine IT-Umgebung, eine Reihe von Beispielbedrohungen, die nach ihren Taktiken (in blau) und ihren Techniken (im Textfeld) gemäß der MITRE ATT&CK-Matrix beschrieben werden. Die MITRE ATT&CK-Matrix wird in Zuordnen von Bedrohungen zu Ihrer IT-Umgebung behandelt.

Das Diagramm hebt mehrere wichtige Dienste hervor. Einige, z. B. Azure Network Watcher und Application Insights, konzentrieren sich auf das Erfassen von Daten aus bestimmten Diensten. Andere, wie Log Analytics (auch bekannt als Azure Monitor Logs) und Microsoft Sentinel, dienen als Kerndienste, da sie Daten aus einer breiten Palette von Diensten sammeln, speichern und analysieren können, unabhängig davon, ob es sich um Netzwerke, Compute oder Anwendungen handelt.

In der Mitte des Diagramms befinden sich zwei Ebenen von Sicherheitsdiensten und eine Ebene für bestimmte Azure-Überwachungsdienste, die alle über Azure Monitor integriert sind (auf der linken Seite des Diagramms dargestellt). Die wichtigste Komponente dieser Integration ist Microsoft Sentinel.

Das Diagramm zeigt die folgenden Dienste in Core Monitoring Services und auf der Monitorebene:

- Azure Monitor

- Log Analytics

- Microsoft Defender für Cloud

- Microsoft Sentinel

- Network Watcher

- Traffic Analytics (Teil von Network Watcher)

- Application Insights

- Speicheranalyse

Workflow

Azure Monitor ist der Regenschirm für viele Azure-Überwachungsdienste. Es enthält unter anderem Protokollverwaltung, Metriken und Application Insights. Darüber hinaus bietet es eine Sammlung von Dashboards, die für die Verwendung und Verwaltung von Warnungen bereit sind. Weitere Informationen finden Sie unter Übersicht über Azure Monitor.

Microsoft Defender für Cloud bietet Empfehlungen für virtuelle Computer (VMs), Speicher, Anwendungen und andere Ressourcen, die einer IT-Umgebung helfen, mit verschiedenen gesetzlichen Standards wie ISO und PCI kompatibel zu sein. Gleichzeitig bietet Defender für Cloud eine Bewertung für die Sicherheitslage von Systemen, die Ihnen helfen können, die Sicherheit Ihrer Umgebung nachzuverfolgen. Defender für Cloud bietet auch automatische Warnungen, die auf den Protokollen basieren, die es sammelt und analysiert. Microsoft Defender für Cloud war früher unter dem Namen Azure Security Center bekannt. Weitere Informationen finden Sie unter Microsoft Defender für Cloud.

Log Analytics ist einer der wichtigsten Dienste. Er ist dafür verantwortlich, alle Protokolle und Warnungen zu speichern, die zum Erstellen von Warnungen, Erkenntnissen und Vorfällen verwendet werden. Microsoft Sentinel arbeitet auf der Grundlage von Log Analytics. Grundsätzlich sind alle Daten, die Log Analytics erfasst, automatisch für Microsoft Sentinel verfügbar. Log Analytics wird auch als Azure Monitor-Protokolle bezeichnet. Weitere Informationen finden Sie unter Übersicht über Log Analytics in Azure Monitor.

Microsoft Sentinel funktioniert wie eine Fassade für Log Analytics. Während Log Analytics Protokolle und Warnungen aus verschiedenen Quellen speichert, bietet Microsoft Sentinel APIs an, die beim Erfassen von Protokollen aus verschiedenen Quellen helfen. Diese Quellen umfassen lokale VMs, Azure-VMs, Warnungen von Microsoft Defender XDR und anderen Diensten. Microsoft Sentinel korreliert die Protokolle, um Einblicke darüber zu erhalten, was in Ihrer IT-Umgebung passiert, wodurch falsch positive Ergebnisse vermieden werden. Microsoft Sentinel ist der Kern der Sicherheit und Überwachung für Microsoft-Clouddienste. Weitere Informationen zu Microsoft Sentinel finden Sie unter Was ist Microsoft Sentinel?.

Die vorherigen Dienste in dieser Liste sind Kerndienste, die in Azure, Office 365 und lokalen Umgebungen funktionieren. Die folgenden Dienste konzentrieren sich auf bestimmte Ressourcen:

Network Watcher bietet Tools für die Überwachung, Diagnose, Metrikanzeige und Aktivierung/Deaktivierung von Protokollen für Ressourcen in einem virtuellen Azure-Netzwerk. Weitere Informationen finden Sie unter Was ist Network Watcher?

Traffic Analytics ist Teil von Network Watcher und funktioniert über Protokolle von Netzwerksicherheitsgruppen (NSGs). Traffic Analytics bietet viele Dashboards, die Metriken von ausgehender und eingehender Verbindung in Azure Virtual Network aggregiert werden können. Weitere Informationen finden Sie unter Traffic Analytics.

Application Insights konzentriert sich auf Anwendungen und bietet erweiterbare Leistungsverwaltung und Überwachung für Live-Web-Apps, einschließlich Unterstützung für eine Vielzahl von Plattformen wie .NET, Node.js, Java und Python. Application Insights ist ein Feature von Azure Monitor. Weitere Informationen finden Sie unter Übersicht über Application Insights.

Azure Storage Analytics führt die Protokollierung aus und stellt Metrikdaten für ein Speicherkonto bereit. Mit diesen Daten können Sie Anforderungen verfolgen, Verwendungstrends analysieren und Probleme mit dem Speicherkonto diagnostizieren. Weitere Informationen finden Sie unter Erfassen von Protokollen und Metrikdaten mithilfe von Azure Storage Analytics

Da dieser Architekturverweis auf Microsoft Zero Trust basiert, verfügen die Dienste und Komponenten unter Infrastruktur und Endpunkt nicht über bestimmte Überwachungsdienste. Azure Monitor-Protokolle und Defender für Cloud sind die wichtigsten Dienste, die Protokolle von VMs und anderen Compute-Diensten sammeln, speichern und analysieren.

Die zentrale Komponente dieser Architektur ist Microsoft Sentinel. Es konsolidiert alle Protokolle und Warnungen, die von Azure-Sicherheitsdiensten, Microsoft Defender XDR und Azure Monitor generiert werden. Nachdem Microsoft Sentinel Protokolle und Warnungen aus den in diesem Artikel beschriebenen Quellen implementiert und empfangen hat, müssen Sie Abfragen diesen Protokollen zuordnen, um Erkenntnisse zu sammeln und Indikatoren für Kompromittierung (IOCs) zu erkennen. Wenn Microsoft Sentinel diese Informationen erfasst, können Sie sie entweder manuell untersuchen oder automatische Reaktionen auslösen, die Sie zur Entschärfung oder Lösung von Vorfällen konfigurieren. Automatisierte Aktionen können das Blockieren eines Benutzers in der Microsoft Entra-ID oder das Blockieren einer IP-Adresse mithilfe der Firewall umfassen.

Weitere Informationen zu Microsoft Sentinel finden Sie in der Dokumentation zu Microsoft Sentinel.

So greifen Sie auf Sicherheits- und Überwachungsdienste zu

Die folgende Liste enthält Informationen dazu, wie Sie auf jeden der Dienste zugreifen können, die in diesem Artikel dargestellt werden:

Azure-Sicherheitsdienste. Sie können auf alle Azure-Sicherheitsdienste zugreifen, die in den Diagrammen in dieser Artikelreihe erwähnt werden, indem Sie das Azure-Portal verwenden. Verwenden Sie im Portal die Suchfunktion, um die Dienste zu suchen, an denen Sie interessiert sind, und greifen Sie darauf zu.

Azure Monitor: Azure Monitor ist in allen Azure-Abonnements verfügbar. Sie können über eine Suche nach Monitor im Azure-Portal darauf zugreifen.

Defender für Cloud. Defender für Cloud steht jedem zur Verfügung, der auf das Azure-Portal zugreift. Suchen Sie im Portal nach Defender für Cloud.

Log Analytics: Um auf Log Analytics zuzugreifen, müssen Sie zuerst den Dienst im Portal erstellen, da er standardmäßig nicht vorhanden ist. Suchen Sie im Azure-Portal nach dem Log Analytics-Arbeitsbereich und wählen Sie dann Erstellen. Nach dem Erstellen können Sie auf den Dienst zugreifen.

Microsoft Sentinel. Da Microsoft Sentinel über Log Analytics funktioniert, müssen Sie zuerst einen Log Analytics-Arbeitsbereich erstellen. Suchen Sie als Nächstes nach Sentinel im Azure-Portal. Erstellen Sie dann den Dienst, indem Sie den Arbeitsbereich auswählen, den Sie hinter Microsoft Sentinel haben möchten.

Microsoft Defender für Endpunkt Defender für Endpunkt ist Teil von Microsoft Defender XDR. Greifen Sie über https://security.microsoft.com auf den Dienst zu. Dies ist eine Änderung gegenüber der vorherigen URL,

securitycenter.windows.com.Microsoft Defender für Cloud-Apps. Microsoft Defender für Cloud-Apps ist Teil von Microsoft 365. Greifen Sie über https://portal.cloudappsecurity.com auf den Dienst zu.

Microsoft Defender für Office 365. Defender für Office 365 ist Teil Microsoft 365. Greifen Sie über https://security.microsoft.com auf den Dienst zu, dasselbe Portal, das für Defender für Endpunkt verwendet wird. (Dies ist eine Änderung gegenüber der vorherigen URL,

protection.office.com.)Microsoft Defender for Identity. Defender for Identity ist Teil von Microsoft 365. Greifen Sie über https://portal.atp.azure.com auf den Dienst zu. Obwohl es sich um einen Clouddienst handelt, ist Defender for Identity verantwortlich für den Schutz der Identität auf lokalen Systemen.

Microsoft Endpoint Manager. Endpoint Manager ist der neue Name für Intune, Configuration Manager und andere Dienste. Greifen Sie über https://endpoint.microsoft.com darauf zu. Weitere Informationen zum Zugriff auf die Dienste, die von Microsoft Defender XDR bereitgestellt werden und wie jedes Portal verknüpft ist, finden Sie unter Erstellen der zweiten Verteidigungsebene mit Microsoft Defender XDR-Sicherheitsdiensten.

Azure Network Watcher. Um auf Azure Network Watcher zuzugreifen, suchen Sie nach Watcher im Azure-Portal.

Traffic Analytics. Traffic Analytics ist Teil von Network Watcher. Sie können auf das Menü auf der linken Seite in Network Watcher zugreifen. Es ist ein leistungsstarker Netzwerkmonitor, der auf Ihren NSGs basiert, die auf Ihren einzelnen Netzwerkschnittstellen und Subnetzen implementiert werden. Network Watcher erfordert die Sammlung von Informationen aus den NSGs. Anweisungen zum Sammeln dieser Informationen finden Sie im Tutorial: Protokollieren von Netzwerkdatenverkehr an und von einem virtuellen Computer mithilfe des Azure-Portals.

Application Insight. Application Insights ist Teil von Azure Monitor. Sie müssen es jedoch zuerst für die Anwendung erstellen, die Sie überwachen möchten. Für einige Anwendungen, die auf Azure basieren, z. B. Web-Apps, können Sie Application Insight direkt aus der Bereitstellung von Web-Apps erstellen. Um darauf zuzugreifen, suchen Sie im Azure-Portal nach Monitor. Wählen Sie auf der Seite Monitor die Option Anwendungen im Menü auf der linken Seite aus.

Storage Analytics. Azure Storage bietet verschiedene Speichertypen unter derselben Speicherkontotechnologie. Sie können Blobs, Dateien, Tabellen und Warteschlangen oben in Speicherkonten finden. Storage Analytics bietet eine breite Palette von Metriken für die Verwendung mit diesen Speicherdiensten. Greifen Sie auf Storage Analytics aus Ihrem Storage-Konto im Azure-Portal zu, und wählen Sie dann Diagnoseeinstellungen im Menü auf der linken Seite aus. Wählen Sie einen Log Analytics-Arbeitsbereich aus, um diese Informationen zu senden. Anschließend können Sie über Insights auf ein Dashboard zugreifen. Alles in Ihrem Speicherkonto, das überwacht wird, wird im Menü dargestellt.

Komponenten

Die Beispielarchitektur in diesem Artikel verwendet die folgenden Azure-Komponenten:

Microsoft Entra ID ist ein cloudbasierter Identitäts- und Zugriffsverwaltungsdienst. Mit Microsoft Entra ID können Benutzer*innen auf externe Ressourcen wie Microsoft 365, das Azure-Portal oder Tausende andere SaaS-Anwendungen zugreifen. Es hilft ihnen auch, auf interne Ressourcen zuzugreifen, z. B. auf Anwendungen im Intranet Ihres Unternehmens.

Azure Virtual Network ist der Grundbaustein für Ihr privates Netzwerk in Azure. Virtual Network ermöglicht zahlreichen Azure-Ressourcen die sichere Kommunikation mit dem Internet und lokalen Netzwerken sowie eine sichere Kommunikation der Ressourcen untereinander. Virtual Network bietet ein virtuelles Netzwerk, das von der Infrastruktur von Azure profitiert, z. B. Skalierung, Verfügbarkeit und Isolation.

Azure Load Balancer ist ein äußerst leistungsfähiger Lastenausgleichsdienst(eingehend und ausgehend) der Ebene 4 mit niedriger Latenz für alle UDP- und TCP-Protokolle. Er ist für die Verarbeitung von Millionen von Anforderungen pro Sekunde konzipiert und stellt sicher, dass Ihre Lösung hochverfügbar ist. Azure Load Balancer ist zonenredundant und gewährleistet Hochverfügbarkeit über mehrere Verfügbarkeitszonen hinweg.

Virtuelle Computer sind eine von mehreren bedarfsgesteuerten, skalierbaren Computerressourcen, die von Azure angeboten werden. Mit einem virtuellen Azure-Computer (VM) erhalten Sie eine flexible Virtualisierung, ohne Zeit und Mittel für den Kauf und die Verwaltung der physischen Hardware aufwenden zu müssen, auf der der virtuelle Computer ausgeführt wird.

Azure Kubernetes Service (AKS) ist ein vollständig verwalteter Kubernetes-Dienst für die Bereitstellung und Verwaltung von containerisierten Anwendungen. AKS bietet serverloses Kubernetes, CI/CD-Funktionen (Continuous Integration/Continuous Delivery) sowie Sicherheit und Governance auf Unternehmensniveau.

Azure Virtual Desktop ist ein der Cloud ausgeführter Dienst für die Desktop- und App-Virtualisierung.

Web-Apps ist ein HTTP-basierter Dienst zum Hosten von Webanwendungen, REST-APIs und mobilen Back-Ends. Sie können in Ihrer bevorzugten Sprache entwickeln und Anwendungen ausführen und skalieren, um sowohl Windows- als auch Linux-basierte Umgebungen zu vereinfachen.

Azure Storage ist hoch verfügbar, massiv skalierbare, dauerhafte und sichere Speicherung für verschiedene Datenobjekte in der Cloud, einschließlich Objekt, Blob, Datei, Datenträger, Warteschlange und Tabellenspeicher. Alle Daten, die in ein Azure-Speicherkonto geschrieben werden, werden vom Dienst verschlüsselt. Bei Azure Storage können Sie genau steuern, wer Zugriff auf Ihre Daten hat.

Azure SQL-Datenbank ist eine vollständig verwaltete PaaS-Datenbank-Engine, bei der die meisten Funktionen für die Datenbankverwaltung ohne Benutzereingriff erfolgen, z. B. Upgrades, Patches, Sicherungen und Überwachung. Sie bietet diese Funktionen ohne Benutzerbeteiligung. SQL-Datenbank bietet eine Reihe von integrierten Sicherheits- und Konformitätsfeatures, mit der Sie Ihre Anwendung an Sicherheits- und Konformitätsanforderungen anpassen können.

Details zur Lösung

Die Überwachungslösungen in Azure scheinen zunächst verwirrend zu sein, da Azure mehrere Überwachungsdienste anbietet. Jeder Azure-Überwachungsdienst ist jedoch in der Sicherheits- und Überwachungsstrategie wichtig, die in dieser Reihe beschrieben wird. Die Artikel in dieser Reihe beschreiben die verschiedenen Dienste und das Planen effektiver Sicherheit für Ihre IT-Umgebung.

- Zuordnen von Bedrohungen zu Ihrer IT-Umgebung

- Erstellen der ersten Verteidigungsebene mit Azure-Sicherheitsdiensten

- Erstellen der zweiten Verteidigungsebene mit Microsoft Defender XDR-Sicherheitsdiensten

Mögliche Anwendungsfälle

Diese Referenzarchitektur bietet eine umfassende Übersicht über Microsoft Cloudsicherheit Services und veranschaulicht, wie sie integriert werden können, um einen optimalen Sicherheitsstatus zu erzielen.

Obwohl Sie nicht jeden gezeigten Sicherheitsdienst implementieren müssen, kann dieses Beispiel und die im Architekturdiagramm dargestellte Bedrohungszuordnung Ihnen helfen, Ihre eigene Bedrohungszuordnung zu erstellen und Ihre Sicherheitsstrategie zu planen. Wählen Sie die Azure-Sicherheitsdienste und Microsoft Defender XDR-Dienste aus, die Ihren Anforderungen am besten entsprechen.

Kostenoptimierung

Die Preise für die Azure-Dienste, die in dieser Artikelreihe vorgestellt werden, werden auf verschiedene Weise berechnet. Einige Dienste sind kostenlos, einige verfügen über eine Gebühr für jede Nutzung und einige haben eine Gebühr, die auf der Lizenzierung basiert. Die beste Möglichkeit, die Preise für einen der Azure-Sicherheitsdienste zu schätzen, besteht darin, den Preisrechner zu verwenden. Suchen Sie im Rechner nach einem Dienst, an dem Sie interessiert sind, und wählen Sie es dann aus, um alle Variablen abzurufen, die den Preis für den Dienst bestimmen.

Microsoft Defender XDR-Sicherheitsdienste arbeiten mit Lizenzen. Informationen zu den Lizenzierungsanforderungen finden Sie unter Microsoft Defender XDR-Voraussetzungen.

Beitragende

Dieser Artikel wird von Microsoft gepflegt. Er wurde ursprünglich von folgenden Mitwirkenden geschrieben:

Hauptautor:

- Rudnei Oliveira | Senior Azure Security Engineer

Andere Mitwirkende:

- Gary Moore | Programmierer/Autor

- Andrew Nathan | Senior Customer Engineering Manager

Nächste Schritte

- Schutz vor Bedrohungen mit Microsoft 365

- Erkennen von und Reagieren auf Cyberangriffe mit Microsoft Defender XDR

- Erste Schritte mit Microsoft Defender XDR

- Verwalten der Sicherheit mit Microsoft 365

- Schutz vor bösartigen Bedrohungen mit Microsoft Defender für Office 365

- Schützen von lokalen Identitäten mit Microsoft Defender für Cloud for Identity

Zugehörige Ressourcen

Weitere Informationen zu dieser Referenzarchitektur finden Sie in den anderen Artikeln in dieser Serie:

- Teil 1: Zuordnen von Bedrohungen zu Ihrer IT-Umgebung

- Teil 2: Erstellen der ersten Verteidigungsebene mit Azure Security Services

- Teil 3: Erstellen der zweiten Verteidigungsebene mit Microsoft Defender XDR Security Services

Verwandte Architekturen im Azure Architecture Center finden Sie im folgenden Artikel: