Dieser Artikel bietet eine umfassende Übersicht über eine Web-App-Workload in Azure Red Hat OpenShift in einer zonenredundanten Konfiguration. Zonenredundante Dienste replizieren Ihre Dienste und Daten in mehreren Verfügbarkeitszonen, um sie vor Single Points of Failure zu schützen und für Hochverfügbarkeit zu sorgen.

Bevor Sie eine Produktionsumgebung mit Azure Red Hat OpenShift erstellen, lesen Sie Azure Red Hat OpenShift-Zielzonenbeschleuniger.

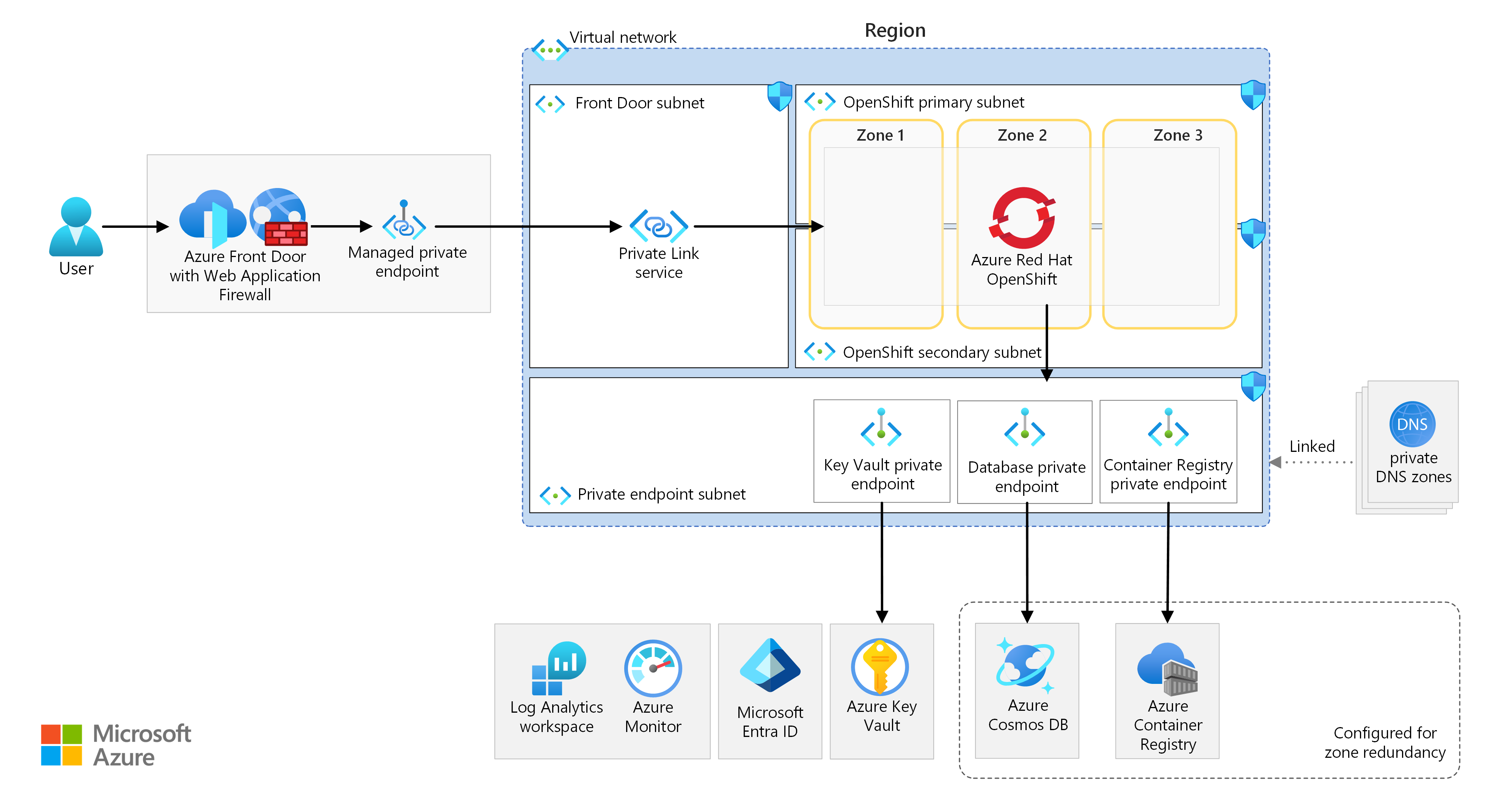

Aufbau

Laden Sie eine Visio-Datei dieser Architektur herunter.

Workflow

- Ein Benutzer sendet eine Anforderung an Azure.

- Azure Front Door empfängt die Anforderung und leitet sie an eine Webanwendung weiter, die in Azure Red Hat OpenShift gehostet wird.

- Die Webanwendung führt die Anforderung mithilfe von Azure Key Vault, Azure Cosmos DB und Azure Container Registry aus.

- Die Webanwendung sendet eine Antwort zurück an den Benutzer.

Komponenten

- Microsoft Entra ID oder Azure AD B2C authentifiziert Benutzer. In dieser Architektur bietet Microsoft Entra ID einen sicheren, präzisen Zugriff auf externe Ressourcen.

- Azure Front Door ist die öffentliche Schnittstelle für alle Internetanforderungen. Es fungiert als globaler HTTP-Reverseproxy und Cache für Back-End-Dienste. Azure Front Door verbessert die Sicherheit und Leistung dieser Architektur, z. B. das Hinzufügen von Schutz vor Verteilten Denial-of-Service-Angriffen (DDoS) der Ebene 4.

- Azure Red Hat OpenShift ist der Kubernetes-basierte Containerorchestrator, der die API-Anwendungen und -Dienste hostet und eine Schnittstelle für Back-End-Dienste bereitstellt. Azure Red Hat OpenShift dient als primäre Computeplattform in dieser Architektur.

- Container Registry unterstützt Docker- und OCI-konforme (Open Container Initiative) Containerimages. Container Registry unterstützt Zonenredundanz, wodurch sie hochverfügbar und gegen Zonenausfälle resilient ist. Außerdem wird die Georeplikation unterstützt, die den Dienst in mehreren Regionen repliziert. In dieser Architektur bietet die Containerregistrierung den privaten ARO-Clusterzugriff auf lokal verwaltete Containerimages, die Teil der Workload sind.

- Azure Red Hat OpenShift verwendet die Integration virtueller Netzwerke, um eine Verbindung mit Back-End-Diensten über ein privates virtuelles Netzwerk herzustellen. Die Integration virtueller Netzwerke bietet ein sicheres Netzwerk mit Azure Red Hat OpenShift und anderen Azure-Diensten in dieser Architektur.

- Azure Cosmos DB stellt NoSQL-Dokumentendatenbanken für Front-End-Dienste bereit. Azure Cosmos DB wird von der Workload in dieser Architektur zum Speichern von Benutzerdaten verwendet.

- Private Endpunkte ermöglichen Verbindungen mit PaaS Azure-Diensten aus privaten virtuellen Netzwerken und ermöglichen es Ihnen, die öffentlichen Endpunkte für diese Dienste zu deaktivieren. In dieser Architektur behalten private Endpunkte mit der Integration des virtuellen Netzwerks den Netzwerkdatenverkehr von Azure Red Hat OpenShift privat, während sie mit PaaS-Diensten kommunizieren.

- Azure Private DNS konfiguriert und aktualisiert die DNS-Einträge, die für private Endpunktdienste erforderlich sind. In dieser Architektur wird Azure Privates DNS für die Namensauflösung in privaten Netzwerken verwendet.

- Key Vault bietet eine sichere Speicherung von Geheimnissen und Zertifikaten, auf die Azure-Dienste zugreifen. In dieser Architektur speichert Azure Key Vault geheime Schlüssel für die Anwendungen, die auf Azure Red Hat OpenShift ausgeführt werden.

- Azure Monitor und Application Insights sammeln zu Überwachungszwecken Dienstprotokolle und Metriken zur Anwendungsleistung. In dieser Architektur ist Azure Monitor die Protokollsynchronisierung für Plattform- und Workloadprotokolle. Anwendungserkenntnisse sind speziell für Protokolle und Metriken vorgesehen, die aus dem Workloadcode stammen.

Alternativen

- Von Azure verwaltetes DNS wird empfohlen, aber Sie können auch Ihren eigenen DNS-Anbieter verwenden.

- Sie sollten Azure-App lizenzierungsgateway anstelle von Azure Front Door verwenden, wenn sich die meisten Ihrer Benutzer in der Nähe der Azure-Region befinden, in der Ihre Workload gehostet wird und wenn Sie keine Inhaltszwischenspeicherung benötigen. Verwenden Sie Azure DDoS Protection, um internetseitige Application Gateway-Dienste zu schützen.

- Stellen Sie eine Premium-Instanz von Azure API Management mit Zonenredundanz als Alternative für das Hosting von Front-End-APIs, Back-End-APIs oder beidem bereit. Weitere Informationen zur API Management-Zonenredundanz finden Sie unter Migrieren von Azure API Management zur Unterstützung von Verfügbarkeitszonen.

- Sie können openShift Container Platform (OCP) oder Origin Community Distribution of Kubernetes (OKD) auf virtuellen Azure-Computern anstelle von Azure Red Hat OpenShift verwenden. OCP oder OKD sind Alternativen zur Infrastruktur as a Service (IaaS) zu einem vollständig plattformverwalteten Dienst, z. B. Azure Red Hat OpenShift. Sie sollten Azure Virtual Machine Scale Sets für Zonenredundanz verwenden. Weitere Informationen finden Sie unter Azure Red Hat OpenShift.

Szenariodetails

Diese Architektur beschreibt, wie Sie zonenredundante Dienste zu einer Lösung zusammenstellen, die Hochverfügbarkeit bietet und gegen Zonenausfälle resilient ist.

Bei Verfügbarkeitszonen handelt es sich um separate physische Standorte in jeder Azure-Region. Verfügbarkeitszonen verteilen eine Lösung auf mehrere unabhängige Zonen in einer Region, sodass eine Anwendung auch dann noch verfügbar ist, wenn eine Zone ausfällt. Diese Architektur baut auf der Infrastruktur für Verfügbarkeitszonen auf, die in vielen Regionen zu finden ist. Eine Liste von Regionen, die Azure-Verfügbarkeitszonen unterstützen, finden Sie unter Azure-Regionen mit Verfügbarkeitszonen.

Wenn Hostingplattformen in großem Maßstab betrieben werden, ist es oft schwierig, sie hochverfügbar zu halten. Für die Erzielung von Hochverfügbarkeit waren komplexe und teure Bereitstellungen in mehreren Regionen erforderlich, wobei Kompromisse zwischen Datenkonsistenz und hoher Leistung eingegangen werden mussten. Verfügbarkeitszonen lösen viele dieser Probleme. Die meisten gängigen Azure-Dienste und viele spezialisierte Azure-Dienste bieten Unterstützung für Verfügbarkeitszonen. Alle Azure-Dienste in dieser Architektur sind zonenredundant, was die Bereitstellung und Verwaltung vereinfacht. Weitere Informationen finden Sie unter Azure-Dienste, die Verfügbarkeitszonen unterstützen.

Zur Aufrechterhaltung der Vereinbarungen zum Servicelevel (SLAs) verwaltet und entschärft die zonenredundante Azure Red Hat OpenShift-Instanz Fehler, einschließlich Zonenausfällen. Die Zonenredundanz bietet eine Wiederherstellungszeit von Null bei einem Zonenausfall. Wenn eine einzelne Zone in einer Region nicht verfügbar ist, gehen keine Daten verloren, und Ihre Workload wird weiterhin ausgeführt. Die Zonenredundanz wird zum Zeitpunkt der Bereitstellung konfiguriert und von den Diensten verwaltet. Somit entfällt die Notwendigkeit, Zonenbindungen oder Zonenbereitstellungen zu verwalten.

In dieser Architektur wird ein Azure Red Hat OpenShift-Cluster in drei Verfügbarkeitszonen in Azure-Regionen bereitgestellt, von denen sie unterstützt werden. Ein Cluster besteht aus drei Knoten auf Steuerungsebene und drei oder mehr Workerknoten. Um die Redundanz zu verbessern, werden die Knoten auf die Zonen verteilt.

Azure Front Door, Microsoft Entra ID und Azure DNS sind global verfügbare Dienste, die gegen zonen- und regionsweite Ausfälle resilient sind. Alle anderen Dienste in dieser Architektur sind zonenredundant.

Mögliche Anwendungsfälle

Azure Red Hat OpenShift ist ein Containerorchestrierungsdienst, der Kubernetes verwendet. Es eignet sich für viele Anwendungsfälle, z. B.:

- Konten

- Aktienhandel

- E-Commerce

- Soziale Medien

- Webanwendungen

- Mobile Anwendungen

- Batch-Processing-Anwendungen

- Medienstreaming

- Machine Learning-Workloads

Empfehlungen

Die folgenden Empfehlungen gelten für die meisten Szenarien.

Azure Front Door

- Verwenden Sie für alle Front-End-Anwendungen von Azure verwaltete Zertifikate, um Fehlkonfigurationen und Probleme mit abgelaufenen Zertifikaten zu vermeiden.

- Aktivieren Sie die Zwischenspeicherung für Routen, um die Verfügbarkeit zu verbessern. Der Azure Front Door-Cache verteilt Ihre dynamischen Inhalte sowie statische Inhalte an die Azure-Pop-Randknoten (Point-of-Presence). Die Zwischenspeicherung reduziert die Belastung der Ursprungsserver und verbessert die Leistung.

- Stellen Sie Azure Front Door Premium bereit, und konfigurieren Sie eine WAF-Richtlinie (Web Application Firewall) mit einem von Microsoft verwalteten Ruleset. Wenden Sie die Richtlinie auf alle benutzerdefinierten Domänen an. Entschärfen Sie mit dem Präventionsmodus Webangriffe, die zum Ausfall eines Ursprungsdiensts führen könnten.

Azure Red Hat OpenShift

- Stellen Sie sicher, dass die Azure-Region, in der Azure Red Hat OpenShift bereitgestellt wird, Verfügbarkeitszonen unterstützt. Weitere Informationen finden Sie unter Azure-Regionen mit Unterstützung für Verfügbarkeitszonen.

- Ein Azure Red Hat OpenShift-Cluster ist von einigen Diensten abhängig. Stellen Sie sicher, dass diese Dienste die Zonenredundanz unterstützen und dafür konfiguriert sind. Weitere Informationen dazu finden Sie unter Unterstützung von Verfügbarkeitszonen für Azure-Dienste.

- Entfernen Sie den Zustand aus Containern, und verwenden Sie stattdessen Azure-Speicher- oder -Datenbankdienste.

- Richten Sie mehrere Replikate in Bereitstellungen mit einer geeigneten Konfiguration des Unterbrechungsbudgets ein, um den Anwendungsdienst trotz Unterbrechungen, z. B. Hardwarefehler in Zonen, kontinuierlich bereitzustellen.

- Sichern Sie den Zugriff auf Azure Red Hat OpenShift. Um sicherzustellen, dass Anforderungen den Azure Front Door WAF nicht umgehen können, lassen Sie nur Den Azure Front Door-Datenverkehr zu. Weitere Informationen zum Einschränken des Zugriffs auf eine bestimmte Azure Front Door-Instance finden Sie unter Sichern des Zugriffs auf Azure Red Hat OpenShift mit Azure Front Door.

Container Registry

- Verwenden Sie die Premium-Containerregistrierungsdienstebene, da sie Zonenredundanz bietet. Informationen zu den Ebenen und Einschränkungen des Registrierungsdiensts finden Sie unter Container Registry-Dienstebenen.

- Die Region, in der eine Containerregistrierung bereitgestellt wird, muss Verfügbarkeitszonen unterstützen.

- ACR Tasks unterstützt keine Verfügbarkeitszonen.

Weitere Informationen finden Sie unter Aktivieren der Zonenredundanz in Container Registry für Resilienz und Hochverfügbarkeit und Verwenden von Container Registry mit Azure Red Hat OpenShift.

Azure Cosmos DB

- Aktivieren Sie die Zonenredundanz, wenn Sie die lokale Lese-/Schreibregion zu Ihrem Azure Cosmos-Konto hinzufügen.

- Aktivieren Sie die fortlaufende Sicherung.

- Konfigurieren Sie Azure Private Link für Ihr Azure Cosmos DB-Konto. Wenn Sie den privaten Endpunkt aktivieren, deaktivieren Sie den öffentlichen Endpunkt.

Key Vault

Key Vault bietet Zonenredundanz in jeder Region, in der Verfügbarkeitszonen verfügbar sind. In dieser Architektur wird Key Vault mit einem aktivierten privaten Endpunkt und einem deaktivierten öffentlichen Endpunkt bereitgestellt. Weitere Informationen zu privaten Endpunkten für Key Vault finden Sie unter Integrieren von Key Vault in Private Link.

Private Azure DNS-Zonen

Integrieren Sie private Endpunkte in private Azure DNS-Zonen, um die DNS-Verwaltung zu vereinfachen. Weitere Informationen finden Sie unter DNS-Konfiguration für private Azure-Endpunkte.

Überlegungen

Diese Überlegungen beruhen auf den Säulen des Azure Well-Architected Frameworks, d. h. einer Reihe von Grundsätzen, mit denen die Qualität von Workloads verbessert werden kann. Weitere Informationen finden Sie unter Microsoft Azure Well-Architected Framework.

Zuverlässigkeit

Zuverlässigkeit stellt sicher, dass Ihre Anwendung Ihre Verpflichtungen gegenüber den Kunden erfüllen kann. Weitere Informationen finden Sie unter Prüfliste zur Entwurfsüberprüfung für Zuverlässigkeit.

Diese Architektur gewährleistet Zuverlässigkeit, indem Verfügbarkeit, Resilienz und zuverlässige globale Dienstfeatures bereitgestellt werden.

Verfügbarkeit

Bei richtiger Implementierung der Infrastruktur für Verfügbarkeitszonen bietet diese Architektur hervorragende Verfügbarkeit bei geringeren Kosten und einem geringeren operativen Mehraufwand als andere Lösungen. Diese Architektur verringert das Risiko eines Zonenausfalls in einer Azure-Region, da zonenredundante Dienste dem Ausfall standhalten, während sie weiterhin innerhalb der definierten SLA ausgeführt werden.

Regionale Ausfälle sind unwahrscheinlich, aber möglich. Bei einem regionalen Ausfall liegt sind die Dienste in sämtlichen Verfügbarkeitszonen innerhalb einer Region nicht mehr verfügbar. Kombinieren Sie diese zonenredundante Architektur mit einer Architektur, die mehrere Regionen umfasst, um das Risiko eines regionalen Ausfalls zu reduzieren. Planen Sie Ihre Architektur für mehrere Regionen, um die Wiederherstellungszeit zu verkürzen, wenn eine gesamte Region nicht verfügbar ist.

Ein Entwurf, der mehrere Regionen umfasst, ist komplexer und oft teurer als ein Entwurf mit mehreren Zonen in einer einzigen Region. Allerdings bietet ein Entwurf, der mehrere Regionen umfasst, die Möglichkeit, die Verfügbarkeit und allgemeine Zuverlässigkeit weiter zu optimieren.

Hinweis

Führen Sie eine Risikobewertung durch, um festzustellen, ob Ihre Lösung eine Architektur für mehrere Regionen erfordert.

Resilienz

Ein Entwurf mit mehreren Zonen, der auf Verfügbarkeitszonen basiert, bietet ein Maß an Verfügbarkeit und Resilienz, das den geschäftlichen Anforderungen der meisten Organisationen entspricht oder sie sogar übertrifft. Wenn Sie Daten für eine Notfallwiederherstellung in eine sekundäre Region replizieren möchten, richten sich Ihre Optionen jedoch nach den genutzten Azure-Diensten.

Azure Storage unterstützt zum Beispiel die Objektreplikation für Blockblobs. Azure-Datendienste wie Azure Cosmos DB bieten die Möglichkeit einer Datenreplikation in andere Azure-Regionen, die über eine fortlaufende Sicherung verfügen. Sie können diese Funktionen nutzen, um Ihre Lösung im Notfall wiederherzustellen. Weitere Informationen finden Sie unter Fortlaufende Sicherung mit der Zeitpunktwiederherstellung von Azure Cosmos DB.

Globale Dienste

Ausfälle bei globalen Diensten wie Azure Front Door und Microsoft Entra ID sind selten, aber die Folgen eines Ausfalls können gravierend sein. Zur Verbesserung der Wiederherstellung im Falle eines Ausfalls sollten Sie Runbooks vorbereiten und testen.

Beispielsweise können Sie die Ausfallzeit von Azure Front Door verringern, indem Sie ein Runbook verwenden, um Azure Application Gateway bereitzustellen und DNS-Einträge so zu ändern, dass Datenverkehr umgeleitet wird, bis Azure Front Door wiederhergestellt wird.

Weitere Informationen finden Sie unter Erstellen von Resilienz in der Identitäts- und Zugriffsverwaltungsinfrastruktur.

Sicherheit

Sicherheit bietet Schutz vor vorsätzlichen Angriffen und dem Missbrauch Ihrer wertvollen Daten und Systeme. Weitere Informationen finden Sie unter Prüfliste zur Entwurfsüberprüfung für sicherheitsrelevante.

- Erwägen Sie die Bereitstellung eines privaten Clusters.

- Verwenden Sie private Endpunkte für Azure-Dienste, auf die nicht über das öffentliche Internet zugegriffen wird.

- Die gesamte Kommunikation zwischen Diensten in Azure wird standardmäßig mit Transport Layer Security (TLS) verschlüsselt. Konfigurieren Sie Azure Front Door so, dass nur HTTPS-Datenverkehr akzeptiert wird, und legen Sie die TLS-Mindestversion fest.

- Die Kommunikation zwischen Azure-Diensten wird – sofern verfügbar – von verwalteten Identitäten authentifiziert. Weitere Informationen finden Sie unter Was sind verwaltete Identitäten für Azure-Ressourcen?.

- Um geheime Schlüssel, Zertifikate und Verbindungszeichenfolge in Ihrem Cluster zu verwalten und zu schützen, verbinden Sie den Azure Red Hat OpenShift-Cluster mit Azure Arc-fähigen Kubernetes. Verwenden Sie die Key Vault-Geheimnisanbietererweiterung zum Abrufen von Geheimnissen.

- Konfigurieren Sie Microsoft Defender for Containers, um die Sicherheit von Clustern, Containern und Anwendungen zu gewährleisten. Defender for Containers wird über Kubernetes mit Azure Arc-Unterstützung unterstützt. Überprüfen Sie Ihre Images mit Microsoft Defender oder einer anderen Lösung für die Imageüberprüfung auf Sicherheitsrisiken.

- Konfigurieren Sie die Microsoft Entra-Integration, um Benutzer (z. B. SRE, SecOps oder Anwendungsentwickler) in Ihrem Azure Red Hat OpenShift-Cluster zu authentifizieren.

Kostenoptimierung

Bei der Kostenoptimierung geht es um Möglichkeiten, unnötige Ausgaben zu reduzieren und die betriebliche Effizienz zu verbessern. Weitere Informationen finden Sie unter Prüfliste für die Überprüfung der Kostenoptimierung.

Zonenredundante Architekturen sind kostengünstiger als Alternativen mit mehreren Regionen, da die Dienste in einer einzigen Region bereitgestellt werden. Es gibt jedoch einige Kostenauswirkungen, die Sie beachten sollten:

- Einige Dienste erfordern eine Mindestanzahl von Instanzen oder Replikaten, die bereitgestellt werden müssen, um Zonenredundanz zu erzielen.

- Zonenredundanter Speicher (ZRS) und lokal redundanter Speicher (LRS) haben unterschiedliche Preise. Weitere Informationen finden Sie unter Azure Blob Storage – Preise.

- Private Endpunkte stehen vorwiegend bei den Premium-SKUs der Azure-Dienste zur Verfügung. Für private Endpunkte fallen stündliche Gebühren und Gebühren für die Bandbreite an. Weitere Informationen hierzu finden Sie unter Azure Private Link – Preise.

Optimieren Sie die Kosten, indem Sie Ressourcen im Voraus reservieren. Zahlreiche Dienste in dieser Architektur bieten die Möglichkeit, reservierte Kapazität zu nutzen. Weitere Informationen finden Sie unter Reservierungen.

Verwenden Sie den Azure-Preisrechner, um die voraussichtlichen Kosten zu ermitteln.

Operative Exzellenz

Operational Excellence deckt die Betriebsprozesse ab, mit denen eine Anwendung bereitgestellt und in der Produktion ausgeführt wird. Weitere Informationen finden Sie unter Prüfliste für die Überprüfung von Operational Excellence.

Alle Azure-Dienste, die als Platform-as-a-Service (PaaS) angeboten werden, sind in Azure Monitor integriert. Befolgen Sie die bewährten Methoden von Azure Monitor (Zuverlässigkeit, Sicherheit, Kostenoptimierung, operative Exzellenz und Leistungseffizienz), um:

- Entwerfen eines Integritätsmodells, um die Anwendungsintegrität im Kontext der Geschäftsanforderungen zu quantifizieren

- Konfigurieren Sie den richtigen Umfang der Protokolldatenerfassung.

- Erstellen Sie Azure-Dashboards, um Daten in einer einzigen Ansicht für Betriebsteams zu vereinheitlichen.

- Erarbeiten einer wirkungsvollen Warnungsstrategie

- Integrieren von Application Insights in Apps, um Metriken zur Anwendungsleistung zu verfolgen

- Wenn Sie Benachrichtigungen erhalten möchten, wenn eine direkte Aktion erforderlich ist, verwenden Sie ein Warnsystem wie Container Insights-Metrikwarnungen oder die Azure Red Hat OpenShift-Benutzeroberfläche für Warnungen.

- Ziehen Sie verschiedene Methoden zum Überwachen und Protokollieren von Azure Red Hat OpenShift in Betracht, um Einblick in die Integrität Ihrer Ressourcen zu erhalten und potenzielle Probleme vorherzusehen.

- Sehen Sie sich die Azure Red Hat OpenShift-Zuständigkeitsmatrix an, um zu verstehen, wie sich Microsoft, Red Hat und Kunden die Zuständigkeiten für Cluster teilen.

- Automatisieren Sie die Bereitstellung von Diensten mit Bicep, einer Vorlagensprache für die Bereitstellung von Infrastruktur als Code (IaC). Da Azure-Dienste in dieser Architektur private Endpunkte aufweisen, können Sie von Microsoft gehostete Agents von Azure Pipelines oder von GitHub gehosteten Läufern nicht verwenden. Verwenden Sie stattdessen Lösungen wie selbst gehostete Agents von Azure Pipelines oder von GitHub gehosteten Läufern .

- Testen Sie durch eine fortlaufende Überprüfung der Workload die Leistung und Resilienz der gesamten Lösung, beispielsweise mit Diensten wie Azure Load Testing und Azure Chaos Studio.

Leistungseffizienz

Die Leistungseffizienz ist die Fähigkeit Ihrer Arbeitsauslastung, um die Anforderungen zu erfüllen, die die Benutzer auf effiziente Weise an sie stellen. Weitere Informationen finden Sie unter Prüfliste zur Entwurfsüberprüfung für die Leistungseffizienz.

- Speichern Sie Ressourcen in Azure Front Door zwischen, um Workloads auf Edgestandorte zu verteilen.

- Überprüfen Sie Abonnementlimits und -kontingente, um sicherzustellen, dass die Dienste an die Nachfrage angepasst werden können.

- Überwachen Sie die Anwendungsleistung mithilfe von Application Insights.

- Führen Sie Leistungstests für Workloads durch, um eine eventuelle durch zonenübergreifende Verbindungen verursachte Latenz zu messen.

- Wählen Sie für Ihre Workloads angemessene Größen für die virtuellen Computer aus. Verwenden Sie eine Größe, die groß genug ist, um von erhöhter Dichte profitieren zu können. Sie sollte jedoch nicht so groß sein, dass Ihr Cluster die Workload eines fehlerhaften Knotens nicht bewältigen kann.

- Verwenden Sie Podanforderungen und -grenzwerte, um die Computeressourcen in einem Cluster zu verwalten. Podanforderungen und -grenzwerte informieren den Kubernetes-Scheduler darüber, welche Computeressourcen einem Pod zugewiesen werden sollen. Schränken Sie den Ressourcenverbrauch in einem Projekt mithilfe von Grenzwertbereichen ein.

- Definieren Sie Podressourcenanforderungen und -grenzwerte in den Anwendungsbereitstellungsmanifesten, und erzwingen Sie sie mit Azure Policy.

- Optimieren Sie die CPU- und Speicheranforderungswerte, und maximieren Sie die Effizienz der Clusterressourcen mithilfe der vertikalen automatischen Podskalierung.

- Skalieren Sie Pods, um den Bedarf mithilfe der horizontalen automatischen Podskalierung zu erfüllen.

- Definieren Sie ClusterAutoScaler und MachineAutoScaler, um Computer zu skalieren, wenn in Ihrem Cluster nicht mehr genügend Ressourcen für weitere Bereitstellungen verfügbar sind.

Bereitstellen dieses Szenarios

Informationen zum Bereitstellen dieser Architektur finden Sie unter Azure Red Hat OpenShift-Zielzonenbeschleuniger und im zugehörigen GitHub-Repository.

Beitragende

Dieser Artikel wird von Microsoft gepflegt. Er wurde ursprünglich von folgenden Mitwirkenden geschrieben:

Hauptautoren:

- Daniel Mossberg | FastTrack for Azure Customer Engineer

- Hiro Tarusawa | FastTrack for Azure Customer Engineer

Andere Mitwirkende:

- Ayobami Ayodeji | FastTrack for Azure Customer Engineer

- Daniel Larsen | FastTrack for Azure Customer Engineer

Melden Sie sich bei LinkedIn an, um nicht öffentliche LinkedIn-Profile anzuzeigen.

Nächste Schritte

- Azure-Dienste mit Unterstützung für Verfügbarkeitszonen

- Azure-Regionen mit Verfügbarkeitszonen

- Ermitteln einer Region mit Verfügbarkeitszone in Ihrer Nähe

- Azure Well-Architected Framework – Trainingsmodul „Zuverlässigkeit“