Netzwerk und Konnektivität für unternehmenskritische Workloads

Die regionale Verteilung von Ressourcen in der unternehmenskritischen Referenzarchitektur erfordert eine robuste Netzwerkinfrastruktur.

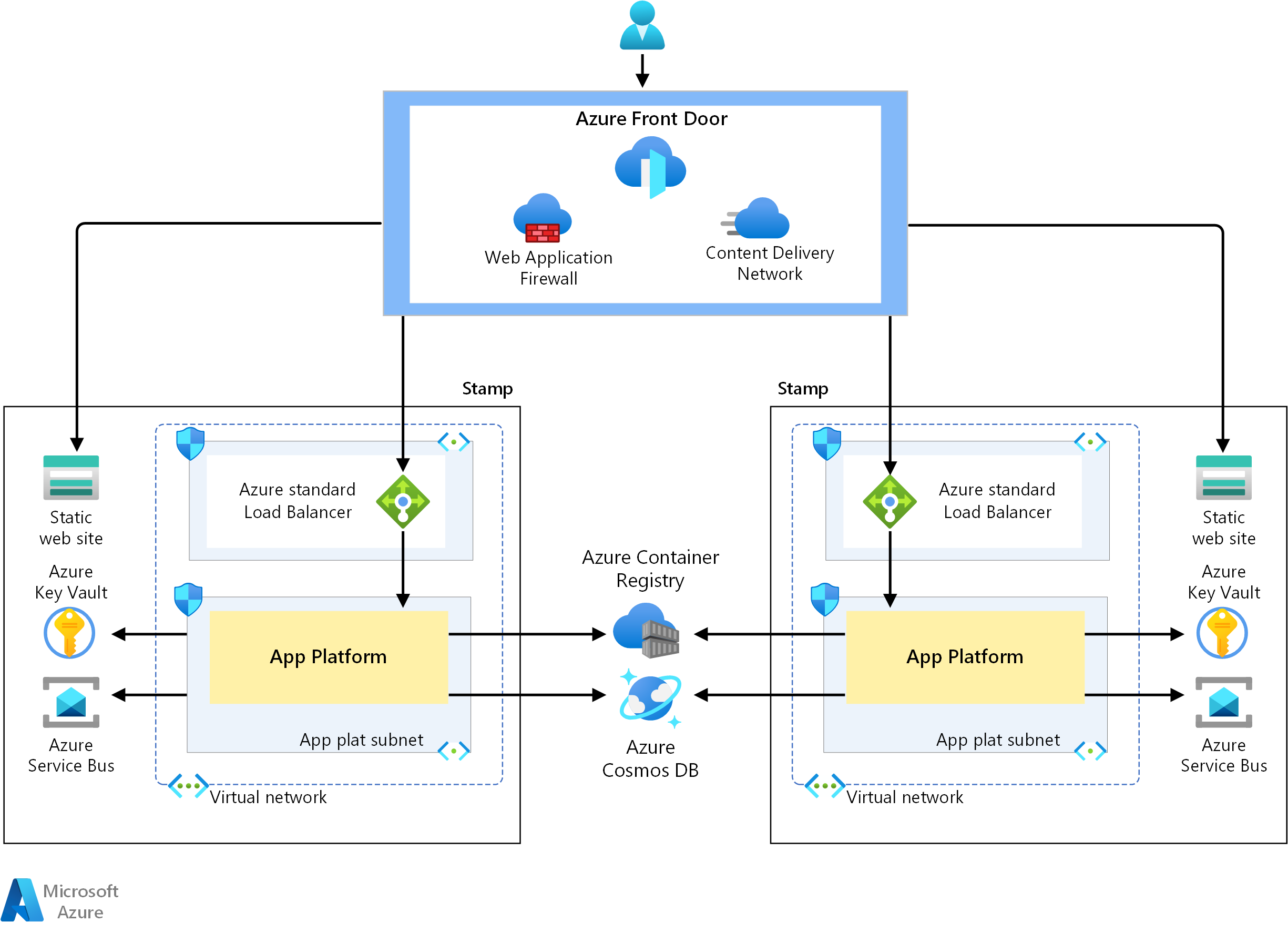

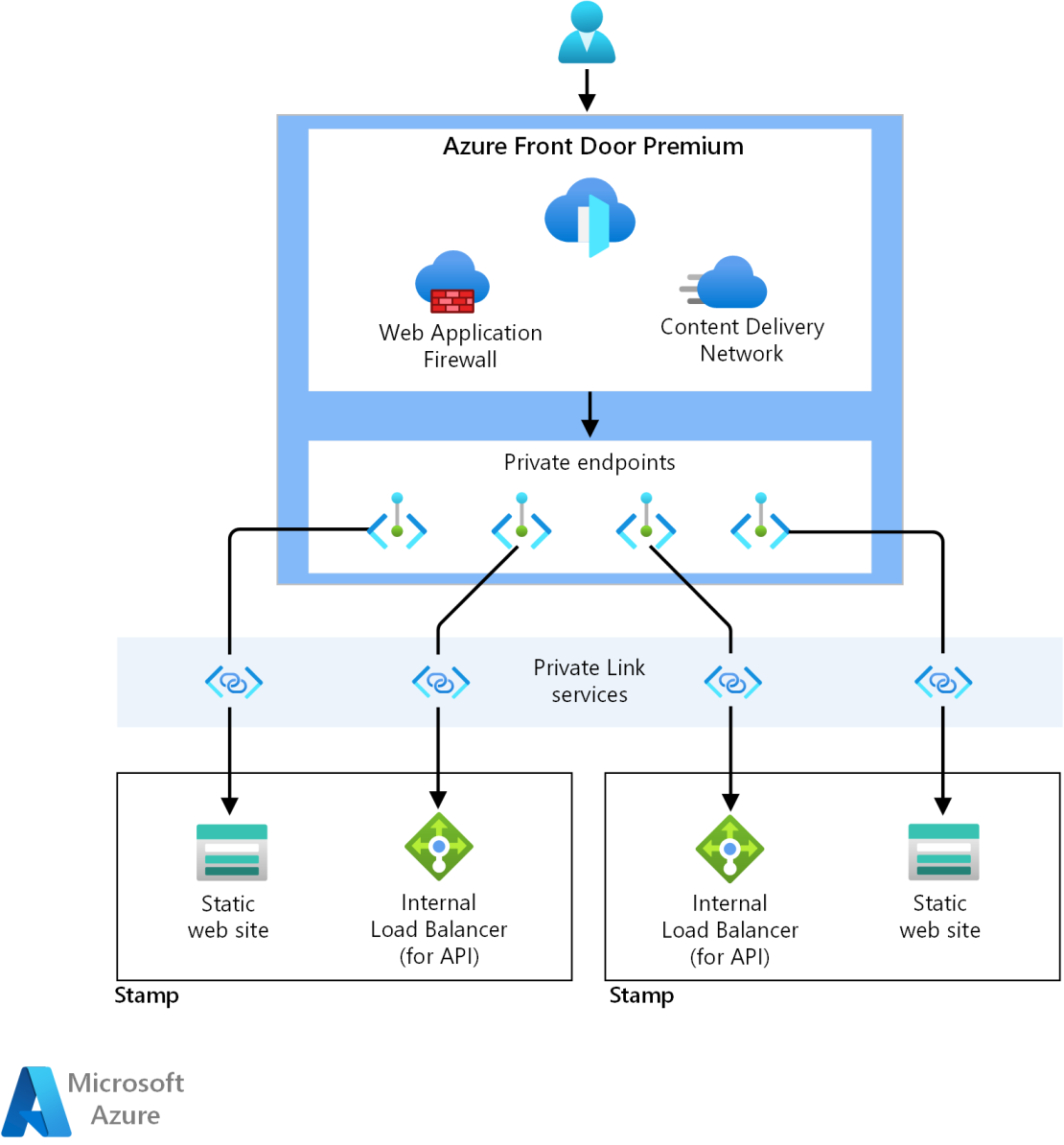

Ein global verteiltes Design wird empfohlen, wenn Azure-Dienste zusammenkommen, um eine hoch verfügbare Anwendung bereitzustellen. Der globale Lastenausgleich in Kombination mit regionalen Stamps bietet eine Garantie durch zuverlässige Konnektivität.

Die regionalen Stamps sind die bereitstellbare Einheit in der Architektur. Die Möglichkeit, schnell einen neuen Stempel bereitzustellen, bietet Skalierbarkeit und unterstützt hohe Verfügbarkeit. Die Stamps halten ein isoliertes virtuelles Netzwerkdesign ein. Stampübergreifender Datenverkehr wird nicht empfohlen. Virtuelle Netzwerk-Peerings oder VPN-Verbindungen mit anderen Stempeln sind nicht erforderlich.

Die Architektur wurde absichtlich gestaltet, um die regionalen Stempel als kurzlebig zu definieren. Der globale Zustand der Infrastruktur wird in den globalen Ressourcen gespeichert.

Ein globaler Lastenausgleich ist erforderlich, um Datenverkehr an fehlerfreie Stamps weiterzuleiten und Sicherheitsdienste bereitzustellen. Es muss über bestimmte Funktionen verfügen.

Integritätstest sind erforderlich, damit der Lastenausgleich die Integrität des Ursprungs überprüfen kann, bevor der Datenverkehr weitergeleitet wird.

Gewichtete Verkehrsverteilung.

Optional sollte es in der Lage sein, eine Zwischenspeicherung am Rand durchzuführen. Stellen Sie außerdem mithilfe der Webanwendungsfirewall (WAF) eine Sicherheitsgewährleistung für den Eingangsverkehr bereit.

Laden Sie eine Visio-Datei dieser Architektur herunter.

Eingehender Datenverkehr

Die in der Architektur definierte Anwendung ist mit dem Internet konfrontiert und hat mehrere Anforderungen:

Eine Routinglösung, die global ist und den Datenverkehr zwischen unabhängigen regionalen Stamps verteilen kann.

Niedrige Wartezeiten bei der Integritätsprüfung und die Möglichkeit das Senden von Datenverkehr an fehlerhafte Stamps zu beenden.

Verhinderung böswilliger Angriffe am Edge.

Bereitstellen von Zwischenspeicherungsfunktionen am Edge.

Der Einstiegspunkt für den gesamten Datenverkehr im Design erfolgt über Azure Front Door. Front Door ist ein globaler Lastenausgleichsdienst, der HTTP(S)-Datenverkehr an registrierte Backends oder Ursprünge leitet. Front Door verwendet Integritätstests, die Anforderungen an einen URI in jedem Back-End/Ursprung senden. In der Referenzimplementierung ist der aufgerufene URI ein Gesundheitsdienst. Der Integritätsdienst kündigt die Integrität des Stamps an. Front Door verwendet die Antwort, um die Integrität eines einzelnen Stamps zu bestimmen und Datenverkehr an fehlerfreie Stamps weiterzuleiten, die in der Lage sind, Anwendungsanforderungen zu erfüllen.

Die Azure Front Door-Integration in Azure Monitor bietet nahezu echtzeitbasierte Überwachung von Datenverkehr, Sicherheit, Erfolgs- und Fehlermetriken und Warnungen.

Die Azure-Webanwendungsfirewall, die in Azure Front Door integriert ist, wird verwendet, um Angriffe am Rand zu verhindern, bevor sie in das Netzwerk gelangen.

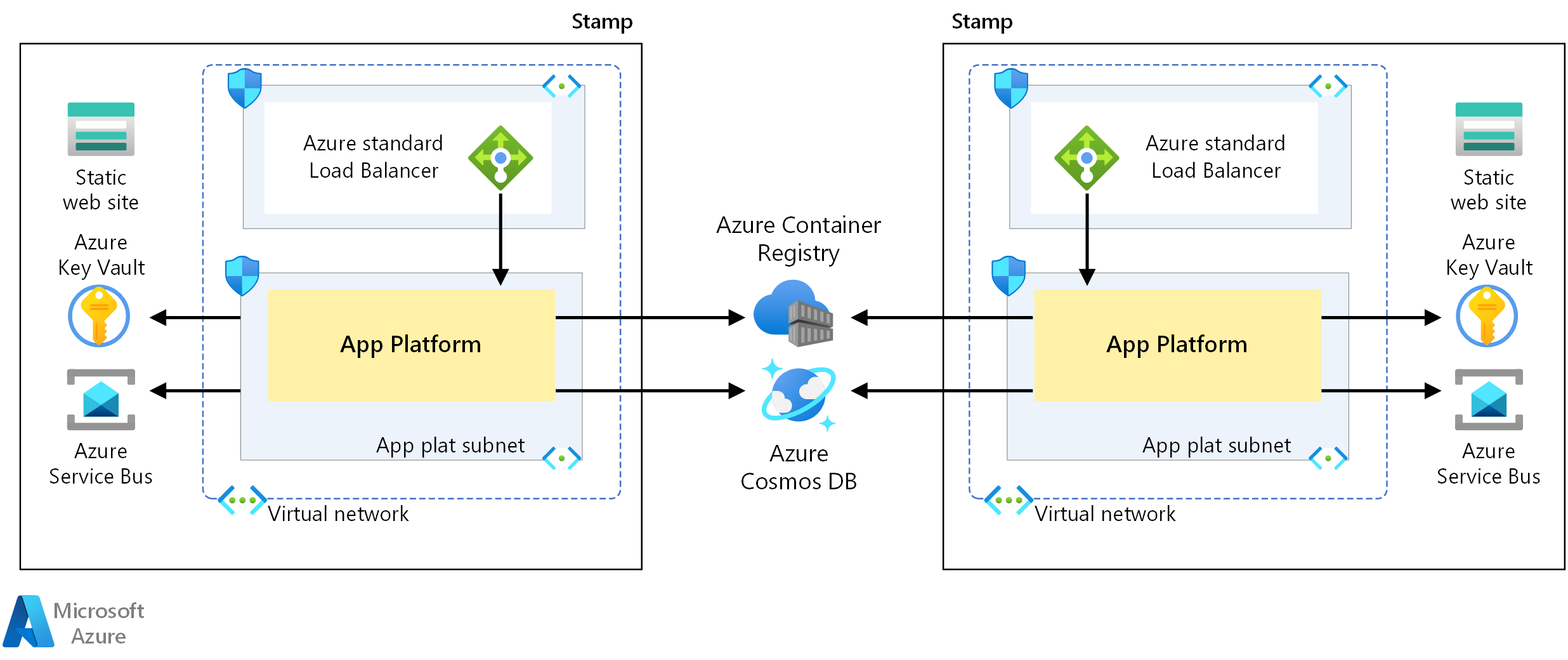

Isoliertes virtuelles Netzwerk – API

Die API in der Architektur verwendet Azure Virtual Networks als Grenze für die Datenverkehrsisolation. Komponenten in einem virtuellen Netzwerk können nicht direkt mit Komponenten in einem anderen virtuellen Netzwerk kommunizieren.

Der standardmäßige externe Azure Load Balancer verteilt Anforderungen an die Anwendungsplattform. Es überprüft, ob der Datenverkehr, der das Lastenausgleichsmodul erreicht, über Azure Front Door weitergeleitet wurde, um sicherzustellen, dass Azure WAF den gesamten Datenverkehr prüft.

Build-Agents, die für die Operationen und die Bereitstellung der Architektur verwendet werden, müssen in der Lage sein, auf das isolierte Netzwerk zuzugreifen. Das isolierte Netzwerk kann geöffnet werden, damit die Agents kommunizieren können. Alternativ können selbst gehostete Agents im virtuellen Netzwerk bereitgestellt werden.

Netzwerkdurchsatzüberwachung, Leistung der einzelnen Komponenten und Integrität der Anwendung sind erforderlich.

Abhängigkeit von Anwendungsplattformkommunikation

Die Anwendungsplattform, die mit den einzelnen Stempeln in der Infrastruktur verwendet wird, hat die folgenden Kommunikationsanforderungen:

Die Anwendungsplattform muss in der Lage sein, sicher mit Microsoft PaaS-Diensten zu kommunizieren.

Die Anwendungsplattform muss bei Bedarf sicher mit anderen Diensten kommunizieren können.

Die definierte Architektur verwendet Azure Key Vault zum Speichern geheimer Schlüssel, z. B. Verbindungszeichenfolgen und API-Schlüssel, um sicher über das Internet mit Azure PaaS-Diensten zu kommunizieren. Es gibt mögliche Risiken, um die Anwendungsplattform über das Internet für diese Kommunikation verfügbar zu machen. Vertrauliche Informationen können kompromittiert werden, und es wird empfohlen, die Sicherheit und Überwachung der öffentlichen Endpunkte zu erhöhen.

Überlegungen zu erweiterten Netzwerken

In diesem Abschnitt werden die Vor- und Nachteile alternativer Ansätze für das Netzwerkdesign erläutert. Alternative Netzwerküberlegungen und die Verwendung von Azure Private Endpunkten ist der Schwerpunkt in den folgenden Abschnitten.

Subnetze und Netzwerksicherheitsgruppen

Subnetze innerhalb der virtuellen Netzwerke können verwendet werden, um den Datenverkehr innerhalb des Entwurfs zu segmentieren. Die Subnetzisolation trennt Ressourcen für unterschiedliche Funktionen.

Netzwerksicherheitsgruppen können verwendet werden, um den Datenverkehr zu steuern, der in und aus jedem Subnetz zulässig ist. Regeln, die in den Netzwerksicherheitsgruppen verwendet werden, können verwendet werden, um den Datenverkehr basierend auf IP, Port und Protokoll zu beschränken, um unerwünschten Datenverkehr in das Subnetz zu blockieren.

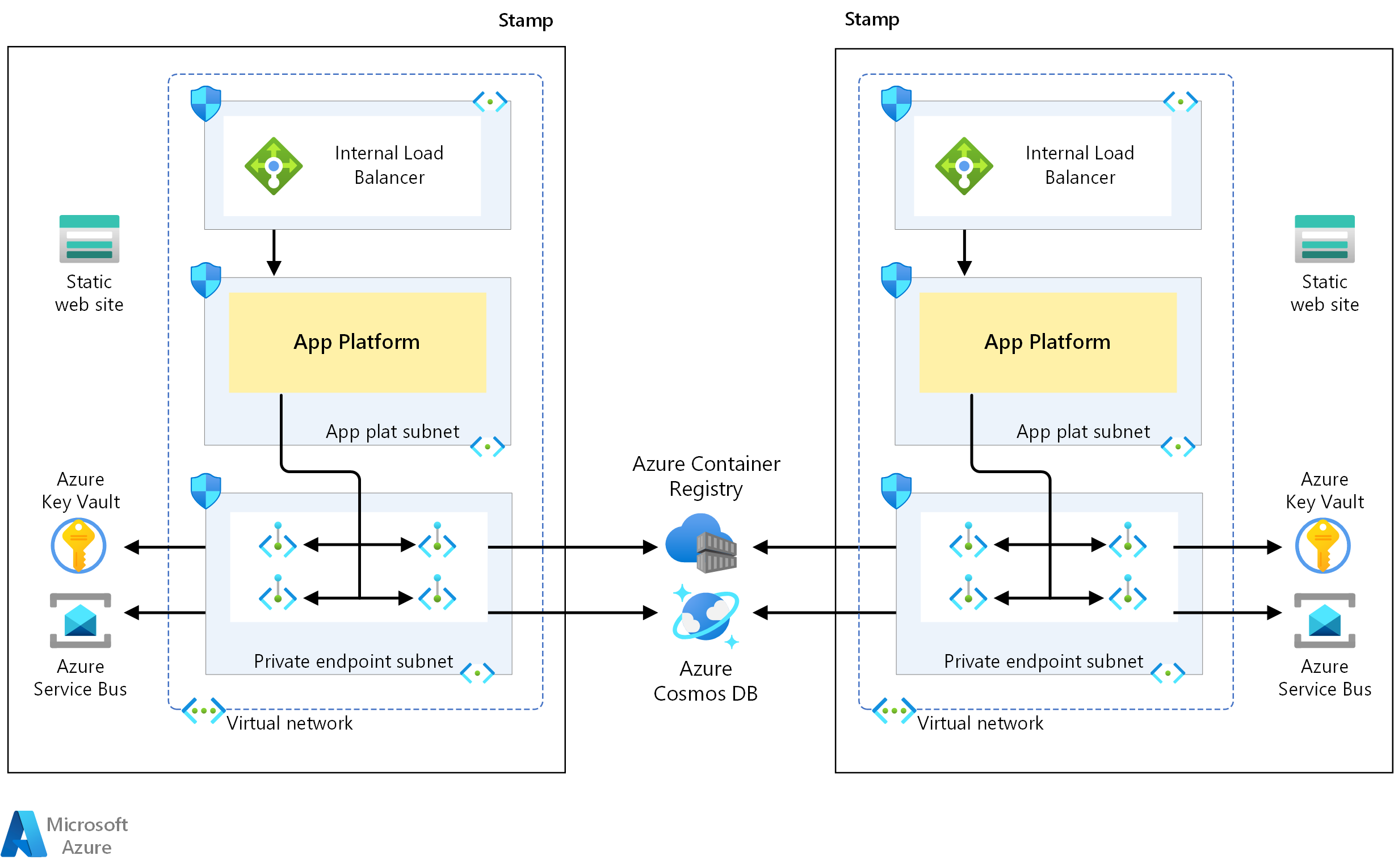

Private Endpunkte – eingehender Datenverkehr

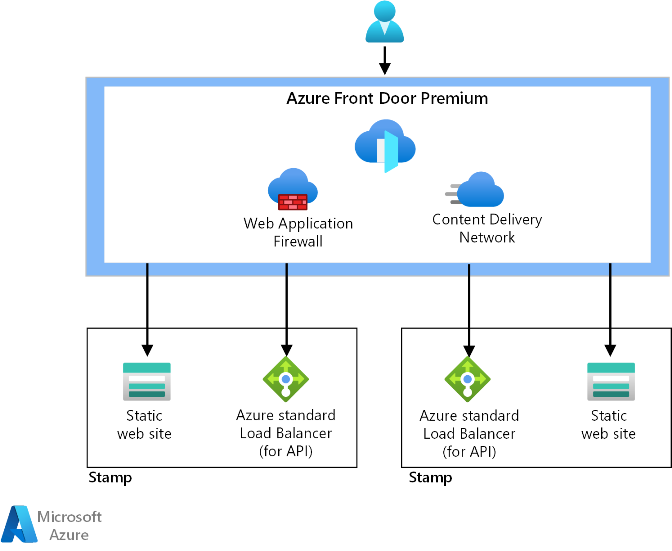

Die Premium-Version von Front Door unterstützt die Verwendung von Azure Private Endpoints. Private Endpunkte machen einen Azure-Dienst für eine private IP-Adresse in einem virtuellen Netzwerk verfügbar. Verbindungen werden sicher und privat zwischen Diensten hergestellt, ohne dass der Datenverkehr an öffentliche Endpunkte weitergeleitet werden muss.

Azure Front Door Premium und private Azure-Endpunkte ermöglichen vollständig private Computecluster in den einzelnen Stamps. Der Datenverkehr ist für alle Azure PaaS-Dienste vollständig gesperrt.

Die Verwendung privater Endpunkte erhöht die Sicherheit des Designs. Es führt jedoch einen weiteren Fehlerpunkt ein. Öffentliche Endpunkte, die in den Anwendungsstempeln bereitgestellt werden, sind nicht mehr erforderlich und können nicht mehr zugegriffen oder potenziell für DDoS-Angriffe freigelegt werden.

Die erhöhte Sicherheit muss gegenüber dem erhöhten Zuverlässigkeitsaufwand, den Kosten und der Komplexität abgewogen werden.

Selbstgehostete Build-Agents müssen für die Stampbereitstellung verwendet werden. Die Verwaltung dieser Agenten verfügt über einen Wartungsaufwand.

Private Endpunkte – Anwendungsplattform

Private Endpunkte werden für alle in diesem Design verwendeten Azure PaaS-Dienste unterstützt. Bei privaten Endpunkten, die für die Anwendungsplattform konfiguriert sind, würde die gesamte Kommunikation über das virtuelle Netzwerk des Stempels reisen.

Die öffentlichen Endpunkte der einzelnen Azure PaaS-Dienste können so konfiguriert werden, dass der öffentliche Zugriff nicht zulässig ist. Dieser Prozess isoliert die Ressourcen von öffentlichen Angriffen, die zu Ausfallzeiten und Drosselungen führen können, die sich auf Zuverlässigkeit und Verfügbarkeit auswirken.

Für die Bereitstellung des Stempels müssen gehostete Build-Agenten verwendet werden, genau wie zuvor. Die Verwaltung dieser Agenten verfügt über einen Wartungsaufwand.

Nächste Schritte

Stellen Sie die Referenzimplementierung bereit, um ein vollständiges Verständnis der Ressourcen und deren Konfiguration zu erhalten, die in dieser Architektur verwendet werden.