Erstellen einer Anmeldeinformationsentität

Wichtig

Ab dem 20. September 2023 können Sie keine neuen Metrics Advisor-Ressourcen mehr erstellen. Der Metrics Advisor-Dienst wird am 1. Oktober 2026 eingestellt.

Beim Laden eines Datenfeeds müssen Sie einen Authentifizierungstyp auswählen. Einige Authentifizierungstypen wie Azure SQL-Verbindungszeichenfolge und Dienstprinzipal benötigen eine Entität, die Anmeldeinformationen speichert, um Ihre Anmeldeinformationen sicher zu verwalten. In diesem Artikel erfahren Sie, wie Sie in Metrics Advisor eine Anmeldeinformationsentität für verschiedene Anmeldeinformationstypen erstellen.

Grundlegendes Verfahren: Erstellen einer Anmeldeinformationsentität

Sie können eine Anmeldeinformationsentität erstellen, um Anmeldeinformationen zu speichern und zur Authentifizierung bei Ihren Datenquellen zu verwenden. Sie können die Anmeldeinformationsentität für andere Benutzer freigeben und ihnen ermöglichen, eine Verbindung mit Ihren Datenquellen herzustellen, ohne die tatsächlichen Anmeldeinformationen freizugeben. Sie kann auf der Registerkarte „Datenfeed hinzufügen“ oder „Anmeldeinformationsentität“ erstellt werden. Nachdem Sie eine Anmeldeinformationsentität für eine bestimmte Authentifizierungsart erstellt haben, können Sie nur eine Anmeldeinformationsentität auswählen, die Sie beim Hinzufügen eines neuen Datenfeeds erstellt haben. Dies ist hilfreich, wenn Sie mehrere Datenfeeds erstellen. Die allgemeine Vorgehensweise zum Erstellen und Verwenden einer Anmeldeinformationsentität wird nachstehend gezeigt:

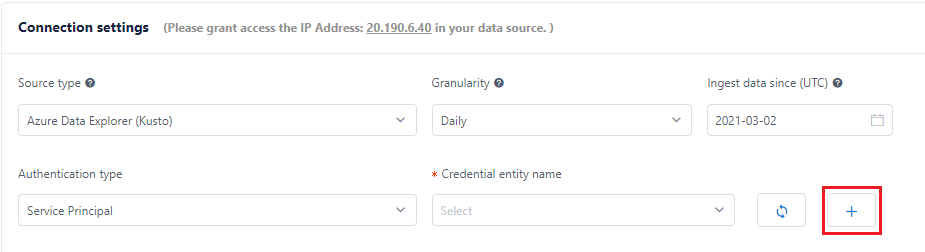

Wählen Sie „+“ aus, um auf der Registerkarte „Datenfeed hinzufügen“ eine neue Anmeldeinformationsentität zu erstellen (Sie können auch eine auf der Registerkarte „Anmeldeinformationsentität“ erstellen).

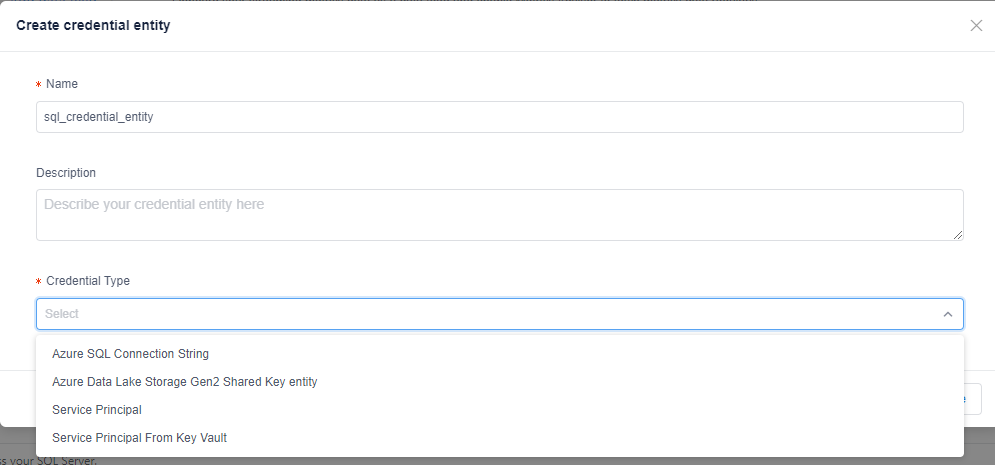

Legen Sie den Namen der Anmeldeinformationsentität, die Beschreibung (falls erforderlich), den Anmeldeinformationstyp (entspricht Authentifizierungstyp) und andere Einstellungen fest.

Nachdem Sie eine Anmeldeinformationsentität erstellt haben, können Sie sie auswählen, wenn Sie den Authentifizierungstyp angeben.

Es gibt in Metrics Advisor vier Anmeldeinformationstypen: Azure SQL-Verbindungszeichenfolge, Azure Data Lake Storage Gen2-Entität mit gemeinsam genutzten Schlüsseln, Dienstprinzipal, Dienstprinzipal aus Key Vault. Es folgen Anweisungen zu verschiedenen Einstellungen für die Anmeldeinformationstypen.

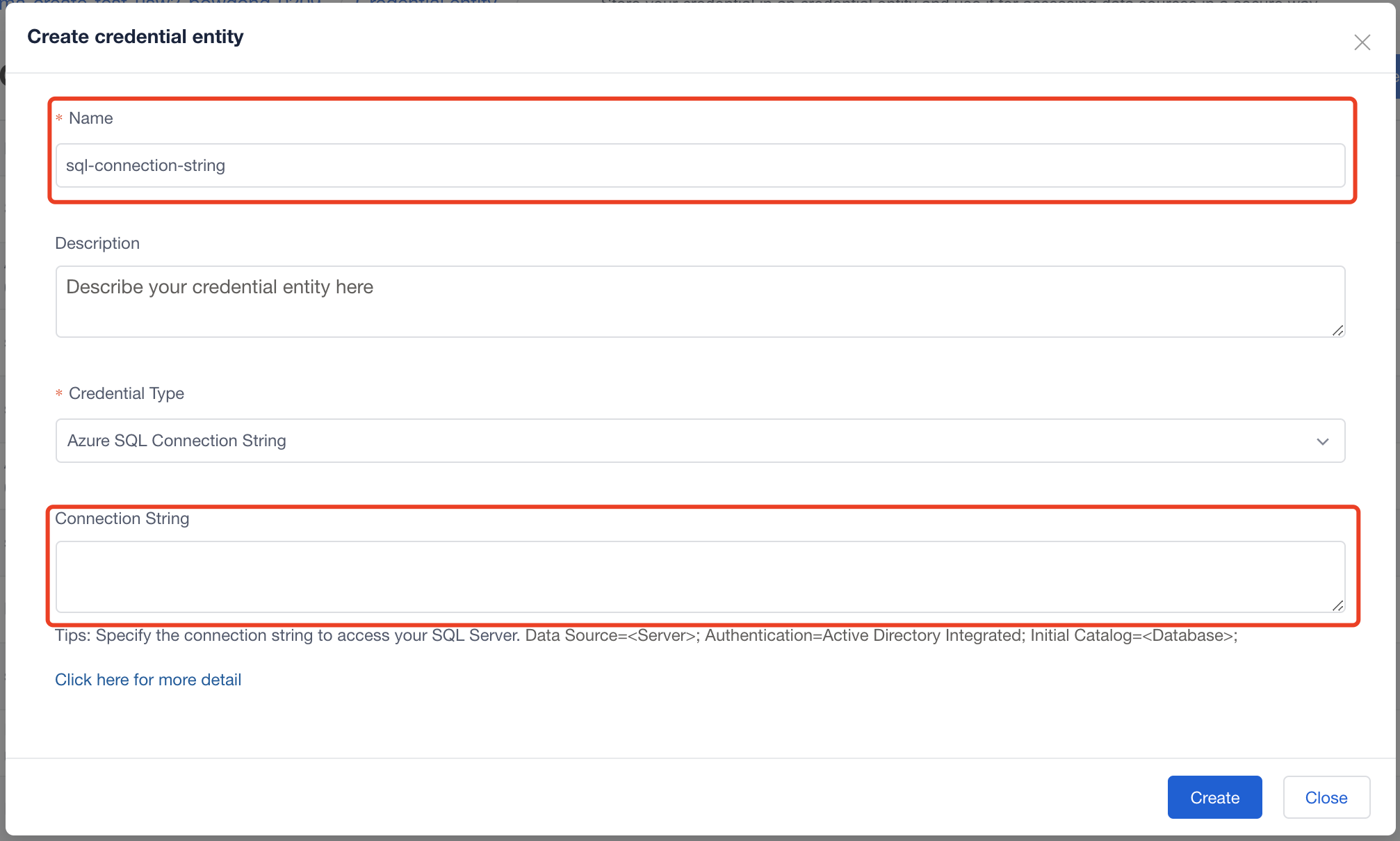

Azure SQL-Verbindungszeichenfolge

Legen Sie Name und Verbindungszeichenfolge fest, und wählen Sie dann „Erstellen“ aus.

Azure Data Lake Storage Gen2-Entität mit gemeinsam genutzten Schlüsseln

Legen Sie Name und Kontoschlüssel fest, und wählen Sie dann „Erstellen“ aus. Den Kontoschlüssel finden Sie in der Azure Storage-Kontoressource (Azure Data Lake Storage Gen2) in der Einstellung für Zugriffsschlüssel.

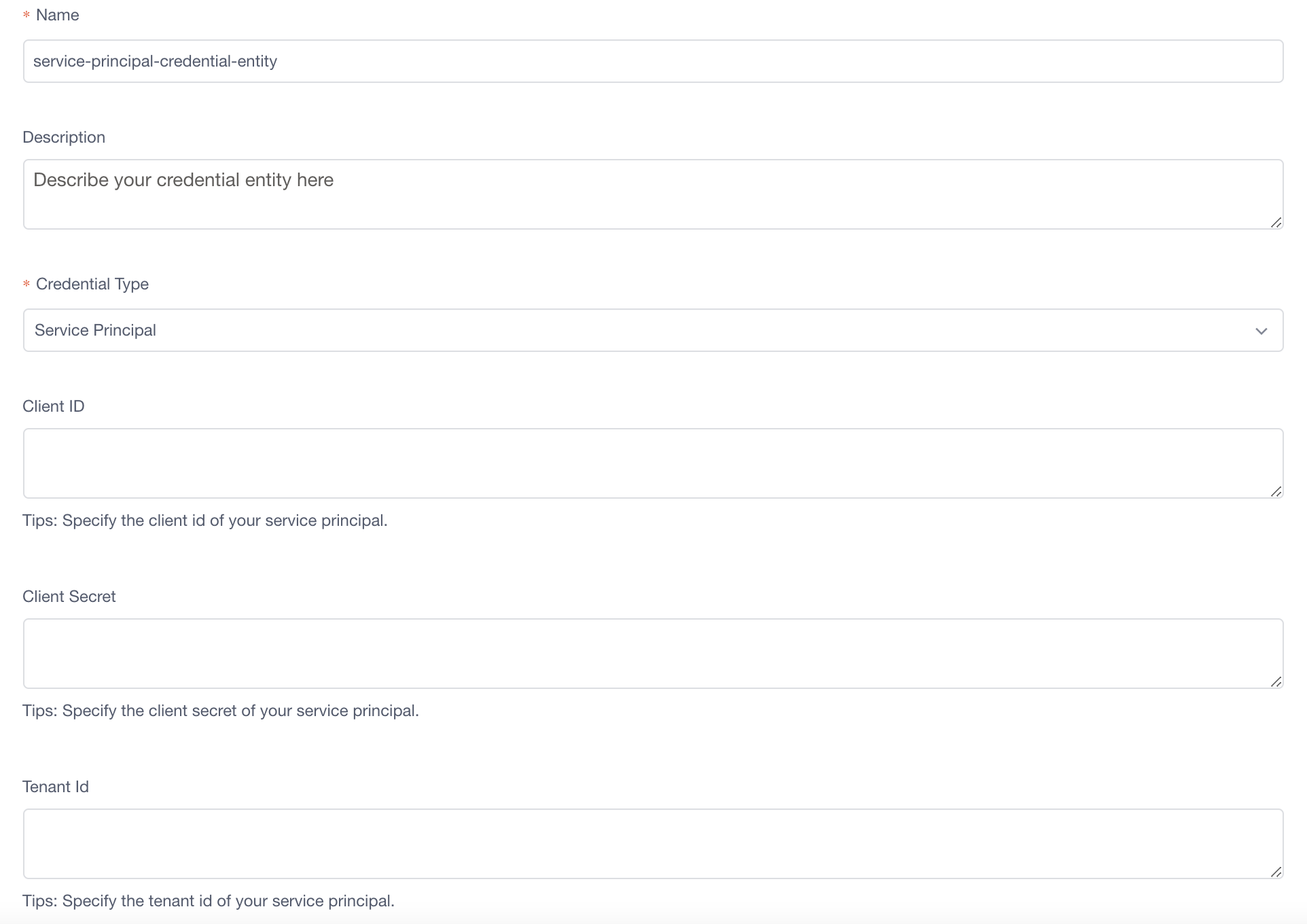

Dienstprinzipal

Um einen Dienstprinzipal für Ihre Datenquelle zu erstellen, befolgen Sie die ausführlichen Anweisungen unter Verbinden verschiedener Datenquellen. Nach Erstellen eines Dienstprinzipals müssen Sie die folgenden Konfigurationen in der Anmeldeinformationsentität ausfüllen.

Name: Legen Sie einen Namen für die Anmeldeinformationsentität Ihres Dienstprinzipals fest.

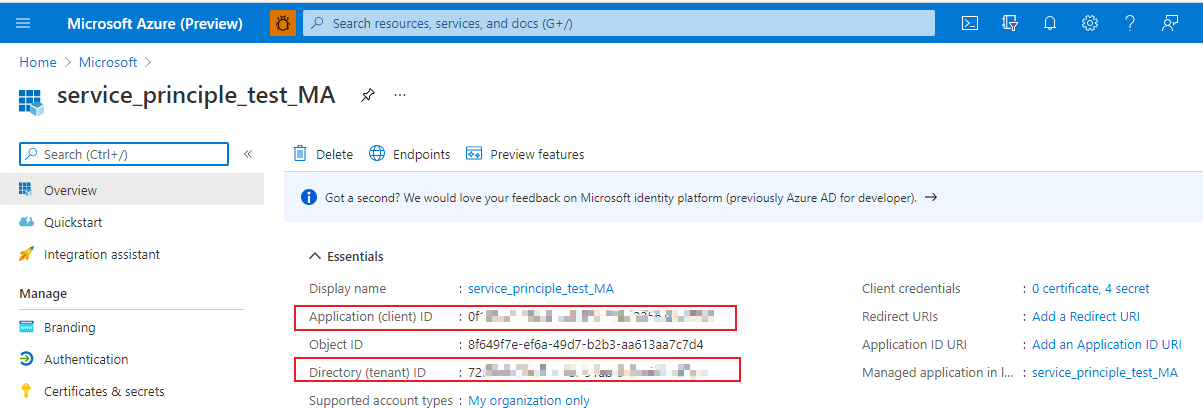

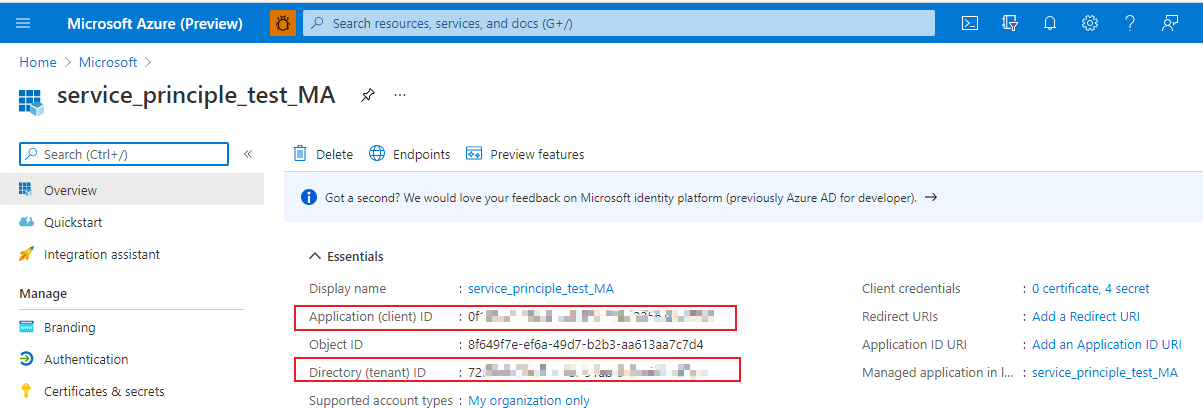

Mandanten- und Client-ID: Nachdem Sie einen Dienstprinzipal im Azure-Portal erstellt haben, finden Sie

Tenant IDundClient IDunter Übersicht.

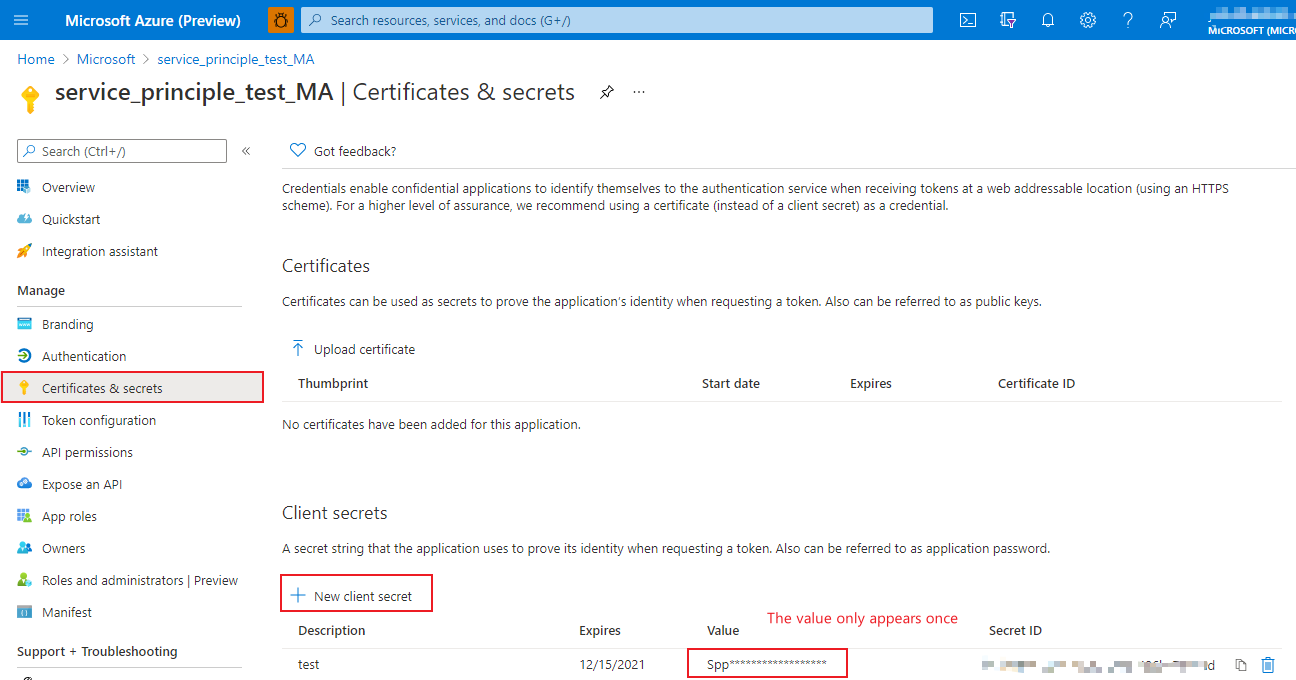

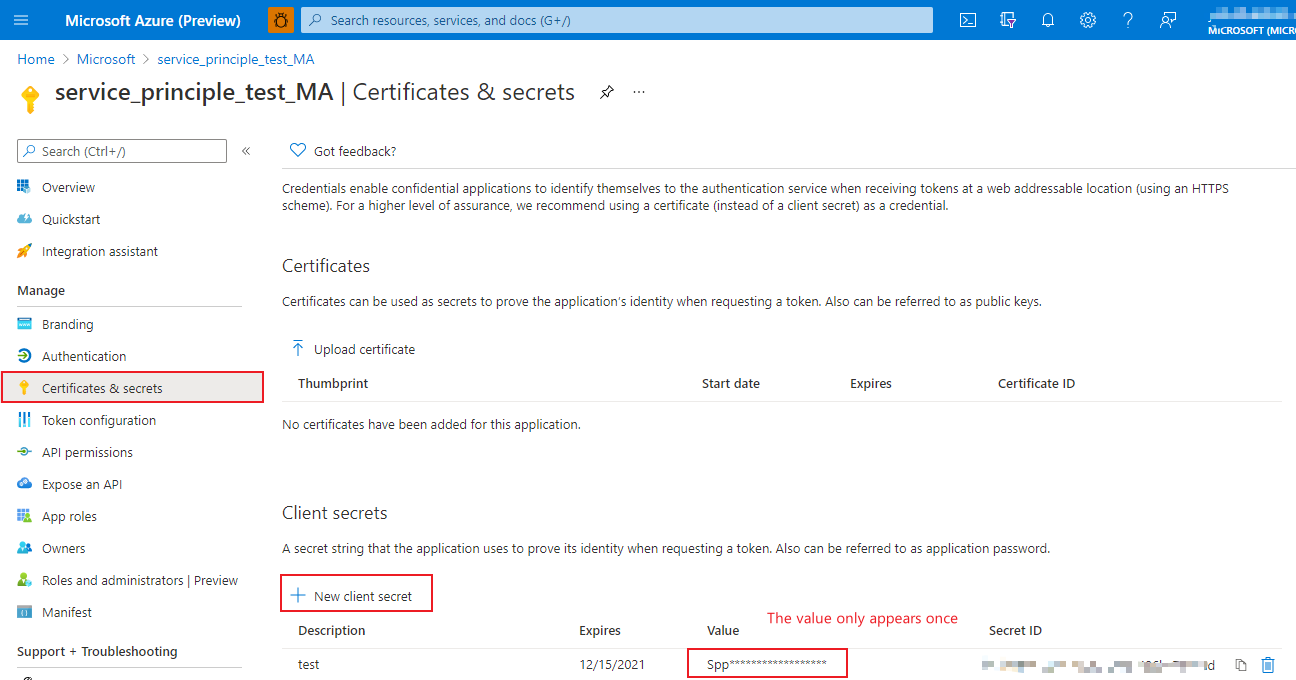

Geheimer Clientschlüssel: Nach der Erstellung eines Dienstprinzipals im Azure-Portal wechseln Sie zu Zertifikate und Geheimnisse, um einen neuen geheimen Clientschlüssel zu erstellen. Der Wert muss in der Anmeldeinformationsentität als

Client Secretverwendet werden. (Hinweis: Der Wert wird nur einmal angezeigt. Daher ist es besser, ihn an einem anderen Ort zu speichern.)

Dienstprinzipal aus Key Vault

Die Erstellung eines Dienstprinzipals aus Key Vault erfolgt in mehreren Schritten.

Schritt 1: Erstellen eines Dienstprinzipals, dem Sie Zugriff auf Ihre Datenbank gewähren. Befolgen Sie beim Erstellen des Dienstprinzipals für jede Datenquelle die ausführlichen Anweisungen unter Verbinden verschiedener Datenquellen.

Nachdem Sie einen Dienstprinzipal im Azure-Portal erstellt haben, finden Sie Tenant ID und Client ID unter Übersicht. Die Verzeichnis- bzw. Mandanten-ID muss in Konfigurationen der Anmeldeinformationsentität Tenant ID sein.

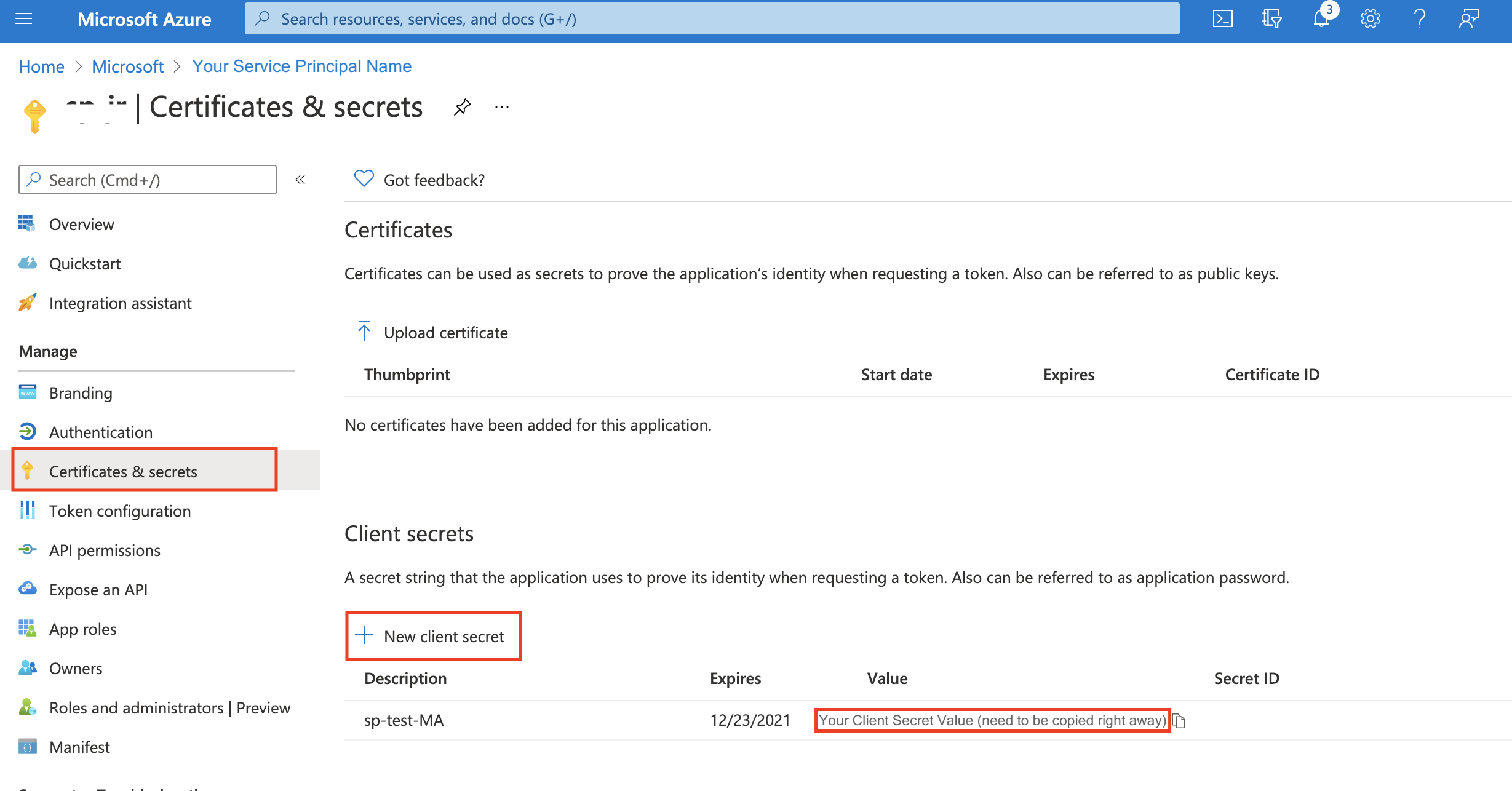

Schritt 2: Erstellen eines neuen geheimen Clientschlüssels. Wechseln Sie zu Zertifikate und Geheimnisse, um einen neuen geheimen Clientschlüssel zu erstellen. Der Wert wird in den nächsten Schritten verwendet. (Hinweis: Der Wert wird nur einmal angezeigt. Daher ist es besser, ihn an einem anderen Ort zu speichern.)

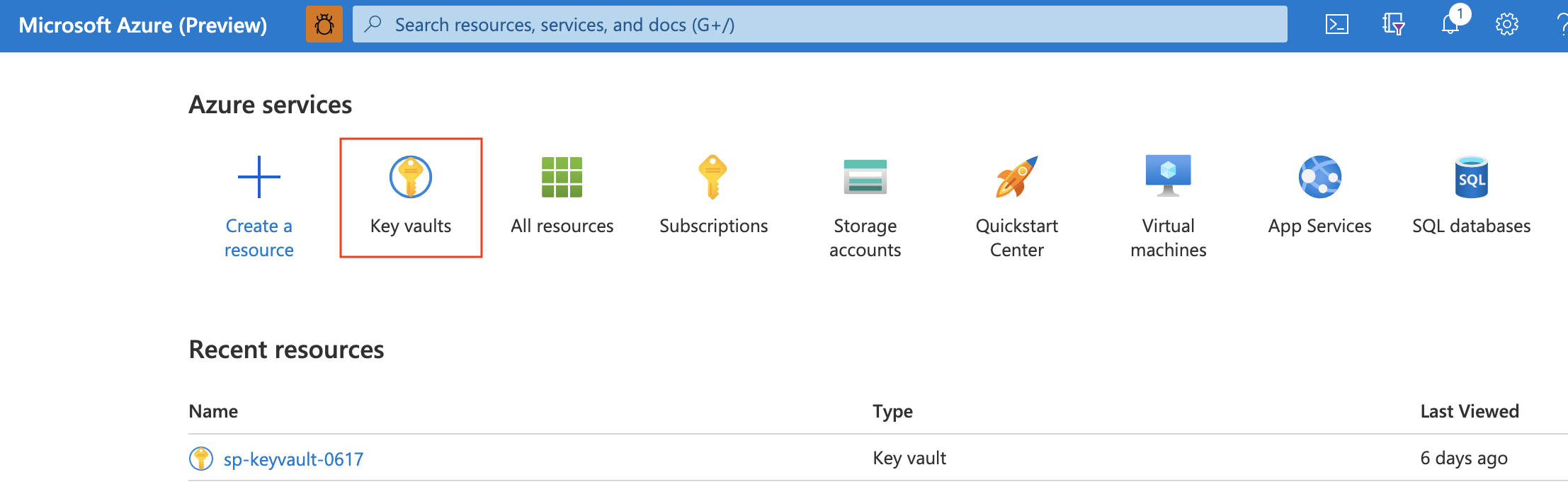

Schritt 3: Erstellen eines Schlüsseltresors. Wählen Sie im Azure-Portal die Option Schlüsseltresore aus, um einen zu erstellen.

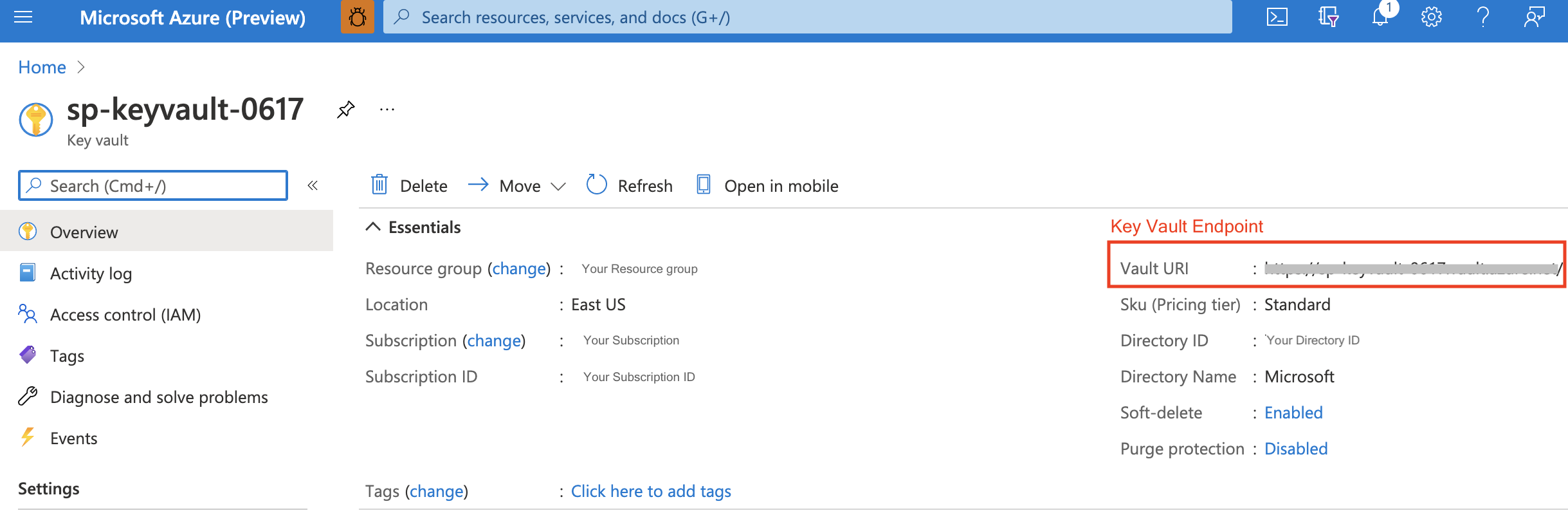

Nach Erstellung eines Schlüsseltresors ist der Tresor-URI die Entität Key Vault Endpoint in der Anmeldeinformationsentität von Metrics Advisor.

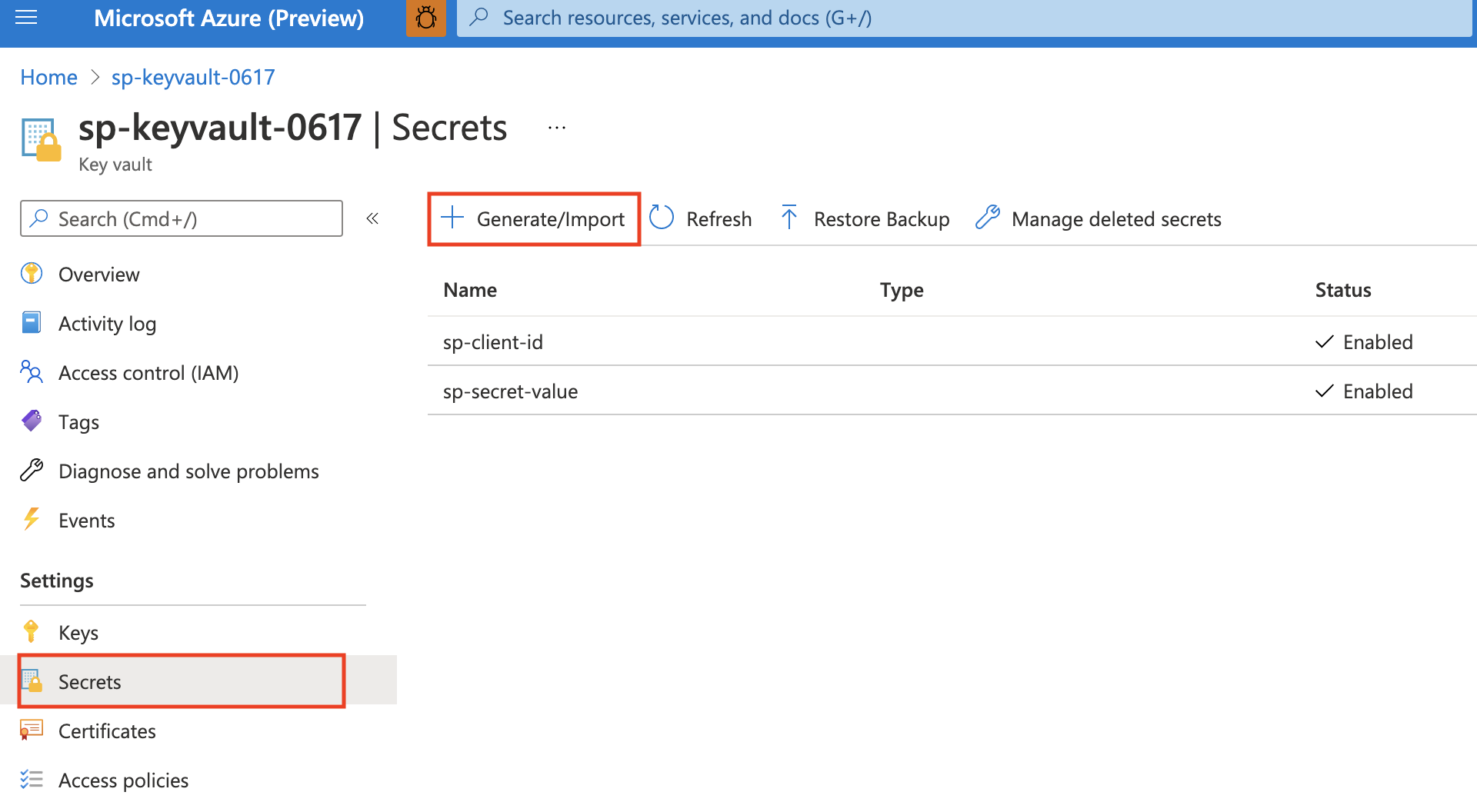

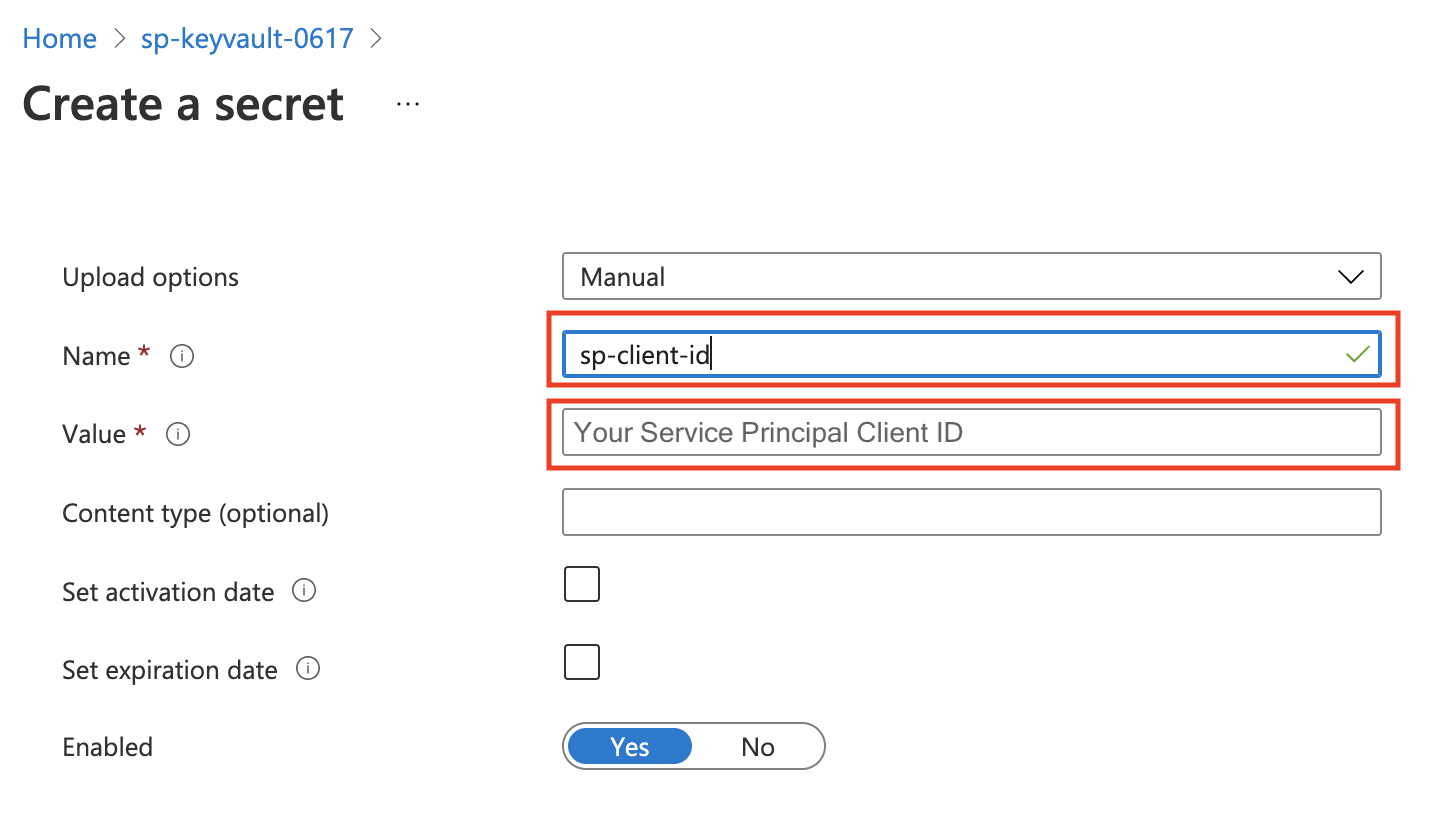

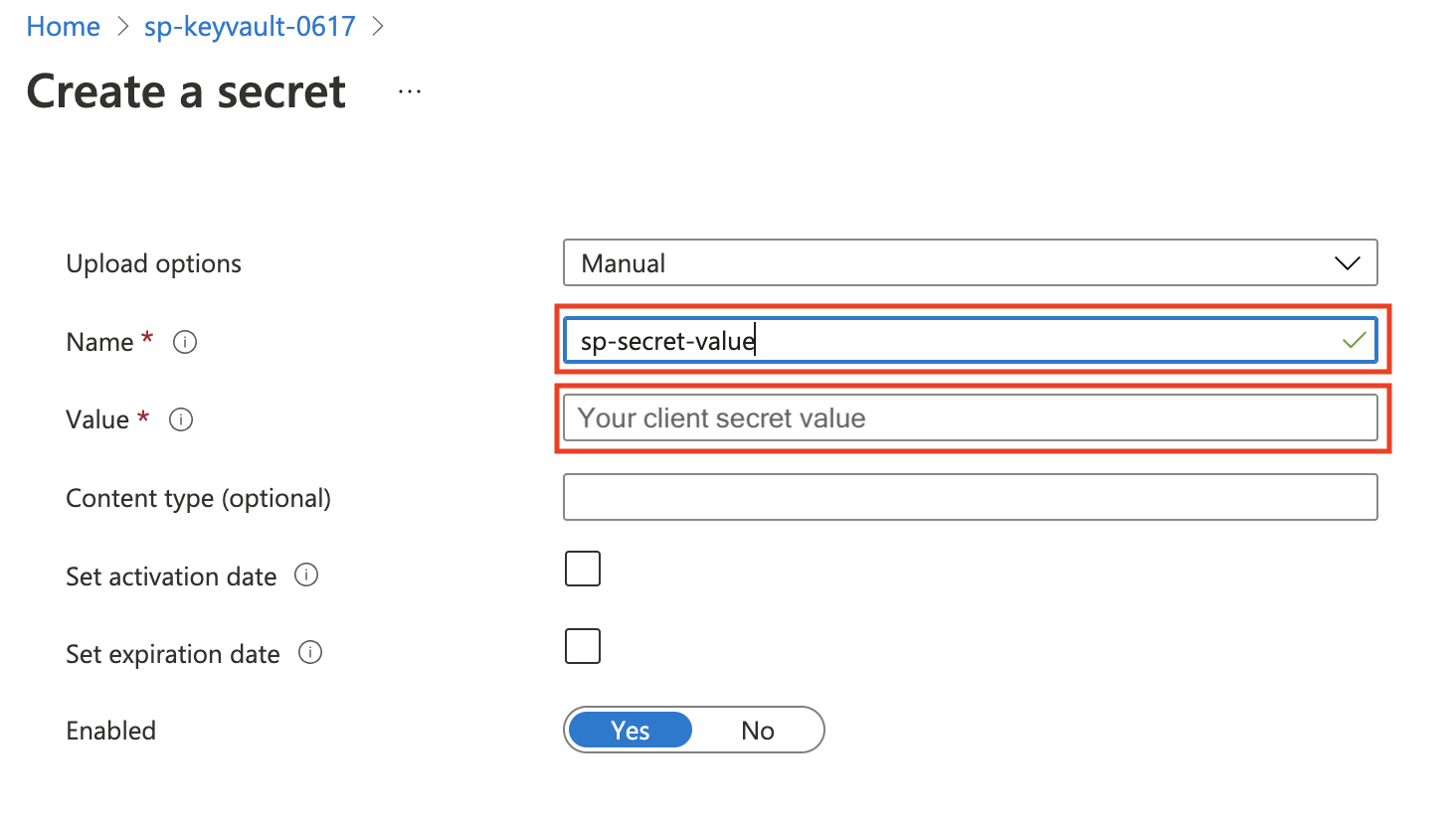

Schritt 4: Erstellen von Geheimnissen für Key Vault. Generieren Sie im Azure-Portal für den Schlüsseltresor unter Einstellungen->Geheimnisse zwei Geheimnisse.

Das erste ist für Service Principal Client Id, das andere für Service Principal Client Secret. Beide Namen werden in den Konfigurationen der Anmeldeinformationen verwendet.

Client-ID des Dienstprinzipals: Legen Sie für dieses Geheimnis

Namefest. Der Name wird in der Konfiguration der Anmeldeinformationsentität verwendet. Der Wert muss Ihrem DienstprinzipalClient IDin Schritt 1 entsprechen.

Geheimer Clientschlüssel des Dienstprinzipals: Legen Sie für dieses Geheimnis

Namefest. Der Name wird in der Konfiguration der Anmeldeinformationsentität verwendet. Der Wert muss Ihrem DienstprinzipalClient Secret Valuein Schritt 2 entsprechen.

Bis dato werden die Client-ID und das Clientgeheimnis des Dienstprinzipals in Key Vault endgültig gespeichert. Als Nächstes müssen Sie einen weiteren Dienstprinzipal erstellen, um den Schlüsseltresor zu speichern. Dafür müssen Sie zwei Dienstprinzipale erstellen: einen zum Speichern der Client-ID und des geheimen Clientschlüssels, die in einem Schlüsseltresor gespeichert werden, und einen zum Speichern des Schlüsseltresors.

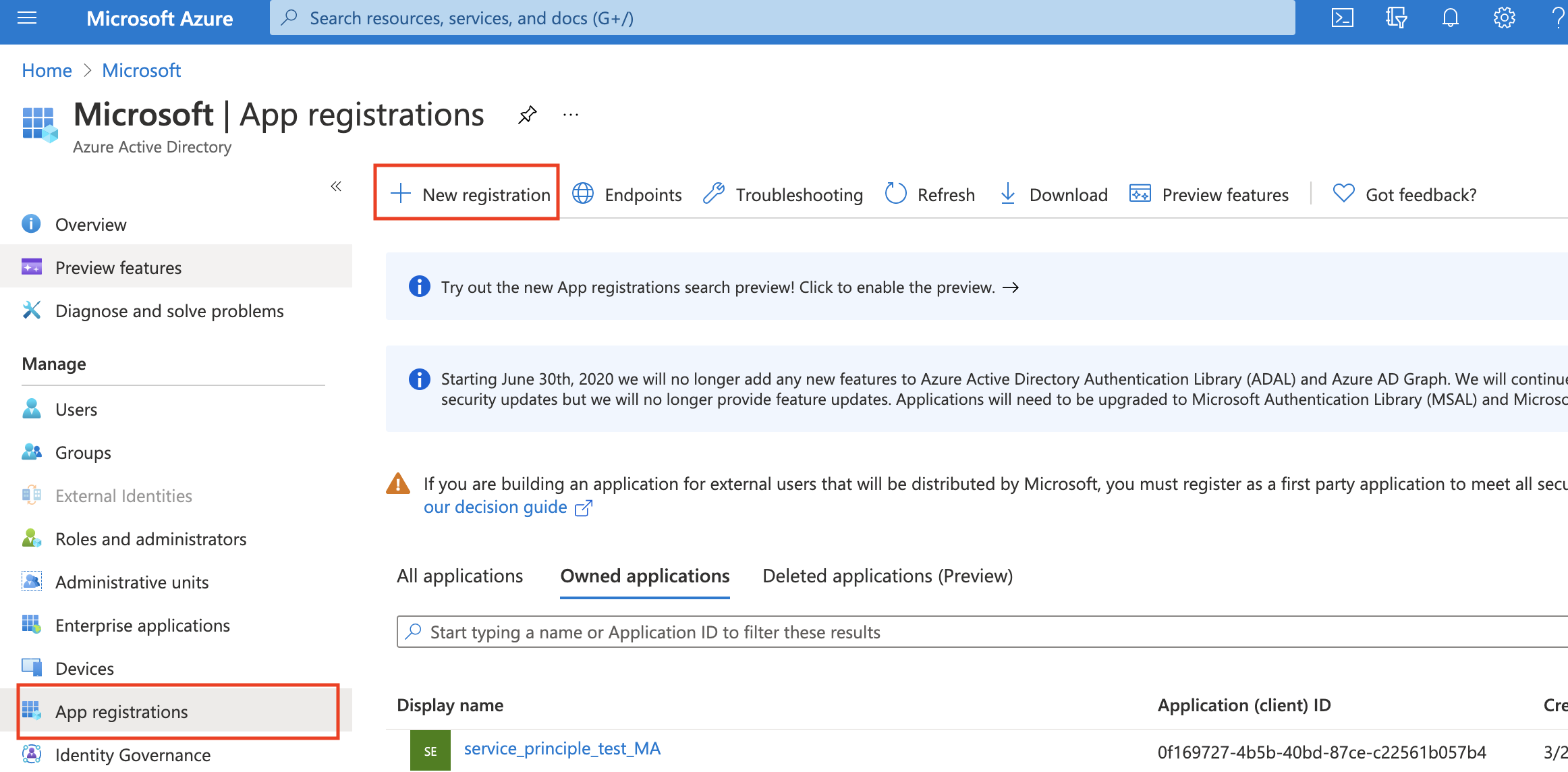

Schritt 5: Erstellen eines Dienstprinzipals zum Speichern des Schlüsseltresors.

Wechseln Sie zur Azure Portal Microsoft Entra-ID und erstellen Sie eine neue Registrierung.

Nach der Erstellung des Dienstprinzipals ist die Anwendungs- bzw. Client-ID in der Übersicht in der Konfiguration der Anmeldeinformationsentität die

Key Vault Client ID.Erstellen Sie unter Verwalten > Zertifikate und Geheimnisse einen geheimen Clientschlüssel, indem Sie „Neuer geheimer Clientschlüssel“ auswählen. Anschließend sollten Sie den Wert kopieren, da er nur einmal angezeigt wird. Der Wert ist in der Konfiguration der Anmeldeinformationsentität

Key Vault Client Secret.

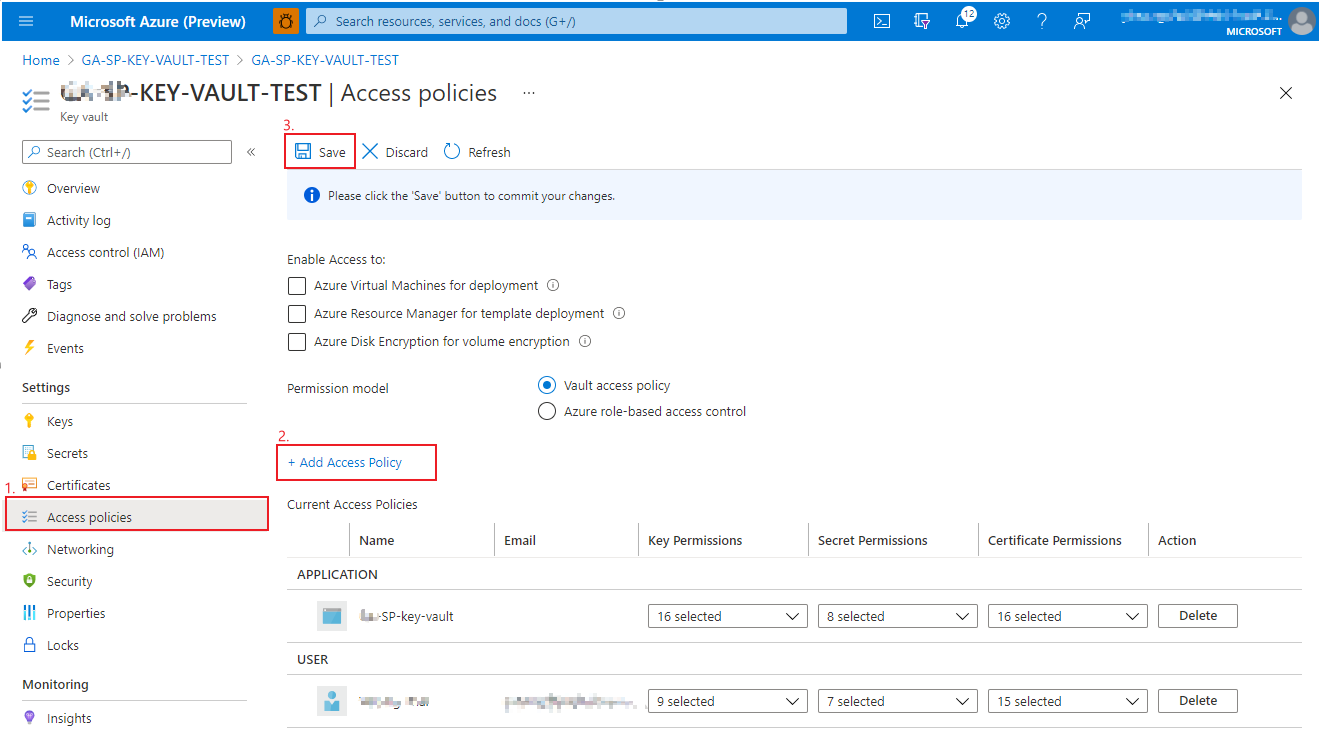

Schritt 6: Gewähren des Zugriffs auf Key Vault für einen Dienstprinzipal. Wechseln Sie in Einstellungen->Zugriffsrichtlinien zur von Ihnen erstellten Schlüsseltresorressource, indem Sie „Zugriffsrichtlinie hinzufügen“ auswählen, um die Verbindung zwischen dem Schlüsseltresor und dem zweiten Dienstprinzipal in Schritt 5 herzustellen. Speichern Sie Ihre Eingaben.

Zusammenfassung der Konfigurationen

Abschließend sind die Konfigurationen der Anmeldeinformationsentität im Metrics Advisor für den Dienstprinzipal aus Key Vault und ihr Abruf in der nachstehenden Tabelle aufgeführt:

| Konfiguration | Möglichkeit des Abrufs |

|---|---|

| Schlüsseltresorendpunkt | Schritt 3: Tresor-URI des Schlüsseltresors. |

| Mandanten-ID | Schritt 1: Verzeichnis-ID (Mandant) Ihres ersten Dienstprinzipals. |

| Client-ID des Schlüsseltresors | Schritt 5: Die Anwendungs- bzw. Client-ID Ihres zweiten Dienstprinzipals. |

| Key Vault-Clientgeheimnis | Schritt 5: Der Wert des geheimen Clientschlüssels Ihres zweiten Dienstprinzipals. |

| Client-ID-Name des Dienstprinzipals | Schritt 4: Der Geheimnisname, den Sie für die Client-ID festgelegt haben. |

| Namen des geheimen Clientschlüssels des Dienstprinzipals | Schritt 4: Der Geheimnisname, den Sie für den Wert des geheimen Clientschlüssels festgelegt haben. |