Erneuern von Zertifikaten für den Netzwerkcontroller

Gilt für: Azure Stack HCI, Versionen 23H2 und 22H2; Windows Server 2022 und Windows Server 2019

Dieser Artikel enthält Anweisungen zum automatischen und manuellen Verlängern oder Ändern von Netzwerkcontrollerzertifikaten. Wenden Sie sich an Microsoft-Support, wenn Probleme bei der Verlängerung Ihrer Netzwerkcontrollerzertifikate auftreten.

In Ihrer SDN-Infrastruktur (Software Defined Networking, softwaredefiniertes Netzwerk) verwendet der Netzwerkcontroller zertifikatbasierte Authentifizierung, um Northbound-Kommunikationskanäle mit Verwaltungsclients und Southbound-Kommunikation mit Netzwerkgeräten (etwa Software Load Balancer) zu schützen. Die Netzwerkcontrollerzertifikate verfügen über einen Gültigkeitszeitraum, nach dem sie ungültig werden und nicht mehr als vertrauenswürdig gelten. Es wird dringend empfohlen, sie zu verlängern, bevor sie ablaufen.

Eine Übersicht über den Netzwerkcontroller finden Sie unter Was ist Der Netzwerkcontroller?

Zeitpunkt zum Verlängern oder Ändern von Netzwerkcontrollerzertifikaten

Sie können Netzwerkcontrollerzertifikate verlängern oder ändern, wenn:

sich die Zertifikate dem Ablaufdatum nähern. Sie können Netzwerkcontrollerzertifikate tatsächlich jederzeit verlängern, bevor sie ablaufen.

Hinweis

Wenn Sie vorhandene Zertifikate mit demselben Schlüssel verlängern, müssen Sie nichts weiter tun.

Sie möchten ein selbstsigniertes Zertifikat durch ein von einer Zertifizierungsstelle signiertes Zertifikat ersetzen.

Hinweis

Stellen Sie beim Ändern der Zertifikate sicher, dass Sie denselben Antragstellername wie für das alte Zertifikat verwenden.

Arten von Netzwerkcontrollerzertifikaten

In Azure Stack HCI verwendet jede Netzwerkcontroller-VM zwei Arten von Zertifikaten:

REST-Zertifikat: Ein einzelnes Zertifikat für die Northbound-Kommunikation mit REST-Clients (z. B. Windows Admin Center) und die Southbound-Kommunikation mit Hyper-V-Hosts und Software-Lastenausgleichsmodulen. Das gleiche Zertifikat ist auf allen Netzwerkcontroller-VMs vorhanden. Informationen zum Verlängern von REST-Zertifikaten finden Sie unter Verlängern von REST-Zertifikaten.

Netzwerkcontroller-Knotenzertifikat: Ein Zertifikat auf jeder Netzwerkcontroller-VM für die Authentifizierung zwischen Knoten. Informationen zum Verlängern von Netzwerkcontroller-Knotenzertifikaten finden Sie unter Verlängern von Knotenzertifikaten.

Warnung

Lassen Sie dieses Zertifikat nicht ablaufen. Verlängern Sie sie vor ihrem Ablauf, um Authentifizierungsprobleme zu vermeiden. Entfernen Sie außerdem keine vorhandenen abgelaufenen Zertifikate, bevor Sie sie verlängern. Informationen zum Ablaufdatum eines Zertifikats finden Sie unter Anzeigen des Ablaufs eines Zertifikats.

Anzeigen des Zertifikatablaufs

Verwenden Sie das folgende Cmdlet auf jeder Netzwerkcontroller-VM, um das Ablaufdatum eines Zertifikats zu überprüfen:

Get-ChildItem Cert:\LocalMachine\My | where{$_.Subject -eq "CN=<Certificate-subject-name>"} | Select-Object NotAfter, Subject

Um den Ablauf eines REST-Zertifikats abzurufen, ersetzen Sie "Certificate-subject-name" durch die RestIPAddress oder RestName des Netzwerkcontrollers. Diesen Wert können Sie mit dem Cmdlet

Get-NetworkControllerabrufen.Um das Ablaufdatum eines Knotenzertifikats abzurufen, ersetzen Sie „Certificate-subject-name“ durch den vollqualifizierten Domänennamen (FQDN) der Netzwerkcontroller-VM. Diesen Wert können Sie mit dem Cmdlet

Get-NetworkControllerabrufen.

Erneuern von Netzwerkcontrollerzertifikaten

Sie können Ihre Netzwerkcontrollerzertifikate automatisch oder manuell verlängern.

Mit Start-SdnCertificateRotation dem Cmdlet können Sie die Verlängerung Ihrer Netzwerkcontrollerzertifikate automatisieren. Die automatische Verlängerung des Zertifikats trägt dazu bei, Ausfallzeiten oder ungeplante Ausfälle aufgrund von Zertifikatablaufproblemen zu minimieren.

Hier sind die Szenarien aufgeführt, in denen Sie das Start-SdnCertificateRotation Cmdlet verwenden können, um Netzwerkcontrollerzertifikate automatisch zu verlängern:

-

Selbstsignierte Zertifikate. Verwenden Sie das

Start-SdnCertificateRotationCmdlet, um selbstsignierte Zertifikate zu generieren und diese Zertifikate auf allen Netzwerkcontrollerknoten zu erneuern. -

Bereitstellen eines eigenen Zertifikats. Sie bringen Ihre eigenen Zertifikate mit, entweder selbstsigniert oder von der Zertifizierungsstelle signiert, und verwenden das Cmdlet für die

Start-SdnCertificateRotationZertifikatverlängerung. Das Cmdlet installiert die Zertifikate auf allen Netzwerkcontrollerknoten und verteilt sie an andere SDN-Infrastrukturkomponenten. -

Vorinstallierte Zertifikate. Sie haben die erforderlichen Zertifikate bereits auf den Netzwerkcontrollerknoten installiert. Verwenden Sie das

Start-SdnCertificateRotationCmdlet, um diese Zertifikate für andere SDN-Infrastrukturkomponenten zu verlängern.

Weitere Informationen zum Erstellen und Verwalten von SDN-Zertifikaten finden Sie unter Verwalten von Zertifikaten für softwaredefinierte Netzwerke.

Anforderungen

Hier sind die Anforderungen für die automatische Verlängerung des Zertifikats:

Sie müssen das

Start-SdnCertificateRotationCmdlet auf einem der Netzwerkcontrollerknoten ausführen. Installationsanweisungen finden Sie unter Installieren des SdnDiagnostics-Moduls.Sie benötigen Anmeldeinformationen für die folgenden beiden Kontotypen, um die Kommunikation zwischen Netzwerkcontrollerknoten zu autorisieren:

Credential, um ein Benutzerkonto mit lokalen Administratorrechten auf dem Netzwerkcontroller anzugeben.NcRestCredential, um ein Benutzerkonto mit Zugriff auf die Netzwerkcontroller-REST-API anzugeben. Es ist ein Element vonClientSecurityGroupvonGet-NetworkController. Dieses Konto wird verwendet, um die REST-API aufzurufen, um die Anmeldeinformationsressource mit dem neuen Zertifikat zu aktualisieren.

Weitere Informationen zum Konfigurieren der Autorisierung für die Northbound-Kommunikation des Netzwerkcontrollers finden Sie unter Autorisierung für die Northbound-Kommunikation.

Automatisches Erneuern von selbstsignierten Zertifikaten

Sie können das Start-SdnCertificateRotation Cmdlet verwenden, um neue selbstsignierte Zertifikate zu generieren und diese automatisch auf allen Netzwerkcontrollerknoten zu erneuern. Standardmäßig generiert das Cmdlet Zertifikate mit einem Gültigkeitszeitraum von drei Jahren. Sie können jedoch einen anderen Gültigkeitszeitraum angeben.

Führen Sie die folgenden Schritte auf einem der Netzwerkcontrollerknoten aus, um selbstsignierte Zertifikate zu generieren und diese automatisch zu erneuern:

Um selbstsignierte Zertifikate zu generieren, führen Sie das

Start-SdnCertificateRotationCmdlet aus. Sie können den-ForceParameter mit dem Cmdlet verwenden, um Bestätigungsaufforderungen oder manuelle Eingaben während des Drehvorgangs zu vermeiden.Führen Sie die folgenden Befehle aus, um selbstsignierte Zertifikate mit der Standardgültigkeitsdauer von drei Jahren zu generieren:

Import-Module -Name SdnDiagnostics -Force Start-SdnCertificateRotation -GenerateCertificate -CertPassword (Get-Credential).Password -Credential (Get-Credential)Um selbstsignierte Zertifikate mit einem bestimmten Gültigkeitszeitraum zu generieren, verwenden Sie den

NotAfterParameter, um den Gültigkeitszeitraum anzugeben.Führen Sie beispielsweise die folgenden Befehle aus, um selbstsignierte Zertifikate mit einer Gültigkeitsdauer von fünf Jahren zu generieren:

Import-Module -Name SdnDiagnostics -Force Start-SdnCertificateRotation -GenerateCertificate -CertPassword (Get-Credential).Password -NotAfter (Get-Date).AddYears(5) -Credential (Get-Credential)

Geben Sie die Anmeldeinformationen ein. Sie erhalten zwei Eingabeaufforderungen, um zwei Arten von Anmeldeinformationen bereitzustellen:

- Geben Sie in der ersten Eingabeaufforderung das Kennwort ein, um das generierte Zertifikat zu schützen. Der Benutzername kann alles sein und wird nicht verwendet.

- Verwenden Sie in der zweiten Eingabeaufforderung die Anmeldeinformationen, die Administratorzugriff auf alle Netzwerkcontrollerknoten haben.

Nachdem die neuen Zertifikate generiert wurden, erhalten Sie eine Warnung, um zu bestätigen, ob Sie mit dem Prozess der Zertifikatrotation fortfahren möchten. Der Warntext zeigt die Liste der Netzwerkcontrollerzertifikate an, die durch die neu generierten zertifikate ersetzt werden. Geben Sie

Yzur Bestätigung ein.Hier sehen Sie einen Beispiel-Screenshot der Warnung:

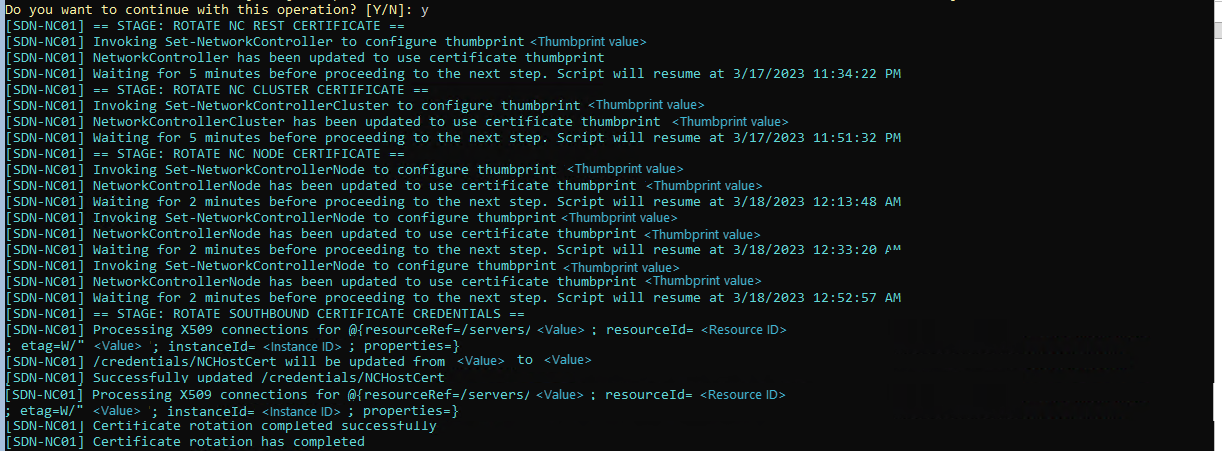

Nachdem Sie bestätigt haben, dass die Zertifikatrotation fortgesetzt wird, können Sie die status der laufenden Vorgänge im PowerShell-Befehlsfenster anzeigen.

Wichtig

Schließen Sie das PowerShell-Fenster erst, wenn das Cmdlet abgeschlossen ist. Abhängig von Ihrer Umgebung, z. B. der Anzahl der Netzwerkcontrollerknoten im Cluster, kann die Ausführung einige Minuten oder mehr als eine Stunde dauern.

Hier sehen Sie einen Beispiel-Screenshot des PowerShell-Befehlsfensters, das die status des laufenden Betriebs zeigt:

Automatisches Erneuern eigener Zertifikate

Zusätzlich zum Generieren von selbstsignierten Netzwerkcontrollerzertifikaten können Sie auch Eigene Zertifikate ( entweder selbstsigniert oder von der Zertifizierungsstelle signiert ) verwenden und das Start-SdnCertificateRotation Cmdlet verwenden, um diese Zertifikate zu erneuern.

Führen Sie die folgenden Schritte auf einem der Netzwerkcontrollerknoten aus, um Ihre eigenen Zertifikate automatisch zu erneuern:

Bereiten Sie Ihre Zertifikate im

.pfxFormat vor, und speichern Sie sie in einem Ordner auf einem der Netzwerkcontrollerknoten, von dem aus Sie dasStart-SdnCertificateRotationCmdlet ausführen. Sie können den-ForceParameter mit dem Cmdlet verwenden, um Bestätigungsaufforderungen oder manuelle Eingaben während des Drehvorgangs zu vermeiden.Führen Sie die folgenden Befehle aus, um die Zertifikatverlängerung zu starten:

Import-Module -Name SdnDiagnostics -Force Start-SdnCertificateRotation -CertPath "<Path where you put your certificates>" -CertPassword (Get-Credential).Password -Credential (Get-Credential)Geben Sie die Anmeldeinformationen ein. Sie erhalten zwei Eingabeaufforderungen, um zwei Arten von Anmeldeinformationen bereitzustellen:

- Geben Sie in der ersten Eingabeaufforderung das Kennwort Ihres Zertifikats ein. Der Benutzername kann alles sein und wird nicht verwendet.

- Verwenden Sie in der zweiten Eingabeaufforderung die Anmeldeinformationen, die über Administratorzugriff auf alle Netzwerkcontrollerknoten verfügen.

Sie erhalten eine Warnung, um zu bestätigen, ob Sie den Prozess der Zertifikatrotation fortsetzen möchten. Der Warntext zeigt die Liste der Netzwerkcontrollerzertifikate an, die durch die neu generierten zertifikate ersetzt werden. Geben Sie

Yzur Bestätigung ein.Hier sehen Sie einen Beispielscreenshot der Warnung:

Nachdem Sie bestätigt haben, dass die Zertifikatrotation fortgesetzt wird, können Sie die status der laufenden Vorgänge im PowerShell-Befehlsfenster anzeigen.

Wichtig

Schließen Sie das PowerShell-Fenster erst, wenn das Cmdlet abgeschlossen ist. Abhängig von Ihrer Umgebung, z. B. der Anzahl der Netzwerkcontrollerknoten im Cluster, kann es mehrere Minuten oder mehr als eine Stunde dauern, bis die Ausführung abgeschlossen ist.

Automatisches Erneuern vorinstallierter Zertifikate

In diesem Szenario sind die erforderlichen Zertifikate auf den Netzwerkcontrollerknoten installiert. Verwenden Sie das Start-SdnCertificateRotation Cmdlet, um diese Zertifikate für andere SDN-Infrastrukturkomponenten zu erneuern.

Führen Sie die folgenden Schritte auf einem der Netzwerkcontrollerknoten aus, um die vorinstallierten Zertifikate automatisch zu erneuern:

Installieren Sie die Netzwerkcontrollerzertifikate gemäß Ihrer bevorzugten Methode auf allen Netzwerkcontrollerknoten. Stellen Sie sicher, dass die Zertifikate von anderen SDN-Infrastrukturkomponenten vertrauenswürdig sind, einschließlich SDN-MUX-Servern und SDN-Hosts.

Create Konfiguration der Zertifikatrotation:

Führen Sie die folgenden Befehle aus, um die Standardkonfiguration für die Zertifikatrotation zu generieren:

Import-Module -Name SdnDiagnostics -Force $certConfig = New-SdnCertificateRotationConfig $certConfigÜberprüfen Sie die Standardkonfiguration für die Zertifikatrotation, um zu überprüfen, ob die automatisch erkannten Zertifikate die zertifikate sind, die Sie verwenden möchten. Standardmäßig wird das zuletzt ausgestellte Zertifikat abgerufen, das verwendet werden soll.

Hier sehen Sie eine Beispielkonfiguration für die Zertifikatrotation:

PS C:\Users\LabAdmin> $certConfig Name Value ---- ----- ws22ncl.corp.contoso.com F4AAF14991DAF282D9056E147AE60C2C5FE80A49 ws22nc3.corp.contoso.com BC3E6B090E2AA80220B7BAED7F8F981A1E1DD115 ClusterCredentialType X509 ws22nc2.corp.contoso.corn 75DC229A8E61AD855CC445C42482F9F919CC1077 NcRestCert 029D7CA0067A60FB24827D8434566787114AC30CDabei gilt:

- ws22ncx.corp.contoso.com zeigt den Fingerabdruck des Zertifikats für jeden Netzwerkcontrollerknoten an.

- ClusterCredentialType zeigt den Authentifizierungstyp des Netzwerkcontrollerclusters an. Wenn der Authentifizierungstyp nicht X509 ist, wird das Knotenzertifikat nicht verwendet und in der Ausgabe nicht angezeigt.

- NcRestCert zeigt den Fingerabdruck des Netzwerkcontroller-Restzertifikats an.

(Optional) Wenn die generierte

$certConfignicht korrekt ist, können Sie sie ändern, indem Sie den Fingerabdruck eines neuen Zertifikats angeben. Um beispielsweise den Fingerabdruck des Netzwerkcontroller-Restzertifikats zu ändern, führen Sie den folgenden Befehl aus:$certConfig.NcRestCert = <new certificate thumbprint>

Starten Sie die Zertifikatrotation. Sie können den

-ForceParameter mit dem Cmdlet verwenden, um Aufforderungen zur Bestätigung oder manuelle Eingaben während des Drehungsprozesses zu vermeiden.Import-Module -Name SdnDiagnostics -Force Start-SdnCertificateRotation -CertRotateConfig $certConfig -Credential (Get-Credential)Wenn Sie zur Eingabe von Anmeldeinformationen aufgefordert werden, geben Sie die Anmeldeinformationen ein, die über Administratorzugriff auf alle Netzwerkcontrollerknoten verfügen.

Sie erhalten eine Warnung, um zu bestätigen, ob Sie mit der automatischen Rotation von Zertifikaten fortfahren möchten. Die Warnung zeigt die Liste der Netzwerkcontrollerzertifikate an, die durch Ihre eigenen Zertifikate ersetzt werden. Geben Sie

Yzur Bestätigung ein.Hier sehen Sie einen Beispielscreenshot der Warnung, die Sie auffordert, die Rotation von Zertifikaten zu bestätigen:

Nachdem Sie bestätigt haben, dass die Zertifikatrotation fortgesetzt wird, können Sie die status der laufenden Vorgänge im PowerShell-Befehlsfenster anzeigen.

Wichtig

Schließen Sie das PowerShell-Fenster erst, wenn das Cmdlet abgeschlossen ist. Abhängig von Ihrer Umgebung, z. B. der Anzahl der Netzwerkcontrollerknoten im Cluster, kann es mehrere Minuten oder mehr als eine Stunde dauern, bis die Ausführung abgeschlossen ist.

Erneutes Importieren von Zertifikaten in Windows Admin Center

Wenn Sie das Netzwerkcontroller-REST-Zertifikat erneuert haben und Windows Admin Center zum Verwalten des SDN verwenden, müssen Sie den Azure Stack HCI-Cluster aus Windows Admin Center entfernen und erneut hinzufügen. Dadurch stellen Sie sicher, dass Windows Admin Center das erneuerte Zertifikat importiert und für die SDN-Verwaltung verwendet.

Führen Sie die folgenden Schritte aus, um das erneuerte Zertifikat in Windows Admin Center erneut zu importieren:

- Wählen Sie in Windows Admin Center im Dropdownmenü oben Cluster-Manager aus.

- Wählen Sie den Cluster aus, den Sie entfernen möchten, und wählen Sie dann Entfernen aus.

- Wählen Sie Hinzufügen aus, geben Sie den Clusternamen ein, und wählen Sie dann Hinzufügen aus.

- Nachdem der Cluster geladen wurde, wählen Sie SDN-Infrastruktur aus. Dadurch wird Windows Admin Center gezwungen, das erneuerte Zertifikat automatisch erneut zu importieren.