Untersuchen von Lateral Movement-Pfaden mit ATA

Gilt für: Advanced Threat Analytics Version 1.9

Selbst wenn Sie Ihr Bestes tun, um Ihre sensiblen Benutzer zu schützen, und Ihre Administratoren über komplexe Kennwörter verfügen, die sie häufig ändern, ihre Computer gehärtet sind und ihre Daten sicher gespeichert werden, können Angreifer weiterhin Lateral Movement-Pfade verwenden, um auf sensible Konten zuzugreifen. Bei Lateral Movement-Angriffen nutzt der Angreifer Instanzen aus, wenn sich sensible Benutzer auf einem Computer anmelden, auf dem ein nicht sensibler Benutzer über lokale Rechte verfügt. Angreifer können sich dann seitlich bewegen, auf den weniger sensiblen Benutzer zugreifen und sich dann über den Computer bewegen, um Anmeldeinformationen für den sensiblen Benutzer zu erhalten.

Was ist ein lateraler Bewegungspfad?

Lateral Movement ist der Zeitpunkt, an dem ein Angreifer nicht sensible Konten verwendet, um Zugriff auf sensible Konten zu erhalten. Dies kann mithilfe der Methoden erfolgen, die im Leitfaden zu verdächtigen Aktivitäten beschrieben werden. Angreifer verwenden Lateral Movement, um die Administratoren in Ihrem Netzwerk zu identifizieren und zu erfahren, auf welche Computer sie zugreifen können. Mit diesen Informationen und weiteren Verschiebungen kann der Angreifer die Daten auf Ihren Domänencontrollern nutzen.

ATA ermöglicht es Ihnen, präemptive Maßnahmen in Ihrem Netzwerk zu ergreifen, um zu verhindern, dass Angreifern seitlichen Bewegungen erfolgreich sind.

Ermitteln Ihrer risikobehafteten sensiblen Konten

Führen Sie die folgenden Schritte aus, um zu ermitteln, welche vertraulichen Konten in Ihrem Netzwerk aufgrund ihrer Verbindung mit nicht sensiblen Konten oder Ressourcen in einem bestimmten Zeitraum anfällig sind:

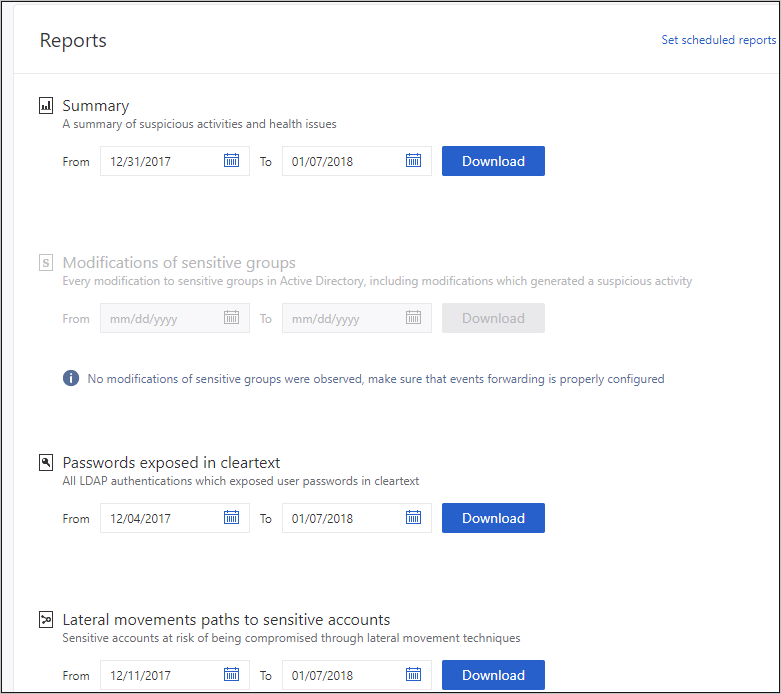

Wählen Sie im Menü der ATA-Konsole das

aus.

aus.Wenn keine Lateral Movement-Pfade zu sensiblen Konten gefunden werden, ist der Bericht abgeblendet. Wenn Lateral Movement-Pfade vorhanden sind, wählen die Datumsangaben des Berichts automatisch das erste Datum aus, wenn relevante Daten vorliegen.

Klicken Sie auf Herunterladen.

Die erstellte Excel-Datei enthält Details zu Ihren gefährdeten vertraulichen Konten. Die Registerkarte Zusammenfassung enthält Diagramme, die die Anzahl vertraulicher Konten, Computer und Durchschnittswerte für gefährdete Ressourcen beschreiben. Auf der Registerkarte Details finden Sie eine Liste der vertraulichen Konten, über die Sie besorgt sein sollten. Beachten Sie, dass es sich bei den Pfaden um Pfade handelt, die zuvor vorhanden waren und möglicherweise heute nicht verfügbar sind.

Untersuchen

Nachdem Sie nun wissen, welche sensiblen Konten gefährdet sind, können Sie sich ausführlicher mit ATA beschäftigen, um mehr zu erfahren und vorbeugende Maßnahmen zu ergreifen.

Suchen Sie in der ATA-Konsole nach dem Lateral Movement-Badge, der dem Entitätsprofil hinzugefügt wird, wenn sich die Entität in einem

oder

oder  . Dies ist verfügbar, wenn es in den letzten zwei Tagen einen Lateral Movement-Pfad gab.

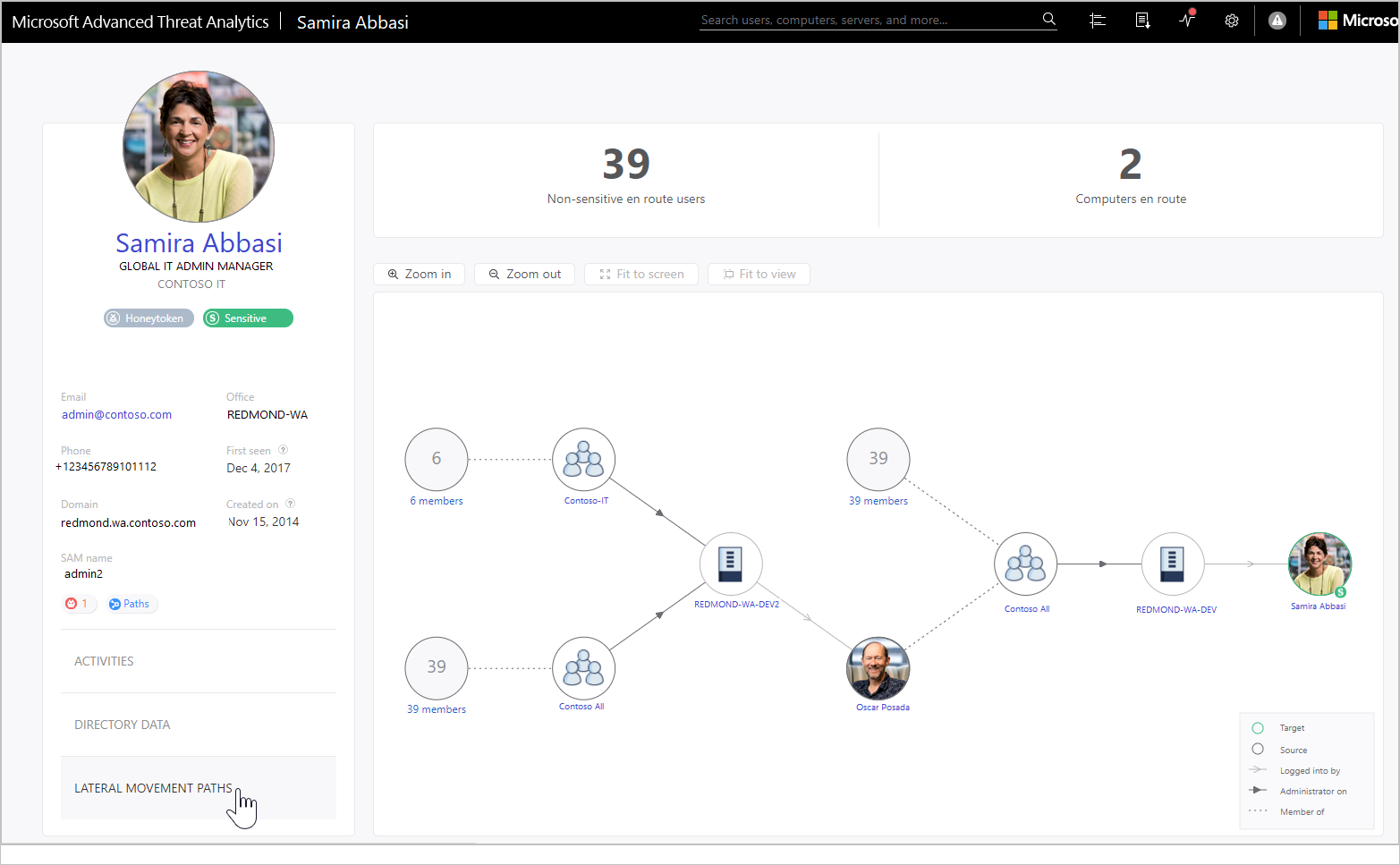

. Dies ist verfügbar, wenn es in den letzten zwei Tagen einen Lateral Movement-Pfad gab.Wählen Sie auf der daraufhin geöffneten Benutzerprofilseite die Registerkarte Lateral movement paths (Pfade für laterale Verschiebungen ) aus.

Das angezeigte Diagramm stellt eine Zuordnung der möglichen Pfade für den sensiblen Benutzer bereit. Das Diagramm zeigt Verbindungen, die in den letzten zwei Tagen hergestellt wurden.

Überprüfen Sie das Diagramm, um zu sehen, was Sie über die Offenlegung der Anmeldeinformationen Ihrer sensiblen Benutzer erfahren können. In dieser Karte können Sie z. B. den grauen Pfeilen angemeldet folgen, um zu sehen, wo Samira sich mit ihren privilegierten Anmeldeinformationen angemeldet hat. In diesem Fall wurden die vertraulichen Anmeldeinformationen von Samira auf dem Computer REDMOND-WA-DEV gespeichert. Sehen Sie sich dann an, welche anderen Benutzer sich bei welchen Computern angemeldet haben, die die meisten Risiken und Sicherheitsrisiken erzeugt haben. Sie können dies sehen, indem Sie sich den Administrator auf schwarzen Pfeilen ansehen, um zu sehen, wer über Administratorrechte für die Ressource verfügt. In diesem Beispiel hat jeder in der Gruppe Contoso All die Möglichkeit, von dieser Ressource aus auf Benutzeranmeldeinformationen zuzugreifen.

Bewährte Methoden für die Prävention

Die beste Möglichkeit, laterale Verschiebungen zu verhindern, besteht darin, sicherzustellen, dass sensible Benutzer ihre Administratoranmeldeinformationen nur verwenden, wenn sie sich auf gehärteten Computern anmelden, auf denen kein nicht sensibler Benutzer vorhanden ist, der über Administratorrechte auf demselben Computer verfügt. Stellen Sie in diesem Beispiel sicher, dass sich Samira, wenn Samira Zugriff auf REDMOND-WA-DEV benötigt, mit einem Anderen Benutzernamen und Kennwort als ihren Administratoranmeldeinformationen anmeldet, oder entfernen Sie die Gruppe Contoso All aus der lokalen Administratorgruppe auf REDMOND-WA-DEV.

Es wird auch empfohlen, sicherzustellen, dass niemand über unnötige lokale Administratorberechtigungen verfügt. Überprüfen Sie in diesem Beispiel, ob jeder in Contoso All wirklich Administratorrechte für REDMOND-WA-DEV benötigt.

Stellen Sie sicher, dass Personen nur Zugriff auf die erforderlichen Ressourcen haben. In diesem Beispiel erweitert Oscar Posada Samiras Exposition erheblich. Ist es erforderlich, dass sie in die Gruppe Contoso All aufgenommen werden? Gibt es Untergruppen, die Sie erstellen könnten, um die Gefährdung zu minimieren?

Tipp

Wenn während der letzten zwei Tage keine Aktivität erkannt wird, wird das Diagramm nicht angezeigt, aber der Seitbewegungspfadbericht ist weiterhin verfügbar, um Informationen zu Lateral Movement-Pfaden in den letzten 60 Tagen bereitzustellen.

Tipp

Konfigurieren Sie SAM-R, um Anweisungen dazu zu erhalten, wie Sie Ihre Server so einrichten, dass ATA die sam-R-Vorgänge ausführen kann, die für die Erkennung von Lateral Movement-Pfaden erforderlich sind.