Installieren von ATA – Schritt 9

Gilt für: Advanced Threat Analytics Version 1.9

Hinweis

Bevor Sie eine neue Richtlinie erzwingen, stellen Sie immer sicher, dass Ihre Umgebung sicher bleibt, ohne die Anwendungskompatibilität zu beeinträchtigen, indem Sie zuerst die vorgeschlagenen Änderungen im Überwachungsmodus aktivieren und überprüfen.

Schritt 9: Konfigurieren der erforderlichen SAM-R-Berechtigungen

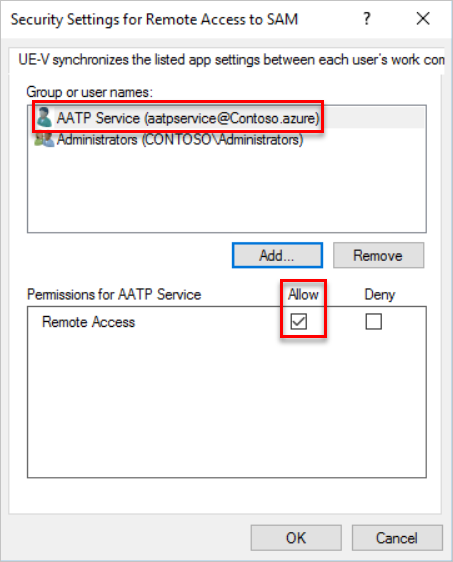

Die Erkennung des Lateral Movement-Pfads basiert auf Abfragen, die lokale Administratoren auf bestimmten Computern identifizieren. Diese Abfragen werden mithilfe des SAM-R-Protokolls über das in Schritt 2 erstellte ATA-Dienstkonto ausgeführt . Stellen Sie eine Verbindung mit AD her.

Um sicherzustellen, dass Windows-Clients und -Server dem ATA-Dienstkonto die Durchführung dieses SAM-R-Vorgangs gestatten, muss eine Änderung an Ihrer Gruppenrichtlinie vorgenommen werden, die das ATA-Dienstkonto zusätzlich zu den konfigurierten Konten hinzufügt, die in der Netzwerkzugriffsrichtlinie aufgeführt sind. Diese Gruppenrichtlinie sollte auf jedes Gerät in Ihrem organization angewendet werden.

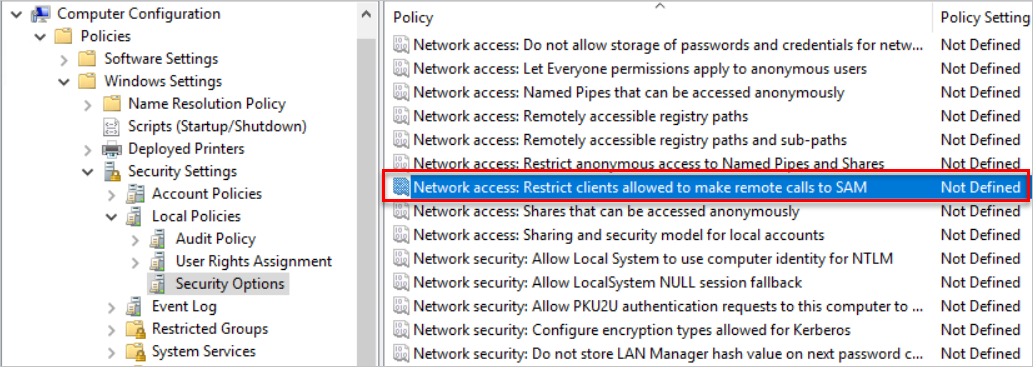

Suchen Sie die Richtlinie:

- Richtlinienname: Netzwerkzugriff – Einschränken von Clients, die Remoteaufrufe an SAM durchführen dürfen

- Standort: Computerkonfiguration, Windows-Einstellungen, Sicherheitseinstellungen, Lokale Richtlinien, Sicherheitsoptionen

Fügen Sie den ATA-Dienst der Liste der genehmigten Konten hinzu, die diese Aktion auf Ihren modernen Windows-Systemen ausführen können.

Der ATA-Dienst (der ATA-Dienst, der während der Installation erstellt wurde) verfügt jetzt über die erforderlichen Berechtigungen zum Ausführen von SAM-R in der Umgebung.

Weitere Informationen zu SAM-R und Gruppenrichtlinie finden Sie unter Netzwerkzugriff: Einschränken von Clients, die Remoteaufrufe an SAM durchführen dürfen.

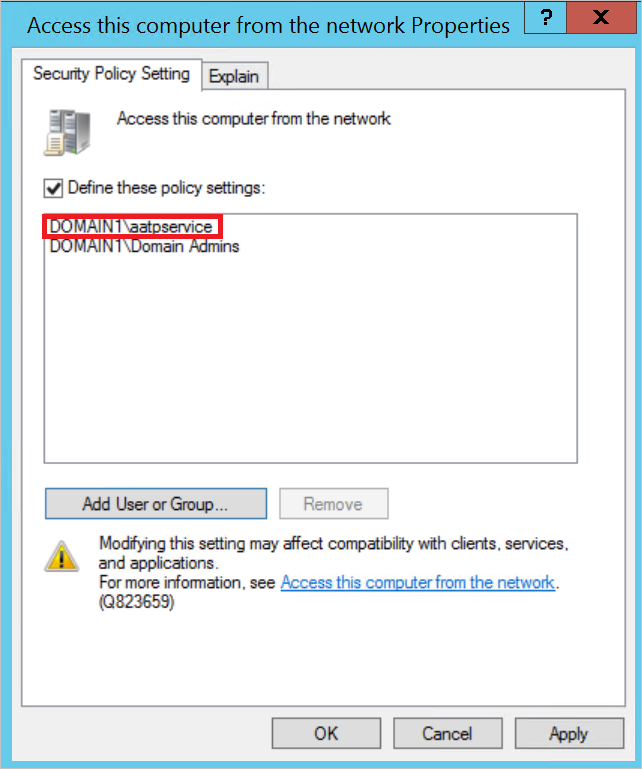

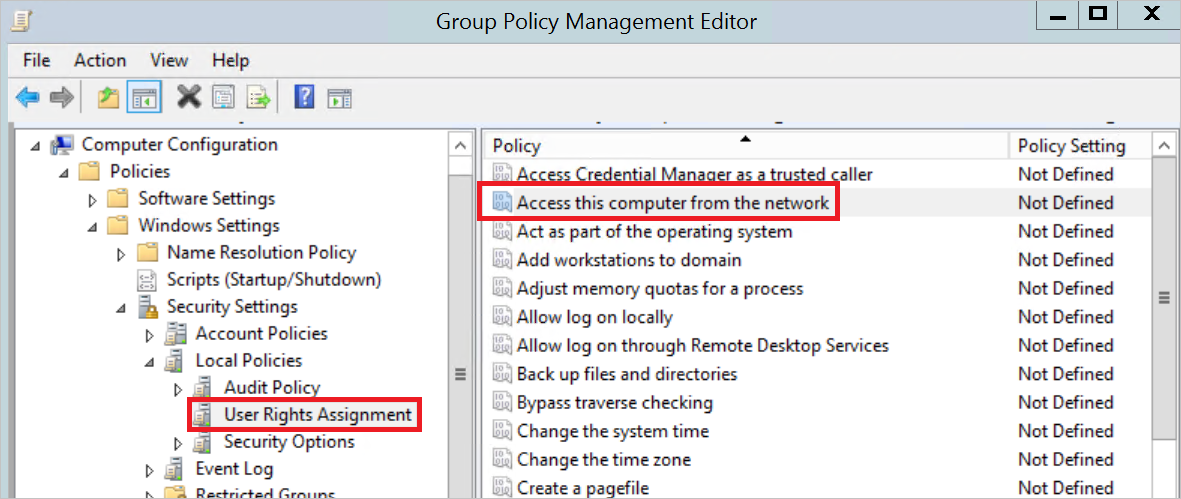

Zugreifen auf diesen Computer über die Netzwerkeinstellung

Wenn Sie die Einstellung Auf diesen Computer über das Netzwerk zugreifen in einem beliebigen Gruppenrichtlinienobjekt definiert haben, das für Computer in Ihrer Domäne gilt, müssen Sie das ATA-Dienstkonto der Liste der zulässigen Konten für diese Einstellung hinzufügen:

Hinweis

Die Einstellung ist standardmäßig nicht aktiviert. Wenn Sie sie zuvor noch nicht aktiviert haben, müssen Sie es nicht ändern, damit Defender for Identity Remoteaufrufe an SAM tätigen kann.

Um das Dienstkonto hinzuzufügen, wechseln Sie zur Richtlinie, und navigieren Sie zu Computerkonfiguration ->Richtlinien ->Windows-Einstellungen ->Lokale Richtlinien ->Benutzerrechtezuweisung. Öffnen Sie dann die Einstellung Zugriff auf diesen Computer aus dem Netzwerk.

Fügen Sie dann das ATA-Dienstkonto der Liste der genehmigten Konten hinzu.