Installieren von ATA – Schritt 6

Gilt für: Advanced Threat Analytics Version 1.9

Schritt 6: Konfigurieren der Ereignissammlung

Konfigurieren der Ereignissammlung

Um die Erkennungsfunktionen zu verbessern, benötigt ATA die folgenden Windows-Ereignisse: 4776, 4732, 4733, 4728, 4729, 4756, 4757 und 7045. Diese Windows-Ereignisse werden entweder automatisch vom ATA-Lightweight-Gateway gelesen, oder wenn das ATA-Lightweight-Gateway nicht bereitgestellt wird, können sie auf eine von zwei Arten an das ATA-Gateway weitergeleitet werden, entweder durch Konfigurieren des ATA-Gateways für das Lauschen auf SIEM-Ereignisse oder durch Konfigurieren der Windows-Ereignisweiterleitung.

Hinweis

Für ATA-Versionen 1.8 und höher ist die Konfiguration der Windows-Ereignissammlung für ATA Lightweight-Gateways nicht mehr erforderlich. Das ATA Lightweight Gateway liest ereignisse jetzt lokal, ohne dass die Ereignisweiterleitung konfiguriert werden muss.

Zusätzlich zum Sammeln und Analysieren von Netzwerkdatenverkehr zu und von den Domänencontrollern kann ATA Windows-Ereignisse verwenden, um die Erkennung weiter zu verbessern. Es verwendet ereignis 4776 für NTLM, das verschiedene Erkennungen und Ereignisse 4732, 4733, 4728, 4729, 4756 und 4757 verbessert, um die Erkennung vertraulicher Gruppenänderungen zu verbessern. Dies kann von Ihrem SIEM oder durch Festlegen der Windows-Ereignisweiterleitung über Ihren Domänencontroller empfangen werden. Erfasste Ereignisse stellen ATA zusätzliche Informationen bereit, die nicht über den Netzwerkdatenverkehr des Domänencontrollers verfügbar sind.

SIEM/Syslog

Damit ATA Daten von einem Syslog-Server nutzen kann, müssen Sie die folgenden Schritte ausführen:

- Konfigurieren Sie Ihre ATA-Gatewayserver für das Lauschen und Akzeptieren von Ereignissen, die vom SIEM-/Syslog-Server weitergeleitet werden.

Hinweis

ATA lauscht nur auf IPv4 und nicht auf IPv6.

- Konfigurieren Sie Ihren SIEM-/Syslog-Server für die Weiterleitung bestimmter Ereignisse an das ATA-Gateway.

Wichtig

- Leiten Sie nicht alle Syslog-Daten an das ATA-Gateway weiter.

- ATA unterstützt UDP-Datenverkehr vom SIEM-/Syslog-Server.

Informationen zum Konfigurieren der Weiterleitung bestimmter Ereignisse an einen anderen Server finden Sie in der Produktdokumentation Ihres SIEM-/Syslog-Servers.

Hinweis

Wenn Sie keinen SIEM-/Syslog-Server verwenden, können Sie Ihre Windows-Domänencontroller so konfigurieren, dass sie die Windows-Ereignis-ID 4776 weiterleiten, die von ATA erfasst und analysiert werden soll. Die Windows-Ereignis-ID 4776 stellt Daten zu NTLM-Authentifizierungen bereit.

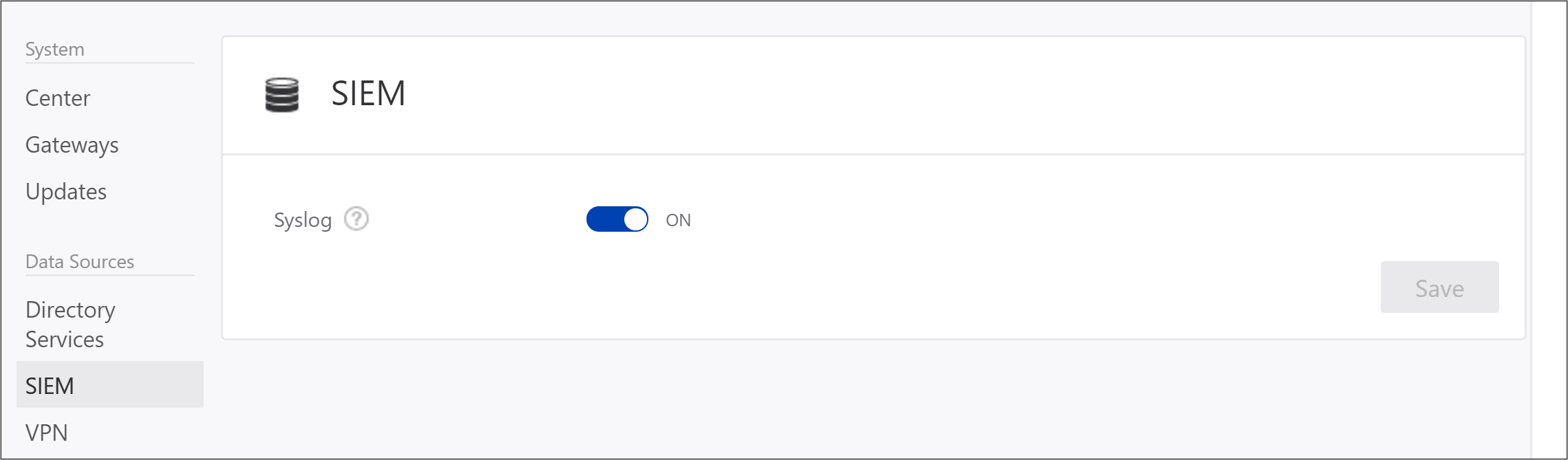

Konfigurieren des ATA-Gateways für das Lauschen auf SIEM-Ereignisse

Klicken Sie in ATA-Konfiguration unter Datenquellen auf SIEM , aktivieren Sie Syslog , und klicken Sie auf Speichern.

Konfigurieren Sie Ihren SIEM- oder Syslog-Server so, dass die Windows-Ereignis-ID 4776 an die IP-Adresse eines der ATA-Gateways weitergeleitet wird. Weitere Informationen zum Konfigurieren Ihres SIEM finden Sie in der SIEM-Onlinehilfe oder den technischen Supportoptionen für spezifische Formatierungsanforderungen für jeden SIEM-Server.

ATA unterstützt SIEM-Ereignisse in den folgenden Formaten:

RSA-Sicherheitsanalyse

<Syslog-Header>RsaSA\n2015-Mai-19 09:07:09\n4776\nMicrosoft-Windows-Security-Auditing\nSecurity\XXXXX.subDomain.domain.org.il\nJJJJ$\nMMMMM \n0x0

Der Syslog-Header ist optional.

Zwischen allen Feldern ist das Zeichentrennzeichen "\n" erforderlich.

Die Felder in der Reihenfolge sind:

- RsaSA-Konstante (muss angezeigt werden).

- Der Zeitstempel des tatsächlichen Ereignisses (stellen Sie sicher, dass es sich nicht um den Zeitstempel der Ankunft am EM handelt oder wenn es an ATA gesendet wird). Vorzugsweise in Millisekunden Genauigkeit, dies ist wichtig.

- Die Windows-Ereignis-ID

- Der Name des Windows-Ereignisanbieters

- Der Name des Windows-Ereignisprotokolls

- Der Name des Computers, der das Ereignis empfängt (in diesem Fall der DC)

- Der Name des Benutzers, der sich authentifiziert

- Der Name des Quellhostnamens

- Der Ergebniscode des NTLM

Die Reihenfolge ist wichtig, und die Nachricht sollte nichts anderes enthalten.

MicroFocus ArcSight

CEF:0|Microsoft|Microsoft Windows||Microsoft-Windows-Security-Auditing:4776|Der Domänencontroller hat versucht, die Anmeldeinformationen für ein Konto zu überprüfen.|Niedrig| externalId=4776 cat=Security rt=1426218619000 shost=KKKKKK DHOST=YYYYYY.SUBDOMAIN.DOMAIN.COM duser=XXXXXX cs2=Security cs3=Microsoft-Windows-Security-Auditing cs4=0x0 cs3Label=EventSource cs4Label=Reason or Error Code

Muss der Protokolldefinition entsprechen.

Kein Syslog-Header.

Der Headerteil (der Teil, der durch eine Pipe getrennt ist) muss vorhanden sein (wie im Protokoll angegeben).

Die folgenden Schlüssel im Erweiterungsteil müssen im Ereignis vorhanden sein:

- externalId = die Windows-Ereignis-ID

- rt = der Zeitstempel des tatsächlichen Ereignisses (stellen Sie sicher, dass es sich nicht um den Zeitstempel der Ankunft beim SIEM handelt oder wenn es an ATA gesendet wird). Vorzugsweise in Millisekunden Genauigkeit, dies ist wichtig.

- cat = Name des Windows-Ereignisprotokolls

- shost = der Quellhostname

- dhost = der Computer, der das Ereignis empfängt (in diesem Fall der DC)

- duser = der Benutzer, der sich authentifiziert

Die Reihenfolge ist für den Erweiterungsteil nicht wichtig.

Für diese beiden Felder müssen ein benutzerdefinierter Schlüssel und keyLable vorhanden sein:

- "EventSource"

- "Reason or Error Code" = Der Ergebniscode des NTLM

Splunk

<Syslog Header>\r\nEventCode=4776\r\nLogfile=Security\r\nSourceName=Microsoft-Windows-Security-Auditing\r\nTimeGenerated=20150310132717.784882-000\r\ComputerName=YYYYY\r\nMessage=

Der Computer hat versucht, die Anmeldeinformationen für ein Konto zu überprüfen.

Authentifizierungspaket: MICROSOFT_AUTHENTICATION_PACKAGE_V1_0

Anmeldekonto: Administrator

Quellarbeitsstation: SIEM

Fehlercode: 0x0

Der Syslog-Header ist optional.

Zwischen allen erforderlichen Feldern befindet sich ein "\r\n"-Zeichentrennzeichen. Beachten Sie, dass dies die Steuerzeichen CRLF (0D0A in hex) und keine Literalzeichen sind.

Die Felder weisen das Format key=value auf.

Die folgenden Schlüssel müssen vorhanden sein und einen Wert aufweisen:

- EventCode = die Windows-Ereignis-ID

- Logfile = name des Windows-Ereignisprotokolls

- SourceName = Name des Windows-Ereignisanbieters

- TimeGenerated = der Zeitstempel des tatsächlichen Ereignisses (stellen Sie sicher, dass es sich nicht um den Zeitstempel der Ankunft beim SIEM handelt oder wenn es an ATA gesendet wird). Das Format sollte mit yyyyMMddHHmmss.FFFFFF übereinstimmen, vorzugsweise in Millisekunden Genauigkeit, dies ist wichtig.

- ComputerName = der Quellhostname

- Meldung = der ursprüngliche Ereignistext aus dem Windows-Ereignis

Nachrichtenschlüssel und -wert MÜSSEN zuletzt sein.

Die Reihenfolge ist für die Schlüssel-Wert-Paare nicht wichtig.

QRadar

QRadar ermöglicht die Ereignissammlung über einen Agent. Wenn die Daten mit einem Agent gesammelt werden, wird das Zeitformat ohne Millisekundendaten gesammelt. Da ATA Millisekundendaten erfordert, muss QRadar so festgelegt werden, dass die Windows-Ereignissammlung ohne Agent verwendet wird. Weitere Informationen finden Sie unter QRadar: Windows-Ereignissammlung ohne Agent mithilfe des MSRPC-Protokolls.

<13>Feb 11 00:00:00 %IPADDRESS% AgentDevice=WindowsLog AgentLogFile=Security Source=Microsoft-Windows-Security-Auditing Computer=%FQDN% User= Domain= EventID=4776 EventIDCode=4776 EventType=8 EventCategory=14336 RecordNumber=1961417 TimeGenerated=1456144380009 TimeWritten=1456144380009 Message=The computer attempted to validate the credentials for an account. Authentication Package: MICROSOFT_AUTHENTICATION_PACKAGE_V1_0 Logon Account: Administrator Source Workstation: HOSTNAME Error Code: 0x0

Die erforderlichen Felder sind:

Der Agenttyp für die Sammlung

Der Name des Windows-Ereignisprotokollanbieters

Die Quelle des Windows-Ereignisprotokolls

Vollqualifizierter Domänenname des DC

Die Windows-Ereignis-ID

TimeGenerated ist der Zeitstempel des tatsächlichen Ereignisses (stellen Sie sicher, dass es sich nicht um den Zeitstempel der Ankunft beim SIEM handelt oder wenn es an ATA gesendet wird). Das Format sollte mit yyyyMMddHHmmss.FFFFFF übereinstimmen, vorzugsweise in Millisekunden Genauigkeit, dies ist wichtig.

Meldung ist der ursprüngliche Ereignistext aus dem Windows-Ereignis.

Stellen Sie sicher, dass \t zwischen den Schlüssel-Wert-Paaren vorhanden ist.

Hinweis

Die Verwendung von WinCollect für die Windows-Ereignissammlung wird nicht unterstützt.