Fehlerbehebung bei Problemen mit Azure Update Manager

In diesem Artikel werden die Fehler beschrieben, die auftreten können, wenn Sie Azure Update Manager bereitstellen oder verwenden, und Sie erfahren, wie Sie sie beheben können. Außerdem finden Sie hier Informationen zu bekannten Problemen und Einschränkungen des geplanten Patchens.

Allgemeine Problembehandlung

Die folgenden Schritte zur Problembehandlung gelten für die virtuellen Azure-Computer (Virtual Machines, VMs), die mit der Patcherweiterung auf Windows- und Linux-Computern zusammenhängen.

Azure Linux-VM

Um zu überprüfen, ob der Microsoft Azure Virtual Machine-Agent (VM-Agent) ausgeführt wird und entsprechende Aktionen auf dem Computer ausgelöst hat sowie die Sequenznummer für die AutoPatching-Anforderung enthält, überprüfen Sie das Agent-Protokoll auf weitere Informationen in /var/log/waagent.log. Jede AutoPatching-Anforderung ist einer eindeutigen Sequenznummer auf dem Computer zugeordnet. Suchen Sie nach einem Protokoll ähnlich wie 2021-01-20T16:57:00.607529Z INFO ExtHandler.

Das Paketverzeichnis für die Erweiterung ist /var/lib/waagent/Microsoft.CPlat.Core.Edp.LinuxPatchExtension-<version>. Der Unterordner /status verfügt über eine <sequence number>.status-Datei. Sie enthält eine kurze Beschreibung der Aktionen, die während einer einzelnen AutoPatching-Anforderung ausgeführt werden, und den Status. Sie enthält auch eine kurze Liste von Fehlern, die bei der Anwendung von Updates aufgetreten sind.

Wenn Sie die Protokolle zu allen von der Erweiterung durchgeführten Aktionen einsehen möchten, finden Sie weitere Informationen unter /var/log/azure/Microsoft.CPlat.Core.LinuxPatchExtension/. Sie enthält die folgenden zwei interessanten Protokolldateien:

<seq number>.core.log: Enthält Informationen im Zusammenhang mit den Patchaktionen. Diese Informationen umfassen Patches, die auf dem Computer bewertet und installiert wurden, sowie mögliche Probleme, die im Prozess aufgetreten sind.<Date and Time>_<Handler action>.ext.log: Es gibt einen Wrapper oberhalb der Patchaktion, der zur Verwaltung der Erweiterung und zum Aufrufen bestimmter Patchvorgänge verwendet wird. Dieses Protokoll enthält Informationen über den Wrapper. Für AutoPatching verfügt das Protokoll<Date and Time>_Enable.ext.logüber Informationen dazu, ob der spezifische Patchvorgang aufgerufen wurde.

Azure Windows-VM

Um zu überprüfen, ob der VM-Agent ausgeführt wird und entsprechende Aktionen auf dem Computer ausgelöst hat sowie die Sequenznummer für die AutoPatching-Anforderung enthält, überprüfen Sie das Agent-Protokoll auf weitere Informationen in C:\WindowsAzure\Logs\AggregateStatus. Das Paketverzeichnis für die Erweiterung ist C:\Packages\Plugins\Microsoft.CPlat.Core.WindowsPatchExtension<version>.

Wenn Sie die Protokolle zu allen von der Erweiterung durchgeführten Aktionen einsehen möchten, finden Sie weitere Informationen unter C:\WindowsAzure\Logs\Plugins\Microsoft.CPlat.Core.WindowsPatchExtension<version>. Sie enthält die folgenden zwei interessanten Protokolldateien:

WindowsUpdateExtension.log: Enthält Informationen im Zusammenhang mit den Patchaktionen. Diese Informationen umfassen Patches, die auf dem Computer bewertet und installiert wurden, sowie mögliche Probleme, die im Prozess aufgetreten sind.CommandExecution.log: Es gibt einen Wrapper oberhalb der Patchaktion, der zur Verwaltung der Erweiterung und zum Aufrufen bestimmter Patchvorgänge verwendet wird. Dieses Protokoll enthält Informationen über den Wrapper. Für AutoPatching verfügt das Protokoll über Informationen dazu, ob der spezifische Patchvorgang aufgerufen wurde.

Die periodische Bewertung wird nicht korrekt eingestellt, wenn die periodische Bewertungsrichtlinie während der Erstellung für spezialisierte, migrierte und wiederhergestellte VMs verwendet wird

Ursache

Die periodische Bewertung wird während der Erstellung für spezialisierte, migrierte und wiederhergestellte VMs aufgrund der Art und Weise, wie die aktuelle Änderungsrichtlinie konzipiert ist, nicht korrekt eingestellt. Nach der Erstellung der Richtlinie werden diese Ressourcen im Compliance-Dashboard als nicht konform angezeigt.

Lösung

Führen Sie eine Aufgabe nach der Erstellung aus, um neu erstellte Ressourcen zu korrigieren. Weitere Informationen finden Sie unter Korrigieren nicht konformer Ressourcen mit Azure Policy.

Die Voraussetzung für das geplante Patchen ist nicht ordnungsgemäß festgelegt, und Zeitpläne werden bei der Verwendung spezifischer Richtlinien während der Erstellung für spezialisierte, generalisierte, migrierte und wiederhergestellte VMs nicht angefügt

Ursache

Die Voraussetzung für geplantes Patchen und das Anfügen von Zeitplänen wird nicht ordnungsgemäß festgelegt, wenn sie die Richtlinien Wiederkehrenden Updates mithilfe von Azure Update Manager planen und Voraussetzung für die Planung von wiederkehrenden Updates auf Azure-VMs festlegen während der Erstellung für spezialisierte, generalisierte, migrierte und wiederhergestellte VMs verwenden, da die aktuelle Richtlinie „Bereitstellen, wenn nicht vorhanden“ so konzipiert ist. Nach der Erstellung der Richtlinie werden diese Ressourcen im Compliance-Dashboard als nicht konform angezeigt.

Lösung

Führen Sie eine Aufgabe nach der Erstellung aus, um neu erstellte Ressourcen zu korrigieren. Weitere Informationen finden Sie unter Korrigieren nicht konformer Ressourcen mit Azure Policy.

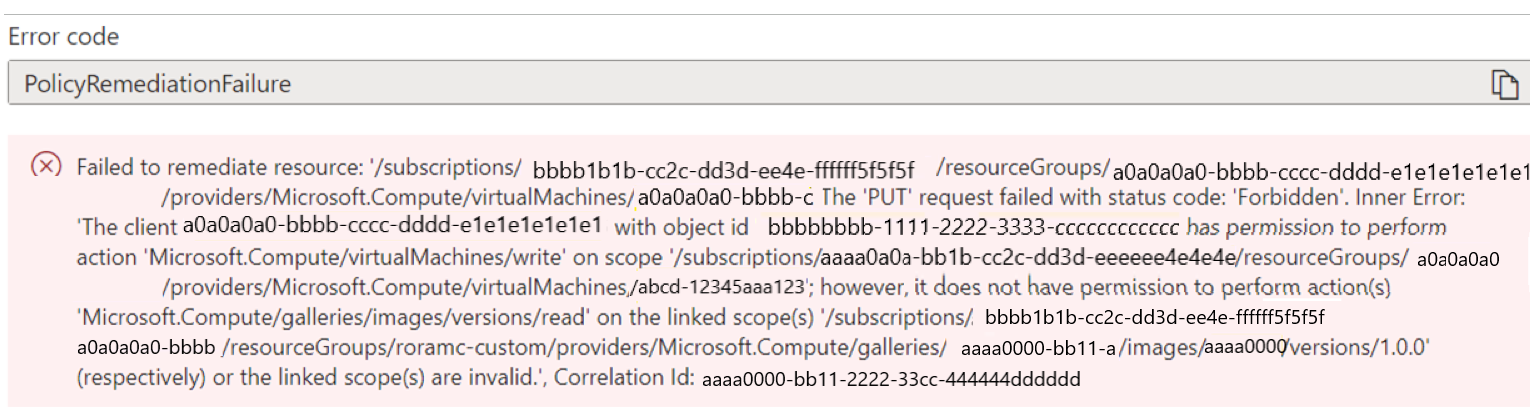

Aufgaben für die Richtlinienwartung schlagen für Katalogimages und für Bilder mit verschlüsselten Datenträgern fehl

Abgang

Es gibt Wartungsfehler bei VMs, die einen Verweis auf das Katalogimage im Modus „VM“ aufweisen. Dies liegt daran, dass eine Leseberechtigung für das Galerie-Image erforderlich ist, die derzeit nicht Teil der Rolle „Mitwirkender für VMs“ ist.

Ursache

Die Rolle „Mitwirkender“ für VMs verfügt nicht über ausreichende Berechtigungen.

Lösung

- Für alle neuen Zuweisungen wird eine kürzlich vorgenommene Änderung eingeführt, um die Rolle Mitwirkender für die verwaltete Identität bereitzustellen, die während der Richtlinienzuweisung zur Wartung erstellt wurde. In Zukunft wird diese für alle neuen Zuweisungen zugewiesen.

- Wenn Sie bei früheren Zuweisungen Fehler bei Wartungsaufgaben feststellen, empfehlen wir Ihnen, die Rolle „Mitwirkender“ manuell der verwalteten Identität zuweisen, indem Sie den unter Zuweisen von Berechtigungen für die verwaltete Identität durch definierte Rollen beschriebenen Schritten folgen

- In Szenarien, in denen die Rolle „Mitwirkender“ nicht möglich ist, wenn sich die verknüpften Ressourcen (Katalogimage oder Datenträger) in einer anderen Ressourcengruppe oder einem anderen Abonnement befinden, stellen Sie die verwaltete Identität manuell mit den richtigen Rollen und Berechtigungen bereit, um die Blockierung von Wartungen aufzuheben, indem Sie die Schritte unter Erteilen von Berechtigungen für die verwaltete Identität über definierte Rollen befolgen.

Generieren der periodischen Bewertung für Server mit Arc-Unterstützung nicht möglich

Abgang

Von den Abonnements, in die die Server mit Arc-Unterstützung integriert sind, werden keine Bewertungsdaten erzeugt.

Lösung

Stellen Sie sicher, dass die Arc-Serverabonnements beim Microsoft.Compute-Ressourcenanbieter registriert sind, damit die periodischen Bewertungsdaten wie erwartet regelmäßig generiert werden. Weitere Informationen

Die Wartungskonfiguration wird nicht angewendet, wenn die VM in ein anderes Abonnement oder eine andere Ressourcengruppe verschoben wird.

Abgang

Wenn eine VM in ein anderes Abonnement oder eine andere Ressourcengruppe verschoben wird, wird die Konfiguration für die geplante Wartung, die der VM zugeordnet ist, nicht ausgeführt.

Lösung

Wartungskonfigurationen unterstützen derzeit das Verschieben zugewiesener Ressourcen über Ressourcengruppen oder Abonnements hinweg nicht. Verwenden Sie als Problemumgehung die folgenden Schritte für die Ressource, die Sie verschieben möchten. Entfernen Sie als Voraussetzung zuerst die Zuweisung, bevor Sie die Schritte ausführen.

Wenn Sie einen static-Bereich verwenden:

- Verschieben der Ressource in eine andere Ressourcengruppe oder ein anderes Abonnement.

- Erstellen Sie die Ressourcenzuordnung neu.

Wenn Sie einen dynamic-Bereich verwenden:

- Initiieren Sie die nächste geplante Ausführung, oder warten Sie, bis sie ausgeführt wird. Mit dieser Aktion wird das System aufgefordert, die Zuweisung vollständig zu entfernen, damit Sie mit den nächsten Schritten fortfahren können.

- Verschieben der Ressource in eine andere Ressourcengruppe oder ein anderes Abonnement.

- Erstellen Sie die Ressourcenzuordnung neu.

Wenn einer der Schritte ausgelassen wird, verschieben Sie die Ressource in die vorherige Ressourcengruppe oder Abonnement-ID, und wiederholen Sie die Schritte.

Hinweis

Wenn die Ressourcengruppe gelöscht wird, erstellen Sie sie mit demselben Namen neu. Wenn die Abonnement-ID gelöscht wird, wenden Sie sich zur Entschärfung an das Supportteam.

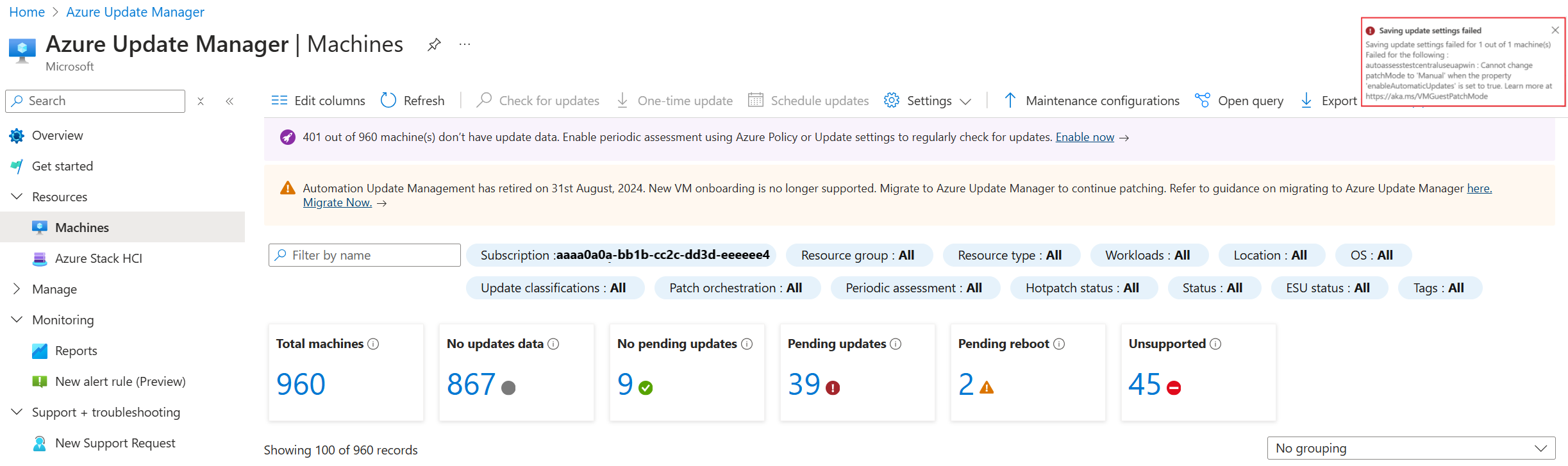

Umstellung der Patchorchestrierungsoption von automatischen auf manuelle Updates nicht möglich

Abgang

Sie müssen sicherstellen, dass der Windows Update-Client keine Patches auf Ihrem Windows-Server installiert, also müssen Sie die Pachteinstellung auf „Manuell” festlegen. Die Option für die Patchorchestrierung des Azure-Computers ist auf automatische Updates vom Typ AutomaticByOS/Windows festgelegt und kann nicht mithilfe von Updateeinstellungen ändern auf manuelle Updates umgestellt werden.

Lösung

Wenn Patchinstallationen nicht von Azure orchestriert werden sollen oder Sie keine benutzerdefinierten Patchlösungen verwenden, können Sie die Patchorchestrierungsoption in Kundenseitig verwaltete Zeitpläne (Vorschau) oder in AutomaticByPlatform und ByPassPlatformSafetyChecksOnUserSchedule ändern und dem Computer keine Zeitplan-/Wartungskonfiguration zuordnen. Durch diese Einstellung wird sichergestellt, dass auf dem Computer keine Patches angewendet werden, bis Sie dies explizit ändern. Weitere Informationen finden Sie unter Benutzerszenarien im Szenario 2.

Computer wird als „Nicht bewertet“ mit einer HRESULT-Ausnahme angezeigt.

Abgang

- Für manche Ihrer Computer wird

Not assessedunter Konformität und darunter eine Ausnahmemeldung angezeigt. - Im Portal wird ein

HRESULT-Fehlercode angezeigt.

Ursache

Der Update-Agent (Windows Update-Agent unter Windows oder Paket-Manager einer Linux-Distribution) ist nicht ordnungsgemäß konfiguriert. Update Manager benötigt den Update-Agent des Computers, um die erforderlichen Updates, den Status des Patches und die Ergebnisse der bereitgestellten Patches zu erhalten. Ohne diese Informationen kann Update Manager keine ordnungsgemäßen Meldungen für die Patches zurückgeben, die benötigt werden bzw. installiert sind.

Lösung

Versuchen Sie, Updates lokal auf dem Computer auszuführen. Ist dieser Vorgang nicht erfolgreich, liegt in der Regel ein Konfigurationsfehler für den Update-Agent vor.

Dieses Problem wird häufig durch Probleme mit der Netzwerkkonfiguration und der Firewall verursacht. Verwenden Sie die folgenden Überprüfungen, um das Problem zu beheben:

Lesen Sie für Linux die entsprechende Dokumentation, um sicherzustellen, dass Sie den Netzwerkendpunkt Ihres Paketrepositorys erreichen können.

Überprüfen Sie unter Windows Ihre Agent-Konfiguration, wie unter Updates werden nicht vom Intranetendpunkt heruntergeladen (WSUS/SCCM) beschrieben.

- Wenn die Computer für Windows Update konfiguriert sind, stellen Sie sicher, dass Sie die in Probleme im Zusammenhang mit HTTP/Proxy beschriebenen Endpunkte erreichen können.

- Wenn die Computer für Windows Server Update Services (WSUS) konfiguriert sind, stellen Sie sicher, dass Sie den über den WUServer-Registrierungsschlüssel konfigurierten WSUS-Server erreichen können.

Wird ein HRESULT-Fehlercode angezeigt, doppelklicken Sie auf die rot angezeigte Ausnahme, um die vollständige Ausnahmemeldung anzuzeigen. Suchen Sie in der folgenden Tabelle nach möglichen Lösungen oder empfohlenen Aktionen.

| Ausnahme | Lösung oder Aktion |

|---|---|

Exception from HRESULT: 0x……C |

Suchen Sie den entsprechenden Fehlercode in der Windows Update-Fehlercodeliste, um weitere Informationen zur Ursache der Ausnahme zu erhalten. |

0x8024402C0x8024401C0x8024402F |

Deutet auf Probleme mit der Netzwerkkonnektivität hin. Stellen Sie sicher, dass Ihr Computer über Netzwerkkonnektivität zur Updateverwaltung verfügt. Eine Liste mit den erforderlichen Ports und Adressen finden Sie im Abschnitt Netzwerkplanung. |

0x8024001E |

Der Updatevorgang wurde nicht abgeschlossen, weil der Dienst oder das System heruntergefahren wurde. |

0x8024002E |

Der Windows Update-Dienst ist deaktiviert. |

0x8024402C |

Wenn Sie einen WSUS-Server verwenden, stellen Sie sicher, dass die Registrierungswerte für WUServer und WUStatusServer unter dem Registrierungsschlüssel HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate den richtigen WSUS-Server angeben. |

0x80072EE2 |

Es liegt ein Problem mit der Netzwerkkonnektivität oder ein Problem bei der Kommunikation mit einem konfigurierten WSUS-Server vor. Überprüfen Sie die WSUS-Einstellungen, und stellen Sie sicher, dass der Client auf den Dienst zugreifen kann. |

The service cannot be started, either because it is disabled or because it has no enabled devices associated with it. (Exception from HRESULT: 0x80070422) |

Stellen Sie sicher, dass der Windows Update-Dienst (wuauserv) ausgeführt wird und nicht deaktiviert ist. |

0x80070005 |

Ein Fehler vom Typ „Zugriff verweigert“ kann auf eines der folgenden Probleme zurückzuführen sein haben: - Infizierter Computer - Falsch konfigurierte Windows Update-Einstellungen - Dateiberechtigungsfehler mit dem Ordner %WinDir%\SoftwareDistribution- Unzureichender Speicherplatz auf dem Systemlaufwerk (C:) |

| Weitere generische Ausnahmen | Suchen Sie im Internet nach möglichen Lösungen, und arbeiten Sie mit Ihrem lokalen IT-Support zusammen. |

In der Datei %Windir%\Windowsupdate.log können Sie ebenfalls mögliche Ursachen finden. Weitere Informationen zum Lesen des Protokolls finden Sie unter Windows Update-Protokolldateien.

Darüber hinaus können Sie die Windows Update-Problembehandlung herunterladen und ausführen, um zu überprüfen, ob auf dem Computer Probleme mit Windows Update bestehen.

Hinweis

In der Dokumentation zur Windows Update-Problembehandlung ist angegeben, dass sie für Windows-Clients verwendet wird. Sie funktioniert aber auch auf Windows Server.

Bekannte Probleme bei geplanten Patches

- Bei parallelen bzw. in Konflikt stehenden Zeitplänen wird nur ein Zeitplan ausgelöst. Der andere Zeitplan wird ausgelöst, nachdem der erste Zeitplan abgeschlossen wurde.

- Wenn ein Computer neu erstellt wird, kann der Zeitplan im Fall von Azure-VMs eine Verzögerung von 15 Minuten beim Auslösen des Zeitplans aufweisen.

Fehler „ShutdownOrUnresponsive“ beim geplanten Patchen

Problem

Die Patches wurden vom geplanten Patchen nicht auf den virtuellen Computern installiert, und es wird ein Fehler vom Typ „ShutdownOrUnresponsive“ zurückgegeben.

Lösung

Bei Zeitplänen, die auf Computern ausgelöst wurden, die gelöscht und innerhalb von 8 Stunden mit derselben Ressourcen-ID neu erstellt wurden, kann aufgrund einer bekannten Einschränkung der Fehler ShutdownOrUnresponsive auftreten.

Anwenden von Patches für die heruntergefahrenen Computer nicht möglich

Abgang

Patches werden für heruntergefahrene Computer nicht angewendet. Möglicherweise sehen Sie auch, dass Computer ihre zugehörigen Wartungskonfigurationen oder -zeitpläne verlieren.

Ursache

Die Computer befinden sich im Zustand „Heruntergefahren“.

Lösung

Stellen Sie sicher, dass Ihre Computer vor dem geplanten Update mindestens 15 Minuten eingeschaltet sind. Weitere Informationen finden Sie unter Heruntergefahrene Computer.

Patchausführung nicht erfolgreich, da die Eigenschaft „Wartungsfenster überschritten“ den Wert „true“ hat, obwohl noch Zeit übrig war

Abgang

Wenn Sie eine Updatebereitstellung im Updateverlauf anzeigen, wird die Eigenschaft Fehler durch Überschreitung des Wartungsfensters als true angezeigt, obwohl genügend Zeit für die Ausführung übrig war. In diesem Fall liegt möglicherweise eines der folgenden Probleme vor:

- Es werden keine Updates angezeigt.

- Mindestens ein Update befindet sich in einem ausstehenden Zustand.

- Der Neustartstatus ist Erforderlich, aber ein Neustart wurde nicht versucht, auch wenn die übergebene Neustarteinstellung

IfRequiredoderAlwayswar.

Ursache

Während der Bereitstellung eines Updates wird in mehreren Schritten die Nutzung des Wartungsfensters überprüft. Zehn Minuten des Wartungsfensters sind für einen Neustart zu einem beliebigen Zeitpunkt reserviert. Bevor die Bereitstellung eine Liste der fehlenden Updates erhält oder ein Update herunterlädt/installiert (mit Ausnahme von Windows Service Pack-Updates), wird überprüft, ob noch 15 Minuten + 10 Minuten für den Neustart zur Verfügung stehen (also 25 Minuten im Wartungsfenster verbleiben).

Bei Windows Service Pack-Updates sind 20 Minuten + 10 Minuten für den Neustart (also 30 Minuten) erforderlich. Wenn für die Bereitstellung nicht mehr genügend Zeit verfügbar ist, wird das Überprüfen/Herunterladen/Installieren von Updates übersprungen. Die Bereitstellungsausführung überprüft dann, ob ein Neustart erforderlich ist und ob noch 10 Minuten im Wartungsfenster verbleiben. Falls ja, wird ein Neustart ausgelöst. Andernfalls wird der Neustart übersprungen.

In solchen Fällen wird der Status auf Fehlerhaft aktualisiert, und die Eigenschaft Wartungsfenster überschritten wird auf true aktualisiert. In Fällen, in denen die verbleibende Zeit weniger als 25 Minuten beträgt, werden die Updates nicht überprüft, und es wird nicht versucht, sie zu installieren.

Weitere Informationen finden Sie in den Protokollen an dem Dateipfad, der in der Fehlermeldung der Bereitstellungsausführung angegeben ist.

Lösung

Legen Sie zur Vermeidung des Problems einen längeren Zeitraum für die maximale Dauer fest, wenn Sie eine bedarfsgesteuerte Updatebereitstellung auslösen.

Die Windows/Linux-Betriebssystemupdateerweiterung ist nicht installiert

Problem

Die Windows/Linux OS Update-Erweiterung muss auf Arc-Computern erfolgreich installiert werden, um On-Demand-Bewertungen, Patchen und geplantes Patchen durchzuführen.

Lösung

Lösen Sie eine On-Demand-Bewertung oder Patchen aus, um die Erweiterung auf dem Computer zu installieren. Sie können den Computer auch an einen Wartungskonfigurationszeitplan anfügen, der die Erweiterung beim Patchen gemäß dem Zeitplan installiert.

Wenn die Erweiterung bereits auf einem Arc-Computer vorhanden ist, der Erweiterungsstatus jedoch nicht erfolgreich ist, stellen Sie sicher, dass Sie die Erweiterung entfernen und einen On-Demand-Vorgang auslösen, damit sie erneut installiert wird.

Windows/Linux-Patchupdate-Erweiterung ist nicht installiert

Problem

Die Windows/Linux-Patchupdate-Erweiterung muss auf Azure-Computern erfolgreich installiert werden, um On-Demand-Bewertungen oder Patchen, geplantes Patchen und regelmäßige Bewertungen durchzuführen.

Lösung

Lösen Sie eine On-Demand-Bewertung oder Patchen aus, um die Erweiterung auf dem Computer zu installieren. Sie können den Computer auch an einen Wartungskonfigurationszeitplan anfügen, der die Erweiterung beim Patchen gemäß dem Zeitplan installiert.

Wenn die Erweiterung bereits auf dem Computer vorhanden ist, der Erweiterungsstatus jedoch nicht erfolgreich ist, lösen Sie einen On-Demand-Vorgang aus, damit sie erneut installiert wird.

Fehler bei der Überprüfung von Erweiterungsvorgängen

Problem

Die Eigenschaft AllowExtensionOperations ist im Computer OSProfile auf „false“ festgelegt.

Lösung

Die Eigenschaft sollte auf „true“ festgelegt werden, damit Erweiterungen ordnungsgemäß funktionieren.

Sudo-Berechtigungen nicht vorhanden

Problem

Sudo-Berechtigungen werden den Erweiterungen für Bewertungs- oder Patchingvorgänge auf Linux-Computern nicht gewährt.

Lösung

Gewähren Sie sudo-Berechtigungen, um sicherzustellen, dass Bewertungs- oder Patchingvorgänge erfolgreich sind.

Proxy ist konfiguriert

Problem

Der Proxy wird auf Windows- oder Linux-Computern konfiguriert, die möglicherweise den Zugriff auf Endpunkte blockieren, die für eine erfolgreiche Bewertung oder Patching-Operation erforderlich sind.

Lösung

Informationen zu Windows finden Sie unter Probleme im Zusammenhang mit Proxy.

Stellen Sie bei Linux sicher, dass die Proxy-Einrichtung den Zugriff auf Repositorys nicht blockiert, die für das Herunterladen und Installieren von Updates erforderlich sind.

TLS 1.2-Überprüfung fehlgeschlagen

Problem

TLS 1.0 und TLS 1.1 sind veraltet.

Lösung

Verwenden Sie TLS 1.2 oder höher.

Informationen zu Windows finden Sie unter Protokolle in TLS/SSL Schannel SSP.

Für Linux führen Sie den folgenden Befehl aus, um die unterstützten Versionen von TLS für Ihre Distribution zu sehen.

nmap --script ssl-enum-ciphers -p 443 www.azure.com

Fehler bei der HTTPS-Verbindungsüberprüfung

Problem

Es ist keine HTTPS-Verbindung verfügbar, die zum Herunterladen und Installieren von Updates von den erforderlichen Endpunkten für jedes Betriebssystem erforderlich ist.

Lösung

Erlauben Sie eine HTTPS-Verbindung von Ihrem Computer aus.

MsftLinuxPatchAutoAssess-Dienst wird nicht ausgeführt, oder „Time“ ist nicht aktiv

Problem

MsftLinuxPatchAutoAssess ist für erfolgreiche regelmäßige Bewertungen auf Linux-Computern erforderlich.

Lösung

Stellen Sie sicher, dass der LinuxPatchExtension-Status für den Computer erfolgreich ist. Starten Sie den Computer neu, um zu überprüfen, ob das Problem behoben ist.

Repositorys sind nicht zugänglich

Problem

Die Updates werden von konfigurierten öffentlichen oder privaten Repositorys für jede Linux-Distribution heruntergeladen. Der Computer kann keine Verbindung mit diesen Repositorys herstellen, um die Updates herunterzuladen oder zu bewerten.

Lösung

Stellen Sie sicher, dass die Netzwerksicherheitsregeln die Verbindung mit den erforderlichen Repositorys für Aktualisierungsvorgänge nicht behindern.

Nächste Schritte

- Weitere Informationen zu Update Manager finden Sie in der Übersicht.

- Informationen zum Anzeigen der protokollierten Ergebnisse aller Computer finden Sie in der Übersicht über Abfrageprotokolle in Azure Update Manager.