Erstellen und Verwenden privater Endpunkte (V2-Benutzeroberfläche) für Azure Backup

Azure Backup ermöglicht Ihnen die sichere Sicherung und Wiederherstellung Ihrer Daten aus Ihren Recovery Services-Tresoren mithilfe privater Endpunkte. Private Endpunkte verwenden eine oder mehrere private IP-Adressen Ihres Azure Virtual Network* (VNet), sodass der Dienst effektiv in Ihr VNet integriert wird.

Azure Backup bietet jetzt eine erweiterte Benutzeroberfläche bei der Erstellung und Verwendung privater Endpunkte im Vergleich zur klassischen Benutzeroberfläche (V1).

In diesem Artikel wird beschrieben, wie Sie private Endpunkte für Azure Backup im Recovery Services-Tresor erstellen und verwalten.

Erstellen eines Recovery Services-Tresors

Sie können private Endpunkte für Azure Backup nur für Recovery Services-Tresore erstellen, die keine geschützten Elemente enthalten (oder für die in der Vergangenheit nicht versucht wurden, Elemente zu schützen oder zu registrieren). Daher wird empfohlen, für die Konfiguration des privaten Endpunkts einen neuen Tresor zu erstellen.

Weitere Informationen über das Erstellen eines neuen Tresors finden Sie unter Erstellen und Konfigurieren eines Recovery Services-Tresors. Wenn Sie jedoch über vorhandene Tresore verfügen, für die bereits private Endpunkte erstellt wurden, können Sie mithilfe der erweiterten Benutzeroberfläche private Endpunkte neu erstellen.

Verweigern des öffentlichen Netzwerkzugriffs auf den Tresor

Sie können Ihre Tresore so konfigurieren, dass der Zugriff aus öffentlichen Netzwerken verweigert wird.

Folgen Sie diesen Schritten:

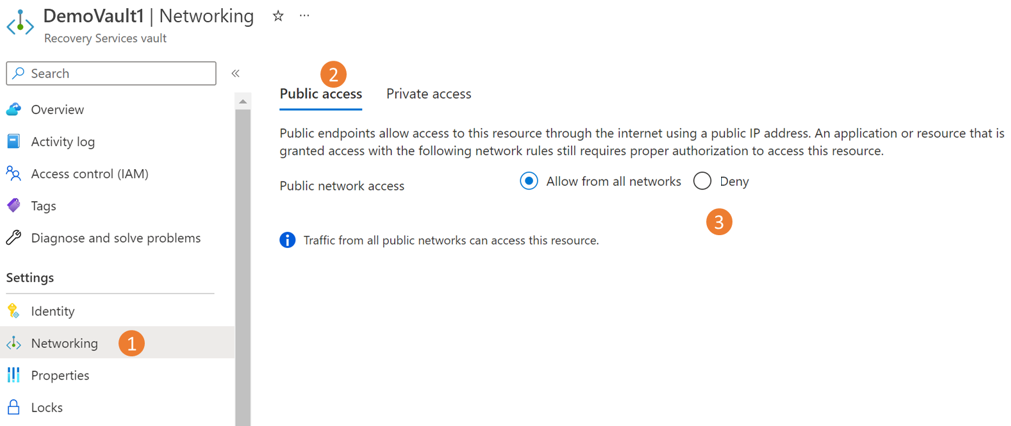

Navigieren Sie dazu zu Tresor>Netzwerk.

Wählen Sie auf der Registerkarte Öffentlicher Zugriff die Option Verweigern aus, um den Zugriff aus öffentlichen Netzwerken zu verhindern.

Hinweis

Nachdem Sie den Zugriff verweigert haben, können Sie weiterhin auf den Tresor zugreifen, aber Sie können keine Daten in/aus Netzwerken verschieben, die keine privaten Endpunkte enthalten. Weitere Informationen finden Sie unter Erstellen privater Endpunkte für Azure Backup.

Wählen Sie Übernehmen aus, um die Änderungen zu speichern.

Erstellen privater Endpunkte für Azure Backup

Führen Sie die folgenden Schritte aus, um private Endpunkte für Azure Backup zu erstellen:

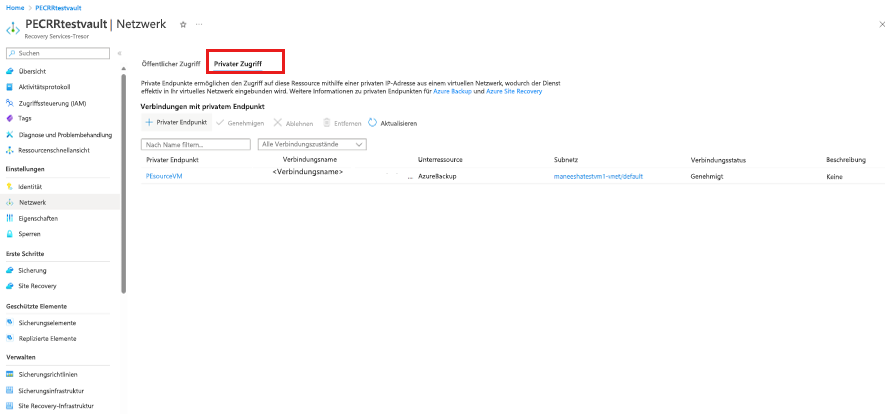

Wechseln Sie zu dem *\Tresor, für den Sie private Endpunkte > im Netzwerk erstellen möchten.

Wechseln Sie zur Registerkarte Privater Zugriff, und wählen Sie +Privater Endpunkt aus, um mit der Erstellung eines neuen privaten Endpunkts zu beginnen.

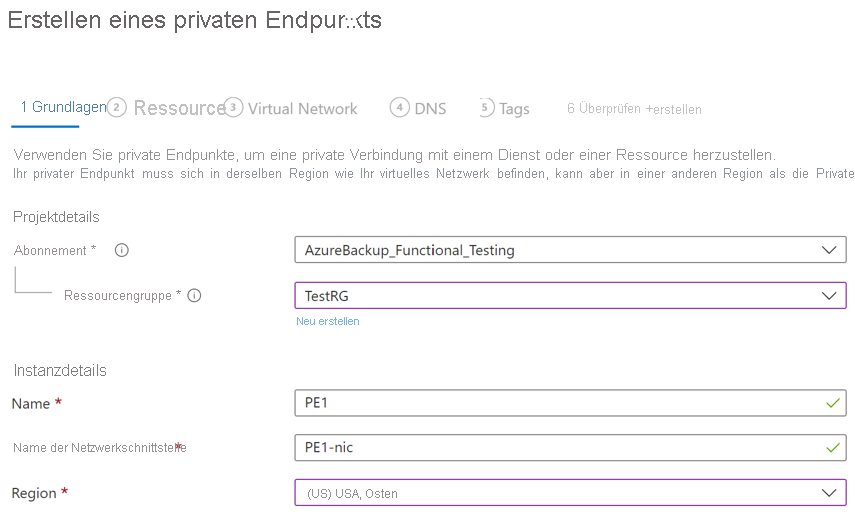

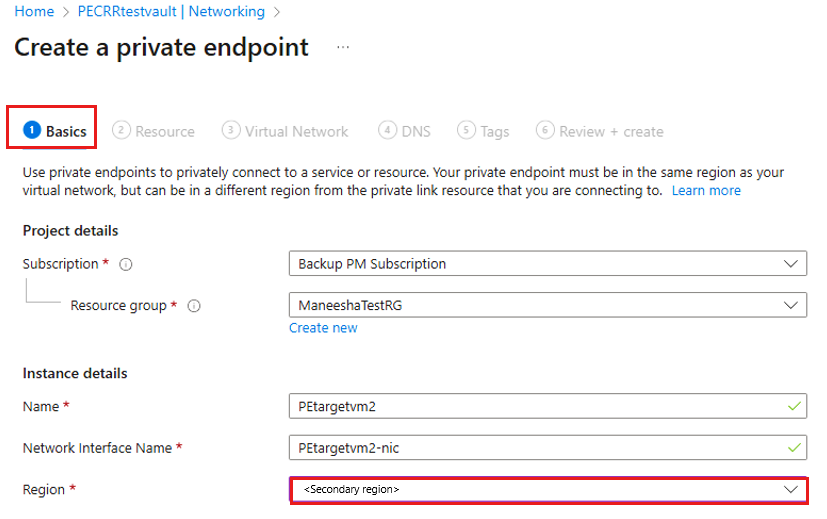

Geben Sie unter Privaten Endpunkt erstellen die erforderlichen Details an:

a. Allgemeine Informationen: Hier geben Sie die grundlegenden Details für Ihre privaten Endpunkte an. Die Region sollte mit der des Tresors und der Ressource, die gesichert werden soll, identisch sein.

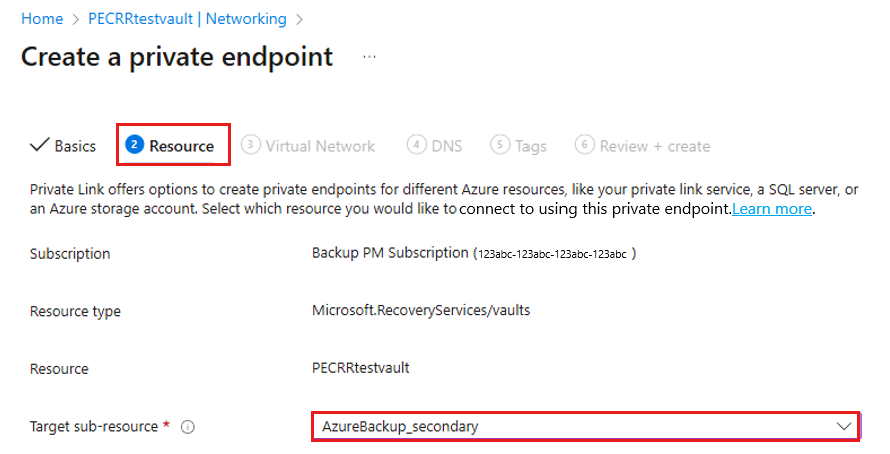

b. Ressource: Wählen Sie auf dieser Registerkarte die PaaS-Ressource aus, für die Sie ihre Verbindung erstellen möchten, und wählen Sie dann Microsoft.RecoveryServices/vaults als Ressourcentyp für das erforderliches Abonnement aus. Wählen Sie anschließend den Namen Ihres Recovery Services-Tresors als Ressource und Azure Backup als Zielunterressource aus.

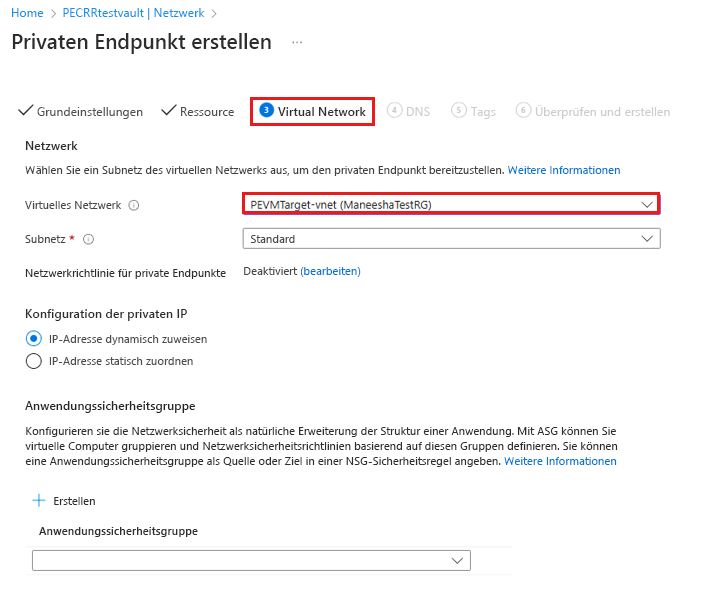

c. Virtuelles Netzwerk: Geben Sie auf dieser Registerkarte das virtuelle Netzwerk und Subnetz an, in dem der private Endpunkt erstellt werden soll. Dies ist das VNET, wo sich die VM befindet.

d. DNS: Um eine private Verbindung herzustellen, benötigen Sie die erforderlichen DNS-Einträge. Basierend auf Ihrem Netzwerksetup können Sie zwischen den folgenden Möglichkeiten auswählen:

- Integrieren Ihrer privaten Endpunkts in eine private DNS-Zone: Wählen Sie „Ja“ aus, wenn Sie integrieren möchten.

- Verwenden Ihres benutzerdefinierten DNS-Servers: Wählen Sie „Nein“ aus, wenn Sie Ihren eigenen DNS-Server verwenden möchten. e. Tags: Auf Wunsch können Sie Tags für Ihren privaten Endpunkt hinzufügen.

Klicken Sie auf Überprüfen + erstellen.

Wenn die Validierung abgeschlossen ist, wählen Sie Erstellen aus, um den privaten Endpunkt zu erstellen.

Genehmigen privater Endpunkte

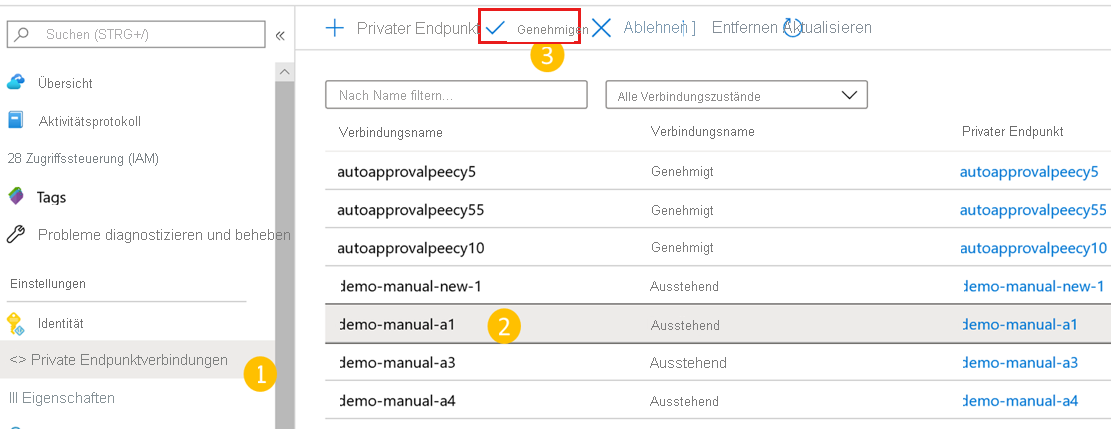

Wenn Sie den privaten Endpunkt als Besitzer des Recovery Services-Tresors erstellen, wird der zuvor erstellte private Endpunkt automatisch genehmigt. Andernfalls muss der Besitzer des Tresors den privaten Endpunkt genehmigen, bevor er genutzt werden kann.

Führen Sie die folgenden Schritte aus, um private Endpunkte mithilfe des Azure-Portals manuell zu genehmigen:

Navigieren Sie in Ihrem Recovery Services-Tresor im linken Bereich zu Verbindungen mit privatem Endpunkt.

Wählen Sie die Verbindung mit dem privaten Endpunkt aus, die Sie genehmigen möchten.

Wählen Sie Genehmigen aus.

Sie können auch „Ablehnen“ oder „Entfernen“ auswählen, wenn Sie die Verbindung mit dem Endpunkt ablehnen oder löschen möchten.

Weitere Informationen zur Verwendung des Azure Resource Manager-Clients zum Genehmigen privater Endpunkte finden Sie unter Manuelle Genehmigung privater Endpunkte mithilfe des Azure Resource Manager-Clients.

Verwalten von DNS-Einträgen

Sie benötigen die erforderlichen DNS-Einträge in Ihren privaten DNS-Zonen oder -Servern, um eine private Verbindung herstellen zu können. Sie können Ihren privaten Endpunkt entweder direkt in die privaten Azure-DNS-Zonen integrieren oder Ihre benutzerdefinierten DNS-Server verwenden, um dies zu erreichen, je nach Ihren Netzwerkeinstellungen. Dies muss für alle drei Dienste erfolgen: Azure Backup, Azure-Blobs und Warteschlangen.

Wenn Sie private Endpunkte in private Azure-DNS-Zonen integrieren

Wenn Sie Ihren privaten Endpunkt in private DNS-Zonen integrieren möchten, fügt Azure Backup die erforderlichen DNS-Einträge hinzu. Sie können die verwendeten privaten DNS-Zonen in der „DNS-Konfiguration“ des privaten Endpunkts anzeigen. Wenn diese DNS-Zonen nicht vorhanden sind, werden sie beim Erstellen des privaten Endpunkts automatisch erstellt.

Sie müssen jedoch sicherstellen, dass Ihr virtuelles Netzwerk (das die zu sichernden Ressourcen enthält) wie unten beschrieben ordnungsgemäß mit allen drei privaten DNS-Zonen verknüpft ist.

Hinweis

Wenn Sie Proxyserver verwenden, können Sie den Proxyserver umgehen oder Ihre Sicherungen über den Proxyserver ausführen. Fahren Sie mit den folgenden Abschnitten fort, um einen Proxyserver zu umgehen. Informationen zur Verwendung des Proxyservers zum Ausführen Ihrer Sicherungen finden Sie unter Details zum Proxyserversetup für den Recovery Services-Tresor.

Validieren virtueller Netzwerkverbindungen in privaten DNS-Zonen

Wechseln Sie für jede aufgeführte private DNS-Zone (für Azure Backup, Blobs und Warteschlangen) zu den entsprechenden Virtuellen Netzwerkverbindungen.

Sie sehen einen Eintrag für das virtuelle Netzwerk, für das Sie den privaten Endpunkt erstellt haben. Wenn kein Eintrag angezeigt wird, fügen Sie eine virtuelle Netzwerkverbindung zu allen DNS-Zonen hinzu, die über keinen Eintrag verfügen.

Bei Verwendung benutzerdefinierter DNS-Server oder -Hostdateien

Wenn Sie einen benutzerdefinierten DNS-Server verwenden, können Sie eine bedingte Weiterleitung für die FDQNs des Sicherungsdiensts, der Blobs und der Warteschlangen nutzen, um die DNS-Anforderungen an Azure DNS (168.63.129.16) umzuleiten. Azure DNS leitet sie an die private Azure DNS-Zone um. Stellen Sie bei einem solchen Setup sicher, dass eine virtuelle Netzwerkverbindung für die private Azure DNS-Zone vorhanden ist, wie in diesem Artikel beschrieben.

In der folgenden Tabelle sind die für Azure Backup erforderlichen privaten Azure DNS-Zonen aufgeführt:

Zone Dienst *.privatelink.<geo>.backup.windowsazure.comBackup *.blob.core.windows.netBlob *.queue.core.windows.netWarteschlange *.storage.azure.netBlob Hinweis

Im oben stehenden Text bezieht sich

<geo>auf den Regionscode (z. B. eus und ne für „USA, Osten“ bzw. „Europa, Norden“). In den folgenden Listen finden Sie die Regionscodes:Wenn Sie benutzerdefinierte DNS-Server oder Hostdateien verwenden und die private Azure DNS-Zone nicht eingerichtet haben, müssen Sie die für die privaten Endpunkte erforderlichen DNS-Einträge Ihren DNS-Servern oder der Hostdatei hinzufügen.

Navigieren Sie zu dem privaten Endpunkt, den Sie erstellt haben, und wechseln Sie dann zu DNS-Konfiguration. Fügen Sie dann einen Eintrag für jeden FQDN und jede IP-Adresse hinzu, die in Ihrem DNS als Einträge vom Typ A angezeigt werden.

Wenn Sie eine Hostdatei für die Namensauflösung verwenden, nehmen Sie für jede IP und jeden FQDN entsprechende Einträge im Format „

<private ip><space><FQDN>“ in der Hostdatei vor.

Hinweis

Azure Backup ordnet Ihrem Tresor möglicherweise ein neues Speicherkonto für die Sicherungsdaten zu, und die Erweiterung oder der Agent müssen auf die jeweiligen Endpunkte zugreifen. Weitere Informationen zum Hinzufügen weiterer DNS-Einträge nach der Registrierung und Sicherung finden Sie im Leitfaden unter „Verwenden privater Endpunkte für die Sicherung“.

Verwenden privater Endpunkte für die Sicherung

Sobald die privaten Endpunkte, die für den Tresor in Ihrem VNET erstellt wurden, genehmigt sind, können Sie sie für Sicherungen und Wiederherstellungen nutzen.

Wichtig

Vergewissern Sie sich vor dem Fortfahren, dass Sie alle zuvor im Dokument erwähnten Schritte erfolgreich abgeschlossen haben. Zur Erinnerung: Sie müssen die Schritte in der folgenden Checkliste ausgeführt haben:

- (Neuen) Recovery Services-Tresor erstellt

- Den Tresor für die Nutzung der systemseitig zugewiesenen verwalteten Identität aktiviert

- Der verwalteten Identität des Tresors die entsprechenden Berechtigungen zugewiesen

- Einen privaten Endpunkt für Ihren Tresor erstellt

- Den privaten Endpunkt genehmigt (falls nicht automatisch genehmigt)

- Sichergestellt, dass alle DNS-Einträge ordnungsgemäß hinzugefügt wurden (mit Ausnahme von Blob- und Warteschlangeneinträgen für benutzerdefinierte Server, die in den folgenden Abschnitten behandelt werden)

Konnektivität des virtuellen Computers überprüft

Stellen Sie in der VM im gesperrten Netzwerk Folgendes sicher:

- Der virtuelle Computer sollte Zugriff auf Microsoft Entra ID haben.

- Führen Sie von Ihrem virtuellen Computer aus nslookup auf der Sicherungs-URL (

xxxxxxxx.privatelink.<geo>.backup.windowsazure.com) aus, um die Konnektivität sicherzustellen. Dies sollte die in Ihrem virtuellen Netzwerk zugewiesene private IP zurückgeben.

Konfigurieren der Sicherung

Sobald Sie sichergestellt haben, dass die obige Prüfliste und der Zugriff erfolgreich abgeschlossen wurden, können Sie mit der Konfiguration der Sicherung von Workloads in den Tresor fortfahren. Wenn Sie einen benutzerdefinierten DNS-Server verwenden, müssen Sie DNS-Einträge für Blobs und Warteschlangen hinzufügen, die nach dem Konfigurieren der ersten Sicherung verfügbar sind.

DNS-Einträge für Blobs und Warteschlangen (nur für benutzerdefinierte DNS-Server/Hostdateien) nach der ersten Registrierung

Nachdem Sie die Sicherung für mindestens eine Ressource in einem für private Endpunkte aktivierten Tresor konfiguriert haben, fügen Sie die erforderlichen DNS-Einträge für Blobs und Warteschlangen wie unten beschrieben hinzu.

Navigieren Sie zu jedem dieser privaten Endpunkte, die für den Tresor erstellt wurden, und wechseln Sie zu DNS-Konfiguration.

Fügen Sie einen Eintrag für jeden FQDN und jede IP-Adresse hinzu, die in Ihrem DNS als Einträge vom Typ A angezeigt werden.

Wenn Sie eine Hostdatei für die Namensauflösung verwenden, nehmen Sie für jede IP und jeden FQDN entsprechende Einträge im Format „

<private ip><space><FQDN>“ in der Hostdatei vor.Zusätzlich zu den oben genannten Einträgen ist nach der ersten Sicherung ein weiterer erforderlich, der hier erläutert wird.

Sichern und Wiederherstellen von Workloads in Azure VM (SQL und SAP HANA)

Sobald der private Endpunkt erstellt und genehmigt wurde, sind clientseitig keine weiteren Änderungen erforderlich, um den privaten Endpunkt zu verwenden (es sei denn, Sie verwenden SQL-Verfügbarkeitsgruppen, die später in diesem Abschnitt behandelt werden). Die gesamte Kommunikation und Datenübertragung aus Ihrem abgesicherten Netzwerk zum Tresor erfolgt über den privaten Endpunkt. Wenn Sie jedoch private Endpunkte für den Tresor entfernen, nachdem ein Server (SQL oder SAP HANA) bei ihm registriert wurde, müssen Sie den Container erneut beim Tresor registrieren. Sie müssen den Schutz für sie nicht aufheben.

DNS-Einträge für Blobs (nur für benutzerdefinierte DNS-Server/Hostdateien) nach der ersten Sicherung

Nachdem Sie die erste Sicherung ausgeführt haben und einen benutzerdefinierten DNS-Server (ohne bedingte Weiterleitung) verwenden, ist es wahrscheinlich, dass Ihre Sicherung fehlschlägt. Wenn das passiert:

Navigieren Sie dem privaten Endpunkte für diesen Tresor und wechseln Sie zu DNS-Konfiguration.

Fügen Sie einen Eintrag für jeden FQDN und jede IP-Adresse hinzu, die in Ihrem DNS als Einträge vom Typ A angezeigt werden.

Wenn Sie eine Hostdatei für die Namensauflösung verwenden, nehmen Sie für jede IP und jeden FQDN entsprechende Einträge im Format „

<private ip><space><FQDN>“ in der Hostdatei vor.

Hinweis

An diesem Punkt sollten Sie in der Lage sein, nslookup vom virtuellen Computer aus auszuführen und die privaten IP-Adressen aufzulösen, wenn dies für die Azure Backup- und Azure Storage-URLs des Tresors erforderlich ist.

Bei Verwendung von SQL-Verfügbarkeitsgruppen

Wenn Sie SQL-Verfügbarkeitsgruppen (AG) verwenden, müssen Sie die bedingte Weiterleitung im benutzerdefinierten Verfügbarkeitsgruppen-DNS bereitstellen, wie unten beschrieben:

- Melden Sie sich bei Ihrem Domänencontroller an.

- Fügen Sie unter der DNS-Anwendung je nach Bedarf bedingte Weiterleitungen für alle drei DNS-Zonen (Sicherungen, Blobs und Warteschlangen) zur Host-IP 168.63.129.16 oder der benutzerdefinierten DNS-Server-IP-Adresse hinzu. Die folgenden Screenshots zeigen, wenn Sie auf die Azure-Host-IP weiterleiten. Wenn Sie einen eigenen DNS-Server verwenden, ersetzen Sie diese IP durch die IP Ihres DNS-Servers.

Backup und Wiederherstellung über den MARS-Agent und den DPM-Server

Wenn Sie den MARS-Agent zur Sicherung Ihrer lokalen Ressourcen verwenden, stellen Sie sicher, dass Ihr lokales Netzwerk (das die zu sichernden Ressourcen enthält) ein Peering mit dem virtuellen Azure-Netzwerk aufweist, das einen privaten Endpunkt für den Tresor enthält, damit Sie ihn nutzen können. Sie können dann mit der Installation des MARS-Agents fortfahren und die Sicherung wie hier beschrieben konfigurieren. Sie müssen jedoch sicherstellen, dass die gesamte Kommunikation für die Sicherung ausschließlich über das Peeringnetzwerk erfolgt.

Wenn Sie jedoch private Endpunkte für den Tresor entfernen, nachdem ein MARS-Agent bei ihm registriert wurde, müssen Sie den Container erneut beim Tresor registrieren. Sie müssen den Schutz für sie nicht aufheben.

Hinweis

- Private Endpunkte werden nur mit DPM Server 2022 (10.22.123.0) und höher unterstützt.

- Private Endpunkte werden nur mit MABS V4 (14.0.30.0) und höher unterstützt.

Abonnementübergreifende Wiederherstellung in einem Tresor mit privatem Endpunkt

So führen Sie die Abonnementübergreifende Wiederherstellung in einem Vault mit privatem Endpunkt durch:

- Wechseln Sie im Recovery Services-Quelltresor zur Registerkarte Netzwerk.

- Wechseln Sie zum Abschnitt Privater Zugriff, und erstellen Sie private Endpunkte.

- Wählen Sie das Abonnement des Zieltresors aus, in dem Sie wiederherstellen möchten.

- Wählen Sie im Abschnitt Virtuelles Netzwerk das VNet der Ziel-VM aus, die Sie abonnementübergreifend wiederherstellen möchten.

- Erstellen Sie den privaten Endpunkt, und lösen Sie den Wiederherstellungsvorgang aus.

Regionsübergreifende Wiederherstellung in einem Tresor mit privatem Endpunkt

Sie können einen sekundären privaten Endpunkt vor oder nach dem Hinzufügen geschützter Elemente im Tresor erstellen.

Führen Sie die folgenden Schritte aus, um Daten regionsübergreifend in einem Tresor mit privatem Endpunkt wiederherzustellen:

Wechseln Sie zum Ziel-Recovery Services-Tresor>Einstellungen>Networking, und stellen Sie sicher, dass der private Endpunkt mit dem Ziel-VM-VNet erstellt wird, bevor Sie Elemente schützen.

Wenn der private Endpunkt nicht aktiviert ist, aktivieren Sie ihn.

Erstellen Sie auf der Registerkarte Privater Zugriffprivate Endpunkte in der sekundären Region.

Wählen Sie auf dem Blatt Privaten Endpunkt erstellen auf der Registerkarte Grundlagen die Region als sekundäre Region der Ziel-VM aus, auf die Sie den Vorgang Regionsübergreifende Wiederherstellung ausführen möchten.

Wählen Sie auf der Registerkarte Ressource die Zielunterressource als AzureBackup_Secondary aus.

Wählen Sie auf dem Blatt Virtuelles Netzwerk das Virtuelle Netzwerk der Ziel-VM aus, auf der Sie den Vorgang Regionsübergreifende Wiederherstellung ausführen möchten.

Hinweis

Sie können einem Tresor maximal 12 sekundäre private Endpunkte für Azure Backup hinzufügen.

Erstellen Sie den privaten Endpunkt, und starten Sie den Wiederherstellungsvorgang aus der sekundären Region.

Löschen privater Endpunkte

Informationen zum Löschen privater Endpunkte mithilfe der REST-API finden Sie in diesem Abschnitt.

Nächste Schritte

- Erfahren Sie mehr über den privaten Endpunkt für Azure Backup.