Was ist ein privater Endpunkt?

Ein privater Endpunkt ist eine Netzwerkschnittstelle, die eine private IP-Adresse aus Ihrem virtuellen Netzwerk verwendet. Diese Netzwerkschnittstelle bietet eine private und sichere Verbindung zwischen Ihnen und einem von Azure Private Link unterstützten Dienst. Indem Sie einen privaten Endpunkt aktivieren, binden Sie den Dienst in Ihr virtuelles Netzwerk ein.

Dieser Dienst könnte ein Azure-Dienst sein, wie z. B.:

- Azure Storage

- Azure Cosmos DB

- Azure SQL-Datenbank

- Ihr eigener Dienst, der einen Private Link-Dienst verwendet

Eigenschaften eines privaten Endpunkts

Für einen privaten Endpunkt werden die folgenden Eigenschaften angegeben:

| Eigenschaft | Beschreibung |

|---|---|

| Name | Ein eindeutiger Name innerhalb der Ressourcengruppe. |

| Subnet | Das bereitzustellende Subnetz, dem die private IP-Adresse zugewiesen wird. Die Anforderungen an das Subnetz finden Sie im Abschnitt Einschränkungen weiter unten in diesem Artikel. |

| Private Link-Ressource | Die Private Link-Ressource, mit der anhand der Liste verfügbarer Typen eine Verbindung über die Ressourcen-ID oder den Alias hergestellt werden soll. Für den gesamten Datenverkehr an diese Ressource wird ein eindeutiger Netzwerkbezeichner generiert. |

| Unterressource des Ziels | Die Unterressource, mit der eine Verbindung hergestellt wird. Jeder Private Link-Ressourcentyp verfügt über verschiedene Optionen, die je nach Präferenz ausgewählt werden können. |

| Methode zur Genehmigung der Verbindung | Automatisch oder manuell. Abhängig von den über die rollenbasierte Zugriffssteuerung in Azure erteilten Berechtigungen kann Ihr privater Endpunkt automatisch genehmigt werden. Wenn Sie eine Verbindung mit einer Private Link-Ressource ohne rollenbasierte Berechtigungen in Azure herstellen, verwenden Sie die manuelle Methode, um dem Besitzer der Ressource zu ermöglichen, die Verbindung zu genehmigen. |

| Request-Nachricht | Sie können eine Nachricht für angeforderte Verbindungen angeben, die manuell genehmigt werden sollen. Mithilfe dieser Nachricht kann eine bestimmte Anforderung identifiziert werden. |

| Verbindungsstatus | Eine schreibgeschützte Eigenschaft, die angibt, ob der private Endpunkt aktiv ist. Nur private Endpunkte in genehmigtem Zustand können zum Senden von Datenverkehr verwendet werden. Weitere verfügbare Status: |

Berücksichtigen Sie beim Erstellen privater Endpunkte Folgendes:

Private Endpunkte ermöglichen die Konnektivität zwischen den Kunden, wenn für diese ebenfalls folgende Komponenten gelten:

- Virtuelles Netzwerk

- Virtuelle Netzwerke mit regionalem Peering

- Virtuelle Netzwerke mit globalem Peering

- Lokale Umgebungen, die VPN oder ExpressRoute verwenden

- Dienste, die von Private Link unterstützt werden

Netzwerkverbindungen können nur von Clients initiiert werden, die eine Verbindung mit dem privaten Endpunkt herstellen. Dienstanbieter verfügen nicht über eine Routingkonfiguration, um Verbindungen mit Dienstkunden herzustellen. Verbindungen können nur in einer Richtung eingerichtet werden.

Für den Lebenszyklus des privaten Endpunkts wird eine schreibgeschützte Netzwerkschnittstelle automatisch erstellt. Der Schnittstelle wird eine private dynamische IP-Adresse aus dem Subnetz zugewiesen, das der privaten Link-Ressource zugeordnet ist. Der Wert der privaten IP-Adresse bleibt über den gesamten Lebenszyklus des privaten Endpunkts unverändert.

Der private Endpunkt muss in derselben Region und im selben Abonnement wie das virtuelle Netzwerk bereitgestellt werden.

Die Private Link-Ressource kann in einer anderen Region als das virtuelle Netzwerk und der private Endpunkt bereitgestellt werden.

Mehrere private Endpunkte können mithilfe derselben Private Link-Ressource erstellt werden. Für ein einzelnes Netzwerk mit einer herkömmlichen DNS-Serverkonfiguration wird empfohlen, nur einen privaten Endpunkt pro angegebener Private Link-Ressource zu verwenden. Verwenden Sie diese Vorgehensweise, um doppelte Einträge oder Konflikte bei der DNS-Auflösung zu vermeiden.

Mehrere private Endpunkte können im gleichen oder in verschiedenen Subnetzen innerhalb desselben virtuellen Netzwerks erstellt werden. Die Anzahl der privaten Endpunkte, die Sie in einem Abonnement anlegen können, ist begrenzt. Weitere Informationen finden Sie unter Azure-Grenzwerte.

Das Abonnement mit der Private Link-Ressource muss beim Microsoft-Netzwerkressourcenanbieter registriert werden. Das Abonnement mit dem privaten Endpunkt muss beim Microsoft-Netzwerkressourcenanbieter registriert werden. Weitere Informationen finden Sie unter Azure-Ressourcenanbieter.

Private Link-Ressource

Eine Private Link-Ressource ist das Ziel eines bestimmten privaten Endpunkts. In der folgenden Tabelle sind die verfügbaren Ressourcen aufgeführt, die private Endpunkte unterstützen:

| Name der Private Link-Ressource | Ressourcentyp | Unterressourcen |

|---|---|---|

| Application Gateway | Microsoft.Network/applicationgateways | Name der Front-End-IP-Konfiguration |

| Azure KI Cognitive Search | Microsoft.Search/searchServices | searchService |

| Azure KI Services | Microsoft.CognitiveServices/accounts | Konto |

| Azure API for FHIR (Fast Healthcare Interoperability Resources) | Microsoft.HealthcareApis/services | FHIR |

| Azure API Management | Microsoft.ApiManagement/service | Gateway |

| Azure App Configuration | Microsoft.Appconfiguration/configurationStores | configurationStores |

| Azure App Service | Microsoft.Web/hostingEnvironments | Hostumgebung |

| Azure App Service | Microsoft.Web/sites | sites |

| Azure Attestation Service | Microsoft.Attestation/attestationProviders | Standard |

| Azure Automation | Microsoft.Automation/automationAccounts | Webhook, DSCAndHybridWorker |

| Azure Backup | Microsoft.RecoveryServices/vaults | AzureBackup, AzureSiteRecovery |

| Azure Batch | Microsoft.Batch/batchAccounts | batchAccount, nodeManagement |

| Azure Cache for Redis | Microsoft.Cache/Redis | RedisCache |

| Azure Cache for Redis-Enterprise | Microsoft.Cache/redisEnterprise | redisEnterprise |

| Azure Container Apps | Microsoft.App/ManagedEnvironments | managedEnvironment |

| Azure Container Registry | Microsoft.ContainerRegistry/registries | Registrierung |

| Azure Cosmos DB | Microsoft.AzureCosmosDB/databaseAccounts | SQL, MongoDB, Cassandra, Gremlin, Table |

| Azure Cosmos DB für MongoDB vCore | Microsoft.DocumentDb/mongoClusters | mongoCluster |

| Azure Cosmos DB for PostgreSQL | Microsoft.DBforPostgreSQL/serverGroupsv2 | Koordinator |

| Azure-Daten-Explorer | Microsoft.Kusto/clusters | cluster |

| Azure Data Factory | Microsoft.DataFactory/factories | dataFactory |

| Azure Database for MariaDB | Microsoft.DBforMariaDB/servers | mariadbServer |

| Azure Database for MySQL: Flexibler Server | Microsoft.DBforMySQL/flexibleServers | mysqlServer |

| Azure Database for MySQL Single Server | Microsoft.DBforMySQL/servers | mysqlServer |

| Azure Database for PostgreSQL: Flexibler Server | Microsoft.DBforPostgreSQL/flexibleServers | postgresqlServer |

| Azure Database for PostgreSQL (Einzelserver) | Microsoft.DBforPostgreSQL/servers | postgresqlServer |

| Azure Databricks | Microsoft.Databricks/workspaces | databricks_ui_api, browser_authentication |

| Azure Device Provisioning Service | Microsoft.Devices/provisioningServices | iotDps |

| Azure Digital Twins | Microsoft.DigitalTwins/digitalTwinsInstances | API |

| Azure Event Grid | Microsoft.EventGrid/domains | Domäne |

| Azure Event Grid | Microsoft.EventGrid/topics | topic |

| Azure Event Hub | Microsoft.EventHub/namespaces | Namespace |

| Azure-Dateisynchronisierung | Microsoft.StorageSync/storageSyncServices | Azure-Dateisynchronisierungsdienst |

| Azure HDInsight | Microsoft.HDInsight/clusters | cluster |

| Azure IoT Central | Microsoft.IoTCentral/IoTApps | IoTApps |

| Azure IoT Hub | Microsoft.Devices/IotHubs | iotHub |

| Azure Key Vault | Microsoft.KeyVault/vaults | Tresor |

| Azure Key Vault HSM (Hardware Security Module) | Microsoft.Keyvault/managedHSMs | HSM |

| Azure Kubernetes Service: Kubernetes-API | Microsoft.ContainerService/managedClusters | management |

| Azure Machine Learning | Microsoft.MachineLearningServices/registries | amlregistry |

| Azure Machine Learning | Microsoft.MachineLearningServices/workspaces | amlworkspace |

| Azure Managed Disks | Microsoft.Compute/diskAccesses | Verwalteter Datenträger |

| Azure Media Services | Microsoft.Media/mediaservices | keydelivery, liveevent, streamingendpoint |

| Azure Migrate | Microsoft.Migrate/assessmentProjects | Projekt |

| Azure Monitor Private Link-Bereich | Microsoft.Insights/privatelinkscopes | azuremonitor |

| Azure Relay | Microsoft.Relay/namespaces | Namespace |

| Azure Service Bus | Microsoft.ServiceBus/namespaces | Namespace |

| Azure SignalR Service | Microsoft.SignalRService/SignalR | signalr |

| Azure SignalR Service | Microsoft.SignalRService/webPubSub | webpubsub |

| Azure SQL-Datenbank | Microsoft.Sql/servers | SQL Server (sqlServer) |

| Verwaltete Azure SQL-Datenbank-Instanz | Microsoft.Sql/managedInstances | managedInstance |

| Azure Static Web Apps | Microsoft.Web/staticSites | staticSites |

| Azure Storage | Microsoft.Storage/storageAccounts | Blob (blob, blob_secondary) Tabelle (table, table_secondary) Warteschlange (queue, queue_secondary) Datei (file, file_secondary) Web (web, web_secondary) Dfs (dfs, dfs_secondary) |

| Azure Synapse | Microsoft.Synapse/privateLinkHubs | Web- |

| Azure Synapse Analytics | Microsoft.Synapse/workspaces | Sql, SqlOnDemand, Dev |

| Azure Virtual Desktop: Hostpools | Microsoft.DesktopVirtualization/hostpools | Verbindung |

| Azure Virtual Desktop: Arbeitsbereiche | Microsoft.DesktopVirtualization/workspaces | feed global |

| Device Update für IoT Hub | Microsoft.DeviceUpdate/accounts | DeviceUpdate |

| Integrationskonto (Premium) | Microsoft.Logic/integrationAccounts | integrationAccount |

| Microsoft Purview | Microsoft.Purview/accounts | account |

| Microsoft Purview | Microsoft.Purview/accounts | Portal |

| Power BI | Microsoft.PowerBI/privateLinkServicesForPowerBI | Power BI |

| Private Link-Dienst (Ihr eigener Dienst) | Microsoft.Network/privateLinkServices | empty |

| Private Ressourcenmanagementverbindungen | Microsoft.Authorization/resourceManagementPrivateLinks | ResourceManagement |

Hinweis

Sie können private Endpunkte nur für ein Speicherkonto des Typs „Universell v2 (GPv2)“ erstellen.

Netzwerksicherheit privater Endpunkte

Bei der Verwendung privater Endpunkte ist der Datenverkehr zu Private Link-Ressourcen geschützt. Die Plattform überprüft die Netzwerkverbindungen und lässt nur solche zu, die die angegebene Private Link-Ressource erreichen. Für den Zugriff auf weitere Unterressourcen innerhalb desselben Azure-Diensts sind weitere private Endpunkte mit entsprechenden Zielen erforderlich. Im Fall von Azure Storage würden Sie beispielsweise separate private Endpunkte benötigen, um auf die Unterressourcen Datei und Blob zuzugreifen.

Private Endpunkte bieten eine privat zugängliche IP-Adresse für den Azure-Dienst, beschränken aber nicht unbedingt den öffentlichen Netzwerkzugriff darauf. Alle anderen Azure-Dienste erfordern jedoch zusätzliche Zugriffssteuerungen. Diese Steuerungen stellen eine zusätzliche Ebene der Netzwerksicherheit für Ihre Ressourcen dar und bieten einen Schutz, der den Zugriff auf den der Private Link-Ressource zugeordneten Azure-Dienst verhindern hilft.

Private Endpunkte unterstützen Netzwerkrichtlinien. Netzwerkrichtlinien ermöglichen die Unterstützung von Netzwerksicherheitsgruppen (NSG), benutzerdefinierten Routen (UDR) und Anwendungssicherheitsgruppen (ASG). Weitere Informationen zum Aktivieren von Netzwerkrichtlinien für einen privaten Endpunkt finden Sie unter Verwalten von Netzwerkrichtlinien für private Endpunkte. Informationen zur Verwendung einer ASG mit einem privaten Endpunkt finden Sie unter Konfigurieren einer Anwendungssicherheitsgruppe (ASG) mit einem privaten Endpunkt.

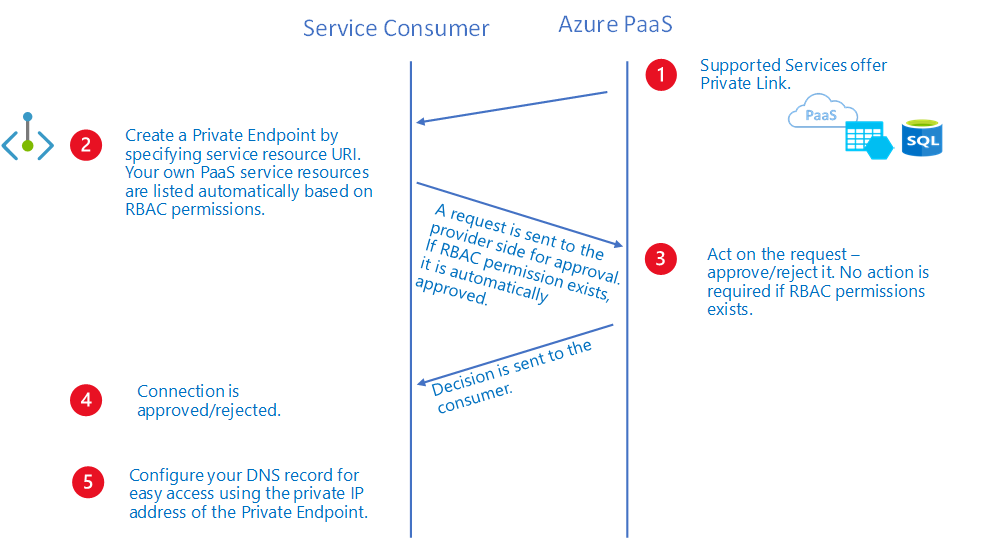

Zugriff auf eine Private Link-Ressource mithilfe des Genehmigungsworkflows

Sie können sich mit einer Private Link-Ressource mit den folgenden Methoden zur Genehmigung von Verbindungen verbinden:

Automatisch genehmigen: Verwenden Sie diese Methode, wenn Sie die spezifische Private Link-Ressource besitzen oder dafür über Berechtigungen verfügen. Die erforderlichen Berechtigungen basieren auf dem Private Link-Ressourcentyp im folgenden Format:

Microsoft.<Provider>/<resource_type>/privateEndpointConnectionsApproval/actionManuell anfordern: Verwenden Sie diese Methode, wenn Sie nicht über die erforderlichen Berechtigungen verfügen und Zugriff anfordern möchten. Ein Genehmigungsworkflow wird ausgelöst. Der private Endpunkt und die anschließende Verbindung mit dem privaten Endpunkt werden im Status Ausstehend erstellt. Der Besitzer der Private Link-Ressource ist für die Genehmigung der Verbindung verantwortlich. Nach der Genehmigung ist der private Endpunkt in der Lage, Datenverkehr normal zu senden (siehe das folgende Diagramm des Genehmigungsworkflows):

Über eine Private-Endpoint-Verbindung hat ein Private Link-Ressourcenbesitzer folgende Möglichkeiten:

- Überprüfen aller Details von Verbindungen mit privaten Endpunkten

- Genehmigen einer Verbindung mit privaten Endpunkten. Der entsprechende private Endpunkt wird für das Senden von Datenverkehr an die Private Link-Ressource aktiviert.

- Ablehnen einer Verbindung mit einem privaten Endpunkt Der entsprechende private Endpunkt wird aktualisiert, um den Status widerzuspiegeln.

- Löschen einer Verbindung mit einem privaten Endpunkt in beliebigem Zustand. Der entsprechende private Endpunkt wird mit dem Status „Getrennt“ aktualisiert, um die Aktion widerzuspiegeln. Der Besitzer bzw. die Besitzerin des privaten Endpunkts kann an diesem Punkt nur die Ressource löschen.

Hinweis

Nur ein privater Endpunkt im Zustand Genehmigt kann Datenverkehr an eine angegebene Private Link-Ressource senden.

Herstellen einer Verbindung mithilfe eines Alias

Ein Alias ist ein eindeutiger Moniker, der generiert wird, wenn ein*e Dienstbesitzer*in den Private Link-Dienst hinter einem Standardlastenausgleich erstellt. Dienstbesitzer*innen können diesen Alias offline für Benutzer*innen Ihres Diensts freigeben.

Benutzer*innen können entweder den Ressourcen-URI oder den Alias verwenden, um eine Verbindung mit einem Private Link-Dienst anzufordern. Um eine Verbindung über den Alias herzustellen, müssen Sie einen privaten Endpunkt mithilfe der manuellen Verbindungsgenehmigungsmethode erstellen. Um die manuelle Verbindungsgenehmigungsmethode zu verwenden, legen Sie den Parameter für die manuelle Anforderung während des Flows zum Erstellen eines privaten Endpunkts auf TRUE fest. Weitere Informationen finden Sie unter New-AzPrivateEndpoint und az network private-endpoint create.

Hinweis

Diese manuelle Anforderung kann automatisch genehmigt werden, wenn das Heimanwenderabonnement auf Anbieterseite auf die Positivliste gesetzt wurde. Weitere Informationen finden Sie unter Steuern des Dienstzugriffs.

DNS-Konfiguration

Die DNS-Einstellungen, die Sie zum Herstellen einer Verbindung mit einer Private Link-Ressource verwenden, sind wichtig. Bestehende Azure-Dienste verfügen möglicherweise bereits über eine DNS-Konfiguration, die beim Herstellen einer Verbindung über einen öffentlichen Endpunkt verwendet werden kann. Um eine Verbindung über einen privaten Endpunkt mit demselben Dienst herzustellen, sind separate DNS-Einstellungen erforderlich, die häufig über private DNS-Zonen konfiguriert werden. Stellen Sie sicher, dass Ihre DNS-Einstellungen korrekt sind, wenn Sie den vollqualifizierten Domänennamen (Fully Qualified Domain Name, FQDN) für die Verbindung verwenden. Die Einstellungen müssen so festgelegt sein, dass die private IP-Adresse des privaten Endpunkts aufgelöst wird.

Die Netzwerkschnittstelle, die dem privaten Endpunkt zugeordnet ist, enthält die Informationen, die zum Konfigurieren des DNS benötigt werden. Hierzu gehören der FQDN und die private IP-Adresse für eine Private Link-Ressource.

Ausführliche Informationen zu Empfehlungen für das Konfigurieren des DNS für private Endpunkte finden Sie unter DNS-Konfiguration für private Azure-Endpunkte.

Einschränkungen

In der folgenden Übersicht sind die bekannten Einschränkungen für die Verwendung privater Endpunkte aufgeführt:

Statische IP-Adresse

| Einschränkung | Beschreibung |

|---|---|

| Die Konfiguration von statischen IP-Adressen wird derzeit nicht unterstützt. |

Azure Kubernetes Service (AKS) Azure Application Gateway HD Insight Recovery Services-Tresore Private Link-Dienste von Drittanbietern |

Netzwerksicherheitsgruppe

| Einschränkung | BESCHREIBUNG |

|---|---|

| Effektive Routen und Sicherheitsregeln, die für die Netzwerkschnittstelle (NIC) des privaten Endpunkts nicht verfügbar sind. | Effektive Routen und Sicherheitsregeln werden für die NIC des privaten Endpunkts im Azure-Portal nicht angezeigt. |

| NSG-Flussprotokolle werden nicht unterstützt. | NSG-Datenflussprotokolle sind für eingehenden Datenverkehr zu einem privaten Endpunkt nicht verfügbar. |

| Nicht mehr als 50 Mitglieder in einer Anwendungssicherheitsgruppe. | An jede einzelne ASG, die mit der NSG im Subnetz des privaten Endpunkts verbunden ist, können 50 IP-Konfigurationen gebunden werden. Bei mehr als 50 Mitgliedern können Verbindungsfehler auftreten. |

| Zielportbereiche werden bis zu einem Faktor von 250 000 unterstützt. | Zielportbereiche werden als Multiplikation von SourceAddressPrefixes, DestinationAddressPrefixes und DestinationPortRanges unterstützt.

Beispiel für Eingangsregel: Eine Quelle * ein Ziel * 4K portRanges = 4 K Gültig 10 Quellen * 10 Ziele* 10 portRanges = 1 K Gültig 50 Quellen * 50 Ziele * 50 portRanges = 125K Gültig 50 Quellen * 50 Ziele * 100 portRanges = 250K Gültig 100 Quellen * 100 Ziele* 100 portRanges = 1M Ungültig, NSG hat zu viele Quellen/Ziele/Ports. |

| Quellportfilterung wird als * interpretiert | Die Quellportfilterung wird nicht aktiv als gültiges Szenario der Datenverkehrsfilterung für den an einen privaten Endpunkt gerichteten Datenverkehr verwendet. |

| Feature in ausgewählten Regionen nicht verfügbar. | Derzeit in den folgenden Regionen nicht verfügbar: Indien, Westen Australien, Mitte 2 Südafrika, Westen Brasilien, Südosten Alle Government-Regionen Alle chinesischen Regionen |

Weitere Überlegungen zur NSG

Ausgehender Datenverkehr, der von einem privaten Endpunkt abgelehnt wird, ist kein gültiges Szenario, da der Dienstanbieter den Datenverkehr nicht initiieren kann.

Bei den folgenden Diensten müssen möglicherweise alle Zielports geöffnet sein, wenn ein privater Endpunkt verwendet und NSG-Sicherheitsfilter hinzugefügt werden:

- Azure Cosmos DB – Weitere Informationen finden Sie unter Dienstportbereiche.

UDR

| Einschränkung | BESCHREIBUNG |

|---|---|

| SNAT wird immer empfohlen. | Da die Datenebene des privaten Endpunkts variabel ist, wird empfohlen, für Datenverkehr an einen privaten Endpunkt die SNAT zu verwenden, um sicherzustellen, dass der Rückgabedatenverkehr berücksichtigt wird. |

| Feature in ausgewählten Regionen nicht verfügbar. | Derzeit in den folgenden Regionen nicht verfügbar: Indien, Westen Australien, Mitte 2 Südafrika, Westen Brasilien, Südosten |

Anwendungssicherheitsgruppe

| Einschränkung | BESCHREIBUNG |

|---|---|

| Feature in ausgewählten Regionen nicht verfügbar. | Derzeit in den folgenden Regionen nicht verfügbar: Indien, Westen Australien, Mitte 2 Südafrika, Westen Brasilien, Südosten |

Nächste Schritte

Weitere Informationen zu privaten Endpunkten und Private Link finden Sie unter Was ist Azure Private Link?.

Informationen zum Einstieg in die Erstellung eines privaten Endpunkts für eine Web-App finden Sie unter Schnellstart: Erstellen eines privaten Endpunkts mit dem Azure-Portal.