Benutzerdefiniertes Domänensuffix für App Service-Umgebungen

Eine App Service-Umgebung ist ein Feature von Azure App Service, das eine vollständig isolierte und dedizierte Umgebung zur sicheren Ausführung von App Service-Apps in großem Umfang bereitstellt. Die DNS-Einstellungen für das Standarddomänensuffix Ihrer App Service-Umgebung schränken Ihre Apps nicht dahingehend ein, dass nur über diese Namen auf sie zugegriffen werden kann. Benutzerdefiniertes Domänensuffix ist ein Feature der App Service-Umgebung, ein interner Lastenausgleich (ILB), mit dem Sie Ihr eigenes Domänensuffix verwenden können, um auf die Apps in Ihrer App Service-Umgebung zuzugreifen.

Ziehen Sie Erstellen einer App Service-Umgebung v3 zu Rate, wenn Sie über keine App Service-Umgebung verfügen.

Hinweis

In diesem Artikel werden die Features, Vorteile und Anwendungsfälle von App Service-Umgebung v3 behandelt, die mit App Service (isoliert)-Plänen v2 verwendet wird.

Das benutzerdefinierte Domänensuffix definiert eine Stammdomäne, die von der App Service-Umgebung verwendet wird. In der öffentlichen Variante von Azure App Service lautet die Standardstammdomäne für alle Web-Apps azurewebsites.net. Für ILB App Service-Umgebungen ist die Standardstammdomäne appserviceenvironment.net. Da ein ILB-App Service-Umgebung jedoch intern für das virtuelle Netzwerk eines Kunden ist, können Kunden zusätzlich zur Standarddomäne eine Stammdomäne verwenden, die für die Verwendung innerhalb des internen virtuellen Netzwerks eines Unternehmens sinnvoll ist. Die fiktive Contoso Corporation kann beispielsweise die Standardstammdomäne internal-contoso.com für Apps verwenden, für die beabsichtigt ist, dass sie nur im virtuellen Netzwerk von Contoso auflösbar und zugänglich sind. Eine App in diesem virtuellen Netzwerk könnte erreicht werden durch Zugriff auf APP-NAME.internal-contoso.com.

Das benutzerdefinierte Domänensuffix ist für die App Service-Umgebung. Dieses Feature unterscheidet sich von einer benutzerdefinierten Domänenbindung auf einem App Service. Weitere Informationen finden Sie unter Zuordnen eines vorhandenen benutzerdefinierten DNS-Namens zu Azure App Service.

Wenn das für das benutzerdefinierte Domänensuffix verwendete Zertifikat einen SAN-Eintrag (Subject Alternate Name, Alternativer Antragstellername) für *.scm.CUSTOM-DOMAIN enthält, ist die scm-Website auch über APP-NAME.scm.CUSTOM-DOMAIN erreichbar. Sie können nur über eine benutzerdefinierte Domäne mittels Standardauthentifizierung auf scm zugreifen. Einmaliges Anmelden ist nur mit der Standardstammdomäne möglich.

Im Gegensatz zu früheren Versionen können die FTPS-Endpunkte für Ihre App Services in der App Service-Umgebung v3 nur mit dem Standarddomänensuffix erreicht werden.

Die Verbindung mit dem Endpunkt des benutzerdefinierten Domänensuffixes muss die Servernamensanzeige (Server Name Indication, SNI) für TLS-basierte (Transport Layer Security) Verbindungen verwenden.

Voraussetzungen

- ILB-Variation von App Service-Umgebung v3.

- Ein gültiges SSL/TLS-Zertifikat muss in einem Azure Key Vault im .PFX-Format gespeichert sein. Weitere Informationen zur Verwendung von Zertifikaten mit App Service finden Sie unter Hinzufügen eines TLS/SSL-Zertifikats in Azure App Service.

- Das Zertifikat muss kleiner als 20 KB sein.

Verwaltete Identität

Eine verwaltete Identität wird verwendet, um sich mit dem Azure Key Vault zu authentifizieren, in dem das SSL/TLS-Zertifikat gespeichert ist. Wenn Sie derzeit keine verwaltete Identität mit Ihrer App Service-Umgebung verknüpft haben, müssen Sie eine konfigurieren.

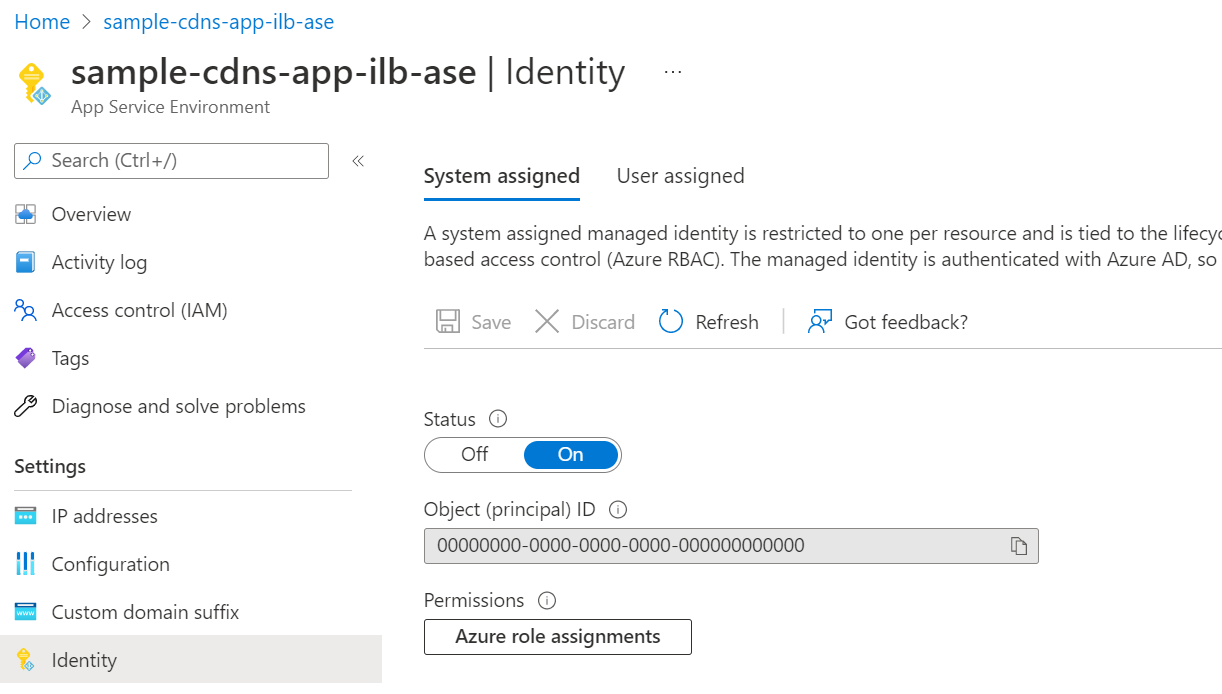

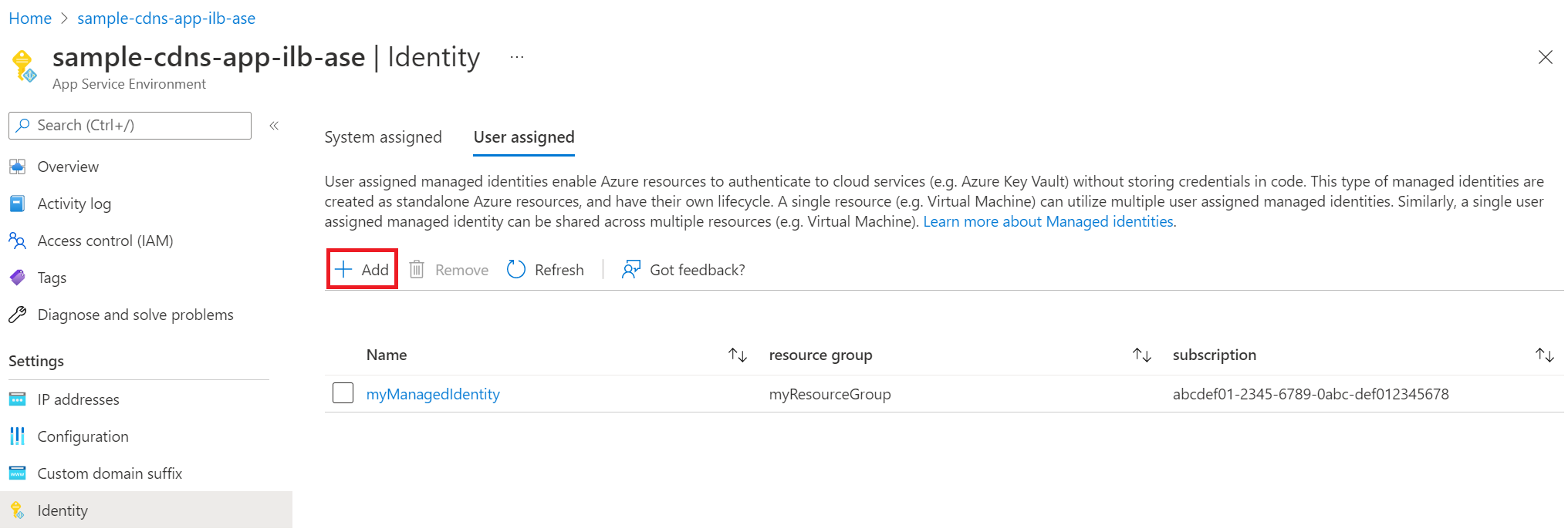

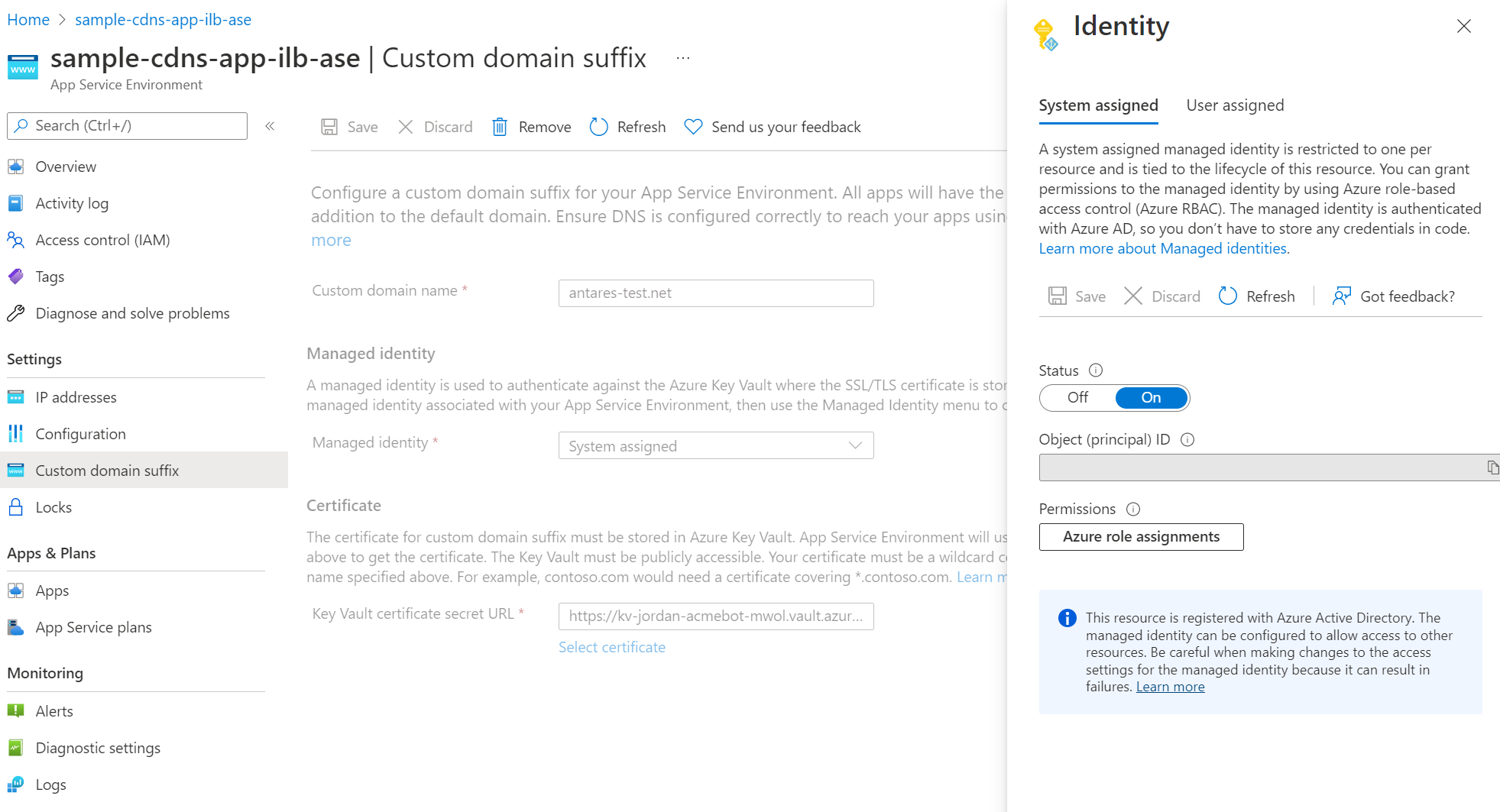

Geben Sie entweder eine vom System oder vom Benutzer zugewiesene verwaltete Identität an. Informationen zum Erstellen einer nutzerzugewiesenen Identität finden Sie unter Nutzerzugewiesene verwaltete Identitäten verwalten. Wenn Sie eine systemseitig zugewiesene verwaltete Identität verwenden möchten und Ihrer App Service-Umgebung noch keine zugewiesen haben, führt Sie die Benutzeroberfläche des Portals für benutzerdefinierte Domänensuffixe durch den Erstellungsprozess. Alternativ können Sie zur Identitätsseite für Ihre App Service-Umgebung wechseln und Ihre verwalteten Identitäten dort konfigurieren und zuweisen.

Um eine systemzugewiesene verwaltete Identität zu aktivieren, legen Sie den Status auf „Ein“ fest.

Wenn Sie eine verwaltete Identität zuweisen möchten, wählen Sie „Hinzufügen“ aus, und suchen Sie nach der verwalteten Identität, die Sie verwenden möchten.

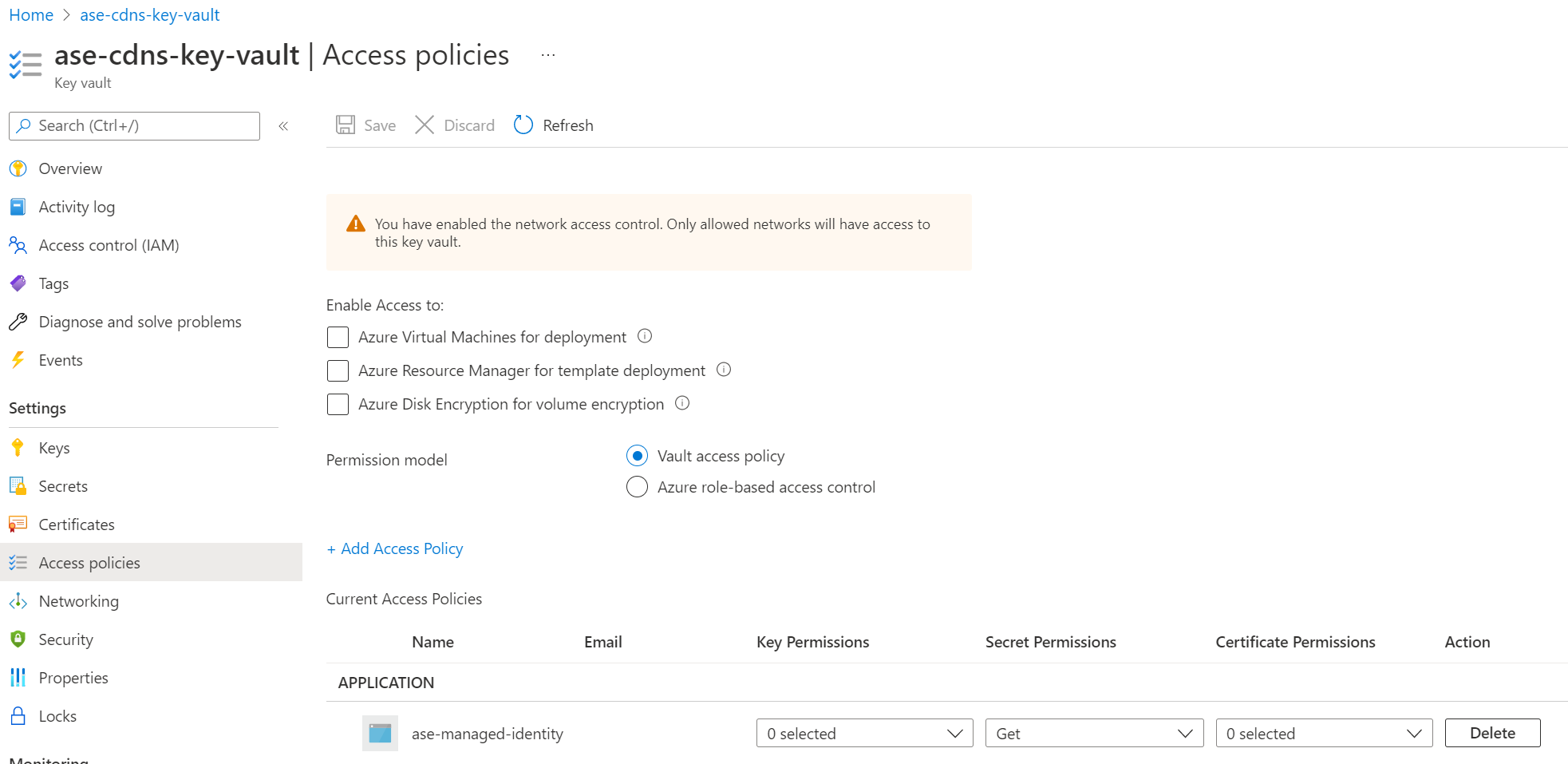

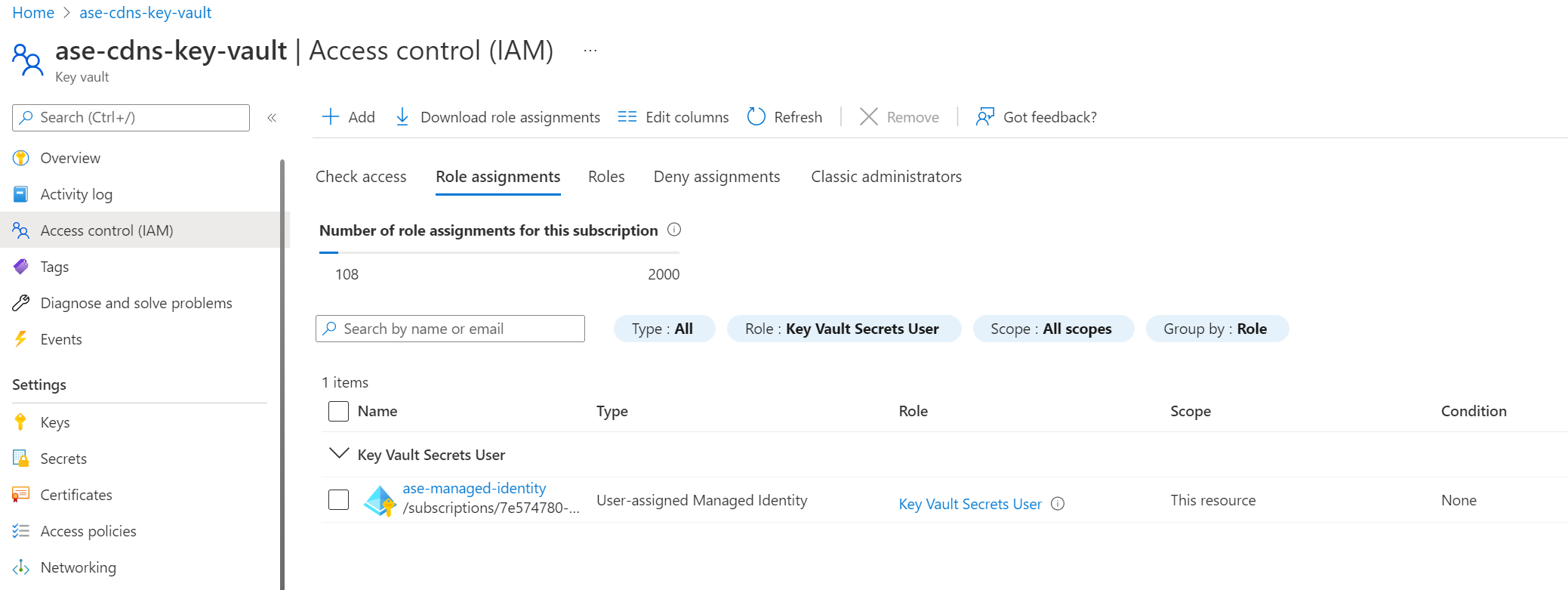

Wenn Sie die verwaltete Identität Ihrer App Service-Umgebung zuweisen, stellen Sie sicher, dass die verwaltete Identität über ausreichende Berechtigungen für Azure Key Vault verfügt. Sie können entweder eine Tresorzugriffsrichtlinie oder Azure-rollenbasierte Zugriffssteuerung verwenden.

Wenn Sie eine Tresorzugriffsrichtlinie verwenden, benötigt die verwaltete Identität mindestens die Berechtigung „Abrufen“ für den Schlüsseltresor.

Wenn Sie die rollenbasierte Zugriffssteuerung von Azure zum Verwalten des Zugriffs auf Ihren Schlüsseltresor verwenden möchten, müssen Sie Ihrer verwalteten Identität mindestens die Rolle „Key Vault-Geheimnisbenutzer“ zuweisen.

Zertifikat

Das Zertifikat für benutzerdefinierte Domänensuffix muss in einem Azure Key Vault gespeichert werden. Das Zertifikat muss im PFX-Format hochgeladen werden und kleiner als 20 KB sein. Zertifikate im PEM-Format werden derzeit nicht unterstützt. Die App Service-Umgebung verwendet die verwaltete Identität, die Sie ausgewählt haben, um das Zertifikat abzurufen.

Ihr Zertifikat muss ein Wildcardzertifikat für den ausgewählten benutzerdefinierten Domänennamen sein. Beispielsweise benötigte internal-contoso.com ein Zertifikat, das *.internal-contoso.com abdeckt. Wenn das vom benutzerdefinierten Domänensuffix verwendete Zertifikat einen SAN-Eintrag (Subject Alternate Name, Alternativer Antragstellername) für scm enthält, z. B. *.scm.internal-contoso.com, ist die scm-Website auch unter Verwendung des benutzerdefinierten Domänensuffixes erreichbar.

Wenn Sie Ihr Zertifikat in Azure Key Vault rotieren, übernimmt die App Service-Umgebung die Änderung innerhalb von 24 Stunden.

Netzwerkzugriff auf Key Vault

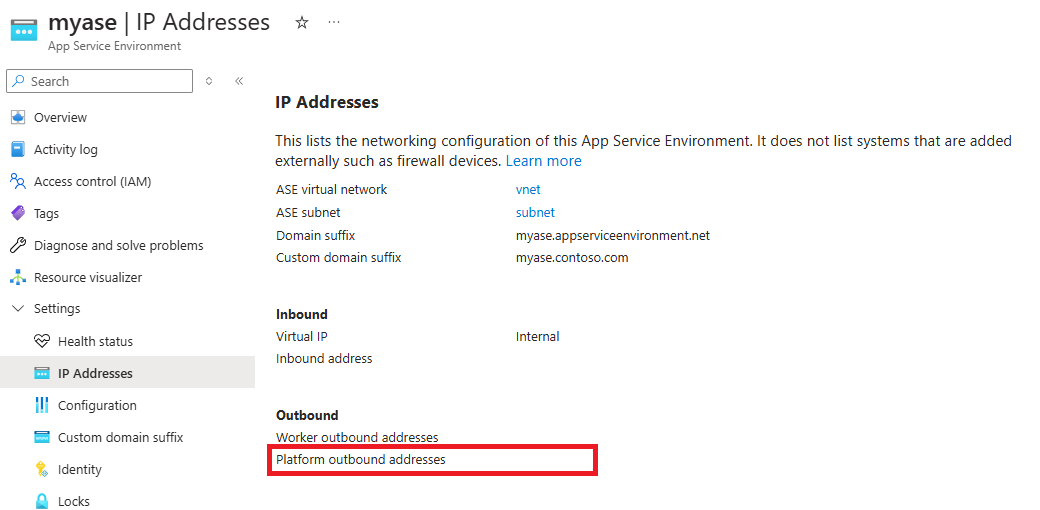

Auf den Schlüsseltresor kann öffentlich zugegriffen werden oder über einen privaten Endpunkt, der über das Subnetz zugänglich ist, in dem die App Service-Umgebung bereitgestellt ist. Informationen zum Konfigurieren eines privaten Endpunkts finden Sie unter Integrieren von Key Vault mit Azure Private Link. Wenn Sie den öffentlichen Zugriff verwenden, können Sie Ihren Schlüsseltresor schützen, um nur Datenverkehr von den ausgehenden IP-Adressen der App Service-Umgebung zu akzeptieren. Die App Service-Umgebung verwendet die ausgehende IP-Adresse der Plattform als Quelladresse beim Zugriff auf den Schlüsseltresor. Die IP-Adresse finden Sie auf der Seite „IP-Adressen“ im Azure-Portal.

Verwenden des Azure-Portal zum Konfigurieren benutzerdefinierter Domänensuffixe

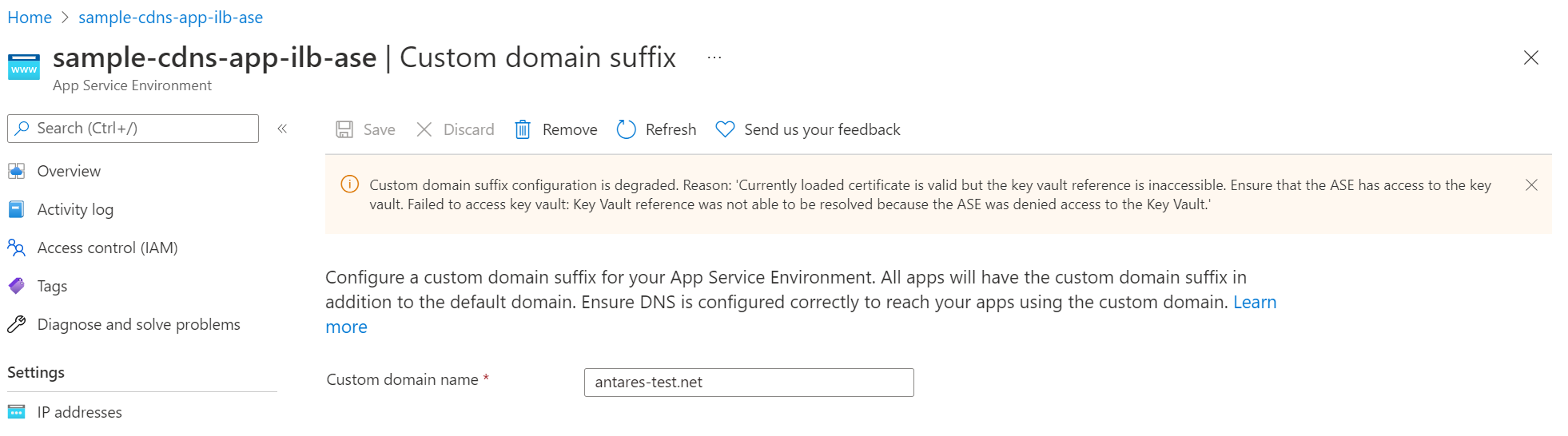

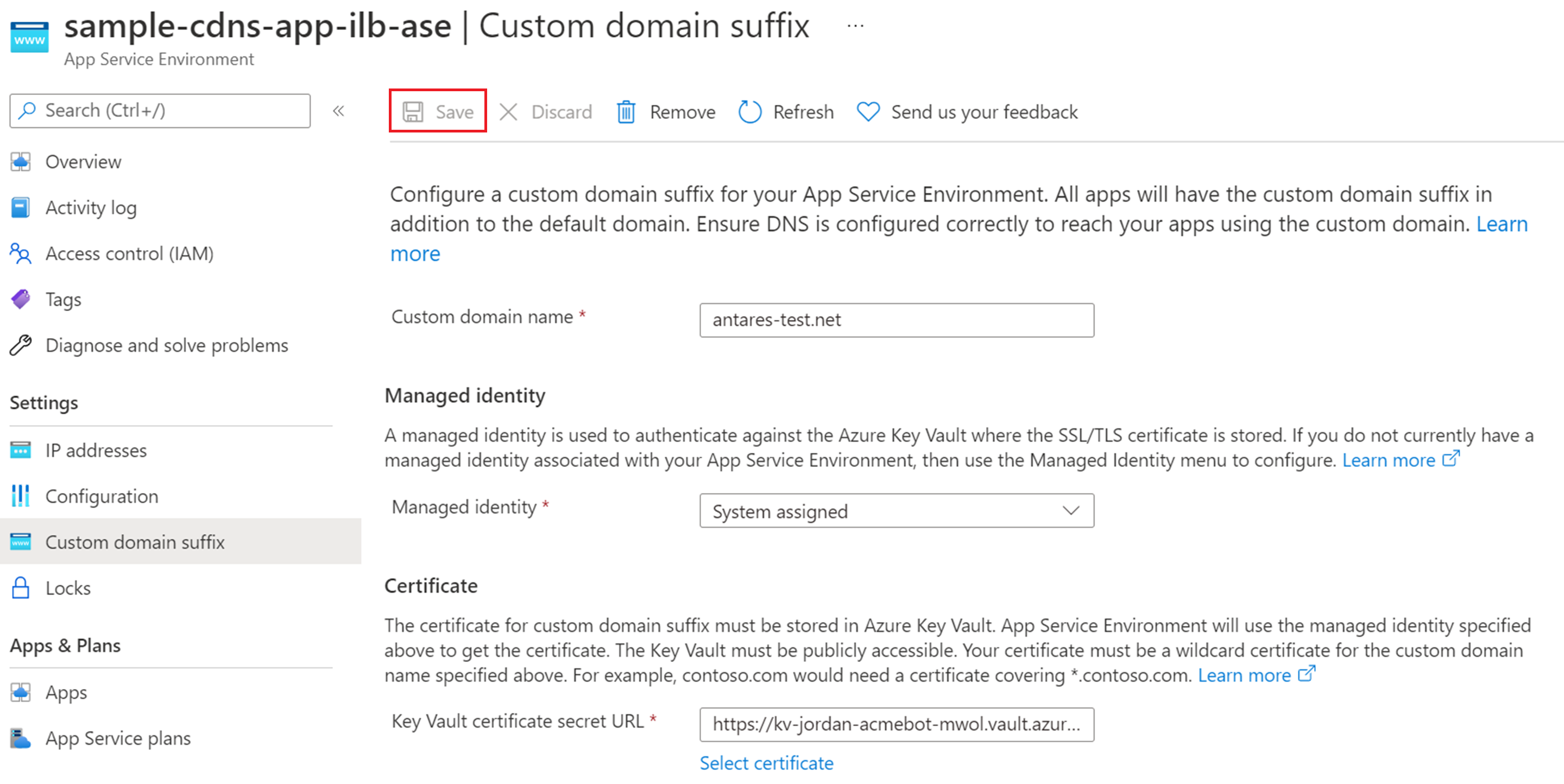

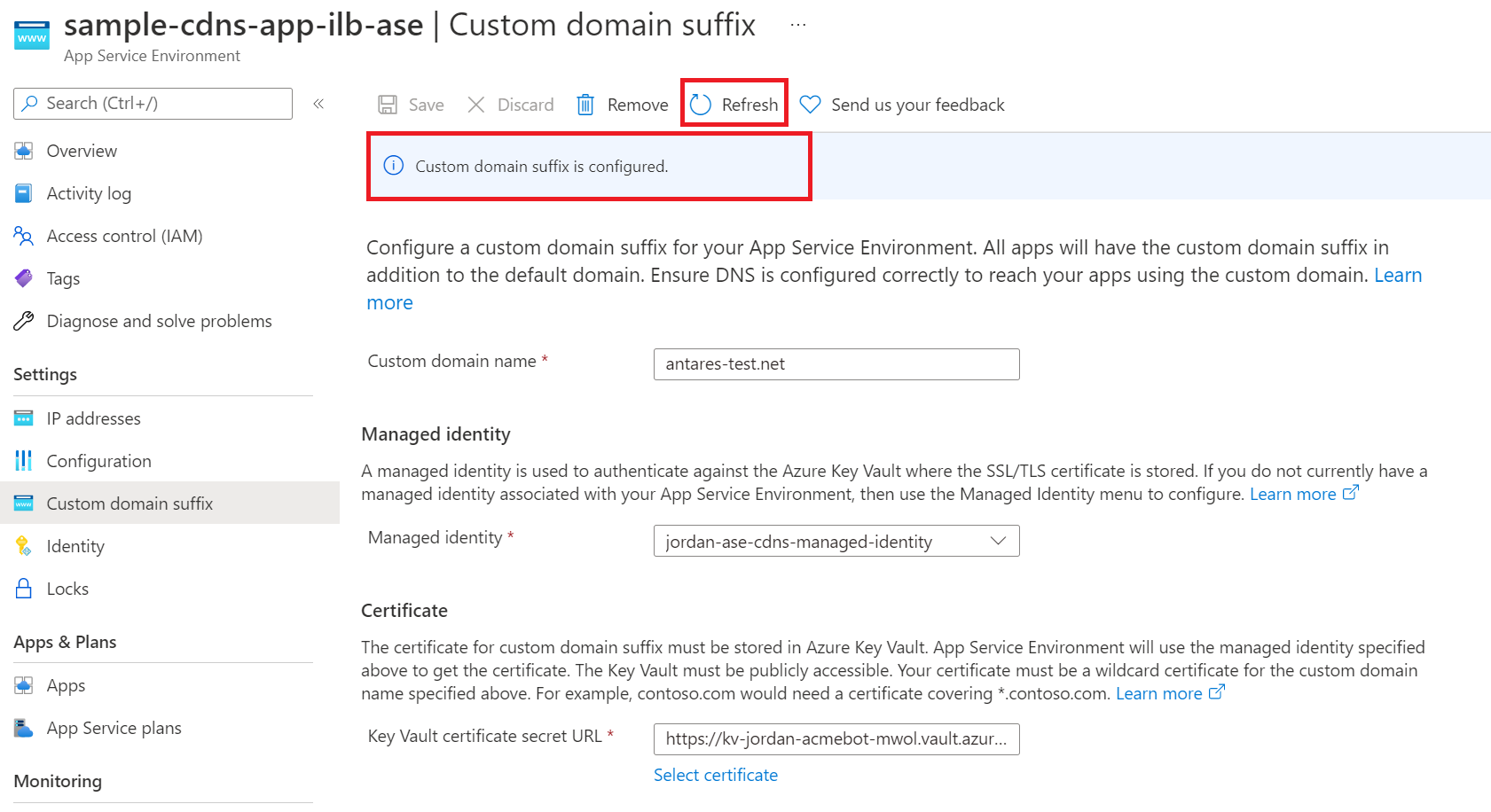

- Navigieren Sie aus dem Azure-Portal zur Seite Benutzerdefiniertes Domänensuffix für Ihre App Service-Umgebung.

- Geben Sie den Namen Ihrer benutzerdefinierten Domäne ein.

- Wählen Sie die verwaltete Identität aus, die Sie für Ihre App Service-Umgebung definiert haben. Geben Sie entweder eine vom System oder vom Benutzer zugewiesene verwaltete Identität an. Sie können Ihre verwaltete Identität konfigurieren, falls Sie dies noch nicht getan haben. Sie können die verwaltete Identität direkt auf der Seite „Benutzerdefiniertes Domänensuffix“ mithilfe der Option „Identität hinzufügen“ im Feld zum Auswählen der verwalteten Identität konfigurieren.

- Wählen Sie das Zertifikat für das benutzerdefinierte Domänensuffix aus.

- Wenn Sie einen privaten Endpunkt für den Zugriff auf den Schlüsseltresor verwenden, können Sie das Zertifikat nicht über die Portalschnittstelle auswählen, da der Netzwerkzugriff auf den privaten Endpunkt beschränkt ist. Sie müssen die URL des Zertifikats manuell eingeben.

- Wählen Sie im oberen Bereich der Seite „Speichern“ aus. Aktualisieren Sie die Seite, um die neuesten Konfigurationsupdates anzuzeigen.

- Es dauert einige Minuten, bis die benutzerdefinierte Domänensuffixkonfiguration festgelegt ist. Wählen Sie oben auf der Seite „Aktualisieren“ aus, um den Status zu überprüfen. Das Banner wird mit dem aktuellen Fortschritt aktualisiert. Sobald der Vorgang abgeschlossen ist, gibt das Banner an, dass das benutzerdefinierte Domänensuffix konfiguriert ist.

Verwenden von Azure Resource Manager zum Konfigurieren benutzerdefinierter Domänensuffixe

Um ein benutzerdefiniertes Domänensuffix für Ihre App Service-Umgebung mithilfe einer Azure Resource Manager-Vorlage zu konfigurieren, müssen Sie die folgenden Eigenschaften einschließen. Stellen Sie sicher, dass die Voraussetzungen erfüllt und dass Ihre verwaltete Identität und Ihr Zertifikat zugänglich sind und über die entsprechenden Berechtigungen für Azure Key Vault verfügen.

Sie müssen die verwaltete Identität konfigurieren und sicherstellen, dass sie vorhanden ist, bevor Sie sie in Ihrer Vorlage zuweisen. Weitere Informationen zu verwalteten Identitäten finden Sie unter Verwaltete Identität – Übersicht.

Verwenden einer nutzerzugewiesenen verwalteten Identität

"resources": [

{

"apiVersion": "2022-03-01",

"type": "Microsoft.Web/hostingEnvironments",

"name": ...,

"location": ...,

"identity": {

"type": "UserAssigned",

"userAssignedIdentities": {

"/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourcegroups/asev3-cdns-rg/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ase-cdns-managed-identity"

}

},

"properties": {

"customDnsSuffixConfiguration": {

"dnsSuffix": "antares-test.net",

"certificateUrl": "https://kv-sample-key-vault.vault.azure.net/secrets/wildcard-antares-test-net",

"keyVaultReferenceIdentity": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourcegroups/asev3-cdns-rg/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ase-cdns-managed-identity"

},

"internalLoadBalancingMode": "Web, Publishing",

etc...

}

}

Verwenden einer systemzugewiesenen verwalteten Identität

"resources": [

{

"apiVersion": "2022-03-01",

"type": "Microsoft.Web/hostingEnvironments",

"name": ...,

"location": ...,

"identity": {

"type": "SystemAssigned"

}

"properties": {

"customDnsSuffixConfiguration": {

"dnsSuffix": "antares-test.net",

"certificateUrl": "https://kv-sample-key-vault.vault.azure.net/secrets/wildcard-antares-test-net",

"keyVaultReferenceIdentity": "systemassigned"

},

"internalLoadBalancingMode": "Web, Publishing",

etc...

}

}

Verwenden von Azure Resource Manager zum Konfigurieren benutzerdefinierter Domänensuffixe

Alternativ dazu können Sie die App Service-Umgebung mit dem Azure Ressourcen-Exploreraktualisieren.

- Navigieren Sie im Ressourcen-Explorer zum Knoten für die App Service-Umgebung (subscriptions>{Ihr Abonnement}>resourceGroups>{Ihre Ressourcengruppe}>providers>Microsoft.Web>hostingEnvironments). Klicken Sie dann auf die App Service-Umgebung, die aktualisiert werden soll.

- Klicken Sie in der oberen Symbolleiste auf Lesen/Schreiben, um interaktives Bearbeiten im Ressourcen-Explorer zuzulassen.

- Wählen Sie dann die blaue Bearbeiten-Schaltfläche aus, um die Bearbeitung der Resource Manager-Vorlage zu ermöglichen.

- Scrollen Sie zum Ende des rechten Bereichs. Das Attribut customDnsSuffixConfiguration befindet sich am Ende.

- Geben Sie Ihre Werte für dnsSuffix, certificateUrl und keyVaultReferenceIdentity ein.

- Navigieren Sie zum Identität-Attribut, und geben Sie die Details ein, die der verwalteten Identität zugeordnet sind, die Sie verwenden.

- Wählen Sie dann oben die grüne Schaltfläche PUT aus, um die Änderungen an der App Service-Umgebung zu committen.

- Der provisioningState unter customDnsSuffixConfiguration gibt den Status des Konfigurationsupdates an.

DNS-Konfiguration

Um mithilfe Ihres benutzerdefinierten Domänensuffixes auf die Apps in Ihrer App Service-Umgebung zuzugreifen, müssen Sie entweder Ihren eigenen DNS-Server konfigurieren oder DNS in einer Azure Private DNS-Zone für Ihre benutzerdefinierte Domäne konfigurieren.

Wenn Sie einen eigenen DNS-Server verwenden möchten, fügen Sie die folgenden Einträge hinzu:

- Erstellen Sie eine Zone für eine benutzerdefinierte Domäne.

- Erstellen Sie in dieser Zone einen A-Eintrag, der * auf die IP-Adresse für den eingehenden Datenverkehr verweist, die von Ihrer App Service-Umgebung verwendet wird.

- Erstellen Sie in dieser Zone einen A-Eintrag, der @ auf die IP-Adresse für den eingehenden Datenverkehr verweist, die von Ihrer App Service-Umgebung verwendet wird.

- Erstellen Sie optional eine Zone für die scm-Unterdomäne mit einem „* A“-Eintrag, der auf die eingehende IP-Adresse verweist, die von Ihrer App Service-Umgebung verwendet wird.

So konfigurieren Sie DNS in privaten Azure DNS-Zonen

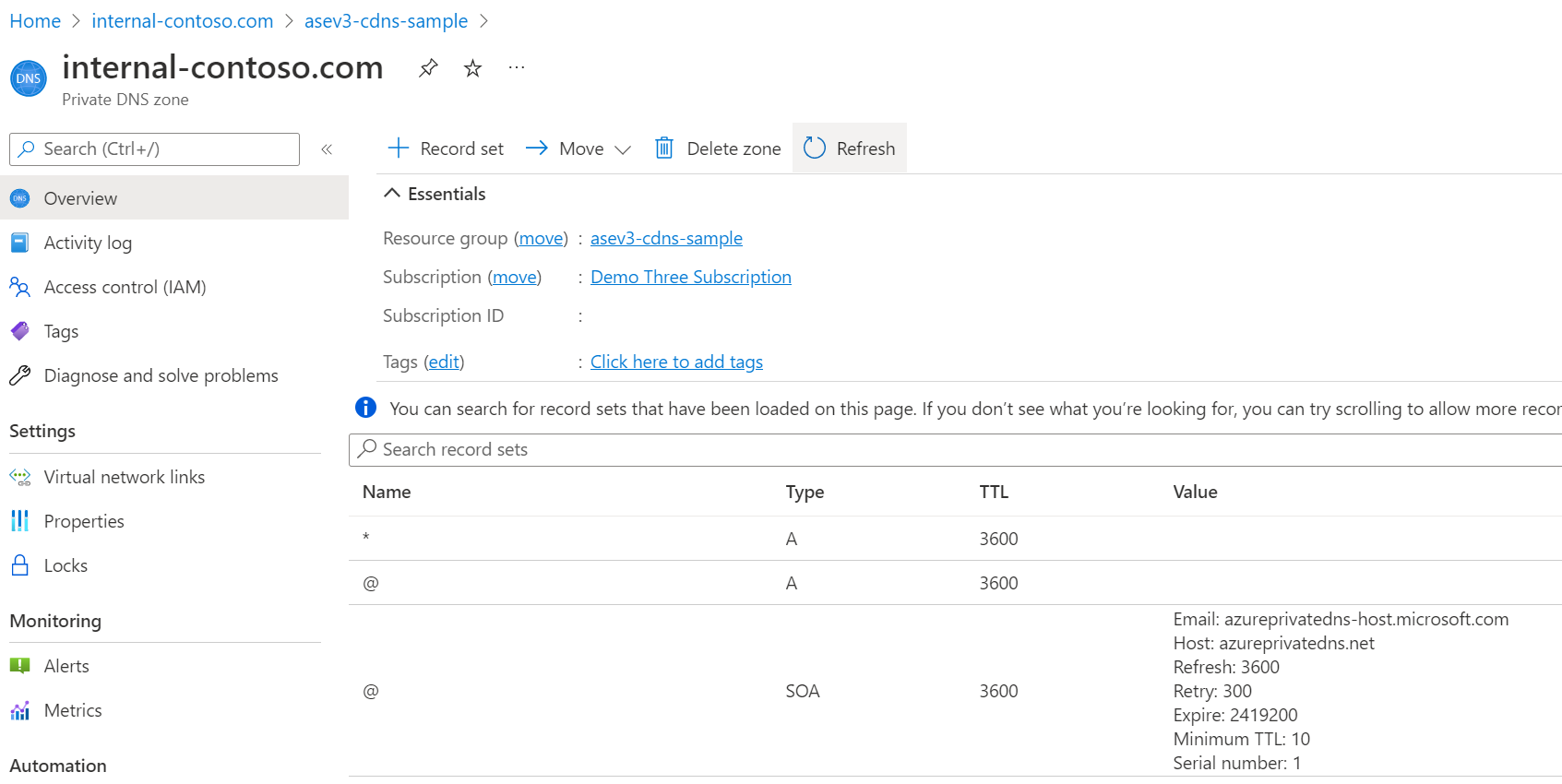

- Erstellen Sie eine private Azure DNS-Zone mit dem Namen Ihrer benutzerdefinierten Domäne. Im folgenden Beispiel ist die benutzerdefinierte Domäne internal.contoso.com.

- Erstellen Sie in dieser Zone einen A-Eintrag, der * auf die IP-Adresse für den eingehenden Datenverkehr verweist, die von Ihrer App Service-Umgebung verwendet wird.

- Erstellen Sie in dieser Zone einen A-Eintrag, der @ auf die IP-Adresse für den eingehenden Datenverkehr verweist, die von Ihrer App Service-Umgebung verwendet wird.

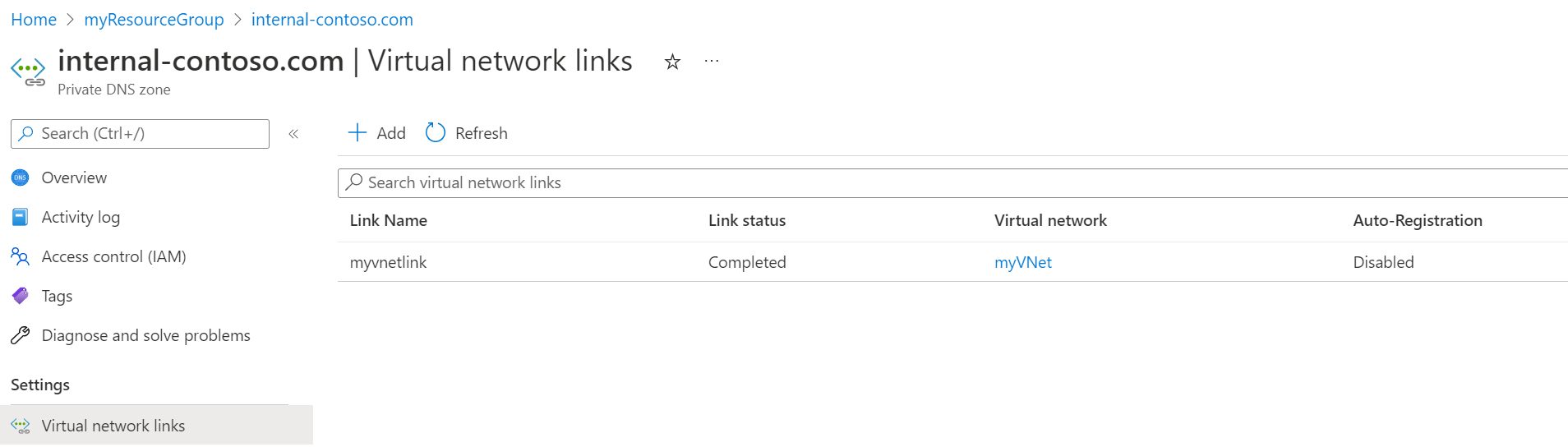

- Verknüpfen Sie Ihre private Azure DNS-Zone mit dem virtuellen Netzwerk Ihrer App Service-Umgebung.

- Erstellen Sie optional in dieser Zone einen A-Eintrag, der *.scm auf die IP-Adresse für den eingehenden Datenverkehr verweist, die von Ihrer App Service-Umgebung verwendet wird.

Weitere Informationen zum Konfigurieren von DNS für Ihre Domäne finden Sie unter Verwenden eines App Service-Umgebung.

Hinweis

Zusätzlich zur Konfiguration von DNS für Ihre benutzerdefinierte Domain-Endung sollten Sie auch die Konfiguration von DNS für die Standard-Domain-Endung in Betracht ziehen, um sicherzustellen, dass alle App Service-Funktionen wie erwartet funktionieren.

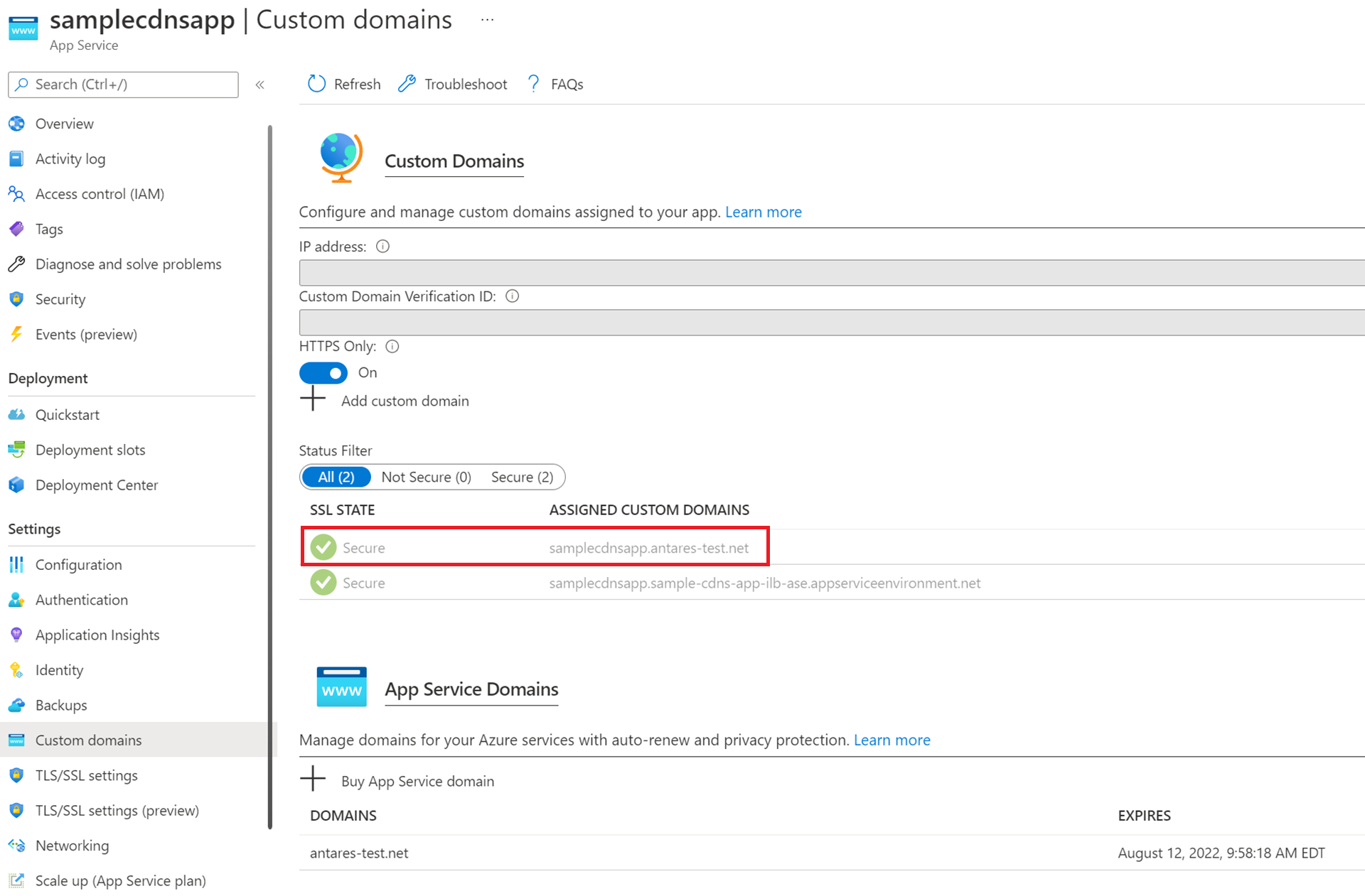

Zugreifen auf Ihre Apps

Nachdem Sie das benutzerdefinierte Domänensuffix und DNS für Ihre App Service-Umgebung konfiguriert haben, können Sie zur Seite Benutzerdefinierte Domänen für eine Ihrer App Service-Apps in Ihrem App Service-Umgebung wechseln und die Ergänzung der zugewiesenen benutzerdefinierten Domäne für die App bestätigen.

Auf Apps in der ILB-App Service-Umgebung kann sicher über HTTPS zugegriffen werden, indem Sie entweder die von Ihnen konfigurierte benutzerdefinierte Domäne oder die Standarddomäne appserviceenvironment.net wie in der vorherigen Abbildung aufrufen. Die Möglichkeit, auf Ihre Apps mithilfe der standardmäßigen Domäne der App Service-Umgebung und Ihrer benutzerdefinierten Domäne zuzugreifen, ist ein einzigartiges Feature, das nur für App Service-Umgebung v3 unterstützt wird.

Wie bei Apps, die unter dem öffentlichen mehrinstanzenfähigen Dienst ausgeführt werden, können Sie auch benutzerdefinierte Hostnamen und dann eindeutige SNI-basierte TLS/SSL-Zertifikatbindungen für einzelne Apps konfigurieren.

Problembehandlung

Die App Service-Plattform überprüft regelmäßig, ob Ihre App Service-Umgebung auf Ihren Schlüsseltresor zugreifen kann und ob Ihr Zertifikat gültig ist. Wenn Ihre Berechtigungen oder Netzwerkeinstellungen für Ihre verwaltete Identität, den Schlüsseltresor oder die App Service-Umgebung nicht richtig festgelegt oder kürzlich geändert wurden, können Sie kein benutzerdefiniertes Domänensuffix konfigurieren. Sie erhalten einen Fehler ähnlich dem Beispiel, das im Screenshot gezeigt wird. Überprüfen Sie die Voraussetzungen, um sicherzustellen, dass Sie die erforderlichen Berechtigungen konfiguriert haben. Eine ähnliche Fehlermeldung wird auch angezeigt, wenn die App Service-Plattform erkennt, dass Ihr Zertifikat beeinträchtigt oder abgelaufen ist.