Verwalten von Konten für den Notfallzugriff in Microsoft Entra ID

Es ist wichtig, dass Sie verhindern, dass Sie versehentlich von Ihrer Microsoft Entra-Organisation gesperrt werden, da Sie sich nicht anmelden oder eine Rolle aktivieren können. Sie können die Auswirkungen eines versehentlichen Verlusts des Administratorzugriffs abmildern, indem Sie mindestens zwei Konten für den Notfallzugriff in Ihrer Organisation erstellen.

Benutzerkonten mit der Rolle "Globaler Administrator" verfügen über hohe Berechtigungen im System. Dies umfasst Notfallzugriffskonten mit der Rolle "Globaler Administrator". Konten für den Notfallzugriff sind auf Notfallsituationen oder Szenarien beschränkt, in denen normale Administratorkonten nicht verwendet werden können. Wir empfehlen Ihnen, die Nutzung des Notfallkontos auf die absolut notwendigen Momente zu beschränken.

Dieser Artikel enthält Richtlinien zum Verwalten von Konten für den Notfallzugriff in Microsoft Entra ID.

Gründe zur Verwendung eines Kontos für den Notfallzugriff

Eine Organisation könnte beispielsweise in den folgenden Situationen auf ein Konto für den Notfallzugriff zurückgreifen:

- Die Benutzerkonten befinden sich in einem Verbund, und der Verbund ist aktuell nicht verfügbar, weil ein Mobilfunknetz oder ein Identitätsanbieter ausgefallen ist. Wenn beispielsweise der Identitätsanbieterhost in Ihrer Umgebung nicht erreichbar ist, können sich die Benutzer möglicherweise nicht anmelden, wenn sie von Microsoft Entra ID an ihren Identitätsanbieter umgeleitet werden.

- Die Administratoren sind über Microsoft Entra Multi-Faktor-Authentifizierung registriert, und keines der von ihnen verwendeten Geräte ist verfügbar, oder der Dienst ist nicht verfügbar. Benutzer können möglicherweise keine Multi-Faktor-Authentifizierung durchführen, um eine Rolle zu aktivieren. Beispielsweise können bei einem Ausfall des Mobilfunknetzes keine Anrufe entgegengenommen oder SMS empfangen werden, womit die einzigen registrierten Authentifizierungsmechanismen für ihr Gerät wegfallen.

- Die Person, die zuletzt über globalen Administratorzugriff verfügte, hat die Organisation verlassen. Microsoft Entra ID verhindert, dass das letzte globale Administratorkonto gelöscht wird, aber das lokale Löschen oder Deaktivieren des Kontos wird nicht verhindert. Beide Situationen können dazu führen, dass die Organisation nicht in der Lage ist, das Konto wiederherzustellen.

- Bei unvorhersehbaren Ereignissen wie Naturkatastrophen, die dazu führen, dass Mobiltelefone oder andere Netzwerke nicht verfügbar sind.

- Wenn Rollenzuweisungen für globale Administrator- und Privilegierte Rollenadministratorrollen berechtigt sind, ist die Genehmigung für die Aktivierung erforderlich, es werden jedoch keine Genehmigenden ausgewählt (oder alle Genehmigenden werden aus dem Verzeichnis entfernt). Aktive globale Administratoren und Privilegierte Rollenadministratoren sind Standardmäßige Genehmiger. Es wird jedoch keine aktiven Globalen Administratoren oder Privilegierten Rollenadministratoren geben, und die Verwaltung des Mandanten wird effektiv gesperrt, es sei denn, es werden Notfallzugriffskonten genutzt.

Erstellen von Konten für den Notfallzugriff

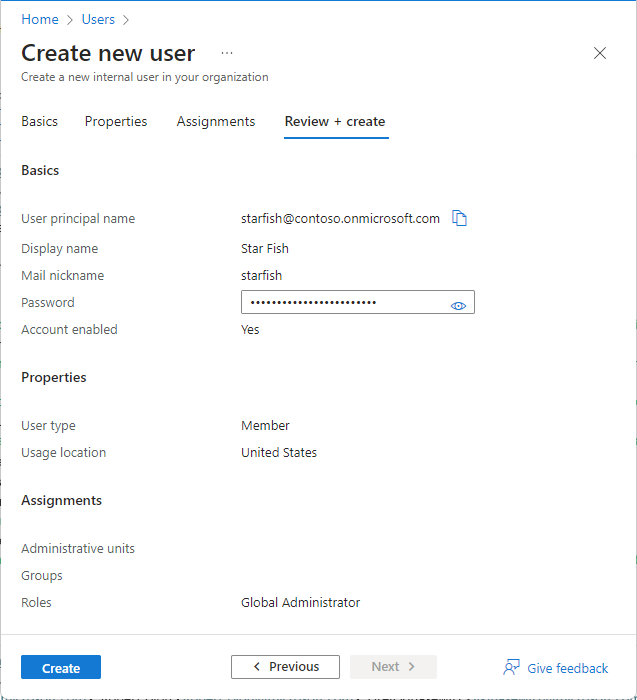

Erstellen Sie mindestens zwei Konten für den Notfallzugriff. Bei diesen Konten sollte es sich um rein cloudbasierte Konten handelt, die die Domäne *.onmicrosoft.com verwenden und nicht im Verbund sind oder in einer lokalen Umgebung synchronisiert werden. Führen Sie auf hoher Ebene die folgenden Schritte aus.

Suchen Sie Ihre vorhandenen Notfallzugriffskonten, oder erstellen Sie neue Konten mit der Rolle "Globaler Administrator".

Wählen Sie eine dieser kennwortlosen Authentifizierungsmethoden für Ihre Notfallzugriffskonten aus. Diese Methoden erfüllen die obligatorischen mehrstufigen Authentifizierungsanforderungen.

- Passkey (FIDO2) (Empfohlen)

- zertifikatbasierte Authentifizierung, wenn Ihre Organisation bereits über eine PKI-Einrichtung (Public Key Infrastructure) verfügt

Konfigurieren Sie Ihre Notfallzugriffskonten für die Verwendung kennwortloser Authentifizierung.

Erfordern einer phishingsicheren Multi-Faktor-Authentifizierung für alle Ihre Notfallkonten.

Konfigurationsanforderungen

Wenn Sie diese Konten konfigurieren, müssen die folgenden Anforderungen erfüllt sein:

In den meisten Organisationen sind Notfallzugriffskonten keinem einzelnen Benutzer in der Organisation zugeordnet. Anmeldeinformationen befinden sich an einem bekannten sicheren Ort, der für mehrere Mitglieder des Verwaltungsteams verfügbar ist und nicht mit von Mitarbeitern bereitgestellten Geräten wie z. B. Telefonen verbunden ist. Dieser Ansatz wird häufig verwendet, um die Verwaltung von Notfallzugriffskonten zu vereinheitlichen: Die meisten Organisationen benötigen Notfallzugriffskonten nicht nur für die Microsoft Cloud-Infrastruktur, sondern auch für lokale Umgebungen, Verbund-SaaS-Anwendungen und andere kritische Systeme.

Alternativ können Sie einzelne Notfallzugriffskonten für Administratoren erstellen. Diese Lösung fördert die Verantwortlichkeit und ermöglicht Administratoren die Verwendung von Notfallzugriffskonten von Remotestandorten.

Verwenden Sie eine starke Authentifizierung für Ihre Notfallzugriffskonten, und stellen Sie sicher, dass sie nicht dieselben Authentifizierungsmethoden wie Ihre anderen Administratorkonten verwendet. Wenn Ihr normales Administratorkonto beispielsweise die Microsoft Authenticator-App für die sichere Authentifizierung verwendet, verwenden Sie einen FIDO2-Sicherheitsschlüssel für Ihre Notfallkonten. Berücksichtigen Sie die Abhängigkeiten verschiedener Authentifizierungsmethoden, um zu vermeiden, dass dem Authentifizierungsprozess externe Anforderungen hinzugefügt werden.

Die jeweiligen Geräte oder die Anmeldeinformationen dürfen nicht ablaufen oder aufgrund mangelnder Verwendung in den Bereich der automatisierten Bereinigung fallen.

In Microsoft Entra Privileged Identity Management sollten Sie die globale Administratorrollenzuweisung dauerhaft und nicht nur für Ihre Notfallzugriffskonten aktivieren.

Personen, die berechtigt sind, diese Notfallzugriffskonten zu verwenden, müssen eine bestimmte, sichere Arbeitsstation oder eine ähnliche Client computing-Umgebung verwenden, z. B. eine Privileged Access Workstation. Diese Arbeitsstationen sollten bei der Interaktion mit den Notfallzugriffskonten verwendet werden. Weitere Informationen zum Konfigurieren eines Microsoft Entra-Mandanten, in dem es bestimmte Arbeitsstationen gibt, finden Sie unter Bereitstellen einer Lösung für privilegierten Zugriff.

Verbundleitfaden

Einige Organisationen verwenden Active Directory Domain Services und Active Directory Federation Service (AD FS) oder einen ähnlichen Identitätsanbieter, um eine Verbundlösung mit der Microsoft Entra-ID auszuführen. Zwischen dem Notfallzugriff für lokale Systeme und dem Notfallzugriff für Clouddienste sollte unterschieden werden, und diese sollten nicht voneinander abhängig sein. Das Verwenden und Übernehmen der Authentifizierung für Konten mit Notfallzugriffsrechten aus anderen Systemen stellt ein unnötiges Risiko dar, wenn diese Systeme ausfallen.

Sicheres Speichern der Anmeldeinformationen für Konten

Organisationen müssen sicherstellen, dass die Anmeldeinformationen für Konten für den Notfallzugriff sicher aufbewahrt werden und nur den Personen bekannt sind, die für deren Verwendung autorisiert sind. Sie können z. B. FIDO2-Sicherheitsschlüssel für Microsoft Entra ID oder Smartcards für Windows Server Active Directory verwenden. Anmeldeinformationen sollten in sicheren, feuerfesten Tresoren aufbewahrt werden, die sich an sicheren, separaten Orten befinden.

Überwachen von Anmeldungs- und Überwachungsprotokollen

Organisationen sollten die von den Notfallkonten ausgehenden Anmelde- und Überwachungsprotokollaktivitäten überwachen und Benachrichtigungen anderer Administratoren auslösen. Wenn Sie die Aktivität für Notfallzugriffskonten überwachen, können Sie überprüfen, ob diese Konten nur für Tests oder tatsächliche Notfälle verwendet werden. Sie können Azure Monitor, Microsoft Sentinel oder andere Tools verwenden, um die Anmeldeprotokolle zu überwachen und E-Mail- und SMS-Benachrichtigungen an Ihre Administratoren auszulösen, wenn sich Notfallzugriffskonten anmelden. In diesem Abschnitt wird die Verwendung von Azure Monitor veranschaulicht.

Voraussetzungen

- Senden Sie Microsoft Entra Anmeldeprotokolle an Azure Monitor.

Abrufen von Objekt-IDs der Notfallzugriffskonten

Melden Sie sich beim Microsoft Entra Admin Center mindestens als Benutzeradministrator an.

Browsen Sie zu Identität>Benutzer>Alle Benutzer.

Suchen Sie nach dem Notfallzugriffskonto, und wählen Sie den Namen des Benutzers aus.

Kopieren und speichern Sie das Objekt-ID-Attribut, damit Sie es später verwenden können.

Wiederholen Sie die vorherigen Schritte für das zweite Notfallzugriffskonto.

Erstellen einer Warnungsregel

Melden Sie sich beim Azure-Portal mindestens mit der Rolle Mitwirkender an der Überwachung an.

Navigieren Sie zu Überwachung>Log Analytics-Arbeitsbereiche.

Wählen Sie einen Arbeitsbereich aus.

Wählen Sie in Ihrem Arbeitsbereich Warnungen>Neue Warnungsregel aus.

Überprüfen Sie unter Ressource, ob es sich bei dem Abonnement um das Abonnement handelt, dem Sie die Warnungsregel zuordnen möchten.

Wählen Sie unter Bedingung die Option Hinzufügen aus.

Wählen Sie Benutzerdefinierte Protokollsuche unter Signalname aus.

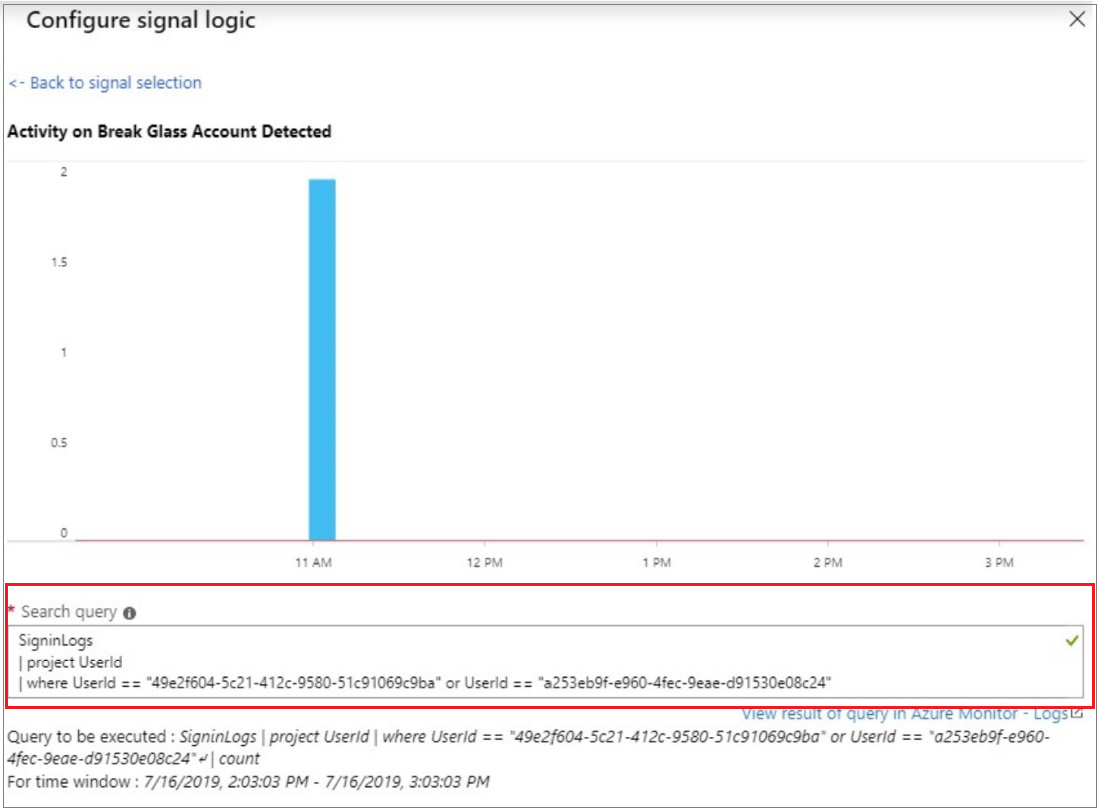

Geben Sie unter Suchabfragedie folgende Abfrage ein, und fügen Sie die Objekt-IDs der beiden Notfallzugriffskonten ein.

Hinweis

Fügen Sie für jedes zusätzliche Notfallzugriffskonto, das Sie einbeziehen möchten, der Abfrage eine weitere

or UserId == "ObjectGuid"hinzu.Beispielabfragen:

// Search for a single Object ID (UserID) SigninLogs | project UserId | where UserId == "00aa00aa-bb11-cc22-dd33-44ee44ee44ee"// Search for multiple Object IDs (UserIds) SigninLogs | project UserId | where UserId == "00aa00aa-bb11-cc22-dd33-44ee44ee44ee" or UserId == "11bb11bb-cc22-dd33-ee44-55ff55ff55ff"// Search for a single UserPrincipalName SigninLogs | project UserPrincipalName | where UserPrincipalName == "user@yourdomain.onmicrosoft.com"

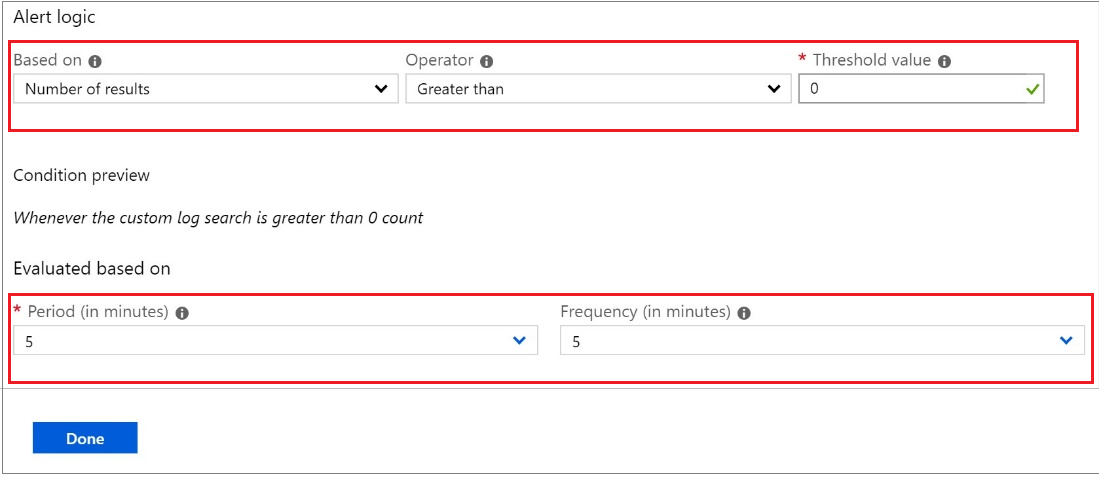

Geben Sie unter Warnungslogik Folgendes ein:

- Basierend auf: Anzahl der Ergebnisse

- Operator: Größer als

- Schwellenwert: 0

Wählen Sie unter Auswertung basierend auf den Zeitraum (in Minuten) aus, für den die Abfrage ausgeführt werden soll, und die Häufigkeit (in Minuten) , mit der die Abfrage ausgeführt werden soll. Die Häufigkeit sollte kleiner als der Zeitraum oder gleich sein.

Wählen Sie Fertig aus. Sie können jetzt die geschätzten monatlichen Kosten dieser Warnung anzeigen.

Wählen Sie eine Aktionsgruppe von Benutzern aus, die durch die Warnung benachrichtigt werden soll. Wenn Sie eine erstellen möchten, finden Sie weitere Informationen unter Erstellen einer Aktionsgruppe.

Zum Anpassen der E-Mail-Benachrichtigung, die an die Mitglieder der Aktionsgruppe gesendet wird, wählen Sie unter Aktionen anpassen Aktionen aus.

Geben Sie unter Warnungsdetails den Namen der Warnungsregel an, und fügen Sie eine optionale Beschreibung hinzu.

Legen Sie den Schweregrad des Ereignisses fest. Sie sollten ihn auf Kritisch (Schweregrad 0) festlegen.

Behalten Sie unter Regel beim Erstellen aktivieren die Einstellung ja bei.

Wenn Sie Warnungen für eine Weile deaktivieren möchten, aktivieren Sie das Kontrollkästchen Warnungen unterdrücken, geben Sie die Wartezeit vor der Warnung erneut ein, und wählen Sie dann Speichern aus.

Wählen Sie Warnungsregel erstellen aus.

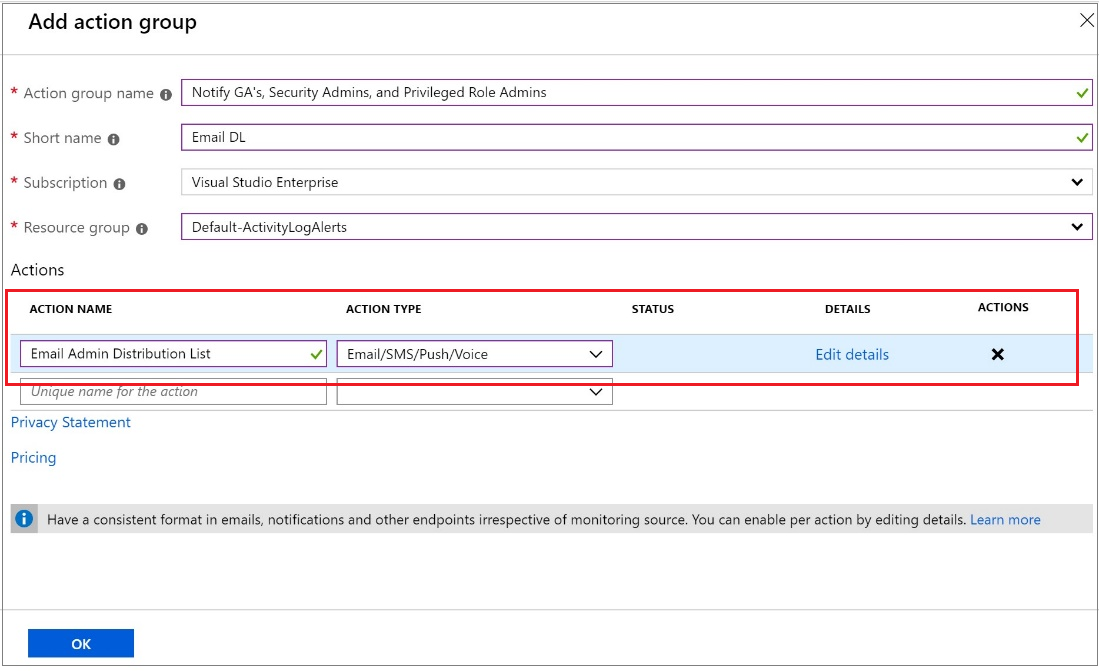

Erstellen einer Aktionsgruppe

Wählen Sie Erstellen einer Aktionsgruppe aus.

Geben Sie den Namen für die Aktionsgruppe und einen kurzen Namen ein.

Überprüfen Sie Abonnement und Ressourcengruppe.

Wählen Sie unter Aktionstyp E-Mail/SMS/Push/Sprachanruf aus.

Geben Sie einen Aktionsnamen ein, z. B. Globale Administrator*innen benachrichtigen.

Wählen Sie den AktionstypE-Mail/SMS/Push/Sprachanruf aus.

Wählen Sie Details bearbeiten aus, um die zu konfigurierenden Benachrichtigungsmethoden auszuwählen, geben Sie die erforderlichen Kontaktinformationen ein, und wählen Sie dann OK aus, um die Details zu speichern.

Fügen Sie ggf. zusätzliche Aktionen hinzu, die Sie auslösen möchten.

Klicken Sie auf OK.

Vorbereiten eines Post-Mortem-Teams zur Auswertung der Anmeldeinformationen für das Notfallzugriffskonto

Wenn die Warnung ausgelöst wird, bewahren Sie die Protokolle von Microsoft Entra und anderen Workloads auf. Führen Sie eine Überprüfung der Umstände und der Ergebnisse der Nutzung des Notfallzugriffskontos durch. Diese Überprüfung bestimmt, ob das Konto verwendet wurde:

- Für einen geplanten Drill zur Überprüfung der Eignung

- Als Reaktion auf einen tatsächlichen Notfall, bei dem kein Administrator seine regulären Konten verwenden konnte

- Oder als Folge von Missbrauch oder unbefugter Nutzung des Kontos

Überprüfen Sie als Nächstes die Protokolle, um zu bestimmen, welche Aktionen von der Person mit dem Notfallzugriffskonto ausgeführt wurden, um sicherzustellen, dass diese Aktionen mit der autorisierten Verwendung des Kontos übereinstimmen.

Regelmäßiges Überprüfen der Konten

Zusätzlich zur Schulung von Mitarbeitern zur Nutzung von Notfallzugriffskonten sollten Sie auch über einen fortlaufenden Prozess verfügen, um sicherzustellen, dass die Notfallzugriffskonten für autorisierte Mitarbeiter zugänglich bleiben. Regelmäßige Drills sollten durchgeführt werden, um die Funktionalität der Konten zu überprüfen und zu bestätigen, dass Überwachungs- und Warnungsregeln ausgelöst werden, falls ein Konto anschließend missbraucht wird. Mindestens die folgenden Schritte sollten in regelmäßigen Abständen ausgeführt werden:

- Stellen Sie sicher, dass die Sicherheitsüberwachungsmitarbeiter wissen, dass die Aktivität der Kontoüberprüfung fortgesetzt wird.

- Überprüfen und aktualisieren Sie die Liste der Personen, die berechtigt sind, die Anmeldeinformationen für das Notfallzugriffskonto zu verwenden.

- Stellen Sie sicher, dass der Notfallprozess zur Verwendung dieser Konten dokumentiert und aktuell ist.

- Stellen Sie sicher, dass Administratoren und Sicherheitsbeauftragte, die diese Schritte bei einem Notfall möglicherweise ausführen müssen, entsprechend geschult sind.

- Überprüfen Sie, ob sich die Notfallzugriffskonten anmelden und administrative Aufgaben ausführen können.

- Stellen Sie sicher, dass die Benutzer keine Multi-Faktor-Authentifizierung oder Self-Service-Kennwortzurücksetzung (SSPR) mit persönlichen Geräten oder Informationen registriert haben.

- Wenn die Konten für Multi-Faktor-Authentifizierung mit einem Gerät zur Verwendung während der Anmeldung oder Rollenaktivierung registriert sind, stellen Sie sicher, dass das Gerät für alle Administratoren zugänglich ist, die es bei einem Notfall möglicherweise verwenden müssen. Stellen Sie außerdem sicher, dass das Gerät über mindestens zwei Netzwerkpfade kommunizieren kann, die keinen gemeinsamen Fehlermodus aufweisen. Beispiel: Das Gerät kann über ein Drahtlosnetzwerk der Organisation und über das Netz eines Mobilfunkanbieters mit dem Internet kommunizieren.

- Ändern Sie die Kombinationen für alle Tresore, wenn jemand mit Zugang das Unternehmen verlässt, und führen Sie dies auch regelmäßig durch.

Diese Schritte sollten in regelmäßigen Abständen und für wichtige Änderungen ausgeführt werden:

- Mindestens alle 90 Tage

- Wenn es eine kürzliche Änderung beim IT-Personal gab, z. B. nach einer Kündigung oder Positionsänderung.

- Bei einer Änderung der Microsoft Entra-Abonnements in der Organisation

Nächste Schritte

- Überprüfen, ob Benutzer für obligatorische MFA eingerichtet sind

- Erfordern einer phishingsicheren mehrstufigen Authentifizierung für Administratoren

- Schützen des privilegierten Zugriffs für hybride und Cloudbereitstellungen in Microsoft Entra ID

- Konfigurieren zusätzlicher Schutzmaßnahmen für privilegierte Rollen in Microsoft 365, wenn Sie Microsoft 365 verwenden

- Starten einer Zugriffsüberprüfung privilegierter Rollen und Übergang von vorhandenen privilegierten Rollenzuweisungen zu spezifischeren Administratorrollen