Phase 2: Klassifizieren von Apps und Planen des Pilotprojekts

Das Klassifizieren der Migration Ihrer Apps ist eine wichtige Aufgabe. Nicht jede App muss zur gleichen Zeit migriert und umgestellt werden. Nachdem Sie Informationen zu den einzelnen Apps gesammelt haben, können Sie überlegen, welche Apps zuerst migriert werden sollen und welche möglicherweise mehr Zeit benötigen.

Klassifizieren im Umfang enthaltener Apps

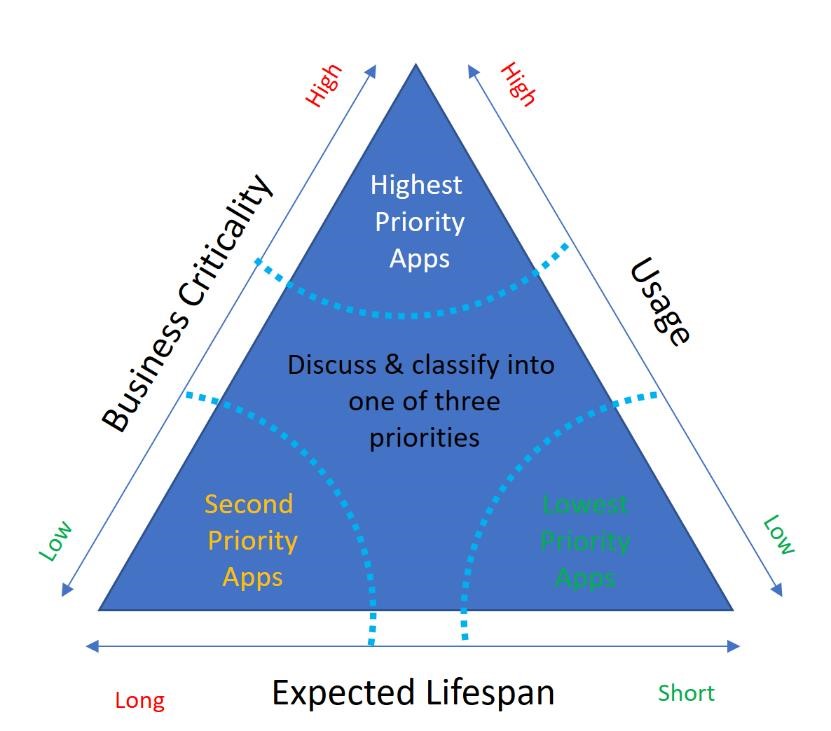

Bei einem Überlegungsansatz zu diesem Aspekt sind die geschäftliche Bedeutung, die Nutzung und die Lebensdauer ausschlaggebend, die jeweils von mehreren Faktoren abhängen.

Geschäftliche Bedeutung

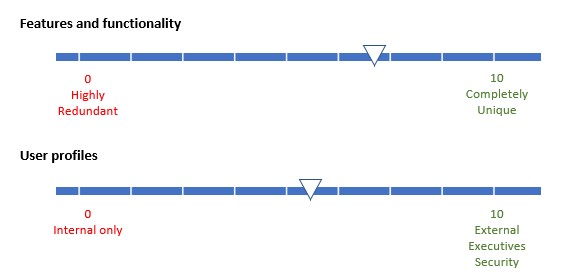

Die geschäftliche Bedeutung wird für jedes Unternehmen auf unterschiedliche Weise bemessen. Die beiden Messgrößen, die Sie jedoch berücksichtigen sollten, sind Features und Funktionalität sowie Benutzerprofile. Weisen Sie Apps mit einzigartiger Funktionalität einen höheren Punktwert zu als Apps mit redundanter oder veralteter Funktionalität.

Verbrauch

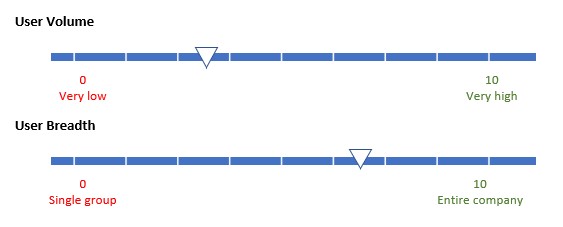

Anwendungen mit hohen Nutzungszahlen sollten einen höheren Wert erhalten als Apps mit geringer Nutzung. Weisen Sie Apps mit externen Benutzern sowie Benutzern aus den Bereichen Führungskräfte oder Sicherheitsteam einen höheren Wert zu. Führen Sie diese Bewertungen für jede App in Ihrem Migrationsportfolio durch.

Nachdem Sie Werte für die Geschäftskritikalität und die Nutzung ermittelt haben, können Sie die Lebensdauer der Anwendung bestimmen und eine Matrix der Prioritäten erstellen. Das Diagramm zeigt die Matrix.

Hinweis

Dieses Video behandelt sowohl Phase 1 als auch Phase 2 des Migrationsprozesses.

Priorisieren von Apps für die Migration

Je nach Anforderungen Ihrer Organisation können Sie die App-Migration entweder mit den Apps mit der niedrigsten Priorität oder den Apps mit der höchsten Priorität beginnen.

In einem Szenario, in dem Sie möglicherweise noch keine Erfahrung mit Microsoft Entra ID und den Identitätsdiensten haben, sollten Sie überlegen, zuerst die Apps mit der niedrigsten Priorität in Microsoft Entra zu verschieben. Mit dieser Option können Sie die geschäftlichen Auswirkungen minimieren, und eine Eigendynamik schaffen. Wenn Sie diese Apps erfolgreich verschieben und das Vertrauen der Projektbeteiligten gewinnen, können Sie mit der Migration der anderen Apps fortfahren.

Wenn es keine eindeutige Priorität gibt, sollten Sie überlegen, zuerst die Apps zu verschieben, die sich im Microsoft Entra-Katalog befinden, und mehrere Identitätsanbieter unterstützen, da diese einfacher zu integrieren sind. Es ist wahrscheinlich, dass diese Apps die Apps mit der höchsten Priorität in Ihrer Organisation darstellen. Um Sie bei der Integration Ihrer SaaS-Anwendungen in Microsoft Entra ID zu unterstützen, gibt es eine Sammlung von Tutorials, in denen die Konfiguration erläutert wird.

Wenn eine Frist zum Migrieren der Apps besteht, stellen diese Apps mit der höchsten Priorität die größte Workload dar. Sie können schließlich noch die Apps mit niedrigerer Priorität auswählen, da sie keine Änderung der Kosten verursachen, auch wenn Sie den Stichtag verschieben.

Zusätzlich zu dieser Klassifizierung und je nach Dringlichkeit der Migration sollten Sie einen Migrationszeitplan veröffentlichen, in dessen Zeitrahmen sich die App-Besitzer um eine Migration ihrer Apps bemühen müssen. Am Ende dieses Prozesses sollten Sie über eine Liste aller Anwendungen in priorisierten Buckets für die Migration verfügen.

Dokumentieren Ihrer Apps

Sammeln Sie zunächst wichtige Details zu Ihren Anwendungen. Mithilfe des Arbeitsblatts für die Anwendungsermittlung können Sie Migrationsentscheidungen schnell treffen und in kürzester Zeit eine Empfehlung an Ihre Geschäftsgruppe senden.

Wichtige Informationen für Migrationsentscheidungen umfassen Folgendes:

- App-Name: Unter welcher Bezeichnung ist die App im Unternehmen bekannt?

- App-Typ: Handelt es sich um eine SaaS-App eines Drittanbieters? Handelt es sich um eine benutzerdefinierte branchenspezifische Web-App? Eine API?

- Geschäftliche Bedeutung: Ist sie von großer Bedeutung? Geringer Bedeutung? Irgendwo dazwischen?

- Benutzerzugriffsvolumen: Greifen alle oder nur wenige Personen auf diese App zu?

- Benutzerzugriffstyp: wer auf die Anwendung zugreifen muss – Mitarbeiter, Geschäftspartner oder Kunden oder vielleicht alle?

- Geplante Lebensdauer: Wie lange ist sie verfügbar? Weniger als sechs Monate? Mehr als zwei Jahre?

- Aktueller Identitätsanbieter: Wer ist der primäre IdP für diese App? AD FS, Active Directory oder Ping Federate?

- Sicherheitsanforderungen – erfordert die Anwendung MFA oder dass sich Benutzer im Unternehmensnetzwerk befinden, um auf die Anwendung zuzugreifen?

- Authentifizierungsmethode: Führt die App die Authentifizierung mithilfe offener Standards durch?

- Angabe, ob der App-Code aktualisiert werden soll: Befindet sich die App in einer geplanten oder aktiven Entwicklungsphase?

- Ob die App lokal ausgeführt werden soll: Möchten Sie die App langfristig in Ihrem Rechenzentrum behalten?

- Angabe, ob die App von anderen Apps oder APIs abhängig ist: Ruft die App derzeit andere Apps oder APIs auf?

- Falls sich die App im Microsoft Entra-Katalog befindet Ist die App derzeit bereits in den Microsoft Entra-Katalog integriert?

Weitere Daten, die Ihnen später helfen, die Sie aber nicht für eine sofortige Migrationsentscheidung benötigen, sind:

- App-URL: Wo können Benutzer auf die App zugreifen?

- Anwendungslogo: Wenn Sie eine Anwendung zu Microsoft Entra ID migrieren, die sich nicht im Microsoft Entra-App-Katalog befindet, empfehlen wir, ein beschreibendes Logo bereitzustellen

- App-Beschreibung: Wie kann die Funktionsweise der App kurz beschrieben werden?

- App-Besitzer: Wer im Unternehmen ist der Haupt-POC für die App?

- Allgemeine Kommentare oder Hinweise: Sonstige allgemeine Informationen über die App oder den geschäftlichen Besitz.

Sobald Sie die Anwendung klassifiziert und die Details dokumentiert haben, müssen Sie sicherstellen, dass die geschäftlichen Besitzer Ihrer geplante Migrationsstrategie zustimmen.

Anwendungsbenutzer

Es gibt zwei Hauptkategorien von Benutzern Ihrer Apps und Ressourcen, die von Microsoft Entra ID unterstützt werden:

Intern: Mitarbeiter, Auftragnehmer und Anbieter mit Konten innerhalb Ihres Identitätsanbieters. Für diese Kategorie sind möglicherweise weitere Pivotierungen mit unterschiedlichen Regeln für Manager oder Führungskräfte gegenüber anderen Mitarbeitern erforderlich.

Extern: Anbieter, Lieferanten, Verteiler oder andere Geschäftspartner, die im regulären Geschäftsablauf im Rahmen der Microsoft Entra B2B-Zusammenarbeit mit Ihrer Organisation interagieren.

Sie können Gruppen für diese Benutzer definieren und diese Gruppen auf unterschiedlichste Weise auffüllen. Sie können festlegen, dass Mitglieder manuell von Administrierenden zu einer Gruppe hinzugefügt werden müssen, oder Sie können dynamische Self-Service-Mitgliedschaftsgruppen aktivieren. Es können Regeln festgelegt werden, die Mitglieder anhand der angegebenen Kriterien automatisch zu Gruppen hinzufügen, indem dynamische Mitgliedergruppen verwendet werden.

Externe Benutzer könnten auch Kunden sein. Azure AD B2C, ein separates Produkt, unterstützt die Kundenauthentifizierung. Dies ist jedoch nicht Thema dieses Whitepapers.

Planen eines Pilotprojekts

Die Apps, die Sie für das Pilotprojekt auswählen, sollten die wichtigsten Identitäts- und Sicherheitsanforderungen Ihrer Organisation repräsentieren, und Sie müssen über eine eindeutige Zustimmung der Anwendungsbesitzer verfügen. Pilotprojekte werden in der Regel in einer separaten Testumgebung ausgeführt.

Vergessen Sie nicht Ihre externen Partner. Stellen Sie sicher, dass sie an Migrationszeitplänen und Tests beteiligt sind. Stellen Sie zuletzt sicher, dass Ihre Partner im Falle kritischer Probleme auf Ihren Helpdesk zugreifen können.

Planen von Einschränkungen

Während einige Apps leicht zu migrieren sind, könnte es bei anderen aufgrund mehrerer Server oder Instanzen länger dauern. Beispielsweise könnte die SharePoint-Migration aufgrund benutzerdefinierter Anmeldeseiten mehr Zeit in Anspruch nehmen.

Viele SaaS-App-Anbieter bieten eventuell keine Self-Service-Möglichkeiten für die Neukonfiguration der Anwendung an und verlangen möglicherweise Gebühren für die Änderung der SSO-Verbindung. Fragen Sie bei den Anbietern nach, und planen Sie diese Beschränkung ein.

Genehmigung durch den App-Besitzer

Geschäftskritische und universell genutzte Anwendungen erfordern möglicherweise eine Gruppe von Pilotbenutzern, um die App in der Pilotphase zu testen. Nachdem Sie eine App in der Präproduktions- oder Pilotumgebung getestet haben, stellen Sie vor der Migration der App sicher, dass die geschäftlichen App-Besitzer die Leistung genehmigen. Sie sollten auch sicherstellen, dass alle Benutzer zur Nutzung von Microsoft Entra ID für die Authentifizierung in der Produktionsumgebung migrieren.

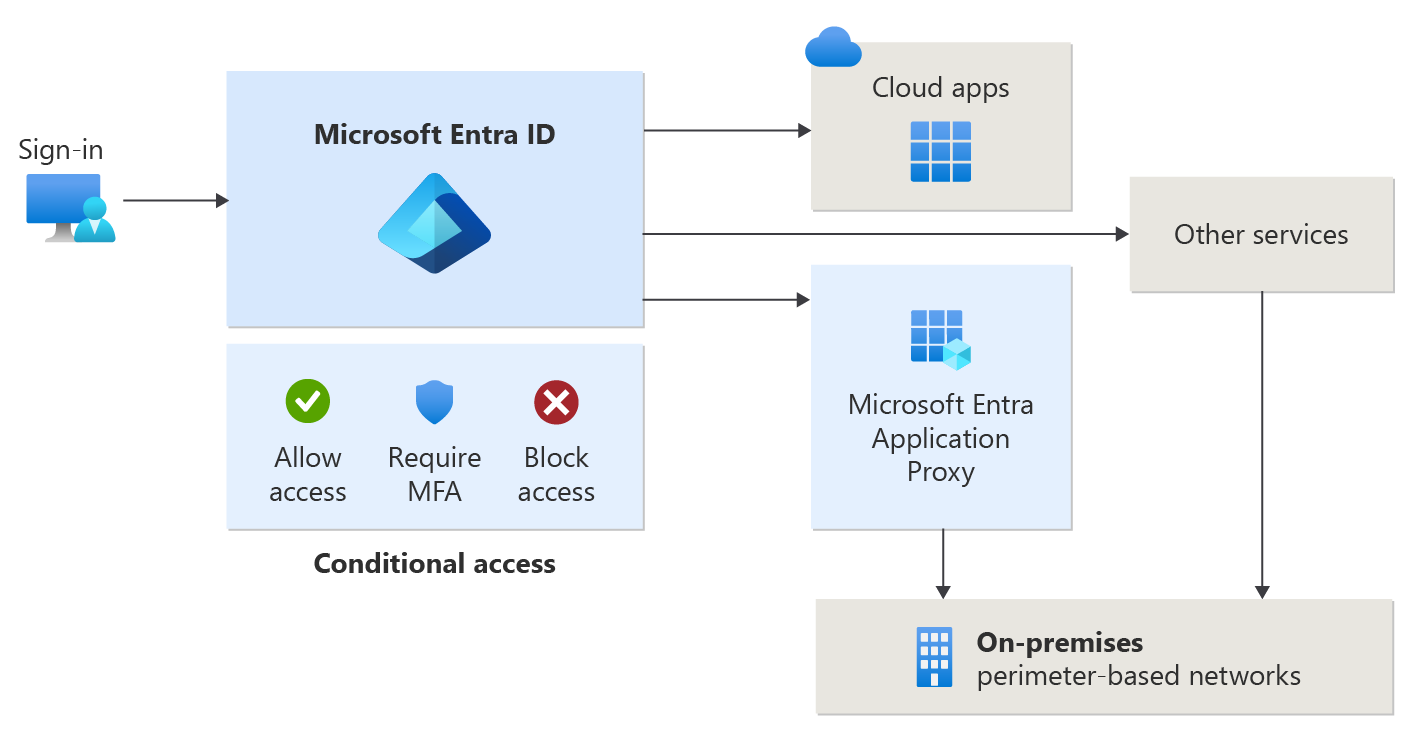

Planen des Sicherheitsstatus

Bevor Sie den Migrationsprozess einleiten, sollten Sie sich Zeit nehmen, um den Sicherheitsstatus, den Sie für das Identitätssystem des Unternehmens entwickeln möchten, umfassend zu bedenken. Dieser Aspekt basiert auf der Erfassung dieser wertvollen Gruppen von Informationen: Identitäten, Geräte und Standorte, die auf Ihre Anwendungen und Daten zugreifen.

Identitäten und Daten

Die meisten Organisationen haben spezifische Anforderungen in Bezug auf Identitäten und Datenschutz, die je nach Branchensegment und Aufgabenbereich innerhalb von Organisationen variieren. Informationen zu unseren Empfehlungen finden Sie in den Identitäts- und Gerätezugriffskonfigurationen. Die Empfehlungen umfassen einen vorgeschriebenen Satz von Richtlinien für bedingten Zugriff und zugehörige Funktionalitäten.

Anhand dieser Informationen können Sie den Zugriff auf alle in Microsoft Entra ID integrierten Dienste schützen. Diese Empfehlungen sind an der Microsoft-Sicherheitsbewertung sowie der Identitätsbewertung in Microsoft Entra ID ausgerichtet. Anhand der Bewertung können Sie:

- Den Status Ihrer Identitätssicherheit objektiv messen

- Verbesserungen der Identitätssicherheit planen

- Den Erfolg Ihrer Verbesserungen überprüfen

Die Microsoft-Sicherheitsbewertung hilft Ihnen auch bei der Implementierung der fünf Schritte zum Sichern Ihrer Identitätsinfrastruktur. Verwenden Sie diesen Leitfaden als Ausgangspunkt für Ihre Organisation, und passen Sie die Richtlinien an die spezifischen Anforderungen Ihrer Organisation an.

Gerät/Standort für den Datenzugriff

Das Gerät und der Standort, von dem aus ein Benutzer auf eine App zugreift, sind ebenfalls wichtig. Geräte, die physisch mit Ihrem Unternehmensnetzwerk verbunden sind, sind sicherer. Verbindungen von außerhalb des Netzwerks über VPN müssen möglicherweise überprüft werden.

Unter Berücksichtigung dieser Aspekte von Ressource, Benutzer und Gerät können Sie die Funktionen für den bedingten Zugriff mit Microsoft Entra verwenden. Bedingter Zugriff geht über Benutzerberechtigungen hinaus. Er hängt von einer Kombination von Faktoren ab wie:

- Die Identität eines Benutzers oder einer Gruppe

- Das Netzwerk, mit dem der Benutzer verbunden ist

- Das Gerät und die Anwendung, die der Benutzer verwendet

- Die Art der Daten, auf die der Benutzer zuzugreifen versucht.

Der Zugriff, der dem Benutzer gewährt wird, wird an diesen umfassenderen Satz von Bedingungen angepasst.

Beendigungskriterien

Sie haben diese Phase erfolgreich abgeschlossen, wenn Sie folgende Aufgaben ausgeführt haben:

Vollständige Dokumentation der Apps, die Sie migrieren möchten

Priorisierung der Apps basierend auf der Geschäftskritikalität, Nutzungsvolumen und Lebensdauer

Ausgewählte Apps, die Ihre Anforderungen für ein Pilotprojekt repräsentierten

Zustimmung des geschäftlichen Besitzers zur Priorisierung und Strategie

Verstehen der Anforderungen an Ihren Sicherheitsstatus und deren Implementierung