Fünf Schritte zum Sichern Ihrer Identitätsinfrastruktur

Wenn Sie dieses Dokument lesen, ist Ihnen bereits bewusst, welchen Stellenwert das Thema Sicherheit innehat. Sie sind wahrscheinlich bereits für die Sicherheit Ihrer Organisation verantwortlich. Wenn Sie andere Personen davon überzeugen müssen, wie wichtig Sicherheit ist, geben Sie ihnen die letzte Ausgabe des Microsoft Digital Defense-Berichts zu lesen.

Dieses Dokument hilft Ihnen dabei, die Funktionen von Microsoft Entra ID zu nutzen, um den Schutz Ihres Unternehmens vor Cyberangriffen in fünf Schritten zu verbessern.

Diese Checkliste erläutert folgende Aspekte und hilft Ihnen dabei, empfohlene wichtige Aktionen zum Schutz Ihrer Organisation sofort auszuführen:

- Verstärken Sie Ihre Anmeldeinformationen.

- Verringern Sie die Angriffsfläche.

- Automatisieren Sie die Reaktion auf Bedrohungen.

- Nutzen Sie Cloud Intelligence.

- Aktivieren Sie den Self-Service für Endbenutzer.

Hinweis

Viele der Empfehlungen in diesem Dokument gelten nur für Anwendungen, die für die Verwendung von Microsoft Entra ID als Identitätsanbieter konfiguriert sind. Durch Konfigurieren der Apps für das einmalige Anmelden profitieren Sie von folgenden Vorteilen: Richtlinien für Anmeldeinformationen, Bedrohungsermittlung, Überwachung, Protokollierung sowie weiteren Features. Grundlage all dieser Empfehlungen ist die Microsoft Entra-Anwendungsverwaltung.

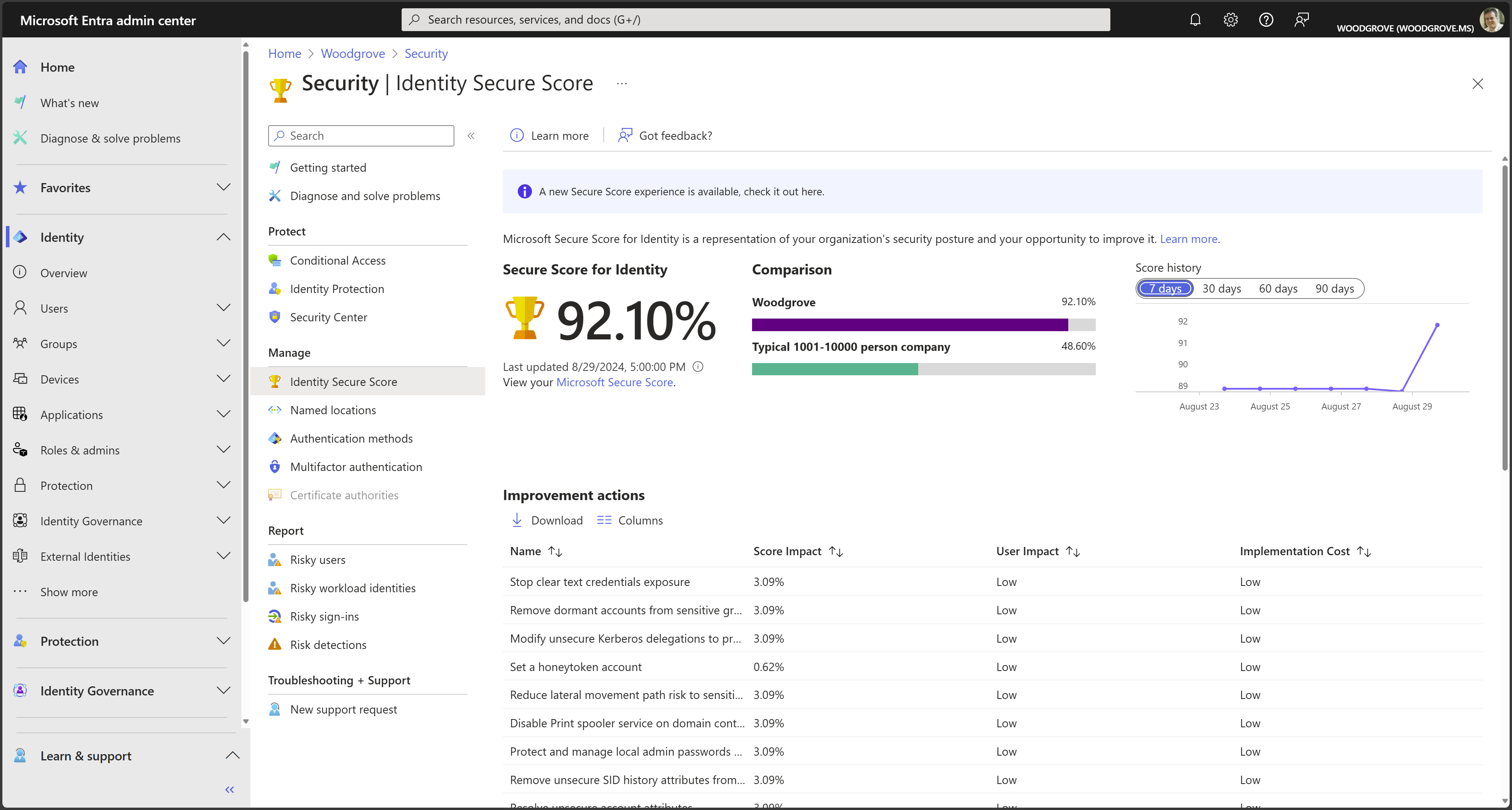

Die Empfehlungen in diesem Dokument beziehen sich auf die Identity Secure Score, eine automatisierte Bewertung der Identitätssicherheitskonfiguration Ihres Microsoft Entra-Mandanten. Organisationen können die Seite Identity Secure Score im Microsoft Entra Admin Center nutzen, um Lücken in ihrer aktuellen Sicherheitskonfiguration zu finden und so sicherzustellen, dass sie die aktuellen Microsoft Best Practices für Sicherheit befolgen. Durch die Implementierung der einzelnen Empfehlungen auf der Seite „Secure Score“ erhöht sich Ihre Bewertung. Zudem können Sie Ihren Fortschritt nachverfolgen und Ihre Implementierung mit denen anderer Organisationen von ähnlicher Größe vergleichen.

Hinweis

Einige der hier empfohlenen Funktionen stehen allen Kunden zur Verfügung, während für andere ein Microsoft Entra ID P1 oder P2 Abonnement erforderlich ist. Weitere Informationen finden Sie in der Microsoft Entra-Preis- und Microsoft Entra-Bereitstellungscheckliste .

Vorbereitungen Schützen privilegierter Konten mit MFA

Bevor Sie damit beginnen, diese Checkliste durchzuarbeiten, stellen Sie sicher, dass Ihre Organisation nicht bereits gefährdet ist, bevor Sie mit der Checkliste fertig sind. In Microsoft Entra beobachten wir täglich 50 Millionen Passwortangriffe, aber nur ein Teil der Benutzer und Administratoren verwenden starke Authentifizierungsverfahren wie die Multi-Faktor-Authentifizierung (MFA). Diese Statistiken basieren auf Daten von August 2021. In Microsoft Entra ID sind Benutzer mit privilegierten Rollen, wie z.B. Administratoren, die Wurzel des Vertrauens für den Aufbau und die Verwaltung der restlichen Umgebung. Implementieren Sie die folgenden Verfahren, um die Auswirkungen einer Gefährdung zu minimieren.

Angreifer, die Kontrolle über privilegierte Konten erhalten, können enormen Schaden anrichten. Daher ist es ausgesprochen wichtig, vor dem Fortfahren diese Konten zu schützen. Aktivieren und Erfordern der mehrstufigen Microsoft Entra-Authentifizierung (MFA) für alle Administratoren in Ihrer Organisation mithilfe von Microsoft Entra-Sicherheitsstandardeinstellungen oder bedingtem Zugriff. Dies ist entscheidend.

Alles fertig? Dann beginnen wir mit der Checkliste.

Schritt 1: Verstärken Ihrer Anmeldeinformationen

Obwohl andere Arten von Angriffen einschließlich Phishing von Einwilligungen und Angriffe auf nicht menschliche Identitäten hervortreten, spielen kennwortbasierte Angriffe auf Benutzeridentitäten immer noch die größte Rolle bei der Kompromittierung der Identität. Die bewährten Spear-Phishing- und Passwort-Spray-Kampagnen von Angreifern sind weiterhin erfolgreich gegen Unternehmen, die noch keine Multifaktor-Authentifizierung (MFA) oder andere Schutzmaßnahmen gegen diese gängige Taktik eingeführt haben.

Als Organisation müssen Sie sicherstellen, dass Ihre Identitäten überall mit MFA überprüft und geschützt werden. Im Jahr 2020 identifizierte der Bericht des Federal Bureau of Investigation (FBI) Internet Crime Complaint Center (IC3) Phishing als die häufigste Kriminalitätsart, die Opfer beklagt haben. Die Anzahl der Berichte hat sich im Vergleich zum Vorjahr verdoppelt. Phishing stellt sowohl für Unternehmen als auch für Einzelpersonen eine erhebliche Bedrohung dar, und Phishing von Anmeldeinformationen wurde im letzten Jahr bei vielen der schädlichsten Angriffe verwendet. Die Multifaktor-Authentifizierung (MFA) von Microsoft Entra hilft, den Zugriff auf Daten und Anwendungen zu schützen, indem sie eine weitere Sicherheitsebene durch eine zweite Form der Authentifizierung bietet. Organisationen können die mehrstufige Authentifizierung mit dem bedingten Zugriff aktivieren, um die Lösung an ihre jeweiligen Anforderungen anzupassen. In diesem Bereitstellungshandbuch erfahren Sie, wie Sie die mehrstufige Microsoft Entra-Authentifizierung planen, implementieren und bereitstellen.

Sicherstellen, dass Ihre Organisation eine starke Authentifizierung verwendet

Die allgemeine Ebene der Identitätssicherheit können Sie mit den Microsoft Entra-Sicherheitsstandards mit nur einem Klick aktivieren. Sicherheitsstandardwerte erzwingen die mehrstufige Microsoft Entra-Authentifizierung für alle Benutzer in einem Mandanten und blockiert Anmeldungen aus älteren Protokollen mandantenweit.

Wenn Ihre Organisation über Microsoft Entra ID P1- oder P2-Lizenzen verfügt, können Sie auch die Arbeitsmappe Erkenntnisse und Berichterstellung zum bedingten Zugriff verwenden, um Lücken in Ihrer Konfiguration und Abdeckung zu finden. Anhand dieser Empfehlungen können Sie diese Lücke einfach schließen, indem Sie eine Richtlinie mithilfe der neuen Vorlagen für bedingten Zugriff erstellen. Vorlagen für bedingten Zugriff bieten eine einfache Methode zum Bereitstellen neuer Richtlinien, die mit den von Microsoft empfohlenen bewährten Methoden in Einklang stehen. So können Sie mühelos allgemeine Richtlinien zum Schutz Ihrer Identitäten und Geräte bereitstellen.

Schluss mit herkömmlichen Komplexitätsanforderungen und Ablaufregeln – sperren Sie stattdessen angriffsanfällige Kennwörter.

Viele Organisationen verwenden herkömmliche Regeln für Komplexität und Kennwortablauf. Die Forschung von Microsoft zeigt, und das National Institute of Standards and Technology (NIST) Special Publication 800-63B Digital Identity Guidelines gibt an, dass diese Richtlinien Benutzer dazu bringen, Kennwörter auszuwählen, die einfacher zu erraten sind. Wir empfehlen Ihnen, den Kennwortschutz von Microsoft Entra zu verwenden, eine dynamische Funktion zum Verbot von Kennwörtern, die das aktuelle Verhalten von Angreifern nutzt, um zu verhindern, dass Benutzer Kennwörter festlegen, die leicht erraten werden können. Diese Funktion ist immer aktiviert, wenn Benutzer in der Cloud erstellt werden, steht aber jetzt auch für hybride Organisationen zur Verfügung, wenn sie Microsoft Entra-Kennwortschutz für Windows Server Active Directory einsetzen. Darüber sollten Sie Ablaufrichtlinien entfernen. Die Kennwortänderung bietet keine Schutzvorteile, da Cyberkriminelle fast immer Anmeldeinformationen verwenden, sobald sie sie kompromittiert haben. Informationen zum Festlegen der Kennwortablaufrichtlinie für Ihre Organisation finden Sie im folgenden Artikel.

Schutz vor kompromittierten Anmeldeinformationen und Verstärken der Ausfallsicherung

Die einfachste und empfohlene Methode zur Aktivierung der Cloud-Authentifizierung für lokale Verzeichnisobjekte in Microsoft Entra ID ist die Aktivierung der Kennwort-Hash-Synchronisierung (PHS). Wenn Ihre Organisation eine Hybrididentitätslösung mit Pass-Through-Authentifizierung oder Verbundauthentifizierung verwendet, sollten Sie aus den beiden folgenden Gründen die Kennworthashsynchronisierung aktivieren:

- Der Bericht Benutzer mit durchgesickerten Anmeldeinformationen in Microsoft Entra ID warnt vor Benutzernamen- und Passwortpaaren, die öffentlich zugänglich gemacht wurden. Eine schier unglaubliche Menge an Kennwörtern wird über drei Wege kompromittiert: Phishing, Schadsoftware und die Wiederverwendung von Kennwörtern auf Drittanbieterwebsites, die später gehackt werden. Microsoft findet eine Vielzahl dieser kompromittierten Anmeldeinformationen und teilt Ihnen in diesem Bericht mit, wenn sie Anmeldeinformationen in Ihrer Organisation entsprechen – aber nur, wenn Sie die Kennworthashsynchronisierung aktivieren oder über Cloudidentitäten verfügen.

- Bei einem Ausfall vor Ort, z. B. bei einem Ransomware-Angriff, können Sie auf die Cloud-Authentifizierung mit Kennwort-Hash-Synchronisierung umschalten. Mit dieser Backup-Authentifizierungsmethode können Sie weiterhin auf Anwendungen zugreifen, die für die Authentifizierung mit Microsoft Entra ID konfiguriert sind, einschließlich Microsoft 365. In diesem Fall müssen IT-Mitarbeiter nicht auf Schatten-IT oder persönliche E-Mail-Konten zurückgreifen, um bis zur Behebung des lokalen Ausfalls Daten freizugeben.

Kennwörter werden nie als Klartext gespeichert oder mit einem umkehrbaren Algorithmus in Microsoft Entra ID verschlüsselt. Weitere Informationen zum eigentlichen Prozess der Kennworthashsynchronisierung finden Sie unter Ausführliche Beschreibung der Funktionsweise der Kennworthashsynchronisierung.

Implementieren der intelligenten AD FS-Extranetsperre

Smart Lockout unterstützt Sie dabei, Angreifer auszusperren, die versuchen, Benutzerkennwörter zu erraten oder sich mithilfe von Brute-Force-Methoden Zugang zu verschaffen. Smart Lockout kann Anmeldungen gültiger Benutzer erkennen und anders behandeln als Anmeldungen von Angreifern und anderen unbekannten Quellen. Angreifer werden ausgesperrt, während Ihre Benutzer weiterhin auf ihre Konten zugreifen und produktiv arbeiten können. Organisationen, die Anwendungen für die direkte Authentifizierung bei Microsoft Entra ID konfigurieren, profitieren von der intelligenten Microsoft Entra-Sperre. Verbundbereitstellungen mit AD FS 2016 und AD FS 2019 können mit AD FS Extranet Lockout und Extranet Smart Lockout ähnliche Vorteile bieten.

Schritt 2: Verringern Ihrer Angriffsfläche

Angesichts des Ausmaßes an Schaden, den gehackte Kennwörter anrichten, ist es von entscheidender Bedeutung, die Angriffsfläche in Ihrer Organisation so klein wie möglich zu halten. Deaktivieren der Verwendung älterer, weniger sicherer Protokolle, Einschränken der Zugriffseinstiegspunkte, Wechseln zur Cloudauthentifizierung, stärkere Kontrolle des Administratorzugriffs auf Ressourcen und Umsetzung von Zero Trust-Sicherheitsprinzipien.

Verwenden der Cloudauthentifizierung

Anmeldeinformationen stellen einen primären Angriffsvektor dar. Die Vorgehensweisen in diesem Blog können die Angriffsfläche reduzieren, indem Sie die Cloudauthentifizierung verwenden, MFA bereitstellen und kennwortlose Authentifizierungsmethoden verwenden. Sie können kennwortlose Methoden wie Windows Hello for Business und Anmeldung per Telefon mit der Microsoft Authenticator-App oder FIDO bereitstellen.

Blockieren älterer Authentifizierungsmethoden

Apps, die eigene, veraltete Methoden zur Authentifizierung bei Microsoft Entra ID und zum Zugriff auf Unternehmensdaten verwenden, stellen für Organisationen ebenfalls ein Risiko dar. POP3-, IMAP4- oder SMTP-Clients sind einige Beispiele für Apps, die ältere Authentifizierungsmethoden verwenden. Solche Apps authentifizieren sich im Namen des Benutzers und hindern Microsoft Entra ID daran, moderne Sicherheitsauswertungen durchzuführen. Die Alternative, die moderne Authentifizierung, wird Ihr Sicherheitsrisiko verringern, da sie die Multifaktor-Authentifizierung und den bedingten Zugriff unterstützt.

Folgende Aktionen sind empfehlenswert:

- Erkunden Sie die Legacyauthentifizierung in Ihrer Organisation mit Microsoft Entra-Anmeldeprotokollen und Log Analytics-Arbeitsmappen.

- Richten Sie SharePoint Online und Exchange Online für moderne Authentifizierungsverfahren ein.

- Wenn Sie über Microsoft Entra ID P1- oder P2-Lizenzen verfügen, verwenden Sie Richtlinien für bedingten Zugriff, um die Legacyauthentifizierung zu blockieren. Für Microsoft Entra ID Free-Tarif verwenden Sie Microsoft Entra-Sicherheitsstandards.

- Blockieren Sie ältere Authentifizierungsmethoden, wenn Sie AD FS verwenden.

- Blockieren Sie die Legacyauthentifizierung mit Exchange Server 2019.

- Deaktivieren Sie die Legacyauthentifizierung in Exchange Online.

Weitere Informationen finden Sie im Artikel Blockieren der Legacy-Authentifizierungsprotokolle in Microsoft Entra ID.

Blockieren von ungültigen Authentifizierungseinstiegspunkten

Nach dem Prinzip der expliziten Verifizierung müssen Sie die Auswirkungen gehackter Benutzeranmeldeinformationen begrenzen, sobald die Sicherheitsverletzung aufgetreten ist. Berücksichtigen Sie für jede App in Ihrer Umgebung die gültigen Anwendungsfälle: Welche Gruppen, welche Netzwerke, welche Geräte und welche weiteren Elemente sind autorisiert? Blockieren Sie anschließend den Rest. Mit Microsoft Entra Conditional Access können Sie kontrollieren, wie autorisierte Benutzer auf ihre Anwendungen und Ressourcen zugreifen, und zwar auf der Grundlage bestimmter von Ihnen definierter Bedingungen.

Weitere Informationen zur Verwendung des bedingten Zugriffs für Ihre Cloud-Apps und Benutzeraktionen finden Sie unter Bedingter Zugriff: Cloud-Apps, Aktionen und Authentifizierungskontext.

Überprüfen und Steuern von Administratorrollen

Eine weitere Zero Trust-Säule ist, dass Sie die Wahrscheinlichkeit reduzieren müssen, dass ein gehacktes Konto mit einer privilegierten Rolle ausgeführt werden kann. Diese Kontrolle kann erreicht werden, indem einer Identität die geringste Berechtigung zugewiesen wird. Wenn Sie noch nicht mit Microsoft Entra-Rollen vertraut sind, hilft Ihnen dieser Artikel, Microsoft Entra-Rollen zu verstehen.

Privilegierte Rollen in Microsoft Entra ID sollten nur Cloudkonten sein, um sie von lokalen Umgebungen zu isolieren, und verwenden Sie keine lokalen Kennworttresore zum Speichern der Anmeldeinformationen.

Implementieren von Privilege Access Management

Privileged Identity Management (PIM) bietet eine zeit- und genehmigungsbasierte Rollenaktivierung, damit die Risiken in Verbindung mit übermäßigen, unnötigen oder missbräuchlich verwendeten Zugriffsberechtigungen für wichtige Ressourcen verringert werden können. Diese Ressourcen umfassen Ressourcen in Microsoft Entra ID, Azure und anderen Microsoft-Onlinediensten wie Microsoft 365 oder Microsoft Intune.

Microsoft Entra Privileged Identity Management (PIM) unterstützt Sie bei der Minimierung von Kontoprivilegien, indem es Ihnen beim Folgendem hilft:

- Identifizieren und verwalten Sie Benutzer, denen Administratorrollen zugewiesen sind.

- Ermitteln Sie nicht verwendete Rollen oder Rollen mit übermäßigen Berechtigungen, die Sie entfernen sollten.

- Legen Sie Regeln fest, um sicherzustellen, dass privilegierte Rollen durch eine Multifaktor-Authentifizierung geschützt sind.

- Richten Sie Regeln ein, die sicherstellen, dass privilegierte Rollen nur so lange gewährt werden, wie zum Ausführen der entsprechenden Aufgabe erforderlich ist.

Aktivieren Sie Microsoft Entra PIM, sehen Sie sich dann die Benutzer an, denen administrative Rollen zugewiesen sind, und entfernen Sie unnötige Konten in diesen Rollen. Ändern Sie die Berechtigungen für die verbleibenden privilegierten Benutzer von „dauerhaft“ zu „berechtigt“. Zum Schluss richten Sie geeignete Richtlinien ein, um sicherzustellen, dass Benutzer mit der erforderlichen Änderungssteuerung sicher auf diese privilegierten Rollen zugreifen können, wenn es erforderlich ist.

Die in Microsoft Entra integrierten und benutzerdefinierten Rollen basieren auf ähnlichen Konzepten wie die Rollen im rollenbasierten Zugriffskontrollsystem für Azure-Ressourcen (Azure-Rollen). Die beiden rollenbasierten Zugriffssteuerungssysteme unterscheiden sich wie folgt:

- Microsoft Entra-Rollen steuern den Zugriff auf Microsoft Entra-Ressourcen wie Benutzerinnen und Benutzer, Gruppen und Anwendungen über die Microsoft Graph-API.

- Azure-Rollen dienen zum Steuern des Zugriffs auf Azure-Ressourcen wie VMs oder Speicher unter Verwendung der Azure-Ressourcenverwaltung.

Beide Systeme enthalten ähnlich verwendete Rollendefinitionen und Rollenzuweisungen. Microsoft Entra-Rollenberechtigungen können allerdings nicht in benutzerdefinierten Azure-Rollen verwendet werden (und umgekehrt). Befolgen Sie bei der Einrichtung Ihrer privilegierten Konten die bewährte Praxis, mindestens zwei Notfallkonten einzurichten, um sicherzustellen, dass Sie auch dann noch Zugriff auf Microsoft Entra ID haben, wenn Sie sich selbst aussperren.

Weitere Informationen finden Sie in den Artikeln Planen einer Bereitstellung von Privileged Identity Management und „Sichern des privilegierten Zugriffs“.

Einschränken von Benutzerzustimmungsvorgängen

Es ist wichtig, die verschiedenen Zustimmungsmöglichkeiten für Microsoft Entra-Anwendungen, die Arten von Berechtigungen und Zustimmungen sowie deren Auswirkungen auf die Sicherheitslage Ihres Unternehmens zu verstehen. Zwar können Benutzer durch die Möglichkeit, eine Zustimmung selbst zu erteilen, mühelos nützliche Anwendungen erwerben, die in Microsoft 365, Azure und andere Dienste integriert werden können, dies kann jedoch bei nachlässiger Nutzung und Überwachung ein Risiko darstellen.

Microsoft empfiehlt Ihnen, die Möglichkeiten zur Benutzereinwilligung einzuschränken, damit Endbenutzer ihre Einwilligung nur für Apps von überprüften Herausgebern und nur für von Ihnen ausgewählte Berechtigungen erteilen können. Wenn die Endbenutzereinwilligung eingeschränkt ist, werden zuvor erteilte Einwilligungen nach wie vor berücksichtigt, alle zukünftigen Einwilligungsvorgänge müssen jedoch von einem Administrator ausgeführt werden. Für bestimmte Fälle können Benutzer die Administratorzustimmung über einen integrierten Workflow zur Administratorzustimmungsanforderung oder über Ihre eigenen Supportprozesse anfordern. Bevor Sie die Endbenutzereinwilligung deaktivieren, lesen Sie unsere Empfehlungen für die Planung dieser Änderung in Ihrer Organisation. Ziehen Sie für Anwendungen, auf die Sie allen Benutzern Zugriff gewähren möchten, in Betracht, die Zustimmung im Namen aller Benutzer zu erteilen und dadurch sicherzustellen, dass Benutzer, die noch nicht einzeln zugestimmt haben, auf die App zugreifen können. Wenn Sie nicht möchten, dass diese Anwendungen allen Benutzern in allen Szenarien zur Verfügung stehen, verwenden Sie Anwendungszuweisung und bedingten Zugriff, um den Benutzerzugriff auf bestimmte Apps zu beschränken.

Stellen Sie sicher, dass Benutzer die Genehmigung des Administrators für neue Anwendungen beantragen können, um die Reibungsverluste für die Benutzer zu verringern, das Supportaufkommen zu minimieren und zu verhindern, dass sich Benutzer mit Anmeldeinformationen, die nicht von Microsoft Entra stammen, für Anwendungen anmelden. Sobald Zustimmungsvorgänge reguliert werden, sollten Administratoren die App und die erteilten Berechtigungen regelmäßig überprüfen.

Weitere Informationen finden Sie im Artikel Microsoft Entra Consent Framework.

Schritt 3: Automatisieren der Reaktionen auf Bedrohungen

Microsoft Entra ID verfügt über zahlreiche Funktionen zum automatischen Abfangen von Angriffen, um die Latenzzeit zwischen Erkennung und Reaktion zu verkürzen. Sie können Kosten und Risiken verringern, indem Sie den Zeitraum verkürzen, in dem sich Angreifer in Ihrer Umgebung einnisten können. Im Folgenden finden Sie die konkreten Schritte, die Sie ausführen sollten.

Weitere Informationen finden Sie im Artikel Konfigurieren und Aktivieren von Risikorichtlinien.

Implementieren einer Richtlinie zum Anmelderisiko

Ein Anmelderisiko stellt die Wahrscheinlichkeit dar, dass eine bestimmte Authentifizierungsanforderung vom Identitätsbesitzer nicht autorisiert wurde. Sie können eine risikobasierte Richtlinie für die Anmeldung implementieren, indem Sie Ihren Richtlinien für bedingten Zugriff eine Anmelderisikobedingung hinzufügen, die die Risikostufe für einen bestimmten Benutzer oder eine bestimmte Gruppe auswertet. Je nach Risikostufe (hoch/mittel/niedrig) kann eine Richtlinie so konfiguriert werden, dass sie den Zugriff sperrt oder eine mehrstufige Authentifizierung erzwingt. Wir empfehlen, dass Sie bei risikoreichen Anmeldungen ab „Mittel“ eine Multifaktor-Authentifizierung erzwingen.

Implementieren einer Benutzerrisiko-Sicherheitsrichtlinie

Das Benutzerrisiko bezeichnet die Wahrscheinlichkeit, dass die Identität eines Benutzers gefährdet ist, und wird anhand der Benutzerrisikoerkennungen berechnet, die der Identität eines Benutzers zugeordnet sind. Sie können eine Richtlinie auf Benutzerrisikobasis implementieren, indem Sie Ihren Richtlinien für bedingten Zugriff eine Benutzerrisikobedingung hinzufügen, die die Risikostufe für einen bestimmten Benutzer auswertet. Basierend auf den Risikostufen Niedrig, Mittel, Hoch kann eine Richtlinie so konfiguriert werden, dass der Zugriff gesperrt oder eine sichere Passwortänderung mit Hilfe der Multifaktor-Authentifizierung verlangt wird. Microsoft empfiehlt, bei Benutzern mit hohem Risiko eine sichere Kennwortänderung anzufordern.

In der Benutzerrisikoerkennung ist eine Überprüfung enthalten, ob die Anmeldeinformationen des Benutzers mit Anmeldeinformationen übereinstimmen, die von Cyberkriminellen kompromittiert wurden. Zur optimalen Funktion muss die Kennworthashsynchronisierung mit Microsoft Entra Connect-Synchronisierung implementiert werden.

Integrieren von Microsoft Defender XDR in Microsoft Entra ID Protection

Damit Identity Protection die bestmögliche Risikoerkennung durchführen kann, muss die Anwendung so viele Signale wie möglich empfangen. Daher ist es wichtig, die gesamte Suite von Microsoft Defender XDR-Diensten zu integrieren:

- Microsoft Defender für den Endpunkt

- Microsoft Defender für Office 365

- Microsoft Defender for Identity

- Microsoft Defender for Cloud Apps

Weitere Informationen zu Microsoft Threat Protection und zur Wichtigkeit der Integration verschiedener Domänen finden Sie im folgenden kurzen Video.

Einrichten von Überwachung und Warnung

Das Überwachen Ihrer Protokolle ist wichtig, um verdächtiges Verhalten zu erkennen. Das Azure-Portal bietet mehrere Möglichkeiten zur Integration von Microsoft Entra-Protokollen in andere Tools, wie Microsoft Sentinel, Azure Monitor und andere SIEM-Tools. Weitere Informationen finden Sie im Microsoft Entra-Leitfaden zu Sicherheitsvorgängen.

Schritt 4: Nutzen von Cloud Intelligence

Die Überwachung und Protokollierung von sicherheitsbezogenen Ereignissen und die entsprechenden Warnungen sind grundlegende Komponenten einer effektiven Schutzstrategie. Sicherheitsprotokolle und Berichte bieten eine elektronische Aufzeichnung verdächtiger Aktivitäten und helfen Ihnen bei der Erkennung von Mustern, die auf versuchte oder erfolgreiche externe Eindringversuche in das Netzwerk und auf interne Angriffe hinweisen können. Sie können im Rahmen der Überwachung entsprechende Benutzeraktivitäten überwachen, die Einhaltung gesetzlicher Bestimmungen dokumentieren, forensische Analysen durchführen und vieles mehr. Warnungen benachrichtigen Sie bei Sicherheitsereignissen. Stellen Sie sicher, dass Sie eine Richtlinie zur Aufbewahrung von Protokollen sowohl für Ihre Anmeldeprotokolle als auch für Audit-Protokolle für Microsoft Entra ID haben, indem Sie diese in Azure Monitor oder ein SIEM-Tool exportieren.

Überwachen der Microsoft Entra-ID

Die Dienste und Features von Microsoft Azure bieten Ihnen konfigurierbare Optionen für die Überwachung und Protokollierung der Sicherheit, damit Sie Lücken in Ihren Sicherheitsrichtlinien und -mechanismen identifizieren und schließen können, um Sicherheitsverletzungen zu vermeiden. Sie können Azure Logging und Auditing nutzen und Audit-Aktivitätsberichte im Microsoft Entra-Admin Center verwenden. Weitere Einzelheiten zur Überwachung von Benutzerkonten, privilegierten Konten, Anwendungen und Geräten finden Sie im Handbuch Microsoft Entra Security Operations.

Überwachen von Microsoft Entra Connect Health in Hybridumgebungen

Unter Überwachen von AD FS mithilfe von Microsoft Entra Connect Health finden Sie umfassende Einblicke in mögliche Probleme und die Sichtbarkeit von Angriffen auf Ihre AD FS-Infrastruktur. Sie können jetzt ADFS-Anmeldungen anzeigen, um ihre Überwachung eingehender zu gestalten. Microsoft Entra Connect Health bietet Warnungen mit detaillierten Informationen, Lösungsschritten und Links zur entsprechenden Dokumentation sowie Nutzungsanalysen für verschiedene Metriken zum Authentifizierungsdatenverkehr, Funktionen für die Leistungsüberwachung und Berichte. Verwenden Sie die Berichtsarbeitsmappe zu riskanten IP-Adressen, um die Norm für Ihre Umgebung und die Warnung beim Auftreten einer Änderung zu identifizieren. Die gesamte Hybridinfrastruktur sollte als Ressource der Ebene 0 überwacht werden. Eine ausführliche Anleitung zur Überwachung dieser Ressourcen finden Sie unter Sicherheitsvorgänge für die Infrastruktur.

Überwachen von Microsoft Entra ID Protection-Ereignissen

Microsoft Entra Identity Protection bietet zwei wichtige Berichte, die Sie täglich überwachen sollten:

- Berichte zu riskanten Anmeldungen behandeln Benutzeranmeldeaktivitäten, bei denen Sie nachgehen sollten, ob die Anmeldung durch den rechtmäßigen Besitzer erfolgt ist.

- In Berichten zu riskanten Benutzern werden Benutzerkonten ermittelt, die möglicherweise kompromittiert sind. Dies kann etwa Ereignisse betreffen, bei denen offengelegte Anmeldeinformationen erkannt wurden oder bei denen sich der Benutzer von verschiedenen Standorten aus angemeldet hat, bei denen ein Ortswechsel durch einen Benutzer unmöglich erscheint.

Überwachen von Apps und Berechtigungen, denen zugestimmt wurde

Benutzer können zu einer gefährdeten Website oder App weitergeleitet werden, die Zugriff auf ihre Profilinformationen und Benutzerdaten (z. B. die E-Mail-Adresse) erlangt. Ein böswilliger Akteur kann mithilfe der Berechtigungen, denen zugestimmt wurde, Postfachdaten verschlüsseln und ein Lösegeld für die Herausgabe der Postfachdaten fordern. Administratoren sollten die Berechtigungen, die Benutzern gewährt werden, überprüfen und überwachen. Zusätzlich zum Überwachen der von Benutzern erteilten Berechtigungen können Sie risikobehaftete oder unerwünschte OAuth-Anwendungen in Premium-Umgebungen suchen.

Schritt 5: Aktivieren von Self-Service-Funktionen für Endbenutzer*innen

Ein wichtiges Ziel ist es, Sicherheit und Produktivität sorgfältig gegeneinander abzuwägen. Wenn Sie mit der Einstellung an die Sache herangehen, dass Sie eine Grundlage für die Sicherheit schaffen, können Sie Reibungsverluste in Ihrem Unternehmen beseitigen, indem Sie Ihre Benutzer in die Lage versetzen, wachsam zu bleiben und gleichzeitig Ihre Betriebskosten zu senken.

Implementieren der Self-Service-Kennwortzurücksetzung

Die Self-Service-Kennwortzurücksetzung (Self-Service Password Reset, SSPR) von Microsoft Entra ID bietet für IT-Administratoren eine einfache Methode, Benutzern das Zurücksetzen oder Entsperren ihrer Kennwörter oder Konten zu ermöglichen, ohne dass das Helpdesk oder ein Administrator eingreifen muss. Das System verfügt über eine ausführliche Berichterstellung, mit der die Kennwortzurücksetzung durch Benutzer nachverfolgt wird, sowie über eine Benachrichtigungsfunktion, mit der Sie über eine fehlerhafte oder missbräuchliche Nutzung informiert werden.

Implementieren von Self-Service-Gruppen und Anwendungszugriff

In Microsoft Entra ID kann Benutzern ohne Administratorrechte die Möglichkeit eingeräumt werden, den Zugriff auf Ressourcen mithilfe von Sicherheitsgruppen, Microsoft 365-Gruppen, Anwendungsrollen und Zugriffspaketkatalogen zu verwalten. Über die Self-Service-Gruppenverwaltung können Gruppenbesitzer ihre eigenen Gruppen verwalten, ohne dass ihnen eine Administratorrolle zugewiesen sein muss. Benutzer können auch Microsoft 365-Gruppen erstellen und verwalten, ohne dass Administratoren ihre Anforderungen verarbeiten müssen. Nicht verwendete Gruppen laufen automatisch ab. Ferner ermöglicht die Microsoft Entra-Berechtigungsverwaltung die Delegierung und Sichtbarkeit durch umfassende Workflows für Zugriffsanforderungen und durch automatischen Ablauf. Sie können an Benutzer ohne Administratorrechte die Möglichkeit delegieren, ihre eigenen Zugriffspakete für Gruppen, Teams, Anwendungen und SharePoint Online-Websites in ihrem Besitz zu konfigurieren. Dazu verwenden Sie benutzerdefinierte Richtlinien für Benutzer, die den Zugriff genehmigen müssen, darunter die Konfiguration von Managern von Mitarbeitern und Sponsoren von Geschäftspartnern als genehmigende Personen.

Implementierung von Microsoft Entra Zugriffsüberprüfungen

Mit Microsoft Entra-Zugriffsüberprüfungen können Sie Zugriffspakete und Gruppenmitgliedschaften, den Zugriff auf Unternehmensanwendungen und die Zuweisungen privilegierter Rollen verwalten, um einen Sicherheitsstandard einzurichten. Mit der regelmäßigen Überwachung durch die Benutzer selbst, durch Ressourcenbesitzer und durch andere Prüfer wird sichergestellt, dass Benutzer den Zugriff nicht über längere Zeiträume beibehalten, wenn sie ihn nicht mehr benötigen.

Implementieren der automatischen Benutzerbereitstellung

Die Bereitstellung und die Aufhebung der Bereitstellung sind die Prozesse, mit denen die Einheitlichkeit (Konsistenz) digitaler Identitäten für mehrere Systeme sichergestellt wird. Diese Prozesse werden häufig im Rahmen des Identity Lifecycle Management genutzt.

Bei der Bereitstellung geht es um die Erstellung einer Identität in einem Zielsystem basierend auf bestimmten Bedingungen. Bei der Aufhebung der Bereitstellung wird die Identität aus dem Zielsystem entfernt, wenn die Bedingungen nicht mehr erfüllt sind. Die Synchronisierung ist der Prozess, mit dem das bereitgestellte Objekt auf dem aktuellen Stand gehalten wird, damit das Quell- und das Zielobjekt gleich sind.

Microsoft Entra ID verfügt derzeit über drei Bereiche für die automatisierte Bereitstellung. Es sind:

- Bereitstellung von einem externen, nicht verzeichnisbasierten autorisierenden System für Microsoft Entra ID über HR-gesteuerte Bereitstellung

- Bereitstellung aus Microsoft Entra ID für Anwendungen per App-Bereitstellung

- Bereitstellung zwischen Microsoft Entra ID und Active Directory Domain Services per Bereitstellung zwischen Verzeichnissen

Weitere Informationen finden Sie hier: Was ist die Bereitstellung mit Microsoft Entra ID?

Zusammenfassung

Bei sicheren Identitätsinfrastrukturen gilt es eine Vielzahl von Aspekten zu berücksichtigen, aber mit den fünf Schritten dieser Checkliste können Sie schnell eine sicherere Infrastruktur erzielen:

- Verstärken Sie Ihre Anmeldeinformationen.

- Verringern Sie die Angriffsfläche.

- Automatisieren Sie die Reaktion auf Bedrohungen.

- Nutzen Sie Cloud Intelligence.

- Aktivieren Sie den Self-Service für Endbenutzer.

Wir freuen uns, dass Sie die Sicherheit so ernst nehmen, und hoffen, dass Sie mithilfe des vorliegenden Dokuments den Sicherheitsstatus Ihrer Organisation stärken können.

Nächste Schritte

Wenn Sie weitere Unterstützung bei der Planung und Umsetzung der Empfehlungen benötigen, sehen Sie sich die Microsoft Entra ID-Projektbereitstellungspläne an.

Wenn Sie sicher sind, dass alle diese Schritte abgeschlossen sind, verwenden Sie den Identity Secure Score von Microsoft, der die neuesten bewährten Methoden und aktuellen Sicherheitsbedrohungen enthält.