Tutorial: Erstellen einer bidirektionalen Gesamtstruktur-Vertrauensstellung zu Microsoft Entra Domäne Services mit einer lokalen Domäne (Vorschau)

Sie können eine Gesamtstruktur-Vertrauensstellung zwischen Microsoft Entra Domain Services und lokalen AD DS-Umgebungen erstellen. Die Gesamtstruktur-Vertrauensstellung ermöglicht es Benutzern, Anwendungen und Computern, sich aus der verwalteten Domain Services-Domäne bei einer lokalen Domäne zu authentifizieren oder umgekehrt. Eine Gesamtstrukturvertrauensstellung kann Benutzende beim Zugriff auf Ressourcen in Szenarios wie den folgenden unterstützen:

- Umgebungen, in denen Sie keine Kennworthashes synchronisieren können, oder in denen sich Benutzende ausschließlich mit Smartcards anmelden und ihr Kennwort nicht kennen.

- Hybridszenarien, die Zugriff auf lokale Domänen erfordern.

Sie können aus drei möglichen Richtungen wählen, wenn Sie eine Gesamtstruktur-Vertrauensstellung erstellen, je nachdem, wie Benutzende auf Ressourcen zugreifen müssen. Domain Services unterstützt nur Gesamtstruktur-Vertrauensstellungen. Eine externe Vertrauensstellung zu einer lokalen untergeordneten Domäne wird nicht unterstützt.

| Vertrauensstellungsrichtung | Benutzerzugriff |

|---|---|

| Bidirektional (Vorschau) | Ermöglicht Benutzern sowohl in der verwalteten Domäne als auch in der lokalen Domäne den Zugriff auf Ressourcen in beiden Domänen. |

| Unidirektional, ausgehend | Ermöglicht Benutzern in der lokalen Domäne den Zugriff auf Ressourcen in der verwalteten Domäne, aber nicht umgekehrt. |

| Unidirektional, eingehend (Vorschau) | Ermöglicht Benutzern in der verwalteten Domäne den Zugriff auf Ressourcen in der lokalen Domäne. |

In diesem Lernprogramm erfahren Sie, wie Sie:

- Konfigurieren von DNS in einer lokalen AD DS-Domäne zur Unterstützung der Domänendienstekonnektivität

- Erstellen einer bidirektionalen Gesamtstruktur-Vertrauensstellung zwischen der verwalteten Domäne und der lokalen Domäne

- Testen und Überprüfen der Gesamtstruktur-Vertrauensstellung hinsichtlich Authentifizierung und Ressourcenzugriff

Wenn Sie nicht über ein Azure-Abonnement verfügen, ein Konto erstellen, bevor Sie beginnen.

Voraussetzungen

Um dieses Lernprogramm abzuschließen, benötigen Sie die folgenden Ressourcen und Berechtigungen:

- Ein aktives Azure-Abonnement.

- Wenn Sie nicht über ein Azure-Abonnement verfügen, ein Kontoerstellen.

- Ein Microsoft Entra-Mandant, der mit Ihrem Abonnement verknüpft ist und entweder mit einem lokalen Verzeichnis oder einem Verzeichnis, das nur in der Cloud existiert, synchronisiert wird.

- Erstellen Sie einen Microsoft Entra-Mandanten, oder verknüpfen Sie ein Azure-Abonnement mit Ihrem Konto, sofern erforderlich.

- Eine verwaltete Domäne für Domänendienste, die mit einem benutzerdefinierten DNS-Domänennamen und einem gültigen SSL-Zertifikat konfiguriert ist.

- Falls erforderlich, eine von Microsoft Entra Domain Services verwaltete Domäneerstellen und konfigurieren.

- Eine lokale Active Directory-Domäne, die über eine VPN- oder ExpressRoute-Verbindung aus der verwalteten Domäne erreichbar ist.

- Microsoft Entra-Rollen Anwendungsadministrator und Gruppenadministrator in Ihrem Mandanten, um die Domain Services-Instanz zu ändern.

- Ein Domänenadministratorkonto in der lokalen Domäne, das über die Berechtigungen zum Erstellen und Überprüfen von Vertrauensbeziehungen verfügt.

Wichtig

Sie müssen mindestens Enterprise SKU für Ihre verwaltete Domäne verwenden. Ändern Sie die SKU ggf. in eine verwaltete Domäne.

Melden Sie sich beim Microsoft Entra Admin Center an

In diesem Tutorial erstellen und konfigurieren Sie im Microsoft Entra Admin Center die ausgehende Gesamtstruktur-Vertrauensstellung von Domain Services. Um zu beginnen, melden Sie sich zuerst beim Microsoft Entra Admin Centeran.

Überlegungen zum Netzwerk

Das virtuelle Netzwerk, das die Domänendienstegesamtstruktur hostet, benötigt eine VPN- oder ExpressRoute-Verbindung mit Ihrem lokalen Active Directory. Anwendungen und Dienste benötigen außerdem netzwerkkonnektivität mit dem virtuellen Netzwerk, in dem die Domänendienste-Gesamtstruktur gehostet wird. Die Netzwerkkonnektivität mit der Domänendienste-Gesamtstruktur muss immer aktiviert und stabil sein, andernfalls können Benutzer die Authentifizierung oder den Zugriff auf Ressourcen nicht ausführen.

Bevor Sie eine Gesamtstruktur-Vertrauensstellung in Domain Services konfigurieren, sollten Sie sich vergewissern, dass die Netzwerkkonnektivität zwischen Azure und der lokalen Umgebung die folgenden Anforderungen erfüllt:

- Stellen Sie sicher, dass Firewallports Datenverkehr zulassen, der zum Erstellen und Verwenden einer Vertrauensstellung erforderlich ist. Weitere Informationen dazu, welche Ports geöffnet sein müssen, um eine Vertrauensstellung zu verwenden, finden Sie unter Konfigurieren von Firewalleinstellungen für AD DS-Vertrauensstellungen.

- Private IP-Adressen verwenden. Verlassen Sie sich nicht auf DHCP mit dynamischer IP-Adresszuweisung.

- Vermeiden Sie überlappende IP-Adressräume, damit virtuelle Netzwerk-Peering und Routing erfolgreich zwischen Azure und lokal kommunizieren können.

- Ein virtuelles Azure-Netzwerk benötigt ein Gatewaysubnetz, um eine Azure Site-to-Site (S2S)-VPN- oder ExpressRoute- verbindung zu konfigurieren.

- Erstellen Sie Subnetze mit genügend IP-Adressen, um Ihr Szenario zu unterstützen.

- Stellen Sie sicher, dass die Domänendienste über ein eigenes Subnetz verfügen. Teilen Sie dieses virtuelle Netzwerk-Subnetz nicht mit Anwendungs-VMs und -Diensten.

- Gekoppelte virtuelle Netzwerke sind NICHT transitiv.

- Peerings für virtuelle Azure-Netzwerke müssen zwischen allen virtuellen Netzwerken erstellt werden, die Sie zwischen der Domain Services-Gesamtstrukturvertrauensstellung und der lokalen AD DS-Umgebung verwenden möchten.

- Stellen Sie die kontinuierliche Netzwerkkonnektivität zu Ihrer lokalen Active Directory-Gesamtstruktur sicher. Verwenden Sie keine On-Demand-Verbindungen.

- Stellen Sie sicher, dass kontinuierliche DNS-Namensauflösung zwischen dem Namen Ihrer Domain Services-Gesamtstruktur und dem Namen Ihrer lokalen Active Directory-Gesamtstruktur vorhanden ist.

Konfigurieren von DNS in der lokalen Domäne

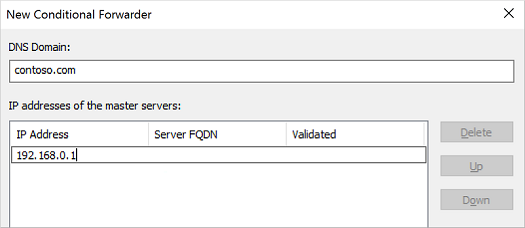

Um die verwaltete Domäne ordnungsgemäß aus der lokalen Umgebung aufzulösen, müssen Sie möglicherweise Weiterleitungen zu den vorhandenen DNS-Servern hinzufügen. Um die lokale Umgebung für die Kommunikation mit der verwalteten Domäne zu konfigurieren, führen Sie die folgenden Schritte aus einer Verwaltungsarbeitsstation für die lokale AD DS-Domäne aus:

Wählen Sie Start>Verwaltung>DNS aus.

Wählen Sie Ihre DNS-Zone aus, z. B. aaddscontoso.com.

Wählen Sie Bedingte Weiterleitungen aus, klicken Sie mit der rechten Maustaste, und wählen Sie dann Neue bedingte Weiterleitung aus.

Geben Sie Ihre anderen DNS Domainein, z. B. contoso.com, und geben Sie dann die IP-Adressen der DNS-Server für diesen Namespace ein, wie im folgenden Beispiel gezeigt:

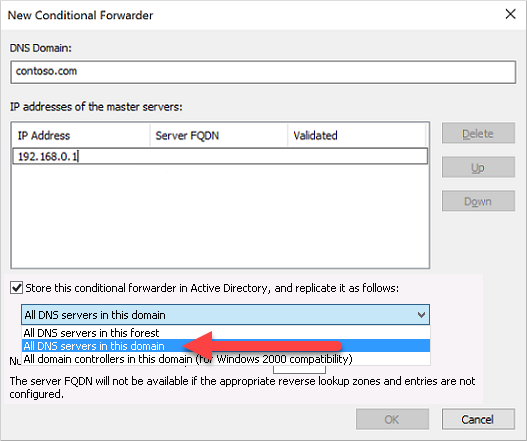

Aktivieren Sie das Kontrollkästchen für Speichern Sie diese bedingte Weiterleitung in Active Directory, und replizieren Sie sie wie folgt, und wählen Sie dann die Option für Alle DNS-Server in dieser Domäneaus, wie im folgenden Beispiel gezeigt:

Wichtig

Wenn die bedingte Weiterleitung in der Gesamtstruktur anstelle der Domäne gespeichert wird, führt sie zu einem Fehler.

Um die bedingte Weiterleitung zu erstellen, wählen Sie OKaus.

Erstellen der bidirektionalen Gesamtstruktur-Vertrauensstellung in der lokalen Domäne

Für die lokale AD DS-Domäne ist eine bidirektionale Gesamtstruktur-Vertrauensstellung für die verwaltete Domäne erforderlich. Diese Vertrauensstellung muss manuell in der lokalen AD DS-Domäne erstellt werden; sie kann nicht über das Microsoft Entra Admin Center erstellt werden.

Führen Sie die folgenden Schritte als Domänenadministrator von einer Verwaltungsarbeitsstation für die lokale AD DS-Domäne aus, um eine bidirektionale Vertrauensstellung in der lokalen AD DS-Domäne zu konfigurieren:

- Wählen Sie Start>Verwaltung>Active Directory-Domänen und -Vertrauensstellungen aus.

- Klicken Sie mit der rechten Maustaste auf die Domäne, z. B. onprem.contoso.com, und wählen Sie dann Eigenschaftenaus.

- Wählen Sie die Registerkarte Vertrauensstellungen und dann Neue Vertrauensstellung aus.

- Geben Sie den Namen für den Domänennamen für Domänendienste ein, z. B. aaddscontoso.com, und wählen Sie dann Nextaus.

- Wählen Sie die Option zum Erstellen einer Gesamtstruktur-Vertrauenswürdigkeit und dann die Option zum Erstellen einer Bidirektionalen Vertrauensstellung aus.

- Wählen Sie die Option aus, mit der die Vertrauensstellung Nur für diese Domäne erstellt wird. Im nächsten Schritt erstellen Sie die Vertrauensstellung im Microsoft Entra Admin Center für die verwaltete Domäne.

- Wählen Sie die Option zum Verwenden von Gesamtstrukturweite Authentifizierung aus, und geben Sie dann ein Vertrauensstellungskennwort ein. Dieses Kennwort wird auch im Microsoft Entra Admin Center im nächsten Abschnitt eingegeben.

- Durchlaufen Sie die nächsten Fenster mit Standardoptionen, und aktivieren Sie dann die Option Nein, ausgehende Vertrauensstellung nicht bestätigen.

- Wählen Sie Fertig stellen aus.

Wird die Gesamtstruktur-Vertrauensstellung für eine Umgebung nicht mehr benötigt, führen Sie als Domänenadministrator die folgenden Schritte aus, um sie aus der lokalen Domäne zu entfernen:

- Wählen Sie Start>Verwaltung>Active Directory-Domänen und -Vertrauensstellungen aus.

- Klicken Sie mit der rechten Maustaste auf die Domäne, z. B. onprem.contoso.com, und wählen Sie dann Eigenschaftenaus.

- Wählen Sie die Registerkarte "Vertrauensstellungen". Gehen Sie dann zu "Domänen, die dieser Domäne vertrauen (eingehende Vertrauensstellungen)", klicken Sie auf die Vertrauensstellung, die entfernt werden soll, und klicken Sie dann auf Entfernen.

- Klicken Sie auf der Registerkarte "Vertrauensstellungen" unter Domänen, die von dieser Domäne als vertrauenswürdig eingestuft wurden (ausgehende Vertrauensstellungen),auf die zu entfernende Vertrauensstellung, und klicken Sie dann auf "Entfernen".

- Klicken Sie auf Nein, entfernen Sie das Vertrauen nur aus der lokalen Domäne.

Erstellen einer bidirektionalen Gesamtstruktur-Vertrauensstellung in Domain Services

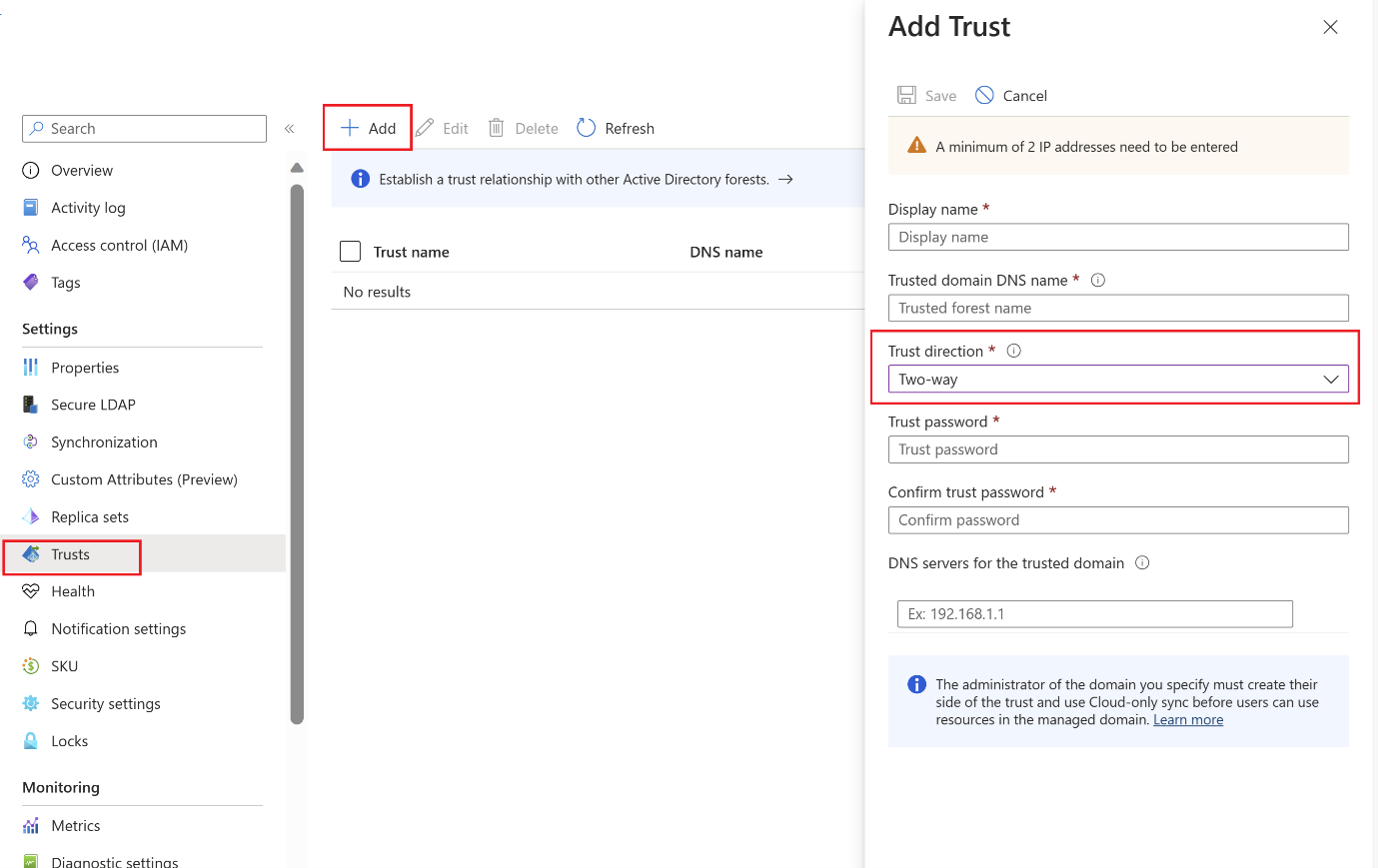

Führen Sie die folgenden Schritte aus, um die bidirektionale Vertrauensstellung für die verwaltete Domäne im Microsoft Entra Admin Center zu erstellen:

Suchen Sie im Microsoft Entra Admin Center nach Microsoft Entra Domain Servicesund wählen Sie sie aus, und wählen Sie dann Ihre verwaltete Domäne aus, z. B. aaddscontoso.com.

Wählen Sie im Menü auf der linken Seite der verwalteten Domäne die Option Vertrauensstellungen und dann + Hinzufügen aus.

Wählen Sie Bidirektional als Vertrauensrichtung aus.

Geben Sie einen Anzeigenamen, der Ihre Vertrauensstellung kennzeichnet, und dann den lokalen DNS-Namen der vertrauenswürdigen Gesamtstruktur ein, z. B. onprem.contoso.com.

Geben Sie dasselbe Vertrauensstellungskennwort an, das beim Konfigurieren der eingehenden Gesamtstruktur-Vertrauensstellung für die lokale AD DS-Domäne im vorherigen Abschnitt verwendet wurde.

Stellen Sie mindestens zwei DNS-Server für die lokale AD DS-Domäne bereit, z. B. 10.1.1.4 und 10.1.1.5.

Wählen Sie dann Speichern aus, um die ausgehende Gesamtstruktur-Vertrauensstellung zu speichern.

Wenn das Forest-Trust in einer Umgebung nicht mehr benötigt wird, führen Sie die folgenden Schritte aus, um es aus den Domänendiensten zu entfernen:

- Suchen Sie im Microsoft Entra Admin Center nach Microsoft Entra Domain Servicesund wählen Sie sie aus, und wählen Sie dann Ihre verwaltete Domäne aus, z. B. aaddscontoso.com.

- Wählen Sie im Menü auf der linken Seite der verwalteten Domäne die Option Vertrauensstellungen und dann die Vertrauensstellung aus, und klicken Sie auf Entfernen.

- Geben Sie das gleiche Vertrauensstellungskennwort an, das auch zum Konfigurieren der Gesamtstruktur-Vertrauensstellung verwendet wurde, und klicken Sie auf OK.

Überprüfen der Ressourcenauthentifizierung

In den folgenden gängigen Szenarien können Sie überprüfen, ob der Forest-Trust Benutzer und den Zugriff auf Ressourcen korrekt authentifiziert:

- Lokale Benutzerauthentifizierung aus der Domänendienste-Gesamtstruktur

- Zugreifen auf Ressourcen in der Domain Services-Gesamtstruktur mithilfe eines lokalen Benutzers

Authentifizierung von Benutzenden vor Ort aus dem Forst der Domänendienste

Sie sollten über einen virtuellen Windows Server-Computer verfügen, der der verwalteten Domäne beigetreten ist. Verwenden Sie diesen virtuellen Computer, um Ihren lokalen Benutzer zu testen, der sich auf einem virtuellen Computer authentifizieren kann. Falls erforderlich, erstellen Sie eine Windows-VM, und verbinden Sie sie mit der verwalteten Domäne.

Stellen Sie über Azure Bastion und Ihre Domain Services-Administratoranmeldeinformationen eine Verbindung mit dem virtuellen Windows Server-Computer her, der mit der Domain Services-Gesamtstruktur verknüpft ist.

Öffnen Sie eine Eingabeaufforderung, und verwenden Sie den Befehl

whoami, um den unterschiedenen Namen des aktuell authentifizierten Benutzers anzuzeigen:whoami /fqdnVerwenden Sie den Befehl

runas, um sich als Benutzer aus der lokalen Domäne zu authentifizieren. Ersetzen Sie im folgenden BefehluserUpn@trusteddomain.comdurch den UPN eines Benutzers aus der vertrauenswürdigen lokalen Domäne. Die Eingabeaufforderung fordert Sie auf, das Kennwort des Benutzers einzugeben:Runas /u:userUpn@trusteddomain.com cmd.exeWenn die Authentifizierung erfolgreich ist, wird eine neue Eingabeaufforderung geöffnet. Der Titel der neuen Eingabeaufforderung enthält

running as userUpn@trusteddomain.com.Verwenden Sie

whoami /fqdnin der neuen Eingabeaufforderung, um den unterschiedenen Namen des authentifizierten Benutzers aus dem lokalen Active Directory anzuzeigen.

Zugreifen auf Ressourcen in der Domänendienste-Gesamtstruktur mithilfe eines lokalen Benutzers

Von der Windows Server-VM, die der Domänendienste-Gesamtstruktur beigetreten ist, können Sie Szenarien testen. Sie können beispielsweise testen, ob ein Benutzer, der sich bei der lokalen Domäne anmeldet, auf Ressourcen in der verwalteten Domäne zugreifen kann. In den folgenden Beispielen werden allgemeine Testszenarien behandelt.

Aktivieren von Datei- und Druckerfreigabe

Stellen Sie über Azure Bastion und Ihre Domain Services-Administratoranmeldeinformationen eine Verbindung mit dem virtuellen Windows Server-Computer her, der mit der Domain Services-Gesamtstruktur verknüpft ist.

Öffnen Sie Windows-Einstellungen.

Suchen Sie nach Netzwerk- und Freigabecenter und wählen Sie diese Option aus.

Wählen Sie die Option Erweiterte Freigabeeinstellungen ändern aus.

Wählen Sie unter Domänenprofil die Option Datei- und Druckerfreigabe aktivieren aus, und wählen Sie dann Änderungen speichern aus.

Schließen Sie Netzwerk- und Freigabecenter.

Erstellen einer Sicherheitsgruppe und Hinzufügen von Mitgliedern

Öffnen Sie Active Directory-Benutzer und -Computer.

Klicken Sie mit der rechten Maustaste auf den Domänennamen, wählen Sie Neuund dann Organisationseinheitaus.

Geben Sie im Namensfeld LocalObjectsein, und wählen Sie dann OKaus.

Wählen Sie im Navigationsbereich LocalObjects- aus, und klicken Sie mit der rechten Maustaste. Wählen Sie Neu und dann Gruppe aus.

Geben Sie Dateiserverzugriff in das Feld Gruppenname ein. Wählen Sie für Gruppenbereich die Option Lokal (in Domäne) aus, und wählen Sie dann OK aus.

Doppelklicken Sie im Inhaltsbereich auf FileServerAccess. Wählen Sie Mitglieder aus, wählen Sie Hinzufügen aus, und wählen Sie dann Standorte aus.

Wählen Sie Ihr lokales Active Directory aus der Ansicht Speicherort aus, und wählen Sie dann OKaus.

Geben Sie Domänenbenutzer in das Feld Geben Sie die zu verwendenden Objektnamen ein ein. Wählen Sie Namen überprüfen aus, geben Sie die Anmeldeinformationen für das lokale Active Directory an, und wählen Sie dann OK aus.

Anmerkung

Sie müssen Anmeldeinformationen angeben, weil die Vertrauensstellung nur unidirektional ist. Dies bedeutet, dass Benutzer aus der verwalteten Domäne der Domänendienste nicht auf Ressourcen zugreifen oder in der vertrauenswürdigen Domäne (lokal) nach Benutzern oder Gruppen suchen können.

Die Gruppe "Domain Users" aus Ihrem lokalen Active Directory sollte Mitglied der Gruppe "FileServerAccess" sein. Wählen Sie OK aus, um die Gruppe zu speichern und das Fenster zu schließen.

Erstellen einer Dateifreigabe für gesamtstrukturübergreifenden Zugriff

- Erstellen Sie auf der Windows Server-VM, die der Domänendienste-Gesamtstruktur beigetreten ist, einen Ordner und geben Sie ihm einen Namen wie CrossForestShare.

- Wählen Sie den Ordner mit der rechten Maustaste aus, und wählen Sie Eigenschaftenaus.

- Wählen Sie die Registerkarte Sicherheit aus, und wählen Sie dann Bearbeiten aus.

- Wählen Sie im Dialogfeld Berechtigungen für GesamtstrukturFreigabe die Option Hinzufügen aus.

- Geben Sie Dateiserverzugriff in das Feld Geben Sie die zu verwendenden Objektnamen ein ein, und wählen Sie dann OK aus.

- Wählen Sie Dateiserverzugriff in der Liste Gruppen- oder Benutzernamen aus. Wählen Sie in der Liste Berechtigungen für GesamtstrukturFreigabe die Option Zulassen für die Berechtigungen Ändern und Schreiben aus, und wählen Sie dann OK aus.

- Wählen Sie die Registerkarte Freigabe und dann Erweiterte Freigabe... aus.

- Wählen Sie Diesen Ordner freigeben aus, und geben Sie dann einen Namen für die Dateifreigabe in Freigabename ein, z. B. GesamtstrukturFreigabe.

- Wählen Sie Berechtigungen aus. Wählen Sie in der Liste Berechtigungen für Jeder die Option Zulassen für die Berechtigung Ändern aus.

- Wählen Sie zweimal OK und dann Schließen aus.

Überprüfen der gesamtstrukturübergreifenden Authentifizierung für eine Ressource

Melden Sie sich an einem Windows-Computer an, der mit Ihrem lokalen Active Directory verbunden ist, indem Sie ein Benutzerkonto aus Ihrem lokalen Active Directory verwenden.

Stellen Sie über Windows-Explorer- eine Verbindung mit der von Ihnen erstellten Freigabe her. Verwenden Sie dazu den vollqualifizierten Hostnamen und den Namen der Freigabe, z. B.

\\fs1.aaddscontoso.com\CrossforestShare.Um die Schreibberechtigung zu überprüfen, führen Sie einen Rechtsklick im Ordner aus, wählen Sie Neu, und wählen Sie dann Textdokumentaus. Verwenden Sie den Standardnamen Neues Textdokument.

Wenn die Schreibberechtigungen richtig festgelegt sind, wird ein neues Textdokument erstellt. Führen Sie die folgenden Schritte aus, um die Datei nach Bedarf zu öffnen, zu bearbeiten und zu löschen.

Öffnen Sie neues Textdokument, um die Leseberechtigung zu überprüfen.

Um die Berechtigung zum Ändern zu überprüfen, fügen Sie der Datei Text hinzu und schließen Sie Notepad. Wenn Sie aufgefordert werden, Änderungen zu speichern, wählen Sie Speichernaus.

Um die Löschberechtigung zu überprüfen, wählen Sie mit der rechten Maustaste Neues Textdokument aus und wählen Sie Löschen. Wählen Sie Ja aus, um den Dateilöschvorgang zu bestätigen.

Nächste Schritte

In diesem Lernprogramm haben Sie folgendes gelernt:

- Konfigurieren von DNS in einer lokalen AD DS-Umgebung zur Unterstützung der Domänendienstekonnektivität

- Erstellen einer unidirektionalen eingehenden Gesamtstruktur-Vertrauensstellung in einer lokalen AD DS-Umgebung

- Erstellen einer unidirektionalen ausgehenden Gesamtstruktur-Vertrauensstellung in Domain Services

- Testen und Überprüfen der Vertrauensstellung für die Authentifizierung und den Ressourcenzugriff

Weitere konzeptbezogene Informationen zu Gesamtstrukturen in Domain Services finden Sie unter Funktionsweise von Gesamtstruktur-Vertrauensstellungen in Domain Services.