Funktionsweise von Vertrauensstellungen für Wälder in Active Directory (Vorschau)

Active Directory Domain Services (AD DS) verwendet Domänen- und Gesamtstruktur-Vertrauensstellungen, um Sicherheit über mehrere Domänen oder Gesamtstrukturen hinweg zu bieten. Bevor die Authentifizierung über Vertrauenswürdigkeit hinweg erfolgen kann, muss Windows zuerst überprüfen, ob die Domäne, die von einem Benutzer, Computer oder Dienst angefordert wird, über eine Vertrauensstellung mit der Domäne des anfordernden Kontos verfügt.

Um diese Vertrauensstellung zu überprüfen, berechnet das Windows-Sicherheitssystem einen Vertrauenspfad zwischen dem Domänencontroller (DC) für den Server, der die Anforderung empfängt, und einen DC in der Domäne des anfordernden Kontos.

Die von AD DS bereitgestellten Zugriffssteuerungsmechanismen und das verteilte Windows-Sicherheitsmodell stellen eine Umgebung für das Arbeiten mit Domänen- und Gesamtstruktur-Vertrauensstellungen bereit. Damit diese Vertrauensstellungen ordnungsgemäß funktionieren, muss jede Ressource oder jeder Computer über einen direkten Vertrauenspfad zu einem DC in der Domäne verfügen, in der er sich befindet.

Der Netzwerkanmeldungsdienst implementiert den Vertrauenspfad über eine authentifizierte RPC-Verbindung (Remote Procedure Call, Remoteprozeduraufruf) mit der Zertifizierungsstelle der vertrauenswürdigen Domäne. Ein gesicherter Kanal erstreckt sich auch auf andere AD DS-Domänen über Vertrauensbeziehungen zwischen Domänen. Dieser gesicherte Kanal wird verwendet, um Sicherheitsinformationen abzurufen und zu überprüfen, einschließlich Sicherheits-IDs (SIDs) für Benutzer und Gruppen.

Anmerkung

Domänendienste unterstützen mehrere Beschreibungen für die Gesamtstrukturvertrauensstellung, einschließlich der aktuellen Vorschau der bidirektionalen Vertrauensstellungen und unidirektionale Vertrauensstellungen, die entweder ein- oder ausgehend sein können.

Einen Überblick darüber, wie Vertrauensstellungen in Domain Services angewendet werden, finden Sie unter Gesamtstrukturkonzepte und -funktionen.

Um mit der Verwendung von Vertrauensstellungen in Domain Services zu beginnen, erstellen Sie eine verwaltete Domäne, die Gesamtstruktur-Vertrauensstellungen verwendet.

Vertrauensstellungsweiterleitungen

Der Fluss gesicherter Kommunikation über Vertrauenszonen bestimmt die Elastizität eines Vertrauens. Die Art und Weise, wie Sie eine Vertrauensstellung erstellen oder konfigurieren, bestimmt, wie weit Datenflüsse in innerhalb von Gesamtstrukturen oder über Gesamtstrukturen hinaus weitergeleitet werden.

Die Richtung des Vertrauensverhältnisses bestimmt den Kommunikationsfluss über Vertrauensverhältnisse. Eine Vertrauensstellung kann unidirektional oder bidirektional und transitiv oder nicht transitiv sein.

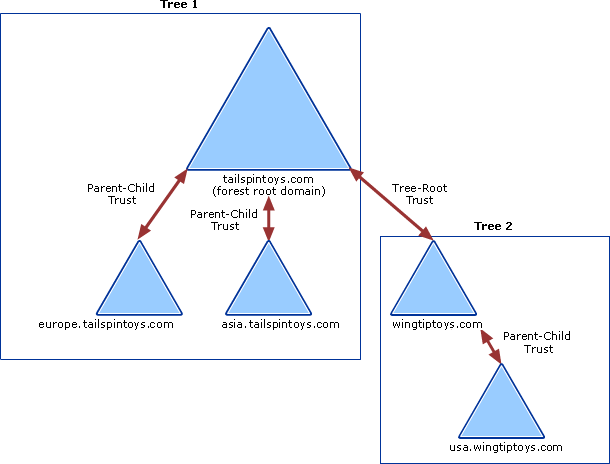

Das folgende Diagramm zeigt, dass alle Domänen in Struktur 1 und Struktur 2 standardmäßig transitive Vertrauensbeziehungen aufweisen. Daraus folgt, dass Benutzende in Struktur 1 auf Ressourcen in Domänen in Struktur 2 und Benutzende in Struktur 2 auf Ressourcen in Struktur 1 zugreifen können, wenn in der jeweiligen Ressource die entsprechenden Berechtigungen zugewiesen sind.

Einweg- und Zweiweg-Vertrauensverhältnisse

Vertrauensbeziehungen, die den Zugriff auf Ressourcen ermöglichen, können entweder einseitig oder zweiseitig sein.

Eine einseitige Vertrauensstellung ist ein unidirektionaler Authentifizierungspfad, der zwischen zwei Domains erstellt wird. In einer unidirektionale Vertrauensstellung zwischen Domäne A und Domäne Bkönnen Benutzer in Domäne A auf Ressourcen in Domäne Bzugreifen. Benutzer in Domäne B können jedoch nicht auf Ressourcen in Domäne Azugreifen.

Je nach Typ der zu erstellenden Vertrauensstellung können unidirektionale Vertrauensstellungen entweder nicht transitiv oder transitiv sein.

In einer bidirektionalen Vertrauensstellung vertraut Domäne A Domäne B, und Domäne B vertraut Domäne A. Diese Konfiguration bedeutet, dass Authentifizierungsanforderungen zwischen den zwei Domänen in beide Richtungen weitergeleitet werden können. Einige zweiseitige Beziehungen können je nach Art des geschaffenen Vertrauensverhältnisses nicht transitiv oder transitiv sein.

Alle Domänenvertrauensstellungen in einer lokalen AD DS-Gesamtstruktur sind bidirektionale, transitive Vertrauensstellungen. Wenn eine neue untergeordnete Domäne erstellt wird, wird automatisch eine bidirektionale transitive Vertrauensstellung zwischen der neuen untergeordneten Domäne und der übergeordneten Domäne erstellt.

Transitive und nicht transitive Vertrauensstellungen

Transitivität bestimmt, ob eine Vertrauensstellung außerhalb der beiden Domänen erweitert werden kann, mit denen sie gebildet wurde.

- Eine transitive Vertrauensstellung kann verwendet werden, um Vertrauensstellungen mit anderen Domänen zu erweitern.

- Eine nicht transitive Vertrauensstellung kann verwendet werden, um Vertrauensstellungen mit anderen Domänen zu verweigern.

Jedes Mal, wenn Sie eine neue Domäne in einer Gesamtstruktur erstellen, wird automatisch eine bidirektionale transitive Vertrauensstellung zwischen der neuen Domäne und deren übergeordneter Domäne erstellt. Wenn der neuen Domäne untergeordnete Domänen hinzugefügt werden, fließt der Vertrauenspfad nach oben durch die Domänenhierarchie, die den ursprünglichen Vertrauenspfad erweitert, der zwischen der neuen Domäne und der übergeordneten Domäne erstellt wurde. Transitive Vertrauensbeziehungen fließen nach oben durch eine Domänenstruktur, während sie gebildet wird, wodurch transitive Vertrauensstellungen zwischen allen Domänen in der Domänenstruktur erstellt werden.

Authentifizierungsanforderungen werden über diese Vertrauenspfade gesendet, sodass Konten aus jeder Domäne in der Gesamtstruktur durch jede andere Domäne in der Gesamtstruktur authentifiziert werden können. Nach einem einzigen Anmeldevorgang können Konten mit den entsprechenden Berechtigungen auf Ressourcen in jeder Domäne in der Gesamtstruktur zugreifen.

Gesamtstruktur-Vertrauensstellungen

Mit Gesamtstruktur-Vertrauensstellungen können Sie segmentierte AD DS-Infrastrukturen verwalten und auf Ressourcen und andere Objekte in mehreren Gesamtstrukturen zugreifen. Gesamtstruktur-Vertrauensstellungen sind nützlich für Dienstanbieter, für Unternehmen, die Fusionen oder Übernahmen abwickeln, für Extranets für kooperierende Unternehmen sowie für Unternehmen, die eine Lösung für administrative Autonomie suchen.

Durch Verwenden von Gesamtstruktur-Vertrauensstellungen können Sie zwei verschiedene Gesamtstrukturen verknüpfen, um eine unidirektionale oder bidirektionale transitive Vertrauensstellung zu erstellen. Mit einer Waldvertrauensstellung können Administratoren zwei AD DS-Wälder mit einer einzigen Vertrauensstellung verbinden, um eine nahtlose Authentifizierung und Autorisierung über die Wälder hinweg zu ermöglichen.

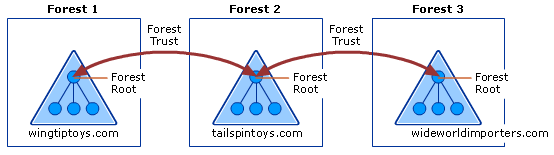

Eine Gesamtstruktur-Vertrauensstellung kann nur zwischen der Stammdomäne einer Gesamtstruktur und der Stammdomäne einer anderen Gesamtstruktur erstellt werden. Gesamtstruktur-Vertrauensstellungen können nur zwischen zwei Gesamtstrukturen erstellt werden und können nicht implizit auf eine dritte Gesamtstruktur erweitert werden. Das heißt, wird eine Gesamtstruktur-Vertrauensstellung zwischen Gesamtstruktur 1 und Gesamtstruktur 2 erstellt, und wird eine weitere Gesamtstruktur-Vertrauensstellung zwischen Gesamtstruktur 2 und Gesamtstruktur 3 erstellt, hat Gesamtstruktur 1 keine implizite Vertrauensstellung mit Gesamtstruktur 3.

Die folgende Abbildung zeigt zwei getrennte Gesamtstruktur-Vertrauensstellungen zwischen drei AD DS-Gesamtstrukturen in einer einzigen Organisation.

Diese Beispielkonfiguration bietet den folgenden Zugriff:

- Benutzende in Gesamtstruktur 2 können auf Ressourcen in jeder Domäne in Gesamtstruktur 1 oder in Gesamtstruktur 3 zugreifen.

- Benutzende in Gesamtstruktur 3 können auf Ressourcen in jeder Domäne in Gesamtstruktur 2 zugreifen.

- Benutzende in Gesamtstruktur 1 können auf Ressourcen in jeder Domäne in Gesamtstruktur 2 zugreifen.

Diese Konfiguration lässt es nicht zu, dass Benutzende in Gesamtstruktur 1 auf Ressourcen in Gesamtstruktur 3 zugreifen (oder umgekehrt). Sollen Benutzende in Gesamtstruktur 1 und Gesamtstruktur 3 Ressourcen gemeinsam nutzen können, muss zwischen den beiden Gesamtstrukturen eine bidirektionale transitive Vertrauensstellung erstellt werden.

Wenn ein einseitiges Waldvertrauen zwischen zwei Wäldern eingerichtet wird, können Mitglieder des vertrauenswürdigen Waldes Ressourcen im vertrauenden Wald nutzen. Die Vertrauensstellung funktioniert jedoch nur in eine Richtung.

Wird beispielsweise eine unidirektionale Gesamtstruktur-Vertrauensstellung zwischen Gesamtstruktur 1 (die vertrauenswürdige Gesamtstruktur) und Gesamtstruktur 2 (die vertrauende Gesamtstruktur) erstellt, ergibt sich Folgendes:

- Mitglieder von Wald 1 können auf Ressourcen zugreifen, die sich in Wald 2befinden.

- Mitglieder von Gesamtstruktur 2 können nicht über dieselbe Vertrauensstellung auf Ressourcen zugreifen, die sich in Gesamtstruktur 1 befinden.

Wichtig

Microsoft Entra Domain Services unterstützt mehrere Wegbeschreibungen für Gesamtstrukturvertrauensstellungen.

Anforderungen für eine Gesamtstruktur-Vertrauensstellung

Bevor Sie eine Gesamtstruktur-Vertrauensstellung erstellen können, müssen Sie überprüfen, ob die richtige DNS-Infrastruktur (Domain Name System) vorhanden ist. Gesamtstruktur-Vertrauensstellungen können nur erstellt werden, wenn eine der folgenden DNS-Konfigurationen verfügbar ist:

Ein einzelner Stamm-DNS-Server ist der Stamm-DNS-Server für beide DNS-Namespaces der Gesamtdomäne – die Stammzone enthält Delegierungen für jeden der DNS-Namespaces und die Stammhinweise aller DNS-Server beinhalten den Stamm-DNS-Server.

Wenn kein gemeinsam genutzter DNS-Stammserver vorhanden ist und die DNS-Stammserver in jedem Gesamtstruktur-DNS-Namespace bedingte DNS-Weiterleitungen für jeden DNS-Namespace verwenden, um Abfragen auf Namen im anderen Namespace weiterzuleiten.

Wichtig

Jede Microsoft Entra Domain Services-Gesamtstruktur mit einer Vertrauensstellung muss diese DNS-Konfiguration verwendet werden. Microsoft Entra Domain Services kann keinen anderen DNS-Namespace als den DNS-Namespace der Gesamtstruktur hosten. Bedingte Weiterleitungen sind die richtige Konfiguration.

Wenn kein gemeinsam genutzter DNS-Stammserver vorhanden ist, werden für die DNS-Stammserver in jedem Gesamtstruktur-DNS-Namespaces sekundäre DNS-Zonen verwendet, die in jedem DNS-Namespace konfiguriert sind, um Abfragen auf Namen im anderen Namespace weiterzuleiten.

Damit Sie eine Gesamtstruktur-Vertrauensstellung in AD DS erstellen können, müssen Sie Mitglied der Gruppe „Domänen-Admins“ (in der Stammdomäne der Gesamtstruktur) oder der Gruppe „Organisations-Admins“ in Active Directory sein. Jeder Vertrauensstellung wird ein Kennwort zugewiesen, das die Administratoren in beiden Gesamtstrukturen kennen müssen. Mitglieder von „Organisations-Admins“ in beiden Gesamtstrukturen können die Vertrauensstellungen in beiden Gesamtstrukturen auf einmal erstellen, und es wird (in diesem Szenario) automatisch ein kryptografisch zufälliges Kennwort generiert und für beide Gesamtstrukturen geschrieben.

Eine Gesamtstruktur der verwalteten Domäne unterstützt bis zu fünf unidirektionale ausgehende Gesamtstrukturvertrauensstellungen zu lokalen Gesamtstrukturen. Die ausgehende Gesamtstruktur-Vertrauensstellung für Microsoft Entra Domain Services wird im Microsoft Entra Admin Center erstellt. Die eingehende Gesamtstruktur-Vertrauensstellung muss von einer benutzenden Person mit den Berechtigungen konfiguriert werden, die zuvor im lokalen Active Directory festgehalten wurden.

Vertrauensprozesse und Interaktionen

Viele Transaktionen zwischen Domänen oder Gesamtstrukturen hängen von Domänen- oder Gesamtstruktur-Vertrauensstellungen ab, um verschiedene Aufgaben auszuführen. In diesem Abschnitt werden die Prozesse und Interaktionen beschrieben, die auftreten, wenn auf Ressourcen netzübergreifend zugegriffen und Authentifizierungsverweise ausgewertet werden.

Übersicht über die Verarbeitung von Authentifizierungsweiterleitungen

Wenn eine Authentifizierungsanforderung auf eine Domäne verwiesen wird, muss der Domänencontroller in dieser Domäne bestimmen, ob eine Vertrauensstellung mit der Domäne vorhanden ist, aus der die Anforderung stammt. Die Richtung der Vertrauensstellung und ob die Vertrauensstellung transitiv oder nichttransitiv ist, muss auch bestimmt werden, bevor der Benutzer für den Zugriff auf Ressourcen in der Domäne authentifiziert wird. Der zwischen vertrauenswürdigen Domänen auftretende Authentifizierungsprozess variiert je nach dem verwendeten Authentifizierungsprotokoll. Die Kerberos V5- und NTLM-Protokolle verarbeiten Weiterleitungen für die Authentifizierung zu einer Domäne unterschiedlich.

Kerberos V5-Weiterleitungsverarbeitung

Das Kerberos V5-Authentifizierungsprotokoll hängt vom Net-Anmeldedienst von Domänencontrollern für die Clientauthentifizierung und Autorisierungsinformationen ab. Das Kerberos-Protokoll stellt eine Verbindung mit einem Online key Distribution Center (KDC) und dem Active Directory-Kontospeicher für Sitzungstickets bereit.

Das Kerberos-Protokoll verwendet außerdem Vertrauensstellungen für bereichsübergreifende Ticket-Granting Services (TGS) und zum Überprüfen von Privilege Attribute Certificates (PACs) über einen geschützten Kanal. Das Kerberos-Protokoll führt eine bereichsübergreifende Authentifizierung nur mit Nicht-Windows-Betriebssystem-Kerberos-Bereichen wie einem MIT Kerberos-Bereich durch und muss nicht mit dem Net-Anmeldedienst interagieren.

Wenn der Client Kerberos V5 für die Authentifizierung verwendet, fordert er ein Ticket für den Server in der Zieldomäne von einem Domänencontroller in seiner Kontodomäne an. Der Kerberos-KDC fungiert als vertrauenswürdiger Zwischenhändler zwischen Client und Server und stellt einen Sitzungsschlüssel bereit, mit dem sich die beiden Parteien gegenseitig authentifizieren können. Wenn sich die Zieldomäne von der aktuellen Domäne unterscheidet, folgt der KDC einem logischen Prozess, um zu ermitteln, ob auf eine Authentifizierungsanforderung verwiesen werden kann:

Wird die aktuelle Domäne direkt von der Domäne des Servers, der angefordert wird, als vertrauenswürdig eingestuft?

- Wenn ja, senden Sie dem Client eine Empfehlung an die angeforderte Domäne.

- Wenn nein, fahren Sie mit dem nächsten Schritt fort.

Gibt es eine transitive Vertrauensstellung zwischen der aktuellen Domäne und der nächsten Domäne im Vertrauenspfad?

- Wenn ja, senden Sie dem Client eine Empfehlung an die nächste Domäne im Vertrauenspfad.

- Wenn nein, senden Sie dem Client eine Nachricht über die verweigerte Anmeldung.

NTLM-Weiterleitungsverarbeitung

Das NTLM-Authentifizierungsprotokoll hängt vom Net Logon-Dienst von Domänencontrollern für die Clientauthentifizierung und Autorisierungsinformationen ab. Dieses Protokoll authentifiziert Clients, die keine Kerberos-Authentifizierung verwenden. NTLM verwendet Vertrauensstellungen, um Authentifizierungsanforderungen zwischen Domänen zu übergeben.

Wenn der Client NTLM für die Authentifizierung verwendet, wechselt die anfängliche Authentifizierungsanforderung direkt vom Client zum Ressourcenserver in der Zieldomäne. Dieser Server stellt eine Herausforderung dar, auf die der Client antwortet. Der Server sendet dann die Antwort des Benutzers an einen Domänencontroller in seiner Computerkontodomäne. Dieser Domänencontroller überprüft das Benutzerkonto anhand seiner Datenbank für Sicherheitskonten.

Wenn das Konto in der Datenbank nicht vorhanden ist, bestimmt der Domänencontroller, ob die Pass-Through-Authentifizierung ausgeführt, die Anforderung weitergeleitet oder die Anforderung mithilfe der folgenden Logik verweigert werden soll:

Verfügt die aktuelle Domäne über eine direkte Vertrauensstellung mit der Domäne des Benutzers?

- Wenn ja, sendet der Domänencontroller die Anmeldeinformationen des Clients an einen Domänencontroller in der Domäne des Benutzers zur Pass-Through-Authentifizierung.

- Wenn nein, fahren Sie mit dem nächsten Schritt fort.

Verfügt die aktuelle Domäne über eine transitive Vertrauensstellung mit der Domäne des Benutzers?

- Wenn ja, übergeben Sie die Authentifizierungsanforderung an die nächste Domäne im Vertrauenspfad. Dieser Domänencontroller wiederholt den Vorgang, indem die Anmeldeinformationen des Benutzers anhand seiner eigenen Datenbank für Sicherheitskonten überprüft werden.

- Wenn nein, senden Sie dem Client eine Nachricht, dass der Zugriff verweigert wurde.

Kerberos-basierte Verarbeitung von Authentifizierungsanforderungen über Gesamtstruktur-Vertrauensstellungen

Wenn zwei Wälder durch eine Wald-Vertrauensstellung verbunden sind, können Authentifizierungsanforderungen, die mit den Kerberos V5- oder NTLM-Protokollen erfolgen, zwischen den Wäldern weitergeleitet werden, um den Zugriff auf Ressourcen in beiden Wäldern zu ermöglichen.

Wenn eine Gesamtstruktur-Vertrauensstellung erstmals eingerichtet wird, sammelt jede Gesamtstruktur alle vertrauenswürdigen Namespaces in ihrer Partnergesamtstruktur und speichert die Informationen in einem vertrauenswürdigen Domänenobjekt (Trusted Domain Object, TDO). Vertrauenswürdige Namespaces umfassen Domänenstrukturnamen, UPN-Suffixe (User Principal Name, Benutzerprinzipalname), SPN-Suffixe (Service Principal Name, Dienstprinzipalname) und SID-Namespaces (Sicherheits-ID), die in der anderen Gesamtstruktur verwendet werden. TDO-Objekte werden in den globalen Katalog repliziert.

Anmerkung

Alternative UPN-Suffixe für Vertrauensstellungen werden nicht unterstützt. Wenn eine lokale Domäne dasselbe UPN-Suffix wie Domänendienste verwendet, muss die Anmeldung sAMAccountNameverwenden.

Damit Authentifizierungsprotokolle dem Gesamtstruktur-Vertrauenspfad folgen können, muss der Dienstprinzipalname (SPN) des Ressourcencomputers zu einem Speicherort in der anderen Gesamtstruktur aufgelöst werden. Ein SPN kann einer der folgenden Namen sein:

- Der DNS-Name eines Hosts.

- Der DNS-Name einer Domäne.

- Der kennzeichnende Name (Distinguished Name) eines Dienstverbindungspunkt-Objekts.

Wenn eine Arbeitsstation in einer Gesamtstruktur versucht, auf Daten auf einem Ressourcencomputer in einer anderen Gesamtstruktur zuzugreifen, versucht der Kerberos-Authentifizierungsprozess, vom Domänencontroller ein Dienstticket zum SPN des Ressourcencomputers zu erhalten. Sobald der Domänencontroller den globalen Katalog abgefragt und festgestellt hat, dass der SPN sich nicht in derselben Gesamtstruktur wie der Domänencontroller befindet, sendet der Domänencontroller einen Verweis auf seine übergeordnete Domäne an die Arbeitsstation. An diesem Punkt fragt die Arbeitsstation die übergeordnete Domäne für das Serviceticket ab und folgt weiterhin der Empfehlungskette, bis sie die Domäne erreicht, in der sich die Ressource befindet.

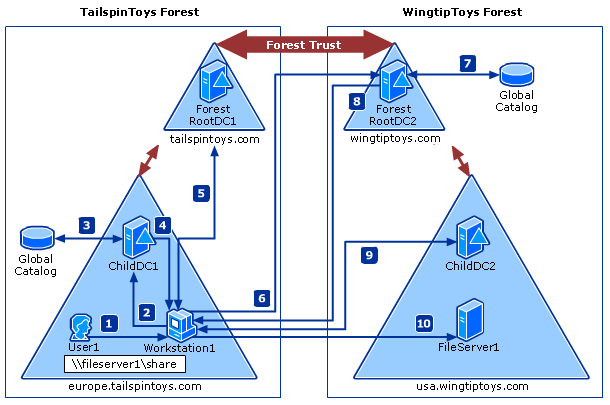

Die folgende Abbildung und die folgenden Schritte enthalten eine ausführliche Beschreibung des Kerberos-Authentifizierungsprozesses, der verwendet wird, wenn Computer unter Windows versuchen, auf Ressourcen auf einem Computer zuzugreifen, der sich in einer anderen Gesamtstruktur befindet.

User1 meldet sich bei Workstation1 mit Anmeldeinformationen aus der Domäne europe.tailspintoys.com an. Die benutzende Person versucht dann, auf eine freigegebene Ressource auf FileServer1 zuzugreifen, der sich in der Gesamtstruktur usa.wingtiptoys.com befindet.

Workstation1 wendet sich an das Kerberos-KDC auf einem Domänencontroller in ihrer Domäne, ChildDC1, und fordert ein Dienstticket für den FileServer1-SPN an.

ChildDC1- findet den SPN nicht in der Domänendatenbank und fragt den globalen Katalog ab, um festzustellen, ob Domänen in der tailspintoys.com-Gesamtstruktur diesen SPN enthalten. Weil ein globaler Katalog auf seine eigene Gesamtstruktur beschränkt ist, wird der SPN nicht gefunden.

Der globale Katalog überprüft dann seine Datenbank auf Informationen zu allen Gesamtstruktur-Vertrauensstellungen, die mit seiner Gesamtstruktur eingerichtet sind. Wurde eine solche Vertrauensstellung gefunden, werden die Namenssuffixe im vertrauenswürdigen Domänenobjekt der Gesamtstruktur-Vertrauensstellung mit dem Suffix des Ziel-SPNs verglichen, um eine Übereinstimmung zu finden. Sobald eine Übereinstimmung gefunden wurde, stellt der globale Katalog einen Routinghinweis zurück zu ChildDC1bereit.

Routinghinweise unterstützen dabei, Authentifizierungsanforderungen in Richtung der Zielgesamtstruktur zu senden. Hinweise werden nur verwendet, wenn alle herkömmlichen Authentifizierungskanäle, z. B. lokaler Domänencontroller und dann globaler Katalog, keinen SPN finden.

ChildDC1 sendet einen Verweis auf seine übergeordnete Domäne an Workstation1.

Workstation1 wendet sich an einen Domänencontroller in ForestRootDC1 (ihre übergeordnete Domäne), um einen Verweis auf einen Domänencontroller (ForestRootDC2) in der Stammdomäne der Gesamtstruktur wingtiptoys.com zu erhalten.

Workstation1 wendet sich an ForestRootDC2 in der Gesamtstruktur wingtiptoys.com, um ein Dienstticket zu dem angeforderten Dienst zu erhalten.

ForestRootDC2 nimmt Kontakt mit seinem globalen Katalog auf, um den SPN zu finden, und der globale Katalog findet eine Übereinstimmung für den SPN und sendet sie zurück an ForestRootDC2.

ForestRootDC2 sendet dann den Verweis auf usa.wingtiptoys.com an Workstation1.

Workstation1 wendet sich an das KDC auf ChildDC2 und verhandelt das Ticket für User1, um Zugriff auf FileServer1 zu erhalten.

Sobald Workstation1 über ein Serviceticket verfügt, sendet es das Serviceticket an FileServer1, das User1Sicherheitsanmeldeinformationen liest und ein Zugriffstoken entsprechend erstellt.

Vertrauenswürdiges Domänenobjekt

Jede Domänen- oder Gesamtstruktur-Vertrauensstellung in einer Organisation wird durch ein vertrauenswürdiges Domänenobjekt (Trusted Domain Object, TDO) repräsentiert, das im System-Container in seiner Domäne gespeichert ist.

TDO-Inhalt

Die in einem TDO enthaltenen Informationen variieren abhängig davon, ob ein TDO von einer Domänenvertrauensstellung oder einer Gesamtstruktur-Vertrauensstellung erstellt wurde.

Wenn eine Domänenvertrauensstellung erstellt wird, werden Attribute wie der DNS-Domänenname, die Domänen-SID, der Vertrauenstyp, die Transitivität der Vertrauensstellung und der reziproke Domänenname im TDO dargestellt. In einem TDO für eine Gesamtstruktur-Vertrauensstellung werden weitere Attribute gespeichert, um alle vertrauenswürdigen Namespaces aus der Partnergesamtstruktur zu kennzeichnen. Zu diesen Attributen gehören Domänenstrukturnamen, UPN-Suffixe (User Principal Name), SPN-Suffixe (Service Principal Name) und SID-Namespaces (Security ID).

Weil Vertrauensstellungen in Active Directory als TDOs gespeichert werden, sind allen Domänen in einer Gesamtstruktur die Vertrauensstellungen bekannt, die in der Gesamtstruktur eingerichtet sind. Gleiches gilt, wenn mehrere Gesamtstrukturen über Gesamtstruktur-Vertrauensstellungen miteinander verknüpft sind, denn der Gesamtstruktur-Stammdomäne in jeder Gesamtstruktur sind die Vertrauensstellungen bekannt, die in den Domänen in vertrauenswürdigen Gesamtstrukturen eingerichtet sind.

TDO-Kennwortänderungen

Beide Domänen in einer Vertrauensstellung teilen ein Kennwort, das im TDO-Objekt in Active Directory gespeichert ist. Im Rahmen des Kontowartungsprozesses ändert der vertrauenswürdige Domänencontroller alle 30 Tage das im TDO gespeicherte Kennwort. Da alle bidirektionalen Vertrauensstellungen tatsächlich zwei unidirektionale Vertrauensstellungen in jeweils entgegengesetzter Richtung sind, erfolgt der Prozess zweimal für bidirektionale Vertrauensstellungen.

Eine Vertrauensstellung hat eine vertrauende und eine vertrauenswürdige Seite. Auf der vertrauenswürdigen Seite kann für den Prozess jeder schreibbare Domänencontroller verwendet werden. Auf der vertrauenswürdigen Seite führt der PDC-Emulator die Kennwortänderung durch.

Um ein Kennwort zu ändern, führen die Domänencontroller den folgenden Prozess aus:

Der primäre Domänencontroller(PDC)-Emulator in der vertrauenswürdigen Domäne erstellt ein neues Kennwort. Ein Domänencontroller in der vertrauenswürdigen Domäne initiiert niemals die Kennwortänderung. Sie wird immer durch den PDC-Emulator der vertrauenden Domäne initiiert.

Der PDC-Emulator in der vertrauenswürdigen Domäne legt das OldPassword Feld des TDO-Objekts auf das aktuelle NewPassword Feld fest.

Der PDC-Emulator in der vertrauenswürdigen Domäne legt das NewPassword Feld des TDO-Objekts auf das neue Kennwort fest. Durch das Beibehalten einer Kopie des vorherigen Kennworts kann das alte Kennwort wiederhergestellt werden, wenn der Domänencontroller in der vertrauenswürdigen Domäne die Änderung nicht empfängt oder die Änderung nicht repliziert wird, bevor eine Anforderung vorgenommen wird, die das neue Vertrauenskennwort verwendet.

Der PDC-Emulator in der vertrauenswürdigen Domäne ruft einen Remoteaufruf an einen Domänencontroller in der vertrauenswürdigen Domäne ab, in dem es aufgefordert wird, das Kennwort für das Vertrauenskonto auf das neue Kennwort festzulegen.

Der Domänencontroller in der vertrauenswürdigen Domäne ändert das Vertrauenskennwort in das neue Kennwort.

Auf jeder Seite der Vertrauensstellung werden die Aktualisierungen an die anderen Domänencontroller in der Domäne repliziert. In der vertrauenswürdigen Domäne löst die Änderung eine dringende Replikation des vertrauenswürdigen Domänenobjekts aus.

Das Kennwort wird jetzt auf beiden Domänencontrollern geändert. Die normale Replikation verteilt die TDO-Objekte an die anderen Domänencontroller in der Domäne. Es ist jedoch möglich, dass der Domänencontroller in der vertrauenswürdigen Domäne das Kennwort ändern kann, ohne einen Domänencontroller in der vertrauenswürdigen Domäne erfolgreich zu aktualisieren. Dieses Szenario kann auftreten, da ein gesicherter Kanal, der zum Verarbeiten der Kennwortänderung erforderlich ist, nicht eingerichtet werden konnte. Es ist auch möglich, dass der Domänencontroller in der vertrauenswürdigen Domäne zu einem bestimmten Zeitpunkt während des Vorgangs nicht verfügbar ist und möglicherweise nicht das aktualisierte Kennwort empfängt.

Um mit Situationen zu umgehen, in denen die Kennwortänderung nicht erfolgreich kommuniziert wird, ändert der Domänencontroller in der vertrauenswürdigen Domäne niemals das neue Kennwort, es sei denn, es wurde erfolgreich authentifiziert (ein gesicherter Kanal eingerichtet) mit dem neuen Kennwort. Deshalb werden sowohl die alten als auch die neuen Kennwörter im TDO-Objekt der vertrauenswürdigen Domäne gespeichert.

Eine Kennwortänderung wird erst abgeschlossen, wenn die Authentifizierung mit dem Kennwort erfolgreich ist. Das alte, gespeicherte Kennwort kann über den gesicherten Kanal verwendet werden, bis der Domänencontroller in der vertrauenswürdigen Domäne das neue Kennwort erhält und somit unterbrechungsfreie Dienste ermöglicht.

Wenn die Authentifizierung mit dem neuen Kennwort fehlschlägt, da das Kennwort ungültig ist, versucht der vertrauenswürdige Domänencontroller, sich mit dem alten Kennwort zu authentifizieren. Wenn es erfolgreich mit dem alten Kennwort authentifiziert wird, wird der Kennwortänderungsprozess innerhalb von 15 Minuten fortgesetzt.

Kennwortupdates müssen innerhalb von 30 Tagen auf die Domänencontroller beider Seiten der Vertrauensstellung repliziert werden. Wenn das Vertrauenskennwort nach 30 Tagen geändert wird und ein Domänencontroller nur das N-2-Kennwort hat, kann es die Vertrauensstellung nicht von der vertrauenswürdigen Seite verwenden und keinen sicheren Kanal auf der vertrauenswürdigen Seite erstellen.

Von Vertrauensstellungen verwendete Netzwerkports

Da Vertrauensbeziehungen über verschiedene Netzwerkgrenzen hinweg bereitgestellt werden müssen, müssen sie möglicherweise eine Firewall oder mehrere umfassen. Wenn dies der Fall ist, können Sie entweder den Vertrauensverkehr über eine Firewall tunneln oder bestimmte Ports in der Firewall öffnen, um den Verkehr durchzulassen.

Wichtig

Active Directory Domain Services unterstützt das Einschränken des Active Directory-RPC-Datenverkehrs auf bestimmte Ports nicht.

Weitere Informationen zu den für eine Gesamtstruktur-Vertrauensstellung benötigten Ports finden Sie im Abschnitt Windows Server 2008 und höhere Versionen im Microsoft-Support-Artikel Konfigurieren einer Firewall für Active Directory-Domänen und -Vertrauensstellungen.

Unterstützende Dienste und Tools

Zur Unterstützung von Vertrauensstellungen und Authentifizierung werden einige zusätzliche Features und Verwaltungstools verwendet.

Netzwerkanmeldung

Der Netzwerkanmeldungsdienst (Anmeldedienst) verwaltet einen geschützten Kanal von einem Windows-basierten Computer zu einem Domänencontroller. Sie wird auch in den folgenden vertrauensbezogenen Prozessen verwendet:

Vertrauenseinrichtung und -verwaltung – Net Logon hilft dabei, vertrauenswürdige Kennwörter zu verwalten, Vertrauensinformationen zu sammeln und Vertrauensstellungen zu überprüfen, indem sie mit dem LSA-Prozess und dem TDO interagieren.

Für eine Gesamtstruktur-Vertrauensstellung enthalten die Vertrauensstellungsinformationen den FTInfo-Datensatz (Forest Trust Information, Gesamtstrukturvertrauensstellungs-Informationen). Dieser wiederum enthält den Satz der Namespaces, die eine vertrauenswürdige Gesamtstruktur zur Verwaltung beansprucht, kommentiert mit einem Feld, das angibt, ob jedem Anspruch durch die vertrauende Gesamtstruktur vertraut wird.

Authentifizierung – Stellt Benutzeranmeldeinformationen über einen gesicherten Kanal an einen Domänencontroller bereit und gibt die Domänen-SIDs und Benutzerrechte für den Benutzer zurück.

Domänencontroller-Standort – Hilft beim Suchen oder Auffinden von Domänencontrollern in einer Domäne oder domänenübergreifend.

Pass-Through-Überprüfung: Anmeldeinformationen von Benutzenden in anderen Domänen werden von Netzwerkanmeldung verarbeitet. Wenn eine vertrauenswürdige Domäne die Identität eines Benutzers überprüfen muss, übergibt sie die Anmeldeinformationen des Benutzers über die Net-Anmeldung an die vertrauenswürdige Domäne zur Überprüfung.

Pac-Überprüfung (Privilege Attribute Certificate) – Wenn ein Server, der das Kerberos-Protokoll für die Authentifizierung verwendet, das PAC in einem Serviceticket überprüfen muss, sendet er das PAC über den sicheren Kanal an seinen Domänencontroller zur Überprüfung.

Lokale Sicherheitsautorität

Die lokale Sicherheitsbehörde (Local Security Authority, LSA) ist ein geschütztes Subsystem, das Informationen zu allen Aspekten der lokalen Sicherheit auf einem System verwaltet. Insgesamt als lokale Sicherheitsrichtlinie bezeichnet, stellt die LSA verschiedene Dienste für die Übersetzung zwischen Namen und Bezeichnern bereit.

Das LSA-Sicherheitssubsystem stellt Dienste sowohl im Kernelmodus als auch im Benutzermodus bereit, um den Zugriff auf Objekte zu überprüfen, Benutzerberechtigungen zu überprüfen und Überwachungsmeldungen zu generieren. LSA ist für die Überprüfung der Gültigkeit aller Sitzungstickets verantwortlich, die von Diensten in vertrauenswürdigen oder nicht vertrauenswürdigen Domänen präsentiert werden.

Verwaltungstools

Administratoren können Active Directory-Domänen und -Vertrauensstellungen, Netdom- und Nltest- verwenden, um Vertrauensstellungen verfügbar zu machen, zu erstellen, zu entfernen oder zu ändern.

- Active Directory-Domänen und -Vertrauensstellungen ist die Microsoft Management Console (MMC), mit der Domänenvertrauensstellungen, Domänen- und Gesamtstrukturfunktionsebenen sowie die Suffixe von Benutzerprinzipalnamen verwaltet werden.

- Die Befehlszeilentools Netdom und Nltest können verwendet werden, um Vertrauensstellungen zu suchen, anzuzeigen, zu erstellen und zu verwalten. Diese Tools kommunizieren direkt mit der LSA-Autorität auf einem Domänencontroller.

Nächste Schritte

Informationen zum Erstellen einer verwalteten Domäne mit einer Gesamtstrukturvertrauensstellung finden Sie unter Erstellen und Konfigurieren einer für Domänendienste verwalteten Domäne. Danach können Sie die Schritte für Erstellen einer ausgehenden Gesamtstruktur-Vertrauensstellung zu einer lokalen Domäne in Azure Active Directory Domain Services ausführen.