Microsoft Defender XDR på Defender-portalen

Microsoft Defender XDR i Microsofts unified SecOps-platform samler og koordinerer trusselsbeskyttelse på tværs af en lang række aktiver, herunder enheder og slutpunkter, identiteter, mail, Microsoft 365-tjenester og SaaS-apps.

Defender XDR konsoliderer trusselssignaler og -data på tværs af aktiver, så du kan overvåge og administrere sikkerhedstrusler fra en enkelt placering på Microsoft Defender portalen.

Defender XDR kombinerer flere Microsoft-sikkerhedstjenester.

| Tjeneste | Detaljer |

|---|---|

| Beskyt mod mailtrusler med Defender for Office 365 | Hjælper med at beskytte mail og Office 365 ressourcer. |

| Beskyt enheder med Defender for Endpoint | Leverer forebyggende beskyttelse, registrering efter brud og automatiseret undersøgelse og svar på enheder. |

| Beskyt Active Directory med Defender for Identity | Bruger Active Directory-signaler til at identificere, registrere og undersøge avancerede trusler, kompromitterede identiteter og skadelige insiderhandlinger. |

| Beskyt SaaS-cloudapps med Defender for Cloud Apps | Giver dyb synlighed, stærke datakontrolelementer og forbedret trusselsbeskyttelse af SaaS- og PaaS-cloudapps. |

| Beskyt mod en lang række trusler med Microsoft Sentinel | Microsoft Sentinel integreres problemfrit med Defender XDR for at kombinere begge produkters funktioner i en samlet sikkerhedsplatform til trusselsregistrering, undersøgelse, jagt og svar. |

Registrering af trusler

Defender XDR sikrer løbende trusselsovervågning. Når der registreres trusler, oprettes der sikkerhedsbeskeder . Defender aggregerer automatisk relaterede beskeder og sikkerhedssignaler i sikkerhedshændelser.

Hændelser definerer et komplet billede af et angreb. Hændelser hjælper SOC-teams med at forstå angreb og reagere hurtigere. Hændelser indsamler relaterede beskeder, oplysninger om angrebsomfang og status samt de enheder og aktiver, der er involveret i et angreb.

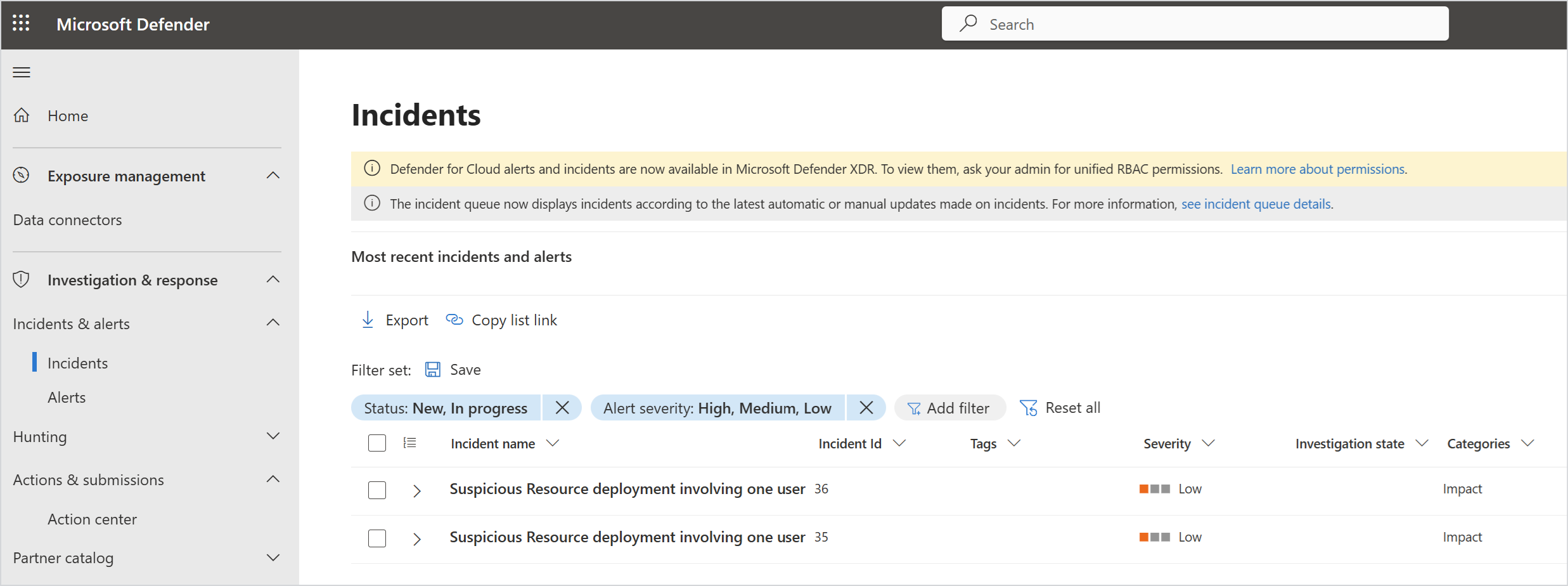

En enkelt hændelseskø på Defender-portalen giver fuld indsigt i de seneste beskeder og hændelser samt historiske data. Du kan søge efter og forespørge i hændelseskøen og prioritere svar baseret på alvorsgrad.

Registrering af tværgående bevægelsesangreb

Defender for XDR omfatter bedrag evne til at opdage menneskeligt drevet tværgående bevægelse, som ofte bruges i fælles angreb som ransomware og e-mail kompromis.

Bedragsfunktionalitet genererer lokkedueaktiver. Når hackere interagerer med disse aktiver, udløser bedragsegenskaben vigtige beskeder med høj sikkerhed, som kan ses på siden Beskeder på portalen.

Automatisk afbrydelse af trusler

Defender XDR bruger automatisk afbrydelse af angreb til at indeholde igangværende angreb, begrænse angrebspåvirkning og give sikkerhedsteams mere tid til at reagere.

Automatisk afbrydelse er afhængig af high-fidelity-signaler, der er produceret af hændelseskorrelation på tværs af millioner af Defender-produktsignaler og løbende undersøgelsesindsigt fra Microsofts sikkerhedsforskningsteam for at sikre et højt signal-til-støj-forhold.

Automatisk afbrydelse bruger Defender XDR svarhandlinger, når der registreres angreb. Svar omfatter indhold eller deaktivering af aktiver.

Afbrydelser af angreb er tydeligt markeret i Defender XDR hændelseskøen og på bestemte hændelsessider.

Jagt på trusler

Proaktiv jagt undersøger og undersøger sikkerhedshændelser og data for at finde kendte og potentielle sikkerhedstrusler.

Defender XDR leverer trusselsjagtfunktioner på Defender-portalen.

Avanceret jagt: SOC-teams kan bruge avanceret jagt med Kusto Query Language (KQL) på portalen til at oprette brugerdefinerede forespørgsler og regler for trusselsjagt på tværs af virksomheden. Analytikere kan søge efter indikatorer for kompromiser, uregelmæssigheder og mistænkelige aktiviteter på tværs af Defender XDR datakilder.

Hvis du ikke kender KQL, indeholder Defender XDR en automatiseret tilstand til visuel oprettelse af forespørgsler og foruddefinerede forespørgselsskabeloner.

Brugerdefinerede registreringsregler: Ud over avanceret jagt kan SOC-teams oprette brugerdefinerede registreringsregler for proaktivt at overvåge og reagere på hændelser og systemtilstande. Regler kan udløse beskeder eller automatiske svarhandlinger.

Reaktion på trusler

Defender for XDR leverer automatiserede undersøgelses- og svarfunktioner . Automatisering reducerer mængden af beskeder, der skal håndteres manuelt af SOC-teams.

Når beskeder opretter hændelser, resulterer automatiserede undersøgelser i en dom, der afgør, om der blev fundet en trussel. Når mistænkelige og skadelige trusler identificeres, omfatter afhjælpningshandlinger afsendelse af en fil for at sætte en fil i karantæne, stoppe en proces, blokere en URL-adresse eller isolere en enhed.

Du kan få vist en oversigt over automatiserede undersøgelser og svar på startsiden for portalen. Ventende afhjælpningshandlinger håndteres i Portal Action Center.