Administrer bedragsegenskaben i Microsoft Defender XDR

Vigtigt!

Nogle af oplysningerne i denne artikel er relateret til produkter/tjenester, der er udgivet på forhånd, og som kan blive ændret væsentligt, før de udgives kommercielt. Microsoft giver ingen garantier, hverken udtrykkelige eller underforståede, med hensyn til de oplysninger, der gives her.

Microsoft Defender XDR leverer gennem indbygget bedrag kapacitet høj tillidsregistreringer af menneskeligt opererede tværgående bevægelser, der forhindrer angreb i at nå en organisations kritiske aktiver. Forskellige angreb som business email compromise (BEC),ransomware, organisatoriske brud, og national-statslige angreb bruger ofte tværgående bevægelse og kan være svære at opdage med høj tillid i de tidlige faser. Defender XDR's bedragsteknologi giver høj tillidsregistreringer baseret på bedragssignaler korreleret med Microsoft Defender for Endpoint signaler.

Bedragsfunktionen genererer automatisk autentiske lokkeduekonti, værter og lokker. De genererede falske aktiver udrulles derefter automatisk til bestemte klienter. Når en hacker interagerer med lokker eller lokker, udløser bedragsfunktionen vigtige beskeder med høj tillid, hvilket hjælper med sikkerhedsteamets undersøgelser og giver dem mulighed for at observere en hackers metoder og strategier. Alle beskeder, der sendes af bedragsegenskaben, korreleres automatisk i hændelser og er fuldt integreret i Microsoft Defender XDR. Desuden er bedragsteknologien integreret i Defender for Endpoint, så installationsbehovene minimeres.

Se følgende video for at få en oversigt over funktionen til bedrag.

Forudsætninger

I følgende tabel vises kravene til aktivering af bedragsegenskaben i Microsoft Defender XDR.

| Krav | Detaljer |

|---|---|

| Abonnementskrav | Et af disse abonnementer: - Microsoft 365 E5 - Microsoft Security E5 - Microsoft Defender for Endpoint Plan 2 |

| Installationskrav | Krav: – Defender for Endpoint er den primære EDR-løsning Automatiseret undersøgelse, og svarfunktionerne i Defender for Endpoint er konfigureret – enheder er joinforbundne eller hybridtilsluttede i Microsoft Entra – PowerShell er aktiveret på enhederne (i ikke-begrænset/ikke-begrænset tilstand) – Bedragsfunktionen dækker klienter, der arbejder på Windows 10 - RS5 og nyere i prøveversion |

| Tilladelser | Du skal have en af følgende roller tildelt i Microsoft Entra-administrationscenter eller i Microsoft 365 Administration for at konfigurere bedragsfunktioner: - Global administrator - Sikkerhedsadministrator - Administrer portal systemindstillinger |

Bemærk!

Microsoft anbefaler, at du bruger roller med færre tilladelser for at opnå bedre sikkerhed. Rollen Global administrator, som har mange tilladelser, bør kun bruges i nødsituationer, når der ikke er andre roller, der passer.

Hvad er bedragsteknologi?

Bedragsteknologi er en sikkerhedsforanstaltning, der giver øjeblikkelige beskeder om et potentielt angreb på sikkerhedsteams, så de kan reagere i realtid. Bedragsteknologi opretter falske aktiver som enheder, brugere og værter, der ser ud til at tilhøre dit netværk.

Angribere, der interagerer med de falske netværksaktiver, der er konfigureret af bedragsfunktionen, kan hjælpe sikkerhedsteams med at forhindre potentielle angreb i at kompromittere en organisation og overvåge angribernes handlinger, så forsvarerne kan forbedre deres miljøs sikkerhed yderligere.

Hvordan fungerer den Microsoft Defender XDR bedragsfunktion?

Den indbyggede bedragsfunktion på Microsoft Defender-portalen bruger regler til at lave lokke lokker og lokker, der matcher dit miljø. Funktionen anvender maskinel indlæring til at foreslå lokke lokker og lokker, der er skræddersyet til dit netværk. Du kan også bruge bedragsfunktionen til manuelt at oprette lokkestreger og lokker. Disse lokker og lokker udrulles derefter automatisk til dit netværk og plantes på de enheder, du angiver ved hjælp af PowerShell.

Bedragsteknologi, via registreringer med høj tillid af menneskeligt opererede tværgående bevægelser, advarer sikkerhedsteams, når en hacker interagerer med falske værter eller lokker. Her er processen med, hvordan bedragsegenskaben fungerer:

Lokkeduer er falske enheder og konti, der ser ud til at tilhøre dit netværk. Lokker er falsk indhold plantet på bestemte enheder eller konti og bruges til at tiltrække en hacker. Indholdet kan være et dokument, en konfigurationsfil, cachelagrede legitimationsoplysninger eller alt indhold, som en hacker sandsynligvis kan læse, stjæle eller interagere med. Lokker efterligner vigtige firmaoplysninger, indstillinger eller legitimationsoplysninger.

Der findes to typer lokker i bedragsfunktionen:

- Grundlæggende lokker – plantede dokumenter, linkfiler og lignende har ingen eller minimal interaktion med kundemiljøet.

- Avancerede lokker – plantet indhold som cachelagrede legitimationsoplysninger og opfangelser, der reagerer eller interagerer med kundemiljøet. Hackere kan f.eks. interagere med afledningslegitimationsoplysninger, der blev indsprøjtet svar på Active Directory-forespørgsler, som kan bruges til at logge på.

Bemærk!

Lokker plantes kun på Windows-klienter, der er defineret i omfanget af en bedragsregel. Forsøg på at bruge en afledningsvært eller -konto på en Defender for Endpoint-onboardet klient udløser dog en bedragsadvarsel. Få mere at vide om, hvordan du onboarder kunder i Onboard til Microsoft Defender for Endpoint. Plantning lokker på Windows Server 2016 og senere er planlagt til fremtidig udvikling.

Du kan angive lokkestreger, lokker og omfanget i en regel for bedrag. Se Konfigurer funktionen bedrag for at få mere at vide om, hvordan du opretter og ændrer regler for bedrag.

Når en hacker bruger en lokkedue på en Defender for Endpoint-onboardet klient, udløser bedragsfunktionen en besked, der angiver mulig hackeraktivitet, uanset om bedrag blev installeret på klienten eller ej.

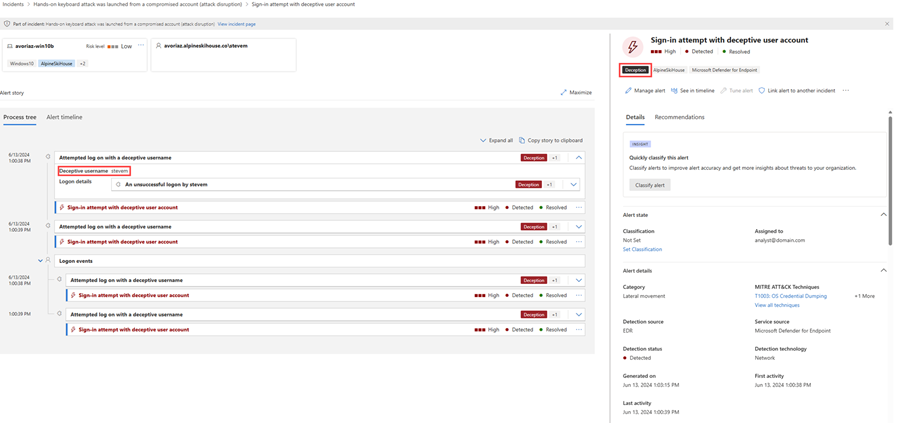

Identificer hændelser og beskeder, der aktiveres af bedrag

Beskeder, der er baseret på registrering af vildledende oplysninger, indeholder vildledende oplysninger i titlen. Nogle eksempler på titler på beskeder er:

- Logonforsøg med en vildledende brugerkonto

- Forsøg på at oprette forbindelse til en vildledende vært

Oplysningerne om beskeden indeholder:

- Koden Bedrag

- Lokkeenheden eller brugerkontoen, hvor beskeden stammer fra

- Typen af angreb, f.eks. logonforsøg eller tværgående bevægelsesforsøg

Her er et eksempel på en bedragsrelateret besked:

Næste trin

Tip

Vil du vide mere? Kontakt Microsoft Security-community'et i vores Tech Community: Microsoft Defender XDR Tech Community.